- El grayware ocupa una zona intermedia entre software legítimo y malware, con comportamientos molestos o intrusivos que afectan a privacidad y rendimiento.

- El malware se crea con la intención explícita de causar daño, incluyendo virus, gusanos, troyanos, ransomware, spyware puro y otras amenazas destructivas.

- Adware, madware, spyware y PUP son las formas de grayware más habituales, a menudo camufladas en instaladores de programas gratuitos, extensiones y apps móviles.

- Tratar el grayware como una amenaza real, combinar varios tipos de protección y adoptar buenas prácticas de instalación reduce significativamente el riesgo de infecciones tanto de software gris como de malware clásico.

Cuando hablamos de amenazas informáticas casi todo el mundo piensa en virus, troyanos o ransomware, pero hay un tipo de software mucho más discreto que pasa desapercibido y que, sin embargo, puede ponerte en serios apuros: el grayware. Este tipo de programas se mueven en una zona ambigua entre lo legítimo y lo dañino, no siempre rompen nada de forma directa, pero afectan a tu privacidad, al rendimiento de tus dispositivos e incluso a la seguridad de tu red sin que te des ni cuenta.

Entender bien las diferencias entre grayware y malware tradicional es clave para saber qué estás enfrentando en cada momento, qué riesgos reales conlleva y cómo debes proteger tanto tus ordenadores personales como los equipos de una empresa. Además, distinguirlos te ayudará a interpretar mejor los avisos del antivirus, a decidir qué software dejas pasar y qué deberías bloquear, y a no caer en la típica trampa de “es solo publicidad, no pasa nada”.

Qué es el grayware y por qué se le llama software gris

Se conoce como grayware a todo aquel software que no es claramente inocuo ni abiertamente malicioso, sino que se sitúa en un punto intermedio entre el programa legítimo y el malware clásico. Su comportamiento suele generar consecuencias no deseadas: muestra publicidad invasiva, rastrea tu actividad, recopila datos sin un consentimiento real o cambia la configuración del sistema para su propio beneficio.

En muchos casos el grayware es legal o se ampara en condiciones de uso muy ambiguas; suele venir incluido en aplicaciones gratuitas, barras de herramientas, extensiones de navegador, instaladores “todo en uno” o incluso en bibliotecas de terceros usadas por desarrolladores legítimos. Para el usuario, el resultado es una experiencia molesta, pérdida de rendimiento y una pérdida de control sobre su privacidad.

Los fabricantes de soluciones de seguridad suelen referirse al grayware como programas potencialmente no deseados (PUP), precisamente porque no siempre pueden etiquetarse como malware puro y duro. Aun así, muchos antivirus los marcan en los informes como software de riesgo o potencialmente peligroso, recomendando su eliminación para evitar problemas futuros.

Lo peligroso del software gris es que se aprovecha de la confianza y de políticas de seguridad laxas: se descarga desde webs aparentemente de confianza, se instala como “extra” junto a herramientas legítimas o se presenta como complemento útil, y en muchos casos afectan al rendimiento de tus dispositivos. Todo ello hace que pase por debajo del radar de muchos usuarios y, a menudo, también de soluciones de seguridad que solo se fijan en comportamientos claramente maliciosos.

Diferencias clave entre grayware y malware

A nivel técnico, la separación entre grayware y malware tiene mucho que ver con la intención y el daño directo. El malware (malicious software) está específicamente diseñado para causar perjuicios: robar información, cifrar tus archivos, destruir datos, tomar el control de equipos o abrir puertas traseras para futuros ataques.

El grayware, en cambio, suele perseguir objetivos más “comerciales” o de explotación de datos antes que la destrucción del sistema. Su función típica es mostrar anuncios, recopilar información sobre tus hábitos, colar barras de herramientas, forzar redirecciones o inyectar elementos de interfaz molestos. Hace negocio con tu atención y con tus datos, más que con el sabotaje explícito de tu equipo.

Otra diferencia importante es el grado de transparencia (aunque sea mínima) del desarrollador. En muchos programas grises se menciona —oculto entre la letra pequeña— que se instalará una barra de herramientas, se recopilará telemetría o se mostrarán anuncios personalizados. Legalmente, los creadores se cubren con esa pseudo-aceptación del usuario, aunque en la práctica casi nadie lee esos textos.

Sin embargo, la frontera entre grayware y malware es muy difusa. Un spyware que simplemente recolecta hábitos de navegación podría considerarse de riesgo bajo, pero si ese mismo software comienza a capturar credenciales bancarias o datos financieros se convierte, sin duda, en tipos de malware peligrosos según las clasificaciones habituales. De ahí que muchos expertos recomienden tratar cualquier grayware como si fuera un malware de baja intensidad y eliminarlo en cuanto se detecta.

En entornos corporativos y regulados (RGPD, CCPA, HIPAA, etc.) el grayware puede implicar incumplimientos legales, incluso aunque no haya destrucción de datos ni cifrado de archivos. El simple hecho de recopilar información sin una base legal sólida o exponer a los empleados a riesgos de seguimiento y filtrado de datos ya constituye un problema serio de seguridad y cumplimiento.

Tipos de grayware más habituales

Bajo el paraguas de grayware caben múltiples categorías de programas potencialmente no deseados, algunos de ellos muy conocidos por los usuarios y otros que pasan mucho más desapercibidos. Estos son los más frecuentes que puedes encontrar en tu día a día.

Adware: publicidad invasiva en el ordenador

El adware es probablemente la cara más visible del grayware. Se trata de software que muestra anuncios no solicitados: ventanas emergentes agresivas, banners incrustados en páginas web, redirecciones a sitios publicitarios o cambios en la página de inicio del navegador para llevarte a buscadores “patrocinados”.

En teoría, el adware sirve para financiar aplicaciones gratuitas mostrando publicidad, pero en la práctica muchos de estos programas se pasan de la raya: abren el navegador sin permiso, saturan la pantalla con pop-ups, redirigen casi cualquier búsqueda a webs repletas de anuncios e incluso impiden que cambies la configuración del navegador. Si quieres ejemplos concretos y cómo eliminarlos, mira cómo eliminar los anuncios de Taboola en Windows.

Algunos adware explotan también tu dirección IP o tu historial de navegación para perfilarte, adaptando los anuncios a tus intereses reales o supuestos. Otras veces simplemente lanzan publicidad aleatoria sin control, que además puede enlazar a sitios realmente peligrosos desde los que sí se descargan malware clásicos como troyanos o ransomware.

El adware suele colarse al instalar programas de fuentes no oficiales o instaladores empaquetados: gestores de descargas, reproductores multimedia dudosos, conversores “gratuitos” y, en general, cualquier software que intente monetizar a toda costa al usuario final. Si al abrir el navegador te aparece un buscador extraño o una lluvia de anuncios, lo más probable es que tengas adware en el sistema.

Madware: publicidad molesta en móviles y tablets

Cuando ese mismo concepto de adware salta al terreno móvil, hablamos de madware. Básicamente es adware enfocado a smartphones y tablets, con especial presencia en dispositivos Android, donde la instalación de apps desde tiendas no oficiales o APK de terceros es bastante habitual.

El madware puede ser incluso más pesado que el adware de escritorio: notificaciones constantes avisando de que tu móvil está infectado, banners a pantalla completa, redirecciones automáticas en el navegador móvil o mensajes que intentan convencerte de instalar “antivirus milagrosos” o supuestos optimizadores de batería que, en realidad, pueden ser troyanos bancarios o spyware encubierto.

Aunque es menos frecuente ver madware en iOS, tampoco es imposible. Extensiones de navegador, perfiles maliciosos o apps con SDK publicitarios agresivos pueden disparar anuncios inesperados o enviar datos de uso a servidores externos sin que el usuario tenga realmente claro qué está ocurriendo.

Si cada dos por tres te saltan anuncios en el móvil, incluso fuera del navegador, o empiezas a recibir notificaciones extrañas de webs a las que apenas entras, es muy probable que tengas alguna app con madware o que hayas activado notificaciones de sitios potencialmente maliciosos. En esos casos, conviene revisar apps instaladas y permisos, y plantearse un restablecimiento completo si el problema persiste.

Spyware: software espía camuflado de aplicación legítima

El spyware es una forma de software que se dedica a espiar lo que haces en tu dispositivo. Puede registrar tu actividad de navegación, qué programas utilizas, qué teclas pulsas, qué documentos abres o incluso activar la cámara y el micrófono sin que te enteres. Toda esa información se envía a un servidor remoto, donde puede usarse para chantajearte, venderse en la dark web o alimentar bases de datos comerciales.

Este tipo de grayware suele llegar empaquetado en aplicaciones que parecen legítimas: programas gratuitos que se financian con publicidad, instaladores de software muy popular descargados desde webs no oficiales, extensiones de navegador llamativas o incluso cracks y keygens para “activar” software de pago sin licencia.

En muchos asistentes de instalación se menciona que se recogera información para fines estadísticos o de mejora del servicio, pero el usuario, acostumbrado a darle a “Siguiente” sin leer nada, concede permisos muy intrusivos sin ser realmente consciente. Una vez dentro, el spyware puede pasar desapercibido durante mucho tiempo si no dispones de buenas soluciones anti-spyware o anti-malware.

Hay variantes de spyware especialmente peligrosas, como los keyloggers, que capturan todas las pulsaciones de teclado para robar contraseñas, datos bancarios y otra información crítica. También existen programas de acceso remoto que permiten a un atacante manejar el equipo desde fuera, ver la pantalla en tiempo real o copiar archivos a distancia.

En el caso de tener webcam, conviene protegerla físicamente o con indicadores de uso fiables, porque algunos de estos espías pueden grabar vídeo sin que se encienda el piloto que indica que la cámara está activa. Si sospechas que has instalado algo de este estilo, lo más prudente es hacer copias de seguridad, pasar varias herramientas de limpieza y, si la cosa sigue oliendo mal, formatear y reinstalar el sistema partiendo de cero.

Programas potencialmente no deseados (PUP) y barras de herramientas

Los PUP (Potentially Unwanted Programs) son un paraguas bajo el que caen muchas formas de grayware: barras de herramientas para el navegador, lanzadores “mágicos”, limpiadores dudosos, pequeños utilitarios que prometen mejorar el rendimiento, marcadores telefónicos antiguos (dialers) o miniaplicaciones de acceso remoto instaladas sin verdadera necesidad.

Las famosas toolbars o barras de herramientas del navegador son un ejemplo clásico: se instalan junto a otro programa gratuito, cambian la página de inicio, añaden botones y buscadores propios, muestran publicidad y rastrean lo que visitas. Durante la instalación suele aparecer una casilla (a veces marcada por defecto) indicando que se añadirá esa barra, pero el texto se presenta de forma tan confusa que el usuario medio apenas repara en ello.

Muchos desarrolladores de este tipo de software se consideran a sí mismos “legítimos” y presionan a los fabricantes de antivirus para que no etiqueten sus productos como malware. Argumentan que todo se instala con el consentimiento del usuario, aunque este consentimiento sea, siendo sinceros, más bien forzado por la falta de claridad y por el diseño intencionado de los instaladores.

En la práctica, estos programas ralentizan el equipo, modifican la configuración sin permiso, abren la puerta a rastreo de actividad, introducen publicidad intrusiva y complican la experiencia de navegación. Por ello, muchas soluciones de seguridad los catalogan como grayware o PUP y ofrecen la opción de eliminarlos en cuanto los detectan.

Cookies de seguimiento y scripts de rastreo intrusivos

Aunque no siempre se metan en el mismo saco, algunas soluciones consideran cierto tipo de rastreo web como grayware. Nos referimos a cookies y scripts que, más allá de la simple analítica, construyen perfiles detallados de comportamiento, siguen al usuario entre diferentes sitios o se integran en aplicaciones para capturar datos de uso muy precisos.

Estos mecanismos se integran tanto en webs como en programas “gratuitos” de escritorio o móviles, aprovechando SDK de publicidad o analítica de terceros. El usuario acepta el seguimiento casi sin enterarse, porque suele ocultarse bajo un consentimiento genérico o una política de privacidad demasiado amplia y complicada.

Para empresas sujetas a normativas de protección de datos, esta clase de software gris plantea un problema adicional: pueden darse casos en los que una aplicación de terceros recoja y envíe información de usuarios o empleados a servidores ajenos a la organización, sin un control real ni garantías de cumplimiento, lo que abre la puerta a sanciones y daños reputacionales.

Malware: qué es y cómo se diferencia del software gris

El malware, abreviatura de malicious software, es cualquier tipo de programa creado con la intención de causar daño a un sistema, robar datos, interrumpir operaciones o extorsionar a usuarios y organizaciones. A diferencia del grayware, aquí no hay ambigüedad: el objetivo es perjudicar de forma directa o aprovecharse de la víctima de manera claramente maliciosa.

Dentro del malware se agrupan múltiples categorías de amenazas: virus, gusanos, troyanos, ransomware, spyware puro, keyloggers, botnets, rootkits, bombas lógicas, malware sin archivos y muchos híbridos que mezclan características de varios tipos. Algunas de estas amenazas buscan el máximo impacto posible; otras, como el spyware financiero, operan de forma silenciosa y prolongada para exfiltrar información. Para profundizar en la clasificación, consulta los tipos de malware.

Un virus informático, por ejemplo, es un fragmento de código que se incrusta en otro programa y se ejecuta cuando este se abre. Una vez activo, puede replicarse y propagarse por la red, robar datos, borrar archivos, iniciar ataques DDoS o servir como vehículo para otros tipos de malware. Llega normalmente a través de webs infectadas, adjuntos de correo, descargas maliciosas o dispositivos extraíbles.

Los gusanos son programas capaces de replicarse de manera autónoma por la red, explotando fallos del sistema operativo o servicios mal configurados. Pueden expandirse a gran velocidad y suelen incluir una carga maliciosa: cifrado de datos, eliminación de archivos, robo de información o incorporación de los equipos a una botnet.

Los troyanos se presentan como software legítimo para engañar al usuario: una vez instalados, abren puertas traseras, permiten el control remoto del equipo, roban credenciales o actúan como descargadores de otros malware. Muchos troyanos bancarios, como Qakbot o TrickBot, se enfocan en robar datos financieros y han evolucionado hasta convertirse en plataformas de ataque muy sofisticadas.

El ransomware, por su parte, bloquea el acceso a los sistemas o cifra los archivos y exige un rescate, normalmente pagadero en criptomonedas, a cambio de la supuesta recuperación de los datos. Casos como CryptoLocker o Phobos han demostrado la enorme capacidad de impacto de este tipo de ataques sobre empresas y administraciones públicas.

También existen PUP catalogados como malware cuando su comportamiento es especialmente agresivo: si un programa etiquetado como potencialmente no deseado comienza a descargar otros códigos maliciosos, a cifrar información o a participar en botnets, pasa sin dudarlo a la categoría de malware pleno, dejando atrás la zona gris.

Cómo se propagan grayware y malware

Los mecanismos de distribución del grayware se parecen mucho a los de software legítimo: se cuelan en instaladores de aplicaciones gratuitas, en paquetes de software que incluyen “herramientas auxiliares”, en extensiones de navegador muy llamativas, en SDK publicitarios dentro de apps móviles e incluso en repositorios de código abierto si no se auditan bien las dependencias.

En entornos de desarrollo y DevSecOps, el riesgo del grayware aumenta en la cadena de suministro de software. Una dependencia aparentemente inocua puede integrar bibliotecas de telemetría o publicidad intrusiva, que a la larga envían datos fuera de la organización o abren vías de ataque. La automatización de dependencias en pipelines CI/CD hace que, si no se vigila, este software gris se propague de manera silenciosa por múltiples proyectos.

El malware, en cambio, utiliza todos los vectores clásicos y algunos bastante creativos: correos electrónicos de phishing con adjuntos maliciosos, enlaces a páginas trampa, descargas ocultas al visitar sitios comprometidos, dispositivos USB infectados, explotación de vulnerabilidades no parcheadas, alertas emergentes falsas que empujan a instalar “antivirus” fraudulentos o incluso ataques dirigidos contra servidores corporativos expuestos.

En ambos casos, la falta de actualización del software y la confianza excesiva del usuario son factores clave. Un sistema operativo sin parches, un navegador desactualizado o una política permisiva de instalación de programas de cualquier origen facilitan tanto la entrada de grayware como la de malware tradicional. Si sospechas de un dispositivo extraíble, aprende a desinfectar una memoria USB antes de usarla.

Comportamiento e impacto en la seguridad y el rendimiento

El grayware suele operar por debajo del umbral de las amenazas críticas: no bloquea el sistema, no borra tus documentos ni cifra el disco, pero va mermando la experiencia de uso y abriendo pequeñas grietas de seguridad que, sumadas, pueden convertirse en un problema serio.

Algunos patrones de comportamiento típicos del software gris incluyen procesos en segundo plano persistentes que consumen CPU y memoria, transmisiones silenciosas de datos a servidores remotos, inyecciones de elementos no deseados en la interfaz (barras, botones, banners), modificaciones de la página de inicio o del motor de búsqueda y cambios en la configuración del navegador sin permiso.

En el caso del spyware y los keyloggers, el impacto es directamente sobre la privacidad y la confidencialidad: robo de contraseñas, credenciales bancarias, mensajes privados, hábitos de navegación y prácticamente cualquier dato que pueda monetizarse o utilizarse con fines delictivos. Aunque algunos se vendan como herramientas de control parental o monitorización de empleados, su uso sin consentimiento informado puede ser ilegal.

El malware, por su parte, va un paso (o varios) más allá: puede dejar inservible un sistema, destruir archivos, cifrar información crítica, reclutar tu equipo en una botnet para lanzar ataques DDoS a terceros, instalar rootkits que ocultan su presencia o ejecutar bombas lógicas que se activan en condiciones concretas, como una fecha determinada o un número específico de inicios de sesión.

Para las organizaciones, tanto grayware como malware suponen riesgos legales, operativos y reputacionales. Un simple adware o SDK intrusivo en una app corporativa puede violar políticas internas y normativas de protección de datos; un ransomware o un troyano que se cuele en la red puede paralizar la actividad y poner en jaque la continuidad del negocio.

Detección y eliminación de grayware

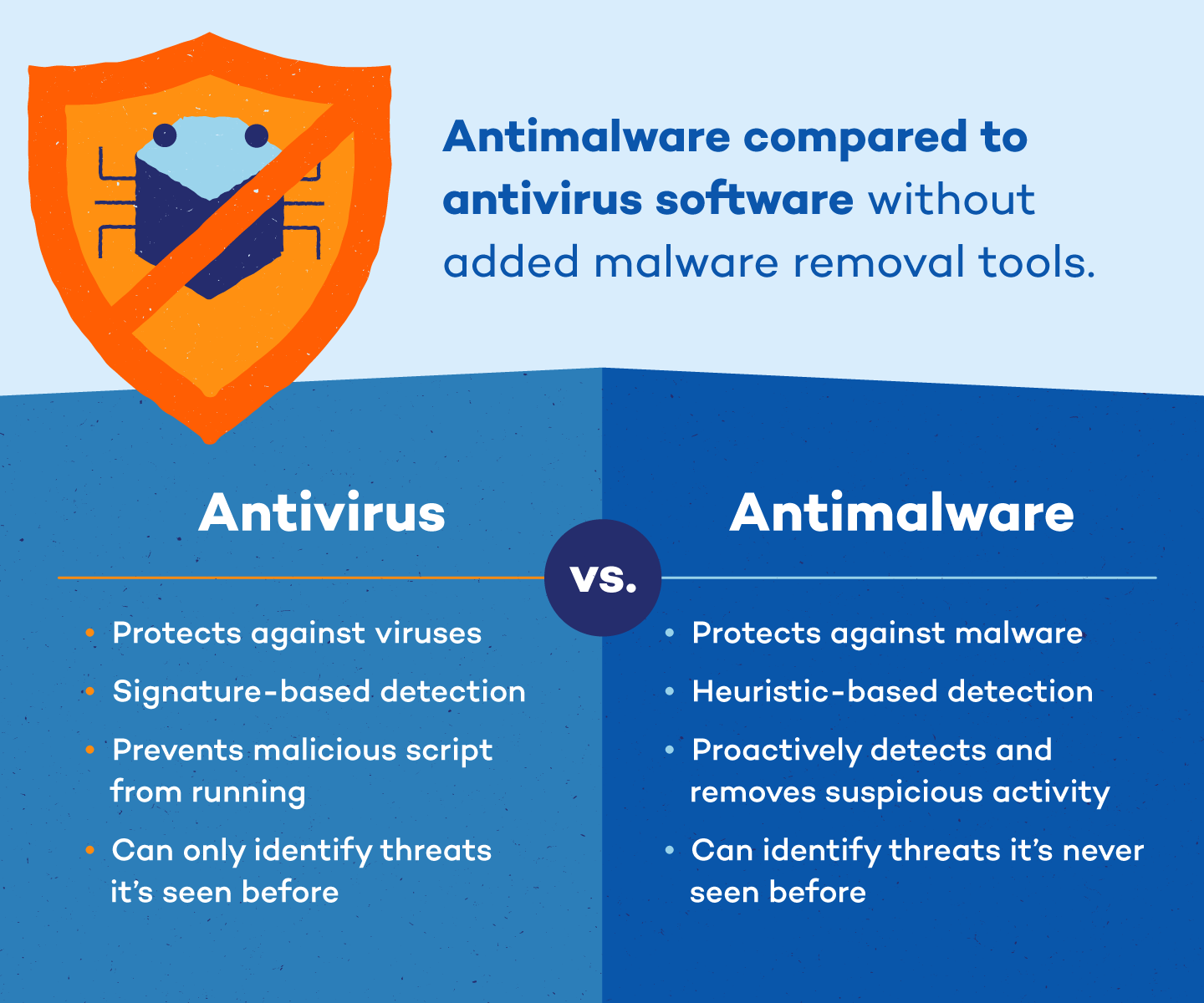

Las soluciones antivirus tradicionales, basadas solo en firmas, pueden pasar por alto parte del grayware, ya que muchos de estos programas no explotan vulnerabilidades ni ejecutan cargas destructivas claras. Por eso, detectar software gris requiere combinar varias estrategias y herramientas.

En el ámbito doméstico, un primer paso es pasar un análisis completo con tu antivirus habitual. En Windows 10 y Windows 11, el propio Windows Defender ha mejorado mucho y es capaz de marcar bastantes PUP y aplicaciones potencialmente no deseadas, informando de que pueden suponer un riesgo para la privacidad o el rendimiento.

Además, es muy recomendable utilizar herramientas especializadas anti-malware y anti-spyware bajo demanda, como Malwarebytes Anti-Malware, que detectan muchos tipos de adware, spyware, PUP y modificaciones de navegador. Otros programas como SUPERAntiSpyware, Adaware o versiones gratuitas de antivirus reconocidos pueden servir como segunda opinión para asegurarte de que no queda ningún resto.

Si tras los escaneos sigues viendo ventanas emergentes, redirecciones raras o comportamientos sospechosos, conviene revisar manualmente las extensiones del navegador, programas instalados recientemente y servicios que se ejecutan al inicio. En casos especialmente pesados o cuando se sospecha de spyware avanzado, lo más efectivo suele ser hacer copia de seguridad de los datos importantes y formatear el equipo para reinstalar desde un entorno limpio.

En entornos empresariales, entran en juego soluciones de EDR (Endpoint Detection and Response) que monitorizan el comportamiento de los procesos, analizan flujos de datos inusuales y detectan patrones de actividad sospechosa. Junto con herramientas de análisis de composición de software (SCA) y validación de dependencias en CI/CD, ayudan a localizar bibliotecas o componentes que introducen software gris en la cadena de suministro; además, políticas como el control inteligente de aplicaciones reducen significativamente el riesgo.

Cómo prevenir infecciones de grayware y malware

La mejor defensa frente al grayware es tratarlo con la misma seriedad que al malware tradicional. Aunque muchos de estos programas “solo” molesten con publicidad o rastreo, el riesgo de que sirvan como puerta de entrada a amenazas más graves es real, y no merece la pena convivir con ellos.

Algunas medidas básicas para minimizar el riesgo de instalar grayware son descargar siempre software desde la web oficial del fabricante, evitar a toda costa cracks, keygens y versiones “gratis” de programas de pago, y revisar con calma cada paso de los asistentes de instalación desmarcando cualquier casilla que ofrezca instalar complementos adicionales.

Mantener el sistema operativo y las aplicaciones actualizadas es igual de importante. Muchos ataques de malware aprovechan vulnerabilidades ya corregidas, pero que siguen abiertas en equipos donde no se han instalado los últimos parches. Lo mismo aplica a navegadores, plugins y cualquier software que tenga contacto con Internet.

En el día a día, conviene tener cierta desconfianza saludable hacia correos y webs sospechosas: no hacer clic en enlaces de origen dudoso, no abrir adjuntos inesperados, desconfiar de alertas emergentes que insisten en descargar “soluciones de seguridad” y limitar al máximo la instalación de extensiones de navegador o apps móviles que piden más permisos de los que realmente necesitan.

En empresas y organizaciones, la concienciación de usuarios y desarrolladores es un pilar fundamental. Formar a los equipos en buenas prácticas de seguridad, aplicar políticas de restricción de software, controlar quién puede instalar qué y reforzar la validación de dependencias en pipelines DevSecOps reduce drásticamente la posibilidad de que tanto grayware como malware se cuelen en los sistemas. Implementar medidas de hardening básico para Windows 11 también mejora la postura de seguridad.

Entender bien qué diferencia al grayware del malware tradicional ayuda a no subestimar ese “software de zona gris” que tantas veces se cuela entre instaladores y apps gratuitas: aunque no bloquee tu PC ni exija rescates millonarios, puede espiar tu actividad, debilitar tu seguridad y allanar el terreno para ataques más serios, por lo que la estrategia inteligente es detectarlo pronto, eliminarlo sin miramientos y adoptar hábitos de instalación y navegación mucho más cuidadosos.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.