- Verifica políticas (GPO), servicios y listener de RDP antes de tocar el firewall para aislar el origen del bloqueo.

- Comprueba puerto 3389, reglas activas y certificados; un conflicto o cert roto impide que el listener escuche.

- Los errores de autenticación (CredSSP, NLA, permisos) son tan frecuentes como los de red; alinéalo con actualizaciones y grupos.

- Si no puedes abrir puertos, usa pasarela RDP con MFA o un broker seguro que evite exponer 3389.

Si de repente la conexión de Escritorio remoto deja de funcionar, lo normal es pensar en el cortafuegos o en que la máquina está apagada. Pero con RDP, a menudo el culpable real son políticas de red, GPO o servicios que bloquean el puerto 3389 sin avisar. La buena noticia: con una secuencia ordenada de comprobaciones puedes aislar el fallo en minutos.

En esta guía encontrarás procedimientos prácticos y contrastados para diagnosticar y corregir políticas, reglas y configuraciones que impiden RDP en Windows, tanto en equipos locales como remotos, en red corporativa, VPN e incluso en nubes como Google Cloud. También verás cómo lidiar con errores de autenticación (CredSSP), certificados, conflictos de puertos, DNS y rendimiento, además de alternativas cuando necesitas algo que funcione sin abrir puertos.

Cómo detectar que una política o la red están bloqueando RDP

Antes de tocar el registro o el firewall, conviene confirmar si el problema es de alcance de red, filtrado o saturación. Un atajo útil desde otro equipo es probar la llegada al puerto con utilidades como psping: psping -accepteula <IP-equipo>:3389. Si ves Connecting to … con intentos que no llegan, o un The remote computer refused the network connection, apunta a bloqueo intermedio o servicio caído.

Realiza la prueba desde varios orígenes (otra subred, otra VPN, red doméstica o 4G) para ver si el bloqueo es selectivo por segmento o por origen. Si falla desde todos, probablemente lo para un firewall perimetral o el propio Windows. Si solo cae desde una parte, revisa listas permitidas, ACLs y reglas de firewall intermedias.

Comprobar rápido el estado de RDP y sus servicios

Empieza por validar que el sistema remoto permite conexiones de Escritorio remoto y que los servicios están activos; esto descarta lo básico con dos o tres comandos.

En local, habilitar RDP es tan sencillo como abrir Configuración y activar Escritorio remoto (ver usar Escritorio remoto de Windows 11). Para un control más fino (o si la UI no responde), revisa el registro en: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server y HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services. El valor fDenyTSConnections debe ser 0 (valor 1 significa RDP deshabilitado).

En remoto, conecta al registro de red desde el Editor del Registro (Archivo > Conectar al Registro de red), navega a las mismas rutas y confirma que no hay una política forzando el bloqueo; si aparece fDenyTSConnections=1, cámbialo a 0 y toma nota de si vuelve a 1 tras unos minutos (señal de GPO prevalente).

Comprueba también que los servicios necesarios estén en marcha en ambos extremos: Remote Desktop Services (TermService) y Remote Desktop Services UserMode Port Redirector (UmRdpService). Puedes hacerlo en services.msc o con PowerShell; si necesitas guías para editar servicios consulta modificar servicios en Windows 11. Si alguno está detenido, inícialo y vuelve a probar.

Directiva de grupo (GPO): así bloquea y así se deshace

Cuando RDP no se deja activar por la interfaz, o el valor del registro se revierte, casi seguro una política lo impone. Para identificarla en el equipo afectado, ejecuta en un CMD elevado gpresult /H c:\gpresult.html y abre el informe; bajo Configuración del equipo > Plantillas administrativas > Componentes de Windows > Servicios de Escritorio remoto > Host de sesión de Escritorio remoto > Conexiones busca la directiva Permitir que los usuarios se conecten de forma remota mediante Servicios de Escritorio remoto.

Si la ves como Deshabilitado, consulta en el informe cuál es el GPO que prevalece y en qué ámbito se aplica (sitio, dominio u OU). Revisa además cómo unirse a un dominio en Windows si sospechas de problemas de dominio. Desde el Editor de objetos de directiva de grupo (GPE) en el nivel apropiado, cambia esa política a Habilitado o No configurado, y en los equipos implicados fuerza la aplicación con gpupdate /force.

Si gestionas por GPMC, también puedes retirar la vinculación de ese GPO en la unidad organizativa donde se aplica a los equipos afectados. Recuerda que si el bloqueo venía de SOFTWARE\Policies, la GPO volverá a escribir el registro hasta que elimines o edites la política.

Para una máquina remota, genera el informe igual que en local, añadiendo el parámetro del equipo: gpresult /S <nombre-equipo> /H c:\gpresult-<nombre-equipo>.html, que te dará la misma estructura de datos para indagar el GPO causante.

Listener, puerto y conflictos en 3389

Incluso con la directiva bien, si el listener de RDP no está escuchando, no habrá sesión. En PowerShell elevado (local o remoto con Enter-PSSession -ComputerName <equipo>), ejecuta qwinsta y verifica que exista la entrada rdp-tcp con estado Listen. Si no aparece, el listener puede estar dañado.

Un método fiable consiste en exportar la clave del listener desde una máquina sana con la misma versión de Windows: HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp. En el equipo afectado, guarda copia del estado actual con reg export "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-tcp" C:\Rdp-tcp-backup.reg, elimina la clave (Remove-Item -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-tcp' -Recurse -Force), importa el .reg bueno y reinicia TermService.

Tras eso, comprueba el puerto. RDP debe escuchar en 3389. Revisa HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<listener> y el valor PortNumber. Si no es 3389 y no tienes una razón de seguridad para cambiarlo, devuelve a 3389 y reinicia el servicio.

Para detectar conflictos, ejecuta cmd /c 'netstat -ano | find "3389"' y anota el PID que está en estado LISTENING. Luego, con cmd /c 'tasklist /svc | find "<PID>"' identifica el proceso. Si no es TermService, reconfigura ese servicio a otro puerto, desinstálalo si es prescindible o, como último recurso, cambia el puerto de RDP y conéctate especificando IP:puerto (no es lo ideal para administración estándar).

Certificados RDP y permisos de MachineKeys

Otra causa habitual de conexiones que se quedan a medias es un certificado de RDP roto o no recreado. Abre MMC de certificados para la cuenta de equipo, ve a Remote Desktop > Certificates y elimina el certificado autofirmado de RDP. Reinicia el servicio de Escritorio remoto y refresca: debería crearse uno nuevo automáticamente.

Si no aparece, revisa los permisos de C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys. Asegúrate de que BUILTIN\Administrators tenga Control total y Todos (Everyone) cuente con lectura y escritura. Sin estas ACL, Windows no puede generar la clave y el certificado necesarios para RDP.

Firewall de Windows y pruebas de alcance

En equipos cliente y servidor, Windows Defender Firewall necesita reglas de entrada abiertas para RDP. Comprueba la regla integrada “Remote Desktop – User Mode (TCP-In)” con netsh advfirewall firewall show rule name="Remote Desktop - User Mode (TCP-In)"; debe estar Habilitada, aplicada a Perfiles apropiados, Protocolo TCP y Puerto Local 3389.

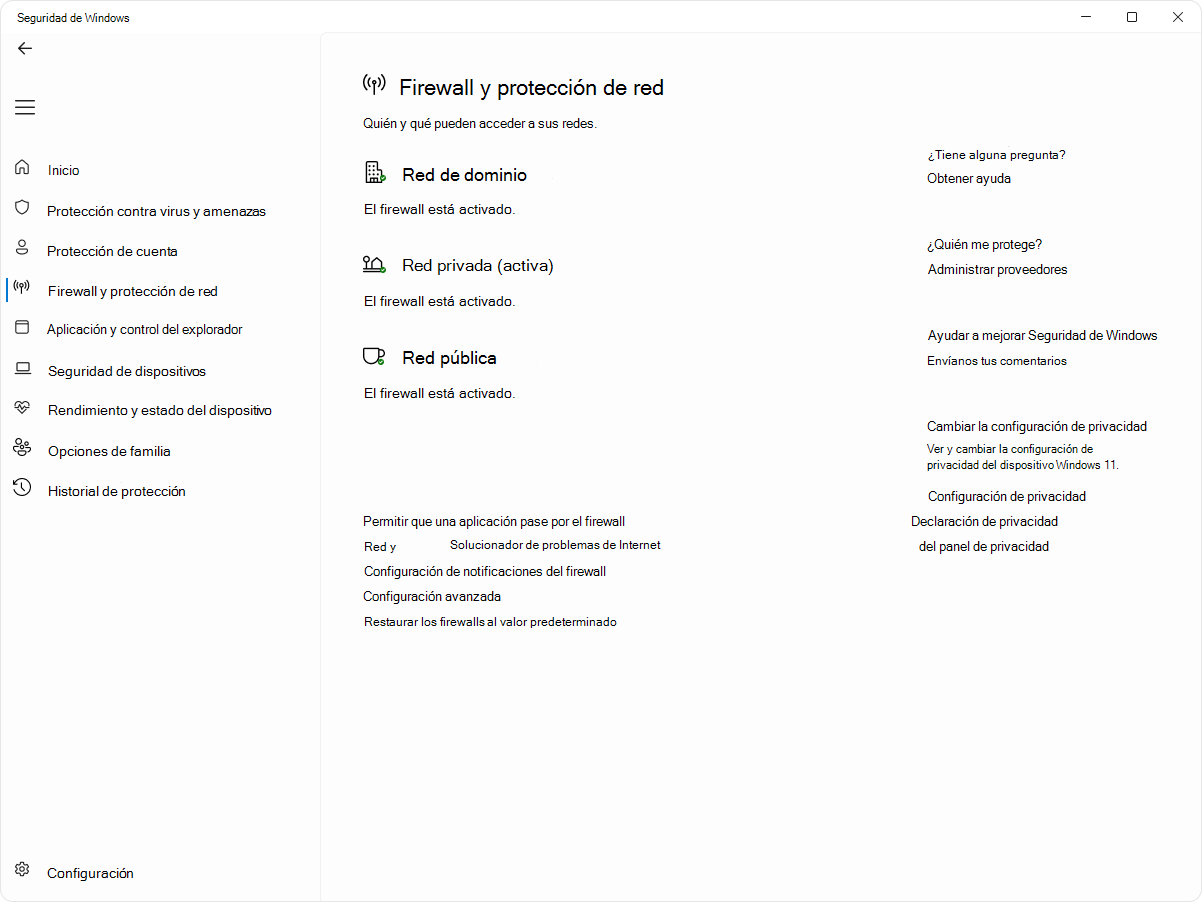

Si gestionas por interfaz, ve a Firewall de Windows Defender > Permitir una aplicación o característica y marca “Escritorio remoto” en Privado (y en Público solo si tienes una justificación clara). En “Configuración avanzada”, valida que la regla de entrada para TCP 3389 esté activa. Como prueba de descarte (no en redes públicas), puedes desactivar temporalmente el firewall para comprobar si la conexión entra y, acto seguido, volver a activarlo.

Desde fuera, el modo más claro de verificar llegada al puerto es psping: psping -accepteula <IP>:3389. Si obtienes 0% loss, la pila de red y firewall permiten la conexión. Si todo es 100% loss o refused, toca escalar a red/cortafuegos intermedios o revisar NAT, VPN y filtros entre segmentos.

Autenticación: credenciales, CredSSP y permisos

Errores tipo “Tus credenciales no funcionaron” o “La cuenta no está autorizada para el inicio de sesión remoto” suelen ser triviales de arreglar: revisa usuario/contraseña con formato correcto (por ejemplo, DOMINIO\usuario), borra posibles credenciales desfasadas en el Administrador de credenciales y confirma que la cuenta no esté bloqueada.

Con CredSSP, si los equipos no están al día, aparece un fallo de autenticación difícil de interpretar. Asegúrate de tener Windows actualizado en cliente y host. Como atajo en entornos antiguos, puedes habilitar en GPO “Permitir delegar credenciales guardadas con autenticación de servidor solo NTLM” o, vía registro, establecer AllowEncryptionOracle a 2 en HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System.

No olvides la pertenencia a grupos: en equipos sin dominio, añade la cuenta a Usuarios de Escritorio remoto desde Administración de equipos > Usuarios y grupos locales. En dominio, valida que la pertenencia cumpla con la política de Active Directory vigente antes de tocar nada.

DNS, VPN y otras variables de red

Si conectas por nombre y el host ha cambiado de IP, el cliente puede seguir apuntando a una dirección antigua por caché. Limpia con ipconfig /flushdns y, si persiste, usa la IP directa para descartar un problema de resolución. Comprueba que el adaptador use el servidor DNS correcto en el Panel de control > Centro de redes > Cambiar configuración del adaptador.

Con VPN, hay proveedores que bloquean o redirigen el 3389, o encapsulan de forma que choca con el cifrado de RDP. Desconecta la VPN y prueba, o ajusta la política para permitir RDP en split tunneling o “permit apps”. Si detectas cortes o pantallas negras, baja un punto el MTU: netsh interface ipv4 show subinterfaces para verlo y netsh interface ipv4 set subinterface "Ethernet" mtu=1458 store=persistent para ajustarlo.

Si el cliente parece no responder pero la sesión está ahí, puede ser un tema de resolución o tamaño de ventana. En el cliente de Conexión a Escritorio remoto (mstsc), pulsa “Mostrar opciones” y en la pestaña Pantalla mueve el control deslizante de resolución o activa pantalla completa; muchas “conexiones que no van” se arreglan ajustando la ventana.

Incidencias conocidas y nubes: Windows 11 24H2 y Google Cloud

Se han reportado casos en los que al conectarse por RDP a Windows 11 24H2 la sesión se congela al iniciar, especialmente en máquinas virtuales sobre hipervisor. Algunos parches intermedios no lo han resuelto; mantén el sistema plenamente actualizado y prueba controladores de vídeo/vGPU del hipervisor, ya que a veces el fallo es gráfico o de pila RDP. Reiniciar el host temporalmente devuelve la conectividad, pero la solución pasa por actualización acumulativa y drivers/firmware.

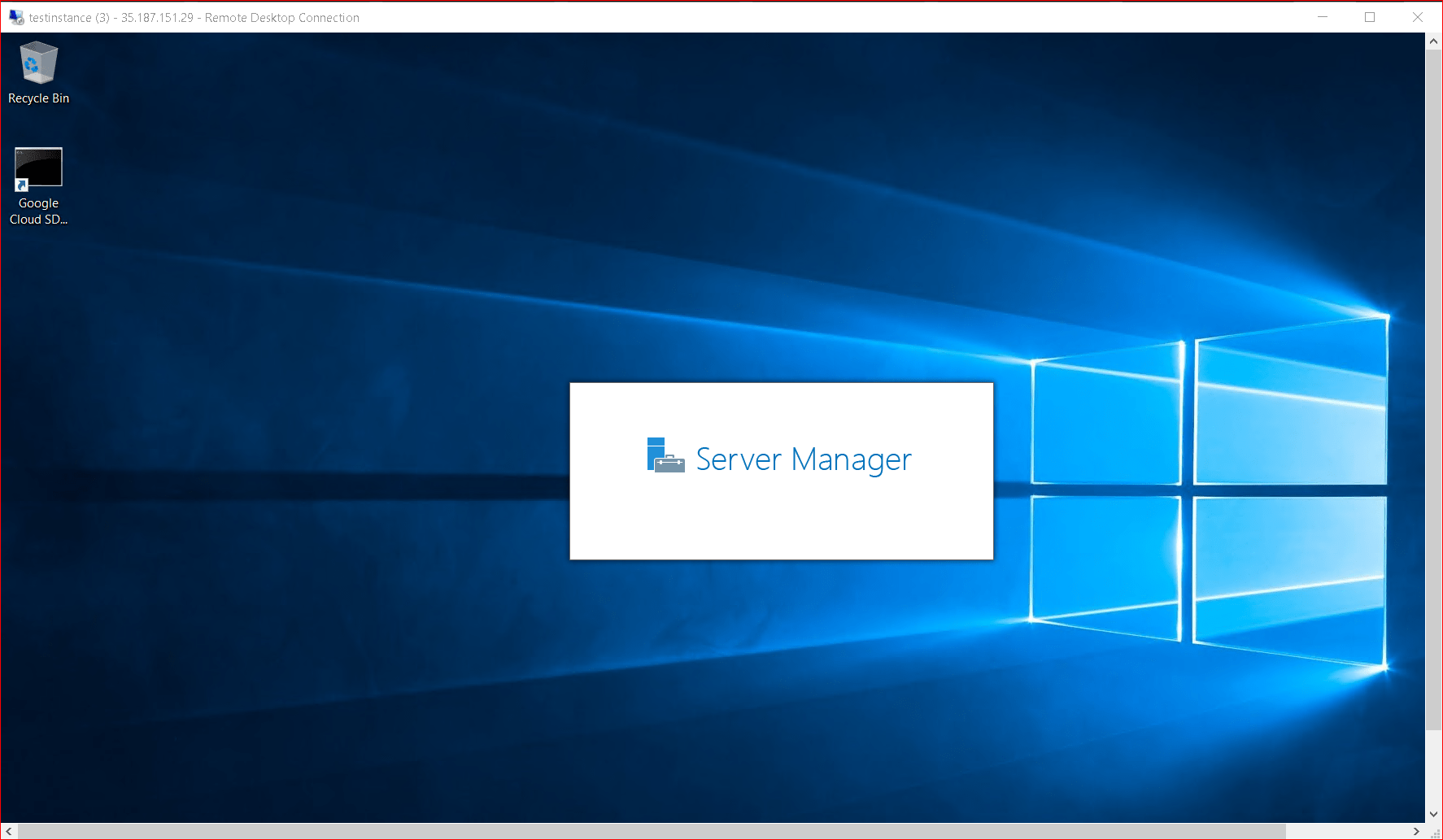

En Google Compute Engine, además de la contraseña local de Windows (restablécela desde gcloud o la consola), revisa la regla default-allow-rdp. Lista reglas con gcloud compute firewall-rules list y, si falta, crea una con gcloud compute firewall-rules create allow-rdp --allow tcp:3389. Verifica que usas la IP externa correcta con gcloud compute instances list. Si el SO está mal configurado, accede por consola serie interactiva y ejecuta:

• Servicio: net start | find "Remote Desktop Services" (si no está, net start "Remote Desktop Services")

• Habilitar RDP: reg query "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections (0 es OK; si 1: reg add ... /d 0)

• Firewall: netsh advfirewall firewall show rule name="Remote Desktop - User Mode (TCP-In)" (si no, netsh firewall set service remotedesktop enable)

• Capa de seguridad: reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /t REG_DWORD /d 1 /f

• NLA por defecto: reg add ... /v UserAuthentication /t REG_DWORD /d 0 /f

Diagnóstico avanzado: eventos, red y herramientas

Cuando lo anterior no despeja el fallo, toca mirar eventos y trazas. Abre el Visor de eventos y revisa en Registros de Windows > Aplicación y Sistema, y en los orígenes TerminalServices-RemoteConnectionManager y Microsoft-Windows-RemoteDesktopServices-RdpCoreTS para errores claros en cada intento.

En red, captura con Wireshark y filtra por tcp.port==3389 para ver si hay SYN/SYN-ACK, resets o cortes a mitad. Si no hay tráfico, el bloqueo es en camino; si lo hay y se corta al negociar seguridad, sospecha de mismatch de cifrado/NLA. Como prueba rápida de apertura de puerto, telnet <IP> 3389 (si conecta, el puerto está accesible). También puedes usar otras utilidades como usar ntttcp en Windows para pruebas de rendimiento y saturación.

Microsoft ofrece un Monitor/Analizador del Protocolo RDP y, en Windows Server 2012/2012 R2, la Herramienta de diagnóstico de Servicios de Escritorio remoto para radiografiar cuellos de botella. Si no puedes dedicar tiempo a cada incidencia recurrente, prepara scripts: netsh int ip reset && netsh winsock reset para red, y taskkill /F /IM mstsc.exe && net stop termservice && net start termservice para limpiar sesiones RDP y reiniciar servicios (avisa: corta sesiones activas).

El infame “RDP – Se ha producido un error interno”

Este mensaje genérico suele esconder un desajuste de seguridad entre cliente y servidor. Revisa que el nivel de cifrado y la capa de seguridad coincidan (en GPO: Seguridad del Host de sesión > “Requerir el uso de una capa de seguridad específica” y seleccionar RDP si TLS falla). Si el servidor exige NLA y el cliente no puede, desmarca temporalmente NLA en Propiedades del sistema > Remoto para validar si es la causa.

Otros factores: clientes RDP demasiado antiguos contra servidores nuevos, problemas de confianza de dominio (reincorporar al dominio a veces resuelve), o perfiles de seguridad que obligan cifrados que el otro extremo no soporta. En “Experiencia” del cliente, activa reconexión automática y caché persistente de mapas de bits para sesiones más resilientes.

Cuando el error apareció tras una actualización de Windows y nada de lo anterior cuadra, considera revertir ese parche concreto (Panel > Windows Update > Historial > Desinstalar actualizaciones), previa consulta en foros técnicos (por ejemplo, hilos de Patch Tuesday) por si es un problema conocido.

Rendimiento, capacidad y multimedia

Si la queja no es “no entra”, sino “va a tirones”, empieza reduciendo carga desde el cliente RDP: baja resolución y profundidad de color, desactiva fondo, estilos visuales y suavizado de fuentes en la pestaña Experiencia. Estas medidas reducen el consumo de ancho de banda y mejoran la latencia.

En el servidor, comprueba CPU/RAM/Disco en el Administrador de tareas; si está al límite, cualquier sesión RDP irá mal. Recuerda que Windows Desktop solo permite una sesión simultánea, Windows Server dos administrativas por defecto y que para más hace falta licenciar CAL de RDS.

Para audio, configura en el cliente RDP > Recursos locales > Audio remoto en “Reproducir en este equipo”, y verifica que los servicios Audio de Windows y “Generador de extremos de audio de Windows” estén en ejecución. Para vídeo pesado, RDP no siempre es ideal; ciertos entornos antiguos mencionan RemoteFX, pero hoy conviene optar por codec adaptable y aceleración moderna o valorar herramientas diseñadas para streaming gráfico.

Casos rápidos y soluciones express

Si Windows Defender está bloqueando la conexión en Windows 10/11, ve a Firewall de Windows Defender > Permitir una aplicación y activa “Escritorio remoto” marcando las casillas de Privado (y Público solo si procede), pulsa Aceptar y prueba. En muchas incidencias reales, estos tres clics han sido la diferencia entre frustración y éxito.

Si necesitas cambiar el puerto porque otro servicio ocupa el 3389, edita HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp > PortNumber, pon por ejemplo 3390, reinicia el servicio y conecta como IP:3390. Recuerda ajustar firewall y NAT a ese nuevo puerto.

Alternativas y pasarelas cuando no puedes abrir puertos

En redes donde abrir 3389 es inviable (o no quieres exponerlo), valora soluciones con mediador en la nube que evitan reglas manuales y líos de DNS: RealVNC Connect ofrece SSO y gestión centralizada; Chrome Remote Desktop es gratuito y sencillo si ya usas Chrome; TeamViewer y AnyDesk priorizan facilidad y velocidad multiplataforma. También existen suites como TSplus, orientadas a endurecer seguridad y simplificar el acceso remoto a escala.

Si vas a quedarte en RDP, la opción segura es montar una pasarela de Escritorio remoto (RD Gateway), exigir NLA y MFA, y restringir el acceso a través de VPN o IPSec. Es la forma estándar de ofrecer acceso sin abrir el 3389 al mundo.

Buenas prácticas de seguridad y cumplimiento

Refuerza RDP activando NLA, usando protocolos modernos de cifrado y, si tu marco lo exige (GDPR/HIPAA), habilitando políticas de criptografía fuertes (ej. FIPS) y certificados válidos emitidos por una CA confiable. Bloquea exposición pública, limita a redes privadas/VPN, y aplica MFA en la pasarela o el broker.

Por último, vigila los logs, aplica parches de forma regular y realiza auditorías periódicas. La mayoría de problemas de RDP se evitan con una mezcla de buenas políticas, reglas de firewall claras y monitorización.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.