- Cloudflare actúa como CDN y escudo de seguridad entre usuarios y servidores, acelerando la web y filtrando tráfico malicioso.

- Su enorme adopción hace que cualquier caída interna, como la del 18 de noviembre, afecte a servicios críticos en todo el mundo.

- El sistema de desafíos y los bloqueos masivos pueden generar polémicas, afectar al SEO y dejar fuera de juego a webs legítimas.

- La dependencia global de proveedores como Cloudflare convierte sus fallos y decisiones en problemas estructurales para todo Internet.

¿Qué tienen en común servicios tan dispares como ChatGPT, X (Twitter), Canva, Spotify, League of Legends, bancos como CaixaBank o grandes medios de comunicación? Todos dependen, en mayor o menor medida, de una misma pieza de infraestructura: Cloudflare. Cuando esta pieza falla, como ocurrió el 18 de noviembre, medio Internet se tambalea, aparecen errores misteriosos en pantalla y los usuarios empiezan a preguntarse qué está pasando.

Puntos únicos de fallo: si su sistema se rompe, un número enorme de webs y servicios quedan total o parcialmente inaccesibles. Al mismo tiempo, es un pilar clave de la seguridad, el rendimiento y la disponibilidad de millones de sitios. Esta mezcla de dependencia masiva, poder técnico y episodios polémicos (caídas globales, bloqueos judiciales, retos de seguridad) hace que mucha gente se pregunte qué es exactamente Cloudflare, cómo funciona y por qué genera tanta controversia.

Qué es Cloudflare y por qué es tan importante

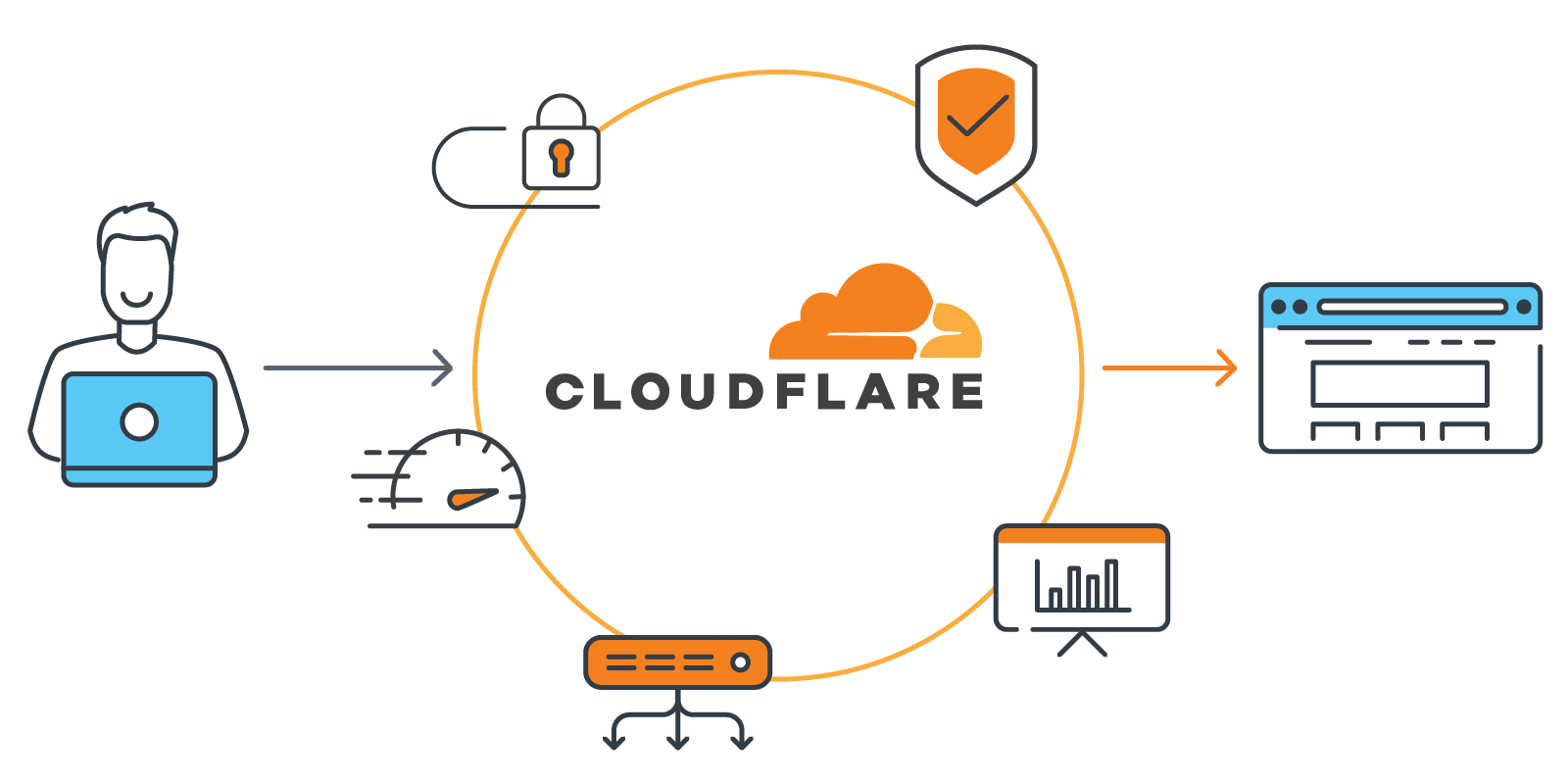

Cloudflare es, ante todo, una gigantesca red de servidores repartidos por el mundo, diseñada para acelerar la carga de páginas y protegerlas frente a ataques. Nació en 2010 con una idea clara: actuar como intermediario inteligente entre el usuario que visita una web y el servidor original donde está alojado el sitio.

En la práctica, Cloudflare se sitúa en medio del tráfico: cuando escribes una dirección en tu navegador, tu petición no va directamente al servidor de la web, sino primero a la red de Cloudflare, que decide cómo responderte, desde qué ubicación y con qué medidas de seguridad.

Esta posición intermedia le permite ofrecer tres grandes beneficios: acelerar la entrega de contenido (CDN), filtrar tráfico malicioso (seguridad) y optimizar aspectos técnicos como compresión, cifrado o caché. Es decir, hace que las webs carguen más rápido, sean más difíciles de tumbar y trabajen menos sus servidores de origen.

Lo relevante es la escala: la propia compañía afirma que alrededor del 20 % de los sitios web del mundo usan alguno de sus servicios. Eso significa que una interrupción en su infraestructura no solo afecta a cuatro páginas famosas, sino a una parte muy considerable de todo lo que consultamos a diario en Internet.

CDN, caché y red de borde: cómo acelera la web

Para entender por qué Cloudflare acelera las webs, hay que pensar primero en cómo funciona Internet de forma básica. Cada página está alojada en uno o varios servidores situados físicamente en algún lugar del planeta. Cuando intentas acceder, tu dispositivo tiene que comunicarse con esos servidores, a veces a miles de kilómetros de distancia.

Si solo existiera un servidor muy lejano y millones de usuarios intentaran entrar a la vez, la conexión sería lenta y, en situaciones de alta demanda, incluso inestable. La distancia geográfica introduce latencia, y la carga de trabajo concentrada en una sola máquina acaba pasando factura al rendimiento.

Aquí entran en juego las redes de distribución de contenido o CDN (Content Delivery Network). Un CDN es una red de servidores distribuidos por distintas regiones del mundo que almacenan copias del contenido estático de las webs: imágenes, archivos CSS, JavaScript y, en muchos casos, versiones en caché de páginas completas.

Cloudflare actúa como un CDN global al que se conectan tus visitas desde el punto más cercano. Si tú estás en España y la web original está alojada en Estados Unidos, en lugar de viajar hasta el otro lado del Atlántico, tu navegador se comunica con un servidor perimetral (edge) de Cloudflare cercano a ti. Ese servidor te sirve el contenido cacheado en milisegundos, reduciendo tanto la distancia como la saturación del servidor principal.

Este enfoque permite repartir el tráfico entre cientos de ubicaciones. El servidor de origen ya no tiene que responder individualmente a cada usuario del planeta, sino solo a las peticiones que no están en caché o a contenidos dinámicos. El resultado es una web más rápida, más estable y más eficiente energéticamente, porque el servidor original trabaja menos y de forma más predecible.

Además, gestiona el enrutamiento de forma inteligente: si un centro de datos suyo tiene problemas, puede redirigir el tráfico a otros nodos para mantener el servicio. Cuando todo va bien, esta arquitectura es casi invisible para el usuario, que simplemente nota que las webs cargan rápido. El problema aparece cuando el propio entramado de Cloudflare es el que falla.

Escudo de seguridad: firewall, DDoS y desafíos

Cloudflare no solo acelera, también hace de escudo frente a ataques. Todo el tráfico hacia un sitio protegido pasa primero por su infraestructura, lo que le permite filtrar solicitudes maliciosas antes de que alcancen al servidor de origen.

Una de sus funciones estrella es la mitigación de ataques DDoS (denegación de servicio distribuida). En este tipo de ataques, miles o millones de peticiones falsas procedentes de bots intentan saturar una web hasta dejarla inutilizable. Cloudflare detecta patrones anómalos de tráfico y bloquea o degrada las conexiones sospechosas, absorbiendo buena parte del impacto gracias a su enorme capacidad de red.

Otra pieza clave es su WAF (Web Application Firewall), un cortafuegos de aplicaciones web que inspecciona las solicitudes en busca de intentos de explotación de vulnerabilidades conocidas, inyecciones de código, accesos no autorizados, etc. Este WAF puede configurarse con reglas personalizadas según el tipo de sitio y el nivel de riesgo asumible.

Para distinguir tráfico humano de bots maliciosos, Cloudflare utiliza un sistema de desafíos o challenges, basado en un dominio específico: challenges.cloudflare.com. Es esa página intermedia que ves cuando aparece el mensaje de “comprobando la seguridad de tu conexión” o similares.

El mecanismo de desafío funciona de forma mayoritariamente automática: cuando el sistema detecta algo sospechoso (mala reputación de IP, demasiadas peticiones en poco tiempo, patrones de comportamiento raros), redirige al usuario a ese dominio. Allí se ejecutan scripts de JavaScript y pruebas heurísticas en segundo plano para comprobar que el navegador se comporta como uno real y no como un bot.

Si el navegador supera el test, Cloudflare genera una cookie temporal, como cf_clearance, que indica que eres un usuario legítimo durante un cierto periodo de tiempo. A partir de ahí, puedes navegar por la web de destino sin ver el desafío a cada paso, salvo que cambie tu comportamiento o la reputación de tu IP se deteriore.

La gran caída de Cloudflare: cuando el escudo se rompe

El 18 de noviembre de 2025 se produjo una de las interrupciones más graves en la historia de Cloudflare. Durante varias horas, servicios tan populares como X (Twitter), ChatGPT, Canva, Spotify, League of Legends, Telegram, plataformas bancarias, herramientas de trabajo remoto o incluso webs que monitorizan caídas como Downdetector sufrieron errores, lentitud extrema o directamente dejaron de funcionar.

Los usuarios se encontraron con mensajes del tipo “Please unlock challenges.cloudflare.com” o errores 5xx (problemas en el servidor) al intentar acceder a sitios totalmente distintos entre sí. Desde fuera parecía un fallo generalizado de “Internet”, pero el nexo común era que todos esos servicios pasaban por la misma infraestructura de Cloudflare.

La compañía explicó más tarde que el origen estaba en un cambio de permisos en uno de sus sistemas de bases de datos. Ese cambio provocó que la base de datos generara múltiples entradas en un archivo de características utilizado por el sistema de gestión de bots. Dicho archivo, de repente, duplicó su tamaño y empezó a propagarse por todas las máquinas de su red global.

Al crecer de forma inesperada y masiva, ese archivo de configuración empezó a provocar errores internos. El resultado fue una cascada de fallos que afectaban a la ejecución correcta del sistema de desafíos y a otros componentes clave, desencadenando códigos de error 5xx en muchísimos servicios que dependían de Cloudflare para proteger y enrutar su tráfico.

Desde la empresa insistieron en que no había indicios de ciberataque: se trataba de un problema interno derivado de una modificación de permisos y del posterior comportamiento del sistema. Aún así, el CEO reconoció que la interrupción era inaceptable y que se trataba de la peor desde 2019, prometiendo reforzar la resiliencia de la plataforma para evitar una repetición de algo así.

Durante esas horas, el propio mecanismo de seguridad se convirtió en una barrera para los usuarios legítimos. El sistema, sobrecargado y en modo hiperagresivo, empezó a ver amenazas donde no las había, generando falsos positivos en masa y bloqueando accesos correctos simplemente porque no podía completar el proceso de validación.

La paradoja de los desafíos: protección que bloquea a los buenos

El caso de challenges.cloudflare.com ilustra muy bien la paradoja de la seguridad en la nube. Un mecanismo pensado para frenar bots maliciosos acabó impidiendo que usuarios reales accedieran a servicios críticos, incluso cuando estos no estaban caídos en sí mismos, sino atrapados detrás del escudo.

Cuando la infraestructura que soporta los desafíos falla o se queda a medias, los usuarios son redirigidos a una página que no termina de cargar o que no puede devolver una validación satisfactoria. No se completa el reto, no se genera la cookie de autorización y, por tanto, la puerta de entrada a la web de destino permanece cerrada.

En condiciones normales, el desafío es transparente o casi: se ejecuta un pequeño script de JavaScript, se verifica la conexión y pasas al contenido. Pero si el servidor de desafíos no responde, el navegador se queda esperando, aparece un mensaje de error genérico o el proceso se reinicia una y otra vez, dejando la sensación de que “Internet no va” cuando el problema es mucho más concreto.

Además, cuando hay una sobrecarga o una mala configuración, el sistema puede volverse excesivamente estricto. Empieza a catalogar direcciones IP de VPN, redes corporativas, conexiones compartidas o incluso IPs de operadores como sospechosas, lanzando desafíos constantes o directamente bloqueando el acceso.

Esto tiene consecuencias directas también a nivel de SEO. Si Googlebot u otros rastreadores de buscadores reciben continuamente el desafío de Cloudflare y no pueden resolverlo, el sitio puede ser interpretado como inaccesible o parcialmente bloqueado. A corto plazo afecta al rastreo; si el problema se prolonga, puede repercutir en el posicionamiento porque el buscador no logra acceder de forma estable al contenido.

Impacto para los usuarios y cómo mitigar problemas puntuales

Cuando la caída es global y originada en Cloudflare, el usuario de a pie puede hacer poco. Si el propio proveedor está sufriendo errores internos o una mala actualización, no hay truco mágico: toca esperar a que su equipo técnico detecte, revierta o repare el problema.

Sin embargo, hay situaciones en las que los desafíos agresivos se deben más a la configuración local o al entorno del usuario que a un fallo generalizado. En estos casos sí se puede intentar aliviar el problema con algunas medidas técnicas sencillas.

Un primer punto es revisar el navegador: Cloudflare necesita ejecutar JavaScript para completar muchas de sus comprobaciones. Si tienes desactivado JavaScript, utilizas extensiones tipo NoScript, uMatrix o bloqueadores muy agresivos que cortan scripts en dominios de terceros, el desafío puede fallar constantemente.

Otra fuente de conflictos son las VPN o las redes compartidas (oficinas, universidades, residencias), donde muchas personas salen a Internet bajo la misma IP pública. Si esa IP ha sido usada por bots o ha tenido comportamientos raros, su reputación se deteriora y Cloudflare puede exigir retos más duros o bloquearla con más frecuencia.

En estas situaciones ayuda, por ejemplo, cambiar los servidores DNS que usa tu router o tu dispositivo o seguir guías para cifrar tu DNS sin tocar el router. Pasar de los DNS del operador a otros públicos de alta reputación, como los de Google (8.8.8.8 y 8.8.4.4) o los propios de Cloudflare (1.1.1.1 y 1.0.0.1), a veces reduce la cantidad de falsos positivos o rutas problemáticas, aunque no es una solución garantizada para todos los casos.

Para propietarios de webs, la clave está en ajustar bien las reglas de seguridad: niveles de protección adecuados, excepciones para Googlebot y otros rastreadores legítimos, revisión de políticas de firewall y uso prudente de desafíos interactivos tipo CAPTCHA, especialmente en páginas de acceso público que necesitan ser rastreadas con normalidad.

Por qué si Cloudflare falla parece que se cae medio Internet

La sensación de que “medio Internet está caído” cuando Cloudflare tiene problemas no es una exageración gratuita. Al actuar como intermediario y filtro de una parte enorme del tráfico mundial, su caída implica que esas webs quedan inaccesibles o funcionan a trompicones, aunque sus servidores de origen estén en perfecto estado.

Cuando un operador de Internet bloquea el acceso a las IP o dominios de Cloudflare, o cuando la propia red de Cloudflare está experimentando errores, el resultado práctico para el usuario es muy similar: las webs protegidas dejan de cargar, aparecen errores como 502 Bad Gateway o la carga se vuelve desesperadamente lenta.

En muchos casos, el bloqueo o el fallo ni siquiera afecta directamente a la web de destino, sino a un recurso intermedio vital: el CDN que entrega imágenes, el dominio de desafíos, los scripts de seguridad o los certificados TLS. Si esa pieza se rompe, el navegador no puede completar la carga y el sitio parece roto.

Esta dependencia se explica por el éxito y la comodidad del servicio. Para muchas empresas, especialmente pequeñas y medianas, montar su propia infraestructura global de distribución de contenido y seguridad es inviable. Con un par de cambios de DNS y una configuración básica en Cloudflare, obtienen CDN, firewall, mitigación DDoS y certificados HTTPS gratuitos o muy baratos.

El reverso de esta comodidad es concentrar mucho riesgo en muy pocas manos. Cloudflare, junto con otros gigantes como Amazon Web Services o Microsoft Azure, se convierte en un punto único de fallo: si algo va mal en su red, el efecto dominó se nota en miles de servicios al mismo tiempo y la sensación de fragilidad de Internet sale a la luz.

No es casualidad que, tras la caída de Cloudflare, se recordaran incidentes recientes en AWS o Azure que también tumbaron miles de sitios y aplicaciones. Empresas y usuarios se están dando cuenta de que la nube aporta agilidad y escalabilidad, pero también genera nuevas dependencias críticas que aún no están del todo resueltas a nivel de resiliencia global.

Polémicas: bloqueos, piratería y el caso de La Liga en España

Más allá de las caídas técnicas, Cloudflare también se ha visto envuelta en polémicas por su papel en el ecosistema de contenidos. Al situarse entre los usuarios y las webs, ofrece una especie de “capa de anonimato” operativa que algunos sitios pirata aprovechan para esconder su infraestructura real.

En España, un caso especialmente llamativo fue el enfrentamiento entre La Liga y Cloudflare. Muchas webs que retransmiten ilegalmente partidos de fútbol utilizaban la red de Cloudflare para ocultar sus servidores y dificultar que los titulares de derechos las bloquearan de forma precisa.

La Liga, armada con resoluciones judiciales, impulsó que los operadores españoles bloquearan rangos de IP asociados a Cloudflare durante los partidos. El objetivo era frenar las retransmisiones piratas, pero la consecuencia indirecta fue que miles de webs legítimas que también usaban Cloudflare quedaron parcial o totalmente inaccesibles en esos horarios.

Este tipo de bloqueos masivos generó quejas tanto de empresas afectadas como de la propia Cloudflare, que los consideró desproporcionados e incluso ilegales. Se abrió así un debate sobre hasta qué punto es aceptable “disparar a la nube” para atajar la piratería, a costa de romper servicios que nada tienen que ver con ella.

El caso evidenció cómo decisiones legales o regulatorias dirigidas contra ciertas webs pueden tener un efecto colateral enorme cuando apuntan contra proveedores de infraestructura como Cloudflare, que dan servicio indistintamente a proyectos legítimos y a otros que infringen derechos.

Algunas empresas españolas, afectadas por estos cortes durante retransmisiones deportivas, optaron por cambiar de proveedor de seguridad para evitar depender de un sistema que se veía envuelto en decisiones judiciales de este tipo. Es un ejemplo más de cómo la elección de infraestructura ya no es solo tecnológica, sino también política y legal.

Cloudflare como pilar de la conectividad cloud

Cloudflare se define a sí misma como una plataforma de conectividad cloud para un mundo hiperconectado. Su propuesta va más allá del simple CDN y el firewall: quiere ser la red sobre la que se conectan y protegen aplicaciones, dispositivos y usuarios en cualquier parte.

Su plataforma unificada combina servicios de red, seguridad y herramientas para desarrolladores: desde redes privadas virtuales basadas en su propia infraestructura, hasta soluciones Zero Trust, pasando por hosting de aplicaciones sin servidor (Workers), gestión de DNS de alto rendimiento o enrutamiento inteligente entre centros de datos.

Todo esto hace que cada vez más organizaciones, desde autónomos hasta grandes multinacionales, dependan de Cloudflare para tareas que antes se realizaban con hardware propio, centros de datos dedicados o soluciones más fragmentadas. El beneficio es reducir complejidad y costes, pero a cambio se refuerza la concentración de poder en muy pocos actores.

Los expertos en ciberseguridad y conectividad vienen advirtiendo de esta vulnerabilidad sistémica: si una pieza como Cloudflare, AWS o Azure sufre una caída importante, la interrupción se extiende mucho más allá de una sola empresa. Hemos visto ya varias veces cómo una única incidencia puede dejar miles de webs y aplicaciones, incluso de competidores entre sí, en la cuerda floja durante horas.

La paradoja de Cloudflare es que cuanto mejor hace su trabajo, más dependientes nos volvemos de él. Su capacidad para proteger, acelerar y simplificar el acceso hace que millones de proyectos lo adopten; esa misma adopción masiva convierte cualquier fallo suyo en un evento global que nos recuerda hasta qué punto Internet está construido sobre unas pocas infraestructuras gigantescas.

Mirando todo este panorama —su papel como CDN y escudo de seguridad, las caídas sonadas, los desafíos que bloquean tráfico legítimo, los conflictos legales como el de La Liga y su peso como proveedor de conectividad cloud— se entiende por qué Cloudflare está en el centro de tantas conversaciones cada vez que “Internet se rompe” durante unas horas; entender cómo funciona y qué implicaciones tiene su uso masivo ayuda a interpretar mejor esos momentos de desconcierto en los que docenas de servicios dejan de responder al mismo tiempo.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.