- Pixel + GrapheneOS combina arranque verificado, Titan M2 y cifrado con claves por usuario para elevar la seguridad.

- Las actualizaciones llegan muy rápido: sistema en horas/días y firmware en cuanto Google libera imágenes.

- Se puede usar a diario con perfiles, Play sin privilegios y tiendas como Aurora/F‑Droid, asumiendo algunas renuncias.

Puede que en los últimos meses hayas notado un runrún creciente alrededor de GrapheneOS y te preguntes si de verdad supone un salto frente a Android “de serie”. La pregunta de oro es simple: GrapheneOS vs Android, ¿qué sistema te protege mejor? Lo cierto es que, entre hype, artículos entusiastas y dudas legítimas sobre el hardware de Google, conviene separar mito y realidad antes de decidir con qué móvil te quedas en el bolsillo.

También es normal que te frenen dos ideas muy repetidas: por un lado, el recelo hacia el chip Titan M/Titan M2 de los Pixel (por parecer un “cajón negro” a lo IME/PSP) y, por otro, el deseo de esquivar a Google comprando cualquier cosa menos un Pixel. A esto se suma el debate de si el arranque verificado importa o si “con cifrado de disco completo basta”, y la creencia de que un simple reflasheo limpia cualquier intento de manipulación. Vamos a bajar todo esto a tierra, con calma y datos.

Qué es GrapheneOS y por qué ha generado tanta expectación

GrapheneOS es una plataforma basada en AOSP con foco radical en privacidad y endurecimiento del sistema. Sus responsables lo definen como un proyecto abierto y sin ánimo de lucro, diseñado para minimizar la superficie de ataque y limitar la exposición de datos personales. La idea no es reinventar Android, sino reforzarlo pieza a pieza: más control sobre permisos, mitigaciones adicionales frente a exploits y menos componentes que “hablan” con servicios externos.

En su configuración por defecto no hay servicios de Google. El sistema arranca limpio, con lo justo para ser funcional, y te deja decidir si más adelante quieres instalar las piezas oficiales de Play (Google Services Framework y Play Store). La gran diferencia frente a una ROM cocinada típica es que, incluso si añades Play, no recibe privilegios de sistema: se ejecuta como una app más, sin acceso especial a partes críticas ni servicios corriendo por detrás sin control.

Más allá de la privacidad, GrapheneOS aplica mejoras de seguridad como endurecimiento del kernel y del espacio de usuario, cifrado de memoria con claves por usuario y recortes en el código y procesos preinstalados que Android stock incorpora para aumentar compatibilidad con operadores. Todo ello reduce vectores de ataque y rastreo.

Dispositivos compatibles y política de soporte

Si te preguntas dónde instalarlo, aquí llega el primer jarro de agua fría (o de realismo): solo es compatible oficialmente con Google Pixel. No es capricho; se trata de conseguir la combinación de hardware, firmware y políticas de actualización que permita entregar seguridad “de extremo a extremo” y con pocas modificaciones sobre AOSP.

En la lista de soporte de producción figuran modelos recientes como Pixel 9 Pro XL, Pixel 9 Pro y Pixel 9, además de Pixel 8a, Pixel 8 y Pixel 8 Pro; también Pixel 7a, 7 y 7 Pro; la tableta Pixel Tablet; el plegable Pixel Fold; y generaciones previas como Pixel 6/6a y Pixel 5a. Esta elección asegura disponibilidad de parches de bajo nivel y componentes clave como Titan M2, imprescindibles para el arranque verificado y la protección frente a “downgrades”.

Respecto al calendario de actualizaciones, GrapheneOS hereda las ventanas de soporte de Google para firmware y blobs propietarios. Desde la familia Pixel 8, Google ofrece hasta siete años de actualizaciones; en Pixel 6 y Pixel 7, se habla de cinco años de parches de seguridad. GrapheneOS puede parchear el sistema muy rápido, pero el firmware subyacente solo puede actualizarse cuando el fabricante publica sus imágenes firmadas.

Instalación: más fácil de lo que parece (y reversible)

Si vienes de flashear ROMs, esto te va a sonar a vacaciones. se instala con un instalador web: desbloqueas el bootloader del Pixel, conectas el cable USB al ordenador y sigues los pasos guiados en el navegador. Nada de TWRP, zips de ROM por un lado y GApps por otro, ni oraciones para que arranque a la primera.

El proceso es muy corto, del orden de minutos, y al acabar conviene bloquear de nuevo el bootloader para recuperar la cadena de arranque verificado. Si no te convence, puedes volver a la ROM original haciendo sideload de la imagen de fábrica oficial. Para quien prefiera enumerar pasos, el guion sería: preparar copia de seguridad, activar opciones de desarrollador y desbloqueo OEM, entrar en bootloader, ejecutar la instalación desde el navegador compatible, y al terminar, bloquear el bootloader y configurar.

Qué te encuentras al arrancar: sistema minimalista y sin bloat

Una vez dentro, la primera impresión es de limpieza. No hay “bloatware” ni fondos llamativos: solo lo imprescindible para usar el teléfono desde el minuto uno y proteger tu Android. Entre las apps incluidas están Ajustes, App Store (repositorio básico de componentes), Archivos, Auditor, Calculadora, Cámara, Contactos, Galería, Información del sistema, Mensajes, Visor PDF, Reloj, Teléfono y Vanadium, un navegador reforzado basado en Chromium.

Desde la App Store propia puedes añadir los servicios de Google oficiales si quieres, además de utilidades concretas como Android Auto o el editor de imágenes de Pixel (Google Markup). La galería es la de AOSP, así que nada de Google Fotos por defecto. Si decides traer las apps de Google, recuerda que en GrapheneOS funcionan “enjauladas”: no son privilegiadas y no corren procesos invisibles en segundo plano con acceso extra.

Funciones de seguridad que marcan diferencias

GrapheneOS incorpora medidas pensadas para limitar la exposición de datos y endurecer el entorno de ejecución. Por ejemplo, cuenta con restricciones para que las apps no puedan espiar el estado de la red más allá de lo necesario, aislamiento adicional de Wi-Fi y Bluetooth, y un navegador (Vanadium) con parches de seguridad de alto nivel.

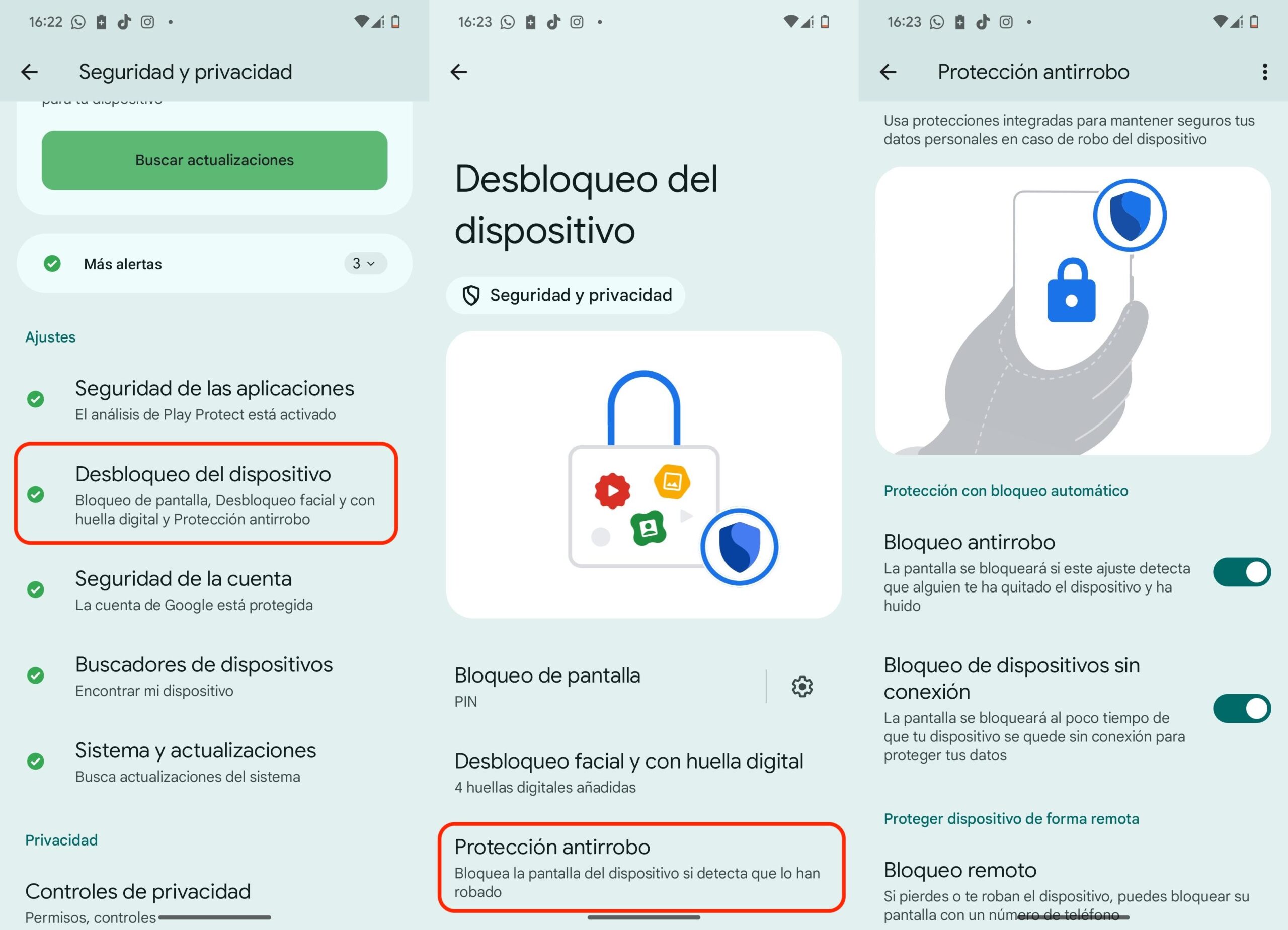

En el panel de ajustes verás apartados específicos como Exploit Detection, registro de eventos del sistema accesible al usuario, reinicio automático programable cada cierto intervalo, la posibilidad de cargar la batería solo con el dispositivo bloqueado, apagado automático de Wi‑Fi o Bluetooth, o incluso desactivar el puerto USB-C para prevenir exfiltración o inyección de datos si alguien tiene el terminal en las manos.

También puedes forzar que las comprobaciones de conectividad usen servidores de GrapheneOS en lugar de los de Google, reduciendo filtraciones de metadatos. A esto se suman funciones familiares pero útiles como la aleatorización de la MAC por red Wi‑Fi, el teclado numérico “Scramble PIN” en la pantalla de bloqueo o el reinicio forzado tras X horas sin desbloquear para mitigar ataques con el equipo retenido.

Una pieza esencial es su enfoque de aislamiento por aplicación (sandboxing) con ajustes finos. Cada app vive en su cajita, con permisos ceñidos y sin atajos a datos de otras. Incluso Google Play Services, si lo instalas, se comporta como cualquier app más: sin privilegios de sistema, sin canales ocultos y con permisos visibles y revocables.

Arranque verificado, cifrado y el debate FDE vs “Secure Boot”

Una duda recurrente es si el arranque verificado (Verified Boot) es realmente tan crítico o si basta con un buen cifrado de disco completo. La realidad es que el cifrado por sí solo protege los datos en reposo, pero no valida la integridad del sistema que arranca. Sin una cadena de arranque confiable, alguien con acceso físico podría intentar introducir modificaciones que, una vez desbloqueado el terminal, carguen código persistente sin tu conocimiento.

Aquí entran en juego los Pixel con su chip Titan M/Titan M2, que custodian claves y aplican protección frente a “rollbacks” (impedir que te bajen a una versión vulnerable), validación de firmas y límites a intentos de fuerza bruta. Al combinar cifrado fuerte con arranque verificado respaldado por hardware, reduces escenarios donde un atacante persista aunque intentes reflashear. Ojo: reflashear suele limpiar el sistema, pero si el firmware o el bootloader han sido comprometidos, necesitas esa ancla de confianza para garantizar que lo que arranca es legítimo.

¿Se puede vivir con GrapheneOS en el día a día?

La pregunta práctica es si el móvil sigue siendo útil. La respuesta corta es sí, con matices. instalar apps de terceros y de Google y vas a tener un teléfono funcional. Los perfiles de usuario ayudan mucho para administrar dispositivos móviles: puedes separar un perfil con apps “tragonas” de permisos y otro limpio, aislando datos entre ambos y reduciendo el radio de exposición.

Muchas aplicaciones funcionan sin Google Play Services, y otras tiran adelante con las versiones oficiales de Play instaladas como apps normales. Aurora Store (cliente de Play sin cuenta de Google) o F‑Droid para software libre son opciones prácticas. Ten en cuenta que algunas apps dependen de notificaciones push o APIs de ubicación de Google; en esos casos, lo más directo es instalar Play en modo sin privilegios para que convivan con tu perfil “sensible”.

Quizá hayas leído que “se instala MicroG y listo”. En otras ROMs eso puede cuadrar, pero en GrapheneOS no se habilita “signature spoofing” ni se recomienda MicroG, porque su modelo de seguridad prioriza usar Play sin privilegios antes que imitarlo. Es una elección consciente: mantener la cadena de confianza y reducir concesiones que abran puertas a apps que fingen ser otras.

Rendimiento, experiencia y lo que pierdes de la “magia Pixel”

En uso diario, el sistema se siente rápido y estable. Vanadium va como un tiro y el consumo de batería es competitivo, en parte por la ausencia de procesos invasivos. Sin embargo, perderás cositas “mágicas” de los Pixel stock: funciones de IA de cámara/galería, Google Photos a pleno rendimiento o ciertas integraciones que dependen de servicios propietarios.

Puedes instalar la Cámara de Google o Google Photos, sí, pero implica asumir más telemetría y permisos. control granular: decide tú qué piezas añades, dónde, y con qué perfil. Si todo te da igual y quieres la experiencia Pixel completa, quizá te compense seguir con Android stock; si priorizas privacidad y robustez, el compromiso de GrapheneOS resulta muy atractivo.

El papel del hardware: Titan M2 y arquitectura de confianza

La exclusividad con Pixel es, sobre todo, una cuestión de garantías de hardware y firmware. Los Pixel integran el chip de seguridad Titan M2 como elemento de ejecución confiable separado del procesador principal. Gestiona claves, valida el arranque, impone límites a intentos de desbloqueo y resiste ataques físicos mejor que soluciones puramente software.

Además, el uso de un Secure Element para almacenar claves permite cifrado de datos respaldado por hardware con claves únicas por usuario, algo que GrapheneOS aprovecha para elevar la protección de datos en reposo. Esta convergencia de hardware + políticas de actualización + arquitectura de software es la que posibilita el estándar de seguridad que el proyecto persigue.

Actualizaciones: rapidez de parches frente a Android stock y Samsung

Otro tema clave: ¿qué tan rápido llegan los parches si aparece un fallo crítico? En general, GrapheneOS integra las actualizaciones de seguridad de AOSP con gran rapidez tras su publicación mensual, y a menudo en sincronía muy cercana a las imágenes de fábrica de Pixel. Hablamos de horas o pocos días para la parte del sistema.

Para firmware y componentes cerrados, el ritmo depende del propio Google, igual que ocurre en Android stock: cuando hay imagen de Pixel nueva, GrapheneOS puede incorporarla. Comparado con otros Android de grandes marcas (como algunas variantes de Samsung que escalonan despliegues por regiones u operadores), el binomio Pixel + GrapheneOS suele recibir parches de forma muy ágil y sin capas intermedias que retrasen la cadena.

Lista de aplicaciones incluidas y utilidades destacadas

Por si quieres una foto más detallada, el “pack de serie” incluye herramientas como Auditor (para verificar integridad), el navegador Vanadium reforzado, y utilidades del día a día (mensajería, teléfono, reloj, calculadora, visor de PDFs). Desde la App Store propia se instalan componentes esenciales y, si hace falta, las piezas de Google en modo restringido.

Entre las utilidades prácticas menos conocidas están el reinicio automático programable, el “carga solo con el dispositivo bloqueado”, la opción de desactivar el puerto USB‑C para atajar vectores físicos, y el apagado automático de radios. Son pequeños detalles que, juntos, suben el listón de seguridad sin obligarte a malabares.

Sobre el hype, el mercado de segunda mano y los precios inflados

Con la popularidad de GrapheneOS han aparecido “packs” de Pixel de segunda mano con sobreprecio solo por venir ya flasheados. Pixel 6a usado que, en realidad, puedes transformar tú mismo en minutos con el instalador web. Salvo que te vendan valor añadido real (garantía, auditoría, soporte), esos precios inflados no tienen mucha justificación.

¿Y si manipulan mi teléfono? Reflasheo, señales de alerta y límites

Si sospechas manipulación, reflashear una imagen oficial y bloquear el bootloader es una respuesta eficaz en la mayoría de escenarios. arranque verificado con Titan M2 ayuda a detectar/impedir modificaciones y el cifrado ligado a tu credencial protege tus datos en reposo. Donde se complica la historia es si un atacante ha comprometido firmware/bootloader: ahí se hace imprescindible restaurar imágenes firmadas y confiar en la cadena de verificación de hardware.

La app Auditor incluida permite verificar el estado del sistema desde otro dispositivo de confianza, reduciendo la posibilidad de que un compromiso pase desapercibido. Sumado a reinicios periódicos y perfiles separados, elevas mucho la dificultad de persistencia y movimiento lateral de un atacante con acceso físico temporal.

Por último, respecto a “FDE y listo”, recuerda: el cifrado protege tus datos cuando el equipo está bloqueado, pero no garantiza la integridad del sistema que arranca. De ahí la importancia del arranque verificado y de la protección contra retrocesos, dos piezas que GrapheneOS apoya precisamente con el hardware de Pixel.

Tras poner todo en contexto, la foto que queda es clara: si priorizas seguridad y privacidad, y aceptas renunciar a parte de la experiencia “mágica” de Pixel, Pixel + GrapheneOS ofrece un equilibrio difícil de igualar en el ecosistema Android. La clave es entender cómo funcionan el arranque verificado, el cifrado respaldado por hardware y las actualizaciones, y usar perfiles/permiso para adaptar el teléfono a tu día a día sin perder el control.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.