- DDNS mantiene actualizado el mapeo nombre→IP de forma automática cuando la dirección cambia.

- Funciona con clientes en routers o dispositivos que notifican al proveedor para actualizar registros.

- Ofrece beneficios claros con DHCP, acceso remoto, allowlists y entornos cloud.

- Implica riesgos si se abusa del sistema, por lo que hay que asegurar el canal y el agente.

Cuando tu conexión a Internet cambia de dirección IP sin avisar, acceder a un equipo remoto puede ser un auténtico dolor de cabeza; ahí es donde entra en juego el DNS dinámico. Con DDNS, un nombre de host se mantiene siempre apuntando al destino correcto aunque su IP baile, y eso se traduce en acceso estable a servicios, equipos y aplicaciones sin tener que perseguir números.

La idea es simple pero potente: vincular un dominio a una IP que puede variar con el tiempo, y actualizar esa relación de forma automática en cuanto cambia. Esto resulta clave en entornos domésticos y profesionales donde se usa DHCP, en despliegues en la nube y en pymes que necesitan conexiones remotas fiables; si el registro DNS se queda obsoleto, aparecen errores al llegar a APIs, servidores o escritorios remotos, y la experiencia se rompe.

Qué es el DNS dinámico (DDNS)

DDNS son las siglas de Dynamic DNS o Dynamic Domain Name System. En español, hablamos de DNS dinámico o Sistema Dinámico de Nombres de Dominio. También verás el término DynDNS para referirse a la misma idea. No es una función que venga activada de fábrica en tu ordenador: es un servicio al que te registras y que configuras en tu router o en un dispositivo/cliente para mantener al día la resolución de un nombre de host hacia tu IP actual.

En la práctica, registras un subdominio o dominio con un proveedor de DDNS y lo asocias a tu conexión. A partir de ahí, cuando quieras entrar desde fuera, no tendrás que recordar números: bastará con escribir ese nombre. Aunque tu IP sea dinámica y cambie, el servicio detecta la variación y actualiza el registro DNS para que el dominio siga apuntando correctamente.

Esta capa es especialmente útil para desarrolladores y administradores que programan o configuran puntos de acceso por nombre de host. Si la IP subyacente cambia y no se actualiza el DNS, los clientes fallan al conectar. DDNS evita esa casuística porque mantiene sincronizados nombres y direcciones sin intervención manual constante.

DDNS frente a DNS “clásico”

DNS es el sistema que traduce nombres como ejemplo.com a la IP de un servidor. Tu equipo suele usar el DNS de tu operadora, aunque puedes usar resolutores de terceros para mejorar privacidad y rendimiento. Sin embargo, el DNS básico no actualiza registros por sí solo si cambia la infraestructura; es el propietario quien debe tocar los registros cuando hace modificaciones, algo que ocurre de forma relativamente esporádica. DDNS, en cambio, es como una extensión del DNS que automatiza las actualizaciones, detectando cambios de IP y reflejándolos en los registros para que los clientes siempre consulten información fresca.

En resumen, el DNS tradicional resuelve, y el DDNS resuelve y además actualiza. Si tu dominio recibe una nueva IP por cualquier motivo, sin DDNS tendrías que cambiar los registros a mano; con DDNS, el proceso se orquesta de forma automática en función de los cambios detectados por el agente o el proveedor.

Por qué cambian las direcciones IP y por qué hace falta DDNS

En los comienzos de Internet, las direcciones IP solían ser estáticas, asignadas a mano y raramente cambiaban. Con el crecimiento de la red, la llegada masiva de servidores, sensores y dispositivos de usuario final, las IPv4 empezaron a escasear; aunque IPv6 amplía enormemente el espacio de direcciones, en muchos escenarios de acceso sigue siendo más rentable y flexible asignar IPs dinámicas. Por ello, la mayoría de redes usan DHCP para “alquilar” direcciones a los clientes durante un tiempo determinado.

DHCP funciona con concesiones: un pool de IPs se reparte entre los equipos y cada concesión caduca a un plazo predefinido. Cuando una máquina se conecta, pide una dirección; cuando se desconecta o expira su lease, la IP vuelve al pool y puede reasignarse a otro dispositivo. Este ciclo hace que las IPs cambien con frecuencia y sin patrón fijo, especialmente en conexiones residenciales o en redes corporativas con alta rotación.

El problema aparece cuando tienes que alcanzar ese equipo desde el exterior: si la IP cambia, el cliente remoto deja de llegar. Los desarrolladores que codifican llamadas a servicios por nombre de host dependen de que los registros DNS apunten a la IP correcta; si no se actualizan, aparecen errores de conexión y timeouts. En este contexto, DDNS es la pieza que encaja para mantener la referencia estable y evitar actualizar manualmente cada cambio.

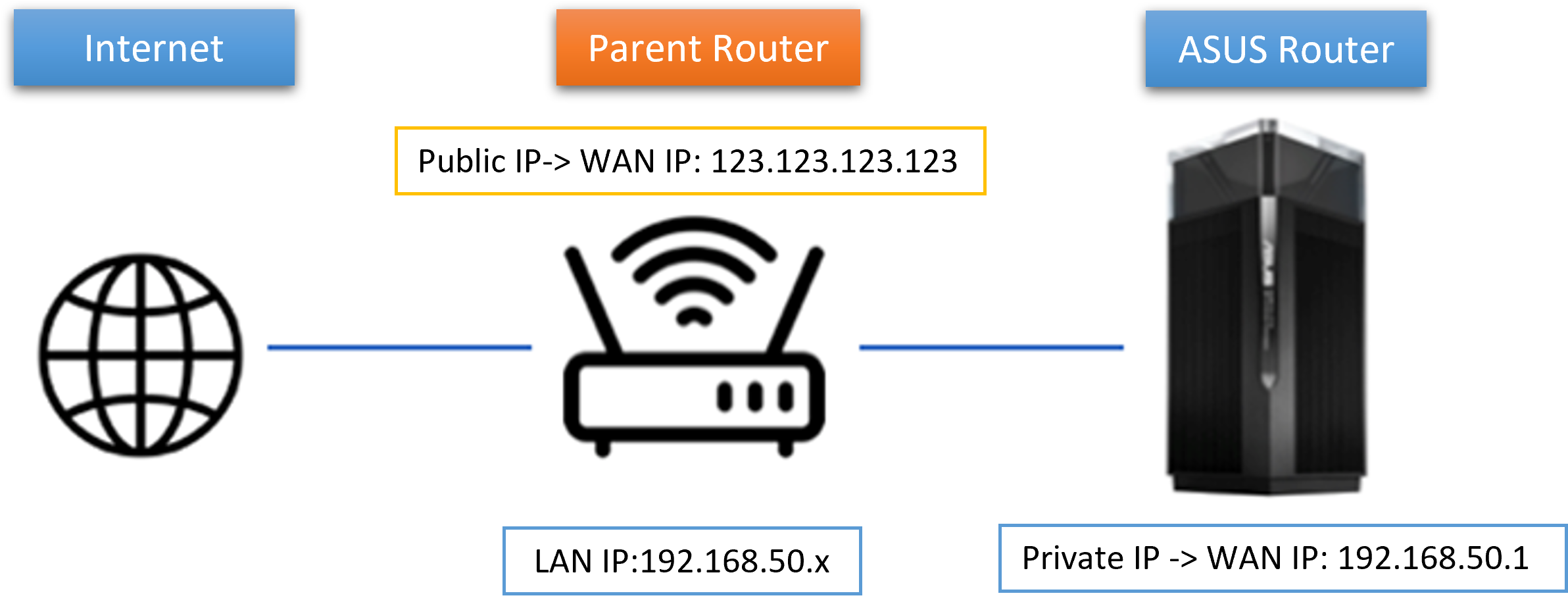

Además, muchas implementaciones de acceso remoto y servicios domésticos (NAS, cámaras, servidores de juegos) residen detrás de routers que negocian su IP pública con el ISP. En estos entornos, el propio router o un agente dedicado puede comunicar al proveedor de DDNS la IP pública vigente; luego, si la IP se renueva, el proveedor vuelve a escribir el registro correspondiente para que el nombre de host siga funcionando como si nada.

El papel de IPv6 y el coste de las IP estáticas

IPv6 llegó para multiplicar el número de direcciones disponibles, pero incluso en entornos con IPv6 operativo, muchas organizaciones y usuarios mantienen despliegues mixtos o siguen gestionando bloques dinámicos por precio y simplicidad. Asignar IPs estáticas a todo resulta caro y no siempre necesario; por eso la combinación de DHCP + DNS + DDNS equilibra coste, flexibilidad y continuidad de servicio en la mayoría de casos.

Operativa, tipos, ventajas y seguridad del DDNS

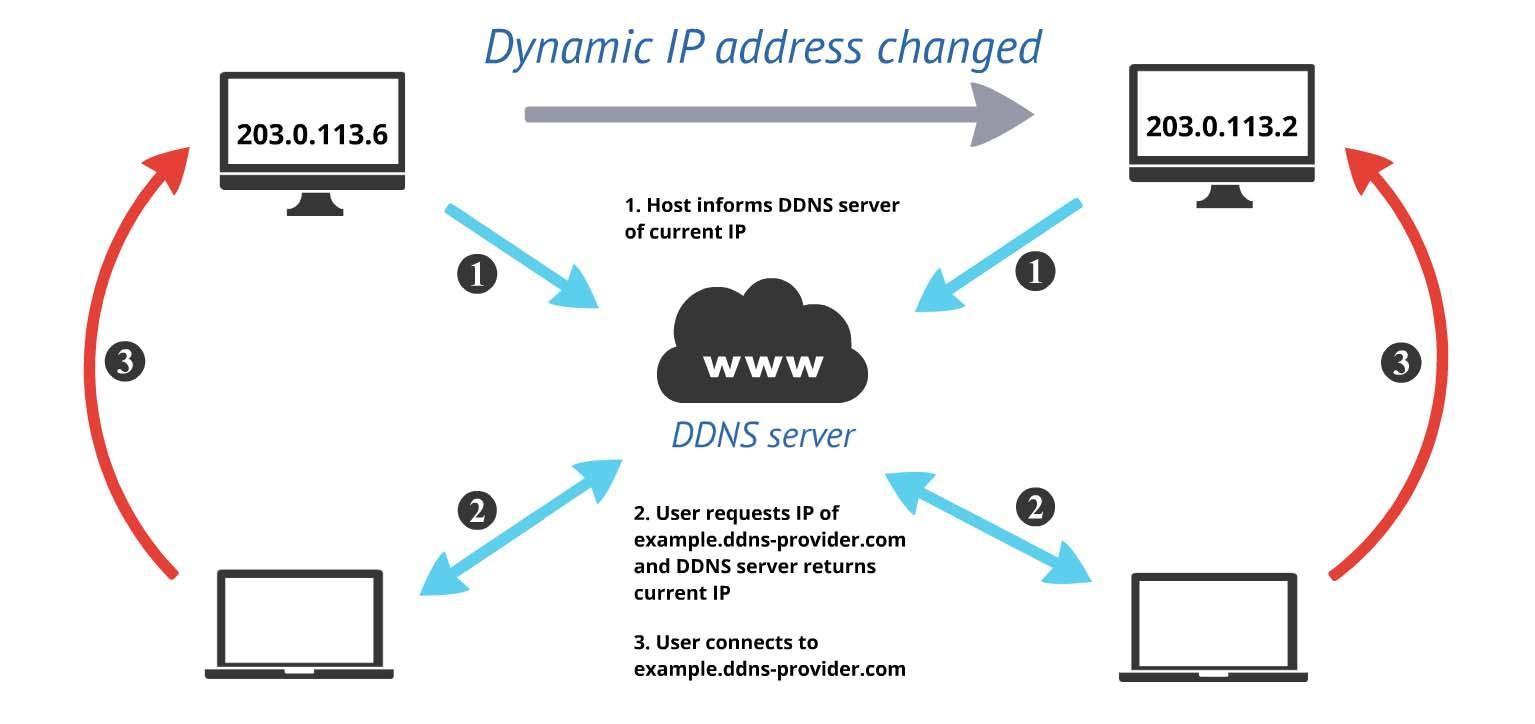

El funcionamiento es bastante directo: te das de alta en un proveedor de DDNS (los hay gratuitos y de pago), eliges o creas un nombre de host y configuras un cliente que notifica cambios. Ese cliente puede ser el propio router, un servicio en el servidor o un agente instalado en un equipo dentro de tu red. A intervalos regulares, el agente consulta su IP pública o escucha cambios de la red y, si detecta novedad, envía una actualización al servicio DDNS para que este reescriba los registros DNS involucrados.

Algunos proveedores realizan verificaciones periódicas por su lado para asegurarse de que la IP asignada sigue siendo válida. En determinados esquemas incluso se comprueba en ventanas temporales del estilo de 24 horas si la dirección ha variado; cuando hay diferencia, el proveedor propaga la nueva IP al registro de tu host de forma automática. El resultado es que el dominio que te asignaron continúa resolviendo al destino correcto pese a los cambios del operador.

¿Cómo se integra el cliente de DDNS?

Lo más habitual es que el router disponga de soporte para DDNS y se encargue de todo: detecta la IP pública de la WAN, y cuando modula el enlace o renueva su concesión con el ISP, llama a la API del proveedor de DDNS con las credenciales configuradas. Alternativamente, puedes desplegar un pequeño servicio en un servidor local que publique su IP hacia el DDNS si tu router no soporta el protocolo.

Desde el punto de vista del cliente que consulta, la experiencia es transparente: haces una búsqueda DNS por el nombre asignado y recibes una IP actualizada. Para que el sistema sea eficaz, se combinan TTL (tiempos de vida de los registros) razonablemente bajos con un mecanismo de actualización seguro; así, los resolutores cachean lo justo y las nuevas IPs se propagan a tiempo cuando hay un cambio.

Tipos de DDNS: estándar y propietarios

Existen dos grandes familias de implementación. Por un lado está el DDNS “basado en estándares”, definido en la RFC 2136, que amplía el protocolo DNS para permitir actualizaciones dinámicas. Suele integrarse estrechamente con DHCP para que, cuando un host obtiene o renueva una concesión, se registre o actualice automáticamente su nombre en el DNS autoritativo. Es una solución común en redes empresariales.

Por otro lado están los sistemas propietarios. Estos no dependen directamente de RFC 2136, sino que emplean APIs HTTP(s) o protocolos específicos del proveedor. Normalmente usan una llamada autenticada (usuario, token o clave) para registrar la IP actual bajo un host concreto; son los que verás en servicios comerciales y domésticos, con paneles sencillos y clientes para routers o dispositivos. En ambos casos, el propósito es el mismo: mantener al día el mapeo nombre→IP sin intervención manual.

DDNS vs DNS: diferencias clave en la práctica

Desde la perspectiva del usuario que resuelve un nombre, DDNS y DNS responden idéntico: consultas un host y recibes una IP. La diferencia está detrás del telón. Con DNS “estático”, la parte administradora modifica registros puntualmente cuando mueve servicios o cambia la infraestructura, algo que no debería ocurrir cada día. Con DDNS, las actualizaciones de registros son frecuentes y automatizadas, siguiendo los giros de la IP subyacente según dicta el proveedor o el agente.

Otra diferencia práctica es la capa de integración: DDNS suele incluir clientes, APIs y mecanismos de autenticación para que dispositivos de red, servidores o aplicaciones informen cambios. Además, los proveedores de DDNS a menudo ofrecen planes gratuitos y de pago con límites de hosts, frecuencia de actualización o monitorización. En DNS estándar, tú gestionas registros manualmente o por infraestructura propia, sin esa “inteligencia” de seguimiento de IP.

Ventajas de usar DDNS

- Compatibilidad con DHCP sin dolores: en redes donde las IP cambian por diseño, DDNS evita que los registros queden caducados y permite que nombres y servicios sigan siendo alcanzables.

- Mayor disponibilidad: puedes entrar a sistemas y servicios por nombre en lugar de perseguir direcciones en constante cambio, lo que facilita el acceso remoto y la administración cotidiana.

- Listas de permitidos por nombre: cuando la IP de un equipo cliente varía, gestionar allowlists por dirección es inviable; con DDNS puedes usar nombres de host cuya IP se actualiza automáticamente.

- Automatización y menos riesgo: tocar registros DNS a mano es lento y propenso a errores; con DDNS, los cambios siguen un flujo automatizado que libera tiempo y reduce fallos de configuración.

- Entornos en la nube: muchos recursos cloud cambian de IP si no fijan una pública; DDNS ayuda a mantener asignaciones precisas nombre→IP aunque el backend rote.

- Ahorro de costes: en lugar de contratar IPs estáticas para todo, puedes operar con dinámicas y un DDNS bien configurado, amortizando la inversión y simplificando despliegues.

Casos de uso habituales

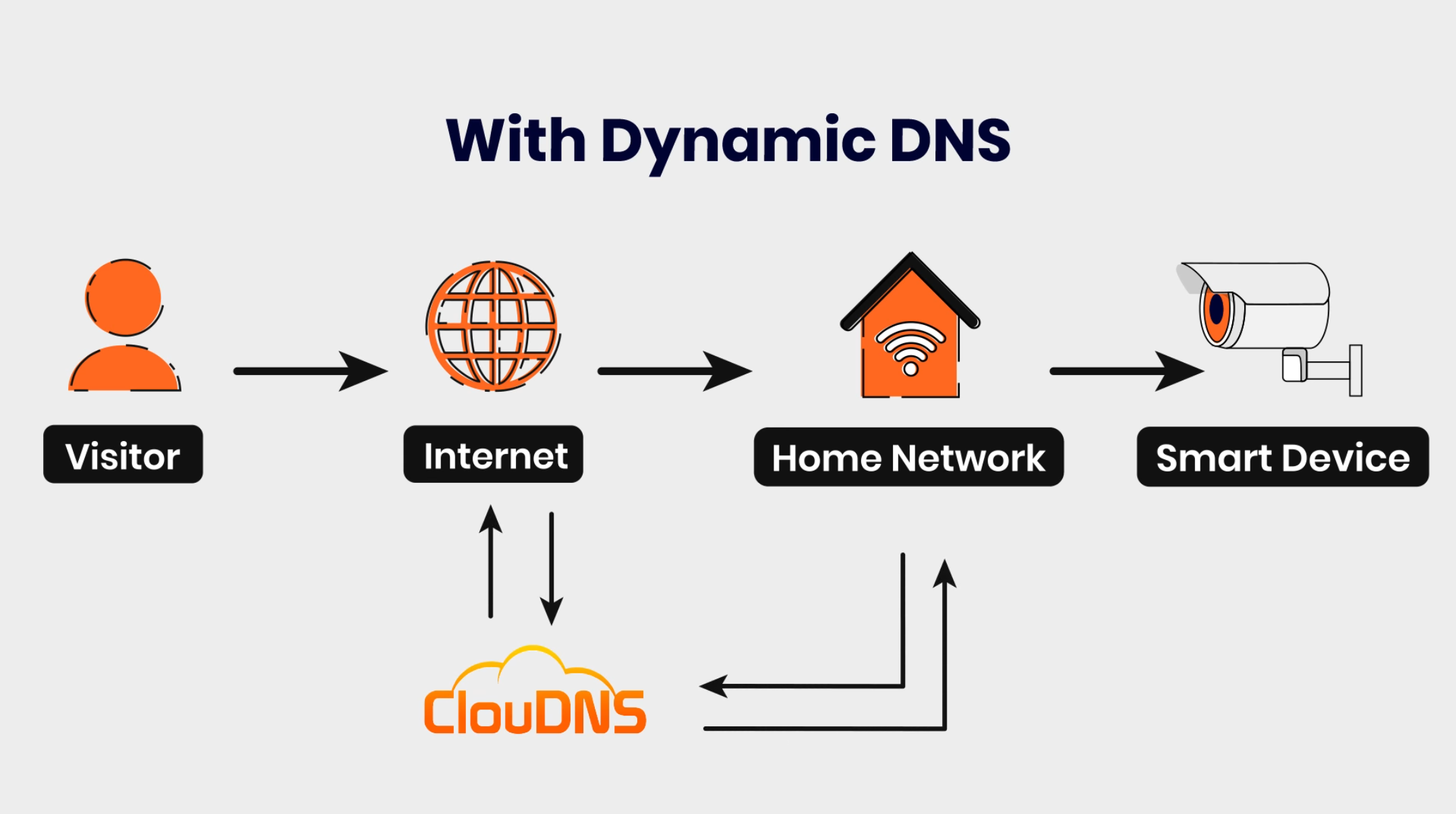

Desde un NAS doméstico hasta un servidor de pruebas o una cámara IP, cualquier recurso que deba ser accesible desde fuera se beneficia de un nombre estable. En pymes es frecuente usar DDNS para identificar la pasarela o el firewall perimetral, de manera que la administración remota no dependa de la IP pública. Algunos equipos de seguridad orientados a pequeñas empresas incluyen soporte nativo de DDNS para asignar un nombre fijo a la puerta de enlace y facilitar su acceso desde Internet aunque cambie la IP externa.

En desarrollo y operaciones, muchos equipos prefieren referenciar APIs internas y endpoints por hostnames. Con DDNS, si la instancia se reinicia o se reasigna a una nueva IP interna/externa, las integraciones no se rompen porque los registros se sincronizan sin pasos manuales.

Riesgos y consideraciones de seguridad

DDNS también puede ser aprovechado por actores maliciosos. Como la relación nombre→IP es maleable, algunos malware y campañas de comando y control preferirán apuntar a nombres de host en lugar de direcciones fijas. Si un dominio operado por atacantes se apoya en DDNS, resulta más sencillo rotar las IPs para esquivar bloqueos basados en listas de direcciones conocidas, complicando la detección.

Otro vector es el secuestro del mecanismo de actualización. Si un adversario compromete el agente o las credenciales del servicio, podría redirigir un nombre legítimo hacia una IP controlada por él. Esto abre la puerta a phishing dirigido y a páginas que imitan servicios corporativos. Por eso conviene implementar controles de acceso, autenticación robusta y auditoría sobre los clientes o routers que actualizan DDNS.

Las defensas DNS modernas incorporan inteligencia de amenazas que identifica dominios maliciosos y patrones anómalos. Correlacionar resoluciones hacia dominios marcados, proteger el canal DNS y validar la integridad de las respuestas mitiga el riesgo de abusos asociados a DDNS. Además, la segmentación de red y el principio de mínimo privilegio reducen el impacto si un nombre es redirigido.

Buenas prácticas al implantar DDNS

Empieza por elegir un proveedor fiable y decidir si prefieres una implementación estándar (RFC 2136) o un servicio propietario con API HTTP. Para uso doméstico y de pymes, los planes comerciales suelen bastar; en entornos corporativos, integrar DHCP con actualizaciones dinámicas estándar es lo más limpio.

Configura el cliente en el router cuando sea posible: es el punto que ve directamente la IP pública, así que reaccionará rápido a los cambios. Si no, instala un agente en un equipo siempre encendido que compruebe y notifique la IP. Ajusta TTL y frecuencia de actualización para equilibrar cacheo y frescura; un TTL demasiado alto retrasa la propagación, y uno demasiado bajo puede multiplicar consultas innecesarias.

Asegura el canal: usa conexiones cifradas hacia el proveedor de DDNS y guarda las credenciales en el hardware de forma protegida. Habilita logs y alertas para eventos de actualización inusuales. Si expones servicios, endurece la superficie: usa autenticación fuerte, listas de permitidos por hostname cuando aplique y monitoriza el tráfico.

DDNS gratuito y de pago

En el mercado hay opciones sin coste y de pago. Las gratuitas pueden limitar dominios, frecuencia de actualización o SLA; las de pago añaden soporte, APIs más ricas, monitorización y garantías de disponibilidad. Valora el uso: para una cámara doméstica quizás baste un plan gratuito; para producción, probablemente quieras soporte y contratos claros.

Integración con herramientas de seguridad

La supervisión del plano DNS es ya parte esencial de la estrategia de seguridad en muchas organizaciones. Plataformas de búsqueda de amenazas y SOCs modernos correlacionan dominios maliciosos, campañas activas y uso de DDNS por parte de actores de amenaza para detectar comportamientos evasivos. De igual modo, soluciones de seguridad para pymes incorporan soporte DDNS para exponer de forma controlada su pasarela con un nombre estable y así facilitar el acceso remoto legítimo incluso cuando la IP WAN cambia.

En las pequeñas empresas, contar con un firewall que admita DDNS para nombrar la puerta de enlace simplifica mucho la gestión: no hay que perseguir la IP en cada intervención remota. Ese nombre “fijo” permite que técnicos y herramientas se conecten con seguridad y que las políticas se anclen a un identificador estable, mientras el servicio se encarga de ajustar la IP por detrás.

Cómo ayuda DDNS en la nube

En proveedores cloud, si no fijas IPs públicas persistentes, los recursos pueden rotar direcciones por mantenimiento o reaprovisionamiento. Aunque muchos entornos resuelven esto con balanceadores o registros administrados por la propia nube, DDNS sigue siendo útil en escenarios híbridos y lab, porque permite mantener hostnames válidos para recursos que no justifican una IP estática dedicada.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.