- Las passkeys sustituyen a las contraseñas usando criptografía FIDO2, biometría y PIN del dispositivo, reduciendo de forma drástica el riesgo de phishing y robo de credenciales.

- Microsoft integra passkeys en Entra ID, Authenticator y claves FIDO2, permitiendo políticas finas con AAGUID, atestación y niveles de autenticación aplicados por acceso condicional.

- Apple almacena las passkeys en el llavero de iCloud y permite usarlas en iPhone, iPad y Mac, mientras que Google y gestores de terceros facilitan un uso multiplataforma.

- La conectividad (Bluetooth, dominios permitidos) y la correcta gestión de claves locales en Authenticator son claves para evitar errores en el registro y uso entre dispositivos.

Las passkeys han pasado en muy poco tiempo de ser algo casi experimental a convertirse en el estándar que están empujando Google, Microsoft y Apple para dejar atrás a las contraseñas de toda la vida. Si utilizas Android, iOS, Windows o macOS, es casi seguro que ya te has cruzado con algún aviso para crear una clave de acceso, aunque no siempre está claro qué son exactamente ni cómo configurarlas bien en cada ecosistema.

En esta guía completa vamos a ver, con calma pero sin rodeos, cómo funcionan las passkeys y cómo puedes configurarlas paso a paso en Google, Microsoft y Apple, incluyendo el uso de Microsoft Authenticator, claves de seguridad FIDO2 (como YubiKey) y el llavero de iCloud en iPhone. Además, repasaremos requisitos, ajustes importantes (Bluetooth, AAGUID, políticas en Microsoft Entra ID), problemas típicos y cómo resolverlos para que puedas aprovechar su seguridad sin volverte loco en el intento.

Qué son las passkeys y por qué son más seguras que las contraseñas

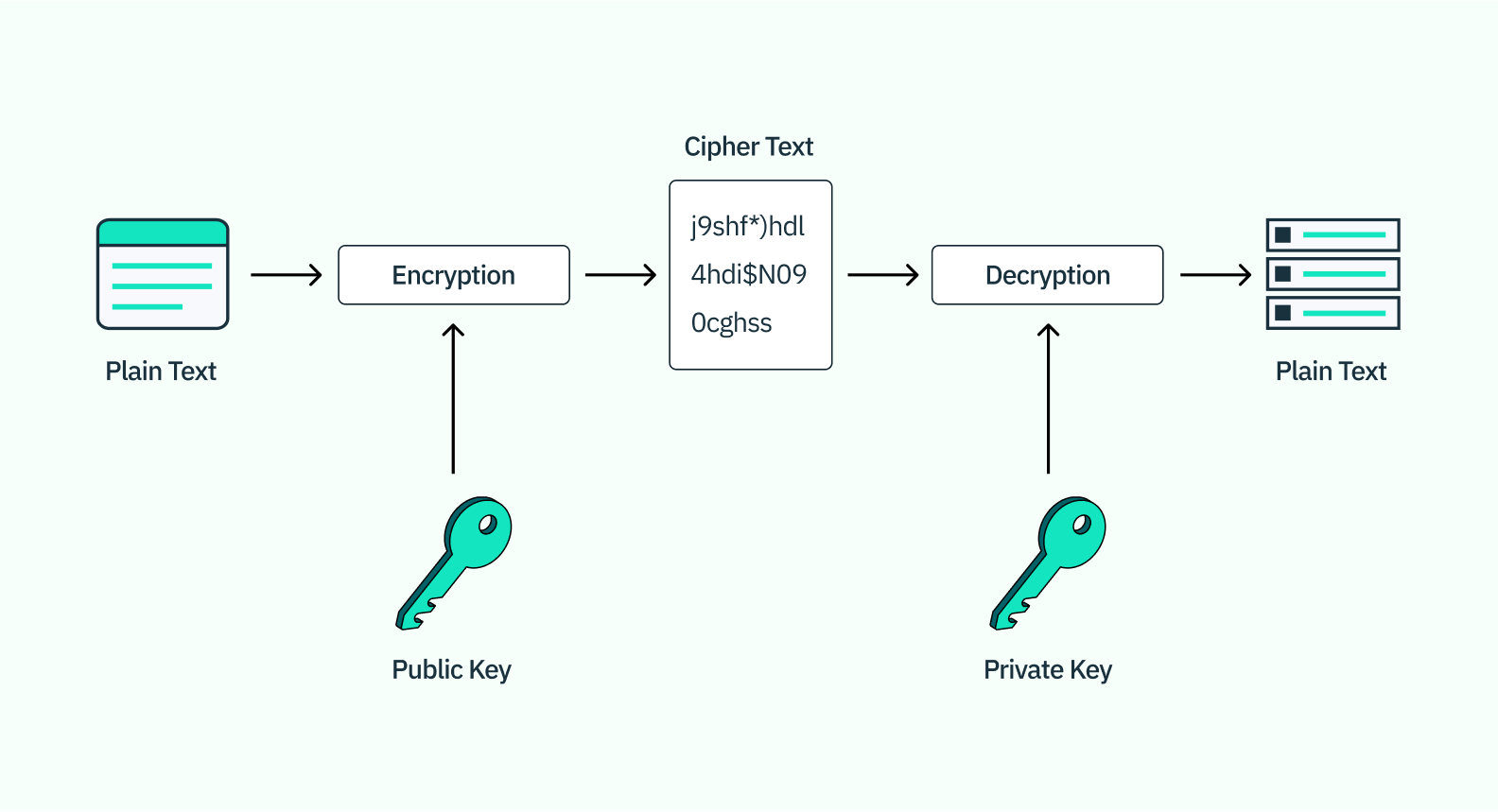

Una passkey es un sistema de autenticación basado en criptografía de clave pública y privada que permite demostrar que eres tú sin tener que recordar ni escribir una contraseña. En lugar de enviar una clave secreta al servidor, tu dispositivo genera un par de claves: una pública (se queda en el servicio) y otra privada (se guarda de forma segura en tu móvil, ordenador o gestor de contraseñas compatible).

Cuando inicias sesión con una passkey, el servicio te lanza un “desafío” que tu dispositivo firma con la clave privada tras verificar tu identidad localmente mediante biometría (huella, Face ID, Windows Hello), PIN del dispositivo o similar. El servidor comprueba esa firma con la clave pública que ya tiene asociada a tu cuenta y, si encaja, te deja entrar. Lo importante es que la clave privada nunca sale de tu dispositivo, así que no puede filtrarse en una brecha de datos.

Este modelo reduce de forma brutal el riesgo de robo de credenciales y ataques de phishing: aunque un atacante copie la clave pública o intente engañarte con una web falsa, no puede generar la firma correcta sin acceso a tu dispositivo y a tu autenticación biométrica o PIN. Tampoco existe el típico problema de usar la misma contraseña en varios servicios, porque cada passkey está vinculada a un sitio o app concreto.

Las passkeys, además, integran la multifactor (MFA) de manera nativa y casi invisible: combinas algo que tienes (el dispositivo o token FIDO2) y algo que eres o sabes (biometría o PIN del dispositivo) en un solo gesto. Ya no hace falta andar copiando códigos de SMS ni abriendo apps de autenticación para meter un numerito, todo se resuelve de forma automática en el dispositivo.

La adopción es clara: Apple, Google y Microsoft se han puesto de acuerdo a través de la FIDO Alliance para que estos credenciales funcionen de forma interoperable, y ya hay cientos de millones de cuentas de Google y Microsoft usando passkeys, junto a servicios como HubSpot o gestores de contraseñas que también se han sumado a este estándar.

Requisitos básicos para usar passkeys en Google, Microsoft y Apple

Aunque el concepto es parecido en todas las plataformas, cada ecosistema tiene algunos requisitos técnicos concretos que conviene cumplir para que todo funcione bien, sobre todo cuando hablamos de Microsoft Authenticator y del uso entre dispositivos.

En el caso de Microsoft Entra ID (antes Azure AD) y Microsoft Authenticator, se necesitan como mínimo estos puntos:

- Tener habilitada la autenticación multifactor (MFA) de Microsoft Entra para las cuentas que vayan a usar passkeys.

- Dispositivos móviles actualizados: Android 14 o superior, iOS 17 o superior (y mejor aún si es iOS 18 para aprovechar los últimos ajustes de autocompletado).

- Para registro y autenticación entre dispositivos (por ejemplo, iniciar sesión desde un PC usando una passkey guardada en el móvil), es imprescindible que haya Bluetooth y conexión a Internet activos en ambos dispositivos.

Muchas organizaciones restringen el uso de Bluetooth y tráfico a ciertos dominios, lo que puede bloquear el flujo entre dispositivos si no se ajusta la política de red. Para habilitar correctamente el registro y el login entre dispositivos con passkeys FIDO2, la empresa debe permitir la conectividad sin interceptar tráfico (sin inspección SSL ni proxies que inyecten certificados) a:

| Plataforma | URL necesarias |

|---|---|

| Android | cable.ua5v.com |

| iOS | cable.auth.comapp-site-association.cdn-apple.comapp-site-association.networking.apple |

Si tu compañía usa proxies, inspección de tráfico o cortafuegos muy agresivos, estos dominios deben excluirse explícitamente de la inspección y permitirse de forma directa, o los flujos de passkey entre dispositivos fallarán sin una razón demasiado clara para el usuario.

Configurar passkeys en Microsoft: Entra ID, Authenticator y claves FIDO2

Microsoft ha apostado fuerte por las passkeys integrándolas con Entra ID, Microsoft Authenticator y las claves FIDO2 para que puedas iniciar sesión sin contraseña en aplicaciones como Microsoft 365, Copilot, Teams u Outlook en navegadores compatibles.

1. Habilitar passkeys FIDO2 en Microsoft Entra ID (portal de administración)

Si eres administrador de Entra ID, el primer paso es permitir el método de autenticación “Llave de acceso (FIDO2)” para los usuarios o grupos que vayan a utilizarlo:

- Accede al Centro de administración de Microsoft Entra con al menos el rol de Administrador de políticas de autenticación.

- En el menú, entra en Entra ID > Métodos de autenticación > Directiva de métodos de autenticación.

- Localiza el método Llave de acceso (FIDO2) y elige si se aplica a Todos los usuarios o a grupos específicos (solo se admiten grupos de seguridad).

- En la pestaña Configurar, revisa estos ajustes clave:

- Permitir configuración de autoservicio: ponlo en Sí para que los usuarios puedan registrar sus passkeys desde “Información de seguridad”. Si lo dejas en No, tendrás el método habilitado en política pero la gente no podrá registrarlo por su cuenta.

- Aplicar atestación: puedes establecerlo en Sí o No. Si está en Sí, Entra ID intentará validar que la clave de acceso se ha creado en un dispositivo o aplicación legítimos (por ejemplo, en Microsoft Authenticator, contrastando información con servicios de Apple y Google). Ten en cuenta que los flujos entre dispositivos no soportan registrar claves “atestiguadas”, solo las creadas directamente en la app Authenticator.

- Restricciones de clave (key restrictions): aquí controlas qué tipos de passkeys se pueden registrar y utilizar. Si pones Aplicar restricciones de clave en No, los usuarios podrán registrar cualquier passkey compatible, incluidas las creadas directamente en Authenticator. Si lo activas en Sí, tienes que definir qué AAGUID (identificadores de autenticadores FIDO2) se permiten.

Para limitarte a passkeys creadas en Microsoft Authenticator, puedes configurar la directiva para que solo se permitan los siguientes AAGUID:

- Authenticator para Android:

de1e552d-db1d-4423-a619-566b625cdc84 - Authenticator para iOS:

90a3ccdf-635c-4729-a248-9b709135078f

Si seleccionas “Restringir claves específicas” en modo “Permitir” y marcas “Microsoft Authenticator”, el sistema añadirá automáticamente estos AAGUID a la lista. También puedes incorporarlos manualmente, junto con otros que ya tengas en uso. Ojo: si quitas un AAGUID que antes estaba permitido, los usuarios que ya registraron una passkey con ese autenticador dejarán de poder usarla para iniciar sesión.

Cuando termines de ajustar la configuración, haz clic en Guardar. Si aparece un error al guardar con varios grupos, prueba a aplicar los cambios a un único grupo por operación y repite hasta completar la configuración.

2. Habilitar passkeys en Authenticator usando Microsoft Graph

Además del portal de administración, también puedes gestionar la directiva FIDO2 mediante Microsoft Graph, algo muy útil si quieres automatizar despliegues o versionar cambios.

Desde Graph Explorer, con los permisos Policy.Read.All y Policy.ReadWrite.AuthenticationMethod aceptados, puedes:

- Recuperar la configuración actual de la directiva FIDO2 con:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 - Actualizar la directiva con una operación

PATCHpara, por ejemplo, enforzar atestación y limitar la clave a los AAGUID de Authenticator:

Ejemplo de PATCH:

PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Request Body:{ "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": true, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" ] }}

Después de aplicar el PATCH, vuelve a lanzar el GET para verificar que la política se ha actualizado correctamente y que los AAGUID de Authenticator aparecen como permitidos.

3. Restricciones de Bluetooth en entornos corporativos

Muchas organizaciones deshabilitan o limitan el Bluetooth por motivos de seguridad, pero eso puede romper el flujo de passkeys entre dispositivos. Microsoft contempla este escenario y permite que el Bluetooth se habilite solo para emparejamiento con autenticadores FIDO2 habilitados para passkeys, sin abrir la puerta a otros usos menos controlados.

Si tu empresa está en este caso, revisa la guía de “Claves de paso en entornos restringidos por Bluetooth” de Microsoft, donde se detalla cómo permitir únicamente el emparejamiento con dispositivos FIDO2 compatibles, manteniendo el resto de restricciones intactas.

4. Registrar y usar passkeys en Microsoft Authenticator (iOS y Android)

Una de las formas más cómodas de usar passkeys con cuentas de Microsoft Entra es registrarlas dentro de la app Microsoft Authenticator. Esto te da inicio de sesión único (SSO) en apps nativas de Microsoft (Teams, Outlook, etc.) en el mismo dispositivo.

Flujo recomendado: registro iniciando sesión en Authenticator (iOS)

En iOS, la forma preferida es iniciar sesión directamente en Authenticator y crear la passkey desde la propia app:

- Descarga Microsoft Authenticator desde App Store y pasa las pantallas de privacidad.

- Según tu caso:

- Si es la primera instalación, en “Proteger su vida digital” toca “Agregar cuenta profesional o educativa”.

- Si ya lo tenías pero sin cuentas, pulsa “Agregar cuenta” o el botón + y elige “Cuenta profesional o educativa”, luego “Iniciar sesión”.

- Si ya tenías una cuenta agregada, entra en ella y toca “Crear una clave de acceso”.

Completa la autenticación multifactor (MFA) que te pida tu organización (códigos, notificación push, etc.).

Configura un bloqueo de pantalla en el iPhone si aún no lo tienes activo (es obligatorio para usar Authenticator como proveedor de passkeys). Luego, desde la propia app, habilita Authenticator como proveedor de claves de acceso.

En iOS 18 ve a Ajustes > General > Autocompletar y contraseñas; en iOS 17 ve a Ajustes > Contraseñas > Opciones de contraseña. Activa “Autocompletar contraseñas y claves de acceso” y selecciona Authenticator como fuente de autocompletado.

Al volver a Authenticator, pulsa “Done” / “Listo” para confirmar que Authenticator es tu proveedor de passkeys. La nueva clave aparecerá como método de inicio de sesión para tu cuenta, y verás la información de la passkey desde el detalle de la cuenta.

Registro de passkey desde “Información de seguridad” (iOS)

Otra opción es partir de la pantalla de “Información de seguridad” (Security info) en el navegador y que esta te guíe para crear la clave en Authenticator:

- En el mismo iPhone donde está Authenticator, o en otro dispositivo (por ejemplo, un portátil), abre el navegador e inicia sesión con MFA en Información de seguridad.

- Haz clic en “+ Agregar método de inicio de sesión” y elige “Clave de acceso en Microsoft Authenticator”.

- Si te lo pide, pulsa Siguiente y completa MFA.

- Si aún no tienes Authenticator, el asistente te dejará escanear un código QR para instalarlo desde App Store, y luego continuar.

- Se te indicará que abras Authenticator para crear la passkey. Abre la app, pasa las pantallas de privacidad si es necesario y agrega tu cuenta igual que en el flujo anterior (o entra y toca “Crear una clave de acceso” si la cuenta ya está).

- Completa MFA, configura bloqueo de pantalla si aún no lo tienes, y habilita Authenticator como proveedor de passkeys.

- Revisa en iOS los ajustes de Autocompletar contraseñas y claves de acceso para asegurarte de que Authenticator está seleccionado.

- Vuelve a Authenticator, pulsa Done / Listo y verifica que ves la passkey asociada.

- Regresa al navegador, pulsa Siguiente y espera a que el asistente confirme que la passkey se ha creado.

- Una vez creada, se mostrará en la lista de métodos de “Información de seguridad”.

Flujo alternativo usando WebAuthn desde “Información de seguridad” (iOS)

Si tienes problemas para iniciar sesión en Authenticator durante el registro, puedes optar por un flujo alternativo con WebAuthn para crear la passkey directamente en el dispositivo iOS:

Es importante que tanto el dispositivo que abre “Información de seguridad” como el iPhone tengan Internet y Bluetooth activos. Además, en el entorno corporativo deben estar permitidos los dominios citados antes (cable.ua5v.com, cable.auth.com y los dominios de Apple para asociación de sitios).

- En Información de seguridad, al agregar una passkey en Authenticator, toca “¿Tienes problemas?”.

- Selecciona la opción para “crear la clave de paso de otra manera”.

- Elige “iPhone o iPad” y sigue los pasos en pantalla para registrar la passkey en el dispositivo.

Si en algún momento quieres volver al flujo original (pasando por Authenticator), desde el mismo aviso de “¿Tienes problemas?” podrás elegir la opción de crear la passkey iniciando sesión en Authenticator.

Eliminar passkeys registradas en Authenticator para iOS

Si necesitas borrar una clave de paso desde Authenticator en iPhone, entra en la cuenta, pulsa en “Configuración” y luego en “Eliminar clave de acceso”. No olvides que también deberás eliminarla desde Información de seguridad si sigue apareciendo allí.

Flujo recomendado: registro iniciando sesión en Authenticator (Android)

En Android, el flujo recomendado es muy similar al de iOS:

- Instala Microsoft Authenticator desde Google Play, ábrelo y pasa las pantallas de privacidad.

- Agrega tu cuenta profesional o educativa:

- Primera vez: en “Proteger su vida digital”, pulsa “Agregar cuenta profesional o educativa”.

- Si ya tenías la app sin cuentas: pulsa “Agregar cuenta” o el botón +, elige “Cuenta de trabajo o educativa” y luego “Iniciar sesión”.

- Si la cuenta ya está agregada: entra en ella y pulsa “Crear una clave de acceso”.

Completa MFA, configura bloqueo de pantalla si es necesario y habilita Authenticator como proveedor de claves de acceso. Normalmente el propio asistente te guiará para ir a:

- Ajustes de Android > Contraseñas y cuentas.

- En la sección “Proveedores adicionales”, asegúrate de que Authenticator está seleccionado.

Al volver a Authenticator, pulsa “Done / Listo” para confirmar. Verás que la passkey se ha añadido como método de inicio de sesión para tu cuenta, y se utilizará junto al login sin contraseña y MFA según las políticas de tu organización.

Registro de passkey desde “Información de seguridad” (Android)

También puedes iniciar el proceso desde “Información de seguridad” en el navegador del propio Android o de otro dispositivo:

- En el dispositivo Android, abre el navegador e inicia sesión con MFA en Información de seguridad.

- Pulsa “+ Agregar método de inicio de sesión” y selecciona “Clave de acceso en Microsoft Authenticator”.

- Si es necesario, pulsa Siguiente y vuelve a completar MFA.

- Si aún no tienes Authenticator, podrás escanear un código QR para descargarlo desde Google Play.

- El asistente te pedirá que abras Authenticator para crear la passkey; abre la app y agrega o selecciona tu cuenta igual que antes.

- Completa MFA, configura un bloqueo de pantalla si aún no lo hay y activa Authenticator como proveedor de claves de acceso desde Contraseñas y cuentas > Proveedores adicionales.

- Vuelve a Authenticator, pulsa Done / Listo y asegúrate de que ves la passkey como método de inicio de sesión.

- Regresa al navegador, pulsa Siguiente y espera a que el asistente verifique que la clave de acceso se ha creado correctamente.

- La nueva clave aparecerá en la lista de métodos dentro de “Información de seguridad”.

Flujo alternativo con WebAuthn desde “Información de seguridad” (Android)

Si no puedes iniciar sesión en Authenticator para registrar la passkey, puedes hacerlo directamente desde WebAuthn:

Necesitas Bluetooth y conexión a Internet, y tu organización debe permitir la conectividad a:

cable.ua5v.comcable.auth.com

- En Información de seguridad, al agregar una passkey en Authenticator, pulsa “¿Tienes problemas?”.

- Elige la opción para crear la clave de paso de otra manera.

- Selecciona “Android” y completa el flujo guiado para registrar la passkey en el dispositivo.

Si más tarde quieres volver al flujo original (crear la clave iniciando sesión en Authenticator), en el mismo diálogo de problemas podrás seleccionar de nuevo esa ruta.

Eliminar passkeys en Authenticator para Android

Para borrar una passkey desde Authenticator en Android, pulsa el nombre de la cuenta, entra en “Configuración” y selecciona “Eliminar clave de paso”. En la mayoría de casos se elimina también de “Información de seguridad”; si no, ve allí y pulsa Eliminar para quitarla.

Uso de claves de seguridad FIDO2 (YubiKey y similares) con Microsoft

Además de las passkeys sincronizadas con Authenticator, Microsoft sigue permitiendo registrar claves de seguridad FIDO2 físicas, tanto en iOS como en Android. El proceso típico es:

- Entrar en Información de seguridad desde el navegador del móvil.

- Seleccionar “Clave de paso” o similar.

- Elegir en el diálogo de seguridad la opción “Guardar de otra manera” y luego “Otro dispositivo” o “Clave de seguridad USB” según indique.

- Conectar la llave de seguridad al dispositivo (USB, NFC o Lightning), introducir el PIN o biometría propia de la llave y confirmar.

- Al finalizar, la web te pedirá poner un nombre a la clave para reconocerla fácil, y pulsar Listo.

Este método es ideal si quieres una capa extra que no dependa sólo del móvil, ya que una YubiKey o similar puedes usarla también en otros servicios FIDO2.

5. Forzar el uso de passkeys en recursos sensibles (Authentication Strength)

Si en tu organización quieres que ciertas apps críticas sólo se puedan usar con passkeys FIDO2, puedes apoyarte en las “Fortalezas de autenticación” de Entra ID junto con el acceso condicional.

- Entra en el Centro de administración de Microsoft Entra como administrador de acceso condicional.

- Ve a Entra ID > Métodos de autenticación > Fortalezas de autenticación.

- Crea una nueva intensidad de autenticación, ponle un nombre descriptivo y, si quieres, una descripción.

- Marca “Claves de acceso (FIDO2)” y abre las opciones avanzadas.

- Selecciona la opción de MFA resistente a phishing o añade específicamente los AAGUID de las passkeys en Authenticator:

- Android:

de1e552d-db1d-4423-a619-566b625cdc84 - iOS:

90a3ccdf-635c-4729-a248-9b709135078f

Guarda la nueva fortaleza de autenticación y aplícala a una directiva de acceso condicional que afecte a las apps o recursos sensibles donde quieras exigir passkeys FIDO2.

6. Eliminación de passkeys desde el punto de vista del administrador

Si un usuario borra una passkey desde Authenticator, también se eliminará de sus métodos de inicio de sesión en Entra ID. Ahora bien, un administrador de políticas puede entrar al Centro de administración, buscar al usuario, ir a Métodos de autenticación y eliminar manualmente un método “Passkey”.

Borrar la passkey desde el portal no elimina la clave almacenada en Authenticator, de modo que, salvo que el usuario borre también la clave dentro de la app, podría seguir existiendo localmente aunque ya no sea válida para iniciar sesión.

Cómo usar passkeys con Apple: iPhone, llavero de iCloud y apps

En el ecosistema de Apple, las passkeys se integran dentro de la app Contraseñas (llavero de iCloud) y se sincronizan entre tus dispositivos Apple usando tu cuenta de iCloud. Esto permite que una passkey creada en tu iPhone esté disponible también en tu Mac, iPad, etc.

Para crear una passkey en un sitio web o app compatible desde el iPhone, los pasos habituales son:

- Ve a la pantalla de inicio de sesión del servicio en Safari o en una app que soporte passkeys y, según tu caso:

- Si estás creando una cuenta nueva: toca el botón o enlace de crear cuenta y sigue el asistente hasta que aparezca la opción de usar una passkey.

- Si ya tienes cuenta: inicia sesión con usuario y contraseña, entra en ajustes de cuenta o seguridad y busca la opción de añadir o gestionar llaves de acceso.

Cuando el sitio te proponga guardar una llave de acceso, toca “Continuar”. La passkey se creará y quedará almacenada automáticamente en Contraseñas dentro del sistema (lo que antes era “Contraseñas y llavero”).

Puedes tener en la misma web o app tanto una contraseña como una passkey; ambas aparecerán agrupadas bajo la misma entrada en la app Contraseñas. A la hora de iniciar sesión, iOS te mostrará sugerencias para elegir entre usar la clave de acceso o la contraseña clásica.

Apple también permite guardar una passkey en una llave de seguridad de hardware. Si ves opciones tipo “Otras opciones”, “Guardar en otro dispositivo” o similares, podrás redirigir la creación de la passkey a una YubiKey u otro token FIDO2 compatible, siguiendo las instrucciones que aparezcan en pantalla.

Para usar passkeys de tu iPhone desde un equipo Windows mediante código QR (escenario multiplataforma), el flujo debería funcionar en navegadores como Edge o Chrome siempre que:

- El móvil y el PC estén conectados a Internet.

- El Bluetooth esté activo en ambos.

- La red no bloquee los dominios necesarios para el intercambio (como los de cable.* y Apple).

Si al escanear el QR desde iPhone en tu PC Windows aparece un mensaje tipo “La operación no se pudo completar. Inténtalo de nuevo”, revisa primero esos puntos de conectividad y Bluetooth. En muchos casos el fallo viene de políticas de seguridad o de red que cortan el flujo, no tanto del propio navegador.

Passkeys en Google (Android) y gestores de terceros

En Android, Google integra las passkeys en el gestor de contraseñas de la cuenta de Google y además permite que otros administradores de claves de acceso (como ciertos gestores de contraseñas) registren y sincronicen estas credenciales.

Cuando un servicio compatible te ofrece crear una passkey en un dispositivo Android, normalmente verás un cuadro de diálogo del sistema preguntando dónde quieres guardar la clave: en tu cuenta de Google, en un administrador de contraseñas de terceros o incluso en “otro dispositivo” (por ejemplo, una llave de seguridad USB o NFC).

Esta flexibilidad hace que puedas tener varias passkeys para un mismo servicio en distintos autenticadores: una vinculada a tu ecosistema de Google, otra a Apple (si también usas iPhone) y otra en tu gestor de contraseñas. Todas seguirán el estándar FIDO2/WebAuthn, pero cada una estará asociada a un “sitio” o autenticador diferente.

Servicios como HubSpot integran passkeys apoyándose precisamente en estos autenticadores del sistema (Windows, macOS, navegadores compatibles o gestores de terceros). Desde su panel de seguridad puedes:

- Configurar una clave de acceso personal desde General > Seguridad > Configurar claves de acceso.

- Añadir más claves de acceso si usas varios dispositivos (por ejemplo, una en tu Mac y otra en tu Android) mediante “Agregar otra clave de acceso”.

- Permitir a los superadministradores activar las passkeys como método de inicio de sesión adicional para los usuarios, exigiendo siempre que haya al menos un método alternativo mientras la función está en beta.

Una vez configurada la passkey en HubSpot, puedes usarla tanto en el navegador de escritorio como en las apps móviles para iOS y Android (aunque su creación inicial se haga en el ordenador). Al iniciar sesión, bastará con elegir “Iniciar sesión con clave de acceso” y confirmar mediante biometría o PIN del dispositivo.

Los gestores de contraseñas que soportan passkeys actúan como puente multiplataforma: te permiten tener una única clave de acceso que funciona en Windows, macOS, Android e iOS, independientemente del ecosistema, siempre y cuando tengas instalado el gestor y la sesión iniciada.

Solución de problemas frecuentes con passkeys

Aunque el concepto simplifica muchísimo el inicio de sesión, en la práctica hay varios problemas típicos que te puedes encontrar al usar passkeys, especialmente cuando se combinan dispositivos y redes corporativas estrictas.

En Microsoft Authenticator (tanto iOS como Android) puede darse el caso de que la passkey se cree localmente pero no llegue a registrarse en el servidor. Esto puede ocurrir si:

- El proveedor de passkeys está bloqueado por política.

- La conexión se corta o caduca durante el proceso.

- Hay un problema de permisos en la directiva FIDO2 o en los AAGUID permitidos.

Si al volver a intentar el registro ves un mensaje de error diciendo que la clave de acceso ya existe, pero en realidad no aparece como método válido en “Información de seguridad”, lo más efectivo suele ser:

- Entrar en la app Authenticator.

- Localizar la passkey creada localmente.

- Borrar esa clave de acceso desde la app.

- Reiniciar el flujo de registro desde cero (ya sea desde Authenticator o desde “Información de seguridad”).

Otro problema clásico es que los flujos de passkey entre dispositivos (QR entre iPhone y Windows, por ejemplo) fallen sin explicación clara. Aquí casi siempre la pista está en:

- Bluetooth desactivado o restringido.

- Conectividad a Internet limitada.

- Dominios necesarios bloqueados o interceptados por la red de la organización.

Si usas claves de seguridad FIDO2 físicas, también puedes encontrar errores al reinsertar la llave o al validar el PIN. En esos casos conviene probar en otro puerto, revisar que el navegador soporte WebAuthn sin restricciones y, si se usa un móvil, comprobar que el adaptador (USB-C, Lightning) tiene compatibilidad OTG o equivalente.

Por último, no olvides que algunos entornos embebidos, como el navegador integrado en la app de Outlook de escritorio, no soportan todavía passkeys, aunque el mismo servicio sí las acepte en un navegador completo. Es lo que ocurre, por ejemplo, con HubSpot en el complemento de Outlook: la passkey funciona en Outlook Web, pero no desde el navegador incrustado de la app de escritorio.

El salto a un mundo sin contraseñas se está construyendo sobre las passkeys y ya es una realidad en Google, Microsoft y Apple: si configuras bien los requisitos (MFA, Bluetooth, dominios permitidos), ajustas las políticas de Entra ID, aprovechas Microsoft Authenticator, el llavero de iCloud en iPhone y el gestor de claves de Google o de terceros, puedes tener una experiencia de inicio de sesión mucho más rápida, cómoda y resistente al phishing, dejando las contraseñas sólo como plan de contingencia y no como la vía principal de acceso.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.