- Configura el DNS del cliente apuntando al controlador de dominio y verifica conectividad por nombre.

- Une equipos por GUI o PowerShell con credenciales de AD y reinicia para aplicar cambios.

- Resuelve fallos de confianza restableciendo el canal seguro o reingresando el equipo.

- Comprueba pertenencia en AD, acceso a recursos y aplicación de políticas tras la unión.

En las siguientes líneas encontrarás una guía completa, clara y pensada para no dejar cabos sueltos: requisitos previos, preparación de red (DNS incluido), métodos por interfaz y por línea de comandos, cómo volver a unir equipos que se han desasociado, y la reparación del temido error de relación de confianza. Todo ello con matices para Windows 10 y Windows 11, y consejos prácticos para que no se te resista. En entornos donde hace falta elevar un servidor a controlador, consulta cómo promover un servidor a controlador de dominio para completar la infraestructura.

Prerrequisitos

Antes de nada, conviene confirmar que cumples con los mínimos indispensables. Sin estos requisitos, lo normal es que la unión al dominio falle o que el proceso sea inestable.

- Edición de Windows compatible: la unión a dominio no está disponible en Windows Home (incluida Home SL). Necesitas Windows Pro o Enterprise.

- Cuenta con permisos en el dominio: una credencial con derechos para agregar equipos (habitualmente Administrador de dominio o delegación específica).

- Conectividad al controlador de dominio (DC): el cliente debe alcanzar la red del DC sin bloqueos (latencia y puertos adecuados).

- DNS apuntando al DC: el DNS preferido del equipo debe ser la IP del controlador de dominio para que pueda resolver nombres del AD.

- Hora y zona horaria en sincronía con el dominio (la autenticación Kerberos es sensible a desfases de tiempo).

- Permisos locales en el equipo: iniciar el proceso con una cuenta que sea administrador local, si es posible.

- Dominio operativo: AD DS debe estar instalado y funcional, con al menos un DC accesible.

- Cortafuegos: en redes de dominio/privadas, revisa que no bloquea la resolución DNS, LDAP/LDAPS, Kerberos, RPC, etc. En redes públicas es recomendable mantenerlo activo.

Si tienes dudas con la edición de Windows, recuerda este detalle clave: Windows Home no admite unirse a dominios; si te ocurre esto, el paso previo es actualizar a Pro o Enterprise.

Configurar la red en el equipo cliente

Para que la unión funcione a la primera, la configuración de red tiene que ser la apropiada. El punto más crítico es el DNS del cliente: debe señalar a la IP del controlador de dominio, no al router, ni a un DNS público.

Windows 10

En Windows 10 puedes dejar la IP por DHCP si tu red está bien configurada, pero asegúrate de que el DNS preferido apunta al DC (por ejemplo, 192.168.1.5 como DNS del controlador). Si usas IP fija, define la IP, la puerta de enlace y el DNS preferido al DC, dejando opcional un DNS alternativo interno.

Como comprobación rápida de conectividad y de resolución de nombres, abre PowerShell y lanza un ping por nombre al servidor de dominio. Usa un nombre real de tu DC, por ejemplo:

ping server-2019-aSi responde por nombre, estás validando que la resolución DNS del cliente funciona y que el DC contesta en la red, algo imprescindible.

Windows 11

En Windows 11, desde Configuración de red puedes editar la Asignación del servidor DNS y fijarla en Manual para IPv4, estableciendo como preferido la IP del DC (por ejemplo, 192.168.1.5). El resto de parámetros pueden mantenerse por DHCP si tu infraestructura lo soporta.

Repite la prueba de conectividad con PowerShell para verificar que todo está correcto:

ping server-2022-aSi no obtienes respuesta, revisa de nuevo tu configuración de red, el cortafuegos y que el nombre del servidor sea el correcto. Corregir el DNS del cliente suele resolver la mayoría de problemas en esta fase.

Comprobar que la configuración de red es correcta

Cuando termines de ajustar la red, conviene validar con pruebas muy concretas. Abre una consola (CMD o PowerShell) con permisos y realiza estas verificaciones:

- Ping por dirección IP al DC para confirmar conectividad de red nivel IP.

- Ping por nombre DNS al DC para verificar que el cliente resuelve contra el DNS del dominio.

- nslookup del nombre del DC y del dominio (p. ej. contoso.local) para comprobar que las consultas apuntan al DNS del DC.

Si algo falla, normalmente estarás ante un problema de DNS, gateway o firewall. Soluciona esto antes de intentar la unión o perderás tiempo con errores engañosos.

Unión de un dispositivo a un dominio

Hay dos caminos habituales para unir un equipo: a través de la interfaz gráfica o con línea de comandos/PowerShell. Ambos métodos llegan al mismo resultado, así que usa el que te resulte más cómodo o más automatizable.

Método del Panel de control (interfaz gráfica)

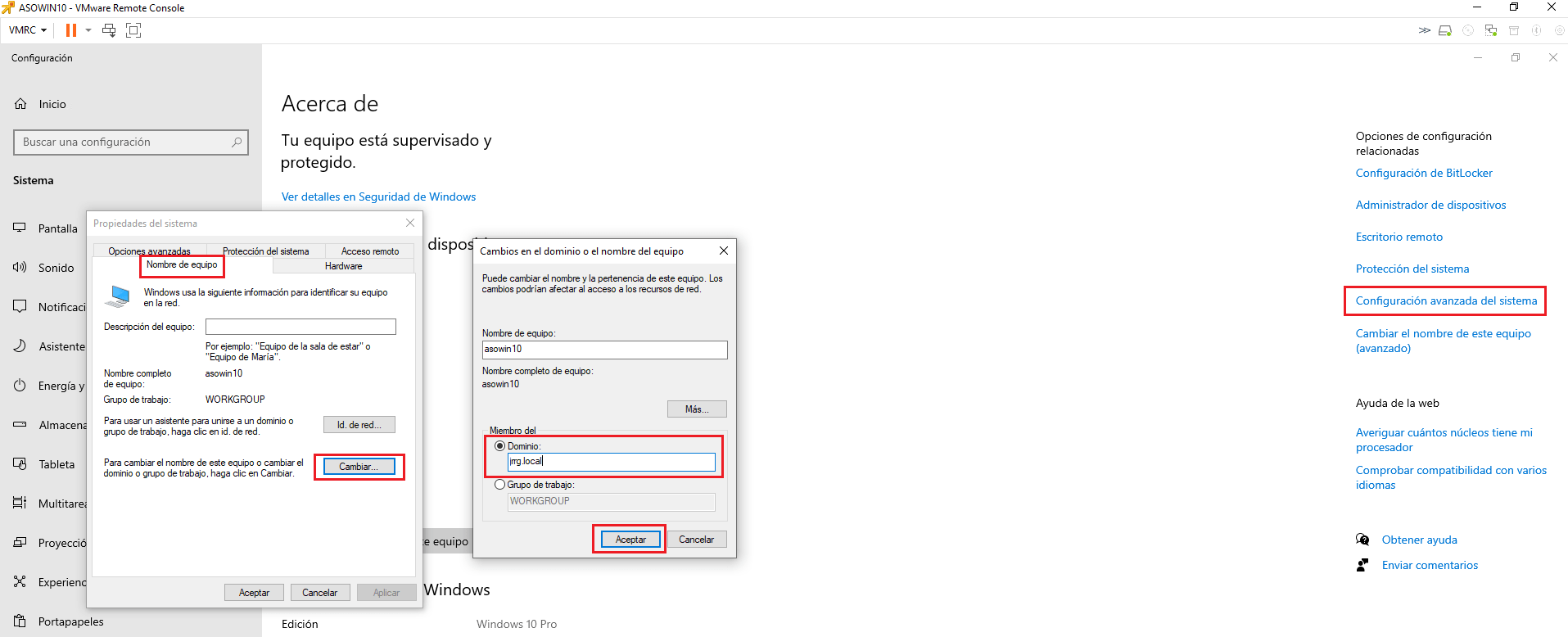

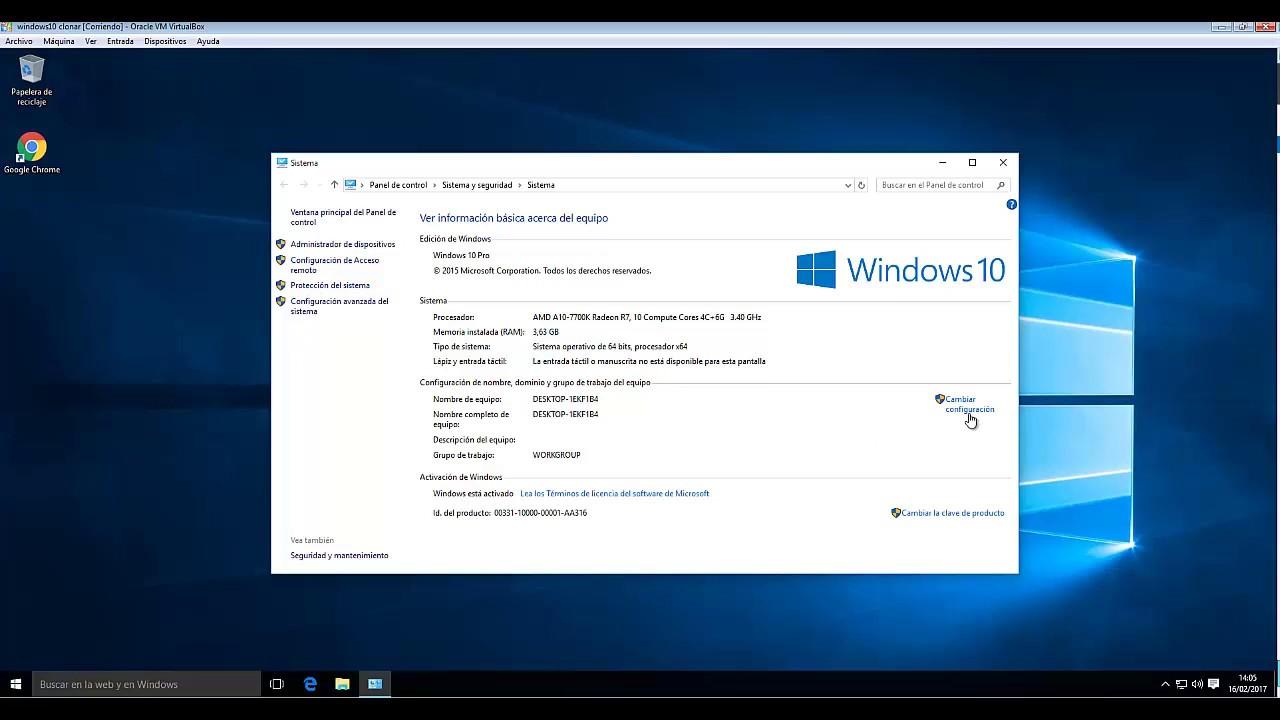

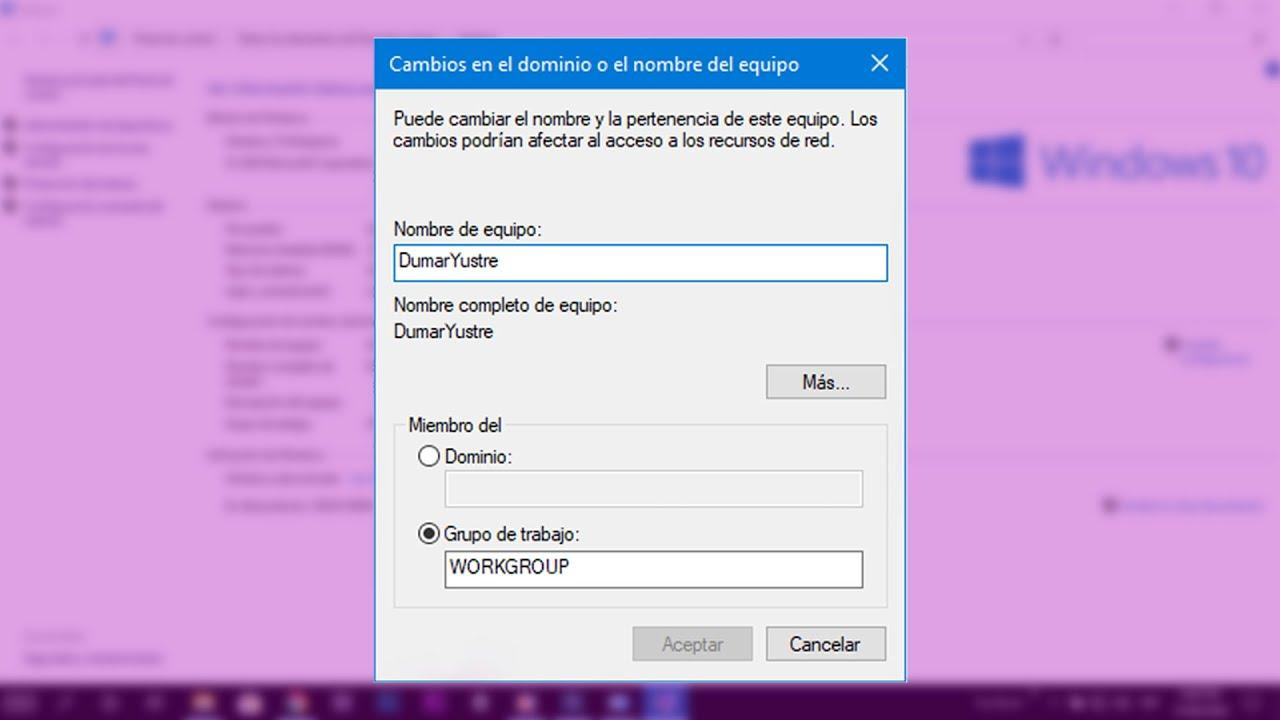

Este procedimiento es válido para Windows 10 y 11 con pequeñas diferencias estéticas. La idea es llegar a Propiedades del sistema y cambiar el nombre/grupo para pasar de WORKGROUP al dominio.

- Abre Configuración del sistema y entra en la sección Acerca de. Desde ahí, abre Información del sistema o Configuración avanzada del sistema.

- En Propiedades del sistema, pulsa en Cambiar para modificar el nombre del equipo y su pertenencia.

- En la zona Miembro de, selecciona Dominio e introduce el nombre del dominio (p. ej., somebooks.local o el tuyo).

- Se solicitarán credenciales con permiso para unir equipos al dominio. Introduce un usuario del dominio y su contraseña.

- Si todo es correcto, aparecerá el mensaje de bienvenida al dominio y se te pedirá reiniciar.

- Reinicia para aplicar los cambios. Hasta que no reinicies, la unión no queda activa.

Si has precreado la cuenta de equipo en el dominio (por ejemplo, CLIENTE-W10-01 o CLIENTE-W11-01), asegúrate de usar ese mismo nombre de equipo en el cliente antes de unirte, de manera que encaje con la cuenta ya preparada.

Método de línea de comandos

La línea de comandos y PowerShell permiten unir equipos al dominio de forma rápida y automatizable. Es ideal para scripts o despliegues masivos.

En PowerShell con privilegios de administrador, puedes ejecutar:

add-computer -DomainName midominio.local -Credential MIDOMINIO\Administrador -Restart -ForceAl lanzar el comando, se abrirá una ventana de credenciales (si no las has pasado ya) para el usuario del dominio con permisos. El equipo se unirá y se reiniciará automáticamente al terminar.

Si prefieres CMD, también es posible conseguirlo con utilidades de línea de comandos. La filosofía es la misma: indicar dominio, credenciales y reiniciar tras la operación.

Volver a unir un dispositivo separado a un dominio

Puede que un equipo se haya separado del dominio por mantenimiento, imagen nueva o incidencias. En estos casos, conviene realizar una salida controlada y la posterior unión para restablecer la relación de confianza y el canal seguro.

Con interfaz gráfica, ve a Propiedades del sistema, cambia la pertenencia a Grupo de trabajo (WORKGROUP), confirma y reinicia. Después repite el proceso para unirte de nuevo al dominio y reinicia otra vez.

Si prefieres trabajar desde la línea de comandos, PowerShell ofrece un flujo cómodo:

# Desunir del dominio (solicitará credenciales de dominio con permiso para quitar el equipo)

Remove-Computer -UnjoinDomainCredential MIDOMINIO\Administrador -PassThru -Verbose -Force -Restart

# Tras reiniciar, volver a unir al dominio

Add-Computer -DomainName midominio.local -Credential MIDOMINIO\Administrador -Restart -ForceEste proceso limpia posibles estados inconsistentes de la cuenta de equipo en AD y en el cliente. Cuando hay dudas, la dupla quitar y volver a unir suele ser la solución más rápida.

Reparación de la relación de confianza de dominio

Un error relativamente habitual es el del canal seguro roto entre el equipo y el controlador de dominio. El síntoma típico es el siguiente mensaje en pantalla:

The trust relationship between this workstation and the primary domain failed.Esto suele pasar cuando la contraseña de la cuenta de equipo no está sincronizada con la base de datos del dominio, o si la cuenta del equipo en AD fue eliminada o quedó corrupta. Lo bueno es que tiene arreglo sin reinstalar.

Si tienes credenciales locales de administrador en el equipo afectado, puedes restablecer la confianza desde PowerShell:

# Restablecer la contraseña de la cuenta de equipo/canal seguro contra un DC

Reset-ComputerMachinePassword -Server DC01 -Credential MIDOMINIO\AdministradorAl finalizar, reinicia el equipo. Otra opción, si lo necesitas, es usar herramientas de línea de comandos orientadas al canal seguro. Lo importante es volver a sincronizar la cuenta de máquina con el controlador de dominio.

Si el restablecimiento no es posible o falla, aplica la estrategia anterior: desunir del dominio y volver a unir (ya sea por GUI o con PowerShell). En la mayoría de escenarios, una de estas vías devuelve la confianza a su sitio.

Iniciar sesión en el dominio

Tras el reinicio posterior a la unión, llega el momento de autenticarse con una cuenta del dominio. La pantalla de inicio suele mostrar el último usuario local, así que cambia a un usuario de dominio.

En Windows 11, pulsa en Otro usuario e introduce DOMINIO\usuario o usuario@dominio.local y su contraseña. Verás indicaciones del dominio NetBIOS bajo el campo de contraseña, confirmando que la sesión se abrirá contra el dominio correcto.

La primera vez tarda un poco más porque se crea el perfil de usuario en el equipo. Es normal observar mensajes de preparación del escritorio durante ese primer inicio.

Si vas a conectarte por Escritorio remoto (RDP) a un servidor recién unido, recuerda incluir el nombre del dominio en las credenciales para que la autenticación se realice contra AD. Formato recomendado: DOMINIO\usuario.

Verificaciones y pruebas tras la unión

Conviene hacer algunas comprobaciones para asegurarte de que todo está perfecto. Una validación rápida te ahorrará sustos más tarde.

- Propiedades del sistema: confirma que el equipo figura como miembro del dominio correcto.

- En el controlador de dominio, abre Usuarios y equipos de Active Directory y verifica que la cuenta de equipo aparece en la OU esperada.

- Acceso a recursos compartidos del servidor: entra en un recurso de prueba y crea un archivo .txt para validar permisos y conectividad SMB.

- Políticas: fuerza una actualización con gpupdate /force y revisa que las políticas de dominio se aplican.

- Cortafuegos: en redes privadas o de dominio, ajusta si fuera necesario. En redes públicas se recomienda mantenerlo habilitado por seguridad.

Unir equipos a un dominio no debería ser un quebradero de cabeza si cumples los requisitos y sigues el orden lógico: red y DNS bien definidos, prueba de conectividad por nombre, elección del método (GUI o PowerShell) y reinicio. Si algo se tuerce, reparar la confianza o volver a unir suele devolver la normalidad en minutos; y con los chequeos posteriores tendrás la certeza de que todo está en su sitio.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.