- El principio de privilegios mínimos reduce riesgos en la administración de sistemas Windows 11.

- LAPS y JEA permiten delegar tareas administrativas sin exponer cuentas privilegiadas permanentemente.

- Un correcto aislamiento y control de cuentas y estaciones de trabajo es esencial para una seguridad robusta.

Hoy en día, gestionar la seguridad en los entornos de Windows 11 es todo un reto, especialmente cuando se trata de controlar quién puede hacer qué en un equipo o red corporativa. La administración con privilegios elevados sigue siendo uno de los mayores riesgos para cualquier organización, ya que una cuenta con poderes excesivos puede convertirse en la puerta de entrada para ataques internos o externos. Por eso es más importante que nunca conocer y aplicar herramientas y métodos que nos permitan controlar, reducir o eliminar los privilegios administrativos permanentes.

En este artículo te vamos a guiar, con un enfoque práctico y sencillo, sobre cómo restringir los privilegios de administración en Windows 11 utilizando dos de las tecnologías más potentes y recomendadas del ecosistema Microsoft: LAPS (Local Administrator Password Solution) y Just Enough Administration (JEA). Además, abordaremos buenas prácticas adicionales y resolveremos dudas comunes para que tengas un entorno mucho más seguro.

¿Por qué restringir los privilegios de administrador en Windows 11?

Las cuentas administrativas son el blanco preferido de los atacantes. Si un ciberdelincuente logra acceso a una cuenta con privilegios elevados, puede tomar el control completo del sistema o incluso de toda la red corporativa. Por eso, minimizar el uso, la exposición y el alcance de estos privilegios es esencial para cualquier entorno profesional o incluso doméstico donde se manejen datos sensibles.

El objetivo es aplicar el llamado principio de privilegios mínimos, que no es más que proporcionar a cada usuario el menor nivel de acceso necesario para que pueda realizar sus tareas, ni más ni menos. Así, se reduce la superficie de ataque y se dificulta la labor de cualquier intruso.

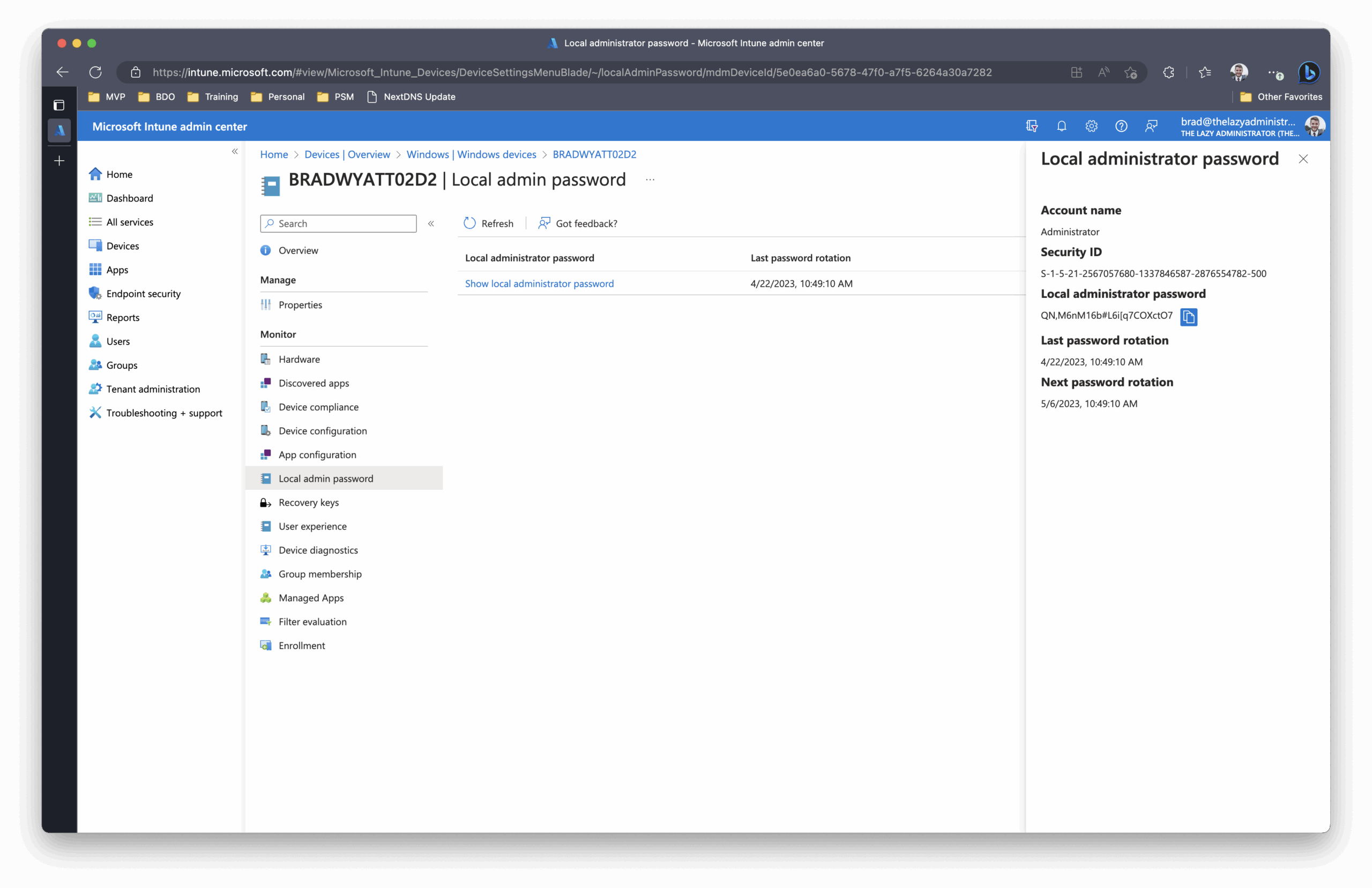

LAPS: Controlando contraseñas de administrador local en Windows 11

La primera herramienta que debes conocer es Microsoft LAPS (Local Administrator Password Solution). Esta solución está pensada para evitar uno de los problemas más habituales: el uso de una contraseña común para todas las cuentas de administrador local en los equipos de una organización. Si todos los ordenadores comparten la misma contraseña de administrador local y esta se filtra o es crackeada, el atacante puede acceder a todos los dispositivos fácilmente.

¿Cómo funciona LAPS?

LAPS soluciona este riesgo gestionando automáticamente una contraseña única y aleatoria para la cuenta de administrador local de cada equipo. Esta contraseña se almacena de forma segura en el Directorio Activo y solo los usuarios o grupos autorizados pueden consultarla.

- LAPS cambia periódicamente la contraseña de administrador local de cada máquina.

- Las nuevas credenciales se guardan en un atributo especial del objeto de equipo en Active Directory.

- De este modo, si un atacante obtiene acceso a la contraseña local de un equipo, no podrá reutilizarla en otros ordenadores.

Ventajas clave de implementar LAPS

Estas son algunas de las ventajas más importantes:

- Seguridad reforzada frente a ataques laterales: la propagación de privilegios se mitiga al reducir el movimiento lateral dentro de la red.

- Auditoría centralizada de accesos y cambios: se puede saber quién ha consultado o cambiado la contraseña.

- Automatización y reducción de errores humanos: el proceso es totalmente automático.

Pasos para implementar LAPS en un entorno Windows 11

La configuración básica de LAPS en Windows 11 es similar a la de versiones anteriores. Resumidamente:

- Instala el paquete de LAPS y extiende el esquema de Active Directory si es necesario.

- Configura las directivas de grupo para habilitar la gestión de contraseñas locales.

- Define los permisos de quién puede leer o restablecer las contraseñas guardadas en AD.

Una vez configurado, cada equipo gestionado establecerá y actualizará de forma automática su clave de administrador, dificultando y mucho la vida a los atacantes.

Just Enough Administration (JEA): Administración segura y delegada con PowerShell

Otra gran aliada para reforzar la seguridad de tus equipos Windows 11 es Just Enough Administration (JEA). Esta tecnología de Microsoft permite delegar tareas administrativas a usuarios sin tener que convertirlos en administradores locales o de dominio.

¿Qué es y para qué sirve JEA?

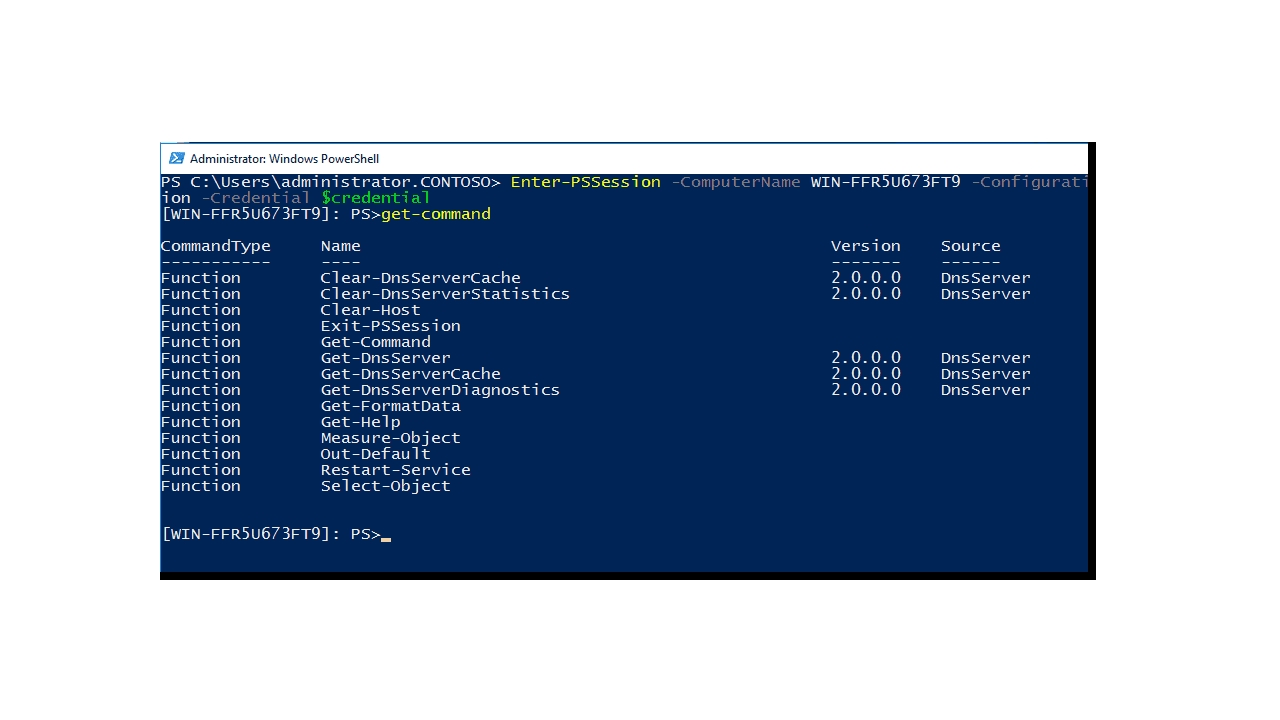

Imagina que tienes varios técnicos encargados de gestionar determinados servicios, como DNS, en servidores que son críticos para el negocio. No quieres darles acceso total al sistema, pero sí necesitas que puedan reiniciar un servicio específico o realizar ciertas acciones. Aquí es donde entra en juego JEA:

- Con JEA defines qué comandos concretos puede ejecutar un usuario, limitando así su alcance estrictamente a lo necesario.

- Se pueden usar cuentas virtuales o cuentas de servicio administradas, para delegar acciones elevadas sin exponer credenciales privilegiadas reales.

- Todas las acciones quedan registradas, y se pueden auditar para saber exactamente quién hizo qué, cuándo y desde dónde.

Ventajas de implementar JEA en tu entorno Windows 11

Al adoptar JEA, obtienes ventajas clave como:

- Reducción drástica del número de cuentas privilegiadas activas o permanentes.

- Mayor control y trazabilidad sobre acciones realizadas en el sistema.

- Posibilidad de aplicar privilegios temporales y a demanda.

Por ejemplo, un técnico podría conectar vía PowerShell a un servidor crítico para reiniciar el servicio DNS, pero no tendría permisos para modificar Active Directory o examinar el sistema de archivos. El alcance de sus poderes lo define el punto de conexión JEA, y además podría usar credenciales no administrativas, evitando así el uso de cuentas con permisos excesivos.

¿Cómo se configura JEA?

La configuración de JEA implica crear:

- Funciones de rol que especifican qué comandos, scripts o cmdlets están permitidos.

- Puntos de conexión PowerShell donde se aplican estas políticas.

- Reglas de acceso y autorización claras para cada grupo o usuario que necesita privilegios limitados.

De esta manera, puedes entregar solo lo imprescindible, alineando la administración con los objetivos de seguridad más exigentes.

Buenas prácticas para la administración de cuentas privilegiadas

Además de LAPS y JEA, te presentamos otras recomendaciones fundamentales extraídas de la experiencia de Microsoft y el sector de la ciberseguridad:

Minimiza el número de administradores de alto impacto

- Cada cuenta con privilegios críticos es una posible puerta de entrada. Limita su cantidad y revisa periódicamente quién pertenece a cada grupo privilegiado.

- Asegura que cada cuenta justifique su pertenencia a roles administrativos y documenta las razones.

- En la medida de lo posible, utiliza al menos dos cuentas administrativas para garantizar la continuidad operativa en caso de problemas.

Utiliza cuentas gestionadas y separadas

- No uses cuentas personales o de consumo (@hotmail, @outlook, etc.) como administradores en tu empresa.

- Crea cuentas específicas solo para tareas administrativas, distintas a las cuentas usadas para correo o tareas cotidianas.

Evita privilegios permanentes: privilegios Just-in-Time

- Otorga privilegios solo durante el tiempo estrictamente necesario.

- Utiliza soluciones como Microsoft Entra Privileged Identity Management (PIM) para aprobar y auditar estos incrementos temporales de privilegios.

- Para cuentas menos usadas, sigue procedimientos de acceso de emergencia bien definidos y monitorizados.

Seguridad reforzada en las estaciones de trabajo de administradores

- Si eres administrador, usa equipos exclusivos, separados del resto de funciones (correo, navegación general, etc.).

- Configura estos equipos para restringir navegación arbitraria y limitar las herramientas instaladas solo a lo necesario.

- Aplica los niveles de seguridad recomendados por Microsoft y usa herramientas de protección avanzada como Microsoft Defender ATP.

Gestión de autenticación: sin contraseña y MFA

- Obliga a todos los administradores a usar métodos de autenticación sin contraseña (ej. Windows Hello) o, en su defecto, autenticación multifactor (MFA).

- Evita depender de los SMS como método MFA por su baja seguridad.

Acceso condicional y confianza cero

- Antes de permitir accesos administrativos, exige siempre atributos de seguridad clave para habilitar políticas de confianza cero.

- Configura directivas de acceso condicional para que la administración solo sea posible bajo ciertos parámetros de seguridad, como ubicación segura, dispositivos administrados, etc.

Simplifica los permisos y usa roles integrados

- Evita permisos personalizados o demasiado granulares, ya que generan complejidad y errores.

- Utiliza los roles integrados de Azure o Active Directory siempre que sea posible y reserva los roles personalizados solo para necesidades muy específicas.

Ciclo de vida de cuentas administrativas

- Asegúrate de que las cuentas administrativas se deshabilitan o eliminan cuando un empleado abandona la organización o cambia de puesto.

- Implementa revisiones periódicas para mantener al día los permisos y roles asignados.

Simulación de ataques y formación

- Programa entrenamientos y simulacros de ataque dirigidos a los usuarios con privilegios altos.

- Esto ayuda a mejorar la higiene de seguridad y la capacidad de respuesta ante incidentes reales.

Ejemplo de implementación: Delegar administración de DNS con JEA

Veamos un caso práctico: Supón que necesitas permitir a ciertos técnicos reiniciar el servicio DNS en un controlador de dominio, pero no quieres que tengan poderes totales en esa máquina.

- Define un rol JEA específico que solo permita el uso de los cmdlets de PowerShell relacionados con DNS.

- Crea un punto de conexión PowerShell restringido a estos comandos y asigna los permisos solo a los usuarios indicados.

- Configura la sesión para usar cuentas virtuales con privilegios temporales.

- Ahora, los técnicos pueden realizar su labor sin poder modificar nada más, ni siquiera acceder a Active Directory o el sistema de archivos.

Esta práctica elimina la necesidad de añadir a los usuarios al grupo de administradores de dominio y además deja registrado cada comando ejecutado, facilitando la auditoría posterior.

Aspectos adicionales importantes en la administración segura en Windows 11

Evita la habilitación indiscriminada de la cuenta Administrador

Es tentador habilitar la cuenta Administrador de Windows para labores complejas, pero esto debe hacerse solo en situaciones muy controladas y temporales. El uso continuado de la cuenta Administrador aumenta enormemente el riesgo de ataques y de ejecución inadvertida de software malicioso con máximos privilegios.

Configura correctamente las propiedades de las cuentas

- Si necesitas activar la cuenta Administrador en Windows 11, hazlo a través de la gestión de usuarios locales (lusrmgr.msc), desmarcando la opción de cuenta deshabilitada.

- Asigna una contraseña fuerte y única, y no la reutilices con otros dispositivos o usuarios.

Refuerza el aislamiento de dependencias locales

- Minimiza la relación entre los recursos locales y los de la nube; por ejemplo, evita sincronizar cuentas administrativas entre el Directorio Activo local y Azure si no es imprescindible.

- Opta por estaciones de trabajo administradas y monitorizadas nativamente en la nube siempre que sea posible, ya que reducen el riesgo de propagación de ataques desde sistemas on-premises comprometidos.

Audita y monitoriza constantemente la actividad administrativa

- Revisa los logs de acceso y las acciones administrativas con regularidad.

- Utiliza herramientas avanzadas de SIEM que permitan correlacionar eventos y detectar patrones anómalos en tiempo real.

Revisa y actualiza tus políticas y procedimientos

- Las amenazas evolucionan, y tus políticas también deben hacerlo. Revisa y ajusta directivas, flujos de trabajo y herramientas al menos una vez al año, o tras cualquier incidente de seguridad reseñable.

- Aprovecha la documentación y recomendaciones oficiales de Microsoft para mantenerte actualizado.

Puntos clave para la administración moderna y segura en Windows 11

- No es necesario renunciar a la flexibilidad para ser seguro: gracias a tecnologías como JEA y LAPS, puedes entregar exactamente los permisos necesarios para cada tarea.

- La automatización y la monitorización son tus mejores aliados: reducen los errores humanos y permiten detectar y responder rápidamente ante cualquier anomalía.

- Menos es más: a menor cantidad de cuentas privilegiadas y privilegios permanentes, mayor control y menos posibilidades de impacto en caso de incidente.

Al aplicar todas estas recomendaciones y utilizar correctamente las herramientas proporcionadas por Microsoft, tendrás un entorno de Windows 11 mucho más seguro, flexible y preparado para afrontar los desafíos de la ciberseguridad actual. Si te lo tomas en serio, conseguirás que un atacante lo tenga mucho más difícil para moverse por tu red o equipo, y reducirás drásticamente la posibilidad de incidentes graves. Las buenas configuraciones y prácticas específicas marcan la diferencia en la protección de tus sistemas.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.