- AccessEnum muestra desviaciones de permisos frente al elemento padre

- Resumen en lectura, escritura y denegar para detectar riesgos reales

- Exporta resultados y compara con línea base para auditorías

- Opciones y exclusiones afinan el análisis en archivos y Registro

Si trabajas con Windows y te preocupa quién puede abrir, modificar o denegar acceso a carpetas y archivos y claves del Registro, AccessEnum es una pequeña gran aliada. En cuestión de segundos te pinta una foto global de permisos, perfecta para localizar desviaciones, reforzar controles y eliminar agujeros de seguridad de un plumazo. Es ligera, directa y tremendamente útil para auditorías rápidas y tareas de hardening.

La mayoría de herramientas se quedan cortas mostrando permisos a golpe de clic, pero AccessEnum elimina el ruido y resalta únicamente lo que “se sale de la norma”. Funciona con las API estándar de seguridad de Windows para condensar en una vista lo que normalmente exigiría revisar ACL a ACL por todo el árbol del sistema de archivos o del Registro.

Qué es AccessEnum y por qué importa

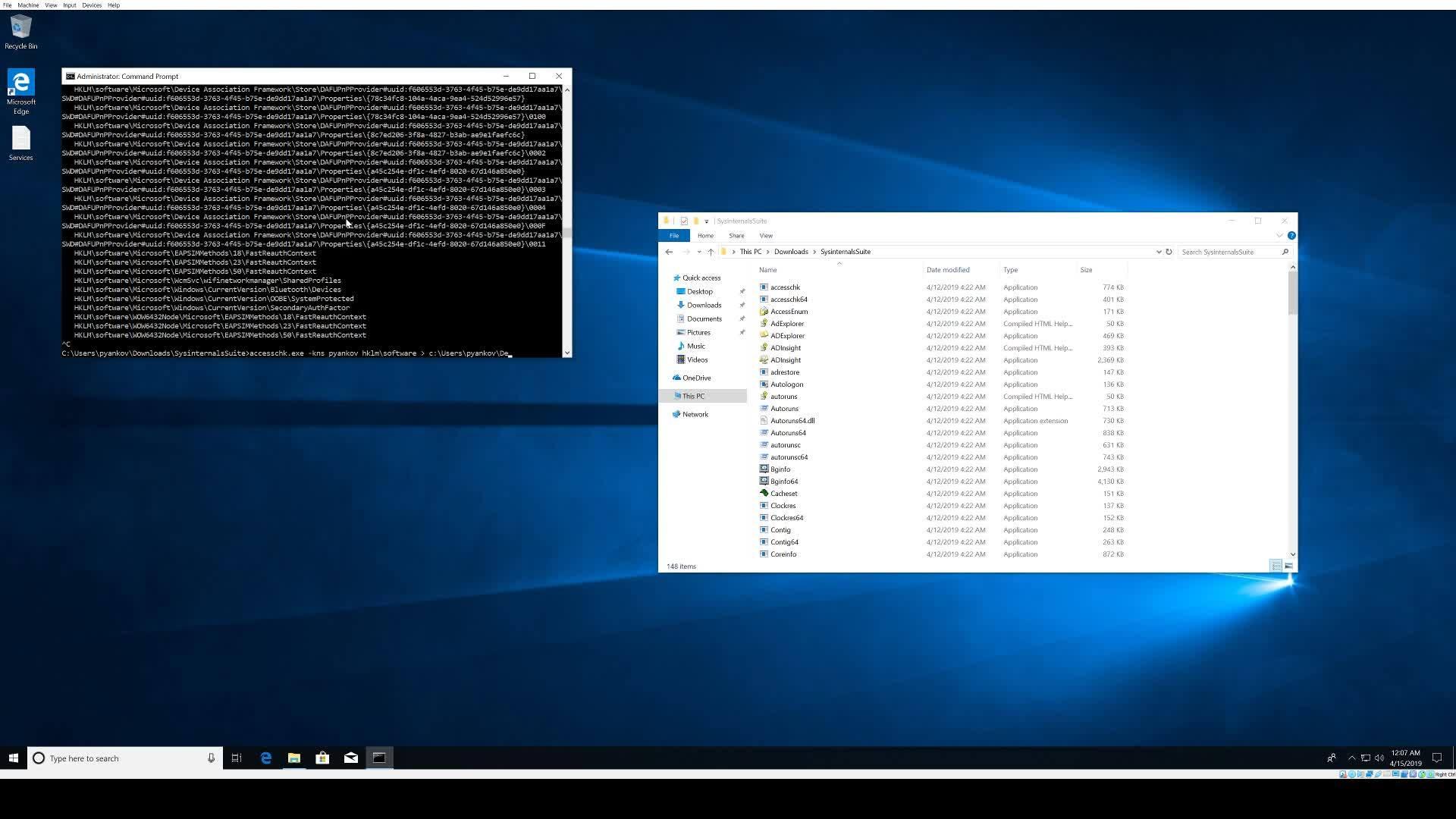

AccessEnum es una utilidad de Sysinternals, creada por Mark Russinovich y Bryce Cogswell, que permite visualizar de forma instantánea quién tiene acceso de lectura, escritura o denegación en rutas del sistema de ficheros y ramas del Registro. Su filosofía es mostrar diferencias frente al directorio o clave padre, de forma que puedas detectar dónde se han relajado permisos o dónde se apartan de la política estándar.

La herramienta sirve tanto para diagnósticos de seguridad como para respuesta ante incidentes. El valor clave está en su rapidez y claridad de resultados: al listar únicamente desviaciones, el analista no se pierde entre miles de entradas idénticas e irrelevantes.

Datos prácticos que conviene tener a mano: tamaño de descarga cercano a 135 KB, categoría Utilidades de Discos y Archivos, versión estable 1.35, y compatibilidad con Windows 11, 10, 8.1, 8, 7 y Vista. Se puede descargar o ejecutar directamente vía Sysinternals Live para casos en que no quieras ni instalar ni copiar más allá de lo imprescindible.

Cómo funciona exactamente

En segundo plano, AccessEnum consulta las listas de control de acceso (ACL) mediante las API de seguridad de Windows y las abstrae en tres estados legibles: lectura, escritura y denegación. El listview se rellena con estos tres ejes de decisión, que son los que realmente interesan a la hora de evaluar riesgo y coherencia de permisos.

La lógica de comparación frente al elemento padre es inteligente. AccessEnum considera equivalentes los permisos cuando comparten el mismo “tipo” de acceso (lectura, escritura, denegar), aunque el subconjunto exacto difiera. Por ejemplo, si un archivo concede únicamente un derecho concreto de escritura (p. ej., escritura del propietario) y el padre concede “alguna” forma de escritura, los trata como equivalentes en la dimensión de escritura.

Para que te quedes con la idea: no intenta contrastar bit a bit todas las ACE, sino que agrupa por categorías funcionales (leer, escribir, denegar). Esto reduce falsos positivos y destaca las verdaderas desviaciones que afectan a la superficie de exposición.

Tratamiento distinto en carpetas y archivos

AccessEnum maneja directorios y ficheros con una pequeña diferencia de criterio. En el caso de archivos, solo los resalta cuando sus permisos son menos restrictivos que los de su carpeta contenedora. Así se prioriza aquello que realmente incrementa el riesgo al “abrir” más de la cuenta el acceso sobre un archivo concreto.

Si prefieres otro comportamiento, puedes cambiarlo en el menú Options. La herramienta es flexible para ajustarse a tus políticas y a cómo defines “desviación” en tu organización.

Cómo resume y limpia la lista de cuentas

Otro acierto es que AccessEnum no inunda el resultado con cuentas redundantes. Cuando un usuario pertenece a un grupo que ya tiene el mismo permiso, el usuario individual se oculta en el listado de esa dimensión (lectura, escritura o denegar). Por ejemplo, si Bob y el grupo Marketing tienen lectura, y Bob está en Marketing, se mostrará solo Marketing.

Este “colapso de duplicados” hace la salida mucho más legible. Menos líneas, misma información esencial. Para análisis rápidos, esta limpieza visual marca la diferencia entre detectar un problema en segundos o perder minutos navegando entradas duplicadas.

Instalación y ejecución

No hay instalador con asistentes ni dependencias complicadas. Es un ejecutable GUI portátil: copias AccessEnum a una ruta accesible y haces doble clic. Si lo prefieres, puedes usar Sysinternals Live para “Ejecutar ahora” sin descargar localmente.

Para entornos restringidos, esta portabilidad es oro. Minimiza huella y acelera la puesta en marcha, ideal para auditorías, respuesta a incidentes o trabajos puntuales de hardening en equipos donde no quieres alterar casi nada.

Escaneos y alcance

El escaneo puede dirigirse a todo el sistema de archivos o a una parte concreta, y lo mismo para el Registro. Por defecto, se muestran directorios con permisos distintos a su padre y archivos con permisos menos estrictos que su carpeta. Revisar accesos y modificaciones de archivos es una práctica complementaria útil cuando estás comparando auditorías.

Desde Options puedes ajustar criterios de comparación y alcance, además de exclusiones. Esto permite adaptar el análisis a tu caso: desde una auditoría fina de una rama del Registro hasta la revisión de un compartido de red sensible.

Interfaz, ordenación y acciones rápidas

Una vez concluido el escaneo, puedes ordenar cualquier columna de forma ascendente o descendente haciendo clic varias veces sobre su cabecera. La ordenación te ayuda a priorizar lo más crítico, ya sea por ruta, tipo de permiso o cuentas implicadas.

El menú contextual sobre una línea ofrece acciones muy prácticas: ver propiedades del elemento, excluirlo de la vista o abrir su ubicación (archivo o clave) mediante Explore. Estas acciones ahorran saltos entre herramientas y agilizan el flujo de verificación.

Guardar resultados y comparar con una línea base

AccessEnum permite exportar el resultado a un archivo de texto. Ese snapshot sirve después para comparar cambios tras una modificación de permisos, una actualización o una incidencia. Es una forma sencilla de establecer línea base y vigilar regresiones.

Un caso típico: guardas el estado de una carpeta “confidencial”, aplicas la política endurecida y más tarde vuelves a analizar para ver si algo se ha movido. La comparación te confirma si se han reintroducido permisos relajados o si todo sigue conforme.

Opciones de exclusión y control de ruido

Para no perder foco, puedes definir exclusiones de rutas o patrones. Esto es útil cuando conoces directorios con configuraciones especiales o cuentas que no quieres volver a ver en cada análisis. Mantener un set de exclusiones consolidado acelera auditorías periódicas.

Recuerda explorar el menú de ayuda, Contents. Ahí se detallan condiciones de búsqueda y la lógica de comparación, por si necesitas entender al milímetro cómo y por qué aparece cada entrada.

Casos de uso recomendados

Auditoría de permisos antes de una migración de servidores, revisión de compartidos de red, verificación de endurecimiento tras una política nueva, o análisis forense rápido tras un incidente. Siempre que necesites una foto rápida de dónde se han “abierto” puertas, AccessEnum encaja como un guante.

Además, al ser extremadamente ligero, es viable en equipos con pocas libertades operativas. Su portabilidad y cero instalación reducen fricciones con operaciones y te dejan entrar y salir con rapidez.

Descarga, ejecución en vivo y compatibilidad

El binario pesa aproximadamente 135 KB y está dentro de la suite Sysinternals. Puedes descargarlo o ejecutarlo directamente desde Sysinternals Live, ideal cuando no deseas dejar artefactos. Funciona en Windows 11, 10, 8.1, 8, 7 y Vista, tanto en entornos domésticos como corporativos.

AccessEnum forma parte de un ecosistema más amplio de utilidades muy conocidas. Sysinternals nació en 1996 y fue adquirido por Microsoft en 2006; desde entonces, sus herramientas siguen actualizándose y son estándar de facto para administración y diagnóstico.

Relación con otras herramientas Sysinternals

Aunque el foco aquí es AccessEnum, entender su contexto dentro de Sysinternals ayuda a armar un kit de diagnóstico completo. Autoruns, por ejemplo, muestra y gestiona ubicaciones de inicio automático con el listado más amplio y ordenado por categorías.

Con Autoruns puedes ocultar entradas de Microsoft para fijarte solo en software de terceros y dispone de integración con VirusTotal. Las entradas rosas suelen indicar archivos sin firma válida o con problemas de verificación; las amarillas apuntan a rutas inexistentes o inaccesibles que conviene revisar antes de deshabilitar.

Process Explorer eleva al siguiente nivel el clásico Administrador de tareas. Permite ver jerarquía de procesos, DLL cargadas, handles abiertos, verificación de firmas, timeline de procesos, codificación por colores y un panel inferior con detalles profundos.

Process Monitor captura actividad en tiempo real del sistema de archivos, Registro y procesos, con filtros avanzados, propiedades de evento completas y registro a fichero. Es clave en investigación de problemas complejos o caza de malware, ya que muestra la interacción detallada de procesos con el sistema.

TCPView lista en vivo todos los endpoints TCP/UDP, incluyendo dirección local/remota, estado y proceso asociado. Muy útil para detectar conexiones sospechosas o actividad anómala de red sin pelearse con salidas crípticas de netstat.

BGInfo pinta datos del sistema en el fondo de escritorio, ideal para inventariado visual; Contig desfragmenta archivos individuales; Desktops crea escritorios virtuales incluso en versiones antiguas; DiskMon monitoriza sectores activos; Disk2vhd convierte discos físicos a VHD; PsTools aporta utilidades de línea de comandos para tareas remotas; PsExec permite ejecutar procesos remotamente sin agentes; Sysmon registra eventos avanzados de seguridad para correlación posterior; y ZoomIt es perfecto para presentaciones técnicas con zoom y dibujo en pantalla.

Consejos de trabajo con AccessEnum

Define con claridad el alcance antes de escanear. Evitarás resultados masivos y focalizarás en lo relevante, como una rama sensible del Registro o un recurso compartido crítico. Si puedes, crea exclusiones para reducir ruido conocido.

Establece una línea base guardada tras aplicar tu política “buena”. Comparar con snapshots anteriores es la forma más fiable de detectar regresiones con el paso del tiempo o tras cambios de software.

Combina resultados de AccessEnum con Process Monitor o TCPView cuando sospeches abuso de permisos. Ver quién puede escribir y qué hace luego ese proceso te ofrece una visión 360 del riesgo real.

Integra autoría y firmas digitales en tu análisis con Process Explorer. Validar editores y binarios reduce el margen de error cuando tomas decisiones de contención o limpieza.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.