- La firma digital de drivers en Windows garantiza la integridad del controlador y actúa como barrera frente a malware de bajo nivel como rootkits.

- Es posible validar la firma de Microsoft en un envío revisando el EKU del certificado en el archivo .cat y usando SignTool para comprobar firmas incrustadas en .sys.

- Windows permite relajar o desactivar la comprobación de firma mediante arranque temporal, directivas de grupo, modo de prueba o bcdedit, siempre con riesgos de seguridad.

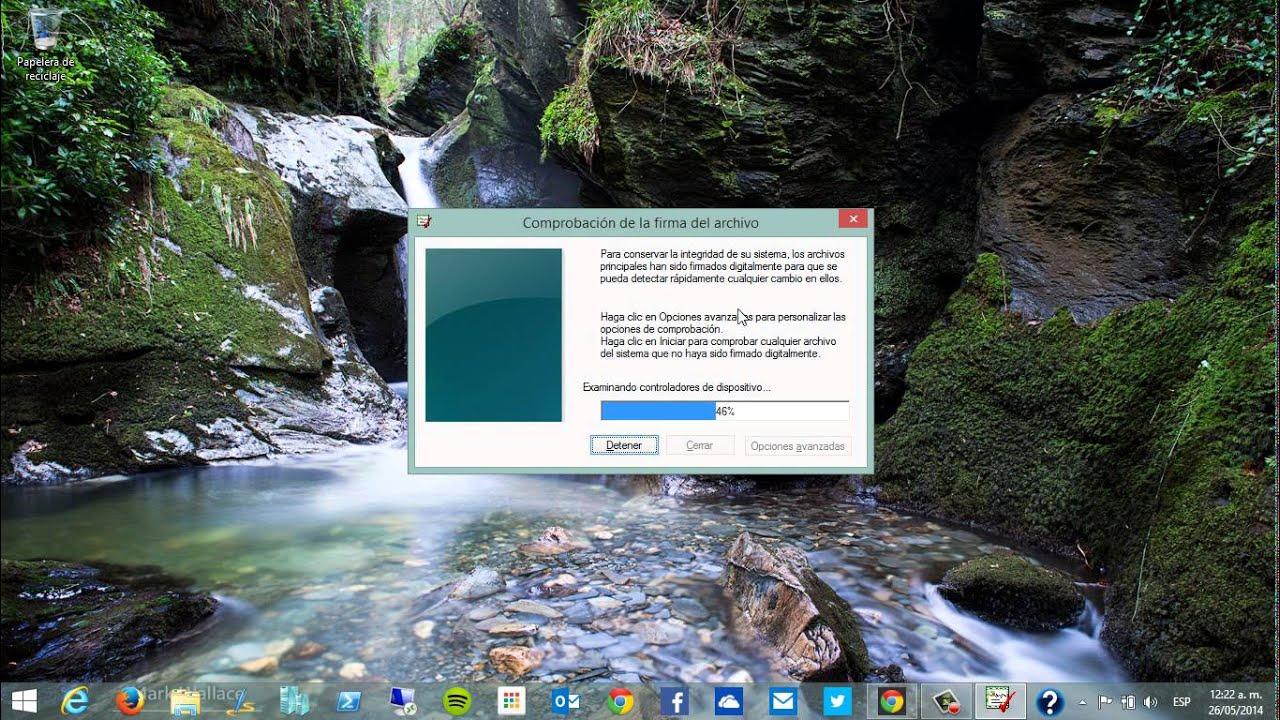

- Herramientas como el Administrador de dispositivos y DriverView ayudan a localizar drivers defectuosos o sospechosos y a decidir si deben actualizarse o eliminarse.

Los controladores de dispositivo son una pieza clave para que Windows pueda entenderse con el hardware: tarjeta gráfica, impresora, adaptador Wi-Fi, tarjeta de sonido, etc. Cuando algo falla con un driver, aparecen errores raros, dispositivos que no funcionan o cuelgues difíciles de explicar. Y, para complicar un poco más las cosas, desde hace años Microsoft exige que muchos de estos drivers estén firmados digitalmente para poder cargarse con normalidad.

La verificación de la firma de controladores en Windows es una medida de seguridad potente, pero también puede convertirse en un auténtico dolor de cabeza cuando necesitas instalar un driver antiguo, uno de pruebas o uno de un fabricante que no ha pasado por el sello de Microsoft. En este artículo vas a ver con todo detalle qué es la firma de drivers, cómo comprobarla, qué hacer cuando aparece el famoso error de «Windows no puede comprobar la firma digital… (código 52)» y qué métodos existen para desactivar (temporal o permanentemente) esa comprobación, con todos sus riesgos.

Qué es exactamente la firma de controladores en Windows

La firma digital de un controlador funciona como un certificado de autenticidad, muy parecido al que se utiliza en aplicaciones firmadas. Básicamente, indica que el archivo del driver no ha sido modificado desde que lo firmó el desarrollador y que, además, ha pasado por un proceso de validación que Microsoft considera confiable.

Cuando un fabricante envía sus controladores a Microsoft, estos pueden ser sometidos a pruebas (por ejemplo, con HLK/HCK) o firmados por atestación. En ambos casos, el resultado es un paquete firmado con un certificado emitido por Microsoft. Esta firma garantiza que el controlador está pensado para un determinado sistema operativo y escenario de uso, y que no se ha corrompido ni alterado entre el origen y tu PC.

Para el usuario corriente, esta firma actúa como un filtro de seguridad: Windows solo carga por defecto drivers que han pasado por ese proceso de aprobación. Si intentas instalar un controlador sin firma o con una firma no válida, el sistema puede bloquearlo, mostrar advertencias o directamente no cargar el dispositivo, sobre todo en versiones de 64 bits a partir de Windows Vista.

En segundo plano, la firma de controladores sirve también para luchar contra amenazas muy serias como los rootkits, que se camuflan como drivers del sistema para obtener permisos de SYSTEM. Una vez un malware de ese tipo se instala como controlador, puede monitorizar tráfico, interceptar conexiones con certificados falsos, desactivar antivirus y ocultarse a un nivel muy bajo, haciendo casi imposible su detección sin formatear.

Por todo ello, la regla general es clara: siempre que puedas, usa drivers firmados y procedentes del fabricante o de Windows Update. Solo deberías saltarte la firma cuando tengas una razón de peso y sepas exactamente qué estás instalando.

Caso práctico: error Código 52 «Windows no puede comprobar la firma digital…»

A partir de Windows Vista x64 y en Windows Server 2008 en adelante, es bastante común toparse con el mensaje de error: «Windows no puede comprobar la firma digital de los controladores necesarios para este dispositivo. Puede que un cambio de hardware o software reciente haya instalado un archivo que no está firmado correctamente, está dañado o es software malintencionado de un origen desconocido. (Código 52)».

Este mensaje significa, ni más ni menos, que la firma del controlador no es válida para las políticas que están activas en ese momento en tu sistema. Puede ser que el driver no esté firmado en absoluto, que la entidad emisora no sea de confianza, que el certificado haya caducado o que la integridad del archivo se haya roto.

En la práctica, el resultado es que Windows impide que el dispositivo funcione. Por ejemplo, es típico en algunos adaptadores Wi-Fi USB como ciertos modelos TP-Link TL-WN722N: el Administrador de dispositivos los reconoce, pero muestra el código 52 y el dispositivo no opera, salvo que arranques el sistema desactivando temporalmente la aplicación obligatoria de la firma de controladores (mediante F8 u opciones de inicio avanzadas).

Si tienes que pulsar F8 o usar las opciones de inicio avanzadas en cada arranque para que tu driver funcione, es señal de que el problema está en la firma. O bien el driver es antiguo, o se ha modificado, o usa un certificado no confiable para la versión de Windows que estás utilizando.

La solución ideal, siempre que sea posible, es conseguir una versión del controlador correctamente firmada, ya sea desde la web oficial del fabricante o a través de Windows Update. Si eso no es posible, existen métodos para relajar o desactivar la comprobación de firma, pero conviene aplicarlos con mucho cuidado.

Cómo validar la firma de Microsoft en un envío de drivers

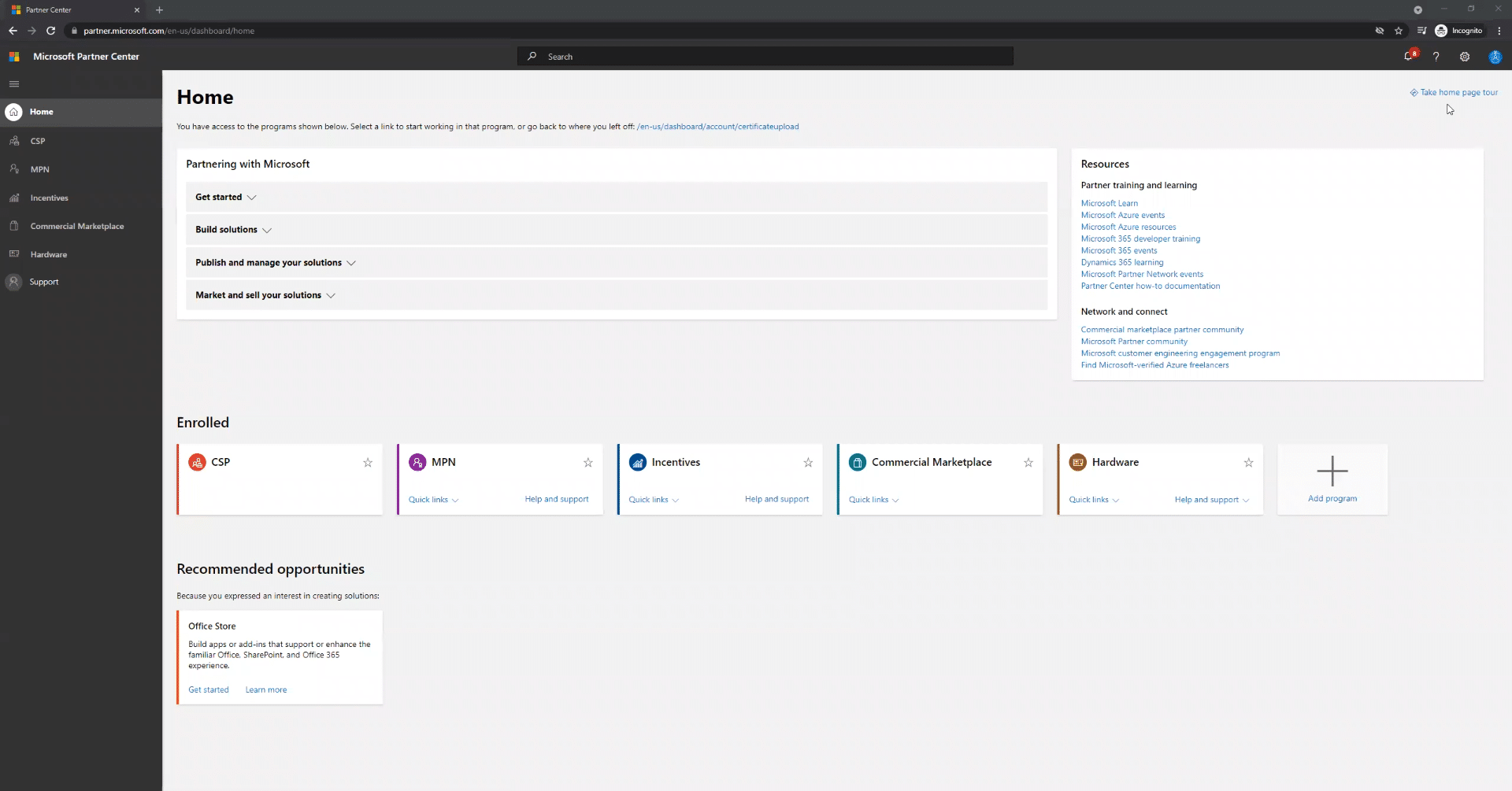

En entornos de desarrollo, pruebas o distribución de hardware, es habitual necesitar verificar si un conjunto de drivers está realmente firmado por Microsoft, y si lo está mediante atestación o tras superar las pruebas HLK/HCK. Para ello, lo primero es descargar el paquete firmado desde el panel correspondiente de hardware de Microsoft.

Los pasos generales para descargar los archivos de controladores firmados de un envío son: localizar el envío en el portal de hardware, seleccionar el identificador de producto privado, entrar en los detalles del controlador y, dentro del apartado «Paquetes y propiedades de firma», usar la opción de «Más» y luego «Descargar archivos firmados».

Una vez tengas el paquete, el elemento clave suele ser el archivo .cat asociado al controlador. Este catálogo contiene la firma y la información de certificación. Desde ahí podrás ver el certificado con el que se ha firmado y el uso que se le permite.

Para verificar la firma de Microsoft mediante la interfaz gráfica, puedes hacer clic derecho sobre el archivo .cat del driver, abrir «Propiedades» y después la pestaña «Firmas digitales». Ahí verás el nombre del certificado utilizado para la firma. Al pulsar en «Detalles» sobre esa firma y entrar en la pestaña «Detalles» del certificado, podrás consultar el campo «Uso mejorado de claves» (EKU).

El EKU indica para qué se puede usar ese certificado de firma. En el caso de controladores de hardware de Windows, se emplean identificadores de objeto (OID) concretos. Un OID que termina en 5 suele corresponder a un tipo de firma que no es de atestación, mientras que un OID que termina en 1 indica que el controlador está firmado por atestación. Esta distinción es importante cuando tienes dos versiones de un mismo driver y necesitas saber cuál es cuál.

Comprobar firmas con SignTool (firma incrustada en archivos .sys)

Además de la firma en el catálogo .cat, muchos controladores de kernel llevan una firma incrustada directamente en el archivo .sys. Para comprobar ese tipo de firma, la herramienta estándar es SignTool, incluida en el SDK de Windows y en las herramientas de desarrollo de Microsoft.

El comando típico para validar una firma incrustada en un driver sería algo así como:

SignTool — comprobar firma: SignTool verify /v /pa DriverFileName.sys

En este comando, la opción verify le indica a SignTool que verifique la firma del archivo de controlador indicado. El modificador /v activa la salida detallada, mostrando mensajes de progreso y posibles advertencias, mientras que /pa obliga a que la comprobación se haga según los requisitos de firma para instalación de dispositivos PnP.

Ten en cuenta que SignTool no necesita que especifiques el certificado concreto con el que se firmó el archivo; lo que hace es buscar en los almacenes de certificados del sistema si la cadena de confianza llega hasta una entidad de certificación raíz confiable. Por eso, si usas certificados de prueba, es obligatorio instalar antes ese certificado en el almacén de «Entidades de certificación raíz de confianza» del equipo con el que estés verificando.

SignTool — ejemplo práctico: SignTool verify /v /pa amd64\toaster.sys

Si la verificación falla, SignTool mostrará mensajes de error indicando si el problema es que el certificado no se encuentra, que la cadena no llega a una raíz de confianza, que el uso de clave no es adecuado o que la firma no coincide con el contenido actual del archivo (archivo manipulado o dañado).

Drivers firmados, no firmados y genéricos de Windows

En el día a día de un usuario de Windows, convive básicamente con tres tipos de controladores: los genéricos proporcionados por el propio sistema, los drivers oficiales del fabricante y, en menor medida, drivers de terceros menos conocidos o versiones de prueba.

Los controladores genéricos de Microsoft se instalan automáticamente para que puedas usar la mayoría del hardware desde el primer arranque. Suelen ofrecer un conjunto básico de funciones: por ejemplo, con una impresora multifunción puede que solo puedas imprimir, pero no escanear ni usar las funciones avanzadas del panel.

Los drivers proporcionados por el fabricante del hardware suelen añadir características extra, mejoran el rendimiento y habilitan herramientas específicas: paneles de control, utilidades de calibración, perfiles de color, funciones especiales de sonido, etc. Si necesitas desinstalar completamente la GPU, usa DDU.

Es muy habitual que, al buscar drivers en Google, aparezcan primero webs de terceros que prometen «descargar cualquier controlador» o instalarlo todo automáticamente. Este tipo de sitios son una fuente clásica de malware y controladores modificados, así que lo mejor es evitarlos. Si tu sistema tiene activa la comprobación de firmas, muchos de esos drivers serán bloqueados al detectarse como no válidos. Si prefieres una herramienta para identificar drivers, puedes usar Driver Easy.

Por último, están los drivers de pruebas o procedentes de desarrolladores más pequeños, que pueden estar firmados con certificados autofirmados o por entidades que no son reconocidas por Windows por defecto. En esos casos, es cuando empiezan a aparecer advertencias y errores como el código 52.

Método 1: arrancar desactivando temporalmente la firma de controladores

La forma más sencilla y menos agresiva de saltarse la restricción es utilizar la opción de inicio «Deshabilitar el uso obligatorio de controladores firmados». Este modo solo afecta a esa sesión: en el siguiente reinicio, Windows vuelve a su comportamiento estándar.

La idea es sencilla: inicias el sistema con esta opción, instalas el driver problemático y, una vez hecho, reinicias normalmente. Esto tiene la ventaja de que reduces el tiempo en el que el sistema está desprotegido, aunque no siempre garantiza que el driver siga funcionando en futuros arranques sin firmar correctamente.

En Windows 8, Windows 10 y Windows 11, la clásica tecla F8 está oculta por defecto, así que lo habitual es acceder a las opciones avanzadas de arranque desde el propio sistema. Puedes mantener pulsada la tecla Shift (Mayús) mientras haces clic en «Reiniciar» desde el menú de inicio, o bien ejecutar en una ventana de CMD o Ejecutar:

Acceso a inicio avanzado: shutdown.exe /r /o

Tras reiniciar, Windows mostrará el menú de opciones de diagnóstico. Desde ahí, navega por «Solucionar problemas» > «Opciones avanzadas» > «Configuración de inicio». Al aceptar, el sistema volverá a reiniciarse y verás una lista de opciones. Entre ellas aparecerá «Deshabilitar el uso obligatorio de controladores firmados», que normalmente se selecciona pulsando la tecla F7.

En Windows 7, Windows Vista y las versiones equivalentes de Windows Server, sí suele estar disponible F8 desde el arranque. Basta con pulsarla repetidamente al encender el equipo, entrar en las opciones avanzadas y elegir directamente «Deshabilitar el uso obligatorio de controladores firmados».

Método 2: modificar permanentemente el arranque con bcdedit

Si necesitas desactivar la comprobación de firma de forma persistente (por ejemplo, en un entorno de pruebas o laboratorio), puedes recurrir a bcdedit, una herramienta de línea de comandos que permite cambiar la configuración del gestor de arranque de Windows.

A diferencia del método temporal anterior, los cambios con bcdedit permanecen tras cada reinicio hasta que los reviertas. Por esa misma razón, hay que usarlos con mucho cuidado, porque estarás dejando la puerta abierta a que se carguen drivers sin firma válida.

Para desactivar la comprobación mediante bcdedit, abre una ventana del Símbolo del sistema con permisos de administrador (clic derecho «Ejecutar como administrador») y ejecuta, por ejemplo:

bcdedit — activar modo prueba y desactivar integridad: bcdedit /set testsigning on

bcdedit /set nointegritychecks on

El parámetro testsigning on activa el modo de prueba, pensado para que los desarrolladores puedan cargar controladores de test firmados con certificados de prueba. El valor nointegritychecks on desactiva las comprobaciones de integridad de la firma, lo que permite que Windows cargue drivers aunque su firma no pase las validaciones habituales.

Cuando quieras volver al comportamiento normal de Windows, debes eliminar esos valores de la configuración del cargador de arranque con:

bcdedit — revertir testsigning/nointegritychecks: bcdedit /deletevalue testsigning

bcdedit /deletevalue nointegritychecks

Si tienes dudas sobre qué valores están activos actualmente, puedes consultar la configuración con:

Comprobar estado del cargador: bcdedit /v

Antes de aplicar este tipo de cambios permanentes conviene tener en cuenta dos puntos importantes: si tienes BitLocker habilitado, desactívalo temporalmente, y si en la BIOS/UEFI está activado el Secure Boot, deberás deshabilitarlo, ya que este mecanismo impide precisamente la carga de sistemas o configuraciones sin comprobar.

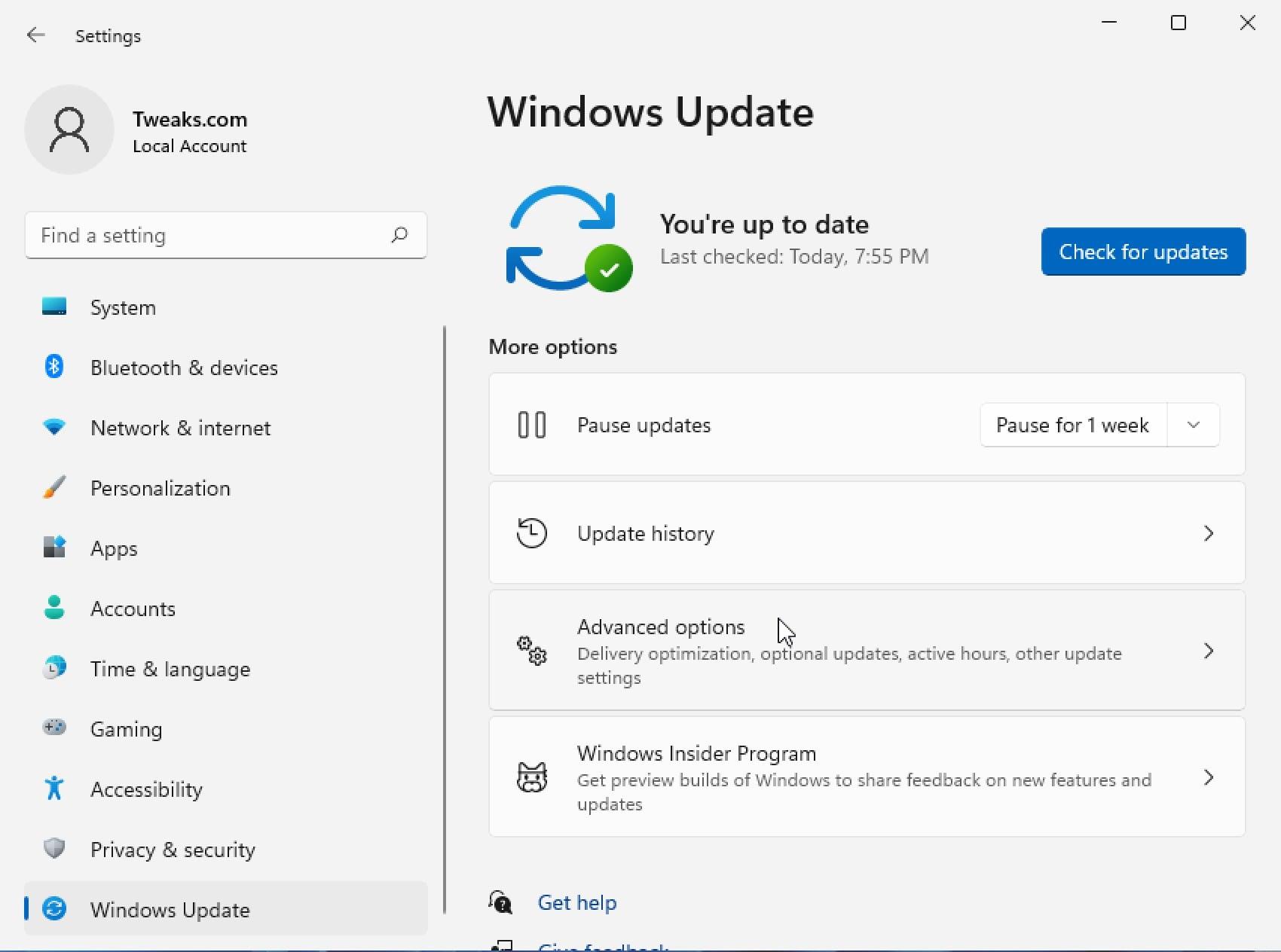

Desactivar la firma de drivers desde las directivas de grupo

Los usuarios de Windows 10/11 Pro y ediciones equivalentes pueden ajustar el comportamiento de la firma de controladores a través del Editor de directivas de grupo local (gpedit.msc). Este método no está disponible en las ediciones Home.

Para usarlo, abre el cuadro Ejecutar con Win + R, escribe gpedit.msc y pulsa Intro. En el editor que se abre, navega hasta «Configuración de usuario» > «Plantillas administrativas» > «Sistema» > «Instalación de controladores».

Dentro de esa ruta encontrarás la opción «Firma de código para controladores de dispositivo». Haz doble clic sobre ella para abrir su configuración. Allí podrás elegir entre distintas políticas: advertir, bloquear o permitir.

Si seleccionas «Deshabilitar» o ajustas la directiva para que no exija la firma, Windows será menos estricto al instalar controladores, aunque debes tener en cuenta que esto se aplica al contexto de usuario y puede no cubrir todos los casos del kernel o de drivers cargados en etapas muy tempranas del arranque.

Después de cambiar esta política, lo recomendable es reiniciar el equipo para asegurarte de que las nuevas reglas se aplican por completo. Y, una vez hayas instalado el driver problemático, plantéate volver a una configuración más restrictiva para no dejar esa puerta abierta de forma indefinida.

Modo de prueba (Test Mode) en Windows

Windows incluye un «Modo de prueba» justamente pensado para escenarios en los que es necesario ejecutar controladores o aplicaciones que no están firmados con certificados estándar. En este modo, se permite la carga de drivers de prueba sin necesidad de firmarlos con una entidad de certificación reconocida por Microsoft.

Para activar o desactivar este modo también se utiliza bcdedit. Desde una consola con permisos de administrador, puedes controlar el parámetro TESTSIGNING. Aunque muchas guías lo muestran al revés, el funcionamiento típico es:

TESTSIGNING — activar comando: bcdedit /set TESTSIGNING ON

Al establecer TESTSIGNING en ON, el sistema inicia en modo de prueba y verás una marca de agua en el escritorio indicando algo como «Modo de prueba Windows…». Mientras este modo está activo, podrás instalar y cargar controladores firmados con certificados de pruebas.

Cuando termines de instalar o probar los controladores necesarios, conviene regresar al modo normal ejecutando el comando inverso:

TESTSIGNING — desactivar comando: bcdedit /set TESTSIGNING OFF

Este enfoque es una especie de punto intermedio entre el método 100 % temporal del arranque con F7 y la desactivación completa de las comprobaciones de integridad. Está especialmente orientado a desarrolladores y testers que trabajan con drivers aún en desarrollo.

Desactivar por completo la verificación de firma de controladores

Existe un método más radical que desactiva de forma permanente una de las funciones de seguridad más importantes relacionadas con los controladores: las verificaciones de integridad de la firma. Es una solución extrema y solo debería usarse cuando no queda otra alternativa.

La idea es simple: indicar a Windows, mediante bcdedit, que no haga comprobaciones de integridad al cargar controladores. Para ello, en una consola de administrador se suele usar un comando como:

NoIntegrityChecks — desactivar comprobaciones: bcdedit.exe /set nointegritychecks on

Con ese ajuste, Windows permitirá instalar y cargar drivers que no superen las comprobaciones de firma. Es decir, prácticamente cualquier controlador podrá ejecutarse, venga de donde venga, siempre que el resto de mecanismos (como Secure Boot) no lo impidan.

Una vez hayas instalado todos los controladores que necesites, es muy aconsejable revertir este cambio y volver al valor por defecto para recuperar la protección. Para ello, puedes ejecutar:

NoIntegrityChecks — restaurar comprobaciones: bcdedit.exe /set nointegritychecks off

Desactivar permanentemente estas verificaciones aumenta mucho la superficie de ataque: un driver malicioso puede entrar por esa vía con permisos máximos y sin que Windows lo frene. Por eso, en entornos personales suele ser más razonable usar métodos temporales, o buscar alternativas de drivers firmados, antes que dejar el sistema desprotegido todo el tiempo.

Peligros reales de instalar controladores sin firma

Puede parecer que la firma de drivers es un fastidio cuando solo quieres que funcione tu adaptador Wi-Fi o tu impresora antigua, pero conviene recordar por qué existe esta restricción. Las amenazas basadas en drivers (rootkits, bootkits, etc.) son de las más peligrosas que existen.

Un controlador malicioso se ejecuta con privilegios de SYSTEM, por encima de los usuarios y de muchas defensas. Desde ahí puede interceptar todo el tráfico de red, manipular certificados para redirigir conexiones a webs falsas, registrar pulsaciones de teclado, espiar contraseñas y mucho más.

Además, este tipo de malware suele ser prácticamente invisible a los antivirus y herramientas de seguridad que se ejecutan en el propio sistema operativo, porque se carga a un nivel más bajo. En muchos casos, el único remedio fiable para deshacerse de un rootkit de este tipo es formatear por completo y reinstalar Windows.

Por eso, nunca deberías desactivar la firma de controladores a la ligera ni fiarte de programas que te piden que la desactives para instalar supuestos «drivers mágicos» o «optimizadores». Antes de jugar con estas opciones, merece la pena buscar alternativas de fuentes fiables o plantearse si realmente necesitas ese controlador concreto.

La regla de oro es sencilla: solo instala controladores procedentes de fuentes de confianza, especialmente cuando decides relajar o desactivar la verificación de firma. Un pequeño atajo hoy puede convertirse en un problema enorme mañana si un driver infectado toma el control del equipo.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.