- Las botnets son redes de dispositivos infectados controladas por C&C centralizado o P2P.

- Se propagan por troyanos, fallos sin parchear y contraseñas por defecto, especialmente en IoT.

- Detecta señales: tráfico anómalo, lentitud, procesos extraños y alertas de seguridad.

- Prevén y verifica con contraseñas fuertes, parches, antivirus, firewall y AntiBotnet de OSI.

Internet nos facilita la vida, pero también es terreno fértil para amenazas silenciosas que se cuelan sin avisar en nuestros dispositivos. Una de las más peligrosas son las botnets, redes de equipos comprometidos que trabajan a las órdenes de un atacante y que pueden usar tu ordenador, móvil o router sin que te enteres.

Para evitar ser una pieza más de esa red, es clave saber qué son, cómo operan, qué señales delatan su presencia y qué herramientas existen para detectarlas y erradicarlas. En esta guía encontrarás una visión completa sobre el concepto de botnet, sus arquitecturas de mando y control, los ataques que ejecutan, los indicios de infección y las medidas prácticas para protegerte a nivel doméstico y empresarial.

Qué es una botnet y de qué está hecha

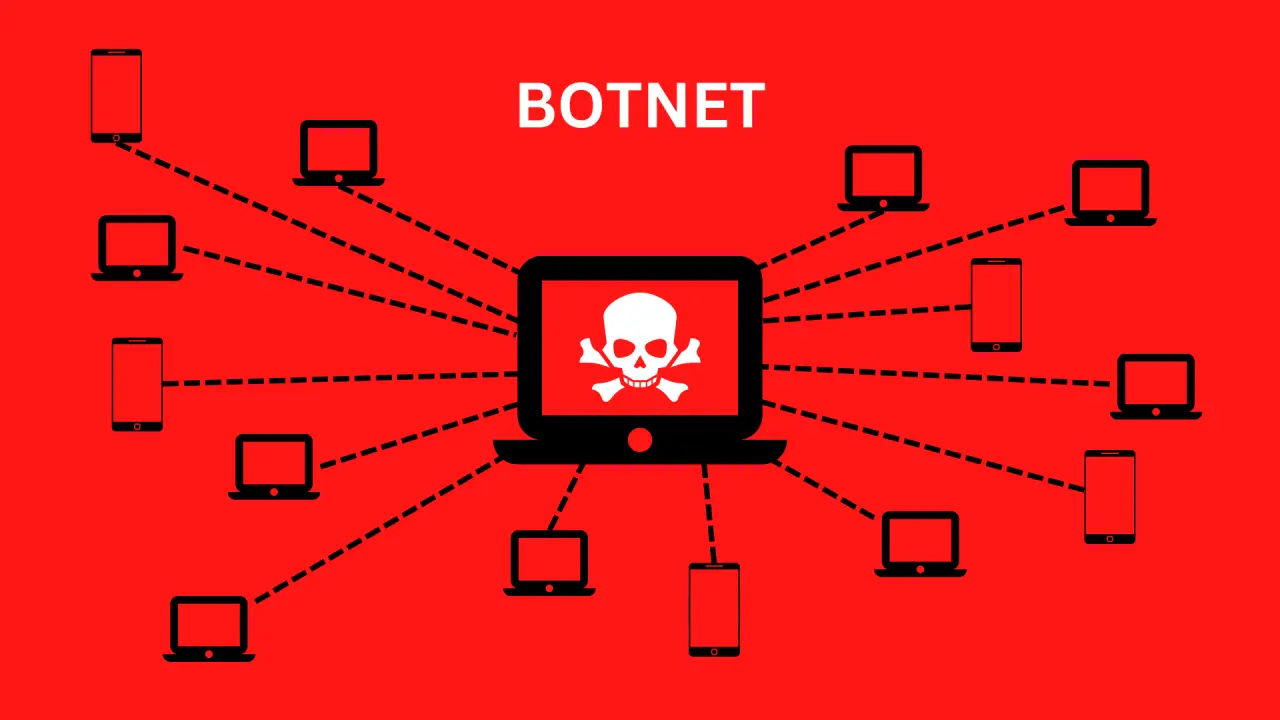

Una botnet es una red de dispositivos conectados a Internet comprometidos con malware que son controlados de forma remota por un atacante (conocido como botmaster o bot herder). Cada dispositivo infectado pasa a ser un “bot” o “zombi” que obedece instrucciones sin conocimiento de su propietario.

En la práctica, una botnet combina dos elementos: miles o millones de dispositivos reclutados (PCs, móviles, tablets, routers, cámaras IP, televisores y otros IoT) y una persona o grupo que dicta órdenes desde una infraestructura de mando y control. Cuando ambos se coordinan, el atacante puede lanzar campañas masivas difíciles de frenar.

Estas redes no son estáticas: el malware puede actualizarse y cambiar su comportamiento en tiempo real, lo que permite a los operadores añadir funciones, evadir defensas o reorientar la botnet a nuevos objetivos con rapidez.

Cómo funciona una botnet: del reclutamiento a la activación

La “vida” de una botnet suele resumirse en tres grandes etapas: exposición/preparación, infección y activación. Todo arranca cuando el atacante identifica una vulnerabilidad técnica o humana por la que colar el malware.

En la fase de exposición, se explotan fallos de seguridad en webs y aplicaciones, o se recurre a la ingeniería social para engañar a los usuarios. Es típico ver correos de phishing, descargas maliciosas camufladas como software legítimo o sitios comprometidos que ejecutan descargas invisibles.

Durante la infección, el usuario ejecuta un archivo troyanizado, visita una web comprometida o su dispositivo IoT queda expuesto por credenciales por defecto o firmware sin parches. El malware se instala silenciosamente, se hace persistente y prepara el canal de mando y control.

Llega la activación: todos los bots se organizan y se conectan al canal de comando y control (C&C) para recibir órdenes. A partir de ese momento, la red puede enviar spam, lanzar DDoS, distribuir más malware, robar datos o minar criptomonedas, entre otros fines.

Arquitecturas de mando y control: centralizada vs. P2P

El control de una botnet puede ser centralizado (un servidor o clúster de servidores C&C emite órdenes) o descentralizado (P2P), donde los propios bots se comunican entre sí y propagan comandos.

En los modelos centralizados, a veces se usan servidores proxy o subcontroladores para ocultar al botmaster, pero siguen siendo puntos críticos que, si se identifican y derriban, pueden desarticular la red. Muchas botnets antiguas empleaban IRC por su sencillez y bajo consumo de ancho de banda.

Las botnets P2P reparten las funciones de control por toda la red, difuminando la identidad del operador y haciendo más resiliente la comunicación. Basta con que el atacante alcance a un subconjunto de bots para propagar nuevas órdenes al resto.

Qué dispositivos pueden formar parte de una botnet

Casi cualquier dispositivo con conectividad puede ser reclutado: ordenadores de sobremesa y portátiles (Windows, macOS, Linux), smartphones y tablets, routers domésticos y corporativos, servidores web, cámaras IP, altavoces inteligentes, televisores, termostatos y otros IoT.

El auge del Internet de las Cosas ha multiplicado la superficie de ataque: productos económicos con poca seguridad por defecto, contraseñas de fábrica sin cambiar y ausencia de actualizaciones automáticas convierten a muchos IoT en “presa fácil”.

Si un equipo de tu red doméstica o empresarial cae, puede comprometer al resto por lateralidad y además degradar la conexión por el tráfico malicioso en segundo plano.

Qué puede hacer una botnet: motivos y ataques más comunes

Detrás de una botnet suele haber ánimo de lucro o objetivos de sabotaje. Los usos habituales incluyen:

- Ataques DDoS: saturar servicios y webs con avalanchas de tráfico hasta dejarlos inaccesibles.

- Spam y phishing: envío masivo de correos y mensajes fraudulentos para propagar malware o robar credenciales.

- Robo de datos: exfiltración de información personal, bancaria o corporativa.

- Fraude publicitario: visitas y clics automatizados para inflar ingresos de anuncios.

- Criptojacking: minado de criptomonedas aprovechando CPU/GPU ajenas.

- Venta o alquiler de acceso: “botnets as a service” para otros delincuentes.

- Fuerza bruta y relleno de credenciales: ataques automatizados a cuentas con contraseñas débiles o recicladas.

Las botnets financieras buscan saquear directamente fondos o datos de tarjetas, mientras que otras se usan para intrusiones dirigidas en entornos empresariales valiosos (I+D, propiedad intelectual, bases de clientes).

Ejemplo real: Mirai y la explotación de IoT

Mirai demostró el potencial del IoT comprometido: escaneaba Internet en busca de dispositivos Linux mal configurados (routers, cámaras IP) y los reclutaba para lanzar DDoS colosales. Entre sus víctimas estuvieron proveedores clave de DNS y grandes empresas, con picos de tráfico de hasta 1 Tbps.

Aunque sus autores fueron detenidos, el código sirvió de base para variantes como Satori, Masuta u Okiru, que siguen explotando fallos y credenciales por defecto en equipos IoT.

Cómo infectan: principales vectores de entrada

Los atacantes se valen de tres vías clave: troyanos en adjuntos o descargas, vulnerabilidades sin parchear y configuraciones inseguras (sobre todo en IoT y routers).

En el primer caso, el usuario abre un documento malicioso (PDF, DOCX, imagen troyanizada) o instala un software de procedencia dudosa. En el segundo, un exploit aprovecha fallos del sistema o del navegador para ejecutar código sin interacción.

En configuraciones débiles, abundan las contraseñas por defecto o servicios expuestos, lo que permite accesos remotos sin esfuerzo. Una vez dentro, el malware establece persistencia y se conecta al C&C.

Señales de que tu dispositivo podría ser parte de una botnet

Una botnet intenta permanecer oculta, pero deja huellas. Presta atención a estas pistas:

- Navegación o Internet más lentos de lo normal sin causa aparente.

- Arranque o apagado eternos, con procesos que tardan en cerrarse.

- Rendimiento degradado en general, apps que se bloquean o van a tirones.

- Consumo anómalo de CPU, memoria o batería, incluso en reposo.

- Programas y extensiones desconocidos que no recuerdas haber instalado.

- Ventanas emergentes, spam y adware de repente por todo el sistema.

- Tus contactos reciben correos o mensajes que tú no enviaste.

En entornos corporativos se añaden indicios como picos de tráfico fuera de horario, conexiones a IPs inusuales, intentos de inicio de sesión extraños o alertas repetidas de seguridad.

Cómo detectar y verificar: OSI/INCIBE AntiBotnet y otras ayudas

En España, la Oficina de Seguridad del Internauta (OSI) de INCIBE ofrece un Servicio AntiBotnet gratuito para comprobar si tu conexión está relacionada con redes zombi.

Existen dos modalidades: consulta de códigos de notificación (si tu operador colabora y te envía un aviso con código, lo introduces en la web para ver detalles) y chequeo en línea que verifica al instante si tu IP pública aparece vinculada a botnets conocidas.

Además, puedes instalar las extensiones AntiBotnet de OSI para Chrome y Firefox, que consultan periódicamente si tu IP figura en registros de amenazas y te alertan con un icono y notificación.

Si usas Android, la app Conan Mobile ayuda a identificar apps maliciosas y a revisar la configuración de seguridad, sirviendo de apoyo si sospechas que tu móvil participa en actividades no deseadas.

Programas peligrosos implicados: tipos de malware a tener en el radar

Varias familias de malware nutren el ecosistema de las botnets. Conviene distinguirlas para entender mejor su impacto:

- Virus: sustituyen o infectan ejecutables para propagarse y causar daños o sobrecargas.

- Troyanos: se camuflan como software legítimo y abren puertas traseras para control remoto.

- Gusanos: se replican por la red aprovechando fallos de seguridad para llegar a más equipos.

- Ransomware: cifra datos locales y compartidos, exigiendo pago por la clave de descifrado.

- Adware y spyware: muestran publicidad no deseada y espían la actividad del usuario para robar datos.

Una botnet puede combinar varias piezas: un troyano para entrar, un módulo para C&C, otro para spam o DDoS y componentes de evasión para desactivar antivirus.

Medidas para protegerte: hábitos y tecnología que sí funcionan

Reducir el riesgo exige unir buenas prácticas y herramientas. Estas son las recomendaciones clave:

- Contraseñas robustas y únicas en todos los dispositivos y servicios; cambia las de fábrica, sobre todo en IoT.

- Evita IoT con seguridad deficiente; prioriza fabricantes que actualicen y ofrezcan opciones de hardening.

- Actualiza sistema, apps y firmware con regularidad; los parches cierran puertas a los exploits.

- Desconfía de adjuntos y enlaces no solicitados; verifica remitentes y URLs antes de abrir nada.

- Instala un buen antivirus/antimalware en todos los equipos (PC y móvil) y activa la protección web y del correo.

- Habilita y configura el cortafuegos (de sistema o de red) y limita servicios expuestos.

- Monitoriza tu red: inventario de dispositivos, alertas por tráfico anómalo y registros de conexión.

- Segmenta y limita el compartir: evita que todos los equipos estén en la misma VLAN si no es necesario.

Para una seguridad extra en navegación, una VPN confiable puede ayudar con la privacidad, aunque no sustituye a las medidas anteriores ni limpia infecciones.

Pasos si sospechas infección: actúa sin perder tiempo

Cuando detectes signos compatibles con botnet, la rapidez marca la diferencia. Sigue este plan básico:

- Aísla el equipo sospechoso de la red (desconecta Ethernet/Wi‑Fi) para frenar la propagación.

- Escanea con soluciones antimalware actualizadas; usa herramientas específicas para rootkits si procede.

- Restaura copias de seguridad verificadas o reinstala el sistema desde una imagen limpia si persiste la infección.

- Actualiza todo tras la limpieza (SO, apps, firmware) y cambia contraseñas de cuentas y dispositivos.

- Revisa logs y tráfico para identificar el vector de entrada y cerrar esa puerta.

En ambientes empresariales, considera apoyo profesional especializado si el incidente afecta a múltiples equipos o servicios críticos.

Recomendaciones específicas para empresas

La escala y criticidad de las redes corporativas requieren controles adicionales. Estas prácticas son fundamentales:

- IDS/IPS y EDR para detectar y responder a comportamientos anómalos en endpoints y red.

- Análisis de tráfico con Wireshark/Scapy y herramientas de netflow; baselining de horas valle.

- Automatizar escaneos y desinfecciones, así como la aplicación de parches (SO y aplicaciones).

- Hardening: eliminar software innecesario, reforzar políticas de puertos/servicios y aplicar firewall perimetral y de host.

- Formación continua del personal frente a phishing y uso seguro del correo/plataformas colaborativas.

No olvides evaluar regularmente tu exposición: pruebas de intrusión, auditorías de configuración y simulacros ayudan a medir y mejorar tu resiliencia frente a botnets y malware asociado.

Comprobación práctica: ¿tu IP pública figura en una botnet?

Si sospechas de actividad extraña, usa el Servicio AntiBotnet de OSI/INCIBE desde tu red doméstica o de empresa. Con el chequeo en línea sabrás si tu IP pública está relacionada con amenazas conocidas.

Si tu operador colabora, podrías recibir un código de notificación: introdúcelo en la web del servicio para obtener detalles e instrucciones de mitigación. Complementa con la extensión AntiBotnet en el navegador para un control periódico.

Recuerda que una IP positiva no siempre identifica el equipo exacto: tendrás que revisar todos los dispositivos conectados a esa red (PCs, móviles, tablets, IoT) para localizar el origen.

Queda patente que conocer cómo operan las botnets, aprender a reconocer sus señales y aplicar medidas de prevención y respuesta rápida te sitúa varios pasos por delante de los atacantes; con hábitos sólidos, herramientas adecuadas y los servicios públicos de apoyo como los de OSI/INCIBE, puedes evitar que tu red termine al servicio de un tercero y cortar de raíz cualquier intento de secuestro digital.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.