- Reconoce señales claras: lentitud, popups, cambios en navegador, archivos cifrados y tráfico inusual.

- Conoce las familias: troyanos, ransomware, adware, robacredenciales, exploits y PUA presentan síntomas distintos.

- Activa defensas nativas de Windows 11: SmartScreen, Tamper Protection, ASR, carpetas protegidas y Defender.

- Previene y responde: actualiza, descarga de fuentes oficiales, controla PowerShell, usa 2FA y realiza copias de seguridad.

Windows 11 ha reforzado la seguridad de serie, y conviene saber si usar antivirus en Windows 11. Identificar los síntomas a tiempo marca la diferencia entre un susto y un incidente serio con pérdidas de información o paralización del equipo.

Este artículo reúne y reordena toda la información técnica y práctica procedente de fuentes especializadas para ayudarte a reconocer señales de alerta, entender los distintos tipos de amenazas que circulan para Windows 11 y activar defensas nativas y buenas prácticas que corten de raíz infecciones, estafas y secuestros de datos.

Qué es el malware en Windows 11 y cómo lo clasifica el ecosistema de seguridad

Malware es el término paraguas para cualquier aplicación o código diseñado con fines dañinos o no deseados: desde programas que roban contraseñas hasta cargas que cifran tus archivos y piden rescate. En la práctica, conviene distinguir categorías porque los síntomas y la respuesta varían. Para aprender a detectar y eliminar malware, consulta cómo detectar y eliminar malware.

Software desconocido o no reconocido: las plataformas de reputación necesitan tiempo para evaluar programas nuevos o poco comunes. Las advertencias sobre descargas poco frecuentes no bloquean por defecto, pero funcionan como sistema de alerta temprana ante amenazas aún no clasificadas.

Software malintencionado (malicious): engloba familias con comportamientos abiertamente hostiles. Las más habituales incluyen:

- Puertas traseras y acceso remoto: otorgan control al atacante sobre el dispositivo.

- Comando y control: conectan con servidores para recibir órdenes, exfiltrar datos o interrumpir servicios.

- Descargadores y cuentagotas: traen otras piezas maliciosas desde internet o las liberan desde su propio paquete.

- Exploits: código que aprovecha vulnerabilidades del sistema o de aplicaciones para ejecutar acciones no autorizadas.

- Hacktools: utilidades que pueden facilitar acceso no autorizado o eludir controles.

- Virus de macro: se propagan incrustados en documentos ofimáticos que ejecutan macros.

- Ofuscadores: ocultan su propósito para evadir detección.

- Robacredenciales y keyloggers: capturan usuarios y contraseñas, teclas pulsadas y cookies.

- Ransomware: cifra archivos o bloquea el dispositivo hasta que se paga un rescate.

- Falsos antivirus o seguridad no autorizada: simulan proteger, muestran alertas alarmistas y exigen pagos.

- Troyanos (y variantes como clickers): se hacen pasar por legítimos para ejecutar acciones ocultas.

- Gusanos: se propagan de manera autónoma por redes, dispositivos extraíbles o vulnerabilidades.

Software no deseado: no siempre es estrictamente malicioso, pero vulnera la experiencia y el control del usuario. Señales típicas:

- Falta de elección: no explica claramente lo que hace, se oculta, instala sin consentimiento o evita diálogos del sistema.

- Mensajes engañosos: exagera problemas y presiona para pagar o tomar acciones precipitadas.

- Falta de control: impide modificar ajustes, abre ventanas sin permiso, redirige tráfico o altera páginas.

- Instalación y desinstalación deficientes: empaqueta software adicional, presenta trampas al desinstalar o no usa mecanismos estándar.

- Publicidad intrusiva: anuncios sin cierre claro, sin identificar la aplicación emisora o que abren más ventanas al cerrarlos.

Software de manipulación: herramientas o amenazas que degradan la postura de seguridad del sistema:

- Desactivar defensas: desinstalan o detienen antivirus, EDR o protección de red (Windows Defender se desactiva solo).

- Abusar de características del sistema: manipular firewall, cambiar DNS o forzar arranques en modo seguro para eludir controles.

- Tocar componentes críticos: controladores de kernel, servicios del sistema, procesos de arranque.

- Escalar privilegios: elevar permisos para tomar control y persistir.

- Bloquear actualizaciones y romper servicios esenciales para dejar el equipo expuesto.

- Modificar el Registro sin autorización para afianzar la permanencia.

Aplicaciones potencialmente no deseadas (PUA): categorías vistas con especial recelo por su impacto en productividad y privacidad; conviene instalar mejores antimalware:

- Adware: inserta anuncios o encuestas fuera del propio software.

- Clientes torrent y cryptomining en empresa: usos que pueden degradar seguridad o rendimiento.

- Agrupadores: ofrecen instalar software ajeno, a menudo PUA.

- Marketing: monitorizan y transmiten actividad del usuario.

- Evasión: cambian de conducta ante productos de seguridad.

- Mala reputación sectorial: detectados por múltiples proveedores de seguridad.

Software vulnerable: programas con fallos explotables, como controladores en modo kernel que permiten lecturas o escrituras arbitrarias. Un fallo de este tipo puede facilitar acciones graves como finalizar procesos críticos o cargar código persistente en arranque.

Síntomas frecuentes según el tipo de amenaza

- La casuística es amplia, pero hay señales que se repiten cuando Windows 11 está comprometido. Algunas dependen de la familia de malware; otras, del impacto acumulado en recursos y red.

- Lentitud general y bloqueos inesperados: procesos que consumen CPU o disco sin motivo, ventilador a tope y, en casos extremos, pantallas azules. Suele verse con minería ilegal de criptomonedas, gusanos o paquetes que escanean la red.

- Explosión de ventanas emergentes y anuncios: típicos del adware y el scareware, a veces acompañados de cambios en el navegador, barras no solicitadas y redirecciones a sitios dudosos.

- Tráfico de red inusual y uso de datos disparado: picos incluso en reposo, conexiones desconocidas o comunicaciones persistentes con servidores externos. Es característico de troyanos con comando y control, botnets, spyware o descargadores.

- Programas que aparecen por arte de magia y configuración alterada: aplicaciones que no recuerdas instalar, ajustes que se deshacen, antivirus desactivado o que no arranca. Indica posibles intentos de manipulación y persistencia.

- Archivos que desaparecen, cambian de nombre o ya no abren: extensiones modificadas y mensajes de rescate apuntan a ransomware. También pueden surgir ficheros README con instrucciones de pago. En muchos casos conviene valorar restaurar sistema o imagen del sistema.

- Cargos inesperados y mensajes raros: en entornos con telefonía, hay familias que realizan llamadas o envían SMS premium. En mensajería y correo, tus contactos pueden recibir mensajes que tú no enviaste.

Vectores de entrada y casos recientes que han afectado a usuarios de Windows

- El correo con phishing y las descargas no oficiales siguen siendo la puerta grande. Abrir adjuntos, instalar software de terceros o pulsar en enlaces que imitan sitios legítimos dispara el riesgo.

- Instaladores falsos de Windows 11: investigadores detectaron descargadores y adware disfrazados de actualización del sistema, incluso archivos de gran tamaño para parecer legítimos. Abren asistentes que bajan e instalan PUA o malware, con el usuario aceptando sin darse cuenta permisos y condiciones.

- Vulnerabilidades en arranque seguro UEFI: una debilidad catalogada como bootkit de alto nivel permitió teóricamente ejecutar código no confiable en el flujo de Secure Boot. Aunque no se activó de forma masiva, la corrección llegó vía actualizaciones acumulativas. Si no has actualizado, hazlo desde Configuración, Windows Update, Buscar actualizaciones e instala lo pendiente, reiniciando si lo pide.

- Troyanos de acceso remoto recientes: se documentó un RAT con distribución pública que se integra mediante comandos de PowerShell como irm para descargar e iex para ejecutar, deja cargas codificadas Base64 en AppData y contacta con el servidor del atacante. Su objetivo es robar credenciales y datos de navegadores y aplicaciones populares, además de espiar en tiempo real, disparar ransomware o alterar direcciones de monederos de criptomonedas. Evita ejecutar scripts de orígenes dudosos y monitoriza el uso de PowerShell en equipos de trabajo.

Cómo confirmar la infección sin perder el control del equipo

Si sospechas, actúa con método para no agravar la situación y facilitar la limpieza posterior.

Aísla el equipo de la red y, si es posible, arranca en modo seguro con funciones de red. En este entorno cargan menos servicios y es más difícil que el malware se ejecute o se proteja.

Usa herramientas de diagnóstico con privilegios de administrador: visores de procesos, monitores de actividad y utilidades de inicio automático ayudan a detectar ejecutables anómalos, claves de persistencia y conexiones salientes. Si algún bloqueo impide abrir archivos exe, renombra temporalmente a com y prueba de nuevo.

Elimina temporales para acelerar escaneos y deshacer descargas maliciosas, y pasa un antimalware de confianza bajo demanda. Aunque tengas antivirus residente, un segundo motor a demanda puede descubrir lo que el primero no vio. En infecciones profundas que inhabilitan los escáneres o cargan controladores en modo kernel, una reinstalación limpia tras copia de seguridad suele ser la solución más segura y rápida.

Tecnicas de evasión y persistencia que explican por qué algunos síntomas vienen y van

Los atacantes conocen los entornos de análisis y las defensas del sistema, y adaptan su código para no dejar huellas evidentes.

- Detección de entornos controlados: revisan número de núcleos, tamaño de disco, movimiento del ratón, direcciones MAC, claves típicas de máquinas virtuales, nombre del equipo, procesos de seguridad, idioma del teclado, versión de sistema, presencia de depurador o el propio nombre y ruta del ejecutable. Si detectan sandbox, no se ejecutan o muestran datos falsos.

- Persistencia en Windows: crean claves en rutas clásicas de inicio como Run y RunOnce en HKCU o HKLM, modifican Winlogon, usan BootExecute del Administrador de sesiones, abusan de carpetas de inicio, cargan servicios, inyectan BHOs o DLLs en AppInit y pueblan el Inicio del usuario. Herramientas especializadas permiten revisar y limpiar estas entradas, siempre con copia de seguridad del Registro para evitar daños.

- Empaquetado, cifrado y ejecución en memoria: crypters y ofuscadores añaden capas para esquivar firmas, incorporando un builder que genera el paquete y un stub que descifra y lanza la carga. La ejecución solo en memoria complica que existan ficheros para subir a análisis online.

- Análisis estático y dinámico: el trabajo profesional combina desensambladores y decompiladores para revisar el flujo del programa, extraer cadenas y API, y depuradores para observar su conducta en tiempo real. Útiles como suites Sysinternals, capturadores de tráfico y motores de reglas de detección ayudan a extraer indicadores de compromiso y mapear conexiones y archivos.

Barreras nativas de Windows 11 que ayudan a frenar los síntomas

Windows 11 trae un conjunto de protecciones integradas que, bien configuradas, cortan gran parte de los ataques antes de que cause síntomas visibles.

- Microsoft Defender SmartScreen: analiza páginas y descargas, coteja listas dinámicas de phishing y malware, y alerta ante instaladores poco comunes o de reputación desconocida. Con protección anti phishing mejorada, avisa si escribes credenciales de Microsoft en ubicaciones de riesgo, sea cual sea el navegador o aplicación.

- Protección de red: extiende el bloqueo de phishing y sitios maliciosos a procesos y navegadores de terceros, y en entornos corporativos permite bloquear IP o URLs por indicadores de compromiso y filtrar categorías de contenido web.

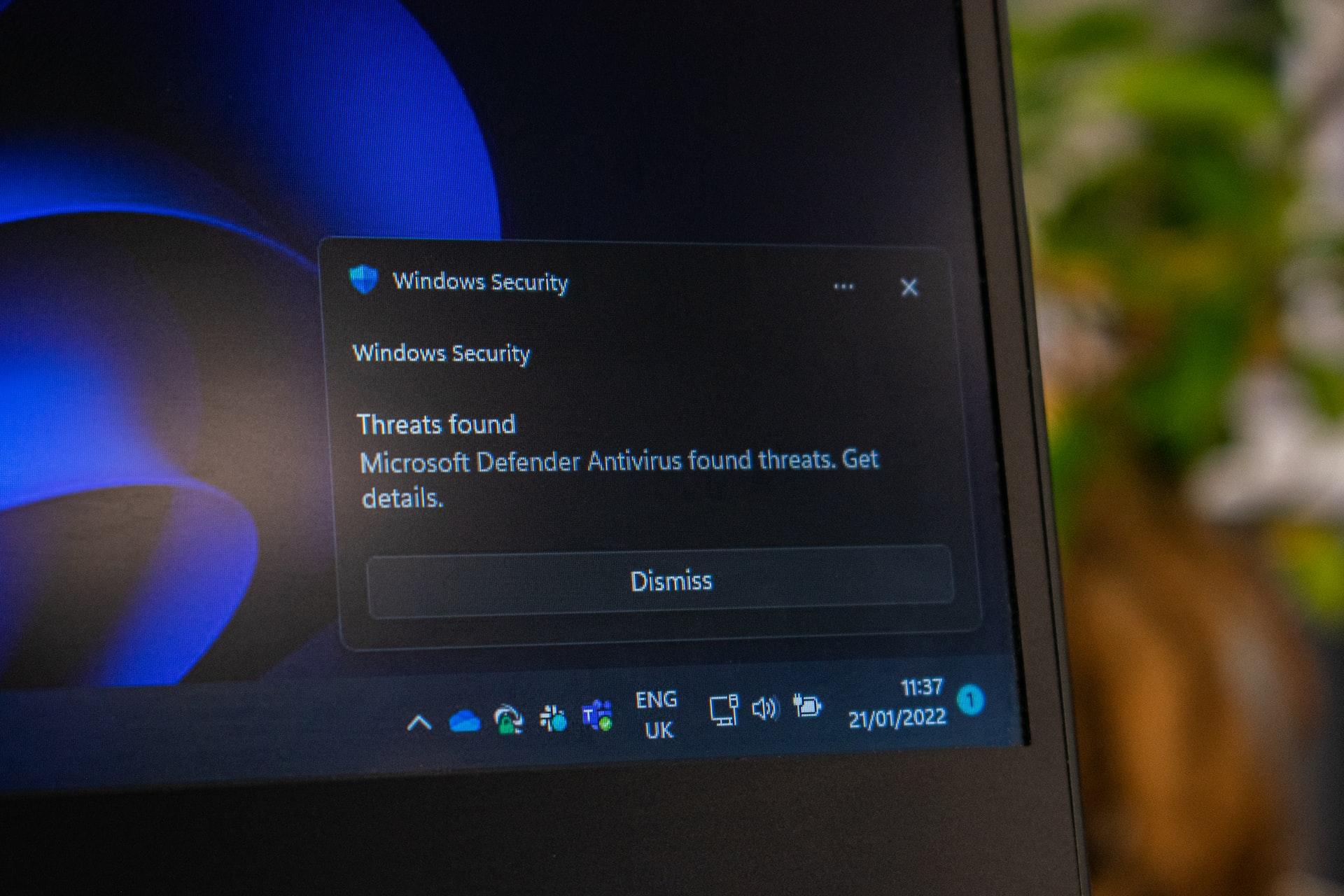

- Protección contra alteraciones (tamper protection): impide que malware desactive la protección en tiempo real, la supervisión de comportamiento, la protección en la nube, las actualizaciones de inteligencia o las acciones automáticas, y bloquea cambios en exclusiones y notificaciones.

- Microsoft Defender Antivirus: motor residente con análisis en tiempo real, heurística y protección en la nube para detectar amenazas emergentes y bloquear PUA. Si instalas otro antivirus, Defender se desactiva automáticamente y se reactiva si lo desinstalas.

- Reducción de superficie de ataque (ASR): reglas para frenar macros y scripts sospechosos, descargas y ejecuciones no solicitadas o comportamientos anómalos de aplicaciones. En empresas, se recomienda evaluar en modo auditoría antes de aplicar.

- Acceso controlado a carpetas: solo permite a aplicaciones de confianza modificar carpetas protegidas (Documentos, Imágenes, Descargas, y otras que añadas). Es un cortafuegos contra ransomware y manipulaciones de archivos sensibles.

- Protección contra vulnerabilidades: mitiga exploits conocidos aplicando técnicas de endurecimiento a procesos y apps. Se puede distribuir configuración centralizada y bloquear cambios del usuario mediante directivas.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.