- En un plano de Informativos Telecinco se vieron credenciales de un equipo de Tráfico, con una contraseña demasiado simple.

- El caso reaviva el antecedente: robo masivo de datos de conductores y venta por 3.000 euros en la deep web.

- Tras aquella filtración hubo suplantaciones con falsas multas y pagos urgentes a cuentas privadas.

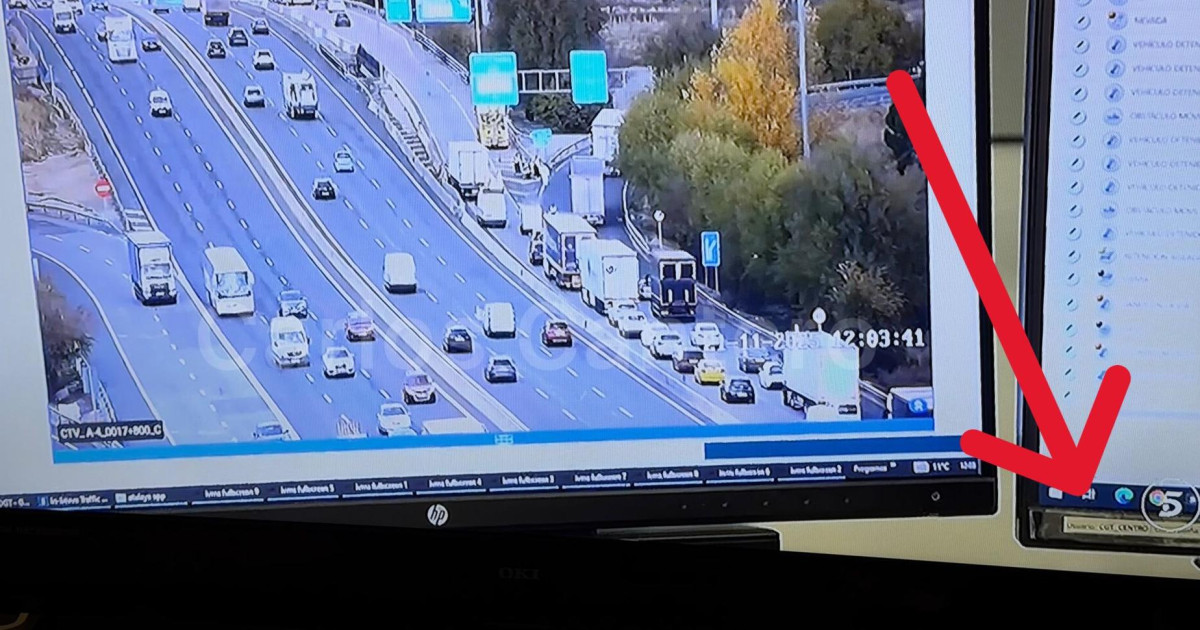

El término “contraseñas DGT desvelada en Informativos Telecinco” ha encendido todas las alarmas por un motivo muy concreto: en plena emisión televisiva se pudieron ver, con nitidez, unas credenciales de acceso a un equipo de Tráfico. Lo que parece una anécdota de realización es, en realidad, un caso paradigmático de cómo un descuido audiovisual puede tener consecuencias serias en la seguridad de un organismo público y en la protección de datos de millones de ciudadanos.

En paralelo, el contexto reciente de la seguridad en torno a la DGT no ayuda. Años atrás se denunció un ataque que derivó en el robo de un listado con datos de conductores a gran escala, incluidos domicilios, teléfonos y detalles de vehículos, que acabó, en cuestión de horas, a la venta por 3.000 euros en la llamada deep web. Este telón de fondo agrava la percepción de que hay que profesionalizar aún más las prácticas de ciberseguridad internas y evitar errores básicos que pueden costar muy caros.

Qué ha pasado en Informativos Telecinco

Durante un segmento televisivo, la cámara enfocó un ordenador de un entorno de tráfico y, por unos instantes, quedaron a la vista la etiqueta de “usuario” y el “password” utilizados para entrar en el sistema. La alerta la lanzó el experto en seguridad Carlos Cantero, que difundió la captura haciendo hincapié en lo expuesto de la situación. Aunque en su publicación se decidió no mostrar el último dígito de la clave, el resto era visible.

El detalle que más llamó la atención fue la composición de la contraseña: un patrón numérico extremadamente sencillo, del estilo 5432*, con el último carácter ocultado para evitar su divulgación completa. El problema no es únicamente que se viera en TV, sino la debilidad intrínseca de una clave así en entornos que deberían ser especialmente robustos.

En la conversación pública que siguió al aviso, no faltaron comentarios que especulaban con que la clave real podría tener ocho dígitos y, por tanto, encajar en una secuencia aún más obvia, algo como 8765432*. Esa posibilidad se calificó de escándalo por lo que supone en términos de malas prácticas, especialmente en un organismo que gestiona información sensible.

Por qué una clave como 5432* es mala idea

Las contraseñas con secuencias numéricas descendentes son un clásico de lo que nunca debe hacerse. Son fáciles de adivinar, aparecen en diccionarios de ataque automatizados y se caen a la primera en auditorías básicas. Cuando, además, se usan de forma compartida en un entorno de trabajo, el riesgo se multiplica: cualquier exposición accidental, una foto o un plano televisivo puede comprometer el acceso.

Más allá del “qué” y el “cómo”, el “dónde” lo complica todo. En puestos con acceso a sistemas internos, una clave débil no es un problema individual: abre una puerta potencial a datos y procesos críticos. En esas circunstancias, la seguridad por diseño exige contraseñas largas, aleatorias, con mezcla de tipos de caracteres y, siempre que sea posible, autenticación en dos pasos o mediante lector de DNIe.

Reacciones, comentarios y el detalle de los ocho dígitos

La comunidad de seguridad y el público general reaccionaron con estupor ante la idea de que, si la contraseña fuera de ocho cifras, pudiera seguir una secuencia tan elemental como 8765432*. Ese detalle, surgido en los comentarios a la publicación de Cantero, se interpretó como la demostración de que hacen falta políticas y formación específicas para quienes operan estos equipos.

En definitiva, la polémica no quedó en un simple pantallazo. Sirvió para abrir un debate más amplio: ¿qué criterios se están siguiendo para la creación y custodia de credenciales?, ¿quién valida que cumplan requisitos mínimos?, y ¿qué papel deben jugar los medios cuando enfocan pantallas o paneles con datos sensibles?

Antecedentes: del ataque a la DGT a la venta de datos en la deep web

Para entender por qué este desliz preocupa tanto, hay que mirar atrás. No hace mucho se denunció un incidente grave que permitió el robo de una base de datos con millones de conductores. La información robada incluía direcciones, teléfonos, vehículos y detalles personales, es decir, un paquete lo suficientemente completo como para facilitar fraudes dirigidos de alto impacto.

La magnitud se agrava cuando se recuerda que el archivo apareció a la venta por 3.000 euros en pocas horas en la deep web. Esa internet no indexada es terreno abonado para actividades ilícitas y, como se suele decir, allí puede contratarse desde un sicario hasta adquirir un riñón o un AK-47. Menciones que, aunque extremas, ilustran que cualquier filtración que llegue a esos mercados queda fuera de control.

Suplantación y campañas de fraude tras la filtración

Tras aquel robo, se desató una de las mayores oleadas de suplantación en España. Millones de usuarios recibieron correos y SMS falsos que imitaban a la DGT y urgían al pago inmediato de supuestas multas. El reclamo apelaba a la prisa: plazos de minutos y enlaces a pagos en cuentas bancarias privadas, un patrón típico del phishing que busca que la víctima no se detenga a pensar.

Esos mensajes, con apariencia oficial pero con enlaces maliciosos, se apoyaban en datos personales reales para dar credibilidad al engaño. Cuando un fraude dispone de nombre, matrícula o dirección exacta, la tasa de éxito se dispara. Por eso, cada nueva señal de debilidad (como una contraseña a la vista) se percibe como gasolina para este tipo de campañas.

La publicación en X (Twitter) y el aviso de JavaScript

El aviso de Carlos Cantero circuló ampliamente en X, antes Twitter. En algunas integraciones web aparecía el típico mensaje técnico señalando que el navegador tenía JavaScript desactivado y, por ello, no podía mostrarse el contenido embebido. Se acompañaba de los enlaces habituales del servicio: Help Center, Terms of Service, Privacy Policy, Cookie Policy, Imprint y Ads info, junto al © 2025 X Corp.

Ese detalle aparentemente menor es ilustrativo: los recortes o “embeds” de redes sociales traen consigo elementos ajenos al contenido principal (avisos técnicos, menús de ayuda o políticas legales). Cuando se integran en una noticia, pueden introducir distracciones que no aportan contexto y, a veces, complican la lectura o el acceso desde ciertos navegadores.

Cómo deben actuar los medios ante credenciales y datos sensibles

La escena televisiva reabre una cuestión editorial clave: la responsabilidad de difuminar o evitar planos con datos sensibles. Si una cámara entra en un entorno de trabajo, hay que planificar los encuadres y aplicar filtros de desenfoque a pantallas o cuadros de mando. Esto no es censura; es sentido común para no exponer a terceros ni facilitar accesos no autorizados.

Además, cuando se detecta un posible fallo en directo, conviene levantar un cortafuegos informativo: reencuadrar, cortar o interponer rótulos mientras se corrige el plano. La cadena y la productora comparten con la institución visitada un deber de diligencia, más aún si se trata de instalaciones públicas.

Ruido informativo: la pieza de entretenimiento que se coló

En las páginas que rankean para esta búsqueda, apareció también un bloque de contenido de entretenimiento que nada tiene que ver con la DGT. Se relataba que Kiko Jiménez, concursante de “Supervivientes”, celebró su cumpleaños en Honduras junto a Gloria Camila. La organización del reality les ofreció una hora sin cámaras y una tarta, que decidieron no compartir con el resto del grupo porque, según explicaron, el pastel era demasiado pequeño.

La presentadora Lara Álvarez mostró a los concursantes una réplica del tamaño real de la tarta, lo que desató comentarios de Paola y José Luis, quienes defendieron que sí era posible repartir. Iván, por su parte, dijo que, de haber visto “esa pedazo de tarta”, la habría compartido, aunque admitía que la tarta era de la pareja. El público aplaudió cuando José Luis afirmó que él la habría repartido, ante lo que Gloria Camila se excusó aludiendo a la situación del grupo.

Para escenificar el tamaño, la organización enseñó un bloque de madera con las dimensiones del pastel, cubierto de crema y merengue, que los concursantes pudieron probar. Curiosamente, el mismo texto sobre esta anécdota se repetía, casi calcado, en el propio contenido que acompañaba a las noticias sobre seguridad, lo que sugiere un “copia y pega” automático o un módulo de noticias relacionadas poco afinado.

En otro párrafo del mismo bloque, se reiteraba que Kiko pudo disfrutar de “Supervivientes” con Gloria Camila y celebrar su cumpleaños, recalcaron el regalo de la hora sin cámaras y se insistió en que la historia podría haberse quedado en una simple anécdota si no fuera por cómo la redacción televisiva la convirtió en tema. Nada de esto guarda relación con la seguridad de la DGT, pero quedó incrustado en las páginas que posicionan, contribuyendo al ruido.

Lo que quedó claro tras el episodio

La escena en Telecinco demostró que los problemas de ciberseguridad rara vez son puramente técnicos. Son también organizativos, culturales y de proceso. Una contraseña sencilla en un puesto crítico no es un fallo aislado: es la punta del iceberg de políticas poco maduras o de falta de concienciación.

La historia previa de filtración de datos y venta en la deep web refuerza la urgencia de mejorar. Cuando una base de datos con domicilios, teléfonos y matrículas circula por mercados clandestinos por 3.000 euros, cada nuevo despiste suma riesgo. Y cuando, además, los ciudadanos han sufrido campañas masivas de suplantación con falsas multas y prisa por pagar en cuentas privadas, el listón de exigencia tiene que estar en el máximo.

Qué pueden hacer los ciudadanos ahora mismo

Aunque el incidente televisivo por sí solo no implique un acceso real a sistemas, conviene extremar las cautelas frente a intentos de fraude. Si recibes comunicaciones sobre multas: desconfía de los plazos imposibles, verifica siempre en canales oficiales y evita enlaces que lleven a cuentas bancarias privadas.

Además, si sospechas que tus datos pudieran estar en alguna filtración, vigila movimientos inusuales, activa alertas de banca y revisa con lupa cualquier mensaje que parezca urgente o amenazante. La prevención es la mejor barrera cuando los datos personales han podido circular.

Al final, todo esto va de cultura de seguridad. De asumir que la información sensible vale dinero y que, por ello, se intentará robar, explotar o usar para engañar. Y de que, con procedimientos básicos bien aplicados, se puede bajar mucho el riesgo sin perder eficacia operativa.

Sucede que, a veces, una anécdota televisiva saca a la luz un problema profundo. La exposición de unas credenciales en un plano de Informativos Telecinco ha servido para recordar que las contraseñas obvias (como una secuencia tipo 5432* u otra que se parezca a 8765432*) son pólvora en un organismo que gestiona datos de millones de conductores. Con el antecedente del robo masivo y la venta por 3.000 euros en la deep web, y la posterior campaña de suplantación con falsas multas, el mensaje es claro: formación urgente, políticas estrictas y más cuidado en pantalla. Y, por parte del lector, una dosis extra de ojo crítico con cualquier mensaje que pida pagar deprisa y por vías no oficiales.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.