- La integridad de memoria se apoya en VBS y el hipervisor para proteger el kernel frente a código malicioso y controladores no fiables.

- Su activación depende de requisitos estrictos de hardware, firmware y controladores, que deben cumplir las políticas de HVCI.

- La configuración se puede gestionar por Registro, App Control, Intune o GPO, y es verificable con WMI, msinfo32 y SkTool.

- Los problemas habituales se resuelven revisando controladores, políticas y, en casos extremos, reparando o reinstalando Windows.

La integridad de memoria (Memory Integrity) se ha convertido en una de esas opciones de seguridad de Windows que muchos usuarios ven en la pantalla, pero de la que muy pocos saben realmente qué hace, por qué es tan importante o cómo se debe configurar correctamente. Cuando además aparece el temido aviso de que no se puede activar, la cosa se complica y no es raro acabar dando vueltas entre controladores, antivirus y reinicios sin saber muy bien qué está pasando.

En este artículo vamos a desgranar de forma detallada cómo funciona la integridad de memoria, qué tiene que ver con la seguridad basada en virtualización (VBS), cómo activarla o desactivarla desde la interfaz gráfica, desde el Registro, con PowerShell o mediante políticas, qué requisitos de hardware y software exige, cómo comprobar su estado real y, por supuesto, cómo solucionar los problemas típicos cuando se niega a activarse o se queda con un icono de advertencia amarillo que no desaparece ni a la de tres.

Qué es exactamente la integridad de memoria en Windows

La integridad de memoria es una función de seguridad basada en virtualización (VBS) disponible en Windows 10, Windows 11 y Windows Server 2016 en adelante. Esta característica se apoya en el hipervisor de Windows para crear un entorno de ejecución aislado del sistema operativo normal, que actúa como raíz de confianza incluso si se llegara a comprometer el núcleo (kernel) de Windows.

Dentro de ese entorno virtual seguro se ejecuta la integridad de código en modo kernel, también conocida como HVCI (Hypervisor‑Enforced Code Integrity). Gracias a ello, las páginas de memoria usadas por el kernel solo se marcan como ejecutables después de superar las comprobaciones de integridad, y una vez son ejecutables dejan de ser modificables; de esta forma se bloquean muchos ataques que intentan inyectar o manipular código en el núcleo.

En la práctica, la integridad de memoria endurece Windows frente a malware avanzado, rootkits y exploits que intentan cargar controladores no firmados, alterar estructuras internas del kernel o modificar asignaciones de memoria críticas. Es un componente clave dentro del aislamiento del núcleo que ves en la app Seguridad de Windows.

Esta protección también restringe de forma muy estricta las asignaciones de memoria del kernel que podrían ser usadas para escalar privilegios o tomar el control del sistema. Por eso, cuando se activa, es relativamente habitual que algunos controladores viejos o mal mantenidos dejen de cargarse si no cumplen los requisitos de compatibilidad.

Funciones de seguridad que aporta la integridad de memoria

La integridad de memoria no es solo un interruptor bonito, sino que habilita protecciones muy concretas en el modo kernel. Entre las más relevantes destacan las relacionadas con Control Flow Guard (CFG) y con el propio proceso de integridad de código.

Por un lado, se protege el mapa de bits de Control Flow Guard que usan los controladores de modo kernel. CFG sirve para evitar que el flujo de ejecución salte a direcciones de memoria no legítimas; si un atacante intenta redirigir la ejecución a código malicioso, estas protecciones lo bloquean.

Por otro, se blinda el proceso de integridad de código en modo kernel, encargado de validar que los controladores y componentes que se cargan tienen firmas válidas y proceden de fuentes de confianza. La integridad de memoria impide que otros procesos del kernel puedan manipular esta lógica o su configuración.

El resultado es que se refuerza toda la cadena de confianza del sistema: desde el arranque seguro y el hipervisor hasta la validación de controladores, lo que dificulta mucho que un malware a bajo nivel pueda hacerse fuerte en el equipo o sobrevivir a reinicios.

Cuándo se activa por defecto y requisitos de hardware

En Windows 11, la integridad de memoria viene activada por defecto en las instalaciones limpias sobre hardware compatible, y también en equipos protegidos de serie (por ejemplo, dispositivos de núcleo protegido). En Windows 10 se habilitaba automáticamente en instalaciones limpias del modo S, siempre que el equipo cumpliera los requisitos mínimos.

Para que la activación automática sea posible, el dispositivo debe cumplir una serie de condiciones de hardware y firmware. Si alguna falla, Windows no activa VBS ni HVCI de manera predeterminada, aunque siempre se puede intentar habilitar después de forma manual.

Los requisitos típicos que Microsoft documenta incluyen un procesador relativamente moderno (Intel de 8ª generación o superior, AMD Zen 2 o posterior, Qualcomm Snapdragon 8180 o más reciente), al menos 8 GB de RAM en arquitecturas x64 (puedes comprobar la memoria RAM), un disco SSD de al menos 64 GB y, sobre todo, controladores compatibles con integridad de memoria.

Además, en la BIOS o UEFI debe estar habilitada la virtualización de hardware, junto con características como Arranque seguro (Secure Boot), IOMMU, soporte para NX, mitigaciones SMM, tablas ACPI y otros requisitos técnicos que Windows evalúa mediante comprobaciones internas. Si algo de esto falla, la integridad de memoria puede no activarse sola.

Relación entre integridad de memoria y VBS

La integridad de memoria es uno de los escenarios de seguridad que se ejecutan sobre VBS. De hecho, muchas claves de configuración se encuentran bajo DeviceGuard, que es el paraguas de seguridad basada en virtualización en Windows.

VBS utiliza el hipervisor de Windows para crear una especie de “sistema operativo dentro del sistema operativo”, donde se ejecuta el kernel seguro y ciertas funciones críticas como la integridad del código o Credential Guard. Ese entorno aislado no confía ciegamente en el kernel normal, lo que permite asumir que podría estar comprometido sin que se arrastre a la raíz de confianza.

La integridad de memoria (HVCI) es el componente encargado de que el código en modo kernel cumpla las políticas de integridad y no se puedan cargar binarios o controladores que no pasen los filtros. Para que funcione, VBS debe estar habilitado y operativo; sin VBS, la integridad de memoria no puede ejecutarse.

Desde el punto de vista de configuración, se puede habilitar solo VBS, VBS junto con la integridad de memoria, o bien ir ajustando características como la obligatoriedad (Mandatory), los requisitos de plataforma (RequirePlatformSecurityFeatures) o el bloqueo UEFI (Locked) que controla cuánto margen de maniobra tiene el usuario para desactivar estas protecciones.

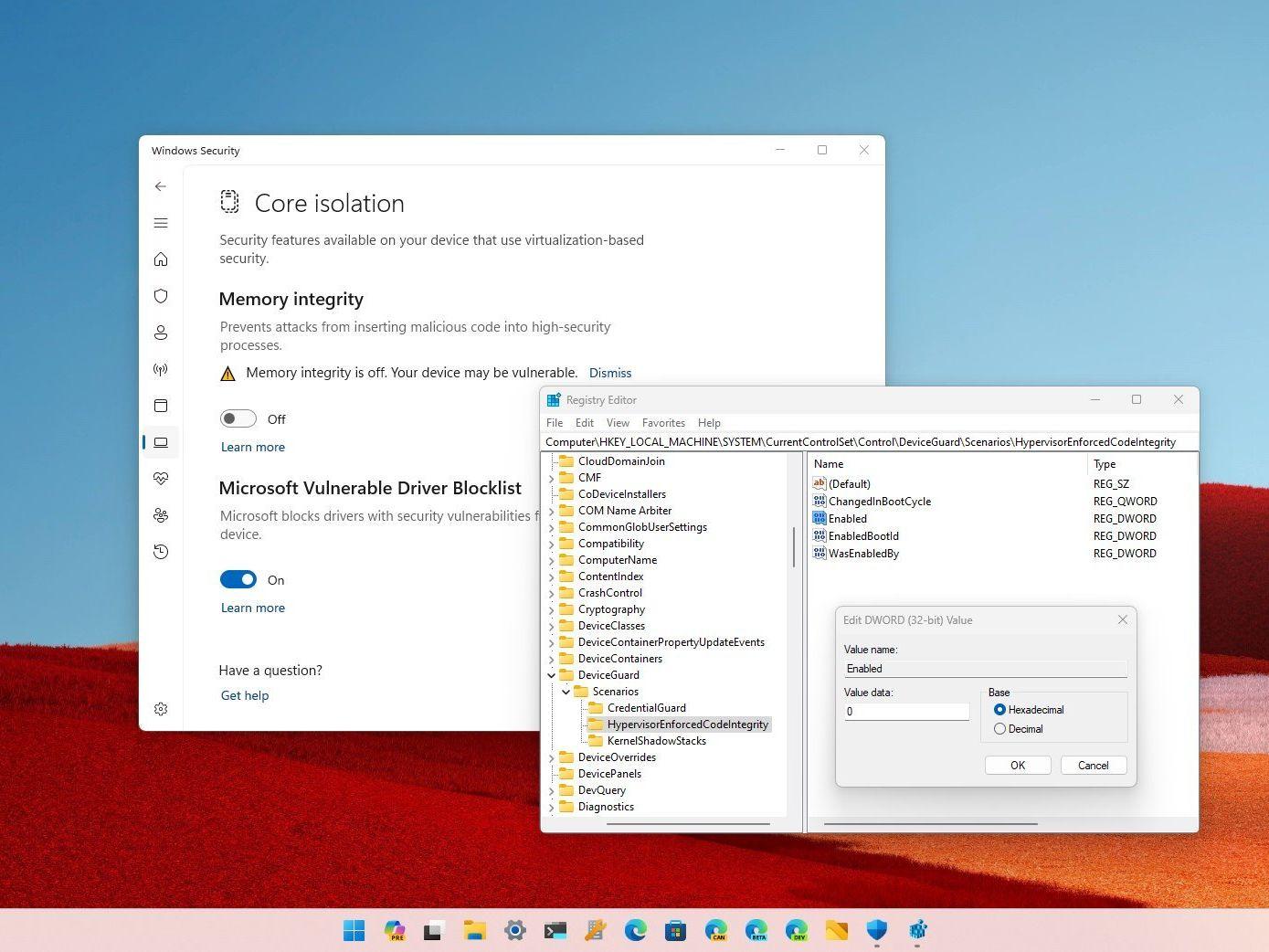

Cómo activar la integridad de memoria desde el Registro

Para administradores o entornos corporativos, una forma muy habitual de habilitar la integridad de memoria es mediante claves del Registro y scripts de despliegue. Windows admite una configuración recomendada que activa VBS y HVCI sin bloquear el firmware UEFI.

La configuración recomendada a nivel de Registro pasa por establecer varias claves en HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard y en el subárbol Scenarios\HypervisorEnforcedCodeIntegrity. En líneas generales, se fuerza la seguridad basada en virtualización, se indican las características de plataforma requeridas y se activa el escenario de integridad de código protegida por el hipervisor.

Por ejemplo, se pueden usar comandos del estilo de reg add para: activar VBS (EnableVirtualizationBasedSecurity=1), requerir solo Arranque seguro o Arranque seguro + DMA (RequirePlatformSecurityFeatures con valor 1 o 3), controlar si el bloqueo UEFI está activo o no (Locked=0 o 1) y habilitar el escenario HVCI propiamente dicho (Enabled=1 en la rama HypervisorEnforcedCodeIntegrity).

También es posible marcar la opción Mandatory en DeviceGuard, lo que obliga a que, si el hipervisor o alguno de sus componentes críticos no puede cargarse, el equipo no siga arrancando. Es una configuración más dura, pensada para entornos donde la seguridad pesa más que la disponibilidad, porque ante un fallo de VBS el sistema no continúa el inicio.

Otras variantes de configuración avanzada

Si se quiere cambiar el comportamiento por defecto, Microsoft documenta varias claves que permiten habilitar solo VBS sin integridad de memoria, o bien exigir diferentes niveles de protección de arranque (solo Secure Boot, Secure Boot más protección DMA, etc.). Ajustando estos valores puedes adaptar el equilibrio entre seguridad y compatibilidad con determinados dispositivos.

Por ejemplo, si únicamente deseas que VBS esté activo pero sin HVCI, puedes limitarte a establecer EnableVirtualizationBasedSecurity=1 y dejar sin configurar el escenario de integridad de código del hipervisor, o bien desactivarlo explícitamente.

Otra opción importante es el bloqueo UEFI, controlado por el valor Locked. Con Locked=1 se aplica un bloqueo a nivel de firmware que hace más difícil que un usuario local deshabilite las protecciones; con Locked=0 se deja la puerta abierta a cambios posteriores desde el sistema operativo.

Además, hay una clave especial llamada WasEnabledBy en el escenario HypervisorEnforcedCodeIntegrity que sirve, entre otras cosas, para indicar si la función fue habilitada por el administrador y también para controlar la visibilidad de la interfaz gráfica de integridad de memoria en Seguridad de Windows.

Activar o atenuar la interfaz de integridad de memoria

En algunos entornos de empresa se busca que el usuario final no pueda toquetear la configuración de integridad de memoria o que, al menos, quede claro que está gestionada por el administrador. Para ello, se puede jugar precisamente con la clave WasEnabledBy.

Si se elimina el valor WasEnabledBy bajo HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity, la interfaz de Seguridad de Windows mostrará el mensaje típico de “This setting is managed by your administrator” y el interruptor aparecerá atenuado, impidiendo cambios desde la GUI.

Si en algún momento interesa devolver el control a la interfaz normal, basta con volver a crear WasEnabledBy como valor REG_DWORD y asignarle el valor apropiado (por ejemplo 2), con lo que el usuario volverá a ver el interruptor habilitado para activar o desactivar la integridad de memoria—siempre que no haya políticas que lo impidan.

Es importante tener en cuenta que estas manipulaciones de registro deben hacerse con permisos de administrador y, en un escenario corporativo, preferiblemente a través de scripts controlados, Intune, GPO o herramientas similares, para evitar inconsistencias entre equipos.

Habilitar integridad de memoria con App Control para empresas

En despliegues profesionales es muy habitual usar Windows Defender Application Control (App Control para empresas) para gobernar cómo se ejecuta el código en los equipos, incluyendo la activación de integridad de memoria.

Hay varias formas de hacerlo: mediante el asistente de creación o edición de directivas de App Control, marcando la opción de Integridad de código protegida por hipervisor en la sección de reglas; usando el cmdlet de PowerShell Set-HVCIOptions, que permite establecer opciones de HVCI de forma scriptable; o editando directamente el XML de la política y ajustando el valor del elemento <HVCIOptions>.

Esta aproximación tiene la ventaja de que toda la configuración queda centralizada en la política de control de aplicaciones, pudiendo auditar quién ejecuta qué, aplicar listas de permitidos y bloqueados y garantizar que HVCI se mantiene activo incluso si el usuario intenta modificarlo desde la interfaz de Windows.

Además, al integrarlo con App Control se consigue una capa extra de defensa: no solo se controla la integridad de los controladores y el kernel, sino también qué binarios en modo usuario tienen permiso para ejecutarse, reduciendo enormemente la superficie de ataque del sistema.

Cómo comprobar si VBS e integridad de memoria están activos

Una vez configurado todo, toca verificar si VBS y la integridad de memoria están realmente habilitados y en marcha. Para ello, Windows proporciona varias herramientas, tanto de consola como gráficas e incluso WMI.

La primera opción es usar la clase WMI Win32_DeviceGuard desde una sesión de PowerShell con privilegios elevados. Ejecutando el comando Get‑CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard obtendrás un objeto con multitud de propiedades relacionadas con VBS, integridad de memoria y otros servicios de seguridad.

Entre las propiedades más interesantes está AvailableSecurityProperties, que indica qué capacidades de seguridad basadas en hardware están disponibles (hipervisor, Secure Boot, protección DMA, mitigaciones SMM, MBEC/GMET, virtualización de APIC, etc.) mediante una serie de valores numéricos que se listan como indicadores presentes o ausentes.

También destacan CodeIntegrityPolicyEnforcementStatus y UsermodeCodeIntegrityPolicyEnforcementStatus, que indican si la integridad de código se encuentra desactivada, en modo auditoría o en modo forzado tanto para el kernel como para el modo usuario. De esta forma se puede saber si la política está simplemente registrando violaciones o bloqueando activamente el código no permitido.

Otras propiedades clave son RequiredSecurityProperties (lo que hace falta para que VBS funcione), SecurityServicesConfigured y SecurityServicesRunning (si están configurados y en ejecución servicios como Credential Guard o integridad de memoria), VirtualizationBasedSecurityStatus (si VBS está habilitado y activo) y VirtualMachineIsolationProperties, que detalla características de aislamiento de máquinas virtuales como AMD SEV‑SNP o Intel TDX.

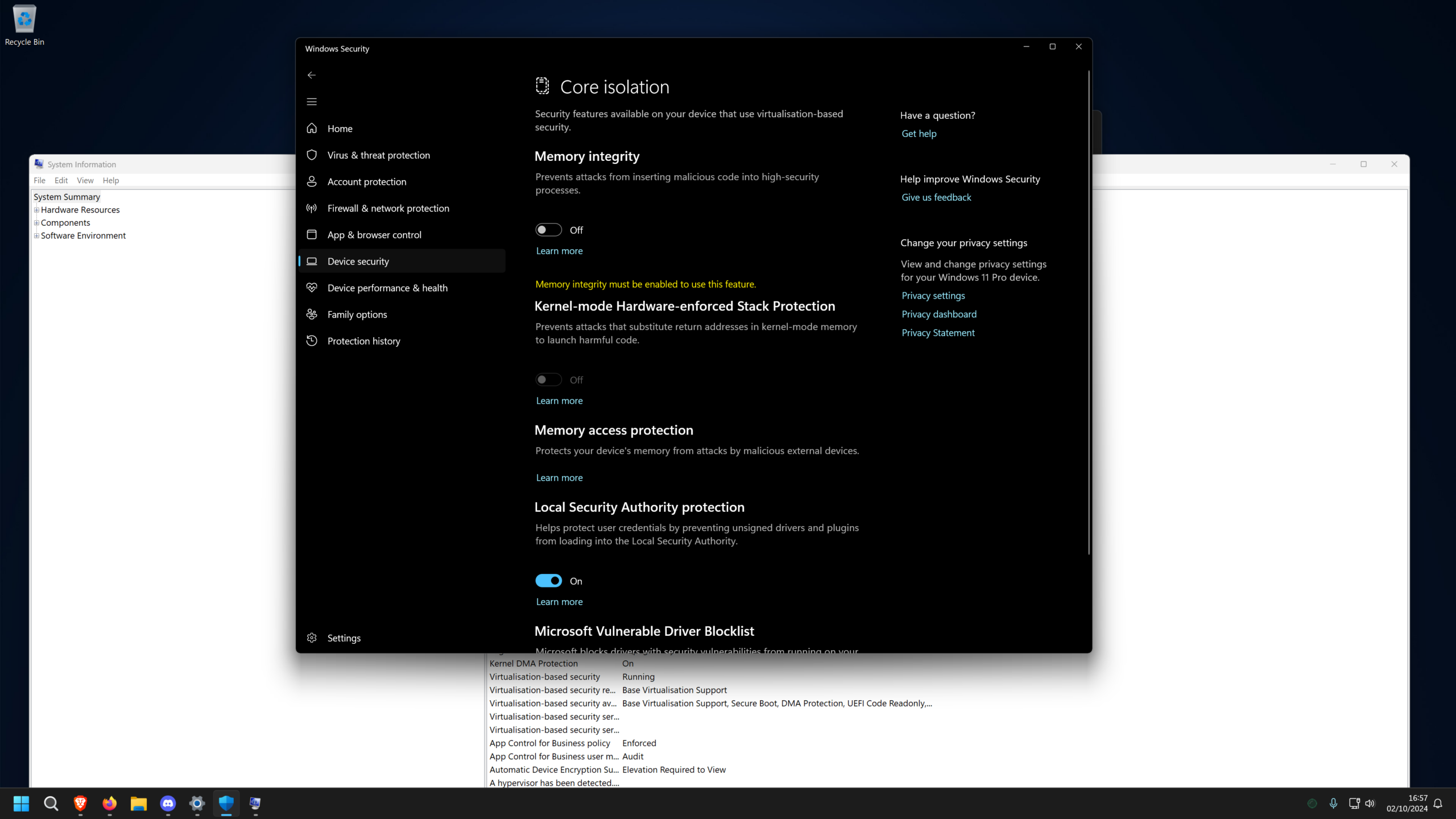

Comprobar integridad de memoria con msinfo32 y el Registro

Si prefieres algo más visual, puedes abrir msinfo32.exe desde un símbolo del sistema o PowerShell con permisos elevados. En el resumen del sistema, hacia la parte inferior, aparece un bloque titulado Seguridad basada en virtualización donde se detalla qué características de VBS están disponibles y cuáles están habilitadas.

Ahí podrás ver, por ejemplo, si la integridad de memoria está ejecutándose, si solo se encuentra configurada, o si VBS no está siquiera habilitado. Es una forma rápida de hacer una comprobación sin tener que recordar comandos específicos.

A nivel de Registro también existe una clave volátil que refleja el estado de integridad de memoria: HKLM\System\CurrentControlSet\Control\CI\State con el valor HVCIEnabled. Consultando este valor se puede determinar si HVCI se considera activo en el arranque actual.

Adicionalmente, los administradores pueden revisar el fichero setupact.log y buscar la cadena HVCI para ver los mensajes que deja el sistema durante la habilitación predeterminada. Ahí aparecen entradas como “HVCI: Enabling HVCI” cuando todo ha ido bien o “OS does not meet HVCI auto-enablement requirements” cuando el sistema no cumple los criterios.

En caso de problemas de compatibilidad, setupact.log también puede mostrar códigos VBS_COMPAT_ISSUES con valores hexadecimales que, bit a bit, indican qué requisito concreto falla: arquitectura no compatible, falta de SLAT, ausencia de Secure Boot, ausencia de IOMMU, sin MBEC, sin UEFI, sin tabla WSMT, sin SSD, sin RAM suficiente, etc.

Solución de problemas habituales al activar integridad de memoria

Uno de los fallos más frecuentes es que, tras activar la integridad de memoria, algunos controladores de dispositivo dejen de cargarse o provoquen pantallazos azules o cuelgues durante el arranque. Suele ocurrir con drivers antiguos, poco mantenidos o no totalmente compatibles con HVCI.

En estos casos, una primera medida es actualizar el controlador afectado desde el Administrador de dispositivos, buscando versiones más recientes del fabricante que declaren compatibilidad con integridad de memoria. Muchas veces un update de driver soluciona la incompatibilidad sin necesidad de desactivar la protección.

Si el problema es más grave y el sistema entra en error crítico de inicio o se vuelve inestable, se puede recurrir al Entorno de Recuperación de Windows (Windows RE). Desde ahí, tras deshabilitar las políticas que forzaban VBS y HVCI (por ejemplo GPO o scripts), se puede cargar el Registro offline y establecer el valor Enabled=0 en la clave de HypervisorEnforcedCodeIntegrity, para que la integridad de memoria se desactive en el siguiente arranque.

Después de reiniciar, el equipo debería arrancar sin las restricciones de HVCI, permitiendo investigar con más calma qué controlador o componente estaba causando el conflicto. A partir de ahí, toca decidir si se sustituye el driver, se actualiza el hardware o se mantiene integridad de memoria desactivada, asumiendo el riesgo.

Uso de SkTool para diagnosticar VBS e hipervisor

Para diagnósticos más avanzados, el SDK de Windows incluye una herramienta llamada SkTool que sirve para inspeccionar el estado del hipervisor, el kernel seguro y las mitigaciones asociadas con VBS.

SkTool se encuentra normalmente en la carpeta bin del Windows SDK, en una ruta similar a C:\Program Files (x86)\Windows Kits\10\bin\versión\arquitectura. Al ejecutarla sin parámetros muestra información de estado sobre VBS y el hipervisor, incluyendo motivos por los que puede no haberse iniciado.

Entre los modificadores de línea de comandos destacan /status, que es el comportamiento por defecto y resume el estado del hipervisor y el kernel seguro; /lkey, que muestra detalles del aprovisionamiento de la clave maestra de VSM (útil para problemas con ESS o Windows Hello); y /mitigations, que lista las mitigaciones activas tanto en NT como en el kernel seguro.

Por ejemplo, cuando la clave maestra no puede desbloquearse por cambios en el estado de seguridad del sistema (como desactivar Secure Boot), SkTool lo indica explícitamente, mostrando que ha generado una nueva clave VSM y la ha almacenado en una variable UEFI, lo que ayuda a interpretar por qué ciertas características de seguridad han dejado de funcionar.

Integridad de memoria en máquinas virtuales Hyper‑V

La integridad de memoria no se limita a equipos físicos; también puede proteger máquinas virtuales que se ejecuten sobre Hyper‑V, ofreciendo dentro de la VM un nivel de seguridad similar al de un dispositivo físico compatible.

Los requisitos básicos en este escenario son que el host Hyper‑V ejecute al menos Windows Server 2016 o Windows 10 versión 1607, y que la máquina virtual sea de generación 2, con un sistema operativo invitado también moderno (Windows 10 o Server 2016 en adelante).

Desde dentro de la máquina virtual, el procedimiento para activar la integridad de memoria es el mismo que en un equipo físico: configurar VBS, habilitar HVCI y comprobar la compatibilidad de controladores. Sin embargo, es importante recordar que esta protección endurece la VM frente a malware interno, pero no añade seguridad adicional frente al administrador del host.

El host conserva la capacidad de desactivar la integridad de memoria de la VM, por ejemplo con Set‑VMSecurity -VirtualizationBasedSecurityOptOut $true, de modo que en una infraestructura controlada se pueden hacer excepciones puntuales para máquinas virtuales que requieran características no soportadas por HVCI.

Conviene tener en cuenta que ciertos componentes de Hyper‑V no son compatibles con integridad de memoria dentro de la VM, como los adaptadores de canal de fibra virtual o algunos escenarios con discos de paso a través y la opción AllowFullSCSICommandSet. En esos casos, hay que excluir la máquina virtual de VBS antes de conectar esos elementos.

Por qué aparece el mensaje “No se puede activar la integridad de la memoria”

Muchos usuarios se encuentran con el error de que la integridad de memoria no se puede activar desde Seguridad de Windows, acompañado a veces de un icono de advertencia amarillo y mensajes adicionales de que ciertos controladores no son compatibles.

Las causas suelen ser variadas: desde controladores obsoletos o mal firmados, hasta interferencias de soluciones antivirus de terceros que inyectan componentes en el kernel, problemas de compatibilidad con hardware concreto o incluso actualizaciones de Windows pendientes que añaden soporte para VBS en ese equipo.

En algunos casos, un antivirus o suite de seguridad puede engancharse a procesos de bajo nivel de forma que choque con las comprobaciones de integridad de memoria. Desinstalar temporalmente el producto o deshabilitar ciertos módulos de protección en tiempo real puede ser necesario para comprobar si el conflicto desaparece.

Otra fuente recurrente de problemas son los drivers antiguos de dispositivos USB, adaptadores especiales, tarjetas de captura, hardware muy específico o software de virtualización que instala sus propios controladores. Mientras esos drivers no se actualicen a versiones compatibles con HVCI, Windows bloqueará su carga cuando se active integridad de memoria.

Métodos generales para solucionar el error de integridad de memoria

Hay varias estrategias progresivas para abordar el mensaje de “No se puede activar la integridad de la memoria”, desde las menos invasivas hasta las más drásticas. No hace falta aplicar todas a la vez; se trata de ir descartando causas.

Un primer paso razonable es revisar y actualizar todos los controladores, especialmente los que Windows señale en la propia interfaz de integridad de memoria como problemáticos. El Administrador de dispositivos y las herramientas del fabricante son tus aliados aquí.

También es recomendable pasar un análisis completo de malware usando Seguridad de Windows o una solución de confianza, por si algún código malicioso estuviera interfiriendo en el sistema. Aprovecha para instalar todas las actualizaciones pendientes de Windows, que a menudo incorporan correcciones de compatibilidad con VBS.

Si nada de esto funciona, se pueden usar herramientas como el Comprobador de Archivos de Sistema (sfc /scannow) para reparar archivos dañados, o iniciar Windows en Modo seguro para ver si arranca sin conflictos y permite activar la función desde un entorno con menos servicios terceros cargados.

En escenarios extremos, donde el sistema arrastra muchos problemas acumulados, no es raro que la solución pase por un restablecimiento de Windows manteniendo archivos o incluso una instalación limpia desde cero, lo que suele resolver conflictos profundos de registro, drivers o restos de software antiguo que se resisten a desaparecer.

Soluciones concretas: desde SFC hasta reinstalación limpia

El uso de la herramienta SFC (System File Checker) consiste en abrir un símbolo del sistema como administrador, ejecutar sfc /scannow y esperar a que analice y repare archivos de sistema dañados. Tras el proceso, es buena idea reiniciar y volver a intentar la activación de integridad de memoria desde Seguridad de Windows > Seguridad del dispositivo > Aislamiento del núcleo.

Otra posibilidad menos traumática que formatear consiste en restablecer el PC desde la propia configuración de Windows, eligiendo la opción de restablecer el sistema y, si lo deseas, conservar tus archivos. Esto reinstala el sistema operativo, limpia muchas configuraciones problemáticas y suele eliminar drivers y aplicaciones conflictivas.

La opción de instalación limpia es ya el último recurso: arrancar desde una memoria USB de instalación, eliminar las particiones donde está el Windows anterior y reinstalar todo desde cero. Implica reinstalar aplicaciones y restaurar copias de seguridad, pero te deja un sistema mucho más “limpio” en lo que respecta a integridad de memoria y VBS.

En todos estos procesos conviene recordar el impacto que pueden tener en los datos. Aunque restablecer manteniendo archivos minimiza el riesgo, una instalación limpia borra aplicaciones y documentos de la unidad del sistema, por lo que una estrategia de copia de seguridad o de recuperación de datos fiable es casi obligatoria si no quieres llevarte un susto.

El papel de las herramientas de recuperación de datos

Los problemas con integridad de memoria suelen ir acompañados de síntomas de inestabilidad del sistema, bloqueos, errores durante el arranque o incluso la necesidad de restablecer o reinstalar Windows. Todo ello aumenta la probabilidad de pérdida de datos, archivos que desaparecen o volúmenes que se corrompen parcialmente.

En ese contexto, utilidades de recuperación de datos especializadas pueden marcar la diferencia entre perder información sensible o poder restaurarla tras un fallo del sistema o un restablecimiento de fábrica. Este tipo de software es capaz de escanear discos locales, unidades externas o memorias USB para localizar documentos, fotos, vídeos y otros ficheros que ya no aparecen en el Explorador.

Muchas de estas herramientas soportan escenarios típicos relacionados con errores de Windows: reinstalaciones, particiones borradas, borrados accidentales, ataques de malware, apagados inesperados, etc. Eso las convierte en una capa de seguridad adicional cuando se acometen cambios profundos en la configuración del sistema, como los que a veces exige la activación o reparación de la integridad de memoria.

Aun así, nada sustituye a tener un buen plan de copias de seguridad periódico, idealmente con una copia local y otra remota o en la nube, para que cualquier incidente de seguridad o fallo de hardware no te deje tirado con el equipo bloqueado y sin forma fácil de recuperar años de trabajo.

Cómo lidiar con el aviso amarillo de integridad de memoria en empresas

En entornos gestionados vía Intune o GPO es relativamente común que la integridad de memoria esté desactivada por decisión de la organización, pero que en la app Seguridad de Windows siga apareciendo el icono de advertencia amarillo en aislamiento del núcleo, lo cual genera dudas entre los usuarios.

El problema es que ese aviso no siempre responde directamente a un valor de Registro sencillo de manipular, sino a la combinación de estado real de HVCI, políticas activas y valor de WasEnabledBy, entre otros factores. Por eso, simplemente desactivar la función por registro o política no siempre hace desaparecer el icono.

Una aproximación consiste en atenuar la interfaz de integridad de memoria, forzando que muestre el mensaje de “Configurado por el administrador” y deshabilitando el interruptor. Esto se suele conseguir manipulando WasEnabledBy y aplicando las políticas correspondientes desde Intune o GPO, para que la configuración deseada se respete en todos los equipos.

En cualquier caso, la gestión centralizada de estas advertencias requiere pruebas cuidadosas, porque un ajuste mal planteado puede dejar comportamientos inconsistentes entre máquinas o provocar que algunos usuarios puedan cambiar lo que no deberían. Lo más sensato es validar la combinación de políticas, valores de DeviceGuard y de HypervisorEnforcedCodeIntegrity en grupos piloto antes de desplegarlo de forma masiva.

Entender cómo funciona la integridad de memoria, su dependencia de VBS y el hipervisor, los requisitos de hardware, la compatibilidad de controladores, las claves de Registro implicadas y las herramientas de diagnóstico disponibles es esencial para sacarle partido sin volverte loco con errores de activación, iconos amarillos y pantallazos; con una buena planificación, controlando drivers y políticas y combinándolo con copias de seguridad y, si hace falta, herramientas de recuperación de datos, puedes disfrutar de un Windows mucho más resistente frente a ataques avanzados sin tener que sacrificar estabilidad o productividad.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.