- Core Isolation e Integridad de memoria usan VBS e hipervisor para aislar y proteger el kernel de Windows frente a código malicioso.

- Su activación puede realizarse desde Seguridad de Windows o de forma avanzada mediante Registro, políticas y App Control for Business.

- La verificación del estado de VBS y HVCI se realiza con Win32_DeviceGuard, msinfo32 y otras herramientas de administración.

- Ofrecen gran seguridad, pero pueden causar conflictos con drivers, rendimiento y antivirus que también usan virtualización.

Si usas Windows 10 u 11, es muy probable que hayas visto alguna vez el aviso de Aislamiento del núcleo e “Integridad de memoria desactivada” en Seguridad de Windows. A muchos les suena a algo importante, pero no está nada claro qué hace exactamente, qué ventajas tiene, qué puede romper ni cómo se configura bien, sobre todo cuando entran en juego herramientas como Hyper-V, soluciones de terceros o antivirus que también usan virtualización.

En las próximas líneas vas a encontrar una guía muy completa para entender qué son Core Isolation (aislamiento del núcleo) y Memory Integrity (integridad de memoria), cómo funcionan por debajo (incluida la parte de virtualización basada en seguridad, VBS), cómo activarlos o desactivarlos desde la interfaz gráfica, desde el Registro o mediante políticas, cómo validar que todo está en marcha y qué problemas habituales puedes encontrarte, como conflictos con drivers, con software como BlueStacks o con la virtualización de hardware de Kaspersky.

Qué es Core Isolation (aislamiento del núcleo) en Windows

El llamado aislamiento del núcleo es una función de seguridad avanzada incluida en Windows 10 y Windows 11 que aprovecha la virtualización para separar el núcleo del sistema operativo del resto de procesos que se ejecutan en el equipo. La idea es sencilla: si el kernel está ejecutándose en un entorno más aislado y controlado, es mucho más difícil que un malware o un atacante logre inyectar código en esa zona tan sensible.

Cuando activas Core Isolation, Windows crea un entorno protegido y virtualizado donde se ejecutan partes críticas del sistema, de tal forma que el código malicioso que llegue a través de un archivo, un driver defectuoso o una app no pueda acceder directamente a la memoria del kernel. Esta separación lógica se apoya en tecnologías de virtualización de hardware y en el hipervisor de Microsoft.

Imagina que abres un adjunto de correo infectado con malware. Sin aislamiento del núcleo, un exploit bien diseñado podría usar una vulnerabilidad del sistema para escalar privilegios y escribir en zonas críticas de memoria, afectando al kernel y comprometiendo por completo el equipo. Con Core Isolation activo, ese ataque se queda “encerrado” en un entorno donde no puede manipular directamente el núcleo, reduciendo mucho el impacto.

Además de aislar procesos, el sistema aprovecha la memoria de hardware para guardar información sensible en áreas protegidas, de forma que la superficie de ataque se acorta. Esto no sustituye al antivirus ni a las buenas prácticas, pero añade una capa extra muy potente frente a amenazas sofisticadas.

Qué es Memory Integrity y qué papel juega en la seguridad

Dentro del propio aislamiento del núcleo, la parte más importante es la llamada integridad de memoria o Memory Integrity. Esta característica se apoya en la seguridad basada en virtualización (VBS, Virtualization-Based Security) de Windows para ejecutar el mecanismo de integridad de código del kernel dentro de un entorno virtual aislado, totalmente separado del sistema operativo normal.

En la práctica, Memory Integrity se encarga de que solo se pueda cargar en el kernel código que esté debidamente firmado y considerado de confianza. Para lograrlo, utiliza el hipervisor de Windows, que crea un pequeño “submundo” seguro que actúa como raíz de confianza, incluso bajo la suposición de que el kernel principal pudiera ser comprometido. Si necesitas probar código no firmado en entornos controlados, consulta cómo activar el modo desarrollador de forma segura.

Una de las capacidades clave de esta función es que restringe las asignaciones de memoria del kernel que podrían ser utilizadas para explotar vulnerabilidades o escalar privilegios. Si un atacante intenta modificar estructuras de memoria críticas una vez activada la integridad de memoria, el sistema lo bloquea o provoca un fallo controlado antes de permitir que la amenaza avance.

Otra tarea importante es proteger elementos como el mapa de bits de Control Flow Guard (CFG) de los controladores de modo kernel. Esta estructura ayuda a Windows a vigilar el flujo de ejecución del código en el kernel; si un malware logra alterarla, podría redirigir la ejecución hacia partes maliciosas. Con Memory Integrity, ese tipo de manipulaciones se vuelve mucho más difícil.

Además, la integridad de memoria salvaguarda el proceso de integridad de código en modo kernel, encargado de comprobar que otros procesos de kernel de confianza disponen de certificados válidos y que el código cargado no ha sido modificado. Si algo no cuadra, el cargador de controladores lo bloquea.

Relación entre VBS, Core Isolation y Memory Integrity

Para entenderlo bien, conviene diferenciar varios conceptos que Windows usa de forma conjunta, aunque a menudo se mencionan como si fueran lo mismo:

- VBS (Virtualization-Based Security): es la tecnología base que usa el hipervisor de Windows para crear uno o varios contenedores de memoria protegida. Dentro de esos contenedores se ejecutan servicios de seguridad que el sistema trata como más confiables que el propio kernel.

- Core Isolation (aislamiento del núcleo): es el paraguas de funciones visibles para el usuario en Seguridad de Windows que aprovechan VBS para proteger el núcleo y otros procesos críticos.

- Memory Integrity (integridad de memoria): es uno de esos componentes dentro del aislamiento del núcleo, responsable específicamente de la integridad de código del kernel y de limitar asignaciones de memoria peligrosas.

Es posible habilitar solo VBS sin activar Memory Integrity, o bien combinar VBS + integridad de memoria para tener una protección mucho más fuerte, que es lo que Microsoft recomienda en la mayoría de escenarios profesionales y empresariales.

Cómo activar o desactivar Core Isolation e Integridad de memoria desde la interfaz

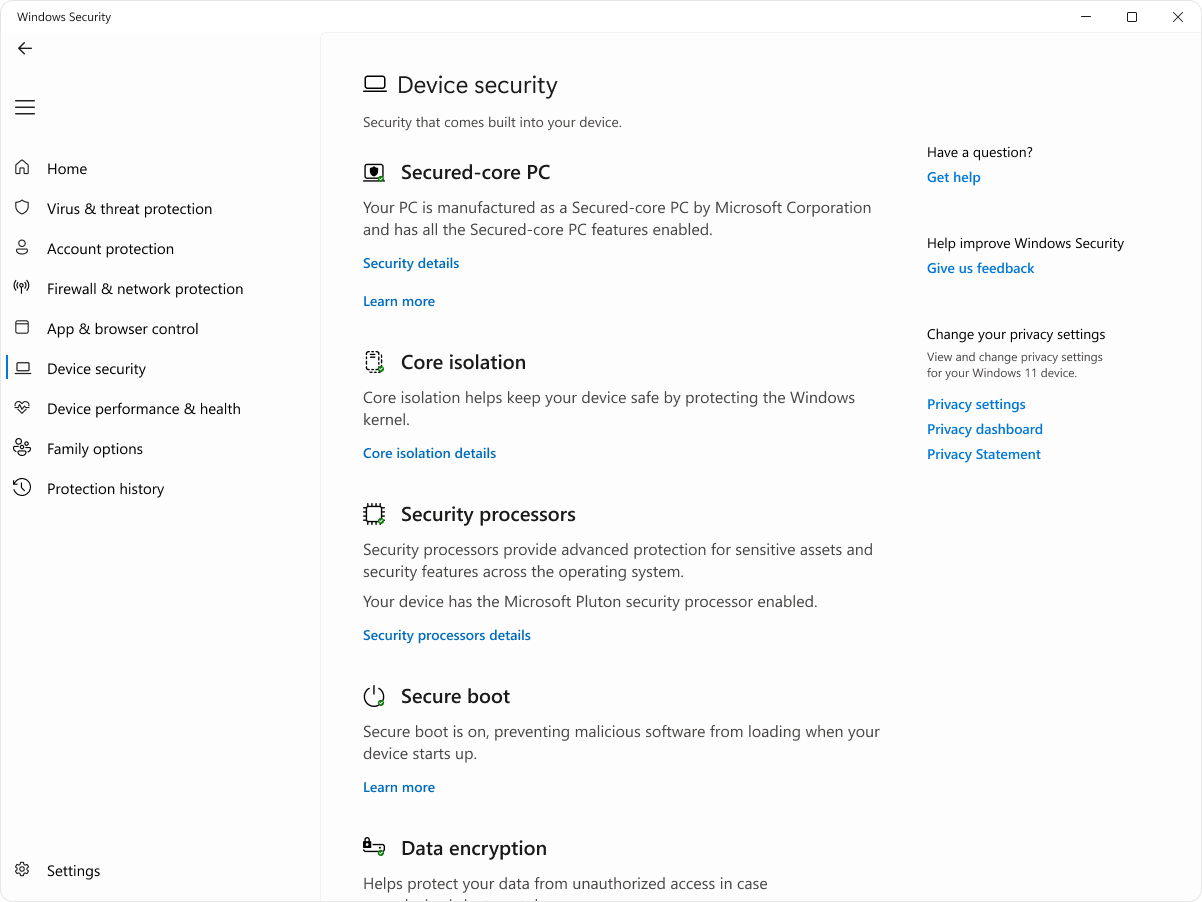

Para un usuario doméstico, la forma más sencilla de controlar estas funciones es a través de la propia aplicación Seguridad de Windows, que suele estar accesible desde el icono con forma de escudo azul situado en la bandeja del sistema, junto al reloj. Si no lo ves, puedes buscar “Seguridad de Windows” usando la combinación Windows + S.

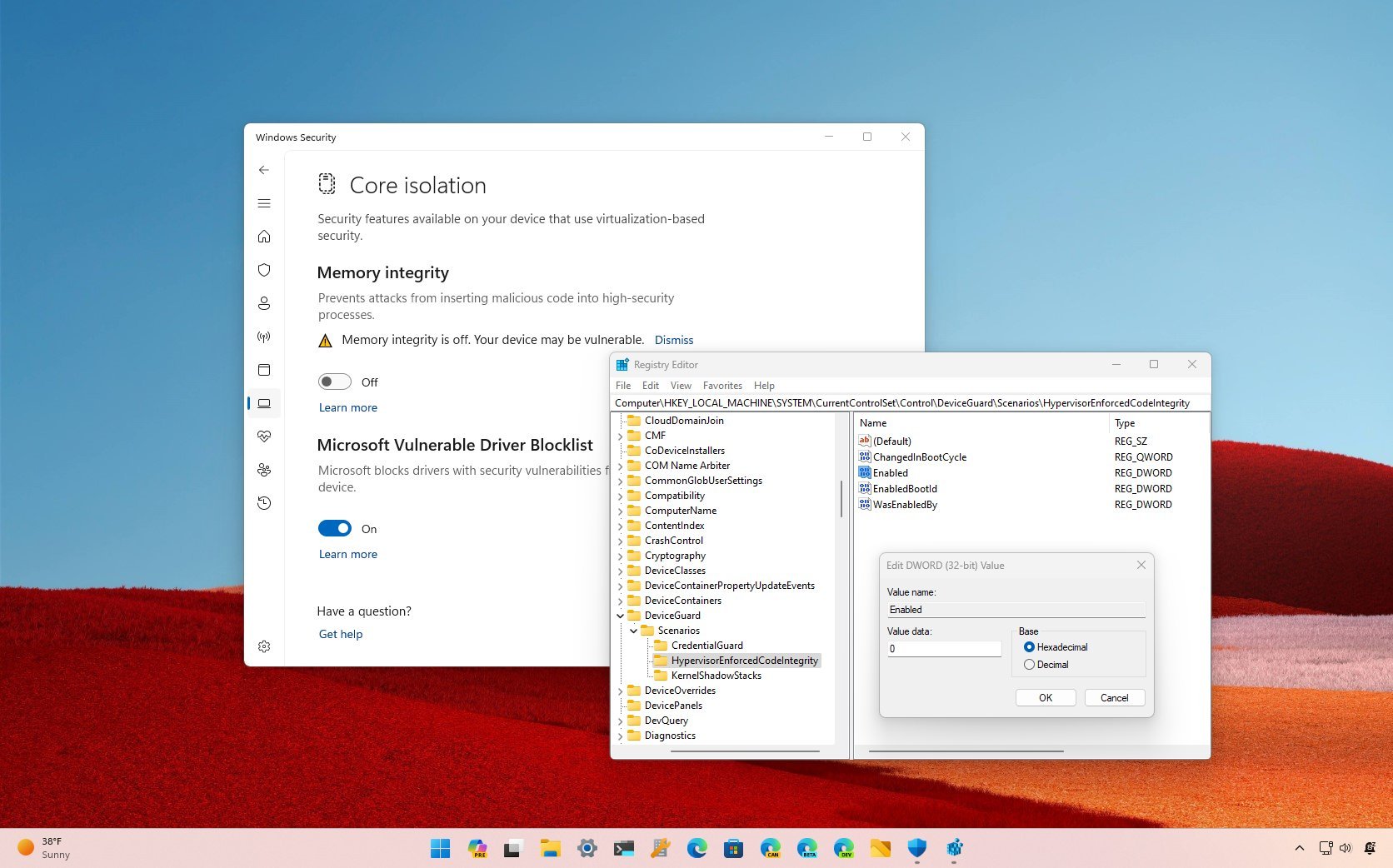

Una vez abierta la app, entra en la sección “Seguridad del dispositivo”. Ahí verás un bloque llamado “Aislamiento del núcleo”. En muchos equipos aparece un mensaje del tipo “La integridad de memoria está desactivada. Es posible que el dispositivo sea vulnerable”, lo que indica que Core Isolation está disponible, pero la parte de Memory Integrity no está funcionando.

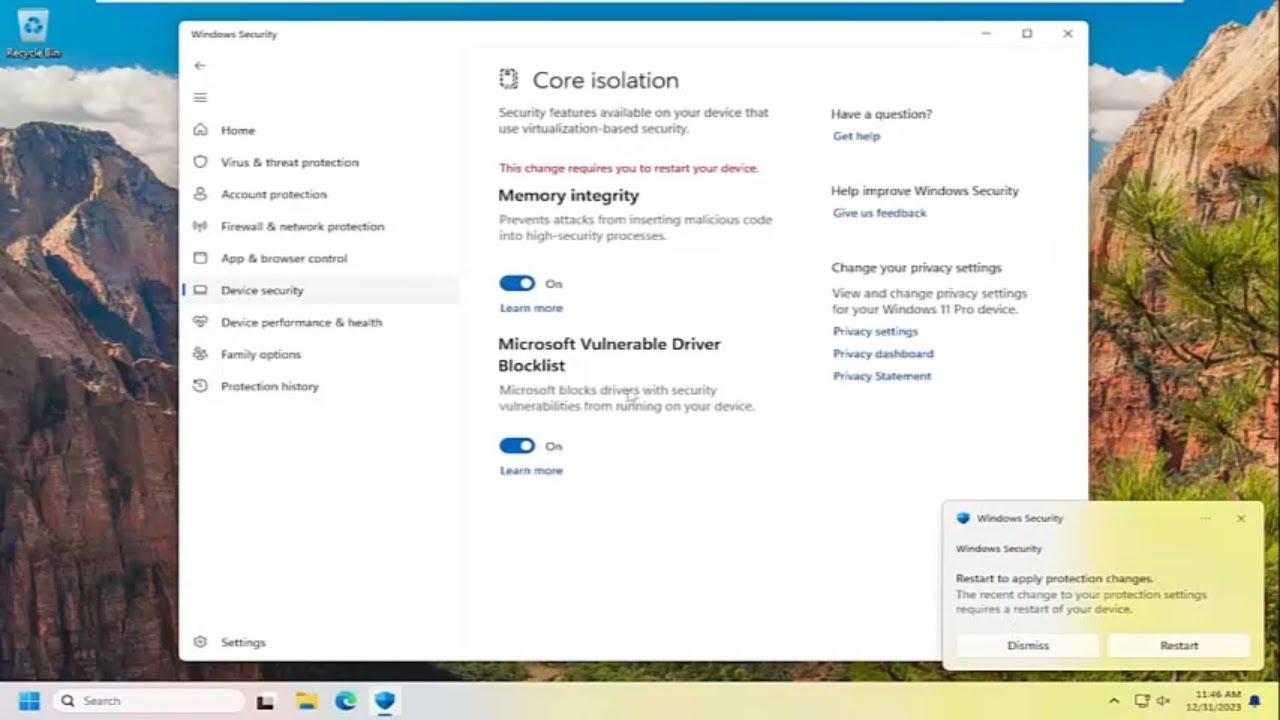

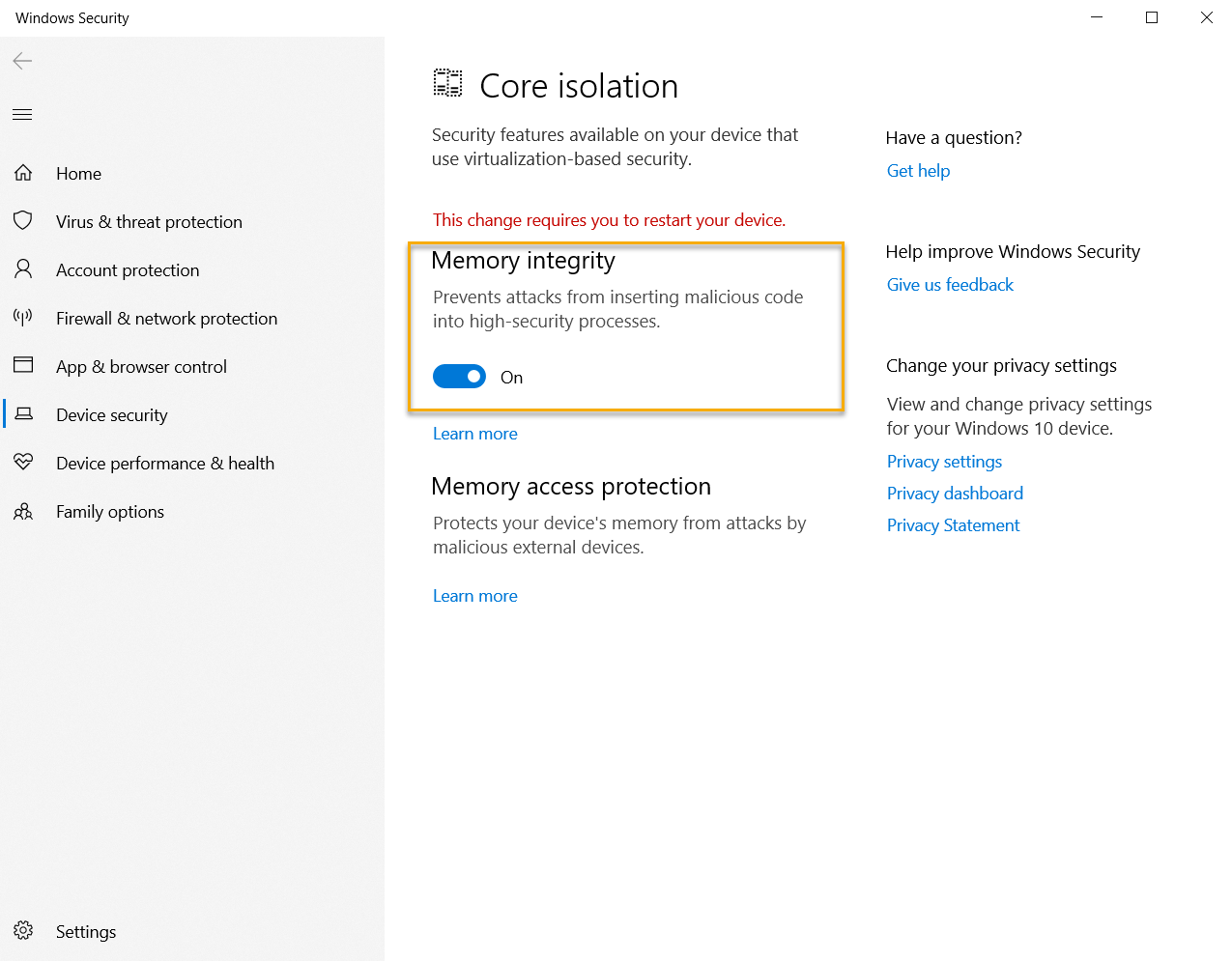

Para cambiarlo, pulsa en “Detalles de aislamiento del núcleo”. Se abrirá una pantalla con opciones avanzadas, entre las que verás el interruptor de “Integridad de memoria”. Al activarlo, Windows comenzará a bloquear la carga de controladores o código en el kernel que no cumpla con los requisitos de seguridad.

En esa misma pantalla suele aparecer también la opción de “Lista de controladores vulnerables de Microsoft”. Cuando está habilitada, el sistema impide que se ejecuten drivers que Microsoft haya marcado como problemáticos o con vulnerabilidades conocidas, lo que añade otra capa de protección frente a ataques basados en controladores maliciosos.

Después de activar la integridad de memoria, es normal que Windows te pida reiniciar el equipo para aplicar los cambios. Verás una notificación en la parte inferior derecha con un botón para reiniciar directamente. Tras el reinicio, si todo va bien, en “Seguridad del dispositivo” aparecerá un icono verde de confirmación junto a “Aislamiento del núcleo”, indicando que la protección está activa.

Configuración avanzada mediante Registro para VBS y Memory Integrity

En entornos profesionales o cuando se quiere automatizar la configuración en varios equipos, es frecuente recurrir al Registro de Windows y a scripts (antes de tocar nada, haz una copia de seguridad del registro) para habilitar o ajustar con precisión VBS y Memory Integrity. Las claves relevantes se encuentran bajo la ruta:

HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard

Una configuración recomendada para habilitar VBS y la integridad de memoria sin bloqueo definitivo en UEFI implica establecer los siguientes valores desde una consola con privilegios de administrador:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "Locked" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 0 /f

Si quieres ajustar más fino la configuración, puedes usar cada clave por separado según lo que necesites activar:

- Activar solo VBS (sin integridad de memoria)

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f - Requerir solo arranque seguro (Secure Boot) para VBS (valor 1)

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 1 /f - Requerir arranque seguro + protección DMA para VBS (valor 3)

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 3 /f - Configurar VBS sin bloqueo UEFI (Locked = 0)

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "Locked" /t REG_DWORD /d 0 /f - Configurar VBS con bloqueo UEFI permanente (Locked = 1)

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "Locked" /t REG_DWORD /d 1 /f - Activar integridad de memoria (HVCI)

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 1 /f - Configurar integridad de memoria sin bloqueo UEFI (Locked = 0)

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 0 /f - Configurar integridad de memoria con bloqueo UEFI (Locked = 1)

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 1 /f - Forzar VBS (y Memory Integrity) en modo obligatorio

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard" /v "Mandatory" /t REG_DWORD /d 1 /f

Cuando se marca el valor Mandatory = 1, el cargador de Windows no permite que el sistema continúe arrancando si el hipervisor, el “kernel seguro” o alguno de sus módulos dependientes no consiguen cargarse. Es una medida drástica, pensada para entornos donde la seguridad está por encima de la disponibilidad.

Otra cuestión interesante es el control de la interfaz gráfica de integridad de memoria. Si quieres que aparezca atenuada y se muestre el mensaje “This setting is managed by your administrator”, puedes ejecutar:

reg delete HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity /v "WasEnabledBy" /f

Y si más adelante decides que el usuario vuelva a tener control normal sobre ese interruptor, puedes restaurarlo con:

reg add HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity /v "WasEnabledBy" /t REG_DWORD /d 2 /f

Activar integridad de memoria con App Control for Business

En empresas que gestionan plantillas grandes, suele resultar más cómodo usar las políticas de App Control for Business (antiguo Windows Defender Application Control) para habilitar la integridad de memoria de forma centralizada. Hay varias formas de hacerlo:

- Mediante el Asistente de Control de aplicaciones, al crear o editar una directiva, marcando la opción “Integridad de código protegida por hipervisor” en la página de reglas de la política.

- Usando el cmdlet de PowerShell Set-HVCIOptions, que permite activar, desactivar o ajustar el comportamiento de HVCI (Hypervisor-Enforced Code Integrity) desde scripts de administración.

- Editando directamente el XML de la política de App Control y modificando el valor del elemento

<HVCIOptions>, para adaptarlo a las necesidades de cada organización.

Cómo comprobar si VBS e integridad de memoria están activos

Una vez que creas que has dejado todo bien configurado, es importante verificar qué está realmente habilitado y ejecutándose. Windows ofrece varias herramientas para ello, tanto desde línea de comandos como desde la interfaz gráfica.

Comprobación con la clase WMI Win32_DeviceGuard

En Windows 10, Windows 11 y Windows Server 2016 o posterior existe una clase WMI específica para VBS y Device Guard: Win32_DeviceGuard. Desde una consola de PowerShell con privilegios elevados, puedes obtener la información con:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

La salida de este comando incluye un buen número de campos. Algunos especialmente útiles son:

- InstanceIdentifier: cadena única para identificar el dispositivo dentro de WMI.

- Version: versión de la clase WMI, actualmente suele ser 1.0.

- AvailableSecurityProperties: lista de propiedades de seguridad soportadas por el hardware y el sistema para VBS e integridad de memoria. Cada número indica una capacidad disponible:

0: no hay propiedades relevantes

1: compatibilidad con hipervisor

2: arranque seguro (Secure Boot) disponible

3: protección DMA disponible

4: sobrescritura de memoria segura

5: protecciones NX disponibles

6: mitigaciones de SMM

7: MBEC/GMET disponible

8: virtualización de APIC disponible - CodeIntegrityPolicyEnforcementStatus: indica cómo se está aplicando la política de integridad de código en el sistema:

0: desactivado

1: en modo auditoría

2: en modo reforzado (enforced) - RequiredSecurityProperties: especifica qué propiedades de seguridad son necesarias para poder habilitar VBS en ese equipo, usando la misma numeración anterior (1 para hipervisor, 2 para Secure Boot, 3 para DMA, etc.).

- SecurityServicesConfigured: indica qué servicios de seguridad basados en virtualización están configurados:

0: ninguno

1: Credential Guard está configurado

2: integridad de memoria configurada

3: protección de inicio seguro del sistema configurada

4: medición de firmware de SMM configurada

5-7: distintos modos de protección de pila aplicada por hardware y traducción de paginación reforzada por hipervisor - SecurityServicesRunning: similar al anterior, pero muestra qué servicios están realmente en ejecución (0 para ninguno, 1 para Credential Guard activo, 2 para integridad de memoria en marcha, etc.).

- UsermodeCodeIntegrityPolicyEnforcementStatus: estado de la integridad de código en modo usuario (0 desactivada, 1 auditoría, 2 forzada).

- VirtualizationBasedSecurityStatus: probablemente el campo clave para VBS:

0: VBS no está habilitado

1: VBS está habilitado pero no se está ejecutando

2: VBS habilitado y en ejecución - VirtualMachineIsolation y VirtualMachineIsolationProperties: describen el nivel de aislamiento de máquina virtual soportado. Entre los valores posibles están AMD SEV-SNP (1), Seguridad basada en virtualización (2) e Intel TDX (3).

Uso de msinfo32.exe para ver el estado de VBS

Si prefieres algo más visual, puedes lanzar msinfo32.exe desde Ejecutar o desde una ventana de PowerShell con permisos de administrador. Una vez se abra “Información del sistema”, en la sección “Resumen del sistema” verás, hacia la parte inferior, un bloque dedicado a “Seguridad basada en virtualización” con detalles sobre si VBS está habilitado, qué funciones usa y qué requisitos cumple el equipo.

Problemas habituales y solución de errores al usar integridad de memoria

No todo son ventajas. Al activar Core Isolation y sobre todo Memory Integrity, pueden aparecer conflictos con drivers, pérdidas de rendimiento o incluso pantallazos azules, especialmente en equipos con hardware más antiguo o con controladores poco actualizados.

Uno de los fallos más típicos es que algún controlador de dispositivo deje de cargarse o empiece a provocar cuelgues en tiempo de ejecución. La solución pasa casi siempre por intentar actualizar el driver desde el Administrador de dispositivos o desde la web del fabricante a una versión firmada y compatible con HVCI.

En otros casos, tras activar la función, algunos usuarios han visto que los FPS en juegos bajan significativamente o que ciertas aplicaciones de virtualización (como BlueStacks o emuladores similares) dejan de funcionar o se vuelven muy inestables. Esto puede deberse a que la integridad de memoria hace un uso intensivo de las capacidades de virtualización del procesador y bloquea técnicas que estas apps usaban anteriormente.

También hay reportes de ordenadores que muestran pantallas azules al tratar de activar el aislamiento del núcleo o después de un reinicio con Memory Integrity habilitada. En esas situaciones, si no puedes entrar al sistema normalmente, puedes recurrir al Entorno de recuperación de Windows (Windows RE).

El procedimiento típico en caso de fallo grave sería:

- Deshabilitar previamente, si es posible, las políticas de grupo, Intune u otras herramientas que estuviesen forzando VBS e integridad de memoria.

- Arrancar el equipo en Windows RE (por ejemplo, interrumpiendo el arranque varias veces o usando un medio de instalación) y acceder a la consola.

- Una vez dentro de Windows RE, modificar manualmente el Registro para desactivar Memory Integrity, por ejemplo con:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 0 /f - Reiniciar el dispositivo y comprobar si el arranque vuelve a la normalidad.

Implantación de integridad de memoria en máquinas virtuales Hyper-V

La integridad de memoria no está limitada a equipos físicos: también se puede habilitar dentro de máquinas virtuales de Hyper-V casi de la misma forma que en un PC normal. Desde el punto de vista del sistema invitado, los pasos de activación son equivalentes.

Eso sí, hay que tener en cuenta que la protección se aplica al contenido de la máquina virtual invitada. Es decir, ayuda a defender la VM frente a malware y ataques que se ejecuten dentro de ella, pero no protege al host ni al administrador de la plataforma. Un administrador del host puede desactivar la integridad de memoria de una VM con un sencillo comando de PowerShell:

Un administrador del host puede desactivar la integridad de memoria de una VM con un sencillo comando de PowerShell:

Set-VMSecurity -VMName <VMName> -VirtualizationBasedSecurityOptOut $true

Para usar Memory Integrity en Hyper-V hay una serie de requisitos mínimos:

- El host de Hyper-V debe ejecutar al menos Windows Server 2016 o Windows 10 versión 1607.

- La máquina virtual debe ser de Generación 2 y ejecutar, como mínimo, Windows Server 2016 o Windows 10.

- La integridad de memoria se puede combinar con virtualización anidada. Si quieres instalar el rol de Hyper-V dentro de la propia VM, tendrás que habilitar primero el entorno de virtualización anidada en el host.

- Los adaptadores de canal de fibra virtual no son compatibles con Memory Integrity. Antes de conectar uno a la VM, es necesario excluirla de la seguridad basada en virtualización mediante

Set-VMSecurity. - La opción AllowFullSCSICommandSet para discos de paso directo tampoco es compatible con integridad de memoria. Si quieres usarla, debes desactivar la seguridad basada en virtualización para esa máquina virtual.

Core Isolation e impacto en el rendimiento: ¿merece la pena?

Una duda recurrente es si compensa tener activado Core Isolation y Memory Integrity cuando se nota que el equipo pierde algo de rendimiento, los ventiladores se disparan o ciertos programas dejan de funcionar correctamente.

Algunos usuarios han reportado, por ejemplo, que al activar esta opción BlueStacks deja de funcionar o que herramientas de gestión específicas como el Centro de comando de Alienware dejan de monitorizar bien el hardware, provocando que los ventiladores se vuelvan locos. La causa suele estar en drivers o servicios que no están preparados para convivir con HVCI.

También es relativamente común que los jugadores noten una reducción de FPS en juegos exigentes cuando la integridad de memoria está activa, ya que la sobrecarga de virtualización y las comprobaciones extra del kernel añaden algo de latencia y consumo de recursos. No es dramático en todos los equipos, pero en algunos sí se nota.

En estos casos, la decisión depende de tus prioridades: si tu uso es muy intensivo en juegos o en programas incompatibles, puede tener sentido desactivar temporalmente el aislamiento del núcleo. A cambio, conviene extremar otras precauciones: evitar descargas sospechosas, no visitar webs dudosas y mantener siempre activo y actualizado el antivirus, como Microsoft Defender u otra solución fiable.

Si, por el contrario, al activar Core Isolation no percibes fallos ni problemas apreciables de rendimiento, es muy recomendable mantenerlo encendido como capa de defensa adicional, especialmente en portátiles que viajan, equipos de trabajo o dispositivos que manejan datos sensibles.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.