- Exploit Protection y las mitigaciones integradas en Windows 11 reducen drásticamente la superficie de ataque frente a exploits y ransomware.

- La combinación de políticas centralizadas, PowerShell y monitorización de eventos permite ajustar la seguridad sin romper aplicaciones críticas.

- Funciones adicionales como SmartScreen, acceso controlado a carpetas, sandboxing, VBS y HVCI refuerzan la protección frente a ataques avanzados.

- Actualizaciones rápidas, control de aplicaciones, firewall y copias de seguridad completan una estrategia sólida de hardening en Windows 11.

La buena noticia es que Windows 11 incluye un arsenal de funciones de seguridad avanzadas (muchas heredadas y mejoradas del antiguo EMET) y que, combinadas con una buena estrategia de hardening, permiten reducir muchísimo la superficie de ataque y frenar exploits incluso de día cero. En las siguientes líneas vas a ver, paso a paso, cómo prevenir exploits en Windows 11 aprovechando al máximo Exploit Protection, Microsoft Defender, controles de acceso, sandboxing, hardening del sistema y buenas prácticas de gestión.

Qué es Exploit Protection en Windows 11 y por qué importa

En Windows 11, la llamada Protección contra vulnerabilidades (Exploit Protection) es un conjunto de mitigaciones que se aplican tanto al propio sistema operativo como a programas concretos. Su objetivo es dificultar al máximo que el malware pueda aprovechar fallos de seguridad, corromper memoria o inyectar código en procesos legítimos.

Muchas de las capacidades que antes ofrecía EMET se integran hoy de forma nativa en Windows, de modo que ya no hace falta instalar herramientas externas para activar mitigaciones de alto nivel. Además, se pueden combinar con soluciones como Microsoft Defender for Endpoint para tener visibilidad detallada de los eventos, bloqueos y auditorías que generan estas defensas.

Exploit Protection se puede configurar en dos grandes ámbitos: mitigaciones a nivel de sistema (que afectan a todos los procesos que no tengan una configuración específica) y mitigaciones por aplicación (configuraciones finas para ejecutables concretos). A mayores, muchas de estas mitigaciones admiten modo auditoría, ideal para probar políticas agresivas sin romper el entorno productivo.

Requisitos previos y buenas prácticas de despliegue de mitigaciones

Antes de lanzarte a activar mitigaciones a lo loco, es clave preparar bien el entorno. Una mala configuración puede provocar cuelgues, incompatibilidades o pérdida de productividad, así que conviene tratar el despliegue de Exploit Protection como un proyecto de gestión de riesgos.

Lo primero es habilitar un sistema de supervisión robusto: configura el registro de eventos con auditpol y wevtutil para que recoja los errores de aplicación (ID 1000 y 1001) y los cuelgues del sistema (ID 1002). Esto te ayudará a saber si algún cambio de mitigación está causando problemas en programas concretos.

También resulta muy útil activar la recopilación de volcados de memoria de usuario completos. Estos volcados permiten a los equipos de seguridad o a soporte analizar con detalle por qué se cae un proceso después de activar una mitigación concreta y, en muchos casos, apoyarse en herramientas como Process Hacker para la investigación.

Otro paso inteligente es revisar qué aplicaciones críticas ya se compilan con tecnologías modernas como Control Flow Guard (CFG), enfocada a evitar exploits que corrompen memoria. Puedes usar la herramienta dumpbin para comprobar si un binario incluye CFG. En muchas de estas apps, no será necesario forzar mitigaciones adicionales como DEP, ASLR, SEHOP o ACG, porque ya traen protecciones de serie.

Todo esto se integra en lo que Microsoft llama prácticas de despliegue seguro (Secure Deployment Practices, SDP). La idea es implementar cambios de seguridad de forma escalonada, probando primero en un grupo reducido de equipos para minimizar el riesgo de paradas masivas.

Cómo desplegar Exploit Protection sin romper el entorno

Un enfoque recomendable es elegir entre 10 y 50 dispositivos Windows representativos y usarlos como laboratorio. En esos equipos pruebas las 21 mitigaciones disponibles, identificas cuál rompe qué aplicación y vas pulienco la política para tu organización o para tu propio flujo de trabajo.

Las mitigaciones que se demuestren incompatibles con una app crítica puedes desactivarlas sólo para ese ejecutable concreto, manteniéndolas activas en el resto del sistema. Luego reiteras el proceso con las aplicaciones clave (navegadores, suite ofimática, software de negocio, etc.) hasta tener un conjunto estable de reglas.

Cuando la política esté madura, despliega primero en un entorno de User Acceptance Testing (UAT) formado por administradores de TI, seguridad y soporte. Si todo se comporta como debe, podrás empezar la rampa: 1 %, 5 %, 10 %, 25 %, 50 %, 75 % y, finalmente, 100 % de los equipos.

Si gestionas muchos dispositivos, no tiene sentido configurar cada uno a mano. Windows 11 permite exportar la configuración de Exploit Protection a un archivo XML y aplicarlo de forma centralizada mediante Intune, Microsoft Configuration Manager, MDM o Directiva de grupo.

Configurar Exploit Protection desde la app Seguridad de Windows

Para un equipo individual o para pruebas, la forma más directa de trabajar con Exploit Protection es a través de la app Seguridad de Windows. Desde ahí puedes ajustar mitigaciones a nivel de sistema y por aplicación, además de exportar el perfil XML.

Para acceder, basta con abrir el icono de escudo de la bandeja del sistema o buscar “Seguridad de Windows” en el menú Inicio. Una vez dentro, entra en Control de aplicaciones y explorador y busca el enlace de Protección contra vulnerabilidades / Configuración de protección contra vulnerabilidades.

La sección se divide en dos bloques: Configuración del sistema, donde ajustas medidas globales, y Configuración del programa, donde afinas por ejecutable. Las opciones típicas para cada mitigación son:

- Activada de forma predeterminada: se aplica a todas las apps que no tengan una entrada propia.

- Desactivada de forma predeterminada: no se usa salvo que se fuerce en una app concreta.

- Usar valor predeterminado: respeta el valor que trae Windows 11 de fábrica (Activado o Desactivado, se indica entre corchetes).

Algunas mitigaciones aceptan un modo especial de Auditoría. En ese caso, el sistema registra eventos como si la mitigación estuviera activa, pero no bloquea realmente la operación. Es perfecto para ver qué rompería una política agresiva antes de imponerla.

Si quieres ajustar una aplicación concreta, en Configuración del programa puedes seleccionar una ya listada o usar las opciones Agregar programa para personalizar, bien por nombre de ejecutable (afecta a cualquier proceso con ese nombre, opcionalmente limitando por ruta), bien seleccionando la ruta exacta del archivo con el diálogo del Explorador de Windows.

Una vez escogida la app, verás todas las mitigaciones posibles para ella. Puedes activarlas, desactivarlas o pasarlas a auditoría. Si habilitas la casilla de “Invalidar configuración del sistema” para una mitigación concreta, lo que mandas es siempre la configuración de programa, incluso aunque la configuración de sistema diga otra cosa.

Ejemplos prácticos de combinación de mitigaciones

La forma en que se combinan las opciones de sistema y programa puede resultar un poco liosa. El comportamiento general es que la configuración a nivel de programa tiene prioridad sobre la de sistema en caso de conflicto, y si nada está definido manda el valor “Usar valor predeterminado”.

Imagina que alguien configura la Prevención de ejecución de datos (DEP) a nivel de sistema como “Desactivada de forma predeterminada”. Si después añade test.exe en Configuración del programa, marca la opción de invalidar la configuración de sistema y establece DEP en “Activado”, el efecto real es que solo test.exe funcionará con DEP, mientras el resto de aplicaciones no la tendrán aplicada.

En un escenario un poco más complejo, piensa en una administradora que deja DEP desactivada por defecto en el sistema, crea una entrada de programa para test.exe con DEP activada e invalidando la política global, y otra para miles.exe en la que solo activa Protección de flujo de control (CFG) sin tocar DEP. El resultado práctico es que test.exe tendrá DEP activa, miles.exe seguirá sin DEP pero sí con CFG, y el resto del sistema continuará sin DEP.

Este modelo permite afinar mucho la protección de aplicaciones críticas, sin forzar el mismo nivel de endurecimiento en programas heredados o especialmente delicados.

Mitigaciones disponibles y cómo ayudan contra exploits

Exploit Protection agrupa un conjunto muy amplio de mitigaciones, muchas de ellas heredadas de EMET pero integradas y optimizadas en Windows 10/11. Algunas pueden aplicarse a todo el sistema y a aplicaciones, otras solo a nivel de aplicación.

Entre las más importantes para prevenir exploits en Windows 11 destacan:

- Protección del flujo de control (CFG): asegura que las llamadas indirectas sigan rutas previstas, evitando desvíos maliciosos del flujo de ejecución.

- Prevención de ejecución de datos (DEP): impide ejecutar código en regiones de memoria marcadas como sólo datos (montones, pilas).

- ASLR y variantes: fuerza la reubicación de imágenes (ForceRelocateImages) y aleatoriza asignaciones de memoria (BottomUp, HighEntropy), complicando los exploits basados en direcciones estáticas.

- SEHOP: valida la integridad de las cadenas de manejadores de excepciones, cortando una técnica clásica de explotación.

- ACG (Arbitrary Code Guard): evita introducir código ejecutable que no provenga de imágenes legítimas y bloquea modificaciones de páginas de código.

- Bloqueo de imágenes remotas o de baja integridad: prohíbe cargar binarios desde recursos de red o con etiquetas de integridad baja, una vía muy usada por malware.

- Protección de integridad de código: restringe la carga de binarios a los firmados por Microsoft, WHQL u orígenes fiables, con opción de incluir la Microsoft Store.

- Deshabilitar Win32k system calls: aísla a ciertas aplicaciones de la tabla de llamadas de Win32k, mitigando ataques que apuntan a ese subsistema.

- DisallowChildProcessCreation: impide que una app cree procesos hijo, ideal para contener macros o viewers que no deberían lanzar nada más.

- EAF e IAF (Export/Import Address Filtering): detectan accesos sospechosos a tablas de funciones exportadas/importadas, típicos de cadenas ROP complejas.

Muchas de estas mitigaciones pueden ponerse también en modo auditoría, grabando en el log lo que habrían bloqueado sin llegar a interferir. Otras, como CFG o DEP, sólo funcionan en modo aplicado.

En las versiones actuales de Windows 11, mitigaciones antiguas de EMET como NullPage o heap spray ya se integran directamente en el kernel, por lo que se consideran siempre activas y no necesitan configuración adicional.

Gestión centralizada: Intune, MDM, Configuration Manager y GPO

En entornos corporativos, lo habitual es gestionar Exploit Protection de forma centralizada. Para ello, se parte de un equipo “maestro” donde se ajustan las mitigaciones mediante Seguridad de Windows y después se exporta la configuración a un XML.

Con Microsoft Intune, puedes ir a la sección de Perfiles de configuración de dispositivo, crear un nuevo perfil para Windows 10 y posteriores, escoger la plantilla de Endpoint protection y, dentro, cargar el archivo XML con las opciones de Exploit Protection. Después asignas el perfil a todos los usuarios y dispositivos o a grupos específicos.

Si trabajas con un proveedor de servicios de configuración MDM genérico, puedes usar el CSP ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings para aplicar o deshabilitar mitigaciones, además de activar el modo auditoría.

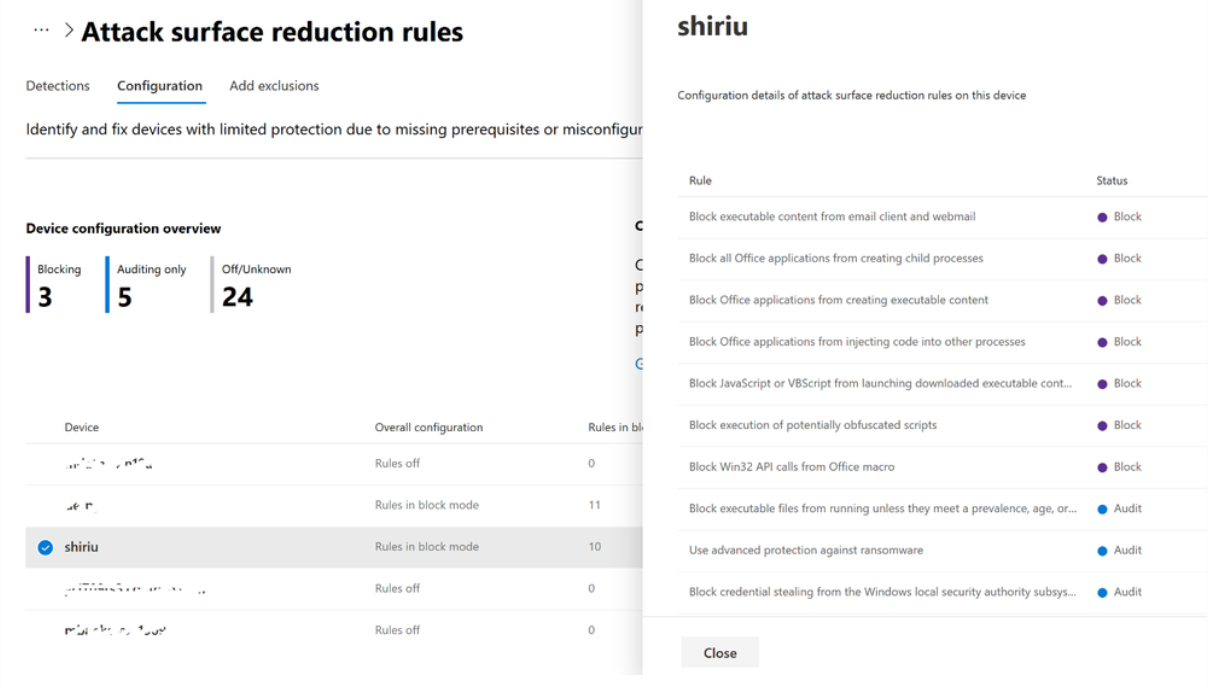

En Microsoft Configuration Manager hay dos enfoques. Desde Seguridad de punto de endpoint → Reducción de superficie de ataque puedes crear una directiva de “Protección contra vulnerabilidades”, seleccionar el archivo XML y distribuirlo. Desde el área de Assets and Compliance → Endpoint Protection → Windows Defender Exploit Guard también puedes cargar el XML, revisar la configuración y desplegar la directiva resultante.

La Directiva de grupo sigue siendo otra vía muy usada: basta con abrir la consola de administración de GPO, editar el objeto deseado y navegar a Configuración del equipo → Plantillas administrativas → Componentes de Windows → Windows Defender → Protección contra vulnerabilidades. Ahí encontrarás la opción para usar un conjunto común de configuración y apuntar a la ruta donde resides el XML.

PowerShell para ver y ajustar mitigaciones con precisión

Además de la interfaz gráfica, Windows 11 ofrece un cmdlet muy potente para gestionar estas defensas: Get-ProcessMitigation / Set-ProcessMitigation. Con él puedes inspeccionar y modificar el estado de cada mitigación a nivel de sistema o aplicación.

Si quieres ver las mitigaciones que afectan a un proceso concreto, basta con ejecutar un comando del estilo Get-ProcessMitigation -Name processName.exe. Para cambiar configuraciones, la sintaxis general es:

Sintaxis general: Set-ProcessMitigation -<scope> <objetivo> -<acción> <mitigation, opciones>

Donde el scope puede ser -Name (para una app concreta) o -System (para todo el sistema); la acción puede ser -Enable o -Disable; y las mitigaciones son palabras clave como DEP, CFG, BottomUp, DynamicCode, DisallowChildProcessCreation, etc.

Por ejemplo, si quieres habilitar DEP con emulación de thunks ATL y evitar procesos hijo para C:\Apps\LOB\tests\testing.exe, podrías usar algo como Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation. Para forzar DEP en todo el sistema, emplearías Set-ProcessMitigation -System -Enable DEP.

Si necesitas devolver una mitigación al valor predeterminado del sistema después de haberla tocado para una app, deberías combinar -Remove con la acción y la mitigación, por ejemplo: Set-ProcessMitigation -Name test.exe -Remove -Disable DEP.

Las mitigaciones que aceptan modo auditoría usan parámetros específicos, como AuditDynamicCode, AuditImageLoad, AuditFont, AuditChildProcess, etc. Para activarlas, se incluyen en la lista al usar -Enable; para desactivarlas, se pasan a -Disable con la misma sintaxis.

Monitoreo de eventos de Exploit Protection en Defender y Visor de eventos

Una parte crucial de la prevención de exploits es vigilar lo que realmente está ocurriendo. Si utilizas Microsoft Defender for Endpoint, puedes tirar de la búsqueda avanzada de amenazas para ver todos los eventos relacionados con Exploit Guard (que engloba Exploit Protection).

Una consulta básica podría ser algo como: DeviceEvents | where ActionType startswith 'ExploitGuard' and ActionType !contains 'NetworkProtection'. Esto te devuelve las violaciones auditadas o bloqueadas relacionadas con mitigaciones como ACG, EAF, IAF, bloqueo de procesos secundarios, protección de integridad de código, etc.

Cada mitigación tiene asociados ciertos ActionTypes específicos, por ejemplo ExploitGuardAcgEnforced/ExploitGuardAcgAudited para ACG, ExploitGuardChildProcessBlocked para bloqueos de procesos secundarios, ExploitGuardRopExploitBlocked para detecciones de ROP (SimExec, CallerCheck, StackPivot), o ExploitGuardWin32SystemCallBlocked para llamadas Win32k denegadas.

Si no cuentas con Defender para Endpoint, siempre puedes recurrir al Visor de eventos de Windows. En el registro de Aplicación, el proveedor “Mitigaciones de seguridad” genera multitud de IDs (1-24) para eventos de auditoría y aplicación de ACG, child process, imágenes remotas, fuentes no confiables, EAF, IAF, ROP, etc.

Además, componentes como WER (Diagnósticos) emiten IDs relacionados con bloqueo CFG, y Win32K puede registrar eventos específicos cuando detecta fuentes no de confianza. Esta telemetría es oro para pulir políticas y entender el impacto real de tus reglas de endurecimiento.

Hardening adicional en Windows 11 frente a exploits y ransomware

Exploit Protection es solo una pieza del puzzle. Windows 11 incorpora otras funciones de seguridad que, bien combinadas, marcan una gran diferencia a la hora de frenar exploits, ransomware y ataques a través del navegador.

Una de las más importantes es el Acceso controlado a carpetas, una defensa pensada específicamente para bloquear cambios sospechosos en directorios críticos, protegiendo frente a ransomware y espionaje de datos. Este sistema funciona con una especie de lista blanca de aplicaciones confiables que pueden modificar ciertas rutas (Documentos, Imágenes, carpetas de trabajo, etc.).

Para configurarlo, entras en Configuración → Privacidad y seguridad → Seguridad de Windows → Protección contra virus y amenazas y, dentro de “Protección contra ransomware”, gestionas el acceso controlado a carpetas y las carpetas protegidas. De esta forma te aseguras de que solo programas legítimos pueden cifrar o alterar tus archivos sensibles.

Otra pieza clave es SmartScreen dentro de “Control de aplicaciones y explorador”. Este componente analiza en tiempo real las descargas, los ejecutables y las páginas que visitas, comparando con reputación en la nube para cortar de raíz muchos intentos de phishing o descarga de malware.

Conviene activar opciones como “Comprobar aplicaciones y archivos”, “SmartScreen para Microsoft Edge” y “Protección contra phishing”, manteniendo así un filtro bastante agresivo que frena exploits que llegan vía navegador o correo.

Para escenarios más arriesgados, Windows Sandbox es mano de santo. Funciona como una máquina virtual ultraligera integrada en el sistema (en ediciones Pro/Enterprise), ideal para abrir adjuntos dudosos, probar software desconocido o visitar webs sospechosas. Todo lo que pase dentro se destruye al cerrar la ventana, sin tocar tu instalación principal.

Aislamiento del núcleo, VBS, HVCI y arranque seguro

Windows 11 apuesta fuerte por el aislamiento basado en hardware. Opciones como el Aislamiento del núcleo y la Integridad de memoria aíslan procesos críticos para que no puedan ser manipulados por código arbitrario en memoria, lo que complica mucho los exploits que apuntan al kernel o a controladores vulnerables.

Estas funciones se apoyan en tecnologías como la Seguridad basada en virtualización (VBS) y la Integridad de código protegida por hipervisor (HVCI), que colocan componentes sensibles en un entorno separado (Virtual Secure Mode) y hacen cumplir políticas estrictas de firma de código.

Para que todo esto funcione necesitas habilitar la virtualización de hardware en la BIOS/UEFI y asegurarte de que el equipo cumple los requisitos de Windows 11, incluido TPM 2.0. También es buena idea activar el Arranque seguro (Secure Boot), que garantiza que sólo se cargan durante el arranque componentes firmados y de confianza.

Combinando Secure Boot, TPM, VBS y HVCI consigues una base muy sólida para evitar ataques que cargan rootkits, modifican el firmware o intentan inyectarse en el kernel. Aunque nada es infalible, estas capas hacen que explotar vulnerabilidades a bajo nivel resulte mucho más costoso y complejo.

Si quieres profundizar en cómo funciona y se configura este aislamiento, consulta el artículo sobre aislamiento del núcleo en Windows 11.

Otras medidas de hardening recomendadas para Windows 11

Más allá de las mitigaciones específicas, hay varias prácticas generales que ayudan muchísimo a prevenir exploits y a limitar su impacto si llegan a ejecutarse:

Mantener Microsoft Defender Antivirus (o Microsoft Defender for Endpoint) activo y actualizado es esencial. La protección en tiempo real, las firmas al día y los análisis periódicos detectan muchos intentos de explotación antes de que consigan encadenar la vulnerabilidad.

Las actualizaciones de Windows y de aplicaciones de terceros siguen siendo la primera línea de defensa. Fallos críticos como CVE‑2023‑28252 (una vulnerabilidad de elevación de privilegios en el sistema de archivos CLFS, explotada para desplegar ransomware Nokoyawa) demuestran que los delincuentes no dudan en usar zero‑days contra empresas medianas y grandes; revisa las políticas sobre actualizaciones de Windows para equilibrar rapidez y estabilidad.

Cuando Microsoft publica parches para estos problemas, es vital aplicarlos lo antes posible, sobre todo en servidores y equipos con datos sensibles. Dejar sistemas sin parchear abre la puerta a que exploits públicos o vendidos en el mercado negro se usen contra tu organización.

A nivel de red, implementar reglas estrictas en el Firewall de Windows ayuda a reducir la superficie expuesta, permitiendo únicamente el tráfico entrante/saliente que realmente se necesita; revisa también cómo detectar puertos de red abiertos para limitar la exposición. Activar el modo “stealth” o silencioso en redes públicas dificulta también que un atacante te detecte fácilmente.

En entornos profesionales, vale la pena considerar soluciones más avanzadas como EDR, Managed Detection and Response y plataformas de Threat Intelligence. Estos servicios permiten detectar actividades anómalas, investigar incidentes de forma profunda y responder antes de que el ataque llegue a cifrar o exfiltrar información.

Copias de seguridad, control de aplicaciones y servicios mínimos

Por muy bien configuradas que tengas las mitigaciones, siempre hay un cierto riesgo residual. Por eso es crítico combinar la prevención de exploits con una política de copias de seguridad robusta, idealmente siguiendo la regla 3‑2‑1 (tres copias, en dos medios distintos, una fuera de la ubicación principal).

Hacer backups periódicos de documentos, configuraciones y datos críticos, probar restauraciones de vez en cuando y almacenar al menos una copia offline marca la diferencia entre un susto y un desastre total cuando algo sale mal; incluye también copias de seguridad del registro (ver cómo hacer una copia de seguridad del registro) como parte de tu plan.

Otra capa muy eficaz es el control de aplicaciones. En ediciones profesionales puedes emplear AppLocker o políticas equivalentes para definir qué binarios, scripts e instaladores están autorizados a ejecutarse; apoya estas políticas con herramientas para auditar permisos, por ejemplo AccessChk, y así reduces al mínimo la posibilidad de que un exploit descargue y lance un payload arbitrario.

Finalmente, desactivar servicios y características que no utilizas ayuda a recortar aún más la superficie de ataque. Cuantos menos servicios expuestos y menos componentes habilitados, menos oportunidades tendrá un atacante para encontrar lagunas. Para procedimientos y guías prácticas sobre esto consulta cómo modificar servicios en Windows 11. Eso sí, conviene documentar bien los cambios y revisar periódicamente qué está activo y qué no.

Combinando de forma sensata Exploit Protection, funciones avanzadas de seguridad de Windows 11, actualizaciones rápidas, antivirus moderno, refuerzo del sistema, control de aplicaciones y buenas copias de seguridad, se puede conseguir que los exploits tengan cada vez más difícil hacer mella en tu equipo o en tu organización, incluso cuando se trata de vulnerabilidades de día cero o campañas de ransomware especialmente sofisticadas.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.