- Comprueba remitente, dominio y dirección de respuesta para detectar suplantaciones.

- Revisa enlaces y adjuntos con lupa; no cliques ni abras sin verificar.

- Desconfía de urgencias, errores y peticiones de datos sensibles.

- Apóyate en firma digital y en SPF/DKIM/DMARC cuando estén disponibles.

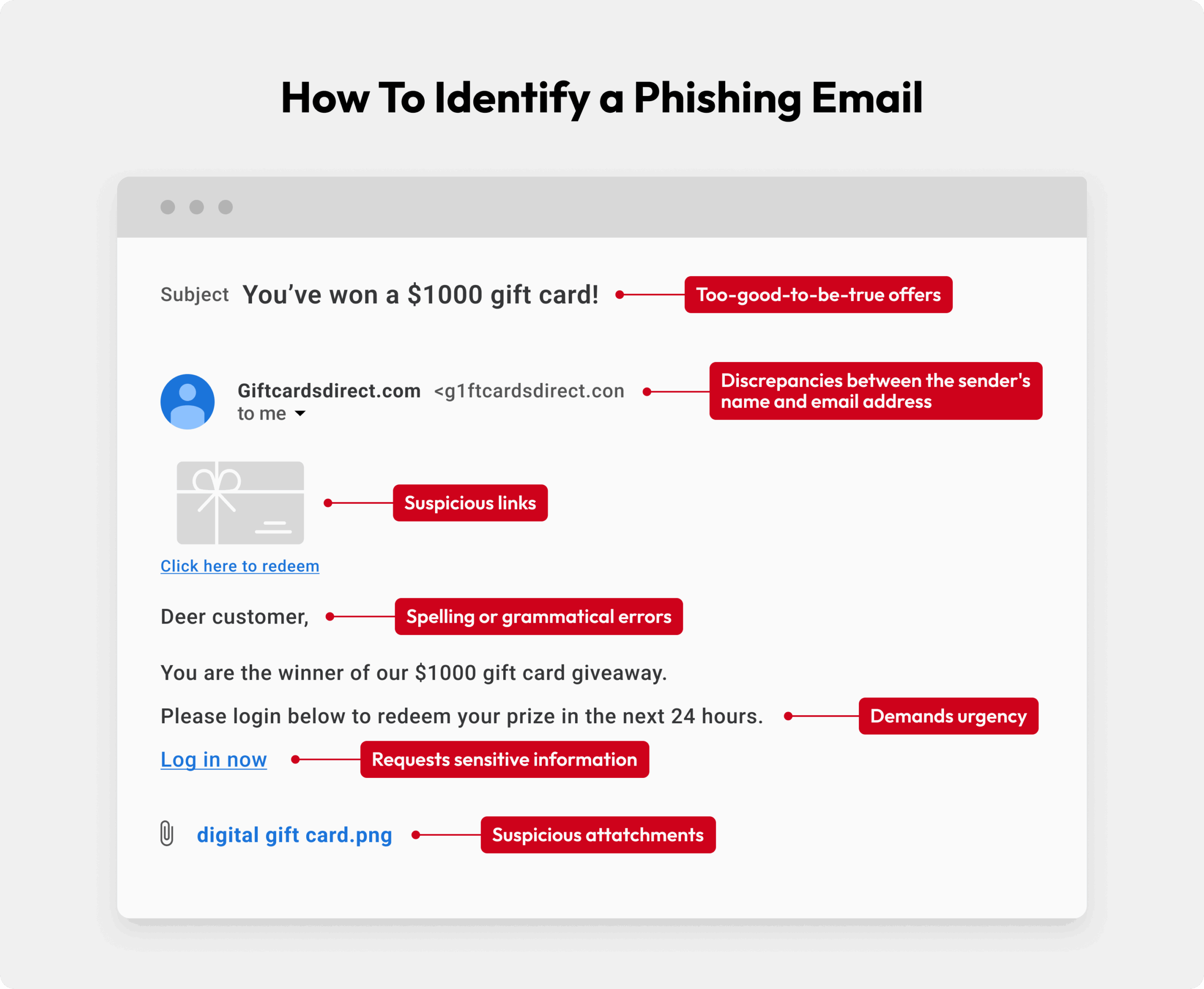

El correo electrónico sigue siendo la puerta de entrada favorita de muchos atacantes, y detectar señales de phishing o de malware a tiempo puede marcar la diferencia entre un susto y un incidente grave. En los últimos años han mejorado tanto las técnicas de suplantación como la ingeniería social, por lo que formar el ojo y aplicar comprobaciones sistemáticas se ha vuelto fundamental para cualquier persona y empresa.

La buena noticia es que hay patrones que se repiten: errores de lenguaje, enlaces camuflados, dominios sospechosos, archivos adjuntos peligrosos o peticiones urgentes de datos. Con una mezcla de sentido común, verificación técnica básica y hábitos de higiene digital, es muy posible frenar la mayoría de intentos antes de que causen daño.

Fíjate primero en el remitente y su dirección

No te quedes solo con el nombre que ves en la bandeja de entrada; lo importante es la dirección completa y, en especial, el dominio. Los atacantes suelen usar nombres que suenan legítimos (como “Atención al cliente” o el nombre de tu banco) acompañados de dominios raros o mal escritos, por ejemplo: “xxxx@secure-com.support” en lugar de “xxxx@tubanco.es”.

Comprueba también la dirección de respuesta (Reply-To). Es fácil falsificar el campo “De”, pero al pulsar “Responder” puedes descubrir que el email redirige la contestación a otra cuenta completamente distinta. Si esa cuenta no coincide con el dominio oficial esperado, mala señal.

Desconfía de dominios con faltas, guiones extraños o TLD inusuales para el supuesto remitente (por ejemplo, .top o .work cuando la marca oficial usa .es o .com). Si no conoces a la organización, búscala en Google y valida que existe, qué vende y cómo se comunica realmente.

El asunto y el tono: urgencias sospechosas

Los phishers adoran los asuntos vagos o alarmistas del tipo “Acción necesaria”, “Problemas con tu cuenta” o “Pago rechazado”. Ese lenguaje busca que cliques por nerviosismo. Si recibes algo así, tómate un minuto para revisar el resto de señales antes de abrir enlaces o adjuntos.

Contrasta con tus acciones recientes: si no has iniciado un trámite o una compra, es improbable que te toque “verificar” nada. Y si de verdad te preocupa, contacta por canales oficiales (teléfono o web directa) en vez de responder al propio correo.

Saludo, personalización y nivel de detalle

Un saludo genérico (“Hola”, “Estimado cliente”) en un correo muy específico es un clásico del phishing. No es una prueba absoluta, pero sí una bandera roja. La falta de personalización suele ir acompañada de pocos datos reales sobre ti o sobre el supuesto servicio contratado.

Observa la riqueza del contenido: muchos fraudes son escuetos, sin referencias a pedidos, contratos o contactos mutuos. Si de verdad fuera un tema importante, esperarías ver detalles concretos y coherentes con tu relación con la empresa.

Errores lingüísticos y aspecto del mensaje

Las faltas de ortografía, frases mal construidas o un tono poco natural siguen siendo pistas muy útiles. Aunque los atacantes han mejorado, los textos apresurados delatan campañas de suplantación, incluso cuando el logotipo luce convincente.

El diseño también habla: correos con maquetación descuidada, gráficos borrosos o estilos inconsistentes suelen ser copias burdas de comunicaciones oficiales. Compáralos con emails auténticos que tengas archivados del mismo remitente.

Enlaces: comprueba antes de hacer clic

Pasar el ratón por encima del enlace (sin clic) para ver la URL real es una costumbre que te salvará de más de un susto. Si el destino no coincide con el dominio oficial o incluye marcas reales incrustadas para aparentar legitimidad (p.ej., “antivirus-empresa.com” dentro de un dominio desconocido), sospecha.

Otras señales: dominios muy largos con cadenas de números, subdominios que intentan confundir (tipo “soporte.tubanco.es.ejemplo.com”), URLs acortadas sin contexto y páginas que piden credenciales sin venir a cuento. Introduce contraseñas solo en sitios que ya conoces y con conexión segura que reconozcas.

Archivos adjuntos: formato, nombre y coherencia

No abras adjuntos si no has verificado el origen, aunque a primera vista “parezcan” facturas, nóminas o informes. En especial, cuidado con formatos ejecutables o con macros (como .exe, .js, .vbs, o documentos Office que piden “habilitar contenido”).

Lee el nombre del archivo: las empresas suelen seguir un patrón (referencia, proyecto, fecha). Si recibes “Factura.pdf” sin más, o nombres genéricos que no cuadran con tus pedidos, frena. Si trabajas con ese proveedor, compara con adjuntos anteriores para ver si respetan su nomenclatura habitual.

Haz la prueba de coherencia: ¿tiene sentido que esa persona concreta te envíe ese tipo de archivo ahora? Si algo chirría (por ejemplo, un PDF de “Recursos Humanos” sobre un seguro recién cambiado hace dos meses), valídalo por otra vía antes de abrir nada.

Firma del correo y vías de contacto

La firma debe cuadrar con el remitente: nombre, cargo, empresa y datos de contacto coherentes. Si hay incongruencias entre la firma y la dirección email, se enciende la alarma. Fíjate también si el mensaje carece de métodos de contacto alternativos (teléfono, web, dirección postal), algo poco habitual en una empresa seria.

El correo puede ir firmado digitalmente con un certificado (S/MIME). Muchos clientes, como Outlook, muestran un icono o cinta indicando la firma; al pulsar, verás datos del certificado y del firmante. Si sueles recibir emails firmados de esa persona y uno llega sin firma, tómate tiempo para confirmar.

Solicitudes de información personal o financiera

Desconfiá de cualquier petición de contraseñas, PINes, números de tarjeta o datos bancarios por email. Tu banco o tu proveedor de pagos no te pedirá esa información sensible por correo. Si el mensaje intenta llevarte a un formulario, duda el doble.

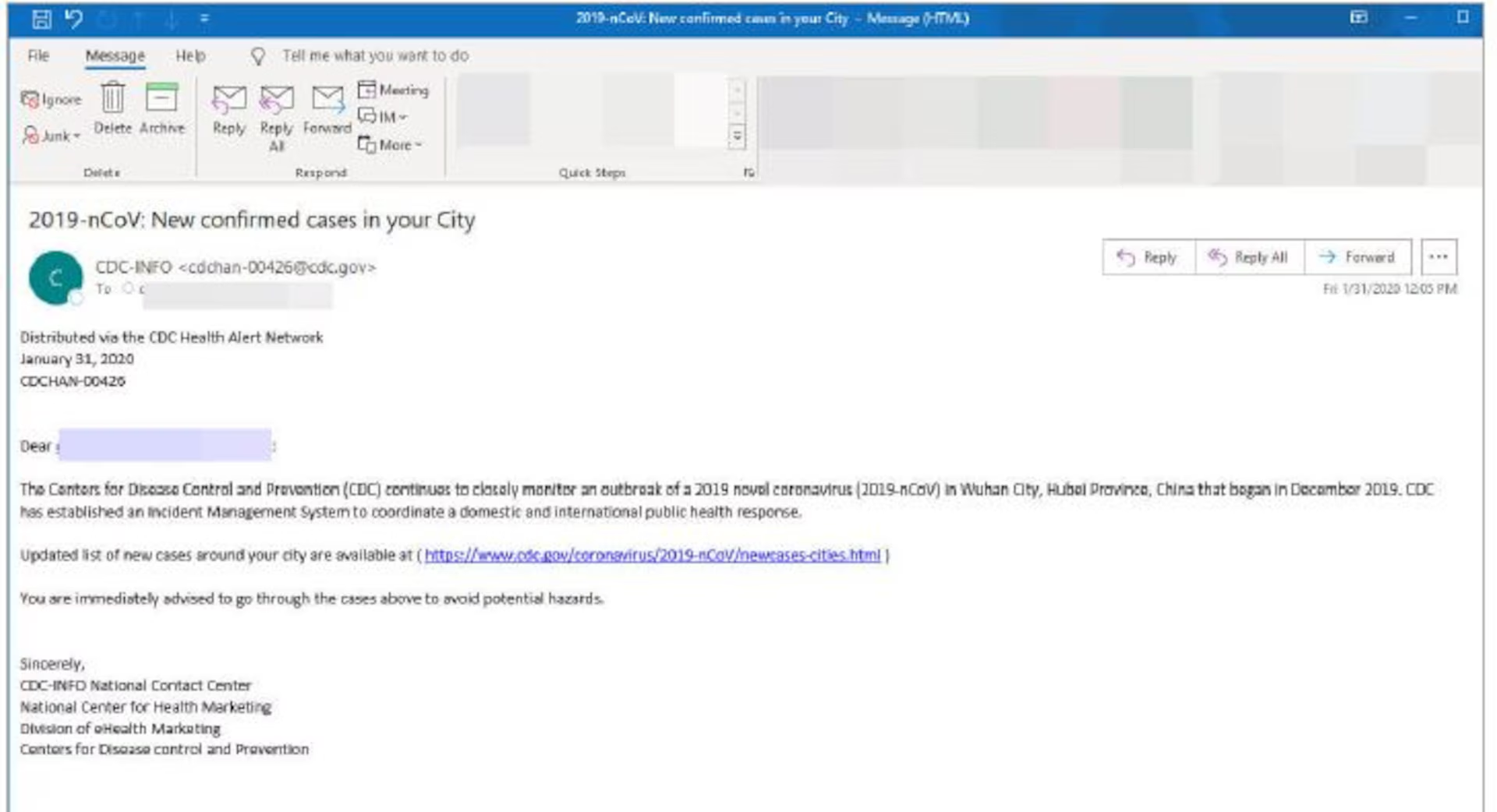

Ojo con las campañas emocionales (donaciones urgentes por desastres, emergencias sanitarias, etc.). Si no conoces a la organización, investiga su legitimidad con calma: web oficial, presencia en medios, registro legal y canales de donación verificados.

Falsos legitimadores: cuando lo “oficial” no lo es

Algunas estafas invierten en “parecer auténticas”: registran dominios que suenan profesionales (p.ej., “virus-control.com”), incluyen marcas reales en la URL o colocan etiquetas de “Alta prioridad” para meter prisa. Esta capa de maquillaje no sustituye la verificación de dominio, enlaces y coherencia del mensaje.

La urgencia es su mejor arma: frases tipo “lo antes posible”, “último aviso” o “bloquearemos tu cuenta” buscan bajar tus defensas. Si te empujan a actuar rápido, frena y valida por tu cuenta.

Comprobaciones técnicas útiles: SPF, DKIM y DMARC

En el lado del servidor existen validaciones que ayudan a detectar suplantaciones: SPF (autoriza servidores que pueden enviar en nombre del dominio), DKIM (firma criptográfica del mensaje) y DMARC (política de qué hacer cuando SPF/DKIM fallan). No necesitas ser técnico para saber que tu organización puede y debe usarlas. Estas comprobaciones técnicas útiles pueden gestionarse con Microsoft Defender.

Como usuario, algunos clientes de correo indican si el mensaje supera o falla estas comprobaciones. Aunque no sean garantía absoluta, suman puntos de confianza cuando todo lo demás encaja (remitente, contenido, enlaces, etc.).

¿Qué hacer si un phishing llega a tu bandeja principal?

Estas pautas minimizan el riesgo y te ayudan a cortar la cadena de un posible ataque cuando se cuela en tu bandeja principal en lugar de ir al spam.

- Elimina el correo sin abrirlo si ya huele raro por el asunto o el remitente. Algunos clientes ejecutan scripts en vista previa; evita curiosear.

- No hagas clic ni descargues adjuntos. Si necesitas comprobar algo, entra por la web oficial escribiéndola tú mismo en el navegador.

- Bloquea al remitente y, si procede, añade el dominio a listas de remitentes bloqueados para que nadie más de tu equipo/familia caiga.

- Reporta el correo a tu departamento de TI o al proveedor de email. Cuanto antes se comparta la señal, más fácil es frenar campañas activas.

- Refuerza tu seguridad con un buen antivirus/EDR y protección del navegador; que analice adjuntos y enlaces en tiempo real.

Escenarios típicos que no debes pasar por alto

- Premios o reembolsos que no esperabas: “has ganado”, “te devolvemos X euros”, “bono exclusivo”. Si no te inscribiste o no compraste nada, no hay premio que reclamar. Es un anzuelo clásico para robar datos o instalar malware.

- Alertas de seguridad teatrales: “han intentado entrar en tu cuenta”, “bloquearemos tu acceso en 24 horas”. El objetivo es forzarte a validar credenciales en una página falsa. Comprueba el estado de tu cuenta entrando por la ruta oficial.

- Falsas facturas y cobros inesperados: te llega una “factura pendiente” con adjunto. Antes de abrir, valida con la empresa por teléfono. Y recuerda: los adjuntos genéricos y los nombres poco descriptivos son mala señal.

- Campañas de donación tras una catástrofe: correos muy emotivos que piden transferencias o datos. Si desconoces la entidad, comprueba su legitimidad o dona a través de organizaciones reconocidas por vías oficiales.

Buenas prácticas para mantenerte a salvo

- Formación continua: comparte ejemplos reales en tu equipo, comenta por qué son peligrosos y estandariza un checklist de verificación antes de clicar o descargar.

- Aplica el principio de duda: ante la mínima sospecha, verifica por un canal alternativo (teléfono, chat corporativo o web que tú teclees) y no desde el propio correo.

- Revisa tus hábitos: evita guardar contraseñas en el navegador sin protección, usa antivirus y 2FA en servicios críticos y mantén el sistema y el antivirus actualizados.

- Políticas en la empresa: define cómo se envían facturas, cómo se comparten documentos sensibles y qué indicadores debe incluir un email legítimo (firma digital, dominio, formatos). Cuanta más consistencia, menos margen de engaño.

Checklist rápido: 11 señales clave que debes revisar

Antes de hacer clic o abrir adjuntos, pasa por esta lista breve que aglutina señales frecuentes de fraude.

- Remitente y dominio sospechosos, con faltas o TLD raros.

- Contenido que no esperabas y que no encaja con tus acciones recientes.

- Asunto vago, alarmista o excesivamente urgente.

- Errores de ortografía y gramática o lenguaje torpe.

- Enlaces con destino distinto al aparente; comprueba al pasar el cursor.

- Falta de personalización (saludos genéricos) en mensajes supuestamente críticos.

- Pocos detalles sobre productos/servicios, sin referencias concretas.

- Adjuntos con nombres genéricos o formatos peligrosos.

- Firma que no cuadra con el remitente o ausencia de vías de contacto.

- Falsos legitimadores: dominio “profesional”, logos reales y urgencia marcada.

- Firma digital ausente cuando normalmente existe, o inválida.

Cómo validar enlaces y adjuntos sin ponerte en riesgo

Para enlaces: usa la vista previa al pasar el cursor, copia-pega la URL en un analizador de enlaces de confianza si necesitas inspeccionarla, y desconfía de acortadores sin contexto. Nunca inicies sesión desde un enlace dudoso.

Para adjuntos: descarga únicamente cuando hayas verificado con el remitente por otro canal. Analiza el archivo con tu antivirus y evita habilitar macros. Si el adjunto contradice las prácticas habituales de tu empresa, mejor pide confirmación explícita.

Señales de autenticidad que sí suman puntos

Coherencia integral, como el dominio correcto, firma que cuadra, tono y diseño consistentes con comunicaciones previas y ausencia de urgencias artificiales.

Firma digital válida y comprobable en tu cliente de correo, con certificado emitido a nombre del remitente. Si trabajáis con correo firmado, esta es una de las validaciones más sólidas.

Enlaces a dominios oficiales (escritos correctamente) y rutas lógicas. Aun así, ante peticiones sensibles, entra por tu vía habitual en lugar de clicar.

Cuando algo no cuadre, confía en tu instinto y para: más vale perder dos minutos verificando que un día recuperando una cuenta o lidiando con un ransomware.

Detectar phishing y malware es cuestión de método y calma: examina remitente, enlaces, adjuntos, tono, diseño y peticiones de datos, apóyate en validaciones técnicas cuando existan y corta en seco cualquier urgencia sospechosa. Si dudas, valida por un canal alternativo o pide ayuda a TI; la prudencia siempre gana.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.