- SMB1 es un protocolo obsoleto y vulnerable cuya desactivación mejora notablemente la seguridad del sistema frente a amenazas como WannaCry.

- SMB2 y SMB3 deben mantenerse activos, ya que aportan mejoras clave de rendimiento, cifrado y alta disponibilidad frente a SMB1.

- La gestión de SMB y otros servicios heredados puede hacerse desde PowerShell, Registro, interfaz gráfica o mediante Directiva de grupo en redes corporativas.

- Revisar servicios y características opcionales como Fax, XPS o componentes de red antiguos permite reducir superficie de ataque y simplificar Windows.

En muchos equipos con Windows seguimos arrastrando funciones heredadas que casi nadie usa pero que siguen consumiendo recursos e incluso pueden abrir brechas de seguridad. Hablamos de servicios como Fax, XPS o el viejo protocolo SMB1, además de un buen puñado de características opcionales que Microsoft mantiene por compatibilidad pero que, en un PC doméstico o de oficina moderno, sobran por completo.

Con un poco de cariño a la configuración es posible desactivar estos servicios heredados, reducir superficie de ataque frente a amenazas tipo ransomware y aligerar algo el sistema. Eso sí, antes de tocar nada conviene entender para qué sirve cada componente, qué dependencias tiene y cómo gestionarlo correctamente, ya sea desde la interfaz gráfica, PowerShell, el Registro o incluso Directiva de grupo en entornos empresariales.

Qué es SMB (SMB1, SMB2 y SMB3) y por qué importa tanto

El protocolo Server Message Block (SMB) es la base de la compartición de archivos, impresoras y otros recursos en redes Windows. Permite que un equipo actúe como servidor de ficheros y que otros ordenadores accedan a esos datos como si fueran locales, además de gestionar operaciones remotas como lecturas, escrituras o bloqueo de archivos.

A lo largo de los años Windows ha ido incorporando versiones sucesivas del protocolo: SMB1, SMB2 y SMB3. Cada salto ha traído mejoras en rendimiento, seguridad y escalabilidad, de forma que hoy en día la versión recomendada es SMB3, mientras que SMB1 se considera totalmente obsoleta y peligrosa.

SMB1 se utilizaba de forma exclusiva en sistemas como Windows XP y Windows Server 2003, que ya no cuentan con soporte ni parches. Muchos dispositivos antiguos (NAS viejos, impresoras de red, equipos Linux mal configurados) también siguen tirando de esta versión por compatibilidad, lo que obliga a veces a mantenerla activa en servidores o clientes modernos.

El problema es que SMB1 arrastra vulnerabilidades críticas que han sido explotadas por malware muy conocido, como el ransomware WannaCrypt/WannaCry. Esta familia se aprovechaba de un fallo en la implementación de SMBv1 para propagarse de un equipo a otro dentro de la red, sin necesidad de interacción del usuario.

Por ese motivo Microsoft ha ido eliminando SMB1 de las instalaciones modernas: Windows 11 y Windows Server 2019 en adelante no lo traen por defecto, y en Windows 10 sólo se mantiene en algunas ediciones Home y Pro si ciertas aplicaciones lo piden. Aun así, en muchos entornos continúa instalado o incluso activo, y es altamente recomendable quitarlo o deshabilitarlo siempre que sea posible.

Qué perdemos (y qué ganamos) al desactivar SMB1, SMB2 o SMB3

La recomendación general es clara: desactivar SMB1 en todos los equipos que no lo necesiten de forma estricta, y dejar activas las versiones modernas SMB2 y SMB3. Aun así, en ocasiones puede interesar deshabilitar temporalmente SMB2/3 para diagnosticar un problema de compatibilidad, de rendimiento o de comportamiento extraño en la red.

Al desactivar SMBv3 se pierden varias funciones avanzadas bastante importantes en entornos de alta disponibilidad, ya que muchas son propias de versiones modernas de Windows Server y clústeres de ficheros. Por ejemplo, se deshabilitan:

- Conmutación por error transparente: permite a los clientes reconectarse a otro nodo de un clúster sin que el usuario note el fallo.

- Escalabilidad horizontal: acceso simultáneo a los mismos datos compartidos desde varios nodos del clúster.

- SMB Multicanal: uso simultáneo de múltiples rutas de red para agregar ancho de banda y ganar tolerancia a fallos.

- SMB Direct (RDMA): soporte para redes RDMA de muy alta velocidad, con baja latencia y poco uso de CPU.

- Cifrado extremo a extremo: protección frente a escuchas y ataques en redes no confiables.

- Arrendamiento de directorios y otras optimizaciones para mejorar latencia y rendimiento en sucursales remotas.

Si en lugar de SMB3 desactivamos SMB2, el impacto también es grande. SMB2 introdujo mejoras clave respecto a SMB1:

- Agrupación de peticiones (batching) para enviar varias solicitudes en un único paquete de red.

- Lecturas y escrituras de mayor tamaño que aprovechan enlaces Gigabit y superiores.

- Almacenamiento en caché de propiedades de archivos y carpetas para reducir accesos al servidor.

- Identificadores duraderos que permiten reconectar sin perder sesiones tras cortes breves.

- Firma de mensajes reforzada con HMAC SHA-256 en lugar de MD5.

- Mayor escalabilidad en número de usuarios, recursos compartidos y ficheros abiertos por servidor.

- Soporte de vínculos simbólicos y un modelo de concesiones que mejora rendimiento en redes de alta latencia.

- MTU grande para aprovechar al máximo enlaces de 10 GbE.

- Optimizaciones de eficiencia energética para suspender clientes con archivos abiertos.

Es decir, deshabilitar SMB2 o SMB3 sólo tiene sentido como medida temporal de diagnóstico. Lo que sí conviene hacer de forma permanente es eliminar SMB1, siempre revisando antes si hay dispositivos antiguos que se vayan a quedar sin acceso.

Cómo comprobar, habilitar o deshabilitar SMB1 desde PowerShell

En sistemas modernos como Windows 10, Windows 11 o Windows Server 2016/2019, la manera más limpia de gestionar SMB1 es utilizando PowerShell con privilegios de administrador, apoyándose en las características opcionales del sistema.

Para ver el estado actual del cliente/servidor SMB1 en Windows se puede usar el cmdlet Get-WindowsOptionalFeature apuntando a la característica concreta:

Get-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolSi el objetivo es deshabilitar SMB1 (el caso recomendado), basta con lanzar:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolY si por motivos de compatibilidad no queda más remedio que volver a activarlo, puede hacerse con:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolEn ediciones de servidor como Windows Server 2012 R2 y 2016, SMB1 está empaquetado como una característica de rol. En esos casos se puede eliminar directamente desde PowerShell con:

Remove-WindowsFeature FS-SMB1Es importante recordar que muchos cambios sobre características opcionales y roles requieren reiniciar el equipo para aplicarse por completo, así que conviene planificar la ventana de mantenimiento, sobre todo en servidores en producción.

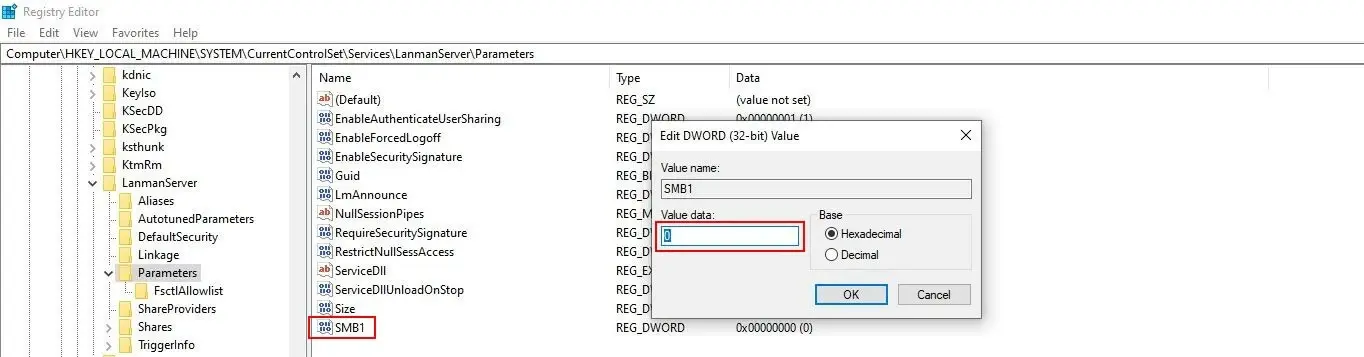

Gestión de SMB1, SMB2 y SMB3 desde el Registro (servidor y cliente)

En versiones más antiguas de Windows o cuando se necesita un control muy fino, es posible activar o desactivar SMB desde el Registro. Esta técnica se aplica tanto a Windows Server (rol de servidor SMB) como a estaciones de trabajo que actúan como clientes.

Para un servidor SMB, la clave de configuración principal es:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

En esa ruta se pueden crear (si no existen) los valores siguientes:

- SMB1 (REG_DWORD):

Valor 0 = protocolo deshabilitado

Valor 1 = protocolo habilitado (predeterminado) - SMB2 (REG_DWORD):

Valor 0 = desactiva SMB2 y SMB3, ya que comparten pila interna

Valor 1 = habilita SMB2/3 (por defecto)

Desde PowerShell se pueden manipular estos valores con cmdlets tipo: Set-ItemProperty

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -ForceEn el caso del cliente SMB en Windows, la cosa cambia porque depende principalmente del servicio LanmanWorkstation y de los controladores mrxsmb10 (SMB1) y mrxsmb20 (SMB2/3). Aquí suele usarse la herramienta de línea de comandos sc.exe para ajustar dependencias y modo de inicio.

Para gestionar SMB1 en el cliente se pueden usar comandos como:

sc.exe qc lanmanworkstationCon ello se verifica la configuración actual del servicio. Para deshabilitar la parte de cliente SMB1 se actualiza la dependencia y se desactiva el controlador correspondiente:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabledSi más adelante hiciera falta reactivar el cliente SMB1, bastaría con restaurar la dependencia y el inicio automático del controlador:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= autoUn patrón similar se aplica cuando lo que se quiere es dejar operativo SMB1 pero deshabilitar SMB2/3 en el cliente, modificando en este caso el comportamiento de mrxsmb20.

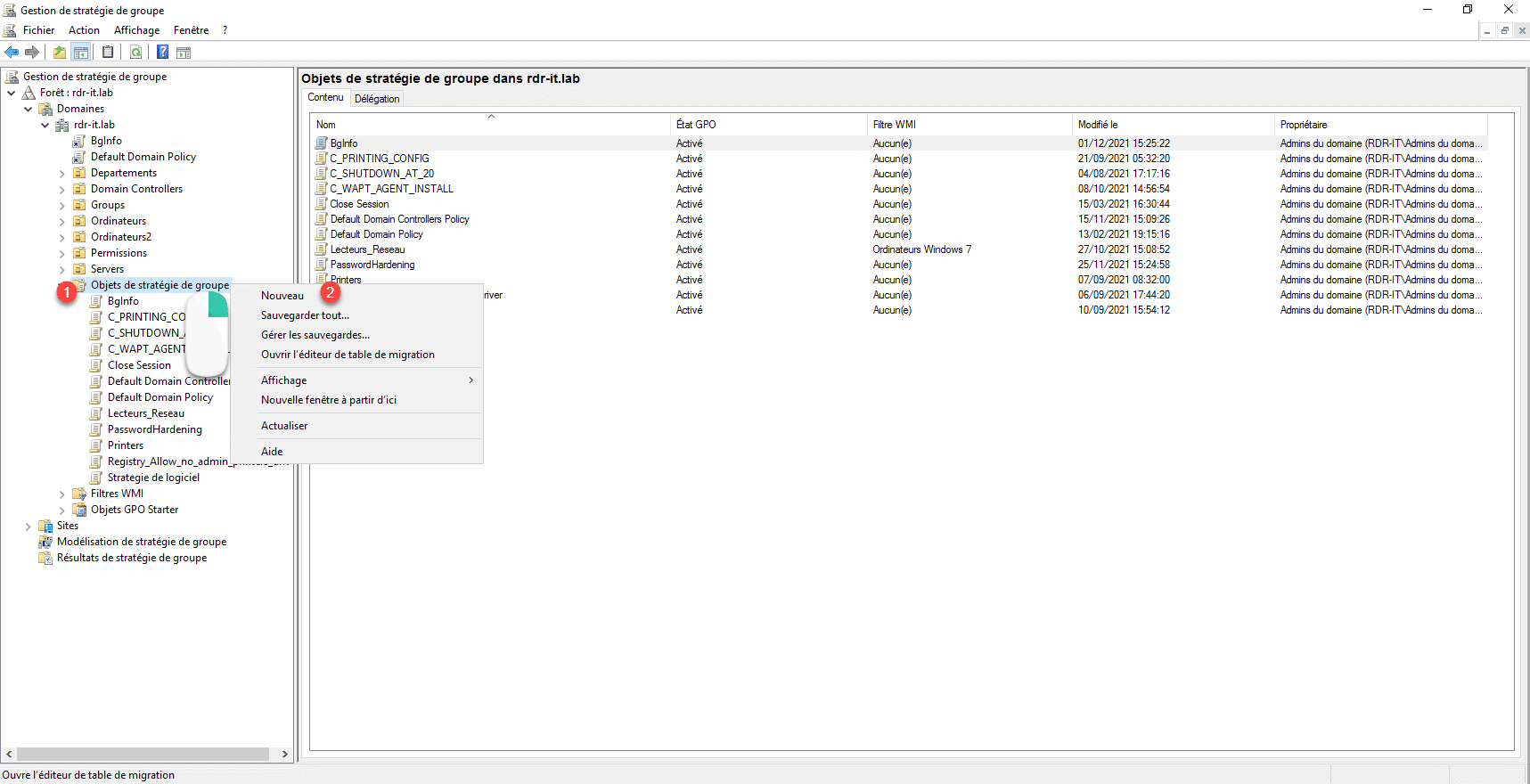

Deshabilitar SMB1 mediante Directiva de Grupo (GPO)

En redes corporativas con muchos equipos, ir máquina por máquina es inviable. Lo más eficiente es aprovechar Directiva de grupo (GPO) para desplegar cambios de Registro que desactiven SMB1 de forma centralizada en las estaciones de trabajo y servidores miembros.

El truco consiste en tocar dos claves principales:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

Valor: Start (REG_DWORD) = 4 → servicio deshabilitado. - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation

Valor: DependOnService (REG_MULTI_SZ) = Bowser, MRxSmb20, NSI (sin MRxSMB10).

En la consola de administración de directivas se crea un nuevo Elemento de Registro dentro de la rama de Configuración del equipo > Preferencias > Configuración de Windows > Registro. El primero se configura como Acción = Actualizar, apuntando al valor Start de mrxsmb10 y estableciendo datos 4. El segundo se crea como Acción = Reemplazar, definiendo el multi-SZ DependOnService con las cadenas Bowser, MRxSmb20 y NSI.

Al aplicar la GPO y reiniciar los equipos de destino, el cliente ya no cargará MRxSMB10 ni dependerá de él, con lo que SMB1 se queda de facto fuera de juego. Para forzar el refresco durante pruebas se puede lanzar en los clientes:

gpupdate /forceConviene validar después que SMB2 y SMB3 siguen funcionando correctamente en el resto de sistemas y que no se ha roto la conectividad con recursos compartidos críticos.

Auditar qué equipos siguen usando SMB1

Antes de cortar por lo sano es muy útil auditar quién está intentando conectar por SMB1. Así evitamos disgustos con impresoras antiguas, NAS viejos, sistemas Linux mal configurados o incluso máquinas Windows olvidadas en un rincón.

En versiones modernas de Windows Server es posible activar una auditoría específica usando los cmdlets Set-SmbServerConfiguration y Get-SmbServerConfiguration. Para empezar a registrar los accesos SMB1 se ejecuta:

Set-SmbServerConfiguration -AuditSmb1Access $trueSi en algún momento se quiere deshabilitar la auditoría, simplemente se cambia el valor a false:

Set-SmbServerConfiguration -AuditSmb1Access $falsePara comprobar el estado vigente de esta configuración se puede consultar:

Get-SmbServerConfiguration | Select AuditSmb1AccessUna vez activada la auditoría, cada intento de conexión mediante SMB1 genera un evento en el registro Microsoft-Windows-SMBServer\Audit con el identificador de evento 3000. Revisando estos eventos se obtiene un listado bastante fiable de clientes que aún dependen de SMB1, lo que permite planificar su migración o sustitución antes de desactivar el protocolo de manera definitiva.

Activar o desactivar SMB 1.0 desde la interfaz gráfica

En algunas versiones de Windows es posible configurar SMB 1.0 directamente desde la GUI sin tocar PowerShell ni el Registro. Esto aplica principalmente a:

- Windows 8.1 y Windows 10 (ediciones cliente).

- Windows Server 2012 R2 y Windows Server 2016.

En los equipos cliente el recorrido típico es ir al Panel de control > Programas y características (o ejecutar appwiz.cpl), y después entrar en la opción “Activar o desactivar características de Windows”. Dentro de la lista aparece la entrada “Compatibilidad con el protocolo para compartir archivos SMB 1.0/CIFS”, que se puede desmarcar para dejar inactivo SMB1.

En ediciones de servidor como Windows Server 2012 R2 o 2016 el camino pasa por el Administrador del servidor. Desde la opción “Quitar roles y características” se accede al apartado de Características y se desmarca igualmente “Compatibilidad con el protocolo para compartir archivos SMB 1.0/CIFS”. Una vez aplicado el asistente será necesario reiniciar el servidor para completar la desinstalación.

Desactivar otros servicios heredados: Fax, XPS y compañía

Además de SMB1, Windows viene cargado de características opcionales que en la práctica la mayoría de usuarios no necesitan. No siempre ganaremos enormes mejoras de rendimiento, pero sí es posible reducir algo de complejidad, consumo de memoria y, sobre todo, superficie de ataque al tener menos componentes expuestos.

Algunas de las más habituales que se pueden revisar en “Activar o desactivar características de Windows” son:

- Servicios XPS y Visor de XPS: el formato XPS se planteó como alternativa a PDF, pero nunca ha cuajado. Windows 10 y 11 ya integran impresión y lectura de PDF, por lo que mantener XPS suele ser innecesario.

- Fax y Escáner de Windows: útil sólo si se usa un fax físico o un escáner integrado gestionado desde las herramientas de Windows. Si tiras de escáner propio del fabricante o no usas fax, se puede desactivar con toda tranquilidad.

- Windows Media Player y uso compartido de red del reproductor: el famoso servicio WMPNetworkSvc permite compartir bibliotecas multimedia por la red. Si se usan reproductores alternativos o no se hace streaming interno, es otro candidato claro a deshabilitar.

- Componentes heredados (DirectPlay): sólo necesario para juegos muy antiguos que dependan de esta API de red de DirectX. Si no juegas a títulos clásicos online, lo más normal es que puedas quitarlo.

También es recomendable revisar servicios que se cargan en segundo plano y que, en un equipo doméstico, tienen poca utilidad. Algunos ejemplos típicos en Windows 7/10 son Fax, Servicio de compatibilidad con Bluetooth (si no usas Bluetooth), Net Logon en equipos fuera de dominio, o SNMP, pensado para monitorización de redes corporativas.

Otros servicios de Windows que suelen poder desactivarse

En escenarios donde se busca exprimir al máximo el rendimiento (por ejemplo, un PC dedicado a juegos), es común repasar la lista de servicios de Windows y desactivar todo aquello que no se use nunca. Eso sí, conviene hacerlo con cuidado, idealmente tras crear un punto de restauración para poder volver atrás si algo se tuerce.

Entre los servicios que con frecuencia se consideran prescindibles en un entorno doméstico (siempre que no se necesiten sus funciones específicas) se encuentran:

- Windows Search (WSearch): mantiene un índice de archivos, correos y otros contenidos para acelerar las búsquedas. Si apenas usas el buscador integrado, puedes valorar su desactivación.

- Servicio de uso compartido de red del Reproductor de Windows Media (WMPNetworkSvc): responsable de compartir bibliotecas multimedia en la red local.

- Captura SNMP (SNMPTRAP) y Protocolo simple de administración de redes (SNMP): orientados a monitorización avanzada de redes. Innecesarios en la mayoría de hogares.

- Servicios relacionados con tarjeta inteligente (SCPolicySvc, SCardSvr, Propagación de certificados): aportan soporte a entornos que usan autenticación con smartcards.

- Registro remoto (RemoteRegistry): permite modificar el Registro desde otros equipos, algo arriesgado en entornos no controlados.

- Archivos sin conexión (CscService): útil sólo si utilizas la característica de archivos sin conexión en redes corporativas.

- Agente de Protección de acceso a redes (napagent): parte antigua de la infraestructura NAP de Microsoft.

- Net Logon (Netlogon): imprescindible en equipos unidos a dominio, pero totalmente prescindible en PCs de hogar.

- Servicio del iniciador iSCSI (MSiSCSI): sólo si conectas a dispositivos iSCSI remotos.

- Cliente de seguimiento de vínculos distribuidos (TrkWks): mantiene vínculos NTFS entre equipos y volúmenes.

- BranchCache (PeerDistSvc): pensado para optimizar tráfico WAN en sucursales de empresa.

- Servicio de compatibilidad con Bluetooth (bthserv): sólo necesario si utilizas dispositivos Bluetooth.

- Brillo adaptable (SensrSvc): ajusta automáticamente el brillo según sensores de luz ambiental.

- WinHTTP Auto Proxy (WinHttpAutoProxySvc): detecta proxies automáticos; en redes sencillas suele sobrar.

- Administración remota de Windows (WinRM): usada para gestión remota vía PowerShell y otras herramientas.

- Servicio de informes de errores de Windows (WerSvc): envía informes de fallos a Microsoft.

- Sistema de color de Windows (WcsPlugInService): orientado a gestión avanzada de perfiles de color.

- Servicio de puerta de enlace de nivel de aplicación (ALG): relacionado con Conexión compartida a Internet (ICS).

- Servicio Cifrado de unidad BitLocker (BDESVC) y Sistema de cifrado de archivos (EFS): redundantes si no se usan estas formas de cifrado.

- Acceso a dispositivo de interfaz humana (hidserv): proporciona funciones extra a teclados y mandos especiales.

- Servicios de Escritorio remoto (TermService, UmRdpService, SessionEnv) y Configuración de Escritorio remoto: necesarios sólo si te conectas por Escritorio remoto o haces de host para otras máquinas.

- Servicio de entrada de Tablet PC (TabletInputService): soporte para stylus y escritura táctil.

- Servicio biométrico de Windows (WbioSrvc): para lectores de huella, reconocimiento facial, etc.

La lista es larga, y no todos los servicios estarán presentes en todas las versiones de Windows. Lo fundamental es tener claro que cualquier cambio debe hacerse sabiendo qué servicios no deberías desactivar, especialmente en equipos que se usan para trabajar o que forman parte de una red más grande.

Características opcionales avanzadas: cuándo tenerlas activas

El panel de características opcionales de Windows alberga también componentes pensados para entornos profesionales o de desarrollo, que la mayoría de usuarios domésticos jamás tocarán. Desactivarlos no siempre aporta grandes beneficios, pero sí ayuda a “limpiar” el sistema de cosas superfluas.

Algunos ejemplos típicos son:

- .NET Framework 3.5 (incluye 2.0 y 3.0) y Servicios avanzados de .NET Framework 4.x: necesarios si ejecutas aplicaciones que dependen de estas versiones. Si las desactivas y más adelante instalas un programa que requiere .NET, Windows suele ofrecer su instalación bajo demanda.

- Active Directory Lightweight Directory Services y Windows Identity Foundation: tecnologías orientadas a autenticación y directorios, sobre todo en entornos de empresa.

- Internet Information Services (IIS) y núcleo de web hospedable: sólo tienen sentido si vas a montar un servidor web o FTP local para desarrollo o pruebas.

- Hyper-V: solución de virtualización de Microsoft. Es muy potente, pero no es imprescindible si ya usas alternativas como VirtualBox o VMware para pruebas puntuales.

- Cliente Telnet, Cliente TFTP, Kit de administración de Connection Manager o Microsoft Message Queue: heredados de otras épocas o destinados a usos muy específicos de administración remota y desarrollo.

- Servicios de impresión y documentos avanzados (LPR, LPD, administración de digitalizaciones, cliente de impresión en Internet): suelen sobrar en equipos que sólo imprimen en una impresora USB o WiFi doméstica convencional.

- Servicios de TCPIP simple, Escucha de RIP y utilidades similares: pertenecen a escenarios de redes complejas y suelen permanecer desactivados en la mayoría de instalaciones.

La clave es ir revisando la lista con calma, pensando siempre si de verdad necesitas cada elemento. En caso de duda, es preferible dejarlo activado o documentarse un poco más antes de tocarlo, especialmente cuando hablamos de equipos de producción o de trabajo diario.

Dejar atrás SMB1, desactivar servicios heredados como Fax o XPS y ajustar las características opcionales a lo que realmente usas es una manera sencilla de tener un Windows más seguro, ligero y adaptado a tu realidad, evitando sustos con ransomware y reduciendo funciones que sólo están ahí “por si acaso” pero que, en la mayoría de PCs actuales, ya no aportan nada útil.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.