- El firewall permite filtrar tráfico y bloquear webs adultas mediante reglas y listas de bloqueo basadas en dominios, IP y categorías.

- Windows ofrece control granular del acceso a Internet de las aplicaciones con reglas de salida en el Firewall de Windows Defender.

- AppLocker añade un nivel extra de seguridad controlando qué aplicaciones, scripts, instaladores y DLL pueden ejecutarse.

- Combinar filtrado de contenido, firewall, AppLocker y buenas prácticas forma una defensa sólida frente a webs adultas y amenazas online.

Controlar qué se puede ver y qué no en una red es una de esas tareas que muchos administradores posponen… hasta que llega el primer susto. Bloquear webs adultas y aplicaciones problemáticas con reglas de firewall y AppLocker es, hoy en día, casi obligatorio en entornos profesionales y muy recomendable en redes domésticas con menores y activar el control parental en Windows 11.

A lo largo de esta guía vas a ver cómo combinar el firewall de Windows, AppLocker y buenas prácticas de filtrado como usar DNS seguros para impedir el acceso a webs de contenido adulto, limitar qué programas pueden salir a Internet y mantener un entorno mucho más controlado. Lo veremos con un enfoque práctico, pero también entendiendo bien qué hace cada pieza para que puedas ajustar la seguridad a tu gusto.

Qué es un firewall y por qué es clave para bloquear webs adultas

Un firewall es, básicamente, un filtro que supervisa y controla todo el tráfico de red que entra y sale de un dispositivo o de una red completa. Imagina un paso fronterizo: cada paquete de datos que quiere entrar o salir tiene que pasar por él y cumplir unas reglas.

Este cortafuegos puede estar integrado en el router o instalado como software en el equipo, pero en ambos casos su misión es la misma: permitir solo el tráfico que cumpla las políticas marcadas y bloquear el resto. Esto incluye, por supuesto, las conexiones hacia webs de contenido adulto u otros sitios no deseados.

En la práctica, un firewall puede trabajar a varios niveles: bloquear por IP, por dominio, por puerto, por protocolo o por aplicación. Para frenar webs adultas lo más habitual es usar listas de dominios y reglas de filtrado de contenido, y para controlar programas se recurre a reglas de salida específicas.

Además de evitar accesos no apropiados, un buen conjunto de reglas de firewall reduce el riesgo de malware, phishing y fugas de datos. Muchas páginas con contenido adulto arrastran también publicidad maliciosa, descargas automáticas o scripts sospechosos, así que bloquearlas aporta un plus importante de seguridad.

Tipos de webs inseguras y por qué interesa bloquearlas

Cuando se habla de filtrar webs adultas casi siempre se piensa solo en el componente moral o de control parental, pero hay un componente de ciberseguridad muy fuerte detrás. No todo es cuestión de proteger a menores, también se trata de proteger la red y los equipos.

Entre los tipos de sitios más problemáticos están las páginas de phishing diseñadas para robar credenciales o datos bancarios, las que sirven malware y troyanos a través de descargas o scripts incrustados, y los sitios de spam que redirigen constantemente a otros dominios poco fiables.

El contenido adulto suele ir de la mano con ventanas emergentes, anuncios engañosos y enlaces disfrazados que terminan en sitios cargados de virus, ransomware y demás software malicioso. Por eso, para muchas empresas, bloquear este tipo de categorías es tanto una medida de cumplimiento como de higiene digital básica.

Los firewalls modernos y los servicios de filtrado de contenido permiten agrupar este tipo de sitios en categorías (pornografía, apuestas, descargas ilegales, etc.) y aplicar bloqueos masivos basados en listas actualizadas por proveedores de seguridad especializados.

Cómo ayuda el firewall a bloquear webs adultas y tráfico no deseado

Un firewall bien configurado te permite decidir, de forma centralizada, qué destinos están permitidos y cuáles no. Para webs adultas se suele combinar varias técnicas: bloqueo por dominio, por categoría y, en algunos casos, inspección más profunda del tráfico.

La primera pieza son las reglas personalizadas de firewall. Con ellas puedes indicar que ningún dispositivo puede comunicarse con una serie de direcciones IP o con dominios concretos asociados a contenido adulto o a malware. Esta opción es muy flexible pero requiere mantener actualizadas las listas.

La segunda pieza son las listas de bloqueo o blacklists gestionadas por proveedores de seguridad. Estas listas incluyen miles de webs clasificadas como peligrosas o no apropiadas y se actualizan de forma frecuente. Muchos firewalls de gama media y alta, así como soluciones de filtrado DNS, permiten suscribirse a estas bases de datos.

Cuando se activa el filtrado por categorías, el firewall puede bloquear automáticamente webs etiquetadas como contenido adulto, apuestas, redes sociales u otras categorías que quieras restringir. Esto simplifica mucho la gestión, sobre todo en redes grandes.

Bloquear acceso a Internet de aplicaciones en Windows con el firewall

Además de filtrar webs, el firewall de Windows puede servir para impedir que determinados programas se conecten a Internet. Es una medida útil para aplicaciones que no quieres que se actualicen, que muestren anuncios o que suban información a la nube sin tu permiso.

En Windows 10 y Windows 11 la configuración avanzada del cortafuegos sigue estando en el Panel de control bajo “Firewall de Windows Defender con seguridad avanzada”, no en la app moderna de Configuración. Desde ahí se gestionan las denominadas reglas de entrada y de salida.

Las webs adultas se suelen controlar a nivel de navegador (por ejemplo, modo niños de Microsoft Edge) o de DNS, pero el firewall por programa te permite bloquear un navegador concreto, un juego o cualquier ejecutable para que no salga a Internet, lo que también puede ser útil en entornos con menores o con equipos compartidos.

Para que cualquier bloqueo funcione, es imprescindible que el servicio de Firewall de Windows esté activo. Desactivarlo “para que no moleste” anula por completo todas las protecciones de red que puedas definir.

Bloquear una app que ya aparece en la lista básica de firewall

En la vista sencilla del firewall, accesible desde el Panel de control, verás una pantalla llamada “Permitir una aplicación o una característica a través de Firewall de Windows Defender”. Ahí se muestra un listado de aplicaciones con casillas para redes privadas y públicas.

Si una aplicación ya figura en esa lista y no quieres que se conecte a Internet, basta con desmarcar la casilla principal situada a la izquierda de su nombre. Al hacerlo, Windows desactiva automáticamente las opciones de redes privada y pública, dejando el programa sin salida a la red.

Este método es rápido y cómodo, aunque algo limitado. Suele ser suficiente para bloquear programas sencillos o aplicaciones que Windows detecta automáticamente, pero se queda corto si necesitas un control más granular o si quieres gestionar muchas apps a la vez.

Agregar y bloquear una aplicación que no aparece en la lista

Si la aplicación no figura en el listado, tendrás que pulsar en “Permitir otra aplicación…”. El nombre puede despistar, porque lo que quieres hacer es justo lo contrario, pero es el paso que exige la interfaz de Windows para registrar el ejecutable primero.

En la ventana emergente deberás usar el botón “Examinar” para localizar el archivo .exe en tu disco. Normalmente estará en alguna carpeta dentro de “Archivos de programa” o “Archivos de programa (x86)”, a no ser que durante la instalación hayas cambiado la ruta.

Cuando hayas encontrado el ejecutable, lo seleccionas, validas con “Aceptar” y después haces clic en “Agregar” para que se añada a la lista. A partir de ahí aparecerá como una aplicación más, con su casilla correspondiente.

El paso final consiste en desmarcar la casilla de la aplicación recién agregada para impedir su acceso a Internet tanto en redes privadas como públicas. Mientras el firewall siga activo y esa casilla permanezca sin marcar, la app no podrá comunicarse con el exterior.

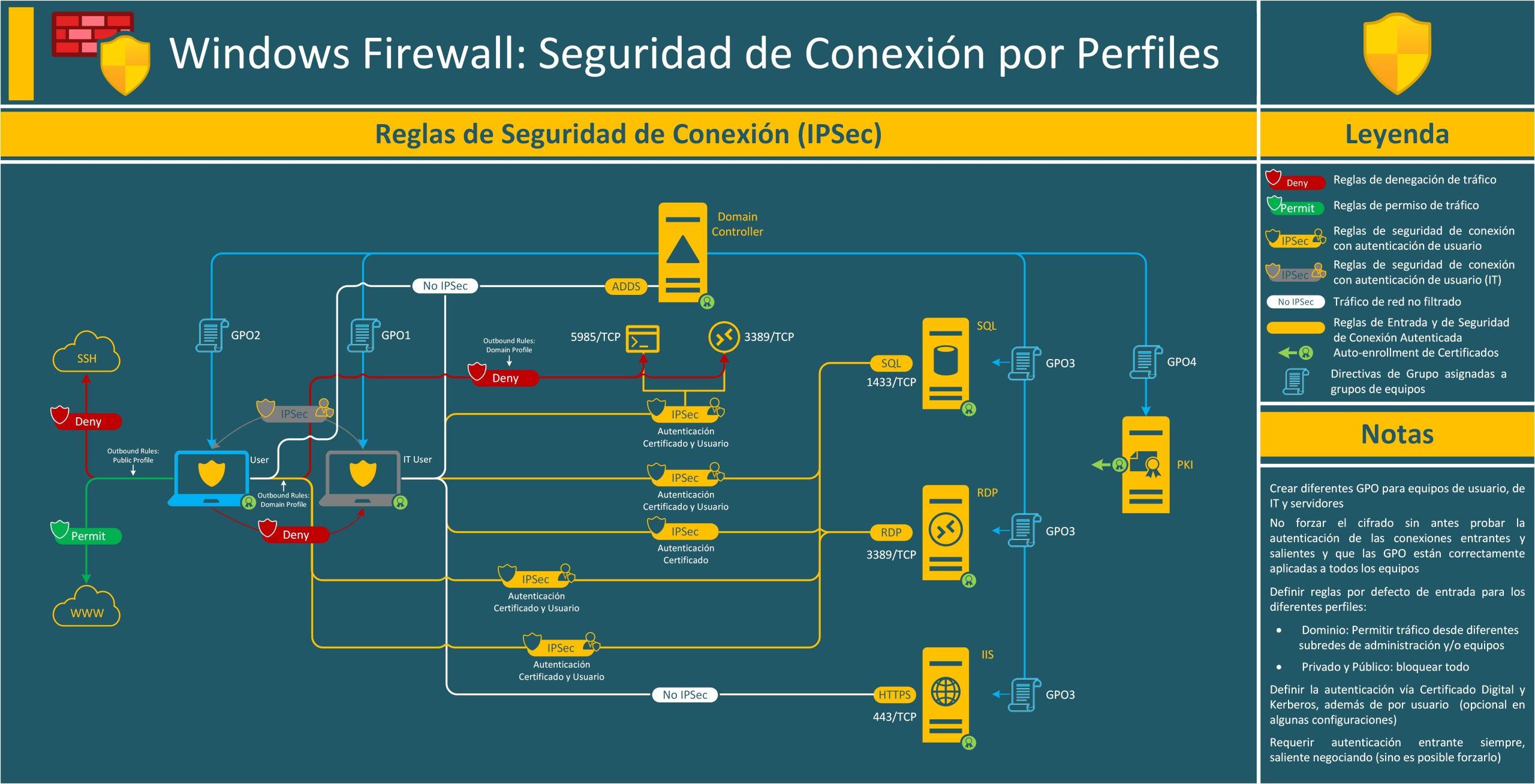

Bloqueo avanzado: crear reglas de salida específicas en Firewall de Windows

Cuando necesitas un control fino sobre qué programas pueden usar Internet, lo mejor es entrar en la configuración avanzada de “Firewall de Windows Defender con seguridad avanzada”. Ahí es donde se crean reglas de salida detalladas para cada ejecutable.

En el panel izquierdo verás el apartado “Reglas de salida”. Cualquier programa que intente conectarse a Internet tiene que pasar por esas reglas; si hay una que bloquee su tráfico, no podrá establecer la conexión.

En el panel derecho, dentro de Acciones, está la opción “Nueva regla…”. Al pulsarla se abre un asistente donde puedes elegir el tipo de regla (para bloquear webs adultas y programas lo habitual es usar el tipo “Programa”).

Al seleccionar “Programa” y continuar, podrás indicar la ruta exacta del ejecutable que quieres controlar. Aquí puedes escribirla manualmente (por ejemplo, C:\Archivos de programa\Aplicación\app.exe) o localizarla con el botón “Examinar”.

Después, el asistente te pedirá que decidas qué hacer con ese tráfico. Lo que nos interesa en este contexto es elegir “Bloquear la conexión”, de forma que cualquier intento de ese ejecutable de salir a la red sea denegado directamente por el firewall.

En el siguiente paso debes especificar en qué perfiles de red se aplicará la regla: Dominio, Privado y Público. En la mayoría de escenarios conviene dejar las tres opciones activadas, para que el bloqueo funcione tanto si el equipo está en una red corporativa como en una WiFi doméstica o un punto de acceso público.

Al final, solo queda darle a la regla un nombre descriptivo que identifique claramente el programa y el objetivo del bloqueo. Esto te facilitará encontrarla más adelante si quieres desactivarla o modificarla.

Activar, desactivar y usar listas blancas en el Firewall de Windows

Hay ocasiones en las que no solo quieres bloquear, sino también asegurar que ciertas aplicaciones siempre pueden atravesar el cortafuegos porque son críticas para la empresa o para el sistema. Ahí entra en juego el concepto de lista blanca (whitelist).

Desde la vista clásica del firewall puedes usar la opción “Permitir que una aplicación o característica a través del Firewall de Windows Defender” para gestionar esas listas blancas. Tras pulsar en “Cambiar la configuración” podrás marcar qué apps están autorizadas en redes privadas y públicas.

Seleccionar una aplicación en el perfil “Pública” implica que podrá comunicarse incluso en redes WiFi abiertas, que suelen ser muy inseguras. Por eso conviene restringir ese permiso solo a programas que realmente lo necesiten y que no manejen datos sensibles.

Si quieres bloquear de forma temporal un programa que ya tiene una regla de salida creada, no hace falta borrarla. Basta con ir a la lista de “Reglas de salida”, hacer clic derecho y elegir “Desactivar regla”. Cuando necesites que vuelva a funcionar, puedes activarla de nuevo con la misma operación.

Qué es AppLocker y por qué es tan potente para bloquear aplicaciones

Mientras que el firewall decide qué tráfico de red se permite o se bloquea, AppLocker se centra en qué aplicaciones pueden ejecutarse en los equipos con Windows. Es una herramienta de control de aplicaciones pensada sobre todo para entornos empresariales y servidores.

AppLocker organiza su configuración en varias colecciones de reglas, cada una enfocada a un tipo de archivo. Entre ellas están los ejecutables (.exe, .com), los scripts (.ps1, .bat, .cmd, .vbs, .js), los instaladores de Windows (.msi, .msp, .mst), las aplicaciones empaquetadas (.appx) y las bibliotecas DLL (.dll, .ocx).

La colección de reglas DLL viene desactivada por defecto, precisamente porque un control estricto de DLL puede romper muchas aplicaciones si no se planifica bien. Cuando se necesita un entorno muy bloqueado, puede activarse desde las propiedades de AppLocker en la directiva de seguridad local o en la directiva de grupo.

La gran ventaja de AppLocker es que puedes definir quién puede ejecutar qué, con un nivel de detalle muy elevado, usando criterios como el editor (firma digital), la ruta del archivo o su hash criptográfico.

Modos de aplicación de AppLocker: aplicar, auditar o no configurar

Cada colección de reglas de AppLocker (ejecutables, scripts, instaladores, etc.) puede estar en un modo de cumplimiento diferente. Esto determina si las reglas se aplican de verdad o solo se registran para análisis.

El modo “Aplicar reglas” es el más estricto: cuando una app afectada por una regla intenta ejecutarse, el sistema la bloquea y registra el evento en el log de AppLocker. Es el modo que usarás cuando tengas claro qué quieres permitir y qué quieres denegar.

El modo “Solo auditoría” permite que las aplicaciones se ejecuten normalmente, pero registra en el visor de eventos toda actividad que habría sido bloqueada si las reglas estuvieran en modo aplicado. Es ideal para probar políticas nuevas sin romper nada.

Por último está el estado “No configurado”, que suele provocar confusión. Que una colección esté “no configurada” no significa necesariamente que se ignore: si hay reglas presentes, se aplican salvo que otra directiva de mayor prioridad las ponga en solo auditoría. Por eso se recomienda elegir siempre de forma explícita entre aplicar o auditar.

Cuando varias directivas de AppLocker se combinan en un equipo, las reglas se agregan y el modo resultante se decide por precedencia de la directiva de grupo. Si mezclas directiva local con directivas de dominio usando la opción -merge en PowerShell, Windows elige el modo de aplicación más restrictivo.

Condiciones de regla en AppLocker: editor, ruta y hash

Las reglas de AppLocker utilizan tres grandes tipos de condición para identificar con precisión a qué archivos se aplican: por publicador, por ruta o por hash de archivo.

La condición de publicador se basa en la firma digital y en los metadatos asociados al archivo (nombre del proveedor, producto, nombre de archivo original, número de versión, etc.). Funciona muy bien con software firmado y permite crear reglas como “permitir todas las versiones de este producto de este fabricante”.

Al elegir un archivo de referencia, el asistente rellena los campos de editor, producto, nombre de archivo y versión. Puedes hacer que la regla sea más genérica moviendo el control deslizante de versión o usando el comodín * en los campos de producto, nombre o versión, lo que resulta imprescindible si quieres cubrir futuras actualizaciones.

La condición de ruta de acceso identifica las aplicaciones por su ubicación en el sistema de archivos o en la red. AppLocker admite variables de ruta especiales como %WINDIR%, %SYSTEM32%, %PROGRAMFILES%, %OSDRIVE%, %REMOVABLE% o %HOT%, lo que ayuda a crear reglas que sobreviven aunque cambie la letra de unidad.

La condición de hash de archivo se basa en el valor criptográfico calculado para ese binario concreto. Cada versión genera un hash distinto, de modo que la regla se aplica únicamente a ese archivo exacto. La desventaja es que cualquier actualización obliga a recalcular el hash y a actualizar la regla.

Reglas predeterminadas y comportamiento de las reglas en AppLocker

Cuando creas una nueva directiva de AppLocker con el editor de directivas de grupo, puedes generar reglas predeterminadas pensadas para que Windows siga funcionando sin romper el sistema. Es muy recomendable hacerlo la primera vez.

Entre las reglas predeterminadas para ejecutables se incluyen: permitir que los administradores locales ejecuten todas las aplicaciones, permitir que todos los usuarios ejecuten apps ubicadas en la carpeta Windows y permitir también las que estén en Archivos de programa.

Para scripts se definen reglas similares: los administradores pueden ejecutar todos los scripts y todos los usuarios pueden ejecutar los que se encuentren bajo Archivos de programa o Windows. Los instaladores de Windows también tienen reglas por defecto que permiten a los administradores ejecutar cualquier archivo MSI y, al grupo Todos, ejecutar los instaladores firmados o aquellos situados en Windows\Installer.

Si en una colección de reglas no existe ninguna regla, se permite ejecutar todos los archivos de ese tipo. En cuanto creas al menos una regla, el comportamiento cambia: solo se ejecuta aquello que cumpla alguna regla de permitir y que no coincida con ninguna regla de denegación.

Por eso, la estrategia recomendada es trabajar principalmente con reglas de permitir (allow) y añadir excepciones, en lugar de mezclar muchas reglas explícitas de denegación. En caso de conflicto, la acción “denegar” siempre prevalece y no hay forma de sobrescribirla con otra regla.

Excepciones de regla y aplicación a grupos de usuarios

AppLocker permite aplicar cada regla a usuarios o grupos concretos, lo que abre la puerta a políticas muy matizadas. Puedes, por ejemplo, crear reglas distintas para personal de soporte, usuarios estándar y cuentas de servicio.

Si creas una regla general que permite a todos ejecutar una serie de aplicaciones pero necesitas impedir que un subconjunto de usuarios utilice una herramienta concreta, puedes apoyarte en reglas de excepción. Un ejemplo típico es permitir que todos ejecuten Windows pero bloquear el acceso al Editor del Registro para la mayoría.

En ese escenario, podrías definir la regla “Permitir a todos ejecutar Windows excepto regedit.exe” y luego añadir una regla adicional “Permitir al grupo Soporte ejecutar regedit.exe”. Al hacerlo con reglas de permitir y excepciones, consigues un comportamiento más predecible que si usas reglas globales de denegación.

Es importante recordar que AppLocker, por diseño, no deja abrir ni ejecutar nada que no esté expresamente permitido cuando hay reglas en una colección, así que el trabajo de catalogar aplicaciones y mantener la lista al día es constante, sobre todo en entornos muy cambiantes.

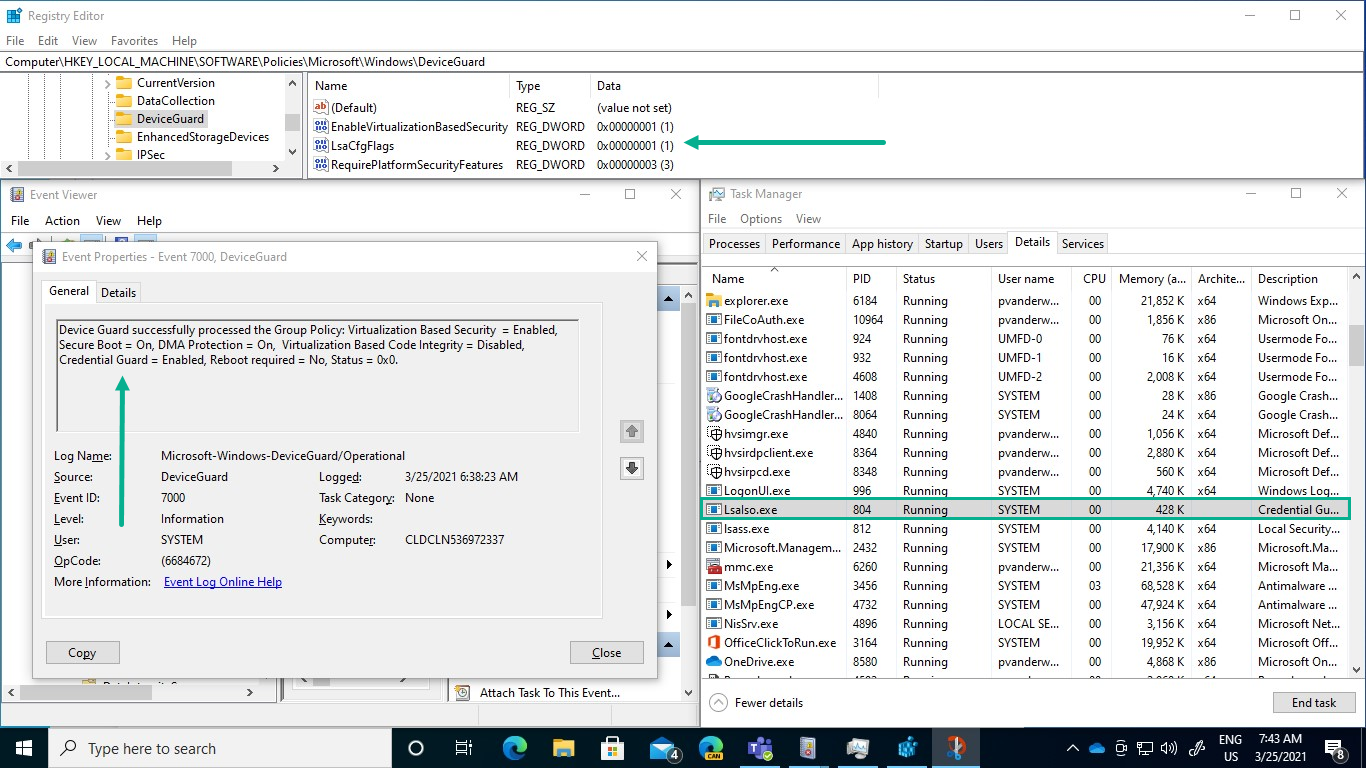

Habilitar y usar la colección de reglas DLL

El control de DLL es el nivel más agresivo de AppLocker, porque casi cualquier programa moderno carga decenas o cientos de bibliotecas. Por eso la colección de reglas DLL viene deshabilitada por defecto y solo debería activarse cuando se ha probado bien la política en modo auditoría.

Para habilitarla de forma local, necesitas ser miembro del grupo de administradores del equipo. Desde el menú Inicio puedes ejecutar secpol.msc, confirmar el aviso de Control de cuentas de usuario si aparece y navegar hasta “Directivas de control de aplicaciones > AppLocker”.

En las propiedades de AppLocker verás una pestaña Avanzadas donde puedes marcar la opción “Habilitar la colección de reglas DLL”. A partir de ese momento podrás definir reglas específicas para bibliotecas dinámicas, siguiendo la misma lógica de publicador, ruta o hash.

Creación de reglas con los asistentes de AppLocker

Para facilitar la vida al administrador, Windows incluye dos asistentes principales para generar reglas de AppLocker. El primero es el clásico “Asistente para crear regla”, que guía paso a paso para definir una única regla.

El segundo es el “Asistente para generar reglas automáticamente”, que examina una carpeta o un conjunto de aplicaciones empaquetadas instaladas y genera de golpe muchas reglas de permitir. Es muy útil como punto de partida en equipos de referencia.

Con este asistente puedes elegir a qué usuario o grupo se aplicarán las reglas generadas y él mismo se encarga de utilizar, siempre que es posible, condiciones de publicador para que las reglas sean más resilientes a actualizaciones.

Ejemplo práctico: bloquear Notepad con AppLocker en un servidor RDS

Un caso muy ilustrativo para entender AppLocker es el de bloquear el Bloc de notas (notepad.exe) a un grupo concreto de usuarios en un servidor de Servicios de Escritorio remoto (RDS), permitiéndolo al resto.

Lo primero es asegurarse de que el servicio “Identidad de aplicación” está en ejecución, ya que AppLocker depende de él. Por defecto suele estar deshabilitado, así que puedes iniciarlo manualmente o definir una GPO que lo configure en inicio automático.

Desde la consola de “Administración de directivas de grupo” creas una nueva GPO vinculada a la OU donde se encuentren los usuarios o el servidor RDS. Dentro de esa directiva vas a la sección de “Control de aplicaciones > AppLocker” y accedes a “Reglas ejecutables”.

Ahí lanzas el asistente para una nueva regla, eliges la acción “Denegar”, seleccionas el grupo de usuarios que NO deben usar Notepad y, como condición, escoges “Editor” o “Ruta” para apuntar al ejecutable de notepad.exe.

Es muy importante, en la parte de versión de archivo, usar un comodín * para cubrir cualquier versión futura del programa. Si no lo haces, una actualización menor podría dejar fuera del bloqueo al nuevo ejecutable.

Si es la primera vez que tocas AppLocker en ese entorno, el sistema te sugerirá crear las reglas predeterminadas para no bloquear componentes esenciales del sistema. Deberías aceptar esta propuesta para evitar dejar Windows inutilizable.

En el caso de un servidor de Terminal Server/RDS, conviene configurar el procesamiento de bucle invertido (Loopback Processing) en modo “reemplazar” o “combinar”, para que la GPO de AppLocker se aplique específicamente a las sesiones del servidor y no afecte de forma indeseada a los equipos cliente.

Tras forzar la actualización de políticas con un gpupdate /force y que el usuario afectado vuelva a iniciar sesión, al intentar abrir Notepad verá un aviso de que la aplicación ha sido bloqueada por la directiva, tanto si lo abre desde el menú como desde la consola.

Bloqueo de webs adultas y control de tráfico en otros sistemas y dispositivos

Aunque este artículo se centra en Windows, la idea de usar firewalls y filtrado para bloquear webs adultas se aplica a cualquier sistema operativo. En macOS, por ejemplo, el firewall integrado se puede activar desde Ajustes del Sistema > Red e internet o Seguridad y privacidad, según la versión.

Una vez activo, desde las opciones del firewall puedes ver una lista de aplicaciones y servicios permitidos o bloqueados y añadir nuevos pulsando en el botón “+”. Para cada app puedes escoger entre permitir o bloquear conexiones entrantes, lo que te ayuda a reducir la superficie de ataque.

En dispositivos móviles (Android, iOS) el control se suele ejercer mediante aplicaciones de firewall o soluciones de control parental que integran filtrado de contenido por categorías. Muchas operan a nivel de VPN o DNS filtrado, haciendo que todo el tráfico pase por un servidor que bloquea ciertos sitios web en Android y otros sitios no deseados.

En el router, que es el punto de entrada a la red, suele existir un firewall integrado que permite crear reglas de bloqueo a nivel de toda la red. Bloquear webs adultas desde el router garantiza que todos los dispositivos conectados (PC, tablets, móviles, Smart TV) queden protegidos sin configurar cada uno por separado.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.