- El bloqueo de macros desde Internet y de macros no firmadas reduce drásticamente el riesgo de ransomware y malware distribuido por documentos Office.

- GPO, Intune y Cloud Policy permiten imponer políticas centralizadas: deshabilitar VBA por defecto y permitir solo macros firmadas por editores de confianza.

- Mark of the Web, ubicaciones de confianza, certificados de publicadores y reglas ASR de Defender trabajan juntos para controlar cuándo y cómo se ejecutan las macros.

- La revisión periódica de la lista de editores de confianza y el registro de eventos en Defender son esenciales para mantener un entorno de macros seguro a largo plazo.

Controlar qué macros se ejecutan en Office es una de esas tareas que, si se hace bien, puede ahorrarte muchos sustos con ransomware, malware y ataques basados en documentos ofimáticos. En entornos corporativos ya no vale con “educar al usuario”: la estrategia tiene que ser seguridad por diseño, usando GPO, Intune, firmas digitales, ubicaciones de confianza y las nuevas opciones de bloqueo de macros desde Internet.

En este artículo vas a ver, con mucho detalle y bajado a tierra, cómo bloquear macros no firmadas con GPO, cómo encajar esto con las políticas de Intune y Cloud Policy, qué ha cambiado en el comportamiento de Office con respecto a macros de Internet, y cómo montar un modelo maduro donde solo se ejecuten macros firmadas por editores de confianza, se registren los eventos y se revise periódicamente la lista de certificados.

Por qué bloquear macros no firmadas con GPO es clave frente a ransomware

Las macros de VBA siguen siendo uno de los vectores más usados para introducir ransomware y troyanos en redes corporativas. No es algo novedoso, pero funciona tan bien que los atacantes no lo sueltan: basta con un correo bien preparado, un adjunto de Office con macros y un usuario que pulse donde no debe.

Durante años la protección estándar se basaba casi solo en la Vista protegida y la barra de confianza: el usuario abría un documento, veía un aviso y tenía la opción de habilitar contenido. El problema es evidente: en demasiados casos los usuarios habilitan sin pensarlo, especialmente si el correo parece legítimo o procede de un supuesto proveedor o jefe.

Para cortar este vector, Microsoft ha añadido configuraciones específicas en las plantillas ADMX de Office que permiten bloquear por completo la ejecución de macros en archivos que proceden de Internet, así como endurecer el comportamiento por defecto aunque no se configure ninguna GPO. Estas opciones, combinadas con el bloqueo de macros no firmadas y el uso de editores de confianza, son hoy el estándar recomendado en líneas base de seguridad como la del ACSC (Australian Cyber Security Centre).

El enfoque más sólido pasa por tres pilares: bloquear macros de Internet, deshabilitar macros a quien no las necesita y permitir solo macros firmadas por editores de confianza a grupos muy controlados. Todo ello se puede orquestar con GPO clásicas, plantillas administrativas de Office, Intune y Cloud Policy.

Cambios recientes en el comportamiento de Office con macros de Internet

Desde versiones relativamente recientes de Microsoft 365 Apps y Office perpetuas modernas, las aplicaciones de Office (Access, Excel, Word, PowerPoint, Project, Publisher y Visio en Windows) han cambiado el modo en que tratan macros en archivos marcados como procedentes de Internet.

Cuando un usuario abre un archivo de Office descargado de la Red (un adjunto de correo, un documento de un portal externo, etc.), el sistema de archivos de Windows suele añadir la Mark of the Web (MOTW), un metadato que indica la zona de origen mediante el valor ZoneId. Si ese archivo contiene macros, Office ya no muestra solo la clásica barra amarilla, sino que puede presentar un banner de Riesgo de seguridad sin opción de “Habilitar contenido”, bloqueando las macros directamente.

Este comportamiento se aplica por defecto cuando la política “Bloquear la ejecución de macros en archivos de Office desde Internet” está sin configurar, cambiando la situación que había anteriormente. Ahora, sin tocar GPO, se obtiene ya una protección adicional para archivos con MOTW, lo que reduce el impacto de los usuarios que habilitan macros a la ligera.

Microsoft ha ido desplegando este cambio por canales: Current Channel, Monthly Enterprise Channel y Semi-Annual Enterprise, con versiones específicas para Access, Excel, Word, PowerPoint, Visio, Publisher y Project. Afecta solo a dispositivos Windows; ni Office para Mac, ni Office para Android/iOS ni Office en la Web se ven alterados por esta funcionalidad en concreto.

En escenarios híbridos o con recursos en intranet, puedes ver bloqueos de macros incluso en documentos de recursos compartidos internos si se accede mediante IP o rutas que Windows no considera intranet local o sitio de confianza. De ahí la importancia de configurar correctamente sitios de confianza, intranet local y ubicaciones de confianza cuando proceda.

Cómo Office decide si ejecutar o no macros en archivos de Internet

El flujo de decisión que sigue Office con un archivo que viene de Internet es más elaborado de lo que parece. A grandes rasgos, podríamos resumirlo así, con varios puntos donde las GPO, el Centro de confianza, MOTW y los certificados influyen directamente:

- Apertura del archivo con MOTW: el usuario abre un documento con macros que lleva la marca de la web (Mark of the Web, ZoneId 3 normalmente).

- Comprobación de ubicación de confianza: si el archivo está en una ubicación marcada como de confianza, se abren las macros sin bloqueo.

- Verificación de firma y editor de confianza: si las macros están firmadas y el certificado del editor está en el almacén de publicadores de confianza, se permiten las macros.

- Evaluación de políticas de Office: se revisan las GPO y directivas de nube: bloqueo de macros desde Internet, configuración de notificación de VBA, deshabilitar VBA…

- Aplicación del resultado de las políticas: según la combinación de opciones (deshabilitar todas las macros, permitir solo firmadas, mostrar notificación, etc.), se bloquean o se habilitan con más o menos avisos.

- Documentos de confianza existentes: si el usuario ya había marcado el documento como de confianza antes de los nuevos cambios, se siguen permitiendo macros.

- Nuevo comportamiento predeterminado: para archivos de Internet que no pasen los filtros anteriores, las macros se bloquean y se muestra el banner de Riesgo de seguridad sin botón de habilitar.

Este modelo deja claro que las GPO tienen prioridad sobre la configuración local del Centro de confianza, y que la presencia o no de MOTW es crítica para decidir si un archivo se trata como contenido potencialmente peligroso.

Mark of the Web, zonas y su relación con las macros

Cuando un archivo se descarga en Windows desde un navegador, un cliente de correo o ciertas aplicaciones, se le añade una stream alternativa de datos con el identificador ZoneId dentro de la sección [ZoneTransfer]. Este metadato es la famosa Mark of the Web (MOTW) y es lo que aprovecha Office para aplicar el bloqueo reforzado a macros.

Los valores más habituales de ZoneId son los siguientes, y determinan la zona de seguridad a la que Windows asocia el archivo:

- 0 = Mi equipo

- 1 = Intranet local

- 2 = Sitios de confianza

- 3 = Internet

- 4 = Sitios restringidos

Si un archivo tiene ZoneId 3 (Internet) o 4 (sitios restringidos), Office considera que procede de Internet y aplicará el bloqueo de macros desde Internet si la directiva está habilitada o si se está usando el nuevo comportamiento por defecto. Para comprobar el ZoneId de forma manual, puedes abrir una consola y ejecutar:

notepad nombredearchivo:Zone.Identifier

Ahí verás la sección [ZoneTransfer] con el valor correspondiente. También puedes quitar la marca de la web mediante el cmdlet Unblock-File de PowerShell, que elimina la stream de ZoneId y deja el archivo sin MOTW, permitiendo que las macros se ejecuten según las políticas generales de la aplicación.

De manera más visual, un usuario puede ir a las propiedades del archivo en el Explorador, pestaña General, y marcar la casilla “Desbloquear”. Esto hace exactamente lo mismo que Unblock-File: quitar la información de que ese archivo viene de Internet, siempre que no haya GPO adicionales que sigan bloqueando las macros.

Escenarios típicos y formas seguras de permitir macros de confianza

No todas las macros deben tratarse igual. Hay plantillas internas legítimas, complementos de terceros fiables, informes generados por aplicaciones de negocio, etc. La clave está en dar salida a esas necesidades sin abrir la puerta a macros anónimas o maliciosas. Veamos los principales escenarios y estrategias habituales para permitir macros de forma controlada.

Archivos individuales descargados de Internet o del correo

Para documentos aislados que contienen macros y que han llegado por correo o descarga web, las opciones típicas son:

- Quitar MOTW marcando “Desbloquear” en las propiedades del archivo en el dispositivo local.

- Usar el cmdlet Unblock-File en PowerShell como parte de un script controlado por IT.

En entornos con buena higiene de seguridad, esto no se deja a criterio del usuario, sino que se reserva a administradores o equipos que validan previamente el documento en un entorno aislado antes de “liberarlo”.

Archivos en recursos compartidos de red o sitios web internos

Muchas organizaciones centralizan documentos con macros en carpetas de red internas o sitios web corporativos. Si esos recursos no se asignan correctamente a la zona de intranet local o a sitios de confianza, los archivos seguirán recibiendo MOTW y se bloquearán.

Para sin rebajar el nivel de seguridad evitar este problema, se puede:

- Designar el servidor de archivos o la URL interna como sitio de confianza en la configuración de seguridad de Internet de Windows.

- Agregar el FQDN o la IP del recurso a la zona Intranet local mediante la política “Lista de asignaciones de sitio a zona”.

Esta directiva está disponible tanto en Configuración del equipo como del usuario dentro de Componentes de Windows > Internet Explorer > Panel de control de Internet > Página de seguridad, y se gestiona desde la Consola de administración de directiva de grupo. Conviene recordar que, si se van a añadir recursos HTTP o recursos compartidos sin cifrar, hay que desmarcar el requisito de https para la zona correspondiente.

Archivos en OneDrive, SharePoint y Teams

Con la adopción de documentos almacenados en la nube de Microsoft, es habitual trabajar con documentos almacenados en la nube de Microsoft. El comportamiento con MOTW varía según cómo se obtenga el archivo:

- Si el usuario descarga el archivo con el navegador desde un sitio que Windows considera Internet, el navegador suele añadir la Mark of the Web, y las macros se bloquean.

- Si el usuario selecciona “Abrir en aplicación de escritorio” directamente desde la interfaz web de OneDrive o SharePoint, el archivo no tendrá MOTW.

- Si se usa el cliente de sincronización de OneDrive y este descarga el archivo, tampoco se añade MOTW.

- Los archivos en carpetas conocidas (Escritorio, Documentos, Imágenes, etc.) sincronizadas con OneDrive no llevan Mark of the Web por defecto.

Para departamentos como Finanzas o áreas que dependen de macros almacenadas en SharePoint, las alternativas más robustas son:

- Forzar el uso de “Abrir en la aplicación de escritorio” mediante formación y guías internas.

- Hacer que descarguen los archivos en una ubicación de confianza previamente configurada.

- Colocar los dominios de OneDrive y SharePoint de la organización en la zona Sitios de confianza con la política de asignaciones de sitio a zona, usando URLs como

https://{tu-dominio}.sharepoint.comyhttps://{tu-dominio}-my.sharepoint.com.

Al hacer esto último, los archivos descargados desde esos dominios ya no se tratarán como procedentes de Internet puro, pero hay que mantener un control estricto de permisos y uso compartido en SharePoint, porque cualquiera con permisos de escritura podría subir archivos con macros.

Plantillas y complementos habilitados para macros

Las plantillas de Word, Excel y PowerPoint con extensión .dot, .dotm, .xlt, .xltm, .potm, etc., y los complementos .ppa, .ppam, .xla, .xlam descargados de Internet llegan con MOTW, por lo que se bloquean por diseño.

Para permitirlos de forma segura tienes varias vías:

- Quitar Mark of the Web del archivo de plantilla o complemento una vez validado en un entorno aislado.

- Guardar plantillas y add-ins en ubicaciones de confianza configuradas por GPO, de las que los usuarios tomen siempre los recursos.

- En el caso de plantillas o complementos de terceros, usar firmas digitales y confiar en el publicador mediante la instalación de su certificado en el almacén de editores de confianza.

Este último enfoque es el que mejor encaja con un modelo maduro: no se confía ciegamente en una carpeta, sino en publicadores concretos que han demostrado buenas prácticas y cuyo código se evalúa antes de firmarse.

Ubicaciones de confianza y sus riesgos

Las ubicaciones de confianza de Office permiten que los documentos guardados allí se abran con macros habilitadas sin comprobaciones adicionales. Es muy cómodo para aplicaciones internas que generan informes con macros de forma periódica, porque al usuario le basta con guardar en esa ruta para evitar tener que desbloquear el archivo manualmente.

Sin embargo, hay que usar estas ubicaciones con mucha prudencia: se recomienda limitar su número, restringir el acceso de escritura a usuarios de confianza y evitar, en lo posible, que estén en ubicaciones de red. Cada ubicación de confianza mal controlada es un punto de entrada potencial para código malicioso.

GPO de Office para bloquear macros de Internet y macros no firmadas

La forma estándar de imponer una política de macros homogénea es usar las plantillas administrativas de Office (ADMX/ADML) junto con GPO. Si quieres ir más allá de la configuración local de cada usuario, este es el camino.

Bloquear la ejecución de macros en archivos de Office desde Internet

Esta directiva es la piedra angular para frenar ataques basados en documentos enviados desde fuera. Se encuentra, separada por aplicación, en rutas del estilo:

- Configuración de usuario > Plantillas administrativas > Microsoft Excel 2016 > Opciones de Excel > Seguridad > Centro de confianza.

- Configuración de usuario > Plantillas administrativas > Microsoft Word 2016 > Opciones de Word > Seguridad > Centro de confianza.

- Y equivalentes para PowerPoint, Access, Visio, Publisher y Project.

Si la estableces en Habilitada, ningún usuario podrá ejecutar macros en archivos marcados como provenientes de Internet, con independencia de la configuración de macros que tengan en el Centro de confianza. Es parte de la línea base de seguridad recomendada por Microsoft y por organismos como el ACSC.

Cuando la directiva está Deshabilitada o No configurada, el comportamiento depende de la opción elegida por el usuario o impuesta por otras políticas en la sección de configuración de macros. Con el nuevo cambio de comportamiento de Office, incluso No configurada pasa a ser más estricta, bloqueando macros en archivos con MOTW y mostrando el banner de riesgo de seguridad.

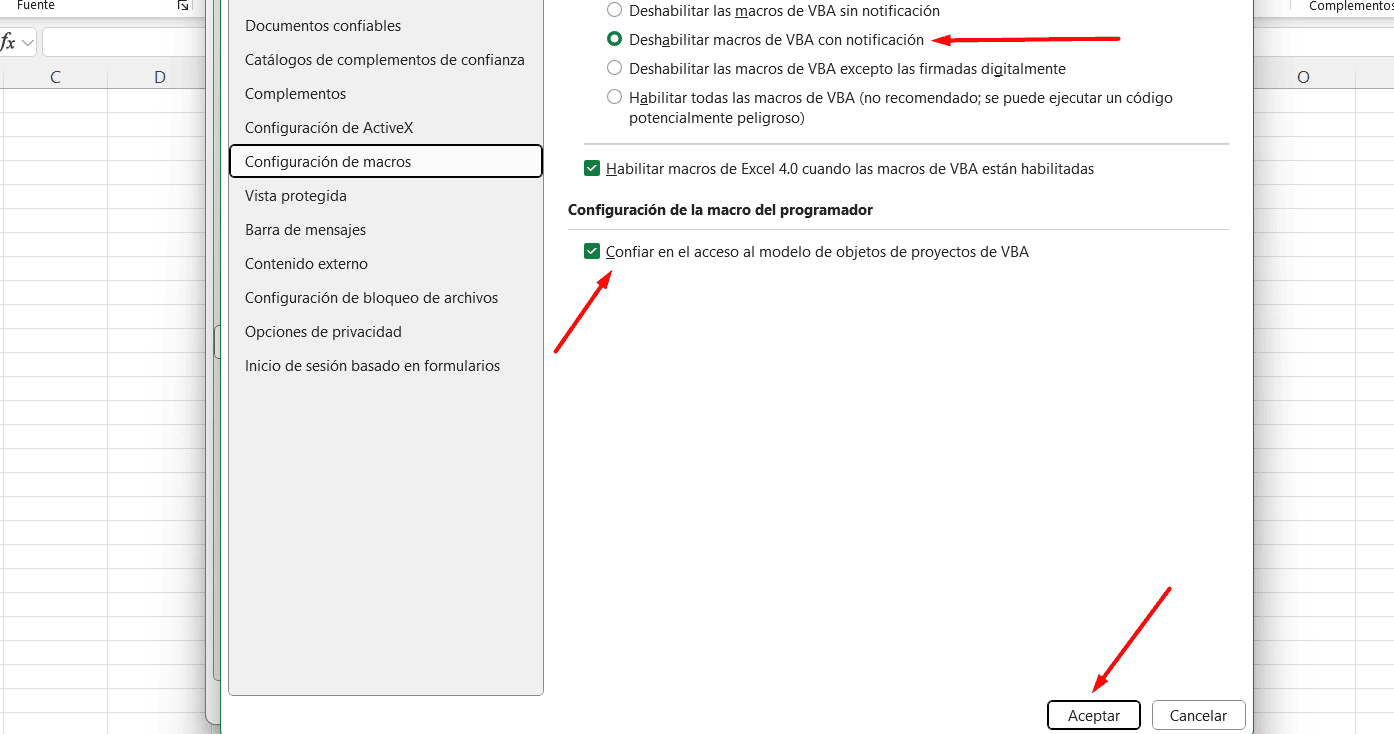

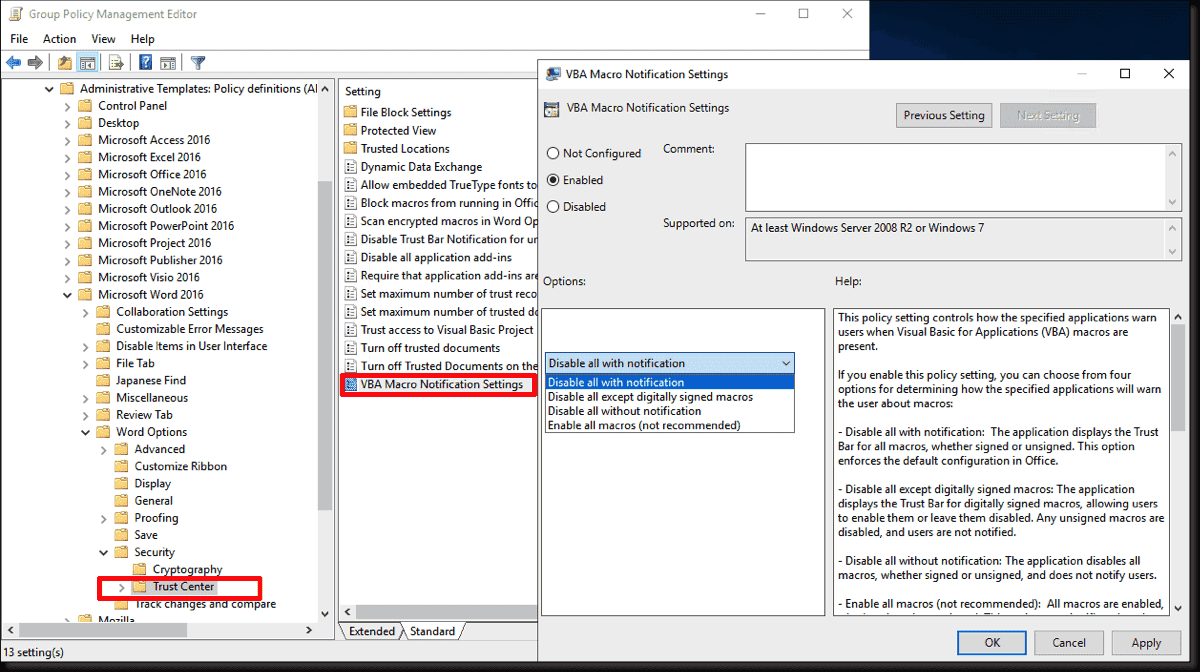

Configuración de notificación de macros de VBA

La política “Configuración de notificación de macros de VBA” permite controlar qué ve el usuario cuando abre un documento con macros:

- Deshabilitar todas las macros excepto las firmadas digitalmente: España pura y dura para uso corporativo; solo se ejecutan macros firmadas por un publicador en el que se confía.

- Deshabilitar todas las macros sin notificación: todo bloqueado, sin preguntas.

- Deshabilitar todas las macros con notificación (valor predeterminado para muchos usuarios): se deshabilitan, pero aparece aviso para habilitar manualmente.

- Habilitar todas las macros: no recomendable en producción, salvo en entornos aislados de análisis.

Si no configuras esta política, el usuario puede cambiar la opción desde Archivo > Opciones > Centro de confianza > Configuración de Centro de confianza > Configuración de macro. En entornos gestionados, lo sensato es no dejar este elemento al arbitrio del usuario final.

Deshabilitar VBA en aplicaciones de Office

Otra directiva complementaria es la que deshabilita completamente VBA en cada aplicación de Office. Suele aparecer con nombres como “Deshabilitar VBA para aplicaciones de Office”. Si se habilita, los usuarios directamente no pueden ejecutar macros, ni aunque estén firmadas, y ni siquiera pueden escribir código VBA.

Esta opción es muy útil cuando quieres que la mayoría de usuarios no use macros en absoluto, mientras reservas un subconjunto de cuentas para las que sí podrán ejecutar macros firmadas por publicadores de confianza, tal y como recomiendan los controles del ISM (Information Security Manual) australiano.

Uso de Intune, Cloud Policy y el almacén central de GPO

En organizaciones modernas, la gestión de estas políticas no se limita a GPO on-premises: también se usan Microsoft Intune, el servicio de Cloud Policy de Microsoft 365 y un almacén centralizado de plantillas administrativas en Active Directory.

Almacén central de plantillas administrativas (PolicyDefinitions)

Para evitar desajustes entre controladores de dominio, es buena práctica configurar un almacén central para GPO. El proceso consiste en:

- Copiar la carpeta c:\Windows\PolicyDefinitions de un controlador a la ruta \<dominio>\SYSVOL\<dominio>\Policies\PolicyDefinitions.

- Asegurarte de que todos los ADMX/ADML necesarios (por ejemplo, los de Office 2016/2019/Microsoft 365 Apps) están en esa carpeta.

Una vez hecho, cuando abras el editor de GPO verás que las plantillas administrativas se cargan desde el almacén central. Esto te garantiza que cualquier administrador que edite políticas vea las mismas opciones y versiones, incluyendo las nuevas directivas de seguridad de macros.

Cargar plantillas administrativas de Office

Para disponer de todas las directivas específicas de Office (incluyendo bloqueo de macros de Internet, notificaciones de VBA, rutas de plantillas, etc.) hay que descargar las ADMX de Office desde Microsoft e incorporarlas al almacén central.

El procedimiento típico es:

- Descargar el paquete de plantillas administrativas de Office 2016/2019/Microsoft 365.

- Ejecutar el instalador para descomprimir los archivos en una carpeta temporal.

- Copiar todo el contenido de la carpeta admx al directorio PolicyDefinitions del almacén central.

Tras esto, al crear o editar GPO podrás navegar por Configuración de equipo/usuario > Plantillas administrativas > Microsoft Office y sus subcarpetas para aplicar todas las políticas que hemos ido comentando.

Centralizar políticas de Office mediante Intune y Cloud Policy

Si tus dispositivos no están unidos a dominio o quieres unificar la gestión entre equipos locales y remotos, puedes recurrir a:

- Cloud Policy (servicio de directivas en la nube de Microsoft 365) para configurar políticas de usuario de Office, incluidas las relativas a macros. Permite definir configuraciones, asignarlas a grupos y aplicar las mismas directivas que en GPO.

- Microsoft Intune para desplegar perfiles de configuración, scripts y plantillas administrativas sobre dispositivos Windows 10/11. Desde el centro de administración puedes crear perfiles con el catálogo de configuraciones o usar plantillas administrativas de Office para replicar las mismas GPO clásicas.

Además, Intune ofrece la opción de importar directivas predefinidas de endurecimiento recomendadas por el ACSC, así como scripts de PowerShell para bloquear la activación de paquetes OLE, reforzar el uso de ubicaciones de confianza y aplicar reglas de reducción de superficie de ataque (ASR) relacionadas con macros de Office.

Modelo de seguridad basado en macros firmadas y editores de confianza

La aproximación más robusta para organizaciones con necesidades reales de automatización consiste en combinar varias capas de control para que solo se ejecuten macros firmadas por publicadores de confianza, mientras que el resto de usuarios tienen macros deshabilitadas por política.

Dividir usuarios en grupos con diferentes niveles de permiso

Un diseño típico inspirado en las guías del ACSC se basa en crear, al menos, dos grupos:

- Un grupo amplio de “Todos los usuarios de Office”, al que se le aplica una directiva que deshabilita completamente VBA en todas las aplicaciones.

- Un grupo reducido de “Permitir ejecución de macros: publicador de confianza”, al que se le excluye de la política anterior y se le aplica otra que permite solo macros firmadas.

De esta forma, cumples con el principio de mínimo privilegio: solo quien demuestra una necesidad de negocio real tiene la capacidad de ejecutar macros, y aún así limitada a aquellas que estén firmadas digitalmente por editores concretos.

Configurar GPO o perfiles de Intune para cada grupo

Para el grupo general, la política adecuada es habilitar, por aplicación, la opción de Deshabilitar VBA para aplicaciones de Office. Con esto, se satisfacen controles como:

- Bloqueo de ejecución de macros para usuarios sin necesidad demostrada.

- Imposibilidad de que cambien la configuración de seguridad de macros desde la interfaz.

Para el grupo restringido que sí puede usar macros, se importa y aplica una política tipo “Macros habilitadas para publicadores de confianza”, que configura, entre otras cosas, la opción “Deshabilitar todas las macros excepto las firmadas digitalmente”. A estos usuarios, además, se les implementan certificados de publicadores de confianza mediante políticas de certificados desplegadas desde Intune o GPO.

Gestión de certificados de publicadores de confianza

El corazón del modelo está en el almacén de certificados de Publicadores de confianza de Windows. Para cada editor de macros admitido en la organización debes:

- Obtener su certificado de firma de código.

- Importarlo en el almacén de Publicadores de confianza mediante una política de certificados de Intune o de GPO.

- Crear una directiva separada por editor (en lugar de mezclar varios en una sola) para facilitar auditoría y revocación.

Las macros que se distribuyan internamente deben pasar previamente por un proceso de revisión y escaneo en un entorno aislado, con las reglas de endurecimiento activadas y con Microsoft Defender ejecutándose. Solo después deberían firmarse y ponerse a disposición de los usuarios de confianza.

Integrar las macros con Defender y reglas de reducción de superficie de ataque

Bloquear macros no firmadas es una gran defensa, pero puedes subir aún más el listón combinando esta política con Microsoft Defender para endpoint (MDE) y reglas de reducción de superficie de ataque (ASR).

Defender para endpoint usa sensores de comportamiento en Windows, análisis en la nube y feeds de inteligencia de amenazas para detectar comportamientos sospechosos originados por macros (por ejemplo, macros que lanzan PowerShell, descargan código o manipulan el registro). Mediante la integración con Intune puedes:

- Incorporar dispositivos gestionados a MDE mediante un perfil específico.

- Habilitar reglas ASR como “Bloquear llamadas API Win32 desde la macro de Office” (GUID 92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B).

- Forzar el escaneo AV en tiempo de ejecución de macros con opciones como “Force Runtime AV Scan” y “Scan scope: all documents”.

Con este conjunto se logran medidas alineadas con controles como que las macros se examinen antes de ejecutarse, que no puedan llamar a APIs de bajo nivel peligrosas y que quede rastro detallado de los procesos lanzados por macros para análisis posterior.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.