- Las ASR Rules son esenciales para proteger Windows 11 ante malware y ataques avanzados.

- Se pueden configurar y adaptar mediante Intune, Configuration Manager, GPOs y PowerShell.

- Permiten un ajuste fino gracias a modos de auditoría, bloqueo, advertencia y exclusiones personalizadas.

- Una monitorización proactiva y ajustes continuos son clave para maximizar su efectividad.

En el mundo actual, donde las amenazas informáticas evolucionan a un ritmo vertiginoso, proteger nuestros dispositivos con sistemas robustos se ha convertido en una máxima prioridad. En este contexto, las ASR Rules (Reglas de Reducción de la Superficie de Ataque) en Windows 11 han emergido como una de las estrategias más efectivas para blindar equipos y redes frente a malware y ataques dirigidos a vulnerabilidades habituales. Tanto si trabajas en IT como si buscas mejorar la seguridad de tus dispositivos personales o de tu empresa, conocer en profundidad estas reglas y cómo aplicarlas puede marcar la diferencia ante posibles ataques.

Analizaremos en detalle qué son las ASR Rules, cómo configurarlas desde distintas plataformas (Intune, Configuration Manager, directiva de grupo y PowerShell), cuáles son sus ventajas, límites y mejores prácticas. Además, verás consejos de tuning y solución de problemas que te ayudarán a sacarles el máximo partido, minimizando los impactos en aplicaciones críticas y facilitando el día a día de cualquier departamento de tecnología.

¿Qué son las ASR Rules en Windows 11 y por qué son tan importantes?

Las Attack Surface Reduction Rules (Reglas de Reducción de la Superficie de Ataque) son un conjunto de normativas de seguridad integradas en Microsoft Defender y gestionables desde Intune u otras herramientas de administración. Su objetivo principal es evitar comportamientos y acciones que suelen ser utilizados por el malware para comprometer equipos y redes: hablamos de bloquear scripts sospechosos, detener la ejecución de archivos potencialmente peligrosos, controlar el uso de macros en aplicaciones de Office y limitar los intentos de robo de credenciales.

Estas reglas no solo blindan el acceso a vulnerabilidades frecuentes, sino que también ayudan a reducir riesgos de ataques avanzados, ransomware y otras amenazas sofisticadas. Lo mejor es que son altamente personalizables, permitiendo configuraciones flexibles para adaptarse a cada entorno, desde grandes empresas hasta usuarios individuales.

En Windows 11, la protección gracias a ASR ha alcanzado nuevas cotas en cuanto a granularidad y facilidad de administración, marcando un salto cualitativo respecto a versiones anteriores y convirtiéndose en una parte esencial de cualquier estrategia de ciberseguridad moderna.

Licenciamiento y requisitos en Windows 11

Antes de adentrarse en la configuración y despliegue de las ASR Rules, es necesario comprender aspectos clave sobre licencias y requisitos previos. Las ASR Rules están disponibles para equipos con Windows 10 y Windows 11, aunque el paquete completo de reglas solo puede aprovecharse en ediciones enterprise (por ejemplo, E3 o E5). Si cuentas con una licencia de Microsoft 365 E5, tendrás acceso a funcionalidades avanzadas de monitorización y analítica desde Defender para Endpoint o el portal de Microsoft Defender XDR.

No obstante, incluso con licencias Windows Professional o Microsoft 365 E3, puedes utilizar ASR de forma limitada. Las reglas se pueden revisar a través del Visor de Eventos y desarrollar sistemas de monitorización propios. Lo importante es tener Microsoft Defender Antivirus como solución principal y activa, ya que las reglas de ASR dependen de su motor de análisis para evaluar comportamientos sospechosos y bloquearlos.

Métodos de configuración: Intune, Configuration Manager, GPO y PowerShell

Uno de los puntos fuertes de las ASR Rules reside en su versatilidad a la hora de gestionar y desplegar políticas. Existen varias rutas y herramientas, cada una adecuada para distintos entornos y necesidades:

- Intune: Ideal para empresas que gestionan flotas de dispositivos a través de la nube. Permite configurar y asignar políticas de ASR de forma centralizada, monitorizar su eficacia y aplicar ajustes o exclusiones cuando sea necesario.

- Configuration Manager (SCCM): Solución avanzada y tradicional para grandes organizaciones. Permite crear políticas detalladas y desplegarlas incluso en entornos mixtos o desconectados de internet.

- Group Policy Objects (GPO): Perfecto para entornos con Active Directory, permitiendo definir reglas a nivel de dominio, unidad organizativa o equipo concreto.

- PowerShell: Opción flexible que permite configurar, auditar e incluso depurar ASR Rules desde línea de comandos, ideal para automatizaciones o scripting avanzado.

Cada método tiene sus propias ventajas y consideraciones, pero todos permiten definir el estado de cada regla de ASR entre: Bloquear, Auditoría, Advertencia o Deshabilitada. Esto otorga un control absoluto sobre el comportamiento de la seguridad en base a las necesidades y riesgos de cada organización.

Configuración de ASR Rules con Intune

Intune se ha convertido en la solución estrella para la administración moderna de dispositivos en empresas, especialmente en entornos con Windows 11. Configurar las ASR Rules a través de esta plataforma aporta una experiencia centralizada, escalable y fácil de monitorizar.

Para comenzar, accede al menú de Endpoint Security en Intune y selecciona Reducción de la superficie expuesta a ataques. Puedes crear una política nueva o editar una existente. Asegúrate de elegir correctamente la plataforma (Windows) y el perfil (ASR Rules).

A continuación, podrás seleccionar las reglas que deseas aplicar:

- Bloquear la ejecución de scripts potencialmente ofuscados

- Evitar que las aplicaciones de Office creen procesos secundarios (hijos)

- Impedir el uso de macros de Office para realizar llamadas Win32 API

- Bloquear la ejecución de archivos desde emails, webmails y dispositivos USB que no sean de confianza

- Prevenir el robo de credenciales y ataques sobre LSASS

- Controlar el uso de JavaScript o VBScript en contenidos descargados

- Detener el abuso de controladores firmados vulnerables

Puedes personalizar cada regla en modo Bloquear (activo), Auditoría (solo registra eventos), Advertir (permite al usuario saltar el bloqueo) o Deshabilitado. Una vez configurada la política, se asigna a los grupos de dispositivos pertinentes.

Además, Intune permite excluir archivos, rutas o aplicaciones que puedan verse dañadas por falsas alarmas, añadiendo aún más flexibilidad.

Configuración desde Microsoft Configuration Manager (SCCM)

Otra alternativa ampliamente utilizada es Configuration Manager, especialmente en empresas que aún optan por administración local o híbrida. El proceso consiste en acceder a Assets and Compliance → Endpoint Protection → Windows Defender Exploit Guard y crear una política de Exploit Guard.

Dentro del asistente, se seleccionan las reglas de ASR a activar, ya sea en modo Bloqueo o Auditoría. Al finalizar, la política queda distribuida según los grupos o colecciones de dispositivos definidos en tu entorno empresarial.

Revisa frecuentemente los logs y reportes que genera SCCM para asegurarte de que las reglas se aplican correctamente y no entran en conflicto con otros perfiles de seguridad.

Directivas de Grupo: gestionando ASR a través de GPOs

Las Directivas de Grupo siguen siendo la vía preferida en entornos con infraestructura Active Directory. El procedimiento general es:

- Abrir la Consola de Administración de Directivas de Grupo (GPMC)

- Editar (o crear) una nueva GPO y navegar hasta Configuración de equipo > Plantillas administrativas > Componentes de Windows > Microsoft Defender Antivirus > Microsoft Defender Exploit Guard > Reducción de la superficie expuesta a ataques

- Habilitar la configuración de Configurar reglas de reducción de la superficie expuesta a ataques

- Establecer el estado de cada regla indicando su ID y el valor deseado: ‘1’ para Bloquear, ‘2’ para Auditoría, ‘6’ para Advertir, ‘0’ para deshabilitar

- Opcionalmente, configurar exclusiones desde la opción Excluir archivos y rutas de acceso de las reglas de reducción de la superficie expuesta a ataques

El control así obtenido es muy detallado, pero requiere un mantenimiento minucioso para evitar conflictos entre políticas de distintos niveles.

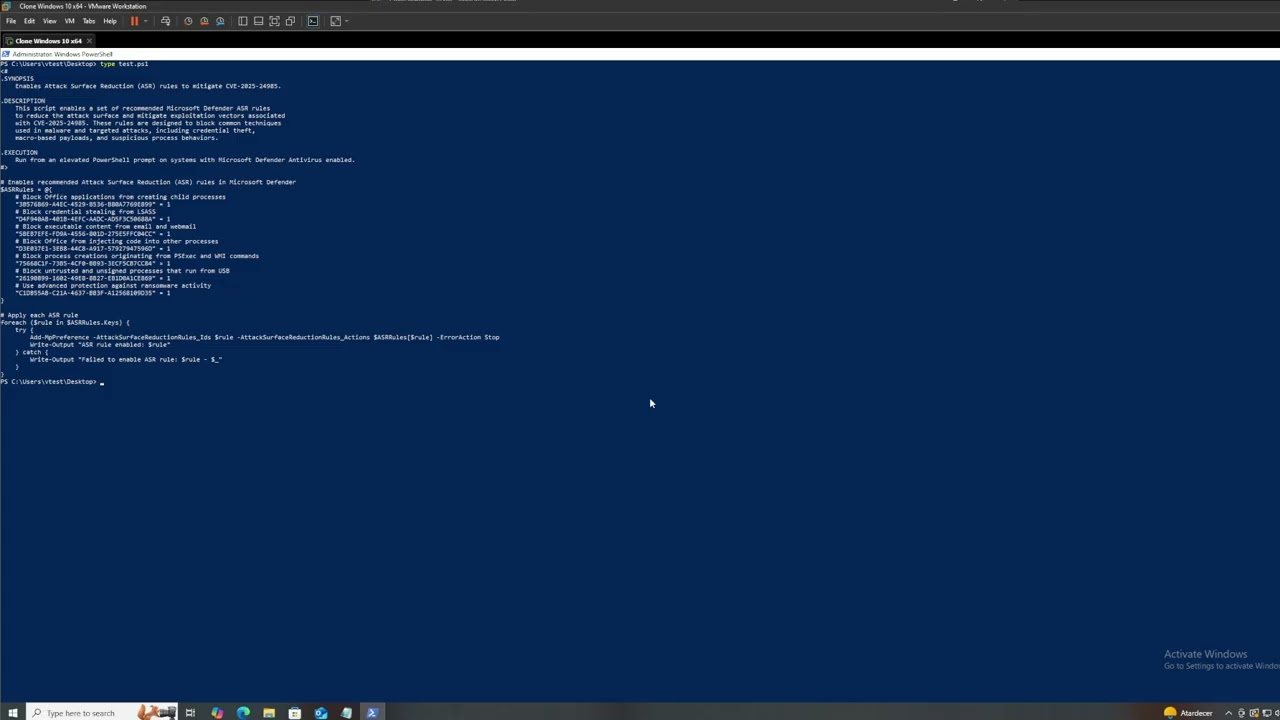

PowerShell: automatización y control avanzado

Para administradores avanzados o entornos donde la automatización es clave, PowerShell ofrece la posibilidad de trabajar con ASR Rules directamente desde consola o scripts. También puedes consultar los aspectos relacionados en ¿Qué es secpol.msc y cómo puede ayudar en la administración de políticas de seguridad?

Algunos ejemplos de comandos útiles son:

- Habilitar una regla de ASR:

Set-MpPreference -AttackSurfaceReductionRules_Ids <ID_de_regla> -AttackSurfaceReductionRules_Actions Enabled- Activar en modo Auditoría:

Add-MpPreference -AttackSurfaceReductionRules_Ids <ID_de_regla> -AttackSurfaceReductionRules_Actions AuditMode- Exclusiones:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "C:\Ruta\a\excluir"

Esto permite, por ejemplo, automatizar la activación, auditoría y ajuste de las reglas en grandes flotas de equipos, integrando las tareas en procesos CI/CD, scripts de despliegue o incluso gestionando incidentes en tiempo real.

Estados disponibles para cada ASR Rule y su funcionamiento

Cada regla individual de ASR puede configurarse en uno de los siguientes estados, según lo que busques conseguir:

- No configurado / Deshabilitado: la regla no se aplica y los eventos relacionados no se registran.

- Bloquear: la regla está activada y las acciones prohibidas son directamente bloqueadas.

- Auditoría: las acciones se permiten, pero quedan registradas para su revisión posterior. Ideal para evaluar el impacto antes de forzar la regla.

- Advertir: la regla se aplica, pero el usuario recibe una alerta y puede decidir si continuar.

Esta flexibilidad facilita desplegar las reglas primero en modo Auditoría para monitorizar su impacto, minimizar disrupciones y, tras afinar exclusiones, pasar a modo Bloqueo completo.

Principales reglas de ASR en Windows 11 y su objetivo

Entre las múltiples reglas disponibles, destacan las siguientes, por su eficacia a la hora de prevenir infecciones y accesos no autorizados:

- Bloquear ejecución de scripts potencialmente ofuscados: impide la ejecución de scripts sospechosos que suelen usarse para cargar malware.

- Impedir que Office cree procesos secundarios: evita ataques donde documentos de Office generan malware al lanzar otros procesos.

- Restringir macros de Office que usen llamadas Win32 API: protegiendo especialmente frente a exploits en macros maliciosas.

- Bloquear ejecución de ficheros de email y webmail: reduce la exposición ante archivos adjuntos infectados o enlaces peligrosos en el correo.

- Prevenir el robo de credenciales desde LSASS: protege las credenciales almacenadas en memoria y frena el movimiento lateral del atacante.

- Bloquear contenido descargado desde USB no confiables: minimiza los riesgos de malware en dispositivos externos.

- Impedir la persistencia por suscripción a eventos WMI: frena técnicas de persistencia utilizadas por amenazas avanzadas.

- Detener la inyección de código en otros procesos: dificulta la evasión de otros controles de seguridad.

- Proteger contra ransomware y ataques de cifrado: aumentando la resiliencia del sistema ante este tipo de incidentes.

El listado completo puede variar y crecer según va evolucionando la suite de Defender, por lo que es recomendable consultar la para identificar nuevas reglas y su propósito concreto.

Exclusiones: cómo garantizar el funcionamiento de aplicaciones críticas

Uno de los principales desafíos es equilibrar la seguridad y la operatividad. Hay aplicaciones de negocio que, por su funcionamiento interno, pueden verse bloqueadas o generar falsos positivos con determinadas reglas de ASR.

Para evitar estos problemas, puedes definir exclusiones a nivel de archivo, carpeta o incluso aplicaciones concretas. Estas exclusiones pueden gestionarse:

- Desde el panel de configuración en Intune, importando archivos CSV o introduciendo rutas manualmente.

- Utilizando la configuración de exclusiones en SCCM o GPO, donde se especifican las rutas a excluir.

- Vía PowerShell, con el comando

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<ruta>".

Se recomienda analizar en modo Auditoría qué aplicaciones generan eventos antes de aplicar bloqueos, de modo que puedas afinar al máximo las exclusiones y reducir el riesgo de bloquear procesos legítimos.

Conflictos y merge de políticas: cómo funciona en entornos corporativos

En entornos gestionados, es común que un dispositivo reciba políticas desde varias fuentes. Las reglas de ASR admiten la combinación (merge) de políticas, siempre y cuando no existan conflictos. Si dos políticas definen la misma regla con diferentes estados, solo se aplicará la configuración más restrictiva o, en caso de conflicto, ambas quedarán sin efecto para esa regla concreta.

Este comportamiento está diseñado para evitar inconsistencias y asegurar que los entornos mantengan un nivel mínimo de seguridad, incluso aunque haya solapamiento de directivas. Por tanto, conviene planificar cuidadosamente la jerarquía y el orden de aplicación de las políticas de ASR dentro de tu organización.

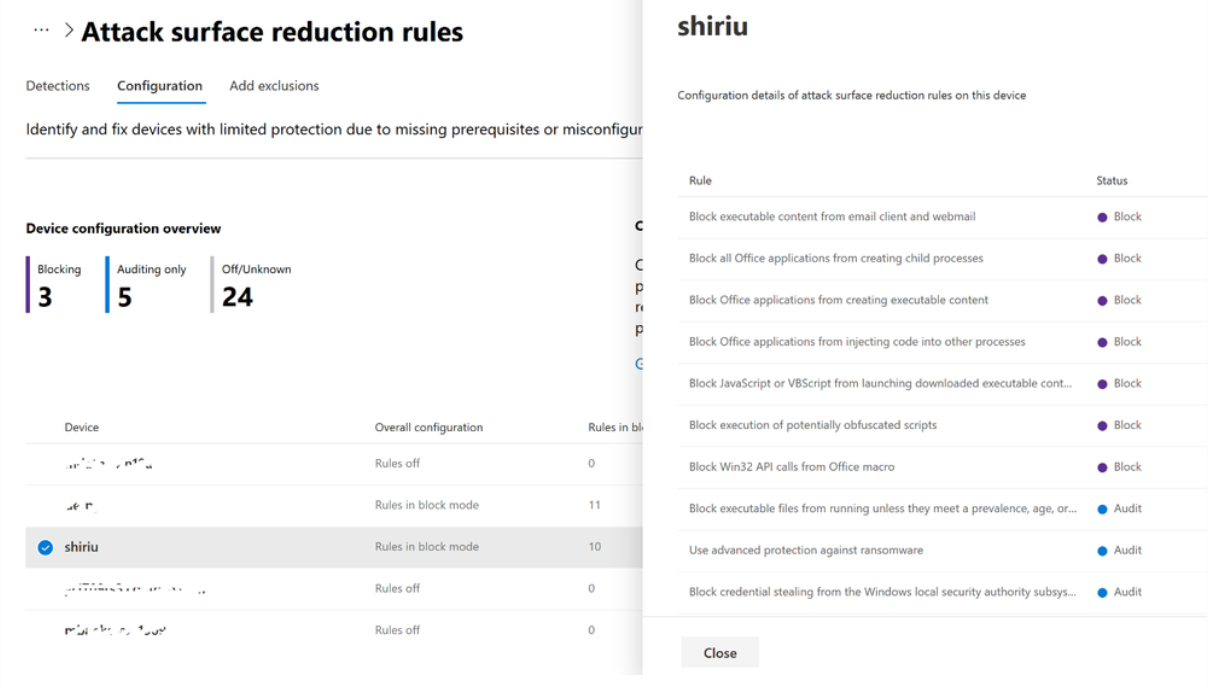

Supervisión y análisis de eventos de ASR en Windows 11

Monitorizar la efectividad de las ASR Rules es tan importante como su correcta configuración. Existen varias herramientas y métodos para revisar qué está sucediendo en tus dispositivos:

- Visor de eventos: Windows registra los eventos relacionados con ASR en Aplicaciones y servicios → Microsoft → Windows → Windows Defender → Operational. Aquí puedes encontrar registros detallados sobre reglas activadas, bloqueos y acciones tomadas.

- PowerShell: Puedes consultar las reglas activas y su estado en el equipo usando comandos como

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_IdsyGet-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions. Además, puedes consultar información en - MpCmdRun.exe: Ejecutando

MpCmdRun.exe -getfilesgenerarás una recopilación de logs y configuración actual en un archivo comprimido que podrás inspeccionar a fondo. - Microsoft Defender for Endpoint: Si dispones de esta solución, la sección de Advanced Hunting permite usar queries avanzadas para analizar eventos, archivos afectados y correlacionar actividades sospechosas a gran escala.

La monitorización continua es vital para identificar falsos positivos, detectar nuevas amenazas y ajustar la configuración de ASR sin perder productividad.

Despliegue y ajuste progresivo: mejores prácticas recomendadas

Implementar las ASR Rules de forma segura y efectiva implica seguir ciertas buenas prácticas que minimicen los riesgos:

- Comienza siempre en modo Auditoría. Así podrás identificar de manera controlada qué aplicaciones se verían bloqueadas o afectadas por las reglas, recopilando eventos durante al menos 30 días.

- Revisa el impacto de las reglas en las aplicaciones de negocio, introduciendo exclusiones según sea necesario antes de pasar a modo Bloqueo.

- Actualiza periódicamente la configuración de ASR a medida que Microsoft publica nuevas reglas o mejora las existentes, garantizando protección ante amenazas recientes.

- Documenta cualquier exclusión e informa a los usuarios sobre las nuevas medidas de seguridad, solicitando feedback sobre posibles incidencias.

- Utiliza la monitorización y los informes para ajustar la configuración de forma dinámica y corregir posibles disfunciones.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.