- Una DMZ crea una zona intermedia entre Internet y la red interna para exponer servicios públicos con más seguridad.

- En routers domésticos la DMZ redirige todo el tráfico entrante a una única IP privada, que debe estar bien protegida.

- Es preferible usar primero reenvío de puertos o VPN y reservar la DMZ como último recurso o herramienta temporal.

- En entornos profesionales la DMZ se combina con firewalls, segmentación e IDS/IPS para minimizar el impacto de un ataque.

Configurar correctamente una DMZ en tu red puede marcar la diferencia entre una conexión que funciona sin problemas y un auténtico quebradero de cabeza con puertos, juegos online y servicios expuestos a Internet. A lo largo de esta guía vas a ver de forma muy detallada qué es una DMZ, para qué sirve, cuándo conviene usarla y cómo configurarla paso a paso en routers domésticos y en entornos más profesionales, siempre teniendo muy presente la seguridad de la red y los posibles riesgos.

Aunque el término pueda sonar un poco intimidante, la idea es bastante sencilla: una DMZ crea una especie de zona intermedia entre Internet y tu red interna, donde se colocan los dispositivos o servidores que necesitan ser accesibles desde fuera. A partir de ahí, lo importante es entender bien sus casos de uso reales, sus ventajas, sus inconvenientes y las alternativas que tienes para no dejar tu red vendida ante ataques o intrusiones.

Qué es una DMZ y cómo funciona realmente

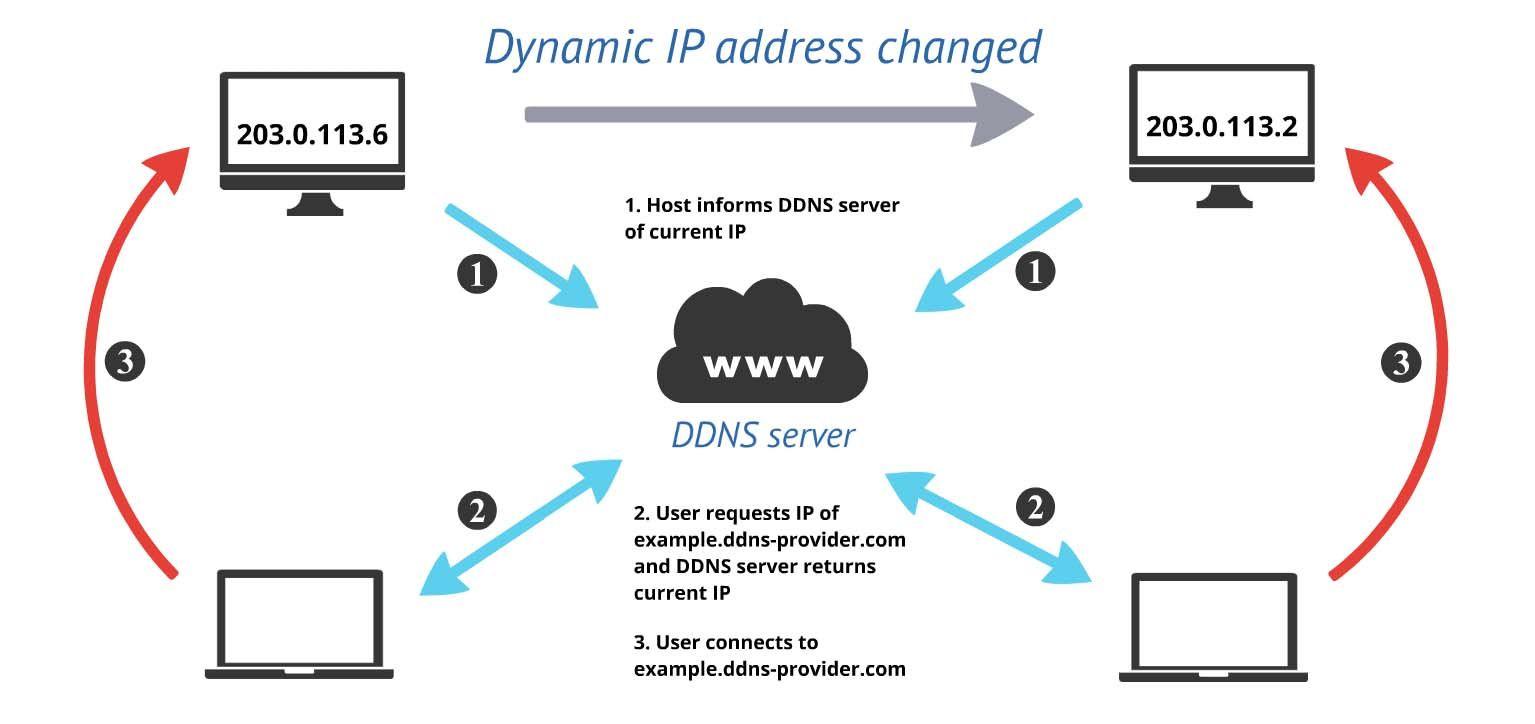

En redes de datos, una DMZ o zona desmilitarizada es un segmento de red intermedio que se sitúa entre Internet (red no confiable) y la red interna (LAN), y que está aislado mediante uno o varios cortafuegos. La idea es que los servidores o dispositivos expuestos al público (por ejemplo, un servidor web, FTP o DNS) se ubiquen en esa zona, de forma que si llegan a ser comprometidos, el atacante no pueda pivotar con facilidad hacia la red interna donde están los datos sensibles.

En entornos empresariales, esta red DMZ suele estar protegida por dos firewalls o al menos por varias zonas de seguridad diferenciadas: uno filtra el tráfico entre Internet y la DMZ, y otro controla el tráfico entre la DMZ y la LAN. Así, incluso si alguien “rompe” el primer cortafuegos y toma el control de un servidor en la DMZ, todavía tiene que superar otra capa de protección antes de llegar a la red corporativa.

En routers domésticos e incluso en muchos routers de operadora, la función DMZ se implementa de manera mucho más simple: se trata de una opción que reenvía todo el tráfico entrante no asignado a otros reenvíos de puertos hacia una única dirección IP privada de tu red local. Ese dispositivo se convierte, a efectos prácticos, en un “host DMZ” o “servidor virtual” con todos sus puertos abiertos hacia Internet.

Esta aproximación simplificada no es una DMZ de diseño profesional como la que verías en esquemas de red corporativa, pero a nivel práctico sirve para exponer un equipo completo a Internet cuando no sabes exactamente qué puertos necesitas abrir para que una aplicación funcione (por ejemplo, puertos TCP y UDP), como puede pasar con algunos juegos, cámaras IP o software de bases de datos.

Usos habituales de una DMZ en redes domésticas y pequeñas oficinas

En casa o en una pequeña empresa, la función DMZ del router suele utilizarse en escenarios muy concretos: consolas, pruebas de seguridad, VPNs o cuando tenemos un segundo router para evitar una doble NAT. Conviene repasar cada caso con calma para saber cuándo es sensato usarla y cuándo es mejor optar por alternativas menos agresivas.

Juegos online desde PC y consola

Uno de los usos más frecuentes de la DMZ en un router doméstico es mejorar la conectividad de juegos online en consolas como PlayStation o Xbox. Cuando el tipo de NAT se queda en estricta o moderada, es habitual tener problemas para unirse a partidas, crear salas, chatear por voz o emparejarse con otros jugadores.

Si no quieres ir abriendo puertos a mano juego por juego, muchos usuarios optan por colocar la consola en la DMZ del router. Al hacerlo, todos los puertos quedarán abiertos hacia la IP de la consola (salvo los que ya estén mapeados de forma específica a otros dispositivos con reglas de port forwarding), de modo que la conectividad con los servidores de juego y con otros jugadores se vuelve mucho más directa.

La razón por la que suele considerarse relativamente seguro usar DMZ para una consola es que estos dispositivos funcionan con sistemas operativos cerrados, muy limitados en funcionalidad y con superficies de ataque mucho menores que un PC. Muchas vulnerabilidades que afectan a ordenadores no aplican en el mismo grado a una PlayStation o una Xbox, por lo que los riesgos son asumibles en la mayoría de escenarios domésticos.

En cambio, si juegas desde PC, la historia cambia. Un ordenador con un sistema operativo generalista, multitud de servicios, software diverso y, en ocasiones, parches pendientes, se convierte en un objetivo más jugoso. Colocar un PC completo en DMZ sin un firewall bien configurado y software actualizado no es buena idea; es mucho más prudente abrir únicamente los puertos necesarios para cada juego.

Hay casos documentados en los que algunos títulos con problemas de lag o errores al crear partidas mejoran claramente al activar la DMZ hacia la consola. Suele ocurrir sobre todo en juegos donde la interacción entre jugadores es muy intensa (mapas pequeños, carreras con muchos coches, etc.) y se reducen los problemas cuando la consola tiene acceso directo y sin restricciones de puertos.

Pruebas de firewall y conexión VPN en equipos concretos

Otro escenario clásico donde la DMZ resulta útil es cuando se quieren hacer pruebas de seguridad o auditorías del firewall de un PC o servidor desde Internet. Si quieres comprobar qué puertos están realmente expuestos, una forma rápida es redirigir todo el tráfico entrante hacia ese equipo activándolo como host DMZ.

En condiciones normales, con el router recién salido de la caja, todos los puertos entrantes suelen estar cerrados a menos que se hayan abierto manualmente en el menú de Reenvío de puertos o Port Forwarding. Sin embargo, durante una auditoría puede interesar dejar pasar todo para ver si el firewall del equipo, el antivirus o los servicios internos se comportan como deberían.

También hay protocolos VPN, como IPsec, que requieren abrir varios puertos y pueden dar quebraderos de cabeza cuando hay routers intermedios y NAT de por medio. En esos casos, una técnica habitual consiste en activar temporalmente la DMZ hacia la IP del servidor VPN para descartar problemas de puertos, comprobar que la VPN funciona correctamente y, una vez validado, cerrar la DMZ y abrir solo los puertos estrictamente necesarios por seguridad.

Monitoreo y análisis detallado del tráfico

En redes un poco más avanzadas, la DMZ también puede servir como punto ideal para hacer monitorización y análisis del tráfico. Es un lugar donde se concentran muchas conexiones entrantes desde Internet, por lo que resulta perfecto para colocar un equipo con herramientas de captura de paquetes.

Mediante analizadores de protocolo o sniffer de red (Wireshark, tcpdump y similares), es posible capturar todo lo que cruza la DMZ y desglosar elementos como IP de origen y destino, puertos, tipo de protocolo y contenido básico de cada paquete. Esto permite detectar patrones inusuales, intentos de escaneo, conexiones sospechosas o incluso tráfico malicioso dirigido a servicios expuestos.

Además, muchas soluciones de monitorización guardan los paquetes o resúmenes de tráfico en logs, de forma que no estás obligado a estar mirando en tiempo real. Puedes revisar posteriormente qué pasó en un momento concreto, investigar fallos y mejorar las reglas del firewall o las políticas de seguridad para evitar que se repitan.

Las herramientas modernas de análisis de tráfico incorporan cada vez más algoritmos y funciones de inteligencia artificial capaces de distinguir entre patrones normales de uso y comportamientos anómalos. Toda esa información se presenta en paneles gráficos intuitivos que facilitan interpretar picos, tipos de tráfico y posibles amenazas sin necesidad de bucear manualmente en cada paquete.

Dado que la DMZ suele ser el blanco preferido de ataques automáticos o exploraciones de puertos, es muy recomendable combinar este análisis con sistemas de detección y prevención de intrusos (IDS/IPS), reglas de firewall bien pulidas y políticas de segmentación que limiten al máximo el alcance de un posible compromiso.

Uso de DMZ en entornos empresariales

En el mundo corporativo, la DMZ deja de ser una simple opción del router para convertirse en una pieza clave del diseño de la arquitectura de red. Siempre que una empresa necesita exponer servicios públicos a Internet (web corporativa, correo, DNS, VoIP, FTP, proxies, etc.), los ubica en una red perimetral aislada.

De este modo, cuando un cliente accede a la web de la empresa, el tráfico llega a servidores que están en esa DMZ y no directamente a la LAN donde residen los equipos de empleados y las bases de datos internas. El firewall que separa la DMZ de la red interna controla estrictamente qué comunicaciones se permiten (por ejemplo, que el servidor web se conecte a la base de datos por un puerto concreto y nada más).

Esta separación añade una capa extra de defensa frente a ataques de suplantación de identidad, intentos de explotación de vulnerabilidades web o fugas de información. Incluso si un servidor público acaba comprometido, el atacante se topa con nuevos controles y límites antes de poder moverse lateralmente hacia la red interna.

Muchas organizaciones que deben cumplir normativas estrictas (como leyes de protección de datos de salud o sector financiero) usan la DMZ junto con servidores proxy, sistemas de registro centralizado y filtrado de contenido web. Esto permite controlar y registrar toda la actividad que entra y sale hacia Internet, asegurando que el acceso se produce siempre a través de componentes supervisados.

Evitar la doble NAT cuando usas tu propio router

Otro uso muy frecuente de la DMZ del router del operador es cuando quieres poner tu propio router neutro porque el que te ha dado la compañía se queda corto de cobertura WiFi, potencia o funciones avanzadas. El problema llega cuando la operadora no te da datos de la ONT, ni opción de modo bridge, ni forma sencilla de que tu router gestione directamente la IP pública.

En esa situación, lo habitual es conectar tu router neutro al router del operador como si fuera un dispositivo más, asignarle una IP privada fija y configurar la DMZ del router de la operadora apuntando a esa IP. Con esto, todo el tráfico que llega a la IP pública se redirige a tu router, que a su vez hace NAT para tu red local interna con sus propias reglas y funciones.

Sin DMZ tendrías una doble NAT: un primer router traduciendo direcciones públicas a privadas, y un segundo router volviendo a hacer NAT para tu red interna. Si además quieres abrir puertos para un PC o servidor, tendrías que abrir el puerto en el router del operador y luego repetir la jugada en tu router. Con la DMZ configurada hacia el router neutro, solo tienes que gestionar los reenvíos de puertos en tu propio equipo, lo cual simplifica muchísimo la administración.

Cómo abrir la DMZ en un router doméstico paso a paso

La forma concreta de configurar la DMZ varía de un modelo a otro, pero casi todos siguen la misma lógica: localizar el menú de configuración avanzada, activar la opción y asignar la dirección IP privada del dispositivo que queremos exponer. Es importante hacerlo con cuidado para no abrir más de la cuenta.

Lo primero es identificar el modelo de router y sus credenciales de acceso. Normalmente, en la parte inferior del aparato suele venir una pegatina con la dirección IP de administración (por ejemplo, 192.168.0.1 o 192.168.1.1), el usuario y la contraseña (a veces admin/admin o claves específicas del operador). Si no los tienes, puedes buscar la puerta de enlace predeterminada desde tu PC y probar con las credenciales por defecto habituales o con guías específicas de tu modelo.

Una vez que inicies sesión en la interfaz web del router, tendrás que localizar el apartado relacionado con la DMZ. Dependiendo del fabricante, puede encontrarse dentro de secciones como Firewall, Virtual Server, Security, Applications and Gaming o incluso dentro de la configuración avanzada de puertos o NAT.

En algunos routers típicos, como ciertos modelos de TP-Link, el proceso es similar a este: primero aseguras que el router está en modo “router inalámbrico” (no en modo AP), luego accedes al menú de Reenvío > DMZ, marcas la casilla de habilitar y escribes en el campo de Host DMZ la dirección IP interna del equipo que quieres exponer. Después de eso, solo queda guardar la configuración.

Un detalle crítico es que la IP del dispositivo que vas a poner en DMZ debe ser estática o estar reservada por DHCP. Si dejas que el servidor DHCP del router asigne IPs de forma dinámica, podrías terminar reenviando todo el tráfico a otro dispositivo si se reasignan las direcciones.

Para evitar este problema tienes dos caminos principales: configurar una IP manual y fija en el dispositivo (fuera del rango del DHCP del router para no generar conflictos), o bien usar la opción de Static DHCP o reserva DHCP del router, donde asocias la dirección MAC del dispositivo a una IP concreta dentro del rango, de forma que siempre reciba la misma.

Una vez que te asegures de que esa IP no va a cambiar, ya puedes introducirla en el campo DMZ del router, aplicar los cambios y dar por terminada la configuración básica. Desde ese momento, todos los puertos no reasignados a otras reglas de port forwarding se enviarán a ese equipo, que quedará totalmente expuesto a Internet.

Ventajas e inconvenientes de abrir puertos mediante DMZ

Usar la DMZ puede ahorrarte tiempo cuando una aplicación no documenta bien sus puertos o cuando tienes problemas de conectividad difíciles de diagnosticar, pero también supone aumentar la superficie de ataque. Merece la pena revisar qué gana y qué pierde tu red cuando recurres a esta función.

Ventajas de usar DMZ para abrir puertos

Una de las principales ventajas es la simplicidad de configuración cuando no tienes claro qué puertos necesita una aplicación. En lugar de ir abriendo y probando uno a uno, activas la DMZ hacia la IP del equipo y te aseguras de que no hay puertos bloqueados en el router para ese dispositivo.

En entornos bien diseñados, mantener y actualizar servidores en la DMZ también resulta más sencillo, porque se encuentran en un segmento claramente separado de la red interna. Si necesitas reiniciar servicios, aplicar parches o hacer cambios, puedes hacerlo sin tocar las máquinas de oficina ni comprometer la continuidad del trabajo de los usuarios.

Por otro lado, al colocar los servidores expuestos en una zona aislada, reduces la superficie de ataque directa hacia la LAN. En caso de que un atacante explote una vulnerabilidad en uno de esos servidores, el daño tenderá a confinarse dentro de la DMZ, lo que disminuye la probabilidad de que el incidente se extienda a otros equipos internos.

Desventajas y riesgos de abrir puertos usando DMZ

La otra cara de la moneda es que la primera puesta en marcha de una DMZ bien hecha puede ser algo compleja si no estás acostumbrado a trabajar con segmentación de red y firewalls. Un error de configuración o despistarse con una regla puede dejar tu red más expuesta de lo que creías o permitir accesos que no deberían existir.

En redes corporativas, montar una DMZ “de las buenas” suele implicar gastar en hardware adicional: switches gestionables, uno o más firewalls dedicados, posiblemente balanceadores de carga, etc. Eso se traduce en costes económicos y de administración que no todas las organizaciones pequeñas pueden asumir.

En el caso de la DMZ simplificada del router doméstico, el mayor problema es que el dispositivo al que apuntas la DMZ se convierte en un host prácticamente desnudo ante Internet. Si ese equipo tiene fallos conocidos, servicios innecesarios abiertos o no se actualiza con regularidad, es cuestión de tiempo que acabe recibiendo ataques de todo tipo.

La recomendación más prudente es usar primero el port forwarding normal en la NAT del router, abriendo solo los puertos indispensables, y dejar la DMZ como último recurso o herramienta temporal para pruebas concretas o casos muy puntuales de incompatibilidad.

Cuándo no es buena idea utilizar una DMZ

Aunque el menú del router invite a activar la DMZ para “quitarse problemas de encima”, hay varias situaciones en las que es mejor pensárselo dos veces. No todo dispositivo está preparado para estar expuesto 24/7 a Internet con todos sus puertos abiertos.

Dispositivos con vulnerabilidades o poco mantenidos

Si el equipo que vas a colocar en DMZ tiene un sistema operativo obsoleto, software sin soporte o servicios con fallos de seguridad ya conocidos, dejarlo de cara a Internet es una invitación a que lo comprometan. En estos casos es más sensato actualizar, cerrar servicios innecesarios y abrir solo puertos concretos.

Incluso cuando no tienes constancia de vulnerabilidades, si se trata de un dispositivo que rara vez actualizas, sigue existiendo un riesgo. El hecho de que “no haya pasado nada hasta ahora” no significa que sea seguro mantenerlo permanentemente expuesto, sobre todo si contiene datos valiosos.

Falta de filtrado y control de tráfico

Usar la DMZ del router doméstico supone que básicamente todo el tráfico entrante termina en el mismo dispositivo, sin firewall intermedio que haga un filtrado fino. Esto facilita la conectividad, pero también permite que lleguen directamente a ese equipo todo tipo de escaneos de puertos, intentos de fuerza bruta o ataques automatizados.

Sin una capa de filtrado adicional, el dispositivo en DMZ absorbe todo ese tráfico hostil, lo que aumenta las probabilidades de que un fallo desconocido termine siendo explotado. Por eso es tan importante que el sistema tenga firewall propio y parches al día si se va a mantener en esa posición.

Escasa segmentación de la red local

Si tu red interna no está segmentada y todos los dispositivos comparten el mismo segmento IP, un equipo comprometido en DMZ podría usar rutas internas para acceder al resto de la red, especialmente si el router permite comunicaciones laterales sin demasiadas restricciones entre dispositivos.

En contextos donde se manejan datos sensibles, lo ideal es que el equipo en DMZ no tenga ruta directa hacia los equipos donde está la información crítica o que, como mínimo, el acceso se limite con reglas muy específicas. Si no puedes garantizar eso, activar una DMZ puede terminar abriendo una puerta indirecta a toda la LAN.

Configuración imprecisa o sin experiencia previa

La DMZ es una de esas funciones donde un error inocente (por ejemplo, apuntar a la IP equivocada o dejar un rango de puertos mal filtrado) puede tener consecuencias de seguridad importantes. Si no te sientes cómodo tocando estas opciones o no entiendes bien qué estás exponiendo, lo más responsable es no activar la DMZ hasta tenerlo claro.

En caso de duda, es preferible dedicar algo más de tiempo a documentar qué puertos necesitas y abrirlos por separado, o recurrir a soluciones como VPNs que te permitan acceder de forma cifrada y controlada a los servicios de tu red sin dejarlos visibles al mundo entero.

Alternativas más seguras: VPN y port forwarding limitado

Una solución mucho más robusta para acceso remoto es montar una VPN que conecte tu dispositivo externo con la red local. De esta forma, desde fuera navegas como si estuvieras dentro de casa o la oficina, con la gran ventaja de que la comunicación va cifrada y autenticada, y no tienes que exponer tantos servicios de manera directa.

Otra alternativa intermedia es usar reenvío de puertos selectivo, abriendo solo lo que cada aplicación o servicio necesita y reforzando el firewall del router para limitar el acceso a determinadas IPs o rangos, cuando sea posible. Es un poco más laborioso, pero reduce drásticamente la superficie disponible para ataques automatizados.

¿La DMZ abre realmente todos los puertos del router?

Un detalle técnico importante es que, en la mayoría de routers domésticos, las reglas de port forwarding que hayas creado manualmente tienen prioridad sobre la DMZ. Es decir, si habías abierto el puerto 80 para un servidor concreto, ese puerto seguirá yendo a ese dispositivo, aunque también tengas configurada una IP de DMZ.

Internamente, muchos routers se basan en sistemas tipo Linux que utilizan iptables para gestionar NAT y firewall. Las reglas concretas de redirección de puertos se suelen colocar antes que la regla general de DMZ en la “cadena” de filtrado, por lo que el tráfico hacia esos puertos irá donde indiquen esas reglas, y el resto irá hacia la IP configurada como host DMZ.

Los fabricantes han ido simplificando bastante las interfaces para que activar una DMZ sea relativamente sencillo, pero eso no quita que tengamos que usar esta función con cierta cautela y entendiendo bien sus implicaciones. Abrirla sin más puede dejar la red mucho más expuesta de lo que parece a simple vista.

Antes de activar la DMZ, conviene revisar documentación específica de tu modelo de router o guías de tu operador, ya que cada entorno tiene peculiaridades. En cualquier caso, si vas a apuntar la DMZ hacia un PC, servidor o consola, es crítico que el firewall del dispositivo esté correctamente configurado para filtrar las conexiones entrantes, y que el software esté siempre lo más actualizado posible para minimizar vulnerabilidades.

Alternativas de arquitectura a una DMZ clásica

En entornos profesionales o para usuarios avanzados, existen varias formas de lograr efectos similares a una DMZ, a veces con mayor seguridad y granularidad, aunque a costa de más complejidad y coste. No siempre necesitas la etiqueta “DMZ” en el router para disponer de una zona de servicios expuestos con protección adicional.

Una opción es reforzar el propio servidor con un firewall local bien configurado que controle qué tráfico puede ir de él hacia la red interna. Si solo tienes un servidor expuesto (por ejemplo, una web) y un firewall correctamente configurado en ese equipo, puedes limitar al máximo las comunicaciones hacia el resto de la red, actuando como una especie de mini-DMZ.

Otra posibilidad es implantar lo que se conoce como firewall de tres patas, donde un mismo dispositivo de seguridad tiene tres interfaces de red: una hacia Internet, otra hacia la DMZ y otra hacia la LAN. Cada interfaz se asocia a una zona con políticas específicas, de manera que el tráfico entre ellas se controla con mucho detalle.

Para organizaciones que necesitan una seguridad muy alta, se puede optar por desplegar múltiples firewalls físicos, uno aislando la red privada y otro distinto protegiendo la DMZ. De esta forma, un atacante tendría que romper al menos dos dispositivos de seguridad de fabricantes o configuraciones diferentes para llegar a la red interna, lo que eleva bastante el listón.

También es habitual usar un único firewall avanzado que trate de forma distinta las zonas IP de cada segmento de red, aplicando reglas específicas según el origen y destino de las conexiones. Esta aproximación permite construir varias “mini-DMZ” o zonas intermedias con diferentes niveles de exposición y protección sin necesidad de duplicar tanto hardware.

DMZ y protocolo IPv6: diferencias clave frente a IPv4

En el mundo IPv6 el concepto de DMZ cambia bastante, porque ya no se usa NAT tal y como lo conocemos en IPv4. Cada dispositivo recibe una dirección IPv6 global única, directamente enrutable desde Internet, y la seguridad se basa en gran medida en las reglas del firewall y la segmentación de subredes.

Para crear una DMZ en IPv6 necesitas que tu proveedor de Internet te asigne un bloque suficientemente grande, por ejemplo un /56 o un /48, de modo que puedas dividirlo en varias subredes /64: una para la LAN interna, otra para la DMZ y otras que quieras reservar. Cada zona debe tener su propio prefijo /64 en lugar de compartir el mismo.

En lugar de traducir direcciones, el firewall controla qué tráfico está permitido entre las diferentes zonas y hacia Internet. Por ejemplo, puedes especificar que desde Internet solo se pueda llegar a determinados puertos de los servidores en la DMZ (HTTP, HTTPS, etc.), y que la DMZ tenga acceso muy limitado a la LAN, reduciendo el riesgo en caso de compromiso de uno de los servidores.

Tal como ocurre con IPv4, las reglas de firewall son el corazón de la seguridad: decides qué puertos y protocolos se permiten desde fuera hacia la DMZ y qué permisos tienen los servidores de esa zona para hablar con la red interna. Un diseño cuidadoso de estas políticas permite aprovechar las ventajas de IPv6 sin perder capacidad de aislamiento y control.

Ejemplo práctico de DMZ con Linux e iptables

Si quieres montar una DMZ algo más avanzada utilizando un equipo con Linux, puedes hacerlo con una máquina que tenga tres tarjetas de red y actuando como firewall/router entre Internet, la DMZ y la red interna. Esta solución es habitual cuando no se quiere o no se puede invertir en un firewall de gama alta.

Imagina una configuración donde la interfaz eth0 se conecta al router o a Internet (por ejemplo, 192.168.1.2), la eth1 se conecta a la red DMZ (192.168.2.1) y la eth2 a la red interna (192.168.3.1). El objetivo es que el tráfico desde Internet hacia ciertos puertos de eth0 se redirija a servidores de la DMZ, que las respuestas puedan volver, pero que desde la DMZ no se pueda iniciar tráfico hacia la LAN salvo como respuesta a solicitudes originadas desde dentro.

Con iptables puedes crear un script que: permita el tráfico entrante desde eth0 hacia eth1 en los puertos que quieras (por ejemplo 80 para web y 53 para DNS), deje salir las respuestas correspondientes, permita el tráfico entre la LAN y la DMZ cuando lo inicie la LAN, y bloquee el resto de conexiones que intenten ir desde la DMZ a la red interna sin haber sido solicitadas. Con unas cuantas reglas bien ordenadas, ese equipo Linux actúa como firewall centralizado y creador de la DMZ.

Esta aproximación demuestra que no siempre hace falta un appliance caro para tener una buena segmentación: con conocimientos de iptables y algo de paciencia puedes levantar una DMZ muy decente, siempre y cuando mantengas el sistema actualizado y documentes bien las reglas para no perderte el día que toque cambiar algo.

DMZ en routers de operadora y particularidades de algunos puertos

En algunos routers de operador, como ciertos modelos HGU, puedes encontrarte con que la DMZ funciona bien para la mayoría de puertos (SQL, RDP, FTP, etc.), pero que puertos concretos como el 443 (HTTPS) parecen no redirigirse correctamente hacia el firewall o servidor interno.

En estos casos suele ocurrir que el propio router u otro servicio de la operadora esté usando internamente ese puerto para su gestión, para un portal cautivo o para otras funciones, lo que hace que las peticiones nunca lleguen a la DMZ. Una solución típica es usar un puerto externo alternativo (por ejemplo 4443) y que el firewall interno lo traduzca al 443 del servidor web, evitando el conflicto con el uso interno del puerto estándar.

Si ves que un puerto en concreto no llega a tu firewall a pesar de tener la DMZ correctamente configurada, es buena idea revisar la documentación del router, foros del operador o la sección de reglas especiales, servicios reservados o redirecciones internas para comprobar si ese puerto está siendo interceptado antes de la DMZ.

DMZ para aplicaciones especiales: cámaras IP y juegos online en PC

Cuando una aplicación requiere múltiples puertos o utiliza protocolos no triviales (como determinadas cámaras IP, software de bases de datos o algunos juegos en PC), puede resultar frustrante averiguar qué puertos exactos hay que abrir en el router. En esas situaciones, mucha gente recurre a la DMZ como atajo.

Si decides usar esta opción, lo más recomendable es tratarla como una solución temporal: activarla mientras haces pruebas o mientras usas ese juego/aplicación y desactivarla cuando ya no la necesites. Así, limitas el tiempo durante el cual el host DMZ está completamente expuesto a Internet, reduciendo la ventana de posible explotación.

Un ejemplo típico es un PC que tiene problemas para unirse a partidas en línea debido a restricciones de puertos. Configuras una IP estática para ese PC dentro de la red, lo declaras host DMZ en el router y repites las pruebas de juego. Si todo funciona, ya tienes confirmado que el problema era de puertos; a partir de ahí puedes ir ajustando reglas más específicas para evitar dejar la DMZ permanentemente encendida.

En el caso de consolas, el uso de DMZ es más frecuente porque, como hemos comentado, su sistema operativo es más cerrado y el número de servicios que pueden comprometerse es menor. Aun así, siempre es buena práctica mantener el firmware de la consola actualizado y revisar si el fabricante del router ofrece soluciones más finas (UPnP controlado, perfiles de juego, etc.).

Respecto a dispositivos IoT como cámaras, enchufes o bombillas inteligentes, colocarlos directamente en DMZ no es nada aconsejable. Muchos de estos productos tienen firmware poco mantenido y múltiples vulnerabilidades, sobre todo modelos muy baratos, por lo que lo prudente es exponer solo los puertos estrictamente necesarios mediante port forwarding y, si se puede, colocarlos en una red o VLAN separada.

La DMZ es una herramienta potente y muy útil cuando se entiende bien, pero para sacarle partido de manera segura conviene ir un paso más allá de “actívala y ya”. Planificar qué dispositivo va a recibir el tráfico, garantizar que tiene buen firewall y actualizaciones, y reducir al máximo el tiempo que permanece expuesto ayuda a que puedas disfrutar de juegos online, accesos remotos o servicios publicados sin convertir tu red en un coladero.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.