- Windows 11 y Windows 10 pueden trabajar con VLAN, pero dependen en gran medida del soporte del controlador de red y, a menudo, solo permiten un VLAN ID por interfaz física.

- Los fabricantes como Realtek, Intel o Broadcom incluyen utilidades y cmdlets propios que permiten crear múltiples adaptadores virtuales con distintos VLAN ID sobre una sola tarjeta.

- En Windows Server, NIC Teaming y Hyper-V (incluyendo Switch Embedded Teaming) permiten gestionar varias VLAN por NIC sin necesidad de drivers externos, tanto para el host como para las máquinas virtuales.

- Muchos problemas de conectividad con VLAN se deben a desajustes entre la configuración del switch trunk, el hypervisor y la VLAN configurada dentro de Windows o de la VM.

Configurar una VLAN en Windows 11 puede parecer un lío al principio, sobre todo cuando vienes de entornos como Hyper-V y VMware, unraid o switches gestionables donde el concepto de VLAN está muy asumido. Sin embargo, conociendo bien las limitaciones de Windows, las opciones del controlador de red y las herramientas disponibles, se puede conseguir un entorno bastante flexible, tanto en equipos de escritorio como en servidores.

En este artículo vamos a ver, con calma y en castellano de andar por casa, cómo trabajar con VLAN etiquetadas (802.1Q) en Windows 11, Windows 10 y Windows Server, qué puede hacer cada edición, qué depende del hardware (Intel, Realtek, Broadcom, etc.), cómo aprovechar PowerShell y cómo integrar las VLAN con Hyper-V para máquinas virtuales. Además, haremos referencia a varios problemas reales típicos, como la falta de conectividad en una VM Windows 11 en una VLAN de unraid o la necesidad de separar tráfico iSCSI en su propia VLAN.

Conceptos básicos: qué es una VLAN y qué necesitas en Windows

Una VLAN (Virtual LAN) según el estándar IEEE 802.1Q es, dicho mal y pronto, una forma de dividir una red física en varias redes lógicamente separadas. Cada paquete de red puede incluir una etiqueta VLAN (VLAN ID de 1 a 4094) que indica a qué red virtual pertenece ese tráfico.

La gracia de las VLAN es que permiten segmentar la red, reducir dominios de broadcast y aislar tráfico (por ejemplo, separar la red de usuarios, la de gestión, la de almacenamiento iSCSI o la de invitados WiFi) sin tener que tirar más cable ni montar más switches físicos.

Para que funcione el etiquetado VLAN hace falta que tanto el switch o router (puerto trunk) como la tarjeta de red y el sistema operativo entiendan 802.1Q. En la práctica, esto significa:

- Adaptador de red físico cuyo driver soporte etiquetado VLAN 802.1Q.

- Switch o router gestionable (Cisco, HP, Mikrotik, etc.) configurado con puertos trunk y/o access, con las VLAN que vayas a usar.

- En Windows, un método para asignar VLAN ID a la NIC física o a NICs virtuales (controlador del fabricante, herramientas dedicadas, PowerShell o Hyper-V).

En un puerto trunk del switch (o del router, como un Cisco ASR920 de un operador) se permiten varias VLAN. El puerto suele tener una VLAN nativa (PVID) sin etiquetar y varias VLAN etiquetadas, como por ejemplo: VLAN 1 sin etiqueta y VLAN 70, 71 y 80 etiquetadas. El equipo conectado a ese puerto debe ser capaz de enviar y recibir esos tags, si no solo verá la VLAN nativa.

Limitaciones y posibilidades de Windows 10 y Windows 11 con VLAN

En las ediciones de escritorio, como Windows 10 y Windows 11, el soporte de VLAN es bastante más limitado que en Windows Server. De fábrica, la mayoría de controladores simplemente ignoran cualquier etiqueta 802.1Q que les llegue por la interfaz física, con lo que el sistema solo ve la VLAN nativa del puerto.

Aun así, hay varios enfoques para conseguir que Windows 11 trabaje con VLAN, desde usar opciones avanzadas del controlador hasta tirar de Hyper-V y switches virtuales. Es importante entender bien qué puede hacer tu máquina antes de volverte loco con la configuración del switch.

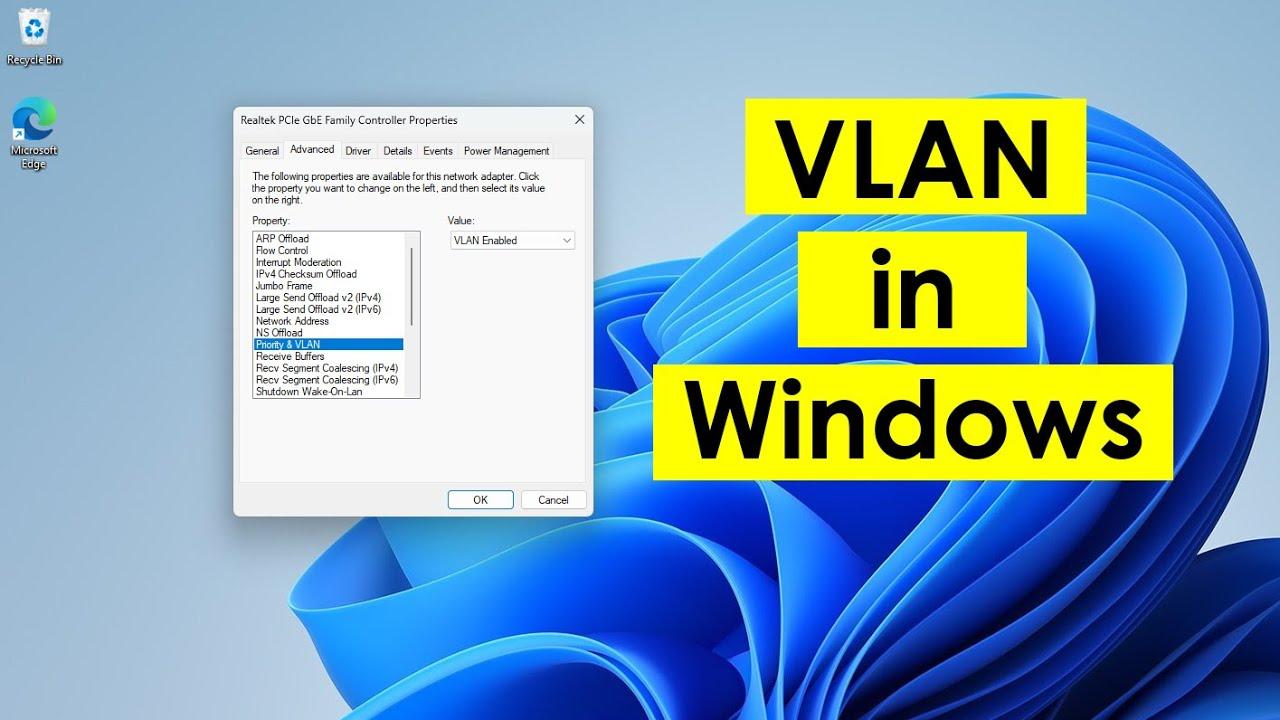

Configurar una VLAN desde las propiedades del adaptador de red

Algunos controladores de red permiten definir directamente un VLAN ID en las opciones avanzadas del dispositivo. En Windows 10 y 11 esto te suele limitar a una única VLAN por interfaz física, pero para muchos escenarios domésticos o de oficina puede ser suficiente.

Los pasos generales serían:

- Abrir el Administrador de dispositivos (devmgmt.msc).

- Expandir la sección Adaptadores de red y abrir las propiedades de la NIC que quieras usar.

- Ir a la pestaña Opciones avanzadas o similar.

- Buscar una propiedad tipo VLAN ID, VLAN Identifier, 802.1Q VLAN o parecida.

- Introducir el número de VLAN que quieras usar, por ejemplo 20, 24, 80, etc.

- En algunos modelos antes hay que activar una opción tipo Packet Priority and VLAN para que permita el etiquetado.

Con este método, todo el tráfico saliente de esa tarjeta irá etiquetado con la VLAN que hayas configurado, y Windows solo esperará tráfico entrante con ese mismo ID. Es una solución directa, pero solo te da un interfaz lógico por NIC.

Asignar una VLAN con PowerShell en Windows 10/11

En las versiones modernas de Windows 10 y Windows 11 existe la opción de configurar un único VLAN ID directamente sobre una interfaz mediante PowerShell y el cmdlet Set-NetAdapter. La idea es similar a lo anterior, pero controlada por línea de comandos.

Ejemplo básico para establecer la VLAN 24 en el adaptador «Ethernet0»:

Set-NetAdapter -Name "Ethernet0" -VlanID 24

Este comando indica al sistema que el adaptador «Ethernet0» va a trabajar en la VLAN 24. A partir de ahí, puedes configurar una IP en la red asociada (por ejemplo, 192.168.24.10/24) y la conexión funcionará siempre que el switch tenga el puerto en modo trunk o access compatible con esa VLAN.

Uso de herramientas del fabricante: Realtek, Intel, Broadcom y otros

Algunos fabricantes ofrecen utilidades mucho más potentes que las opciones por defecto de Windows para gestionar VLAN. Gracias a estas herramientas es posible crear interfaces virtuales múltiples sobre la misma tarjeta física, cada una con su propio VLAN ID.

Lo típico es que tengas que descargar e instalar el driver más reciente y la utilidad oficial del fabricante para que se habilite el soporte completo de 802.1Q. No todos los modelos lo soportan, así que conviene revisar siempre las especificaciones de la controladora.

Varias VLAN sobre una tarjeta Realtek en Windows 10/11

En tarjetas Realtek que soportan etiquetado 802.1Q (por ejemplo, controladores tipo RTL8169SC y similares) se puede usar la Realtek Ethernet Diagnostic Utility, una aplicación para Windows 7/8/10/11 que, además de diagnósticos, permite crear NICs virtuales.

El procedimiento general es:

- Comprobar en la web de Realtek que tu modelo de chip de red soporta VLAN tagging.

- Descargar e instalar el driver más reciente y la herramienta «Realtek Ethernet Diagnostic Utility».

- Abrir la utilidad y entrar en la sección VLAN.

- Pulsar Add o «Agregar» e introducir el VLAN ID deseado.

- Repetir la operación para crear tantas VLAN lógicas como necesites.

Tras hacer esto, en el panel de conexiones de red de Windows aparecerán nuevos adaptadores virtuales, cada uno asociado a un VLAN ID distinto. A cada uno de ellos le puedes asignar su propia configuración IP (subred, puerta de enlace, DNS, etc.) igual que a cualquier otra tarjeta.

Si pese a todo tienes problemas para que la VLAN funcione (como le ocurre a algunos usuarios que intentan usar VLAN en VMs Windows 11 con unraid o con VMware), es muy posible que el driver de Realtek no implemente correctamente el etiquetado con esa combinación concreta de hardware y software. En estos casos, puede tocar:

- Probar drivers alternativos o versiones anteriores/más nuevas.

- Consultar con el soporte técnico de Realtek si hay soporte oficial de VLAN para tu ID de hardware.

- Valorar el uso de otra tarjeta de red con mejor soporte VLAN si la segmentación es crítica.

Configuración de VLAN en tarjetas Intel (Intel ANS y PROSet)

Intel lleva años ofreciendo Intel Advanced Network Services (ANS) para crear VLAN y equipos (teaming) sobre sus adaptadores. Tradicionalmente, al instalar el driver y la opción Intel PROSet para el Administrador de dispositivos junto con «Advanced Network Services», aparecía una pestaña específica para VLAN en las propiedades de la NIC física donde podías crear varias interfaces etiquetadas.

El problema es que en las compilaciones modernas de Windows 10 y Windows 11 esta función dejó de estar soportada en el panel clásico, mostrando mensajes del tipo:

Intel(R) Advanced Network Services (Intel(R) ANS) Teams and VLANs are not supported on Microsoft Windows 10.

Aun así, Intel ha ido publicando nuevas versiones de drivers y de la herramienta Intel PROSet que, combinadas con PowerShell, vuelven a permitir la gestión de VLAN en muchos modelos de NIC. Tras instalar la versión adecuada, se pueden usar cmdlets del módulo IntelNetCmdlets para crear adaptadores virtuales:

Importar el módulo de Intel:

Import-Module -Name "C:\Program Files\Intel\Wired Networking\IntelNetCmdlets\IntelNetCmdlets" -Scope Local

Crear un adaptador virtual sin etiquetar (VLAN nativa, VLAN 0):

Add-IntelNetVLAN -ParentName "Intel(R) Ethernet Connection I219-LM" -VLANID 0

Crear un adaptador virtual en una VLAN concreta, por ejemplo la VLAN 103:

Add-IntelNetVLAN -ParentName "Intel(R) Ethernet Connection I219-LM" -VLANID 103

Listar todos los adaptadores (físicos y virtuales) visibles para Windows:

Get-NetAdapter

Eliminar una VLAN que ya no quieras usar:

Remove-IntelNetVLAN -ParentName "Intel(R) Ethernet Connection I219-LM" -VLANID 103

Para Broadcom y otros fabricantes existe un enfoque parecido mediante utilidades como Broadcom Advanced Control Suite, desde las que se pueden crear grupos de interfaces y asignarles distintos IDs de VLAN.

VLAN en Windows Server 2012 R2, 2016, 2019 y 2022 sin drivers de terceros

En los sistemas de servidor, especialmente desde Windows Server 2012 R2 en adelante, Microsoft ofrece herramientas nativas para manejar varias VLAN sobre la misma NIC física, sin necesidad de drivers especiales (siempre que la tarjeta soporte el tráfico etiquetado). Una de las opciones más flexibles es NIC Teaming (LBFO).

Imaginemos un escenario muy típico: un servidor Windows conectado a un puerto trunk con PVID 1 y VLAN 70, 71 y 80 etiquetadas. El servidor ya funciona en la red de producción con una IP tipo 192.168.2.1 (VLAN 1), pero necesitas montar un destino iSCSI en la VLAN 80 para almacenamiento, de forma que el host sea quien vea los LUNs y luego los exponga a máquinas virtuales mediante VHDX.

La forma correcta de hacerlo en Windows Server es crear interfaces lógicas adicionales asociadas a las VLAN etiquetadas, ya sea mediante NIC Teaming o, si usas Hyper-V, mediante switches virtuales y adaptadores de gestión dedicados.

Configurar varias VLAN con NIC Teaming (Windows Server 2016/2019/2022)

Con NIC Teaming se pueden agrupar una o varias tarjetas físicas en un «equipo» y, a partir de ahí, definir múltiples interfaces virtuales, cada una vinculada a una VLAN. El proceso general en Server Manager sería:

- Abrir Administrador del servidor y en la parte de Propiedades locales hacer clic en el enlace de Configuración de NIC Teaming.

- En la sección Equipos, pulsar en Tareas > Nuevo equipo, darle un nombre (por ejemplo, «vTeam») y añadir las NIC físicas que quieras agrupar.

- Una vez creado el equipo, ir a la sección Adaptadores e interfaces y, en Tareas, seleccionar Agregar interfaz.

- Indicar un nombre para la interfaz (por ejemplo, «VLAN80-iSCSI») y el VLAN ID correspondiente, en este caso 80.

- Repetir el proceso para tantas VLAN como necesites, respetando que cada equipo puede tener hasta 32 NICs virtuales con VLAN únicas.

- Comprobar que en

ncpa.cplaparecen los nuevos adaptadores y configurar direcciones IP, máscaras, puertas de enlace y DNS mediante la GUI o PowerShell.

En PowerShell, la creación de una interfaz VLAN sobre un equipo existente es tan simple como:

Add-NetLbfoTeamNic -Team vTeam -VlanID 24 -Name VLAN24

Después, puedes asignar una IP y un gateway a esa VLAN con:

New-NetIPAddress -InterfaceAlias VLAN24 -IPAddress 192.168.24.10 -PrefixLength 24 -DefaultGateway 192.168.24.1

Y establecer servidores DNS para ese interfaz:

Set-DnsClientServerAddress -InterfaceAlias VLAN24 -ServerAddresses 192.168.24.12

De esta forma, el servidor podrá comunicarse simultáneamente por la VLAN de producción, la VLAN de iSCSI y cualquier otra VLAN que necesites, siempre que el puerto del switch esté correctamente configurado como trunk.

Hacer convivir VLAN e Hyper-V en Windows Server

Cuando el servidor además tiene el rol de Hyper-V, la cosa se vuelve algo más entretenida, porque puedes usar tanto el enfoque de NIC Teaming como el de switches virtuales de Hyper-V con VLAN. Aquí hay que tener en cuenta que en Windows Server 2022 el teaming LBFO clásico está declarado como característica en desuso y Microsoft recomienda usar Switch Embedded Teaming (SET) con Hyper-V.

En cualquier caso, el objetivo suele ser el mismo: crear un switch virtual asociado a una o varias NIC físicas y, a partir de ahí, asignar VLAN a los adaptadores virtuales que usará el propio host (sistema operativo de gestión) y las máquinas virtuales.

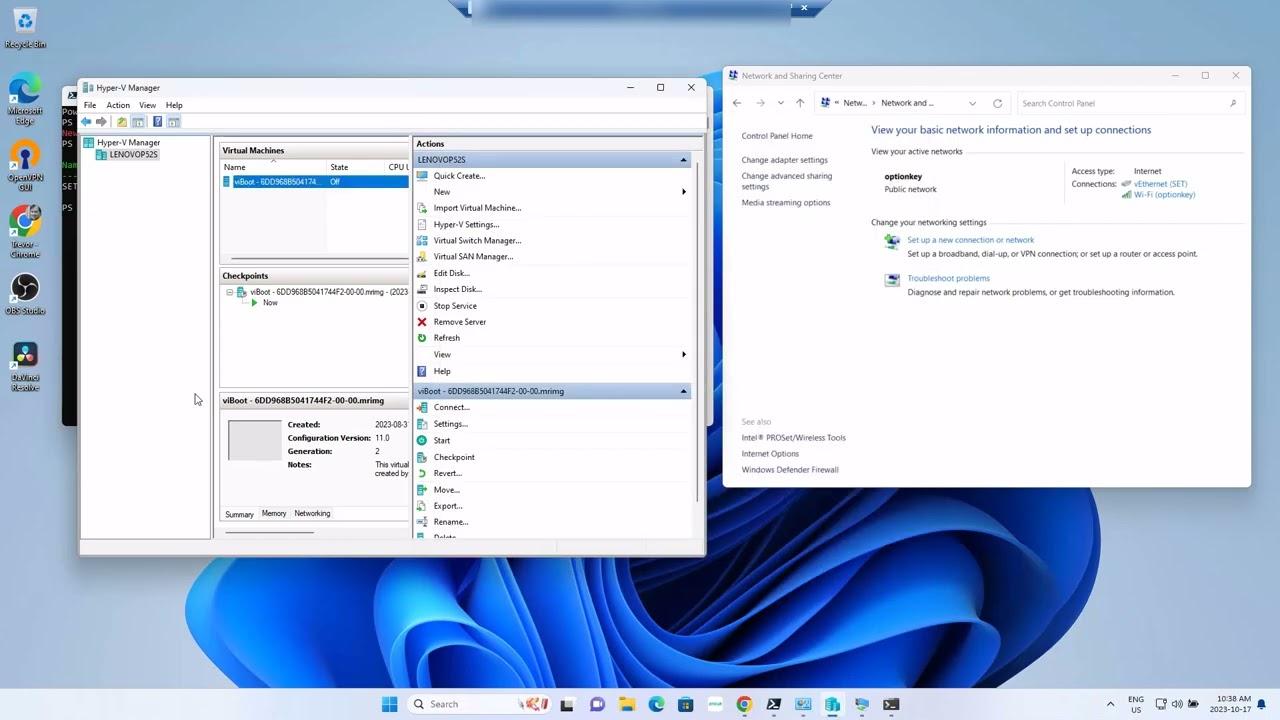

VLAN con Hyper-V en Windows Server y en Windows 10/11 Pro

Hyper-V no solo existe en Windows Server; también está disponible en Windows 10/11 Pro y Enterprise como característica opcional. Una de sus grandes ventajas es que permite manejar VLAN a nivel de switch virtual y de adaptador de VM sin depender tanto del tipo de tarjeta física (mientras soporte 802.1Q en el puerto del switch).

Para habilitar Hyper-V en una edición compatible de Windows 10/11 puedes usar:

Enable-WindowsOptionalFeature -Online -FeatureName:Microsoft-Hyper-V -All

Una vez instalado, podrás crear conmutadores virtuales desde el Administrador de Hyper-V o con PowerShell, y asignarles VLAN tanto al sistema operativo de gestión como a las máquinas virtuales.

Permitir que un conmutador virtual use una VLAN concreta

Cuando creas un conmutador virtual externo en Hyper-V y lo unes a una NIC física que soporta VLAN, tienes la opción de marcar un VLAN ID para el tráfico del propio host (el llamado «sistema operativo de administración»). El procedimiento vía GUI es:

- En Hyper-V Manager, en el panel de la derecha, abrir Virtual Switch Manager.

- En la lista de Conmutadores virtuales, seleccionar el switch externo conectado a la NIC física.

- En la sección de Identificador de VLAN, activar la casilla Habilitar identificación de LAN virtual para el sistema operativo de administración.

- Introducir el número de VLAN que va a usar el host para su tráfico de gestión (por ejemplo, 10, 20, 80…).

- Pulsar Aceptar para aplicar los cambios.

Todo el tráfico que pase por el adaptador físico asociado al switch virtual se etiquetará con el VLAN ID definido cuando lo genere el sistema operativo host. A su vez, las máquinas virtuales conectadas a ese switch podrán tener su propio VLAN ID a nivel de adaptador de VM.

Asignar VLAN a una máquina virtual en Hyper-V

Para que una máquina virtual solo vea el tráfico de una VLAN concreta hay que configurar la identificación de VLAN en su adaptador de red virtual. De nuevo, el proceso por GUI es sencillo:

- En Hyper-V Manager, en la lista de máquinas virtuales, hacer clic derecho sobre la VM y elegir Configuración (o seleccionarla y pulsar Configuración en el panel derecho).

- En el menú de Hardware, seleccionar el Adaptador de red al que está conectado el conmutador virtual correspondiente.

- Ir al apartado Id. de VLAN y marcar la opción Habilitar identificación de LAN virtual.

- Introducir el mismo ID de VLAN que configuraste en el switch o el que quieras usar para esa VM concreta si el switch está en trunk.

- Guardar cambios con Aceptar.

Si la máquina virtual necesita trabajar con varias VLAN (por ejemplo, una interfaz en la VLAN de producción y otra en una VLAN de backup), puedes:

- Añadir más adaptadores de red virtual conectados a los switches correspondientes, cada uno con su VLAN ID.

- O bien configurar el adaptador en modo troncal (trunk) usando el cmdlet

Set-VMNetworkAdapterVlanpara permitir una lista de VLANs específicas.

Gestión avanzada de VLAN en Hyper-V con PowerShell

Si prefieres la automatización (o tienes muchas VLAN), puedes crear adaptadores de gestión y de VM con VLAN directamente desde PowerShell. Un flujo típico sería:

Crear un conmutador virtual vinculado a un adaptador físico:

New-VMSwitch -Name vSwitch2 -NetAdapterName "Ethernet0" -AllowManagementOS $true

Añadir un adaptador de gestión en una VLAN concreta (por ejemplo 24):

Add-VMNetworkAdapter -ManagementOS -Name VLAN24 -StaticMacAddress "11-11-AA-BB-CC-DD" -SwitchName vSwitch2

Set-VMNetworkAdapterVlan -ManagementOS -VMNetworkAdapterName VLAN24 -Access -VlanId 24

Este adaptador aparecerá como una tarjeta de red más en el sistema, asociada únicamente a la VLAN 24. Puedes repetir el proceso para otras VLAN y, si tienes máquinas virtuales, asignarles VLAN concretas con:

Set-VMNetworkAdapterVlan -VMName "MiVM" -Access -VlanId 30

Para listar las VLAN de todas las VMs:

Get-VMNetworkAdapterVLAN

Cuando trabajas con Windows Server 2022 y Hyper-V, en lugar de NIC Teaming clásico conviene usar Switch Embedded Teaming (SET). Por ejemplo, para crear un switch con teaming embebido sobre dos NIC físicas:

New-VMSwitch -Name HVVLANSwitch1 -NetAdapterName "Ethernet3","Ethernet4" -EnableEmbeddedTeaming $true

Después puedes crear adaptadores de gestión en distintas VLAN:

Add-VMNetworkAdapter -ManagementOS -Name "VLAN22" -StaticMacAddress "XX-XX-XX-XX-XX-XX" -SwitchName HVVLANSwitch1

Set-VMNetworkAdapterVlan -ManagementOS -VMNetworkAdapterName "VLAN22" -Access -VlanId 22

Si quieres que un adaptador reciba tráfico de varias VLAN, puedes pasar a modo trunk y definir un rango de VLAN permitidas y una VLAN nativa:

Get-VMNetworkAdapter -Name "tuAdaptador" | Set-VMNetworkAdapterVlan -Trunk -AllowedVlanIdList 40-69 -NativeVlanId 0

En este caso, el parámetro -NativeVlanId 0 indica que se usa la VLAN 0 como nativa para el tráfico sin etiquetar. Así puedes gestionar escenarios complejos sin necesidad de múltiples NIC físicas.

Problemas habituales y consideraciones prácticas al configurar VLAN en Windows 11

Al trabajar con VLAN en Windows 11 y entornos mixtos (Hyper-V, VMware, unraid, routers de operador, etc.) es muy frecuente encontrarse con problemas de conectividad aparentemente inexplicables. En muchos casos, el fallo está en la forma en que cada plataforma interpreta y aplica las etiquetas 802.1Q.

Un ejemplo típico es el de una VM Windows 11 corriendo sobre unraid. El usuario configura una VLAN en la parte de red de unraid, cambia la interfaz de la VM a un bridge tipo br0.20 (asociado a la VLAN 20), pero cuando enciende la máquina no hay manera de que tenga acceso a Internet. En estos casos es imprescindible comprobar:

- Que el switch o router al que está conectado el host unraid tiene el puerto como trunk con la VLAN 20 permitida.

- Que el hypervisor (unraid, Hyper-V, VMware) tiene la VLAN correctamente aplicada al puerto virtual de la VM.

- Que dentro de Windows 11 no se esté forzando otra VLAN diferente a través del driver de la NIC virtual.

- Que la configuración IP (IP, máscara, gateway) de la VM corresponde de verdad a la red de esa VLAN.

Algo parecido pasa cuando se compara el comportamiento entre Hyper-V y VMware: Hyper-V permite fijar sin demasiado drama el ID de VLAN tanto en el switch virtual como en cada adaptador de VM, mientras que en VMware ESXi/ESX existen tres métodos de etiquetado distintos:

- EST (External Switch Tagging): todo el etiquetado se hace en el switch físico, y los grupos de puertos en el switch virtual llevan VLAN 0.

- VST (Virtual Switch Tagging): el switch virtual se encarga del etiquetado; cada grupo de puertos tiene un VLAN ID concreto.

- VGT (Virtual Guest Tagging): es la propia máquina virtual quien etiqueta el tráfico, por lo que el grupo de puertos suele estar en trunk.

Si en Hyper-V te funciona establecer el VLAN ID en el adaptador de la VM, pero en VMware no, puede que estés mezclando modos (por ejemplo, usando VGT cuando el puerto de switch espera VST) o que el driver de tu NIC física haya perdido la capacidad de etiquetado, como ha ocurrido con algunos modelos Intel en determinadas versiones de Windows.

En casos especialmente puñeteros, puede tocar tirar de:

- Pruebas con otros modelos de NIC (Intel, Broadcom, Mellanox…).

- Revisión detallada de la configuración del puerto trunk del switch o router del operador (como un Cisco ASR920).

- Contacto con el soporte del fabricante (Realtek, Intel, VMware) para confirmar qué se soporta realmente en la combinación concreta de hardware, firmware y sistema operativo.

Al final, trabajar con VLAN en Windows 11 y en versiones de servidor pasa por conocer bien las limitaciones de la edición que usas, las capacidades del driver y el comportamiento del hypervisor. Con los drivers adecuados (Realtek, Intel, Broadcom), el uso de PowerShell para asignar VLAN y, cuando toca, el apoyo de Hyper-V y NIC Teaming/SET, es posible montar escenarios con múltiples redes lógicas (producción, iSCSI, gestión, backup, laboratorio…) sobre un número reducido de interfaces físicas sin perder ni seguridad ni rendimiento.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.