- Las claves FIDO2 y las passkeys permiten iniciar sesión sin contraseña combinando un dispositivo físico o digital con Windows Hello.

- Windows 10 y 11 ofrecen soporte nativo para gestionar claves FIDO2, PIN y biometría, aunque ciertas funciones dependen de políticas corporativas.

- Microsoft impulsa un futuro sin contraseñas, con nuevas cuentas creadas por defecto con passkeys y una fuerte resistencia al phishing.

Si estás harto de las contraseñas eternas y quieres que tu PC sea más seguro sin complicarte la vida, configurar Windows Hello en casa con claves FIDO2 es ahora mismo una de las mejores jugadas que puedes hacer. En un entorno doméstico, donde solemos dejar la sesión iniciada o usamos contraseñas débiles, dar el salto a un inicio de sesión sin contraseña marca una diferencia enorme en seguridad y comodidad.

La buena noticia es que toda la tecnología que las empresas usan para proteger sus cuentas (Microsoft Entra ID, claves de seguridad FIDO2, passkeys, etc.) también se puede aprovechar en equipos domésticos con Windows 10 y Windows 11. Solo hay que entender bien qué es una clave FIDO2, cómo se relaciona con Windows Hello y qué límites tiene cuando no estás en un entorno corporativo, para que no te lleves sorpresas raras al iniciar sesión.

Qué es una clave FIDO2 y cómo encaja con Windows Hello

Las claves FIDO2 son, básicamente, dispositivos físicos de autenticación sin contraseña que sustituyen al típico combo usuario + password. Suelen tener formato de llave USB o dispositivo NFC y se combinan con un PIN local o un gesto biométrico (tocar un sensor, por ejemplo) para confirmar que eres tú quien las está usando.

La tecnología que hay detrás está estandarizada por la Alianza FIDO mediante WebAuthn y CTAP, y se basa en criptografía de clave pública: la parte privada se queda guardada y protegida en la llave o en el dispositivo y la parte pública se registra en el servicio (Microsoft, tu universidad, tu empresa, un banco, etc.). Así se evita que se puedan robar contraseñas o reaprovecharlas en otras webs.

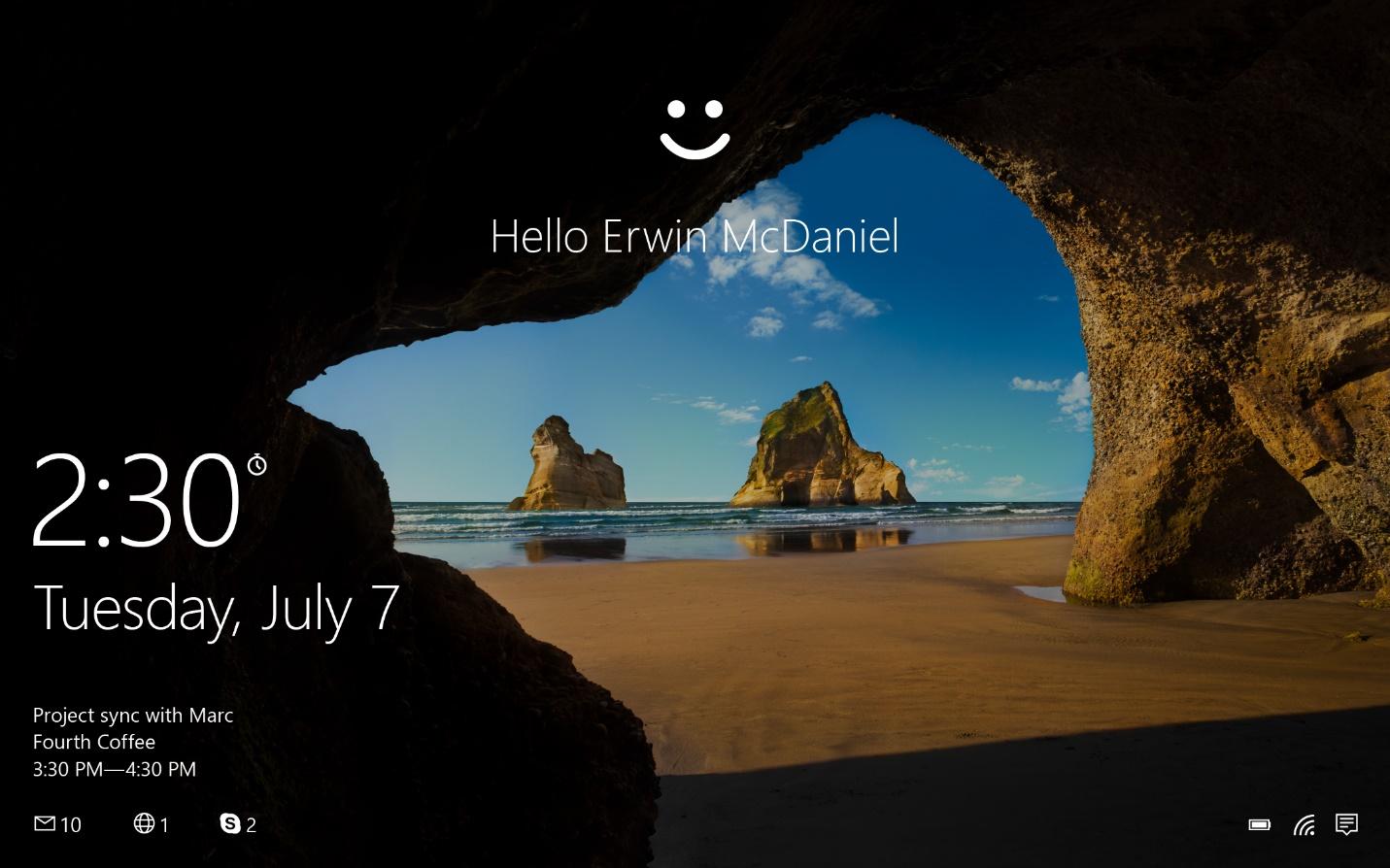

Windows Hello entra en juego como la capa de autenticación local de Windows. Es el sistema que permite desbloquear el equipo con cara, huella, PIN o, en versiones más recientes, con passkeys almacenadas en el propio dispositivo. Cuando combinas Windows Hello con claves FIDO2, tu PC puede usarse tanto para:

- Iniciar sesión en el propio Windows usando una clave FIDO2 (muy típico en empresas con dispositivos unidos a Microsoft Entra ID).

- Autenticarse en páginas web y aplicaciones que admiten FIDO2 / passkeys (Microsoft, Google, bancos, etc.).

En un entorno doméstico, lo normal es que tu clave FIDO2 se use sobre todo para inicios de sesión en servicios online y, en algunos casos avanzados, para entrar en el propio Windows si has enlazado tu equipo a una cuenta Microsoft o Microsoft Entra y has activado las políticas correspondientes.

Requisitos y limitaciones para usar claves FIDO2 en Windows 10 y Windows 11

Antes de lanzarte a comprar una llave y enchufarla al PC, conviene tener claros los requisitos técnicos y algunas limitaciones prácticas que afectan tanto a empresas como a usuarios domésticos. Aunque tú en casa no vayas a montar Intune ni directivas de grupo, sí heredas muchos de estos condicionantes.

En cuanto a sistema operativo, para que Windows trabaje cómodamente con FIDO2 se recomienda que el equipo ejecute Windows 10 versión 1903 o posterior (en la práctica, hoy casi todo el mundo está al menos en 1909) o bien Windows 11. Para dispositivos unidos a Microsoft Entra ID híbrido se exige Windows 10 versión 2004 o superior, algo más propio de empresa que de casa.

Hay toda una lista de escenarios donde las claves FIDO2 no se admiten o funcionan a medias, y que también te afectan si en casa haces cosas más avanzadas:

- No se soporta iniciar sesión o desbloquear un dispositivo Windows usando una passkey almacenada en Microsoft Authenticator como si fuese una clave de acceso directa al sistema.

- Los entornos puramente de Active Directory on‑premise (solo dominio local sin Microsoft Entra) no son compatibles con el inicio de sesión de Windows usando FIDO2 sin una configuración específica.

- Escenarios de escritorio remoto tipo RDP, VDI o Citrix solo contemplan FIDO2 con ciertos mecanismos de redirección WebAuthn; no es algo transparente.

- No está soportado el uso de claves FIDO2 para S/MIME ni para ejecutar acciones del tipo “Ejecutar como” en Windows.

- No puedes iniciar sesión en servidores Windows directamente solo con una clave FIDO2 como si fuese un certificado de tarjeta inteligente.

- Si no has iniciado sesión en el dispositivo con tu clave de seguridad mientras estabas online, no puedes pretender usarla luego sin conexión para desbloquearlo.

- Si una misma clave entra tiene varias cuentas registradas, Windows tenderá a usar la última agregada para el desbloqueo del dispositivo, aunque en WebAuthn el navegador sí permite elegir la cuenta concreta.

- Los dispositivos con Windows 10 versión 1809 no permiten desbloqueo con clave FIDO2; hay que ir a 1903 o superior para una buena experiencia.

En el ámbito online, Microsoft exige que, antes de registrar una clave FIDO2 como método sin contraseña en Microsoft Entra ID, el usuario haya realizado autenticación multifactor (MFA) en los últimos cinco minutos. Esto, para un usuario doméstico, se traduce en que necesitarás un segundo factor (app Authenticator, SMS, llamada…) la primera vez que asocies la llave a tu cuenta.

Cómo registrar y usar una clave FIDO2 con tu cuenta (online y en el PC)

Si usas cuenta Microsoft (Outlook, Xbox, OneDrive, etc.) o una cuenta corporativa/educativa basada en Microsoft Entra ID, el flujo de alta de la clave es muy parecido. La esencia es siempre: iniciar sesión, añadir un método FIDO2 y seguir el asistente del navegador.

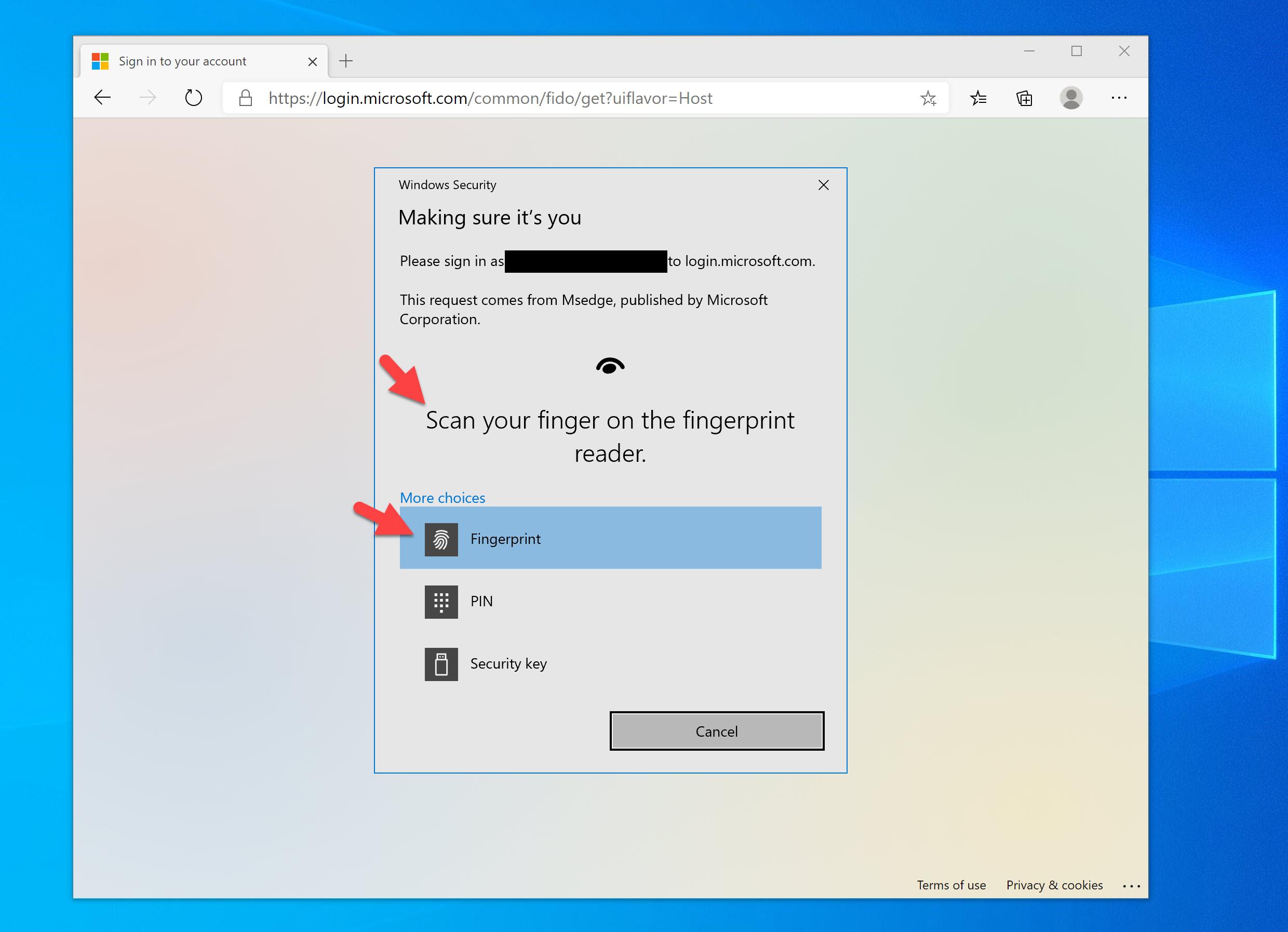

En los portales de Microsoft, el proceso típico que puedes replicar en casa es:

- Acceder a la zona de seguridad de tu cuenta, por ejemplo desde account.microsoft.com o desde mysignins.microsoft.com/security-info.

- Pulsar en Agregar método de inicio de sesión o Agregar método.

- Elegir Llave de seguridad o Clave de seguridad (FIDO2) en el desplegable y continuar.

- Indicar si tu dispositivo es USB o NFC, según la llave que tengas.

- Seguir las instrucciones que te marque el navegador: insertar la llave USB, acercar la llave NFC, tocar el sensor, introducir PIN, etc.

- Al final del proceso, asignar un nombre reconocible a la llave (por ejemplo, “Llave USB casa” o “FIDO2 NFC portátil”).

Una vez terminada la configuración, tu llave FIDO2 quedará disponible como método de inicio de sesión sin contraseña desde navegadores como Edge, Chrome o Firefox, tanto en Windows 10/11 como en otros sistemas (macOS, Android, iOS), siempre que admitan FIDO2/WebAuthn. Si tu equipo Windows está gestionado por una organización, incluso podrás iniciar sesión en ese PC usando la clave, siempre que el departamento de TI lo haya habilitado.

Desde el punto de vista del sistema, la clave de seguridad actúa como un método de verificación en dos fases, al nivel de otros métodos como la aplicación de autenticación, mensajes SMS o llamadas telefónicas. Eso sí, a diferencia del correo electrónico o las preguntas de seguridad, las claves FIDO2 no se usan para restablecer contraseñas, sino como mecanismo de autenticación fuerte.

Gestión de claves FIDO2 desde Windows Hello en un PC doméstico

Windows integra una sección específica para administrar claves de seguridad FIDO2 desde la app de Configuración. Esto te viene genial en casa para cambiar el PIN de la llave, resetearla si la vas a regalar o asegurarte de que nadie pueda reutilizarla con tus cuentas.

El camino clásico en Windows 10 y Windows 11 es ir a Configuración > Cuentas > Opciones de inicio de sesión > Clave de seguridad y hacer clic en Administrar. A partir de ahí, el sistema te pedirá que insertes la llave USB o la acerques al lector NFC para verificar tu identidad.

Desde ese panel, siguiendo las indicaciones específicas del fabricante (YubiKey, Feitian, etc.), puedes restablecer la clave a valores de fábrica. Esto borra toda la información de cuentas almacenada en el dispositivo físico, dejándolo listo para empezar de cero o para dárselo a otra persona sin riesgo.

En el mismo asistente también tienes la opción de crear un nuevo PIN para la llave o cambiar el existente. Introduces el nuevo PIN dos veces, confirmas y, desde ese momento, cualquier operación con esa clave FIDO2 (inicio de sesión en Microsoft, en tu empresa, etc.) exigirá ese PIN actualizado.

Si pierdes una llave o decides no utilizarla más, es fundamental que, además de borrarla físicamente si quieres, la elimines de la lista de métodos de autenticación de tu cuenta. En el portal de seguridad de Microsoft basta con buscar esa clave y pulsar en “Eliminar”, confirmar y listo: aunque alguien encuentre la llave, ya no podría usarla para acceder a tu cuenta.

Windows Hello, PIN y la duda típica en entornos domésticos

Muchos usuarios que usan cuenta local en Windows se encuentran con la misma duda: “He activado Windows Hello con PIN para poder usar FIDO2 en webs, pero ahora la pantalla de bloqueo me pide siempre el PIN y no la contraseña. ¿Se puede usar Hello solo para webs y no para iniciar sesión en Windows?”.

En el diseño actual de Windows, el PIN de Windows Hello está pensado como método principal de inicio de sesión local. Es cierto que ese PIN solo vale en tu ordenador (no viaja por Internet), pero a efectos prácticos Windows lo prioriza frente a la contraseña de la cuenta local o de la cuenta Microsoft una vez activado.

No existe una opción nativa, simple y soportada por Microsoft, que permita decirle al sistema: “usa el PIN y Windows Hello para FIDO2 en navegadores, pero no lo muestres como opción en la pantalla de inicio de sesión de Windows”. Si quieres evitar que el PIN aparezca como primer método, la solución pasa por deshabilitarlo directamente como método de inicio de sesión, lo cual a su vez limita o complica el uso integrado de Hello con ciertas passkeys.

En entornos corporativos se juegan combinaciones más avanzadas con políticas de autenticación y Acceso Condicional, pero en un PC doméstico la interfaz de inicio de sesión siempre te enseñará las credenciales habilitadas (PIN, contraseña, Windows Hello facial, etc.), y si el PIN está configurado, Windows lo coloca en primer plano por diseño.

Cómo habilitan las empresas el inicio de sesión con FIDO2 (y qué te puede interesar en casa)

Aunque en tu salón no vayas a desplegar Intune ni Microsoft Entra a gran escala, entender cómo lo hacen las organizaciones ayuda a comprender por qué tu PC se comporta de cierta forma cuando lo unes a una cuenta corporativa o educativa o cuando tu universidad te presta un portátil gestionado.

Las organizaciones cuentan con varios caminos para activar el inicio de sesión con clave FIDO2 en Windows:

- Microsoft Intune: desde el Centro de administración, bajo Dispositivos > Inscribir dispositivos > Inscripción de Windows > Windows Hello para empresas, pueden establecer la opción “Usar claves de seguridad para el inicio de sesión” como Habilitado.

- Perfiles personalizados de Intune: creando un perfil de tipo “Personalizada” para Windows 10 o posterior, añadiendo la OMA‑URI

./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignincon valor entero 1, se fuerza el uso de FIDO2 en el inicio de sesión. - Paquetes de aprovisionamiento: mediante la herramienta Diseñador de configuración de Windows, se puede generar un paquete .ppkg que establezca la opción WindowsHelloForBusiness > SecurityKeys > UseSecurityKeyForSignIn en Habilitado. Este paquete se aplica luego a equipos que no están gestionados por Intune.

- Directiva de grupo (GPO): en dispositivos unidos a Microsoft Entra híbrido, la política “Activar inicio de sesión con clave de seguridad” bajo Configuración del equipo > Plantillas administrativas > Sistema > Inicio de sesión, controla si se permite o no entrar con FIDO2. Requiere plantillas actualizadas (CredentialProviders.admx recientes).

Para un usuario doméstico medio, todo esto sirve sobre todo para entender que si un portátil viene “de fábrica” de tu empresa o universidad, es posible que ya venga preconfigurado para permitir el login con FIDO2 en la pantalla de bloqueo. Y que, al revés, en tu PC personal, sin Intune ni GPO, no vas a ver opciones tan finas para decidir exactamente cómo se combina FIDO2 con tu cuenta local.

Configuración avanzada de passkeys y control de modelos de clave

En entornos profesionales, la administración de claves FIDO2 va mucho más allá de enchufar la llave. A través del Centro de administración de Microsoft Entra y de Microsoft Graph, se pueden definir políticas muy finas sobre qué claves de paso se permiten, cómo se registran y qué modelos concretos se aceptan.

Al habilitar el método de autenticación “clave de seguridad (FIDO2)” en Microsoft Entra, los administradores pueden:

- Activar o desactivar el uso global de FIDO2.

- Permitir o bloquear la autoconfiguración en autoservicio por parte del usuario; si se desactiva, solo el administrador puede registrar llaves en nombre del usuario.

- Exigir atestación: esto obliga a que la clave FIDO2 demuestre, mediante su AAGUID (GUID de atestación del autenticador), que es un modelo legítimo de un fabricante aprobado.

- Aplicar una directiva de restricciones de claves donde se define qué AAGUID se permiten o se bloquean (por ejemplo, solo llaves RSA DS100 o modelos específicos de otros fabricantes).

Detrás de escena, cada clave FIDO2 tiene un identificador de tipo AAGUID de 128 bits que identifica la marca y el modelo. Se puede consultar en la documentación del fabricante, en listados públicos de Microsoft o revisando los detalles del método de autenticación de un usuario que ya tenga la clave registrada.

Además, Microsoft Graph expone APIs (por ahora en versiones preliminares para algunas funciones) que permiten que las organizaciones aprovisionen llaves FIDO2 en nombre de los usuarios: se solicitan creationOptions WebAuthn, se habla con la llave a través de CTAP para generar la credencial y luego se registra la salida con Microsoft Entra. Esto evita que el usuario tenga que hacer el proceso manualmente.

Aunque como usuario de casa no vayas a tocar todo esto, sí te afecta indirectamente: gracias a estos controles, muchas empresas solo aceptan llaves FIDO2 verificadas y seguras, lo que ha impulsado un ecosistema de dispositivos más robustos y menos propensos a fallar o a tener vulnerabilidades graves.

Passkeys, futuro sin contraseñas y lo que implica para Windows Hello en casa

En paralelo al uso clásico de llaves físicas FIDO2, Microsoft está empujando fuerte el concepto de passkeys como estándar de inicio de sesión sin contraseña. A partir de mayo de 2025, la compañía ha anunciado que las nuevas cuentas Microsoft se crearán de forma predeterminada sin contraseña, apostando por passkeys y autenticación biométrica.

Ese cambio se ha acompañado incluso de un giro simbólico: la antigua “World Password Day” ha pasado a llamarse “World Passkey Day”. No es solo marketing: Microsoft lleva desde 2015, con la llegada de Windows Hello en los primeros Surface, persiguiendo un objetivo claro, que es acabar con la dependencia de las contraseñas tradicionales.

Las passkeys, en esencia, son claves digitales seguras que combinan criptografía asimétrica y autenticación biométrica. La clave privada se queda en tu dispositivo (en el TPM o en una zona segura de software) y la pública se registra en cada servicio. Para iniciar sesión, el servicio envía un desafío, el dispositivo lo firma con la clave privada y el servidor verifica la firma con la clave pública. Tus huellas o tu cara no salen del dispositivo en ningún momento.

Frente a las contraseñas clásicas, las passkeys ofrecen ventajas claras: tasas de éxito en el primer intento cercanas al 98 % frente a cifras en torno al 32 % con contraseñas, inicio de sesión hasta ocho veces más rápido, resistencia nativa al phishing (solo funcionan en el dominio correcto) y eliminación del problema de reutilizar contraseñas en varias webs.

En Windows 11, el sistema operativo actúa como gestor de passkeys integrado. Puedes almacenar claves para servicios compatibles, usarlas con Windows Hello (cara, huella, PIN) y beneficiarte de sincronización entre dispositivos dentro del ecosistema Microsoft. Esto encaja de lleno con el uso en casa: inicias sesión en tu cuenta Microsoft una vez, activas passkeys y, a partir de ahí, muchos servicios dejarán de pedirte contraseñas.

Experiencia de usuario, ventajas y retos en el uso doméstico

Desde el punto de vista del día a día, la principal ventaja de combinar Windows Hello, claves FIDO2 y passkeys en un entorno doméstico es que reduces al mínimo el número de veces que tienes que teclear algo. Tu cara, tu huella o un PIN corto local sustituyen a cadenas interminables de caracteres con símbolos raros.

Los datos que aporta Microsoft son bastante claros: las passkeys ofrecen un porcentaje de inicios de sesión satisfactorios en el primer intento muy superior al de las contraseñas. Eso se traduce en menos errores, menos bloqueos de cuenta y menos situaciones de “no recuerdo qué clave puse aquí”.

Para usuarios menos técnicos, personas mayores o simplemente gente que no quiere complicarse, es una solución muy agradecida. No hay que memorizar nada, se terminan las normas absurdas de cambiar contraseñas cada X días y se reduce drásticamente el riesgo de caer en un phishing, porque aunque pulses en un enlace falso, la passkey no funcionará en ese dominio.

Los retos vienen más por la parte práctica: las passkeys y FIDO2 dependen del dispositivo. Si pierdes el móvil o el portátil donde tienes tus claves, necesitas tener métodos de recuperación y dispositivos secundarios preparados. Además, algunos servicios antiguos todavía no soportan FIDO2, por lo que te verás obligado a seguir usando contraseñas tradicionales en ciertos casos.

Microsoft, la Alianza FIDO y otros grandes proveedores están trabajando en mejorar la sincronización de passkeys en la nube y en educar al usuario final para que entienda cómo funciona este modelo. En la práctica, cada día se registran casi un millón de nuevas passkeys en cuentas Microsoft, señal de que la adopción va claramente al alza y que veremos menos contraseñas clásicas en poco tiempo.

Todo este movimiento alrededor de Windows Hello, claves FIDO2 y passkeys está empujando a que incluso en un entorno doméstico podamos disfrutar de una seguridad muy similar a la de una gran empresa, pero sin complicaciones: un par de clics para registrar la llave o la passkey, un PIN local o la cara para autenticarnos y adiós a los quebraderos de cabeza con las contraseñas de siempre.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.