- Las campañas de malware en YouTube se apoyan en cuentas robadas, señales de confianza y servicios legítimos como Drive o Dropbox para engañar a los usuarios.

- Redes como YouTube Ghost Network distribuyen infostealers y RATs (Lumma, Rhadamanthys, RedLine, DCRat) mediante tutoriales falsos, cracks y trucos para juegos.

- Los ciberdelincuentes combinan phishing, robo de cookies y extorsión por copyright para controlar canales y obligar a difundir enlaces maliciosos.

- La protección exige reforzar la seguridad de cuentas, evitar descargas desde descripciones de vídeos y utilizar soluciones de seguridad fiables y actualizadas.

En los últimos años, YouTube se ha convertido en un objetivo prioritario para los ciberdelincuentes, que han encontrado en la plataforma un escaparate perfecto para llegar a millones de usuarios con campañas de malware cada vez más elaboradas. Lo que antes eran casos aislados de vídeos con descargas dudosas, hoy se ha transformado en redes organizadas que abusan de canales legítimos, algoritmos de recomendación y señales de confianza como los likes o los comentarios positivos.

Al mismo tiempo, los creadores de contenido y los propios espectadores se han visto atrapados en un escenario en el que la apariencia de legitimidad ya no garantiza seguridad. Secuestro de cuentas, extorsión a youtubers, troyanos infostealer, mineros de criptomonedas ocultos y herramientas de acceso remoto son solo algunas de las piezas de un ecosistema delictivo que evoluciona rápido y que utiliza YouTube como uno de sus vectores preferidos.

YouTube Ghost Network: una red masiva de canales comprometidos

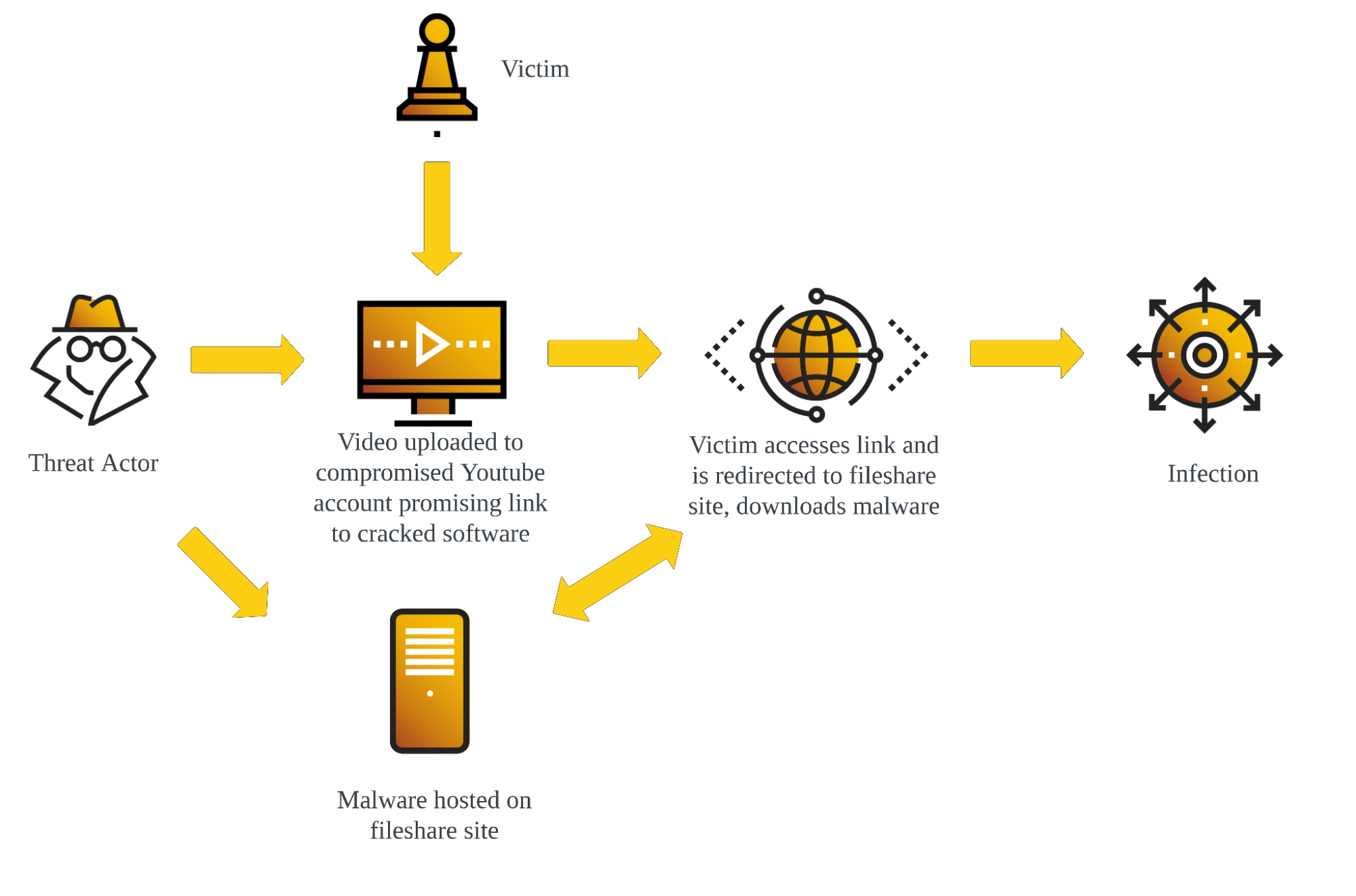

Una de las operaciones más llamativas destapadas recientemente es la conocida como YouTube Ghost Network, una red masiva de cuentas de YouTube comprometidas empleadas para propagar malware mediante vídeos que parecen completamente normales. Esta campaña, investigada a fondo por Check Point Research, lleva activa desde 2021 y ha ido subiendo de intensidad con el tiempo, hasta el punto de que su volumen de actividad se ha triplicado durante 2025.

Según el análisis de los investigadores, la red llegó a publicar más de 3.000 vídeos maliciosos, la mayoría presentados como tutoriales, guías o demostraciones de software que ofrecen descargas “gratuitas” o versiones “crackeadas”. Google ha confirmado que ha eliminado la gran parte de estos vídeos tras recibir los reportes, pero el simple hecho de que una campaña así se mantenga tanto tiempo ilustra lo bien que los atacantes han aprendido a explotar la confianza de la plataforma.

El truco principal se basa en aprovechar señales de reputación propias de YouTube: número de visualizaciones, likes, comentarios elogiosos y aspecto profesional de los canales. El resultado es que, para un usuario medio, esos vídeos parecen igual de fiables (o incluso más) que cualquier tutorial legítimo, cuando en realidad son trampas cuidadosamente diseñadas para colar malware en el ordenador de la víctima.

Como resumía Eli Smadja, responsable del grupo de investigación de Check Point, lo que muchos usuarios perciben como un simple vídeo de ayuda puede convertirse en una trampa cibernética perfectamente orquestada. Esa es la esencia de esta nueva ola de campañas: el malware ya no se presenta de forma burda, sino incrustado en contenidos aparentemente útiles.

Cómo funciona la Red Fantasma de YouTube y qué la hace tan peligrosa

La llamada Red Fantasma (o Ghost Network) no se limita a subir vídeos maliciosos desde un puñado de cuentas. Funciona como una estructura delictiva organizada y modular, donde cada cuenta tiene un rol definido y la campaña sigue funcionando aunque parte de la infraestructura sea desmantelada por YouTube.

Los investigadores han descrito una división de tareas muy clara, en la que las cuentas se reparten funciones específicas para mantener viva la operación:

- Video-accounts: son los canales encargados de subir los vídeos “principal”es. En ellos se promociona software comercial pirateado (por ejemplo, Adobe Photoshop o Microsoft Office), supuestos cracks, trucos para juegos como Roblox o herramientas relacionadas con criptomonedas. En la descripción o en los comentarios fijados se añaden los enlaces de descarga que conducen, en realidad, al malware.

- Post-accounts: estas cuentas se centran en publicar mensajes en la pestaña de comunidad de YouTube, incluyendo enlaces externos que apuntan a páginas trampas, servicios de alojamiento de archivos o sitios con redirecciones encadenadas.

- Interact-accounts: otro grupo de perfiles se dedica casi en exclusiva a dar “me gusta”, suscribirse y dejar comentarios positivos en los vídeos de la red, con el objetivo de inflar artificialmente su credibilidad y mejorar su posición en las recomendaciones de la plataforma.

Gracias a esta estrategia basada en roles, la red es capaz de resistir las acciones de moderación: cuando YouTube elimina algunos canales o derriba ciertos vídeos, otros ocupan su lugar rápidamente, manteniendo el flujo de nuevas publicaciones y enlaces maliciosos.

Los enlaces que se comparten en estas campañas no apuntan directamente a un ejecutable sospechoso. Normalmente redirigen a servicios que los usuarios perciben como confiables, como MediaFire, Dropbox o Google Drive, además de sitios montados en Google Sites, Blogger o Telegraph. A menudo, antes de llegar al archivo final, la víctima pasa por varios acortadores de URL que ocultan la ruta real y hacen más complicada la detección automatizada; por eso es útil saber cómo detectar el tipo de archivo.

A nivel técnico, la variedad de amenazas distribuidas a través de la Ghost Network es amplia. Entre los nombres destacados se encuentran Lumma Stealer, Rhadamanthys Stealer, StealC, RedLine, Phemedrone y distintos loaders basados en Node.js. La mayoría de estas familias son infostealers especializados en robar credenciales de inicio de sesión, cookies, datos de monederos de criptomonedas y otra información sensible almacenada en el navegador.

Canales concretos usados para propagar troyanos e infostealers

Más allá de la estadística global, las investigaciones han permitido identificar casos concretos de canales muy populares que fueron secuestrados y reconvertidos en herramientas de distribución de malware. Esto refuerza la idea de que los atacantes prefieren aprovechar cuentas con una base de suscriptores consolidada, en lugar de empezar desde cero.

Un ejemplo es el canal @Sound_Writer, con cerca de 9.700 suscriptores, que estuvo comprometido durante más de un año. Durante ese tiempo, se subieron vídeos relacionados con criptomonedas que, en teoría, ofrecían herramientas o software para invertir o gestionar activos digitales. En realidad, lo que descargaba el usuario era el stealer Rhadamanthys, capaz de robar credenciales y datos financieros.

Otro caso especialmente llamativo fue el del canal @Afonesio1, con unos 129.000 suscriptores. A finales de 2024 y principios de 2025 apareció en este canal un vídeo que supuestamente ofrecía una versión pirateada de Adobe Photoshop. Ese contenido logró reunir más de 291.000 visualizaciones y más de 1.000 “me gusta”, demostrando cómo un canal consolidado puede generar una enorme tracción incluso cuando ha sido comprometido sin que sus seguidores se den cuenta.

En este último caso, el archivo descargado era un instalador falso que primero desplegaba un loader (Hijack Loader) y después el propio Rhadamanthys. Una vez dentro del sistema, el malware comenzaba a extraer credenciales, datos de criptomonedas y otra información útil para los atacantes, enviándola a servidores remotos de comando y control.

Junto con RedLine y otras familias que se han visto en campañas similares, estos infostealers se han convertido en una pieza clave del cibercrimen actual, ya que nutren foros y mercados de la dark web donde se venden paquetes de credenciales robadas listos para ser reutilizados en fraudes, secuestro de cuentas y otros ataques.

Robo de cuentas de YouTube: phishing, infostealers y extorsión

Para poder usar canales legítimos como altavoz de sus campañas, los atacantes necesitan primero apoderarse de las cuentas de los creadores de contenido. Aquí entran en juego distintas estrategias, aunque el phishing sigue siendo una de las vías preferidas por su eficacia.

Investigaciones de ESET han detallado cómo los ciberdelincuentes envían correos fraudulentos a youtubers, simulando propuestas de patrocinio o colaboración comercial. En estos mensajes, el supuesto anunciante adjunta un enlace (normalmente a Dropbox o a otro servicio en la nube) que supuestamente contiene el contrato, las condiciones o los materiales de la campaña publicitaria.

Al abrir ese archivo, la víctima no se encuentra con un simple PDF, sino con un malware del tipo infostealer. El código malicioso incluye scripts capaces de borrar las cookies del navegador y forzar al usuario a volver a introducir sus credenciales. En ese momento, los datos de acceso y, en muchas ocasiones, los códigos de doble factor de autenticación, se envían en secreto al servidor del atacante.

Una vez han capturado las credenciales, los delincuentes toman el control total de la cuenta de Google asociada al canal de YouTube. Desde ahí pueden cambiar correos de recuperación, contraseñas, revocar accesos legítimos y, en muchos casos, borrar por completo el contenido original del creador para sustituirlo por vídeos diseñados únicamente para distribuir malware.

Las consecuencias para las víctimas pueden ser devastadoras: cierre del canal, pérdida de la monetización, caída brusca de seguidores e incluso daños a la reputación, ya que los usuarios pueden pensar que el propio creador ha sido quien ha publicado los enlaces maliciosos. Recuperar el control de la cuenta no siempre es inmediato, y en algunos casos resulta imposible restaurar todo el contenido o la confianza perdida.

Extorsión a youtubers y uso de mineros de criptomonedas

Además del robo directo de cuentas, se han detectado campañas aún más retorcidas en las que los ciberdelincuentes extorsionan a los creadores de contenido para que sean ellos mismos quienes difundan el malware. En estas operaciones, analizadas por el equipo GReAT de Kaspersky, la palanca de presión son las reclamaciones de derechos de autor.

El esquema funciona así: los atacantes envían dos reclamaciones fraudulentas de copyright contra el canal de un youtuber. Como muchos creadores saben, acumular tres strikes de este tipo puede suponer el cierre definitivo del canal. Aprovechando ese miedo, los ciberdelincuentes se ponen en contacto con la víctima y amenazan con presentar una tercera reclamación si no colaboran.

A continuación, ofrecen un supuesto “acuerdo” que consiste en que el creador promocione en su canal una herramienta o enlace proporcionado por los atacantes. Lo que el youtuber suele ignorar es que ese programa está modificado para instalar SilentCryptoMiner, un malware de minería de criptomonedas que consume recursos de los equipos de los usuarios sin su conocimiento.

Los datos de telemetría de Kaspersky indican que, en una de estas campañas, más de 2.000 usuarios acabaron infectados tras descargar la herramienta manipulada. Uno de los canales comprometidos, con unos 60.000 suscriptores, publicó varios vídeos con enlaces maliciosos que superaron las 400.000 visualizaciones. El archivo alojado en una web fraudulenta registró más de 40.000 descargas.

Para camuflarse mejor, los atacantes partieron de un software legítimo diseñado para evadir la Inspección Profunda de Paquetes (DPI) y lo modificaron. La versión maliciosa mantenía intacta la funcionalidad original, de modo que la herramienta parecía hacer exactamente lo que prometía, pero al mismo tiempo instalaba el minero criptográfico en segundo plano. El resultado es un notable empeoramiento del rendimiento del dispositivo y un incremento del consumo eléctrico.

Cuando las soluciones de seguridad detectan y eliminan los componentes maliciosos, el instalador trucado llega incluso a recomendar al usuario que desactive su antivirus, mostrando mensajes del tipo: “Archivo no encontrado. Desactiva todos los antivirus y vuelve a descargar el archivo, ¡te ayudará!”. Esta táctica busca debilitar todavía más la protección del sistema y aumentar la tasa de infección.

DCRat y otras campañas dirigidas a gamers y fans de anime

Dentro del universo de amenazas vinculadas a YouTube también se ha observado un foco muy claro en los jugadores y en las comunidades de anime. Estos colectivos, especialmente activos en la plataforma, son un blanco ideal para todo lo relacionado con trucos, mods, cracks de juegos y software gratuito.

Investigaciones de Kaspersky han destapado una campaña en la que los atacantes suben vídeos a cuentas falsas o robadas prometiendo cracks o trampas para videojuegos, muchas veces enfocados a títulos populares o a contenidos de estética anime. Los enlaces de descarga que aparecen en la descripción no conducen al software prometido, sino al troyano DCRat (DarkCrystal RAT).

DCRat es un RAT (Remote Access Trojan) distribuido bajo el modelo de Malware-as-a-Service (MaaS). Esto quiere decir que cualquier ciberdelincuente con dinero suficiente puede alquilar su uso y aprovechar sus funcionalidades, sin necesidad de ser un experto en programación. Entre sus capacidades se incluyen el control remoto completo de equipos Windows, registro de pulsaciones de teclado, acceso a la cámara web y la posibilidad de instalar una treintena larga de complementos adicionales.

Este troyano, descubierto en 2018, ha sido utilizado en esta nueva campaña desde principios de 2025. Las víctimas detectadas hasta ahora se concentran sobre todo en China, Bielorrusia, Kazajistán y Rusia, y los investigadores han observado que las direcciones de los servidores de comando y control contienen jerga en ruso vinculada a comunidades de fans del anime.

Para los usuarios que consumen este tipo de contenido, la combinación de estética atractiva, promesas de ventajas en juegos y un canal aparentemente legítimo hace que el nivel de sospecha baje al mínimo. De ahí la importancia de mantener cierto espíritu crítico incluso cuando el vídeo encaja perfectamente con nuestros intereses y gustos.

Campañas masivas con RedLine, Racoon Stealer y otros infostealers

Más allá de casos puntuales, distintas investigaciones han confirmado que las campañas de malware en YouTube pueden llegar a escalar muy rápido cuando se combinan robo de cuentas, automatización y subida masiva de vídeos. En un análisis publicado en 2021, por ejemplo, se describía cómo los atacantes creaban en apenas 20 minutos 81 canales nuevos con unos 100 vídeos en total.

En ese caso, se estaban distribuyendo dos infostealers muy conocidos: RedLine Stealer y Racoon Stealer. Cada uno se propagaba a través de conjuntos de vídeos y enlaces diferentes, pero con una misma lógica: tutoriales sobre criptomonedas, minería, cracks de programas, licencias “gratuitas” y guías para usar ciertas herramientas, siempre acompañados de un enlace de descarga en la descripción.

Los enlaces, en función de la familia de malware, podían ser URLs acortadas que redirigían a servicios de alojamiento de archivos (en el caso de RedLine) o direcciones directas hacia dominios como “taplink”, donde se alojaba el binario de Racoon Stealer. Los vídeos, a ojos del usuario, parecían idénticos a cualquier otro tutorial del mismo estilo, lo que explicaba el alto número de descargas.

Una vez instalados, estos troyanos actúan de forma silenciosa y persistente, recolectando contraseñas de inicio de sesión en navegadores, datos bancarios, cookies, información almacenada en clientes de correo, VPN, FTP y otros programas; incluso pueden tomar capturas de pantalla y ejecutar órdenes remotas. En el caso particular de RedLine, distintos informes han señalado que una gran parte de las credenciales que circulan en la dark web han sido robadas precisamente mediante este malware.

Google, por su parte, ha reconocido en varias ocasiones que es consciente de estas campañas y que trabaja para bloquear la actividad maliciosa. Entre las medidas técnicas se incluyen el cierre de canales, la detección automatizada de patrones sospechosos y la revisión de enlaces externos. No obstante, la velocidad a la que se crean nuevas cuentas y se suben vídeos hace que la batalla sea constante.

Abuso de plataformas legítimas y explotación de la confianza social

Un elemento común en todas estas campañas es que ya no se apoyan únicamente en webs oscuras o adjuntos de correo evidentemente sospechosos, sino en plataformas perfectamente legítimas: YouTube, Google Drive, Dropbox, MediaFire, Blogger, Google Sites, GitHub o servicios similares.

Este cambio responde a una tendencia más amplia en la que los actores de amenaza profesionalizan el uso de redes sociales y servicios de confianza para camuflar sus operaciones. En lugar de intentar atraer a la víctima a un dominio desconocido de aspecto cutre, se apoyan en canales con miles de suscriptores, en métricas de popularidad infladas y en sistemas de recomendación que hacen el resto del trabajo.

Check Point y otras firmas de seguridad subrayan que la manipulación de la confianza en la plataforma marca una nueva frontera en la ingeniería social. Ya no basta con evaluar si un correo tiene faltas de ortografía o si una web parece “rara”; ahora hay que cuestionar también vídeos muy bien producidos, con cientos de comentarios positivos, cuando lo que ofrecen suena demasiado bonito para ser verdad (como cracks, licencias gratis o atajos para saltarse restricciones).

En este contexto, los mecanismos de interacción social de YouTube (likes, comentarios, publicaciones en comunidad, suscripciones) se convierten en herramientas que los atacantes pueden explotar a su favor. Cuentas falsas o comprometidas interactúan entre sí para dar apariencia de normalidad, haciendo que los algoritmos de la plataforma recomienden todavía más esos contenidos a nuevos usuarios.

Al mismo tiempo, el uso de servicios como Google Drive, MediaFire o GitHub para alojar los archivos añade otra capa de confianza, ya que muchos usuarios asumen que si el enlace apunta a un servicio conocido no puede ser tan peligroso. Esto, unido a los acortadores de URL y a las redirecciones, complica la tarea de las soluciones de seguridad para bloquear a tiempo la cadena de infección.

Medidas de protección para usuarios y creadores de contenido

Ante este panorama, tanto quienes consumen vídeos como quienes los crean necesitan reforzar sus hábitos de seguridad para reducir el riesgo de caer en este tipo de trampas. No se trata solo de tener un antivirus instalado, sino de combinar varias capas de protección técnica y de sentido común.

Para los usuarios que ven vídeos en YouTube, algunas recomendaciones básicas pero efectivas son:

- No descargar software, cracks, juegos o herramientas desde enlaces en descripciones o comentarios de YouTube, sobre todo si prometen versiones pirateadas, licencias gratuitas o ventajas sospechosamente generosas.

- Comprobar la autenticidad del canal: revisar el historial de vídeos, la fecha de creación del canal, si hay cambios bruscos de temática y si los comentarios parecen naturales o forzados.

- Mantener el sistema operativo y las aplicaciones siempre actualizados, ya que muchas vulnerabilidades explotadas por malware se corrigen en las últimas versiones.

- Usar una solución de seguridad fiable capaz de detectar infostealers, RATs y mineros de criptomonedas, y nunca desactivarla porque un instalador lo pida.

- Estar atento a comportamientos extraños del dispositivo, como sobrecalentamiento, caída del rendimiento, alto uso de la CPU o consumo excesivo de batería, que pueden delatar la presencia de un minero o de otro tipo de malware.

Por su parte, los creadores de contenido deberían adoptar una postura aún más estricta, ya que sus canales se han convertido en un objetivo prioritario para los atacantes. Algunas buenas prácticas clave son:

- Ser extremadamente cautelosos con los correos de “patrocinios” o colaboraciones que incluyan archivos adjuntos o enlaces externos para descargar supuestos contratos o materiales.

- Activar la autenticación en dos pasos (2FA) en la cuenta de Google asociada al canal, preferiblemente utilizando aplicaciones de autenticación o llaves de seguridad físicas.

- Revisar con regularidad la actividad de inicio de sesión y los dispositivos conectados a la cuenta, y revocar cualquier acceso desconocido.

- Utilizar contraseñas largas, únicas y gestionadas con un administrador de contraseñas, evitando reutilizar claves en distintos servicios.

- En caso de sospecha de compromiso, seguir las guías de soporte de Google: recuperar la cuenta, cambiar la contraseña, revisar los permisos, revertir cambios no deseados en el canal y, si ha sido cerrado, presentar una apelación oficial.

Google, además, ofrece un canal de soporte especializado para quienes forman parte del Programa de socios de YouTube, algo especialmente útil cuando se trata de recuperar un canal con mucha actividad o ingresos asociados.

Todo este entramado de campañas demuestra que la combinación de ingeniería social, abuso de plataformas de confianza y malware modular ha llevado la distribución de amenazas en YouTube a un nuevo nivel. Desde redes como la YouTube Ghost Network y la Red Fantasma, hasta esquemas de extorsión con falsas reclamaciones de copyright, mineros de criptomonedas encubiertos e infostealers como RedLine, Racoon, Lumma o Rhadamanthys, el escenario actual obliga a usuarios y creadores a moverse con mucha más cautela, apoyándose en herramientas de seguridad actualizadas, hábitos digitales responsables y una desconfianza sana hacia cualquier vídeo que prometa descargas milagrosas o atajos demasiado buenos para ser ciertos.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.