- Las exclusiones reducen el análisis para mejorar rendimiento, pero también la protección; aplica reglas precisas y contextuales.

- Usa restricciones PathType, ScanType, ScanTrigger y Process para limitar cuándo y cómo se excluye.

- Configura exclusiones desde la app, GPO, Intune/ConfigMgr, PowerShell o WMI y valida con MpCmdRun y EICAR.

Cuando Windows Defender salta a la mínima y marca carpetas o procesos que sabes que son de confianza, el sistema puede volverse más lento o bloquear tareas frecuentes. Configurar exclusiones de análisis te permite afinar qué se examina y cuándo, sin desactivar la protección: la clave está en hacerlo con cabeza para minimizar el impacto en la seguridad.

En esta guía práctica y a fondo aprenderás a excluir archivos, carpetas, extensiones, unidades y procesos, y a ir un paso más allá con exclusiones contextuales que solo se aplican en ciertos tipos de examen, desencadenadores o procesos concretos. También verás cómo hacerlo desde la app Seguridad de Windows, directivas de grupo, PowerShell y WMI, además de validar que tus reglas funcionan con herramientas como MpCmdRun o el archivo de prueba EICAR.

Qué son las exclusiones en Microsoft Defender y cuándo usarlas

Las exclusiones son reglas para decirle a Defender qué no analizar (archivos, carpetas, extensiones o procesos), ya sea en análisis programados, bajo demanda o en la protección en tiempo real. Su objetivo principal es mitigar problemas de rendimiento, pero implican un coste: reduces el nivel de protección, así que aplícalas solo cuando sean necesarias y de forma precisa.

Las exclusiones no son la solución ideal a falsos positivos. Si detectas uno, la vía adecuada es enviar el archivo a análisis a través del portal de Microsoft Defender (requiere suscripción) o el sitio web de Microsoft Security Intelligence. Para casos temporales en entornos con Microsoft Defender para endpoint, plantéate crear un indicador de «permitir» específico en lugar de excluir una ruta completa.

Exclusiones contextuales: restringe por tipo de ruta, examen, disparador o proceso

Las exclusiones contextuales permiten ser muy específico sobre cuándo aplica una exclusión. Se definen añadiendo restricciones a la ruta excluida mediante una cadena con sintaxis como esta: <RUTA>\:{TypeName:value,TypeName:value}. Importante: tipos y valores distinguen mayúsculas y minúsculas.

Cuatro restricciones disponibles para afinar tus reglas:

- PathType (archivo o carpeta): delimita si la exclusión debe aplicarse solo si el destino es file o folder. Ejemplo:

C:\documents\*.mdb\:{PathType:file}oC:\documents\*\:{PathType:folder}. - ScanType (tipo de examen): acota la exclusión a exámenes quick o full. Ejemplo:

C:\documents\:{ScanType:full}. - ScanTrigger (disparador): aplica cuando el examen se inicia OnDemand (incluye completos/rápidos programados y dirigidos), OnAccess (tiempo real) o por BM (supervisión de comportamiento). Ejemplo:

C:\documents\:{ScanTrigger:OnAccess}. - Process (proceso): restringe la exclusión a accesos desde un proceso concreto (admite comodines). Ejemplo:

C:\documents\design.doc\:{Process:\"winword.exe\"}.

Ejemplos rápidos de la sintaxis en acción:

- Solo si es archivo y en tiempo real:

C:\documents\design.doc\:{PathType:file,ScanTrigger:OnAccess}. - Solo cuando lo abre Word (por nombre de imagen):

C:\documents\design.doc\:{Process:\"winword.exe\"}. - Con comodines en rutas y extensiones:

C:\*\*.doc\:{PathType:file,ScanTrigger:OnDemand}. - Comodines en la ruta del proceso:

C:\documents\design.doc\:{Process:\"C:\\Program Files*\\Microsoft Office\\root\\Office??\\winword.exe\"}.

Ten presente el comportamiento por defecto: si no indicas PathType, ScanType o ScanTrigger, la exclusión se aplica tanto a archivos como a carpetas y en todos los tipos y disparadores. Para evitar ambigüedades (por ejemplo, C:\program.exe podría ser una carpeta), combina restricciones como en C:\program.exe\:{ScanType:quick,PathType:file}.

Tipos de examen y desencadenadores: cómo influyen en tus reglas

Defender ejecuta varios tipos de examen: el rápido (quick) mira ubicaciones comunes de arranque de malware, memoria y claves de registro relevantes; el completo (full) recorre el sistema de archivos completo además de lo que cubre el rápido; y el dirigido analiza un elemento concreto (por ejemplo, desde el menú contextual).

Los desencadenadores determinan cuándo se dispara la exclusión. OnDemand agrupa exámenes programados y lanzados manualmente (rápido, completo y dirigidos); OnAccess corresponde a la protección en tiempo real (abrir, escribir, leer o modificar); BM se refiere a exámenes activados por la supervisión del comportamiento, incluida la memoria.

Ejemplos prácticos para ajustar el impacto en rendimiento:

- Excluir una carpeta solo en el completo:

C:\documents\:{ScanType:full}. - Excluir un archivo solo en el rápido y garantizando que es archivo:

C:\program.exe\:{ScanType:quick,PathType:file}. - Excluir una ruta solo en tiempo real:

C:\documents\:{ScanTrigger:OnAccess}.

Combinar restricciones reduce la superficie de riesgo al evitar exclusiones demasiado amplias que podrían pasar por alto amenazas si se aplican en contextos no previstos.

Requisitos de versión y alcance de la funcionalidad

Las exclusiones contextuales requieren Microsoft Defender Antivirus con versión de plataforma 4.18.2205.7 o posterior y motor 1.1.19300.2 o posterior. Verifica las actualizaciones de plataforma e inteligencia de seguridad para asegurarte de que tu entorno soporta estas opciones.

Las exclusiones se aplican a análisis programados, bajo demanda y protección en tiempo real. Aun así, Microsoft señala que en general no es necesario aplicar exclusiones salvo en casos concretos (por ejemplo, herramientas de administración, bases de datos u operaciones intensivas que conoces y controlas).

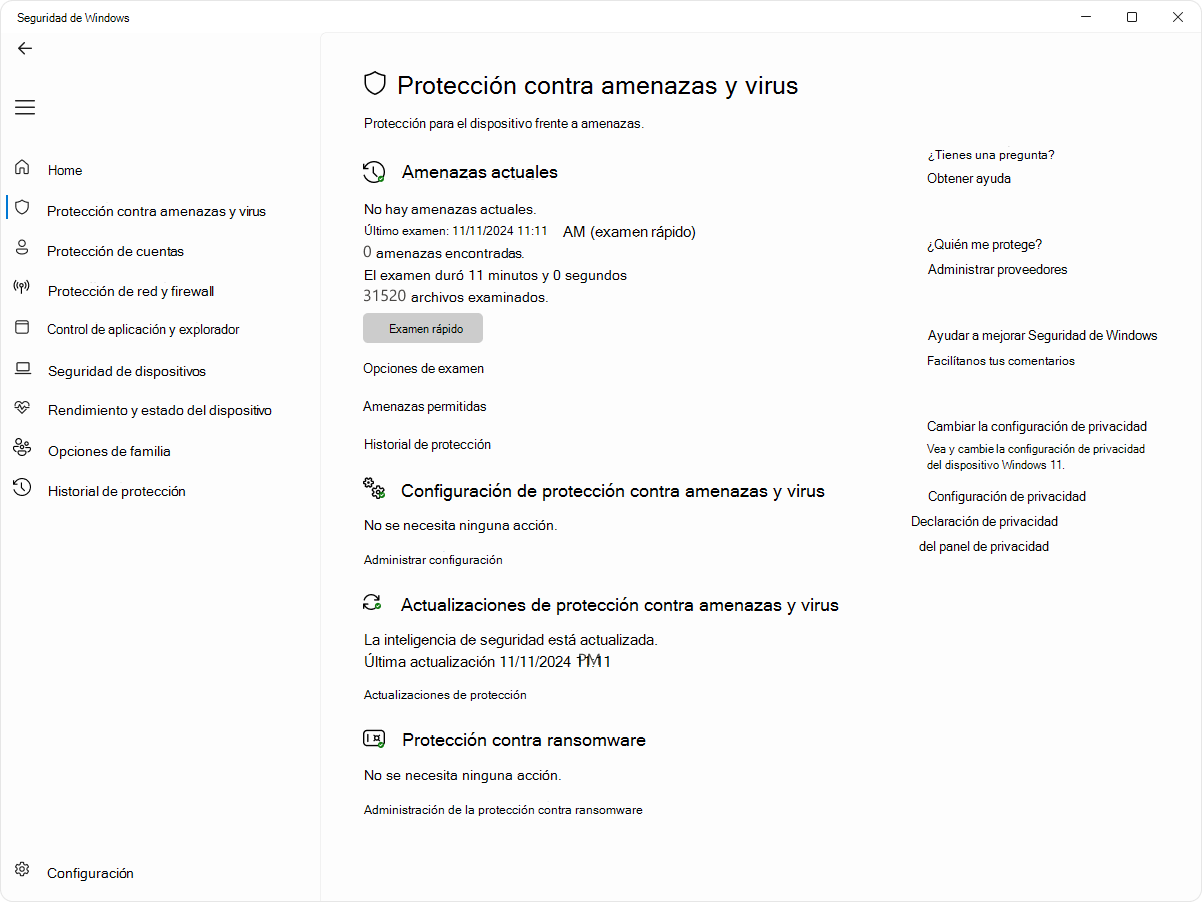

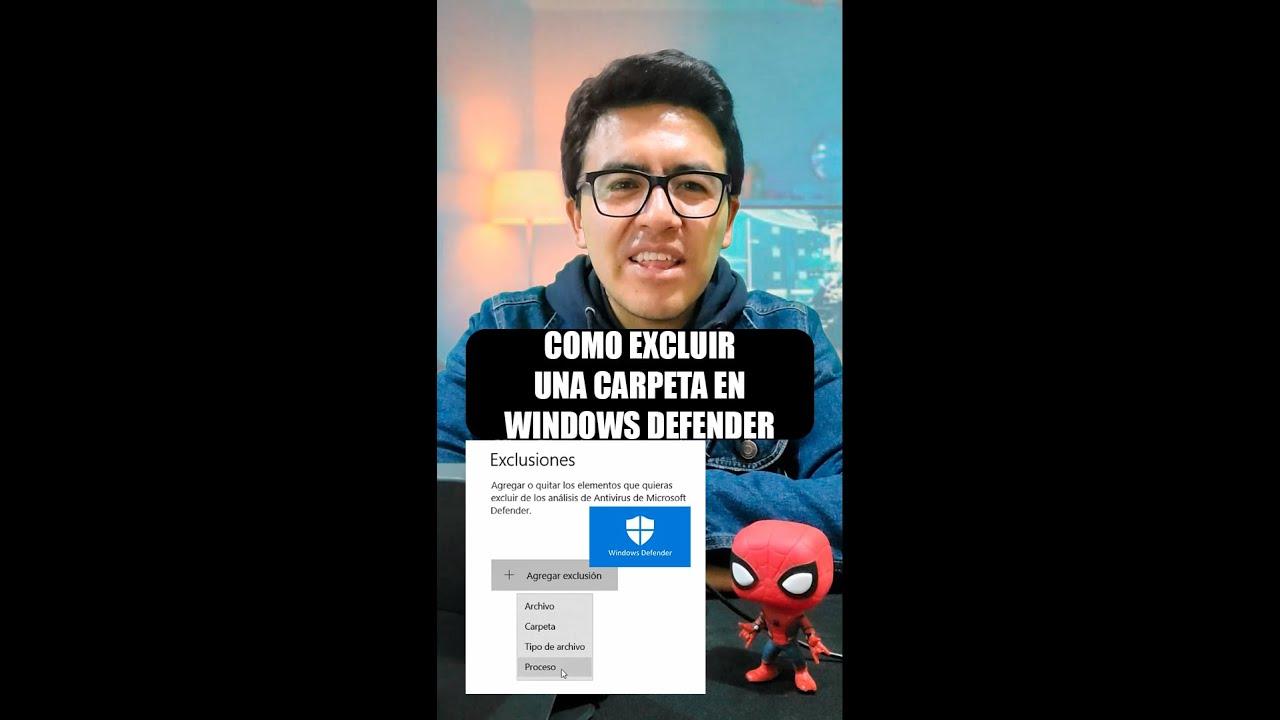

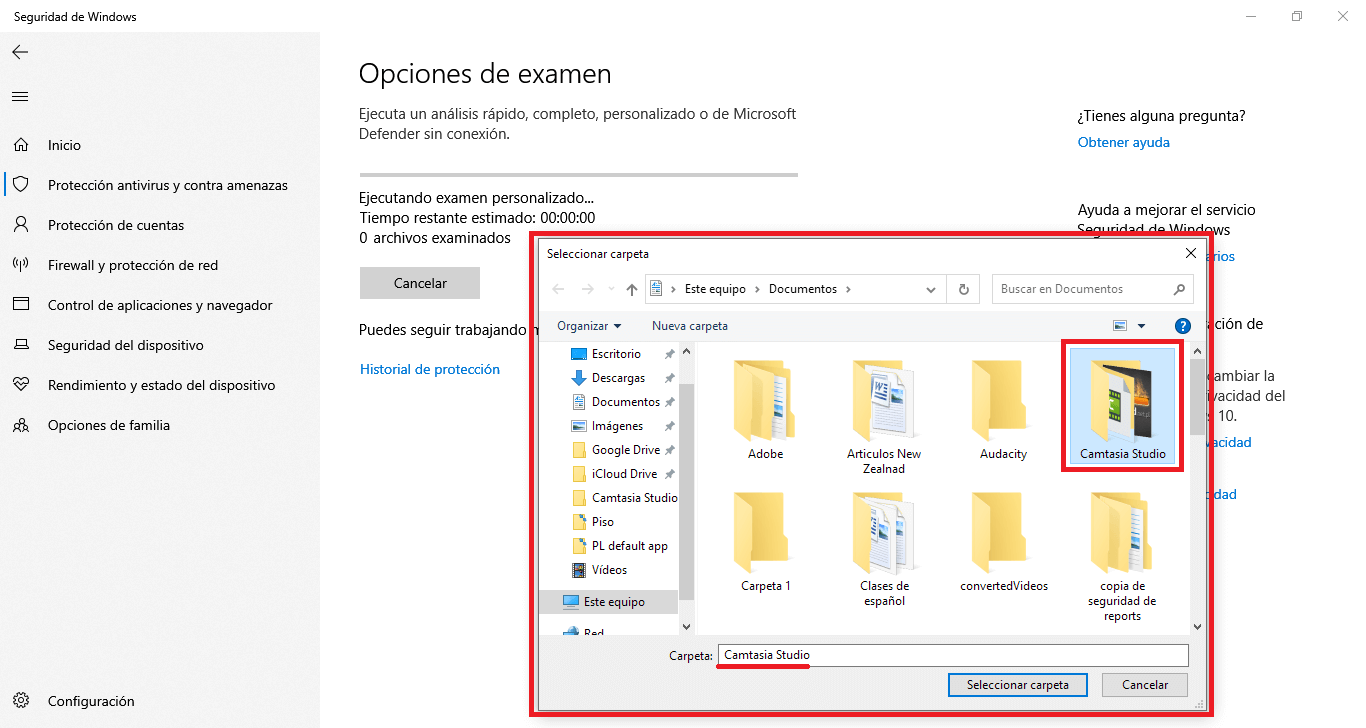

Cómo configurar exclusiones: app de Seguridad de Windows, Directiva de grupo, PowerShell y WMI

Desde la app Seguridad de Windows (interfaz gráfica): abre el buscador y escribe «Seguridad» para entrar en Seguridad de Windows. Ve a Protección antivirus y contra amenazas y entra en Administrar la configuración dentro de «Configuración de antivirus y protección contra amenazas». En la sección Exclusiones pulsa Agregar o quitar exclusiones y luego Agregar exclusión. Puedes elegir Archivo, Carpeta (incluye subcarpetas), Tipo de archivo (por extensión) o Proceso (por nombre). Para borrar una exclusión, usa el icono lateral de cada elemento y selecciona Quitar.

Con Directiva de grupo (GPO): abre la Consola de administración de directivas de grupo, edita el GPO deseado y navega a Configuración del equipo > Plantillas administrativas > Componentes de Windows > Microsoft Defender Antivirus > Exclusiones. Entra en Exclusiones de ruta de acceso, marca Habilitado, pulsa Mostrar y añade cada ruta (carpeta o archivo con ruta completa); pon 0 en la columna Valor. Repite con Exclusiones de extensión (una extensión por línea, con o sin punto; valor 0). Aplica y acepta.

Con Microsoft Intune o Configuration Manager: puedes definir exclusiones por nombre de archivo, carpeta o extensión desde Intune (consulta la política de seguridad correspondiente) y en Configuration Manager (rama actual) mediante las directivas antimalware en el apartado de configuración de exclusión.

Con PowerShell (módulo de Defender): usa Set-MpPreference para crear/sobrescribir, Add-MpPreference para añadir y Remove-MpPreference para quitar. Los parámetros clave son -ExclusionExtension (extensiones) y -ExclusionPath (archivos o carpetas, incluyendo subdirectorios). Ejemplo: Add-MpPreference -ExclusionExtension ".test". Para revisar todas las preferencias, ejecuta Get-MpPreference; también puedes almacenar en una variable: $WDAVprefs = Get-MpPreference y luego ver $WDAVprefs.ExclusionExtension o $WDAVprefs.ExclusionPath.

Con WMI: la clase MSFT_MpPreference expone métodos Set, Add y Remove sobre propiedades como ExclusionExtension y ExclusionPath, de forma análoga a los cmdlets de PowerShell. Es útil para automatización y scripts en entornos administrados.

Uso de comodines y variables de entorno en extensiones, rutas y procesos

Defender admite comodines en exclusiones de ruta/archivo/proceso y extensiones: el asterisco * y el signo de interrogación ?, además de variables de entorno (por ejemplo, %ALLUSERSPROFILE%). Ojo: su interpretación difiere de otros lenguajes y apps; conviene entender bien su alcance.

Patrones con *: en nombres de archivo/extensión, reemplaza cualquier número de caracteres en la última carpeta definida; en exclusiones de carpeta, cada * reemplaza una sola carpeta del camino, y tras hacer coincidir las carpetas comodín y con nombre, se incluyen todas las subcarpetas. Ejemplos: C:\MyData\*.txt cubre C:\MyData\notes.txt; C:\somepath\*\Data incluye C:\somepath\Archives\Data y C:\somepath\Authorized\Data; C:\Serv\*\*\Backup abarca rutas como C:\Serv\Primary\Denied\Backup y C:\Serv\Secondary\Allowed\Backup.

Patrones con ?: en nombres de archivo/extensión, sustituye un solo carácter en la última carpeta; en carpetas, reemplaza un único carácter en el nombre de cada carpeta del patrón. Ejemplos: C:\MyData\my?.zip cubriría C:\MyData\my1.zip; C:\somepath\?\Data coincidiría con C:\somepath\P\Data; C:\somepath\test0?\Data incluiría C:\somepath\test01\Data.

Variables de entorno: se expanden a su ruta real al evaluar la exclusión. Ejemplos: %ALLUSERSPROFILE%\CustomLogFiles equivale a C:\ProgramData\CustomLogFiles; y puedes combinarlas con comodines, como %PROGRAMFILES%\Contoso*\v?\bin\contoso.exe, que casaría con C:\Program Files\Contoso Labs\v1\bin\contoso.exe.

Variables de entorno más habituales en sistemas Windows que te facilitarán exclusiones portables sin rutas absolutas: %APPDATA% (perfil de aplicación), %LOCALAPPDATA%, %ProgramData%, %ProgramFiles%, %ProgramFiles(x86)%, %SystemDrive%, %SystemRoot%, %windir%, %PUBLIC% y %USERPROFILE%. Recuerda que hay muchas más (menús de inicio, system32, fuentes, etc.) que siguen el mismo patrón de expansión.

Revisar y validar tus exclusiones: PowerShell, MpCmdRun y EICAR

Audita lo que tienes configurado con PowerShell: Get-MpPreference muestra todas las preferencias. Si te interesa focalizar, guarda en una variable y consulta propiedades concretas: $WDAVprefs = Get-MpPreference, luego $WDAVprefs.ExclusionExtension y $WDAVprefs.ExclusionPath. Así podrás detectar entradas duplicadas o demasiado amplias.

Valida exclusiones con la herramienta MpCmdRun (línea de comandos). Abre un cmd como administrador, ve a %ProgramData%\Microsoft\Windows Defender\platform, entra en la carpeta de la versión de plataforma (por ejemplo, 4.18.2111-5.0) y ejecuta: MpCmdRun.exe -CheckExclusion -path <ruta>. Este chequeo te confirma si una ruta concreta queda realmente excluida.

Prueba técnica con el archivo de test EICAR. Desde PowerShell, descarga el archivo de prueba a una ubicación que cumpla tus reglas y comprueba el comportamiento. Ejemplo: Invoke-WebRequest \"https://secure.eicar.org/eicar.com.txt\" -OutFile \"test.txt\". Si Defender alerta de malware, la exclusión no se aplica; si no hay alerta y el archivo existe, la exclusión está funcionando.

Alternativa con .NET WebClient: $client = new-object System.Net.WebClient; $client.DownloadFile(\"http://www.eicar.org/download/eicar.com.txt\",\"c:\\test.txt\"). Sin internet, genera el contenido EICAR localmente: [io.file]::WriteAllText(\"test.txt\",\"X5O!P%@AP[4\\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*\"). Úsalo siempre en rutas controladas para no interferir con otros procesos.

Aplicar exclusiones con precisión evita degradar la seguridad global del equipo. Has visto cómo usar restricciones contextuales (PathType, ScanType, ScanTrigger y Process), cómo configurarlas desde la app de Seguridad de Windows, GPO, Intune/Configuration Manager, PowerShell y WMI, y cómo comprobar que todo funciona con MpCmdRun y EICAR. La estrategia ganadora consiste en usar exclusiones lo más acotadas posible, apoyarte en comodines y variables de entorno con criterio, y revisar periódicamente la lista para eliminar entradas que ya no necesitas.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.