- El modo desarrollador habilita sideload de apps UWP/MSIX y herramientas como Device Portal y SSH.

- Implica riesgos: más superficie de ataque y posibilidad de ejecutar software no verificado.

- Instalar apps sin firmar no es igual que cargar drivers sin firma; estos exigen métodos adicionales.

- Usa modos temporales (inicio avanzado, TESTSIGNING) y revierte los cambios al terminar.

Windows 11 incluye un modo desarrollador que abre la puerta a herramientas avanzadas, pruebas y a la instalación de paquetes de apps fuera de los canales habituales. Si te dedicas a programar, probar software o simplemente quieres experimentar con funciones que no están disponibles por defecto, activar esta opción te permitirá hacer sideload de aplicaciones no firmadas y acceder a utilidades de depuración y despliegue que normalmente permanecen ocultas.

Ahora bien, esta flexibilidad conlleva riesgos y conviene entender bien qué cambia en el sistema, cómo activarlo y cuándo desactivarlo. Además, no es lo mismo instalar apps UWP/MSIX sin firmar que cargar controladores (drivers) de modo kernel sin firma: lo primero se aborda con el modo desarrollador; lo segundo exige métodos adicionales y mucha cautela. Aquí encontrarás una guía completa que reúne todo lo esencial, desde la activación y usos del modo desarrollador hasta los mecanismos para tratar con controladores no firmados, sus implicaciones y buenas prácticas.

¿Qué es el modo desarrollador en Windows 11?

El modo desarrollador es una configuración del sistema pensada para programadores, testers y usuarios avanzados. Al activarlo, Windows relaja ciertas restricciones y habilita características orientadas al desarrollo y la depuración que facilitan probar software en un entorno real sin pasar necesariamente por la Microsoft Store.

Su uso estrella es el sideloading: permite instalar y ejecutar paquetes de apps no firmadas (por ejemplo, .appx o .msix) que descargues por tu cuenta o que estés construyendo en tus proyectos, sin tener que publicarlos en la Store.

- Instalación de aplicaciones fuera de la Microsoft Store: ejecución de apps UWP y paquetes MSIX sin validación previa en la tienda.

- Acceso a herramientas de depuración y diagnóstico: integración con depuradores, emuladores y registros detallados para identificar problemas.

- Mejores opciones con WSL: el Subsistema de Windows para Linux se beneficia de configuraciones adicionales y de un flujo de pruebas más flexible.

- Desarrollo UWP y pruebas previas a la publicación: ideal para validar y pulir tus aplicaciones antes de subirlas a la Store.

- Depuración remota: posibilidad de conectar tu PC con otros dispositivos (móvil, IoT, otros equipos) para probar apps directamente.

Cómo activar el modo desarrollador en Windows 11

El proceso es rápido y se realiza desde Configuración. Puedes abrirla con Win + I o desde el menú Inicio.

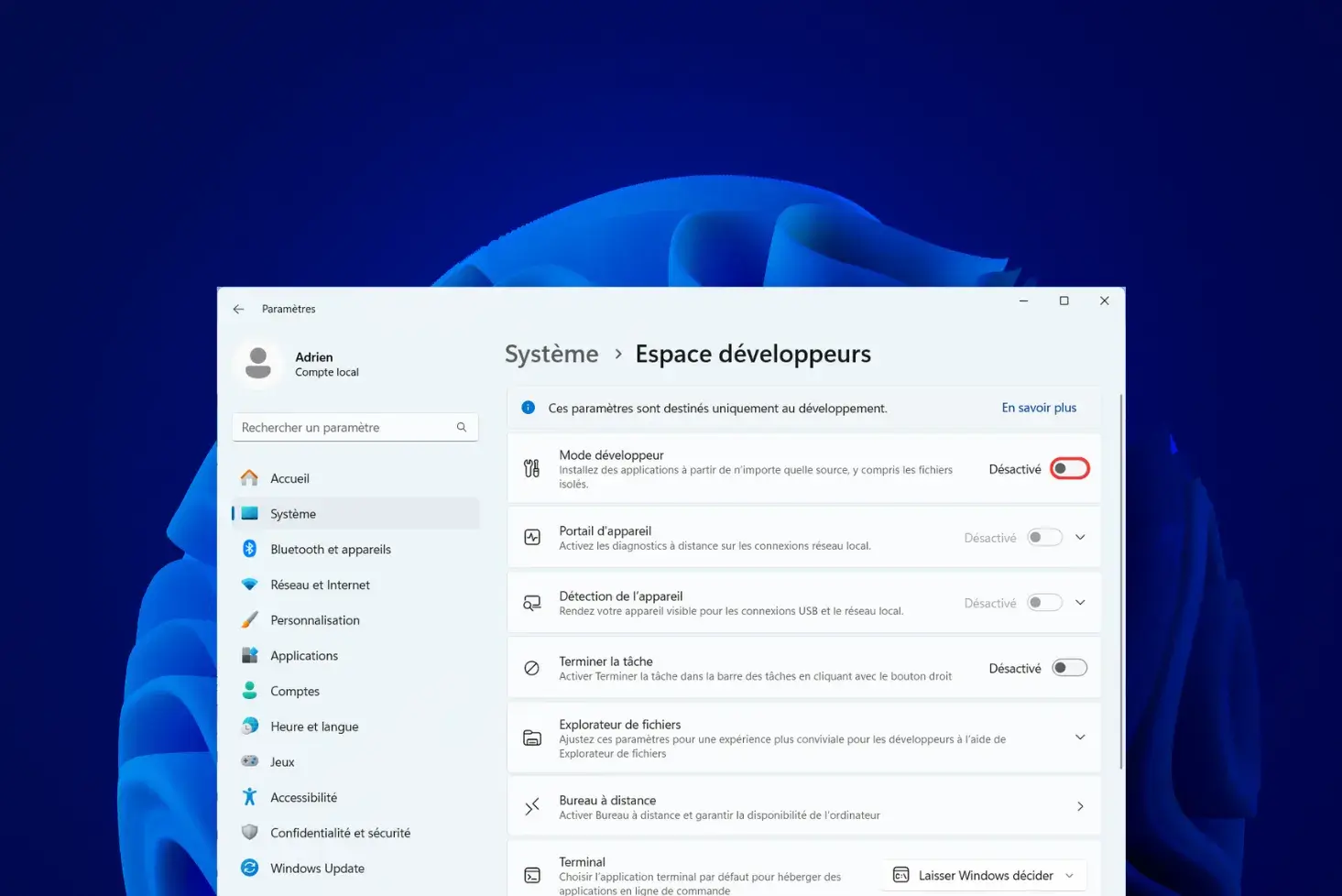

Navega hasta el área para desarrolladores. Dependiendo de la versión o traducción de tu Windows 11, lo encontrarás como Privacidad y seguridad > Para desarrolladores o en algunos casos en Sistema > Para programadores / Área (o Espacio) para desarrolladores. La denominación de la sección puede variar, pero el interruptor es el mismo.

Activa el conmutador “Modo para desarrolladores”. Windows mostrará una advertencia de seguridad explicando los riesgos potenciales de habilitar esta opción. Si estás de acuerdo, confirma con Sí. En ciertos equipos puede solicitar reiniciar para aplicar componentes necesarios.

Tras activarlo, podrás instalar apps sin firmar, usar el Portal de dispositivos de Windows y acceder a otras funciones orientadas al desarrollo. Si trabajas con Visual Studio, abrir un proyecto que requiera estas capacidades te sugerirá activar el modo desarrollador desde un diálogo que enlaza a la página “Para desarrolladores”.

Qué habilita exactamente: herramientas y servicios implicados

Al activar “Modo de desarrollador” se instalan paquetes de funciones y se habilitan opciones adicionales de despliegue y depuración. Entre ellas están servicios y reglas de firewall necesarias para escenarios de desarrollo más avanzados.

- Windows Device Portal: una interfaz web para administrar y desplegar apps en el dispositivo. Solo se activa cuando habilitas la opción “Habilitar portal de dispositivos”.

- Servicios SSH para instalación remota: al activar la Detección de dispositivos, se configura el servicio SSH y se crean reglas de firewall para permitir la instalación remota.

- Integración con Visual Studio: los proyectos que lo requieran pedirán habilitar el modo para desplegar y depurar aplicaciones en el mismo equipo o en otros dispositivos.

Algunos flujos también facilitan trabajar con scripts y automatizaciones. Muchos desarrolladores ajustan políticas de ejecución en PowerShell para pruebas, aunque conviene gestionarlo explícitamente (por ejemplo, cambiando ExecutionPolicy) en lugar de asumir que el modo desarrollador lo elimina todo.

Usos habituales: sideloading y desarrollo ágil

Con el modo activado puedes instalar paquetes .appx y .msix no firmados sin pasar por la Store, lo que es ideal para validar builds internas, prototipos y versiones preliminares de tus proyectos UWP o MSIX modernas.

La depuración remota y las pruebas en múltiples dispositivos (incluso IoT) resultan más rápidas, porque puedes conectar equipos, habilitar Device Portal y utilizar herramientas integradas en Windows sin pasos extra de configuración.

WSL y entornos de pruebas híbridos ganan flexibilidad, permitiéndote alternar entre shells, servicios y herramientas con menos fricción. Esto acelera la iteración, sobre todo cuando depuras servicios auxiliares o backends locales que interactúan con tu front UWP/MSIX.

En caso de usar motores de juego o frameworks que despliegan builds de prueba, el modo desarrollador evita tener que firmar cada iteración, lo que agiliza mucho los ciclos de integración y prueba antes de un hito de entrega.

Riesgos y consideraciones de seguridad

Activar el modo desarrollador reduce barreras de seguridad por diseño. Esto implica que puedes instalar software no verificado, y si te cuelan una app maliciosa disfrazada, el daño potencial es mayor que en un entorno bloqueado.

Servicios de red adicionales como SSH o Device Portal, si no se configuran bien, amplían la superficie de ataque. En equipos de trabajo o portátiles que viajan entre redes, conviene activar solo lo imprescindible y protegerlo con credenciales robustas.

Más privilegios para herramientas de desarrollo y depuración suponen que un binario malicioso puede intentar escalar permisos. Minimiza el riesgo instalando únicamente software de fuentes confiables y desactiva el modo cuando no lo necesites.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.