- Project Ire automatiza la ingeniería inversa y clasificación de malware con IA.

- Usa LLMs, Ghidra, angr, sandboxes y una cadena de evidencias auditables.

- Rinde con hasta 98% de precisión en pruebas con drivers de Windows.

- Ya funciona en Microsoft Defender como Binary Analyzer y se ampliará a memoria.

Microsoft ha dado un paso relevante en la defensa digital con Project Ire, un sistema de inteligencia artificial pensado para clasificar software malicioso sin ayuda humana. La propuesta llega en un contexto en el que la identificación de amenazas exige tiempo, pericia y una coordinación constante entre equipos de seguridad.

El volumen que maneja el ecosistema de la compañía es gigantesco: la plataforma Defender examina cada mes más de mil millones de dispositivos, lo que obliga a priorizar y filtrar alertas para evitar fatiga en los analistas y errores por sobrecarga. Project Ire nace justo para aliviar ese cuello de botella sin sacrificar rigor técnico.

Qué es Project Ire y por qué importa

Project Ire es un agente autónomo de IA creado por Microsoft Research junto a equipos de Defender y Discovery & Quantum. Su misión es automatizar la ingeniería inversa de archivos sospechosos con modelos de lenguaje avanzados, herramientas de análisis binario y APIs especializadas. Para profundizar en cómo Microsoft combate las amenazas digitales, visita análisis programados en Microsoft Defender.

Este enfoque permite abordar tareas que, hasta ahora, requerían semanas de trabajo manual: desde el análisis de estructuras internas hasta el contraste de comportamientos ambiguos. Con ello, las organizaciones pueden acelerar decisiones críticas y reservar a los expertos humanos para investigaciones de alto impacto.

Cómo funciona: del triaje al dictamen técnico

El flujo arranca con un triaje automático del archivo: identifica tipo, empaquetado y zonas de interés para encauzar el análisis. A partir de ahí, genera un grafo de flujo de control con herramientas como Ghidra y angr que sirve de base para comprender la lógica interna del binario. Si quieres aprender a detectar y eliminar archivos sospechosos, revisa cómo detectar y eliminar archivos sospechosos.

En paralelo, el agente invoca una API propia para orquestar decompiladores, buscadores de documentación y sandboxes, incluidos entornos de memoria como Project Freta y motores de análisis personalizados. Toda la información se vuelca en una memoria interna del artefacto que el sistema consulta y razona de forma iterativa.

Una pieza clave es la cadena de evidencias auditable: cada paso, hallazgo y evaluación queda registrado para que un analista pueda rastrear el porqué de un veredicto. Además, el sistema puede activar un validador interno que contrasta sus conclusiones con afirmaciones típicas empleadas por expertos en ingeniería inversa.

Gracias a esta arquitectura, Project Ire no solo emite una clasificación, sino que aporta contexto técnico verificable que facilita la revisión, la formación de nuevos analistas y la mejora continua de los procedimientos.

Otro rasgo distintivo es su capacidad de autocorrección: cuando detecta inconsistencias en su propio razonamiento, puede reanalizar partes del binario, ajustar hipótesis y refinar el resultado, reduciendo así el riesgo de interpretaciones erróneas.

Resultados en pruebas reales

En un primer escenario con drivers públicos de Windows, el sistema alcanzó una precisión del 98% y un recall del 83%. Clasificó correctamente en torno al 90% de los archivos y apenas generó un 2% de falsos positivos.

Un segundo test, más duro, reunió cerca de 4.000 archivos hard-target sin etiquetas previas de sistemas automáticos. Allí, Project Ire trabajó sin asistencia y logró un 89% de precisión con un 4% de falsos positivos; aunque el recall fue del 26%, su bajo margen de error lo hace especialmente útil como filtro inicial antes del análisis humano.

Casos prácticos de malware analizados

Durante la validación, el agente clasificó muestras avanzadas como Trojan:Win64/Rootkit.EH!MTB, identificando técnicas de hooking, modificación del proceso Explorer.exe y capacidades de comunicación remota. Además, detectó herramientas de desactivación de antivirus, señalando con precisión los puntos del código responsables. Para profundizar en los tipos de malware que puede detectar, visita tipos de malware.

El sistema también detectó que, en un análisis, había malinterpretado una función crítica y realizó una reejecución de su validación, corrigiendo el diagnóstico. Esto mejora su confiabilidad a largo plazo en entornos reales.

Impacto y próximos pasos en ciberseguridad

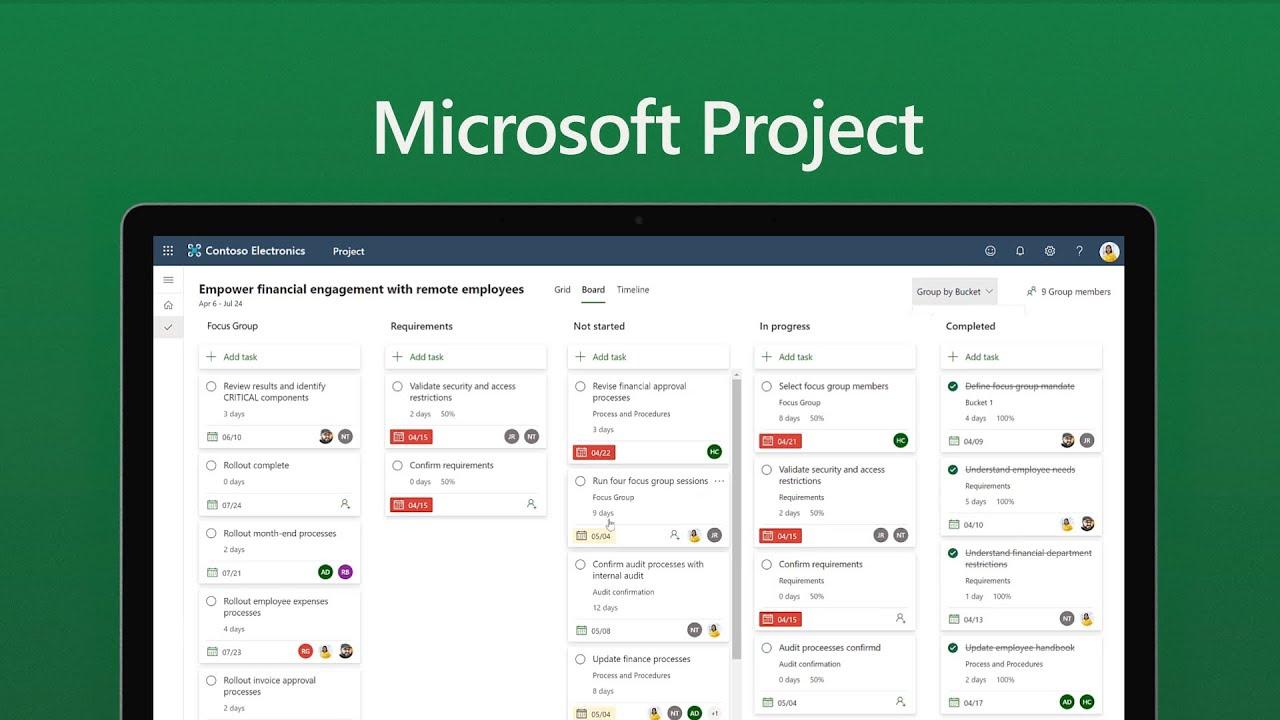

Más que un avance incremental, Project Ire marca un cambio de paradigma: automatizar tareas que requerían tiempo, experiencia y documentación exhaustiva. Microsoft ya lo emplea dentro de Defender como Binary Analyzer, teniendo un impacto directo en productos en uso real. Para comprender cómo funciona esta tecnología, puedes consultar análisis completo de Cuellos de botella y optimización con Windows Performance Toolkit.

Los responsables del proyecto planean ampliar su alcance hacia malware en memoria y operar a gran escala mundial, garantizando trazabilidad y mecanismos de control que aseguren la fiabilidad del proceso. La incorporación de inteligencia artificial avanzada en ciberseguridad es una tendencia en crecimiento, y para profundizar en esto, visita malware fast support.

Al integrar estos avances, se configura un escenario en el que la automatización confiable permite mejorar la eficiencia sin perder supervisión, combinando precisión, trazabilidad y aprendizaje continuo para elevar el nivel de protección y ofrecer a los analistas una ayuda sólida y eficiente.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.