- AppLocker permite controlar detalladamente la ejecución de aplicaciones en Windows 11.

- El modo auditoría y las pruebas previas son clave para evitar bloqueos accidentales y mantener la productividad.

- La integración con directivas de grupo y herramientas de terceros facilita una gestión centralizada y escalable.

¿Te has preguntado alguna vez cómo proteger tu ordenador o el de tu empresa frente a la instalación y ejecución de aplicaciones no deseadas en Windows 11? AppLocker es una de esas herramientas potentes de las que muchos han oído hablar, pero no todos saben aprovechar a fondo. Si quieres tomar el control total de lo que se ejecuta en tu sistema, aquí vas a descubrir cómo hacerlo paso a paso, de forma clara, con trucos y recomendaciones para que no se te escape nada.

En esta guía práctica vamos a desmenuzar todo lo necesario para configurar AppLocker desde cero hasta una implementación robusta tanto en entornos domésticos como empresariales. Además, aprenderás la manera correcta de crear, probar y desplegar directivas para que no te quedes a medias ni tengas sustos con aplicaciones vitales que se bloquean por error.

¿Qué es AppLocker y para qué sirve en Windows 11?

AppLocker es una característica avanzada de control de aplicaciones disponible en las ediciones profesionales y empresariales de Windows. Su finalidad es muy clara: permitirte decidir con todo lujo de detalles qué ejecutables, scripts, instaladores y demás componentes de software están autorizados a correr en tus equipos. Esta capacidad resulta especialmente útil en organizaciones donde la seguridad y la estandarización del software son una prioridad, pero también para usuarios particulares que quieren proteger su entorno.

Con AppLocker es posible crear reglas específicas para distintos grupos de usuarios o equipos, basadas en atributos como el editor de la aplicación, el nombre, la ruta o incluso el hash del archivo. Así se pueden establecer políticas para permitir o denegar la ejecución de aplicaciones concretas, tipos de archivo o versiones, todo ello de manera centralizada y automatizable.

¿Por qué usar AppLocker en Windows 11?

El principal motivo para usar AppLocker es elevar el nivel de seguridad en cualquier entorno Windows. Al limitar qué aplicaciones se pueden ejecutar, se reducen drásticamente los riesgos de malware, software no autorizado, o incluso de que los usuarios instalen programas que puedan poner en peligro la estabilidad o el cumplimiento de normativas.

AppLocker ofrece ventajas como:

- Flexibilidad total: puedes definir reglas muy precisas.

- Fácil integración con directiva de grupo en entornos corporativos.

- Modo auditoría para pruebas sin afectar a los usuarios.

- Automatización y gestión desde consola o mediante PowerShell.

Requisitos previos y consideraciones antes de empezar

Antes de lanzarte a configurar AppLocker, hay algunos aspectos que debes tener en cuenta para evitar problemas y trabajar de manera eficiente:

- Edición de Windows compatible: AppLocker está disponible en Windows 11 Pro, Enterprise y Education. Si tienes una edición Home, lamentablemente no lo podrás utilizar de forma nativa.

- Permisos de administrador: necesitas derechos administrativos tanto para crear como para aplicar directivas.

- Comprender los tipos de archivos y reglas: AppLocker permite controlar ejecutables (EXE), instaladores (MSI), scripts (BAT, PS1, etc.), librerías (DLL), y aplicaciones de la Store (APPX).

- Establecer un plan de implementación: muy relevante en empresas; conviene documentar qué se quiere conseguir y cómo se va a desplegar.

- Uso de modo auditoría: esencial para verificar que las reglas no bloquean lo que no deben antes de pasar a producción.

- Servicio Aplicación de Identidad (appidsvc): necesario que esté habilitado y configurado para iniciar automáticamente.

Cómo empezar: planificación y diseño de directivas AppLocker

Para que la configuración de AppLocker en Windows 11 sea un éxito y no un quebradero de cabeza, es recomendable seguir una secuencia lógica:

- Define tus objetivos: ¿quieres restringir solo software sin licencia? ¿Proteger aplicaciones críticas? ¿Impedir que los usuarios instalen apps no corporativas?

- Haz inventario de aplicaciones: identifica el software que se utiliza en cada grupo de usuarios o departamento.

- Decide qué tipos de reglas necesitas: por editor, ruta, hash, nombre de producto, etc. Cada opción tiene sus ventajas según el caso de uso.

- Organiza tus políticas por grupos: aprovecha la estructura de tu Active Directory o los grupos de seguridad de Windows para aplicar políticas de forma granular.

Truco: en empresas, documenta bien las políticas y mantenlas actualizadas para evitar bloqueos inesperados cuando haya actualizaciones o cambios en el software autorizado.

Creación de directivas: colecciones y tipos de reglas

AppLocker gestiona sus reglas agrupándolas en colecciones según el tipo de archivo. Cada colección puede tener su propio modo de cumplimiento (auditoría o aplicación). Las colecciones disponibles son:

- Ejecutables (EXE)

- Instaladores (MSI y MSP)

- Scripts (por ejemplo, BAT, CMD, JS, PS1)

- Bibliotecas DLL

- Aplicaciones de la Microsoft Store (APPX)

Las reglas dentro de cada colección pueden definirse por:

- Editor (firma digital): muy útil para permitir o bloquear todo el software firmado por una empresa determinada.

- Ruta del archivo: para admitir o denegar aplicaciones basadas en su ubicación.

- Hash del archivo: identifica la aplicación por su huella digital única.

Pasos detallados para crear y configurar las políticas de AppLocker

1. Acceso a la herramienta de administración

Para dispositivos individuales, puedes usar secpol.msc (Directiva de seguridad local). En entornos corporativos lo ideal es trabajar desde la Consola de administración de directivas de grupo (GPMC). Desde aquí puedes crear, editar e importar políticas de AppLocker tanto para un equipo como para todo un dominio.

2. Creación de directivas y generación de reglas

El proceso habitual es:

- Abrir la herramienta correspondiente (secpol.msc o GPMC).

- Navegar hasta Configuración de Seguridad -> Control de Aplicaciones -> AppLocker.

- Seleccionar la colección de reglas que quieres configurar.

- Puedes crear reglas manualmente o usar el Asistente para generar reglas, que te ayudará a automatizar la creación de normas basadas en los archivos ya presentes en el sistema.

Al crear una regla, eliges si va dirigida a todos los usuarios, a un grupo específico o a un usuario individual. Las reglas también permiten excepciones, lo que aporta aún más flexibilidad.

3. Modo cumplimiento: aplicar o auditar

Para cada colección puedes elegir entre estos modos:

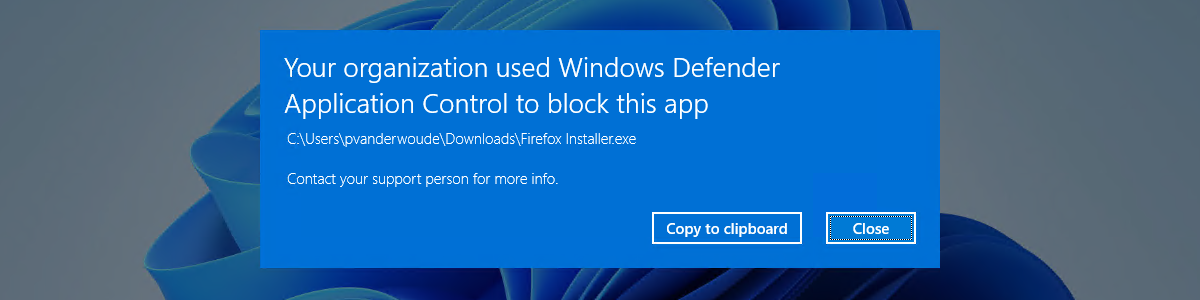

- Aplicar reglas: la política está activa y bloquea/permite según lo definido.

- Solo auditoría: las reglas no bloquean nada, pero los eventos se registran para análisis posterior.

- No configurado: la colección no está gestionada por AppLocker.

Consejo: siempre comienza en modo auditoría. Así puedes identificar posibles bloqueos no deseados sin afectar la productividad.

4. Importación y exportación de políticas

AppLocker permite exportar políticas a archivos XML para su copia de seguridad, transferencia o despliegue en otros equipos. De este modo, puedes desarrollar y probar una directiva en un entorno aislado y luego trasladarla sin sobresaltos al entorno real.

Pruebas y validación de reglas AppLocker

1. Encender el modo auditoría

Antes de activar el bloqueo de aplicaciones, verifica que la política funciona como esperas. El modo auditoría te permite registrar todos los eventos que desencadenarían un bloqueo sin que realmente se bloquee nada.

2. Habilitar y configurar el servicio Application Identity

Sin el servicio appidsvc no se aplica AppLocker. Ve a los servicios de Windows y asegúrate de que está en modo automático y corriendo en todos los equipos objetivo.

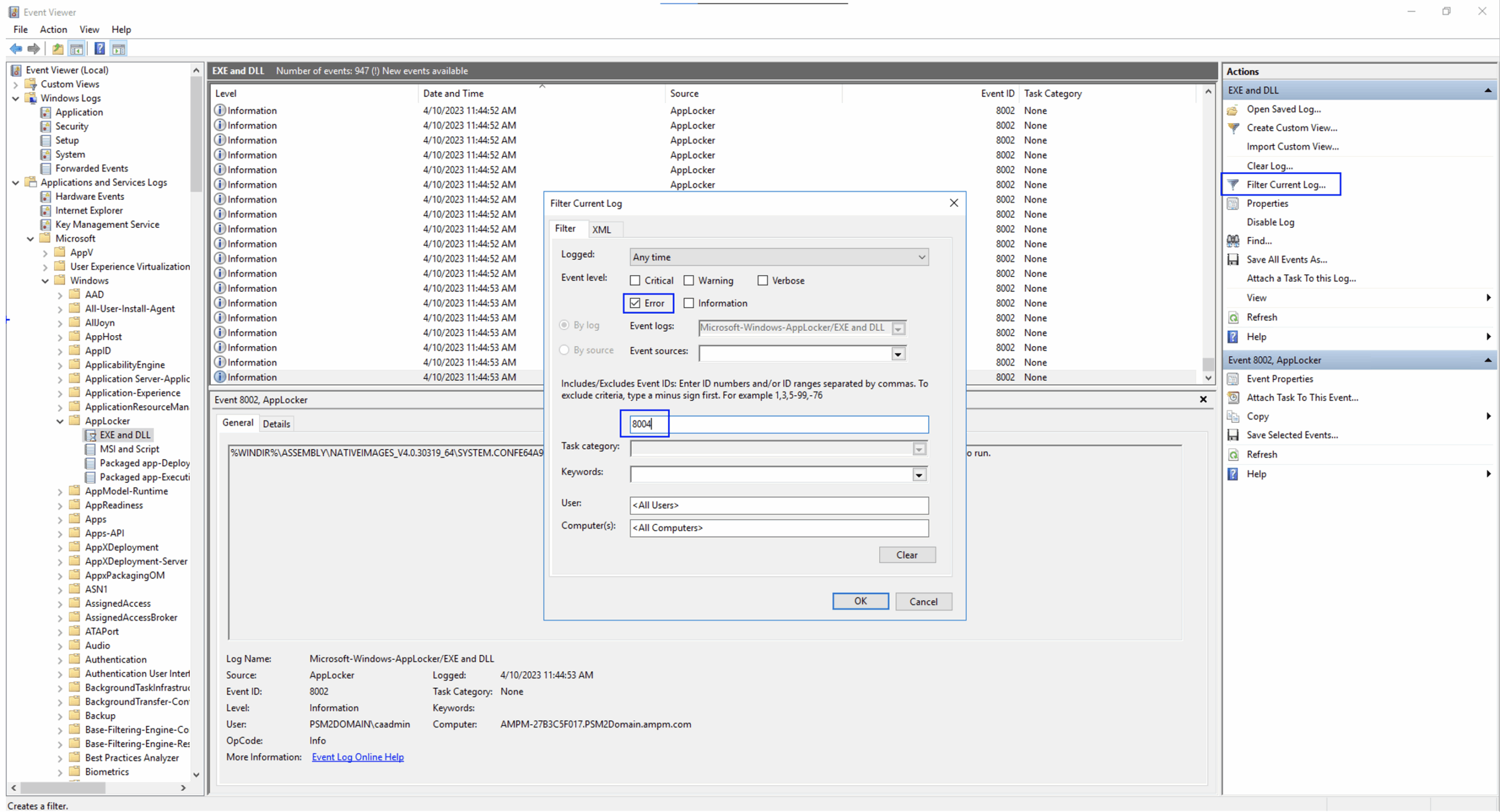

3. Utilizar las herramientas de análisis

Puedes revisar manualmente el Visor de eventos buscando registros de AppLocker, o bien usar los cmdlets de PowerShell como:

- Get-AppLockerFileInformation: para obtener detalles de archivos relacionados con eventos de AppLocker.

- Test-AppLockerPolicy: para comprobar si una política afectaría a un archivo concreto.

Si detectas que alguna aplicación legítima sería bloqueada, tienes la oportunidad de ajustar la regla antes de que la política entre verdaderamente en acción.

4. Modificación iterativa y repetición de pruebas

Es frecuente que en las primeras pruebas surjan aplicaciones necesarias que quedan bloqueadas. Ajusta las reglas, repite las pruebas y no pases a modo aplicar hasta que todo funcione como debe.

Despliegue e implementación de las directivas

Cuando la configuración esté lista y verificada, llega el momento de desplegarla en el entorno real. Puedes hacerlo de dos formas:

- Localmente: usando la Directiva de seguridad local en cada equipo individual.

- A través de GPO: ideal para entornos empresariales donde necesitas gestionar decenas o cientos de equipos. Simplemente vincula el GPO a la unidad organizativa necesaria y la política se aplicará automáticamente.

Recuerda que cualquier cambio posterior en las directivas puede exportarse/importarse para mantener la consistencia entre equipos. Si quieres llevar el control de versiones, puedes apoyarte en herramientas como la Administración Avanzada de Directivas de Grupo.

Supervisión, auditoría y mantenimiento de AppLocker

Una vez que tus políticas están desplegadas, no puedes olvidarte de ellas. Es crucial realizar un seguimiento periódico para:

- Monitorizar los registros de AppLocker en busca de intentos de ejecución bloqueados.

- Revisar las solicitudes del soporte técnico, por si algún usuario legítimo no puede ejecutar una aplicación necesaria.

- Actualizar las políticas ante cambios en el catálogo de software o necesidades de la empresa.

El Visor de eventos de Windows y los logs correspondientes son tus aliados aquí. Puedes filtrar por eventos de AppLocker y analizar patrones de bloqueo. Además, mediante suscripción de eventos o scripts de PowerShell, puedes centralizar la captura y análisis en múltiples equipos.

Cómo bloquear y permitir apps específicas: ejemplo avanzado con XML y Google Workspace

También es posible gestionar AppLocker en entornos donde Windows se administra desde soluciones de terceros, como Google Workspace. En estos casos, la restricción de aplicaciones se realiza subiendo archivos XML personalizados generados en PowerShell o desde el editor gráfico de directivas de grupo.

El proceso, a grandes rasgos, sería:

- Crear el archivo XML de política con las reglas adecuadas para tipos de archivo (EXE, MSI, Script, DLL, APPX).

- Definir en el XML atributos como tipo, nombre de la política, SID del usuario o grupo a quien se aplica, acción (permitir/bloquear), editor, nombre de archivo, versión, etc.

- Subir la configuración desde la consola de administración (por ejemplo, de Google), eligiendo el OMA-URI adecuado según el tipo de archivo a bloquear o permitir.

- Asignar el ajuste personalizado a la unidad organizativa o grupo de dispositivos deseado.

Un aspecto clave es manejar correctamente los identificadores SID para usuarios y grupos, asegurando que la política impacta solo a quienes corresponde. Recuerda que puedes utilizar comodines en ciertos campos para abarcar más aplicaciones sin escribir una regla por cada una.

Si buscas permitir solamente aplicaciones firmadas o bloquear apps específicas, la estructura XML lo permite, realizando combinaciones de reglas que tanto autorizan ejecutables de confianza como bloquean expresamente aquellos que sabes que no deben usarse (por ejemplo, versiones antiguas de una app, o programas que ya no cuentan con licencia).

Consideraciones de seguridad y buenas prácticas

- El uso de AppLocker eleva mucho la protección, pero no es infalible. Siempre es recomendable complementar con otras medidas, como antivirus, monitoreo de logs y actualizaciones regulares.

- Una mala configuración puede bloquear aplicaciones esenciales, por eso es crucial el modo auditoría y realizar pruebas exhaustivas antes de aplicar en producción.

- Para evitar problemas ante actualizaciones, en las reglas basadas en editor aprovecha las opciones de versión y firma digital. Así no hace falta actualizar la política cada vez que sale un parche o una nueva release del software permitido.

- Documenta todo el proceso, los cambios y las excepciones para futuros mantenimientos o auditorías internas.

Preguntas frecuentes sobre AppLocker en Windows 11

- ¿AppLocker es gratis? Sí, viene incluido en las ediciones profesionales y empresariales de Windows, sin coste adicional.

- ¿Se puede utilizar en Windows 11 Home? No, está ausente en la versión Home.

- ¿Qué pasa si bloqueo sin querer un programa imprescindible? Utiliza el modo auditoría durante las pruebas y monitoriza los eventos de bloqueo. Si sucede en producción, deberás modificar la regla lo antes posible para desbloquear la aplicación afectada.

- ¿Cuántos tipos de reglas puedo combinar? Tantos como necesites, mezclando condiciones por editor, ruta y hash.

- ¿Puede evitar malware sofisticado? Reduce mucho el riesgo, pero no sustituye otras capas como el antimalware o la educación del usuario.

Gestionar AppLocker en Windows 11 puede parecer arduo al principio, pero bien configurado es un verdadero escudo frente a amenazas y descontrol en la instalación de software. Siguiendo estos pasos y consejos, podrás configurar AppLocker paso a paso en Windows 11 de forma efectiva. No olvides revisar periódicamente las reglas y actualizarlas conforme evolucione el catálogo de aplicaciones utilizado, y apóyate siempre en el modo auditoría y las pruebas previas para evitar sorpresas desagradables.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.