- WDAC permite controlar de forma granular la ejecución de aplicaciones y código en Windows, asegurando que solo el software autorizado pueda ejecutarse y bloqueando posibles amenazas.

- El proceso de generación, pruebas y despliegue de políticas WDAC puede realizarse mediante herramientas oficiales, asistentes gráficos, PowerShell y generadores online adaptando el nivel de control a las necesidades de cada organización.

- Para garantizar una implementación segura y sin interrupciones, es recomendable iniciar en modo auditoría, supervisar los logs y realizar ajustes antes de activar el modo de aplicación obligatorio.

Windows Defender Application Control (WDAC) se ha convertido en una pieza clave para incrementar la seguridad de cualquier equipo o infraestructura en entornos Windows modernos. Cada vez son más las organizaciones y usuarios avanzados que buscan cómo generar políticas WDAC adaptadas a sus necesidades, ya sea para bloquear aplicaciones no autorizadas, proteger endpoints críticos o minimizar riesgos ante amenazas como malware, scripts maliciosos y ataques de tipo living-off-the-land. Sin embargo, el proceso de creación y gestión de estas políticas puede parecer complejo a simple vista, por lo que contar con una guía clara y actualizada marca la diferencia.

En este artículo, desgranaremos en detalle todas las opciones, recomendaciones, herramientas y pasos prácticos para crear y aplicar políticas WDAC en cualquier entorno, desde pequeñas empresas hasta entornos empresariales complejos. Aprovecharemos toda la información técnica de las fuentes líderes y aportaremos consejos para evitar los problemas más frecuentes, optimizar la gestión y sacar el máximo partido de esta funcionalidad de seguridad avanzada de Windows.

¿Qué es Windows Defender Application Control (WDAC) y para qué sirve?

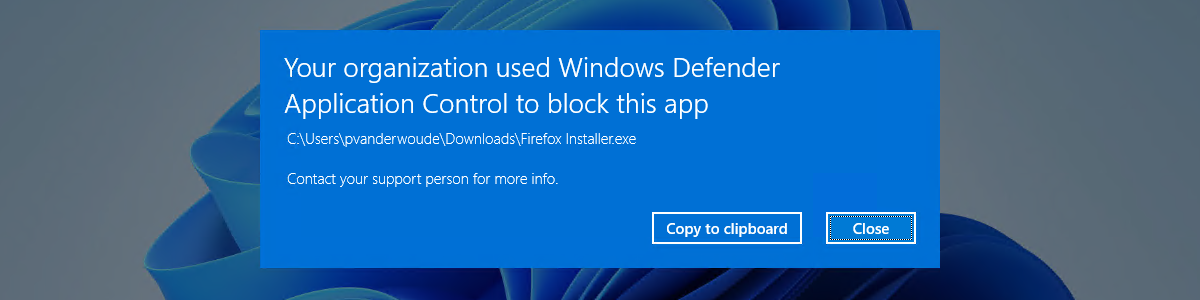

WDAC es una solución de seguridad avanzada para controlar qué código puede ejecutarse en un sistema Windows. Frente a modelos tradicionales basados en antivirus o firewalls, WDAC adopta un enfoque proactivo: sólo se ejecuta el software explícitamente permitido según las políticas configuradas, eliminando la ejecución por defecto de binarios desconocidos, malware y scripts no firmados.

Esto lo convierte en la herramienta ideal para proteger estaciones de trabajo críticas, servidores y endpoints con datos sensibles o usuarios con altos privilegios. WDAC es más potente que otras soluciones como AppLocker, ya que actúa a nivel de kernel y soporta diferentes métodos de validación: firma digital, hash, ruta, nombre de editor, etc. Además, permite controlar no sólo aplicaciones, sino también controladores, DLLs, módulos, scripts y extensiones, asegurando que solo se ejecuten componentes de confianza.

Ventajas de implementar políticas WDAC

Las razones para implementar WDAC en tu infraestructura son numerosas, especialmente si la seguridad es prioritaria:

- Bloqueo total de binarios no autorizados, incluyendo software malicioso, sin firma o herramientas de ataque.

- Mitigación de amenazas persistentes, como ataques con LOLBins, scripts desde ubicaciones inseguras, o ejecución lateral no autorizada.

- Mayor control granular sobre qué archivos pueden ejecutarse, quiénes pueden hacerlo y desde dónde, permitiendo definir políticas a distintos niveles: base y complementarias por grupo o usuario.

- Auditoría avanzada: WDAC puede activarse en modo auditoría para registrar actividades potencialmente bloqueadas antes de activar el modo de aplicación estricta, minimizando riesgos de interrupción.

- Integración con herramientas modernas de gestión como Intune, Windows Admin Center, Group Policy y soluciones de MDM, facilitando la administración centralizada y despliegue de políticas.

- Protección reforzada para scripts e instaladores (PowerShell, archivos MSI, DLLs, etc.), bloqueando ejecuciones no firmadas o fuera de los estándares de seguridad definidos.

Escenarios de uso y flexibilidad de WDAC

WDAC está especialmente indicado para entornos empresariales donde la seguridad, la gestión de riesgos y el cumplimiento normativo son prioritarios. Algunos ejemplos donde WDAC marca la diferencia:

- Equipos de usuarios con altos privilegios o acceso a datos sensibles

- Servidores expuestos a Internet o con funciones críticas

- Endpoints en entornos industriales, estaciones de trabajo o call centers

- Equipos que ejecutan aplicaciones legacy o UWP que necesitan control granular

- Escenario BYOD donde es clave separar aplicaciones permitidas de las personales

Gracias a sus modos de funcionamiento flexibles, puedes empezar configurando WDAC en modo auditoría para monitorizar sin bloquear, ajustar tu política en base al feedback recibido y, cuando estés listo, pasar al modo «enforcement» para aplicar las restricciones en producción de forma segura.

Componentes y arquitectura de una política WDAC

El núcleo de WDAC es la política (o conjunto de políticas) que defines. Estas políticas pueden tener diversos elementos configurables:

- Reglas de editor o publicador: permiten o bloquean aplicaciones según el editor de la firma digital

- Reglas de hash: controlan la ejecución de archivos específicos (aunque cambien de ubicación)

- Reglas de ruta: especifican carpetas o rutas donde se permite ejecutar código

- Reglas de paquete: útiles sobre todo para apps UWP o instaladas desde la Store

- Reglas de scripts, DLLs y controladores: controlan la ejecución de componentes no ejecutables directos

- Excepciones y reglas personalizadas para coberturas específicas (por ejemplo, permitir componentes de software de Citrix con firmas concretas o binarios concretos en escenarios de actualización)

Además, WDAC admite la combinación de una política base y varias complementarias, lo que permite tener un control central, pero adaptado a necesidades concretas por departamento, grupo o usuario. Las políticas complementarias solo pueden AMPLIAR los permisos de la base, nunca restringirlos, por lo que es clave diseñarlas con cabeza.

Cómo crear y aplicar políticas WDAC: herramientas y procedimientos

La creación de políticas WDAC puede abordarse desde diferentes ángulos y con diversas herramientas, según el grado de personalización y el entorno de gestión. Te resumimos los principales métodos y pasos recomendados.

Asistente de Directivas de WDAC y WDAC Policy Wizard

Para quien busca automatización y facilidad, lo más accesible es usar el Asistente para Directivas de Control de Aplicaciones de Windows Defender, disponible en Windows 10/11 y en la herramienta WDAC Policy Wizard de Microsoft. Esta utilidad guía paso a paso por la definición de reglas principales, selección de plantillas, inclusión de reglas personalizadas y generación de los archivos de política (.xml y .cip).

Algunos puntos destacables del proceso:

- Elegir la plantilla «modo firmado y de confianza» para garantizar compatibilidad con componentes de Windows, Store y controladores firmados

- Habilitar primero el modo de auditoría para probar la política y analizar el impacto antes de aplicarla en producción

- Agregar reglas personalizadas (por hash, ruta, editor…) según el software específico de tu organización

Una vez creadas las reglas, podrás editar manualmente el archivo .xml para ajustes finos, y posteriormente convertirlo a formato binario (.cip, .p7b) apto para ser aplicado mediante copia en la ruta C:\Windows\System32\CodeIntegrity\CiPolicies\Active y reinicio del sistema.

Creación de políticas usando PowerShell

Para administradores avanzados, PowerShell es el método preferido por su flexibilidad y automatización:

- Generar política base:

New-CIPolicy -Level Publisher -Fallback Hash -FilePath "C:\WDAC\AuditPolicy.xml" -UserPEs -AllowFramework -AllowCatalogs - Convertir política a binario:

ConvertFrom-CIPolicy -XmlFilePath "C:\WDAC\AuditPolicy.xml" -BinaryFilePath "C:\WDAC\AuditPolicy.bin" - Implementar en el sistema:

Copy-Item "C:\WDAC\AuditPolicy.bin" "C:\Windows\System32\CodeIntegrity\SIPolicy.p7b"

En modo auditoría, todo se permite pero se registra cualquier intento bloqueado, permitiendo refinar la política antes de activar el modo de aplicación real.

Uso de generadores online de políticas WDAC

Para quienes buscan rapidez y no quieren instalar herramientas, existen servicios como WDAC Policy Generator que permiten crear archivos .xml y .cip personalizados mediante formularios online. Solo hay que elegir la versión de Windows, modo de auditoría, reglas de ruta, hash, editor, cargar archivos de referencia y descargar la política generada lista para ser aplicada.

Prácticas recomendadas y recomendaciones específicas

Es recomendable seguir algunas buenas prácticas para garantizar un despliegue correcto:

- Inicializa siempre en modo auditoría para evitar bloqueos accidentales de software crítico o de negocio. Supervisa los logs (

Event Viewer > Microsoft-Windows-CodeIntegrity/Operational, evento 3033) antes de endurecer la política. - Actualiza las reglas tras cada despliegue, especialmente tras instalar o actualizar software relevante (aplicaciones de Citrix, drivers, herramientas propias).

- Incluye reglas específicas para binarios de proveedores que no actualizan sus archivos frecuentemente o que distribuyen ejecutables no firmados (por ejemplo, binarios de terceros en VDA antiguos de Citrix).

- Utiliza políticas base pequeñas combinadas con políticas complementarias específicas para escalar permisos según grupos, departamentos o necesidades temporales.

- En entornos donde se utilicen software de gestión como Windows Admin Center, es imprescindible agregar los certificados y reglas necesarios para evitar bloqueos de funciones administrativas o de conectividad (certificados de Microsoft Code Signing PCA 2011, reglas para WiX, etc.).

- Controla el acceso SMB en la administración remota, asegurando que los puertos necesarios (445 TCP) están abiertos y los permisos UNC están correctamente gestionados.

Solución de problemas y limitaciones habituales

Al aplicar políticas WDAC, pueden aparecer algunos problemas frecuentes:

- Bloqueo de binarios legítimos tras una actualización parcial de software (por ejemplo, actualización de VDA Citrix que no renueva binarios de terceros).

- Errores «Módulo no encontrado» o fallos de conexión en Windows Admin Center por ausencia de permisos o reglas necesarias.

- Desincronización de directivas entre políticas base y complementarias, haciendo que algunas aplicaciones queden bloqueadas aunque deberían estar permitidas.

Para abordarlos, es útil:

- Revisar los registros y eventos en Event Viewer tras cambios en las políticas.

- Reaplicar y ajustar las reglas después de instalar nuevo software o actualizaciones.

- Revertir a modo auditoría en caso de incidentes, revisar la política y volver a aplicar las reglas correctas.

Gestión avanzada: casos especiales y control de aplicaciones específicas

WDAC puede gestionar apps UWP, extensiones, módulos, scripts y controladores, incluso en dispositivos como HoloLens. Para aplicaciones UWP, es esencial conocer su PackageFamilyName, que se obtiene mediante PowerShell o Device Portal, para definir reglas específicas de protección o bloqueo.

También se puede definir reglas personalizadas para bloquear versiones específicas de navegadores como Microsoft Edge, mediante reglas detalladas que especifican el nombre del archivo y la versión:

<Deny FriendlyName="C:\Data\Programs FileRule" PackageVersion="65535.65535.65535.65535" FileName="msedge.exe" />En entornos con roles múltiples o administración remota usando herramientas como Intune o MDM, es fundamental coordinar las actualizaciones de las políticas en todos los nodos para mantener la coherencia y seguridad.

Cómo verificar la aplicación de políticas WDAC y monitorizar el impacto

Para asegurarte de que tus políticas WDAC están funcionando correctamente, revisa los eventos en el Visor de Eventos en la ruta Registros de aplicaciones y servicios → Microsoft → Windows → CodeIntegrity → Operational. Los eventos 3033 indican que la directiva se ha activado y las entradas de bloqueo o auditoría muestran las acciones tomadas.

También puedes utilizar PowerShell para filtrar eventos relacionados con bloqueos:

Get-WinEvent -LogName "Microsoft-Windows-CodeIntegrity/Operational" | Where-Object { $_.Message -like "*would have been blocked*" }

Es importante validar que los archivos bloqueados corresponden a amenazas o componentes no autorizados, y ajustar la política si se detectan falsos positivos que puedan afectar operaciones normales.

Implementar y mantener políticas WDAC personalizadas es una estrategia eficiente para elevar la seguridad, reducir la exposición a amenazas y garantizar que solo el software autorizado se ejecuta en tu infraestructura, aunque requiere dedicación en planificación y ajuste continuo.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.