- BitTorrent ya integra verificación de integridad pieza a pieza mediante hashes SHA‑1 incluidos en el archivo .torrent.

- El checksum externo (SHA‑256, firmas, etc.) sirve para validar autenticidad y detectar problemas ajenos al protocolo.

- Herramientas como TorrentCheck y una buena configuración de red mejoran el control sobre colecciones grandes y actualizaciones.

- En entornos críticos conviene combinar verificación interna del torrent con hashes independientes y buenas prácticas de seguridad.

Si utilizas BitTorrent a menudo, es normal que te preguntes si las descargas por torrent necesitan checksum adicional o si basta con lo que hace el propio cliente torrent. Muchos usuarios confían ciegamente en la verificación interna del torrent, otros siempre comparan hashes como SHA-256, y algunos incluso usan el propio torrent como si fuera un sistema de integridad casero.

En las próximas líneas vamos a desgranar con calma cómo funciona la verificación de piezas en BitTorrent, qué papel juegan los hashes (checksum), cuándo conviene comprobar manualmente archivos grandes (por ejemplo ISOs de Linux) y cómo encaja todo esto dentro del ecosistema P2P. La idea es que, al terminar, tengas claro si necesitas checksums externos, cuándo y cómo usarlos, y qué herramientas pueden ayudarte.

¿Qué es realmente un torrent y qué información contiene?

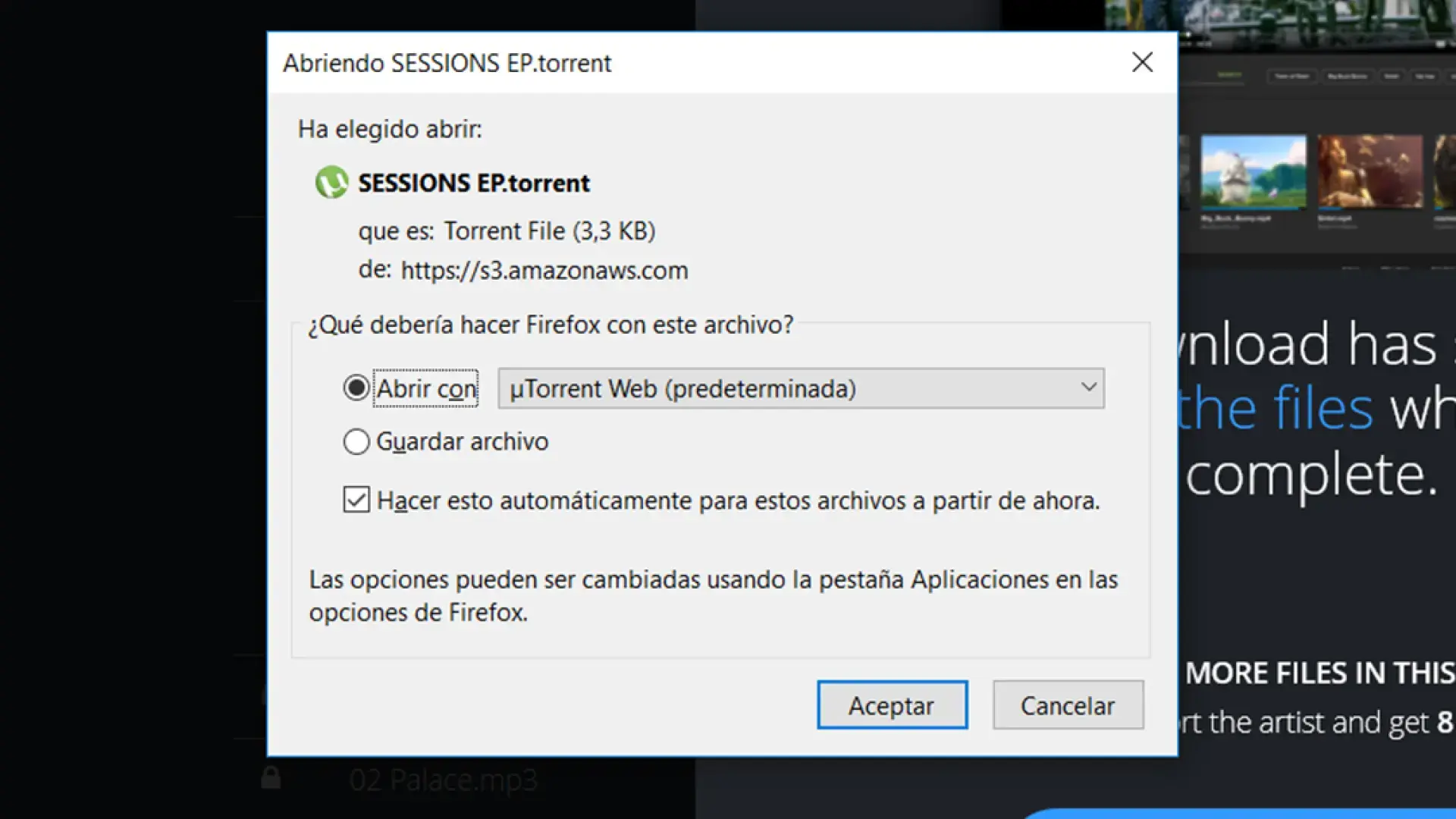

Un archivo con extensión .torrent no es el contenido en sí, sino un pequeño fichero de metadatos. Su misión es describir qué se va a descargar y cómo se va a coordinar la transferencia entre todos los participantes (peers) de la red BitTorrent.

En su interior, un torrent incluye una sección llamada “announce” donde se especifica la URL del tracker principal, es decir, el servidor que coordina el enjambre (swarm) de usuarios conectados. También lleva una sección de “información” que contiene los nombres de los archivos que forman el torrent, sus tamaños, la longitud de cada pieza y, muy importante, el hash SHA-1 de cada pieza en la que se dividen los datos.

Los archivos compartidos se trocean en piezas de igual tamaño (habitualmente entre 64 KB y varios MB). De cada una de esas piezas se calcula una suma de comprobación (checksum) usando SHA‑1, y esos hashes se guardan dentro del .torrent. Esos hashes no se recalculan cada vez que alguien comparte: forman parte fija del torrent y son la base de la verificación de integridad.

Cuando un cliente recibe una pieza desde otros pares, vuelve a calcular la suma SHA‑1 de esa pieza descargada y la compara con el valor que viene en el torrent. Si no coinciden, descarta la pieza y la vuelve a pedir. Gracias a esto, BitTorrent ya incorpora un sistema de verificación de integridad muy robusto, pieza a pieza.

Este diseño tiene una consecuencia directa: mientras tengas el archivo .torrent original y los datos descargados, tu cliente puede reverificar todo el contenido simplemente forzando un chequeo (forced re-check o similar) sin necesidad de un checksum externo tradicional de todo el archivo.

BitTorrent como “checksum gigante”: ¿tiene sentido usarlo así?

Algunos usuarios utilizan un enfoque curioso: en lugar de guardar un hash MD5 o SHA‑256 de cada archivo multimedia, conservan el archivo .torrent y, cuando quieren comprobar si un fichero se ha corrompido, lo cargan en el cliente y ejecutan una reverificación forzada. Si el cliente marca el torrent como 100 % correcto, asumen que el archivo está íntegro.

Esta idea no es descabellada: el .torrent incluye todos los hashes pieza a pieza, con lo que, al re-chequear, el cliente recomputa esas sumas y las compara. En la práctica, es un sistema de checksum distribuido. Mientras el .torrent siga siendo exactamente el mismo y el archivo no haya cambiado, esa verificación es muy fiable.

El problema aparece en cuanto pierdes el .torrent o el archivo se mueve, se renombra o se modifica ligeramente. Sin ese metadato original, el cliente ya no sabe qué piezas debería verificar, ni cuáles son los hashes correctos. En ese punto te quedas sin tu “checksum” particular y tienes que recurrir a otros métodos.

Además, tener montado este sistema como única forma de control puede ser poco práctico para grandes colecciones: dependes de conservar cientos de .torrent, mantener las rutas intactas y usar siempre el mismo cliente para poder repetir la comprobación cómodamente.

Como solución “me apaño así y me vale”, usar el torrent como verificador está bien, pero si buscas un sistema de archivo a largo plazo o entorno profesional, es más sensato combinarlo con hashes estándar (SHA‑256, SHA‑512, etc.) almacenados en ficheros de texto o bases de datos.

¿Necesitan las descargas por torrent un checksum extra?

Desde el punto de vista técnico, el protocolo BitTorrent ya implementa un sistema de control de integridad muy sólido mediante los hashes por pieza. Eso te garantiza que el archivo que termina en tu disco coincide con el que se describió cuando se creó el .torrent.

Sin embargo, conviene diferenciar dos cosas: por un lado, la integridad de los datos durante la transferencia; por otro, la autenticidad y verificación independiente de lo que has descargado (por ejemplo, una ISO oficial de una distribución GNU/Linux).

Cuando descargas una ISO de Ubuntu, Debian, Manjaro o similares vía BitTorrent, el cliente ya comprueba que cada pieza llega sin errores. Pero el proyecto suele publicar también hashes SHA‑256 (y a veces SHA‑512 o firmas GPG) en su web. Esa comprobación externa no es para corregir fallos del torrent, sino para que puedas verificar que el archivo final coincide con lo que la distro considera oficial y que no ha sido manipulado en origen.

En otras palabras: el checksum integrado en el torrent te asegura que recibes exactamente lo que describe el .torrent; la suma de verificación publicada por la distro te asegura que ese archivo es el que ellos querían distribuir y no una versión modificada o corrupta por un problema en tu sistema de archivos o en una copia posterior.

Por ello, en escenarios sensibles (ISOs, backups críticos, ficheros legales, grandes bases de datos) se recomienda usar siempre hashes externos adicionales, incluso aunque los archivos hayan llegado íntegros vía BitTorrent.

Descargas torrent que no coinciden con el SHA‑256 publicado: casos reales

Puede ocurrir que descargues una ISO mediante torrent, calcules el SHA‑256 y este no cuadre con el valor oficial, mientras que la misma ISO bajada por HTTP sí coincide. Es fácil pensar: “los torrents son inseguros” o “el torrent ha bajado mal”. Pero la experiencia práctica muestra que muchas veces el problema no está en BitTorrent.

Un caso típico: un usuario descarga varias ISOs de Kubuntu y Manjaro por torrent, calcula sus hashes SHA‑256 y ninguno coincide con el publicado por la distro. Luego baja las mismas imágenes “por el método tradicional” (HTTP/HTTPS) y las sumas sí encajan. La sospecha lógica recae en el cliente torrent.

Sin embargo, al repetir la descarga de la misma ISO a través de otro cliente, e incluso en otra máquina distinta, el hash pasa a coincidir con el de la fuente oficial. Eso indica que el protocolo y el swarm estaban bien, y que el fallo residía en algún otro punto del flujo.

Posteriormente, al montar el directorio donde estaban las ISOs mediante NFS en otro equipo, la verificación SHA‑256 funciona sin problemas. Resultado: las imágenes se habían descargado bien desde el primer momento, pero había un problema con el sistema de archivos compartido NFS entre un NAS y el portátil, que alteraba la lectura de los datos o devolvía resultados inconsistentes al calcular el hash.

Este tipo de historias dejan clara una idea: si el cliente muestra el torrent al 100 % y la reverificación interna es correcta, es muy poco probable que el archivo esté mal descargado. Cuando un SHA‑256 externo no encaja, hay que considerar otras posibles causas: errores del sistema de archivos, fallos en el NAS, problemas de memoria, discos con sectores dañados o incluso software intermedio (antivirus, filtros, comparticiones remotas) interfiriendo en la lectura.

Cómo verificar manualmente un torrent y sus archivos

Aunque todos los clientes BitTorrent modernos realizan comprobaciones automáticas, a veces necesitas ver de forma explícita qué archivos están correctos, cuáles faltan y si hay datos sobrantes en una carpeta. Existen herramientas específicas para examinar la relación entre un .torrent y un conjunto de ficheros descargados.

Una de las utilidades más prácticas es TorrentCheck, disponible para Windows y Linux. Está pensada para trabajar con torrents que incluyen muchos archivos (por ejemplo, colecciones de ROMs, sets de emulación tipo MAME, etc.), donde es muy fácil que falten algunos elementos o se mezclen versiones viejas con nuevas.

El funcionamiento básico es sencillo: indicas al programa el archivo .torrent y la carpeta donde están los datos. TorrentCheck analiza pieza a pieza y archivo a archivo qué encaja con lo que espera el torrent. Para ello usa la información de tamaño, estructura y los hashes SHA‑1 de las piezas incluidos en el metadato.

Entre las opciones más útiles está la de marcar “Check file integrity (SHA‑1)” y “Open report after scan”, que permiten centrarte en la integridad y ver un informe textual con los resultados. El escaneo puede tardar si tienes un montón de ficheros o tu equipo va justo de recursos, pero al finalizar sabrás con precisión qué partes del torrent están correctas y cuáles no.

Además, TorrentCheck facilita actualizar torrents ya descargados cuando solo han cambiado unos pocos archivos. Puedes pedirle que localice ficheros innecesarios (no incluidos en el torrent), que borre automáticamente los que tengan tamaño incorrecto, o que cree copias de seguridad antes de hacer cambios radicales. Es una forma de ahorrar ancho de banda al evitar volver a bajar gigas que ya tienes bien.

Archivos completos y tamaño aparente: cómo saber si falta algo

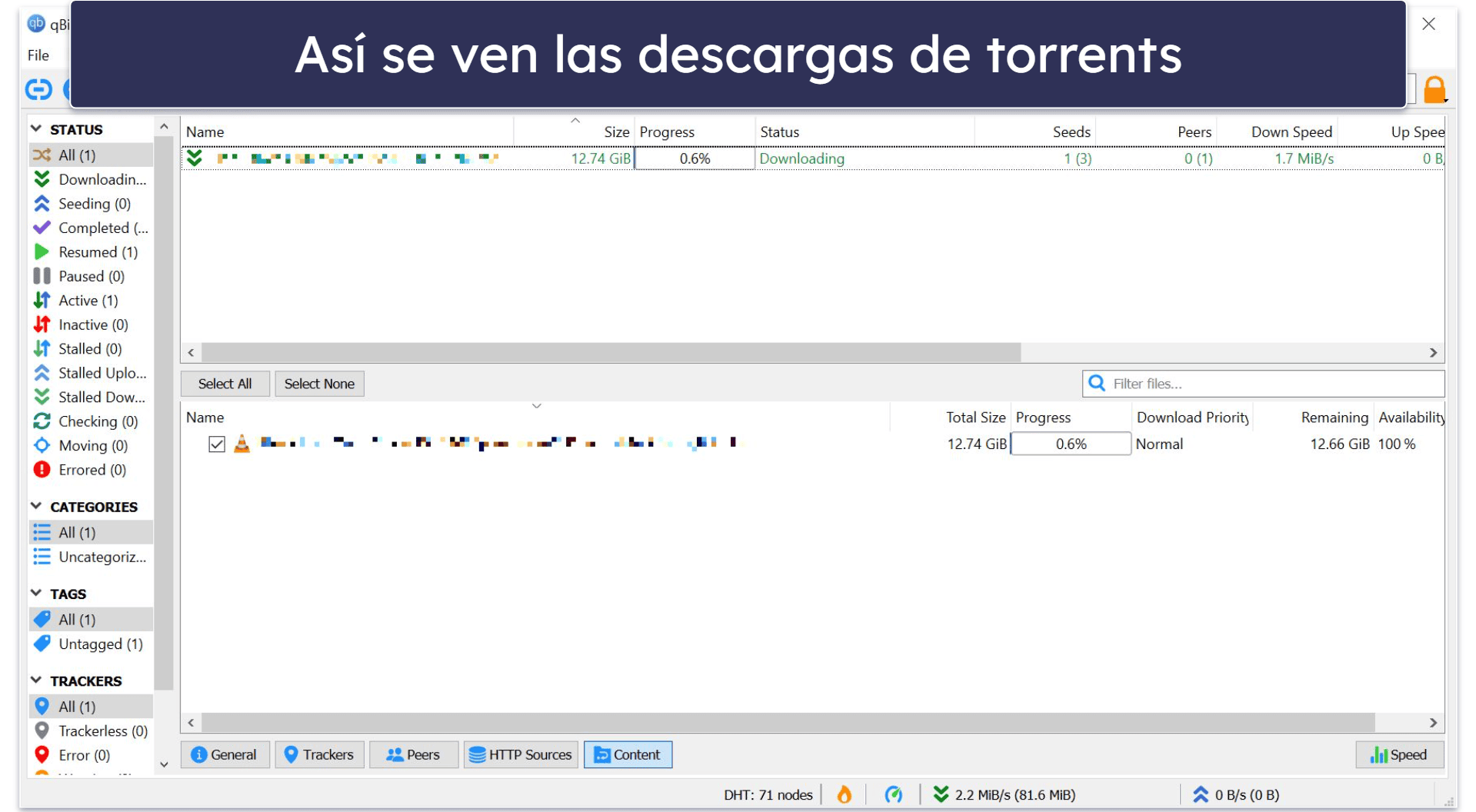

Un detalle que despista a muchos usuarios es que, durante la descarga, los archivos suelen aparecer con su tamaño definitivo desde el primer momento, aunque no se hayan completado. Esto se debe a que muchos clientes “prealocan” el espacio en disco para evitar fragmentación o problemas posteriores.

Eso significa que ver un fichero de, por ejemplo, 4 GB en la carpeta de descargas no implica que esté completo. Hasta que el cliente no marque el 100 % del torrent, puede haber huecos internos (piezas aún sin descargar o no verificadas) aunque el tamaño aparente sea el esperado.

Si ya no tienes el archivo .torrent y quieres comprobar si un fichero descargado por ese método está entero, lo tienes más complicado. Puedes comparar su hash con otro usuario que sí lo tenga verificado, o con una suma oficial, o intentar conseguir de nuevo el .torrent original y dejar que el cliente vuelva a escanear la carpeta para identificar qué piezas están presentes.

En casos donde hay varios archivos con el mismo nombre o tamaño parecido y no te fías de la fecha de modificación, la mejor arma siguen siendo los checksums externos estándar: genera SHA‑256 o SHA‑1 de cada archivo, compáralos entre sí y elige el que coincida con el valor de referencia o el que quieras conservar.

Para colecciones grandes, mucha gente opta por crear ficheros de suma (por ejemplo, SHA256SUMS) en cada carpeta importante, generados una sola vez cuando se sabe que todo está correcto. A partir de ahí, cualquier futura verificación se reduce a recalcular y comparar con ese archivo de referencia.

Redes P2P y BitTorrent: contexto de seguridad e integridad

BitTorrent es solo una de las muchas implementaciones de redes P2P (peer to peer). En este tipo de redes, cada equipo conectado actúa a la vez como cliente y como servidor, compartiendo recursos con otros nodos sin depender íntegramente de una infraestructura central.

En contraposición, en las arquitecturas cliente-servidor clásicas (HTTP, FTP, etc.) el servidor es la única fuente “autorizada” de los archivos. Eso simplifica la administración, pero concentra toda la carga y convierte ese servidor en un punto único de fallo.

En P2P, muchos nodos aportan trozos del mismo fichero, de forma que tu cliente puede recibir piezas desde docenas de pares simultáneamente. De ahí que protocolos como BitTorrent o eDonkey sean tan eficaces para distribuir archivos grandes, porque reparten el esfuerzo entre todos los participantes y escalan muy bien cuando hay mucha demanda.

El precio de esa eficiencia es que el protocolo y el ecosistema se vuelven más complejos. Surgen riesgos como el “poisoning” (subir archivos falsos con nombres engañosos), la contaminación de piezas con datos corruptos, los ataques de saturación (DoS) o la vigilancia de determinados rangos de IP por parte de organizaciones interesadas en monitorizar el tráfico.

BitTorrent, con su sistema de hashes por pieza, está especialmente bien armado contra la corrupción accidental de datos: si una pieza no encaja con el hash esperado, se desecha. Sin embargo, esa protección no impide que el archivo en conjunto sea malicioso o contenga lo que no promete. Simplemente asegura que recibes exactamente lo que otra persona empaquetó en ese torrent.

Principales redes P2P y su relación con la integridad de archivos

A lo largo del tiempo han surgido numerosas redes P2P, cada una con diseños y mecanismos de verificación distintos. Algunas son más vulnerables a archivos falsos, otras priman el anonimato o la preservación de contenidos, y no todas ofrecen la misma robustez a nivel de integridad.

Por ejemplo, redes como FastTrack (popularizada por Kazaa), Gnutella, OpenFT o Ares se han enfocado principalmente al intercambio de todo tipo de ficheros, apoyándose en supernodos, índices distribuidos y sistemas de búsqueda integrada. Aunque realizan ciertas comprobaciones, han sufrido bastante por campañas de envenenamiento y contaminación de contenidos.

En el extremo contrario tenemos proyectos como Freenet, pensados más para la publicación anónima y resistente a la censura de páginas y archivos. Su prioridad es la privacidad y la redundancia distribuida; la integridad de los bloques se protege internamente, pero el objetivo principal no es tanto identificar con precisión una ISO concreta, sino mantener accesible un contenido aunque desaparezcan algunos nodos.

También hay redes con fuerte componente comunitario, como Direct Connect, donde te conectas a hubs concretos con normas propias. En muchos de estos hubs se aplica un control humano sobre lo que se comparte, lo que reduce en parte la presencia de archivos falsos, aunque técnicamente la integridad depende de las transferencias directas 1 a 1.

El ecosistema eDonkey/eMule, con sus servidores y la red Kad, se sitúa a medio camino: es descentralizado, con colas de espera, sistema de créditos y elinks que sirven como identificadores de contenido. Cuenta con mecanismos de verificación de bloques, pero también sufre problemas de material adulterado en ciertos ámbitos.

BitTorrent frente a otras redes: por qué se considera más fiable

BitTorrent se diseñó desde el principio con la idea de distribuir archivos grandes de forma eficiente, con un control fuerte sobre qué se descarga y quién lo coordina. Una de sus características clave es que no incorpora un sistema de búsqueda global integrado: el usuario tiene que localizar los .torrent por otros medios (webs, índices, páginas oficiales, etc.).

Esto ha favorecido su adopción por proyectos legítimos que necesitan repartir grandes volúmenes de datos sin arruinarse en ancho de banda: distribuciones GNU/Linux, repositorios de software libre, videojuegos, plataformas de contenido, etc. Muchos de esos proyectos mantienen sus propios trackers y publican tanto los torrents como los hashes oficiales de los archivos.

Al controlar el origen de los .torrent, se reduce bastante el riesgo de descargar ficheros alterados. Si bajas una ISO de la web oficial de una distro y usas el torrent que ellos enlazan, el tracker y el swarm estarán centrados en ese archivo concreto, con sus hashes de pieza definidos. La combinación de .torrent + tracker fiable + checksum oficial ofrece un nivel de confianza muy alto.

En el plano técnico, la descarga multiparte y el reparto de ancho de banda entre peers permiten que un archivo muy solicitado se distribuyan a grandes velocidades una vez hay suficientes seeds. Y como ya hemos visto, cada pieza pasa por una verificación SHA‑1, lo que dificulta que se propaguen fragmentos corruptos sin ser detectados.

Todo esto no quiere decir que BitTorrent sea infalible o que no existan torrents maliciosos. Pero explica por qué, comparado con otras redes P2P más “abiertas” y menos estructuradas, la percepción de seguridad e integridad es mejor, sobre todo cuando hablamos de fuentes oficiales.

Riesgos, malware y buenas prácticas al usar P2P

Independientemente de la red o del protocolo, el uso de P2P arrastra una serie de riesgos recurrentes que conviene tener siempre presentes. No todo son problemas de checksum o integridad de piezas; a menudo el peligro está en el propio contenido compartido.

Entre las amenazas típicas están los archivos falsos con nombres llamativos que en realidad contienen malware, los binarios modificados para incluir troyanos, la distribución de contenidos ilegales o las estafas que consisten en cobrar por acceso a material que, en teoría, ya es accesible de forma gratuita en redes P2P.

Para minimizar sustos, es básico mantener un antivirus actualizado (especialmente en Windows), utilizar firewalls correctamente configurados y elegir clientes P2P de código abierto o con buena reputación, evitando instaladores cargados de adware o toolbars sospechosos.

En el terreno de la privacidad, muchas organizaciones y empresas monitorizan el tráfico de ciertas redes, por lo que, si operas cerca del límite de lo legal o directamente lo sobrepasas, corres el riesgo de recibir avisos, sanciones o demandas. Más allá de lo moral, es prudente conocer la legislación de tu país y las normas específicas de cada red o tracker.

Existen herramientas de refuerzo como PeerGuardian o listas de IP filtradas que bloquean conexiones de rangos asociados con monitorización, así como soluciones de anonimato como TOR. No obstante, su uso con P2P tiene matices: no todos los servicios permiten ese tipo de tráfico, y en ocasiones las velocidades se desploman, lo que hace poco práctico descargar torrents grandes de este modo.

Configuración de puertos, firewall y router en clientes torrent

Para que los clientes BitTorrent y otras aplicaciones P2P funcionen bien, es fundamental cuidar la configuración de red. Muchos problemas de velocidad o de ID baja (en redes tipo eDonkey) se deben simplemente a puertos bloqueados por un firewall o por el router.

Lo habitual es que cada cliente utilice un puerto o rango de puertos concreto para escuchar conexiones entrantes. Es necesario permitir ese tráfico en el firewall del sistema y, si estás detrás de un router, hacer el correspondiente port forwarding hacia la IP local de tu equipo.

En BitTorrent, si el puerto está cerrado, seguirás pudiendo descargar en modo más pasivo, pero perderás muchas conexiones potenciales y el rendimiento será peor. En otras redes, como Direct Connect o eMule, una configuración incorrecta te deja con ID baja o en modo pasivo, con fuertes restricciones.

Es importante también no asignar el mismo puerto a varias aplicaciones o a más de un equipo a la vez, y evitar rangos reservados por otros servicios sensibles. Cada cliente P2P que quieras tener funcionando en paralelo debería contar con un puerto dedicado y correctamente reenviado en el router.

Por último, conviene ajustar el número máximo de conexiones y los límites de subida y bajada. Un exceso de conexiones simultáneas puede ahogar el router y la red doméstica; sin embargo, limitar ligeramente la subida (sin llegar a cero) suele ayudar a que los acks y el control de flujo funcionen mejor, mejorando también la velocidad de descarga.

Checksums, tamaños de archivo y transferencias masivas fuera del P2P

Más allá de BitTorrent, el concepto de tamaño de archivo y verificación de integridad es crítico en cualquier entorno donde se mueven grandes volúmenes de datos: empresas, investigación científica, copias de seguridad, distribución de software, etc.

Hablamos de bases de datos que ocupan terabytes o petabytes, vídeos 4K y 8K sin comprimir, juegos que superan fácilmente las decenas de gigas, imágenes de sistemas de archivos enteros, conjuntos de datos del LHC o índices de buscadores gigantescos. En todos estos casos, un único error de bit puede tener consecuencias costosas.

En el mundo corporativo se utilizan plataformas especializadas para transferencias seguras de archivos grandes, que integran cifrado en tránsito, autenticación robusta, controles de acceso, validación de checksums y, en ocasiones, firmas digitales. El objetivo es garantizar que el archivo llega completo, sin ser alterado y solo a los destinatarios autorizados.

Se combinan varios métodos: almacenamiento en la nube, servicios de alojamiento de archivos con enlaces compartidos, FTP/SFTP, FTPS, VPN, e incluso mecanismos P2P privados o controlados. Siempre con la verificación mediante hashes como última línea de defensa frente a errores o manipulaciones.

En este sentido, la filosofía es la misma que al usar torrents para ISOs: la transferencia puede ser muy fiable, pero el checksum independiente sigue siendo la referencia para estar seguros de que el contenido final coincide con el original previsto, independientemente del camino recorrido.

Todo este panorama nos deja una idea bastante clara: BitTorrent ya hace un excelente trabajo como sistema de verificación interna gracias a sus hashes por pieza, de modo que no necesitas un checksum extra para saber si la descarga se ha completado bien, pero en cuanto hablamos de seguridad, autenticidad o almacenamiento a largo plazo, sigue siendo buena práctica complementar el torrent con sumas externas (SHA‑256, SHA‑512 o firmas), mantener una red P2P bien configurada y apoyarte en herramientas de comprobación cuando gestionas colecciones grandes o datos especialmente críticos.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.