- Una VM bien aislada reduce riesgos, pero no es infalible: controla red, snapshots y puentes al host.

- Elige hipervisor y herramientas según objetivo: VirtualBox/VMware/Hyper-V/KVM, Cuckoo, REMnux, Volatility y FakeNet‑NG.

- Configura la red con criterio (NAT/Host‑only) y desactiva integraciones host‑guest para evitar fugas.

- Si hay evasión anti‑VM o necesitas máxima fidelidad, recurre a hardware físico con restauración por imagen.

Probar malware dentro de una máquina virtual suena a idea brillante: un entorno aislado, con botón de retroceso y sin consecuencias… ¿o no? La respuesta corta es que sí, puede ser seguro, pero solo si entiendes los límites del aislamiento y configuras el laboratorio con cabeza. Si lo haces a la ligera, el riesgo de fuga a tu host o a la red corporativa existe.

Este artículo recopila y reordena, con palabras claras, lo que cuentan diversas fuentes de referencia sobre virtualización, seguridad y análisis de muestras. Vas a encontrar criterios para decidir cómo montarlo, trucos de red para no meter la pata, herramientas recomendadas y, muy importante, cuándo una VM no es suficiente. La idea es que termines con un plan realista y prudente, sin mitos.

¿Qué es exactamente una máquina virtual y por qué ayuda con el malware?

Una máquina virtual (VM) es, esencialmente, un “ordenador dentro de tu ordenador”, ejecutado por un hipervisor que reparte CPU, memoria, disco y red del equipo anfitrión. Desde dentro, la VM se comporta como un PC completo con su propio sistema operativo, aplicaciones y hardware virtual. Esa separación lógica aporta el primer nivel de contención para pruebas de software dudoso.

Hay dos enfoques de virtualización que conviene distinguir: las máquinas virtuales de proceso (como la JVM) que ofrecen un entorno para ejecutar aplicaciones concretas, y las máquinas virtuales de sistema, que emulan un sistema operativo entero. Para pruebas de malware lo que nos interesa son las VMs de sistema, con su SO invitado, su disco y su pila de red propios.

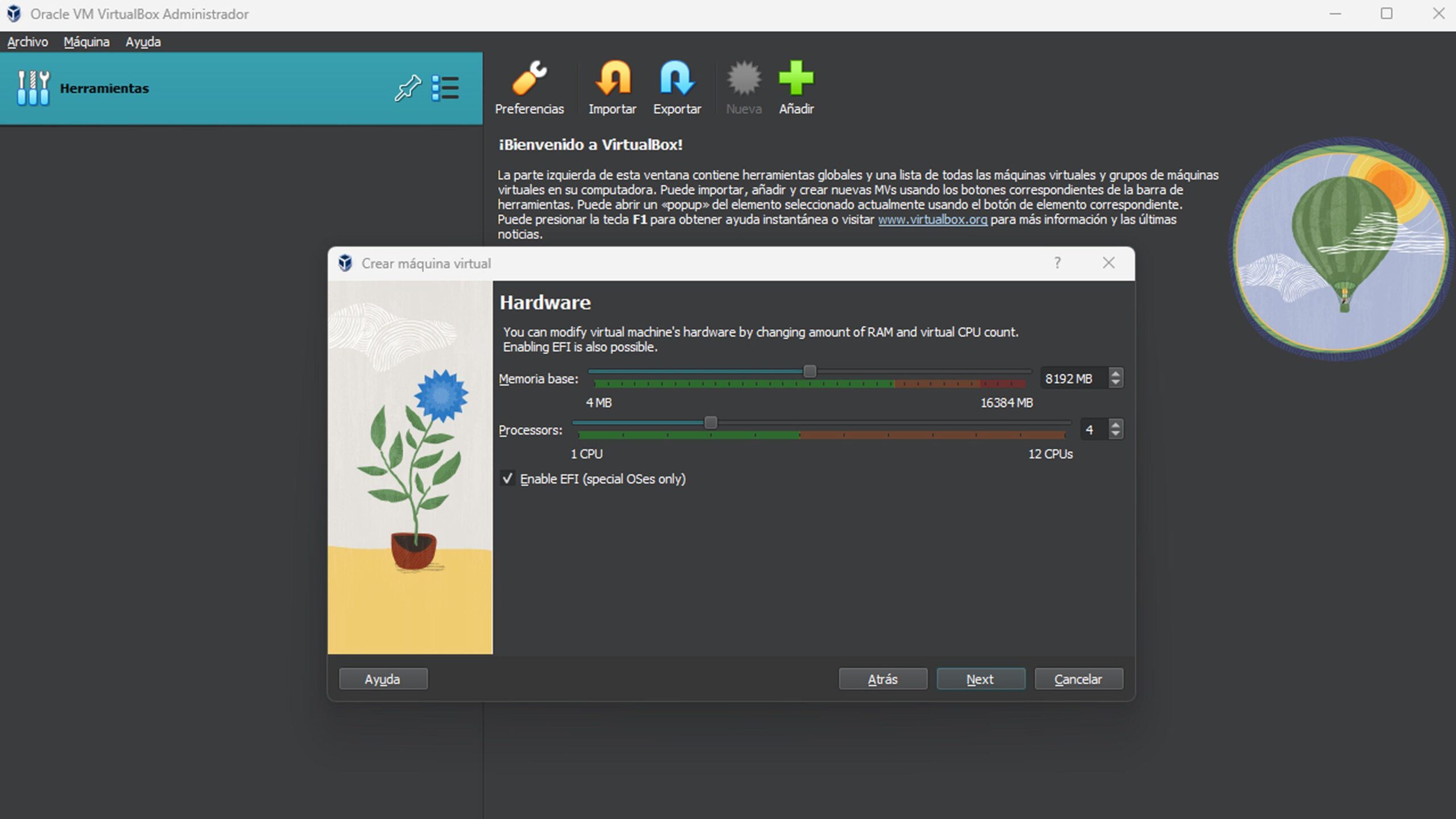

Un hipervisor (VMM) hace de mediador entre el host físico y las VMs. VirtualBox, VMware Workstation/Fusion, Hyper‑V o KVM son ejemplos populares que permiten ejecutar varias VMs a la vez y gestionar recursos bajo demanda. A nivel práctico, arrancas la VM en una ventana y trabajas como si fuera otro equipo.

¿Por qué es útil esto al analizar malware? Porque el daño, idealmente, se queda “encerrado” dentro del invitado. Si una muestra cifra archivos, manipula el registro o intenta persistir, los cambios afectan a ese entorno, no al host. Además, gracias a las instantáneas, puedes volver atrás en segundos tras un experimento fallido.

¿Es seguro de verdad? Límites del aislamiento y buenas prácticas

La virtualización ayuda mucho, pero no es una cápsula impenetrable. Existen muestras que detectan que están en VM, que cambian de comportamiento o que intentan escapar explotando vulnerabilidades del hipervisor o de integraciones entre host e invitado. No es lo normal, pero la posibilidad está ahí y hay que comportarse como si pudiera ocurrir.

Para minimizar riesgos, se recomienda una preparación estricta del laboratorio. Antes de nada, crea la VM, instálale el sistema y tus utilidades, y toma una instantánea “limpia” de referencia. Así tienes un punto de retorno inmediato siempre que algo quede tocado o “ensuciado”.

Ojo con las comodidades que conectan el invitado con el host. Deshabilita carpetas compartidas, portapapeles bidireccional, arrastre y suelta, y la conexión automática de USB. Todo ese “puente” es un vector de fuga de datos o de ejecución involuntaria en el host.

En cuanto a Internet, aplica el principio de mínimo privilegio. Si no necesitas salida a la red, bloquéala; si la necesitas para observar tráfico, hazlo con reglas y controles claros. Interceptar conexiones en un entorno muy “silencioso” te ahorra ruido y reduce exposición.

Mantén al día el software de virtualización. Los parches del hipervisor corrigen fallos que podrían ser aprovechados por código malicioso para romper el aislamiento. Y recuerda: no ejecutes muestras reales en tu equipo principal ni con cuentas con permisos innecesarios.

Modos de red en la VM: cómo no abrir de más

La configuración de red marca la diferencia entre un laboratorio discreto y una puerta abierta a tu LAN. Los modos habituales son NAT, Bridged y Host‑only, y cada uno tiene implicaciones de visibilidad y exposición.

- Modo Bridged: la VM “sale” a tu red como si fuera otro equipo más, con su propia IP/MAC. Permite recibir conexiones entrantes y hablar directamente con otros hosts de la LAN. Es cómodo para reproducir escenarios reales, pero también el más arriesgado si trabajas con malware con capacidades de propagación.

- Modo NAT: la VM usa la IP del host para salir a Internet a través de traducción de direcciones. No recibe conexiones entrantes por defecto (salvo redirecciones), lo que reduce superficie de ataque desde fuera. Suele ser la opción equilibrada para capturar tráfico de salida con menos exposición.

- Modo Host‑only: crea una red privada entre host e invitado sin acceso externo. Es la opción más aislada; útil para análisis que no requieren Internet o cuando simulas servicios locales con herramientas como FakeNet‑NG.

Sea cual sea el modo, aplica reglas adicionales: filtra DNS, limita puertos, controla resoluciones y registra todo el tráfico que te interese con un sniffer. Y si conectas varias VMs, hazlo en un segmento virtual aislado de la LAN real.

Instantáneas, recuperación y “appliances”

Las instantáneas (snapshots) son tu salvavidas. Capturan el estado de la VM en un momento; si algo sale mal, restauras y listo. Úsalas al inicio del análisis y antes de cada cambio relevante. Evitan reinstalar y dan agilidad para repetir pruebas.

Otra ventaja práctica es empaquetar tu VM como “appliance” (OVA/OVF). Una vez configurada con herramientas y ajustes, puedes clonar ese paquete y reutilizarlo en otro equipo o compartirlo con colegas. Es una forma rápida de estandarizar laboratorios.

Si el caso requiere máxima limpieza, valora entornos efímeros: crea, prueba, recoge artefactos y destruye; así minimizas persistencia de residuos. Es especialmente útil cuando tratas con familias con mecanismos agresivos de supervivencia.

Herramientas y plataformas: hipervisores y suites de análisis

Para ejecutar VMs tienes varias opciones. VirtualBox es libre y multiplataforma; VMware Workstation/Fusion es muy estable y potente; Hyper‑V viene integrado en Windows; puedes también usar Windows Sandbox para pruebas rápidas; y KVM ofrece rendimiento casi nativo en Linux. Elige según tu sistema, presupuesto y necesidad de funciones avanzadas (gráficos, redes complejas, etc.).

Detalles a tener en cuenta: en el ecosistema VMware, Workstation Pro (Windows/Linux) y Fusion Pro (macOS) son las ediciones actuales; las líneas Player/Fusion Player se retiraron del soporte con migración a Pro. Si optas por Linux, KVM brilla por su integración con el kernel y su seguridad, aunque requiere soltura con línea de comandos, libvirt, QEMU y puentes de red.

Para automatizar análisis y orquestar VMs, Cuckoo Sandbox es un clásico. Permite lanzar muestras, instrumentar el sistema (Agente/Monitor), obtener trazas y firmas y ofrecer resultados vía API o interfaz web. Ideal para análisis dinámico repetible.

Si prefieres una distro ya orientada al RE/malware, REMnux te trae un conjunto curado de utilidades. Desde forenses de memoria como Volatility hasta herramientas de ingeniería inversa como Radare2 o redes simuladas con FakeNet‑NG, te monta una base potente sobre Linux.

¿Sandbox en la nube? Servicios interactivos como ANY.RUN facilitan el arranque instantáneo de una VM “de laboratorio” para observar comportamiento en tiempo real. Puedes mover el ratón, teclear, reiniciar, abrir archivos y ver cómo reacciona la muestra, todo desde el navegador. Útil para una primera mirada rápida sin preparar infraestructura local.

Configuración del entorno: qué tocar y qué no

Además de la red y las instantáneas, hay ajustes finos que mejoran la señal en tus capturas y reducen ruido. En el invitado destinado a análisis dinámico puede tener sentido desactivar el firewall y las actualizaciones automáticas para que el tráfico que veas sea “solo lo interesante”. Hazlo exclusivamente dentro de la VM de laboratorio y nunca en tu máquina física.

Desactiva integraciones innecesarias del hipervisor con el invitado. Invitado limpio, sin herramientas de mejora que delaten la virtualización si estás estudiando evasión, y sin canales de intercambio con el host. Recuerda que muchos malware chequean artefactos de VM y cambian su conducta.

A nivel operativo, lleva un cuaderno de bitácora. Documenta qué ejecutas, cuándo tomas la instantánea, qué hashes y rutas manejas, qué tráfico aparece. Esa disciplina acelera repetir condiciones y comparar resultados.

Por supuesto, mantén actualizado el hipervisor y las VMs base. Los parches minimizan vectores de escape y garantizan que las API y drivers virtuales se comporten como esperas. No quieres que una vulnerabilidad del propio entorno arruine un análisis o, peor, tu seguridad.

Casos de uso habituales y beneficios reales

La gracia de las VMs es que, con una sola máquina física, multiplicas opciones: puedes ejecutar software de otro sistema, probar builds en distintos SO y aislar operaciones arriesgadas. Todo sin comprar más hardware.

Para desarrolladores y analistas, el aislamiento es oro. Abres adjuntos sospechosos, ejecutas instaladores dudosos, observas persistencia o comunicación C2 sin tocar tu host. Si algo se tuerce, vuelves a la instantánea y a otra cosa.

También hay un pequeño plus de privacidad si segmentas tareas en VMs. Algunas técnicas de huella digital identifican tu entorno; usar una VM separada para ciertas actividades reduce correlaciones. Ojo: no es anonimato mágico, es higiene operativa.

La gestión de recursos es flexible: CPU, RAM y disco se asignan según la carga. Puedes montar una VM “ligera” para triaje rápido u otra musculosa para simulaciones o entornos de build más pesados. El hipervisor te deja ajustar sobre la marcha.

Desventajas y malentendidos frecuentes

Importante: una VM no es un escudo invencible. Hay penalización de rendimiento, pueden ocurrir inestabilidades cuando ejecutas varias VMs, y existen vectores de escape raros pero reales. Debes planificar con esa realidad en mente.

Tampoco sustituye a otras capas de seguridad. La defensa eficaz es en profundidad: segmentación de red, antivirus/EDR, políticas de mínimo privilegio, backups verificados e inventario. La VM es una pieza más, no el plan entero.

Otro mito común es “siempre con Internet abierto para ver tráfico”. No siempre hace falta; muchas dinámicas pueden observarse simulando respuestas DNS/HTTP con herramientas como FakeNet‑NG. Menos exposición, más control.

Y por último, no confundas contenedores con VMs. Los contenedores comparten kernel con el host y aíslan procesos; son más ligeros, pero no ofrecen el mismo aislamiento de sistema que una VM. Para malware, salvo casos muy controlados, mejor una VM completa.

¿Qué hipervisor elegir?

- VirtualBox: gratuito, maduro y multiplataforma. Permite múltiples instantáneas, carpetas compartidas y un modo “seamless”, aunque algunos usuarios notan arranques lentos e interfaz algo anticuada. Buena puerta de entrada.

- VMware Workstation Pro (Windows/Linux) y Fusion Pro (macOS): rendimiento sólido, redes virtuales avanzadas, buen soporte de gráficos 3D y ecosistema amplio. Requiere licencia para uso comercial; la rama Player quedó descatalogada con transición a Pro.

- Hyper‑V: integrado en Windows. Sencillo para escenarios con host Windows y con funciones de punto de control y sesión mejorada. Ideal si ya trabajas en entornos Microsoft.

- KVM en Linux: integración en kernel y aceleración por hardware. Rinde casi a velocidad nativa y se beneficia del modelo de seguridad de Linux; admite instantáneas cifradas y paso de TPM. La curva de aprendizaje es mayor si no dominas red y libvirt.

Herramientas de apoyo para el análisis

Si buscas automatizar y centralizar, Cuckoo Sandbox es un must. Orquesta VMs, inyecta un agente para monitorizar eventos, genera informes con firmas y permite integrar por API. Es perfecto para pipelines de triaje.

En la parte de forense de memoria y RE, Volatility y Radare2 son básicos. Con Volatility extraes procesos, módulos y artefactos de un volcado; con Radare2 inspeccionas binarios con gran control. FakeNet‑NG, por su lado, simula servicios de red para ver cómo “chupa rueda” la muestra sin salir a Internet.

REMnux empaqueta muchas de estas utilidades en una distribución lista para usar. Instalación sencilla y un conjunto curado para ir al grano, ideal como VM adicional en tu laboratorio.

Si optas por la nube para agilizar, ANY.RUN aporta la capa interactiva. Te permite intervenir en la VM en tiempo real (ratón, teclado, reinicios) y ver el comportamiento al vuelo. Muy útil para obtener señales rápidas sin preparar infraestructura local.

¿Cuándo una VM no basta? Alternativas y refuerzos

Hay malware que detecta virtualización y se queda dormido o se autodestruye. En esos casos, toca aplicar técnicas de evasión de artefactos de VM o, llegado el punto, recurrir a hardware físico. Ten un plan B.

Si construyes un banco de pruebas con equipos reales, incorpora un sistema de “imaging” para restaurar estados limpios (por ejemplo, soluciones estilo FOG y guías para clonar discos duros con múltiples particiones). Así evitas reinstalar desde cero tras cada análisis y reduces tiempos muertos. Mantén ese hardware aislado de tu red de producción.

Combina controles: segmentación fuerte de red, listas blancas de DNS, captura de tráfico, registros centralizados y, si procede, un EDR para ver telemetría desde fuera. La VM da el teatro de operaciones; el resto de capas pone las salidas de emergencia.

Tipos de virtualización más allá de la VM típica

La virtualización no se limita al SO invitado. Existen modalidades de virtualización de hardware/servidor, de software/aplicaciones, de almacenamiento, de escritorio y de red. En un laboratorio, mezclar varias te aporta flexibilidad y resiliencia.

En virtualización de escritorio, por ejemplo, mantienes entornos accesibles remotamente desde cualquier dispositivo. La virtualización de red permite subdividir y ajustar ancho de banda, creando subredes y políticas a medida. Úsalo para aislar más tus VMs de análisis.

El almacenamiento virtual, por su parte, facilita duplicación y reducción de tiempos de caída ante un incidente. Si un ataque compromete una VM, restauras la capa de almacenamiento sin afectar al resto del entorno. Menos fricción, más velocidad de recuperación.

Privacidad operativa y trazabilidad

Un punto menos comentado: la huella. Servicios web perfilan dispositivos por su configuración; separar actividades en VMs con perfiles de red específicos reduce correlaciones. No es una capa de anonimato en sentido estricto, pero añade higiene.

Eso sí, si mezclas todo en la misma VM (trabajo, ocio, pruebas), anulas el beneficio. Define usos por VM, restringe identidades y aplica políticas coherentes de cookies, rastreadores y tráfico. La compartimentación tiene sentido si la respetas.

Recuerda también que en redes corporativas hay normativas de privacidad y banners de consentimiento en plataformas de terceros. Respeta políticas y limita el alcance de tus pruebas a entornos autorizados. La seguridad técnica va de la mano de la legal y la organizativa.

Sí, una VM bien configurada ofrece un entorno razonablemente seguro para investigar malware, pero no lo convierte en un juego sin riesgos. Con instantáneas, red aislada, sin puentes al host y herramientas adecuadas, obtendrás visibilidad con control; si el adversario sube el listón, tendrás que subirlo tú también. Tu mejor baza es una mentalidad de defensa en profundidad y disciplina operativa constante.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.