- Acceso directo elevado: ejecuta siempre con privilegios sin hacer al usuario administrador.

- runas con /savecred evita pedir la contraseña tras el primer uso por cuenta.

- Ajustar permisos del acceso a lectura/ejecución protege su configuración.

- Alternativas puntuales: “Ejecutar como usuario diferente” o línea de comandos.

Cuando trabajas con aplicaciones que tocan zonas sensibles del sistema, tarde o temprano necesitas ejecutarlas con privilegios de administrador. Desde la era de Windows Vista, el Control de cuentas de usuario (UAC) protege el sistema, pero también puede interponerse si un programa requiere permisos elevados cada vez.

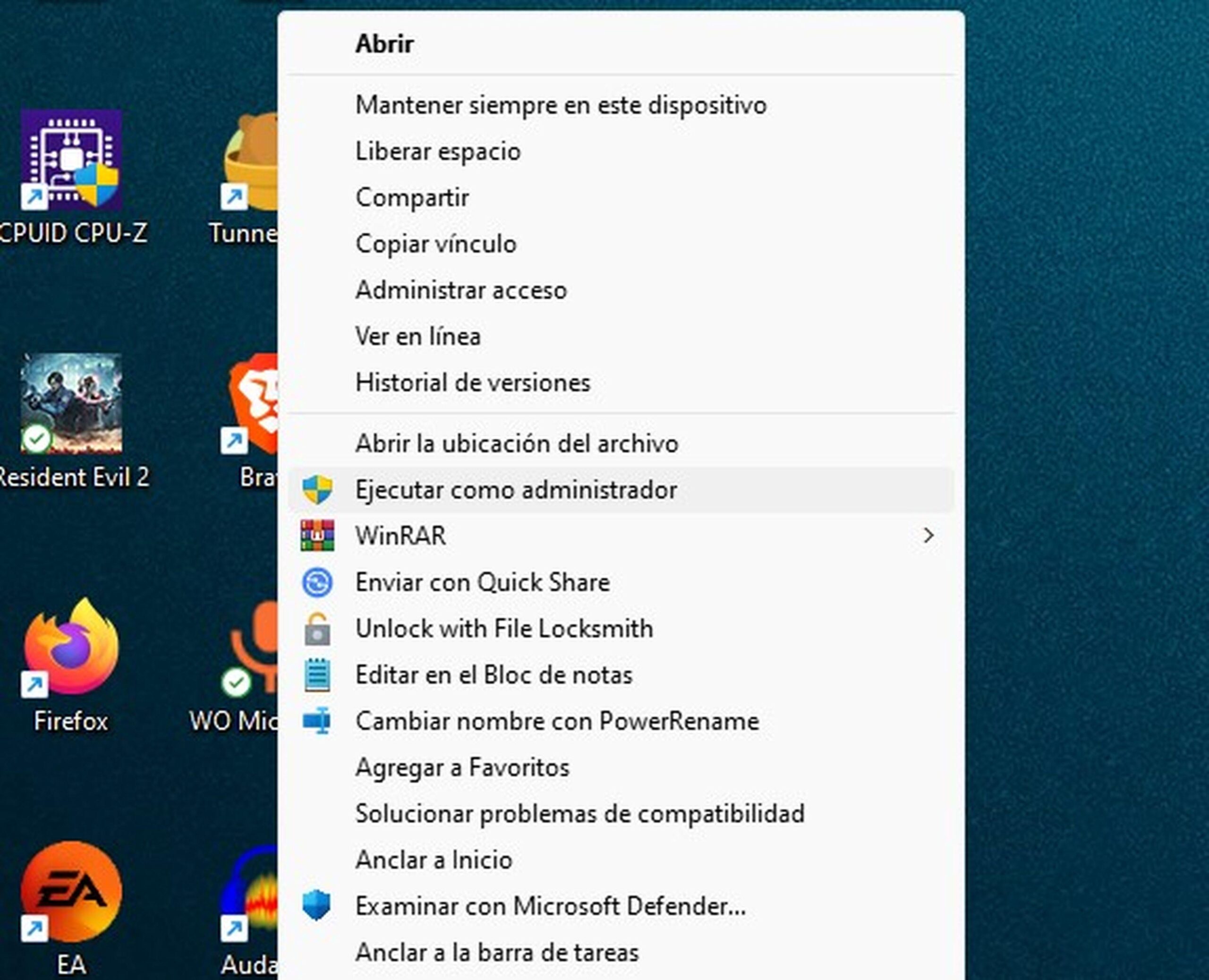

Si te has cansado de hacer clic derecho en el icono y elegir “Ejecutar como administrador”, existe una alternativa muy práctica: crear un acceso directo elevado que lance esa aplicación siempre con privilegios, sin estar aprobando el aviso una y otra vez en cada cuenta del equipo. A continuación verás cómo configurarlo paso a paso y cómo usar “Runas” o “Ejecutar como usuario diferente” según recomienda Microsoft.

Qué es un acceso directo elevado y cuándo conviene

La alternativa habitual de hacer clic derecho y “Ejecutar como administrador” funciona bien desde cuentas con privilegios, pero desde una cuenta estándar te pide las credenciales de un administrador cada vez. Microsoft también documenta la opción de mantener pulsado Mayús, clic derecho y usar “Ejecutar como usuario diferente”; esto abre la ventana de Seguridad de Windows para introducir usuario y contraseña de un administrador, tal como indica su guía oficial.

¿Por qué puede interesarte? Imagina que un usuario con cuenta normal necesita abrir una herramienta que falla por permisos. No quieres darle derechos de administrador, tampoco deseas estar metiendo la contraseña constantemente. Con el acceso directo elevado, ese usuario lanza ese programa concreto con elevación y punto, sin acceso total al resto del sistema.

Este enfoque es especialmente útil cuando la app vive en ubicaciones por usuario (por ejemplo, %localappdata%\APP\APP.exe) y suele iniciarse con Windows. En entornos con varios usuarios por equipo, la automatización ahorra mucho tiempo y evita incidencias repetitivas por UAC.

Habilitar la cuenta de Administrador local integrada

Antes de construir el acceso elevado, conviene tener activa la cuenta de administrador local integrada, porque crear el acceso desde otra cuenta (aunque sea admin) puede dar problemas. En Windows 8 ya era así, y este enfoque sigue siendo válido en versiones compatibles de Windows.

Abre una consola con privilegios elevados (Windows + X y elige Símbolo del sistema (administrador), o Terminal/Powershell como administrador) y ejecuta el comando para activar la cuenta integrada. En sistemas en español la cuenta suele llamarse “Administrador”, en otros “Administrator”. Usa el que corresponda en tu instalación:

net user administrador /active:yes

o bien:

net user administrator /active:yes

Tras activarla, establece una contraseña sólida. Ve a Cuentas de usuario, entra en “Administrar otra cuenta”, selecciona la cuenta de administrador integrada y crea una contraseña. Después cierra sesión y entra con esa cuenta para continuar con la configuración sin contratiempos.

Averigua el nombre exacto del equipo

El comando runas necesita saber desde qué equipo procede la cuenta. Por ello, toma nota del nombre host del PC. Lo encuentras rápidamente buscando “Sistema” desde el buscador (Windows + W o la lupa), y entrando en la configuración clásica donde aparece “Configuración de nombre, dominio y grupo de trabajo del equipo”.

Ahí verás algo del estilo “EQUIPO-OFICINA” o “Leandro-W8”. Este identificador es clave porque formará parte del parámetro /user del comando que meterás en el acceso directo elevado.

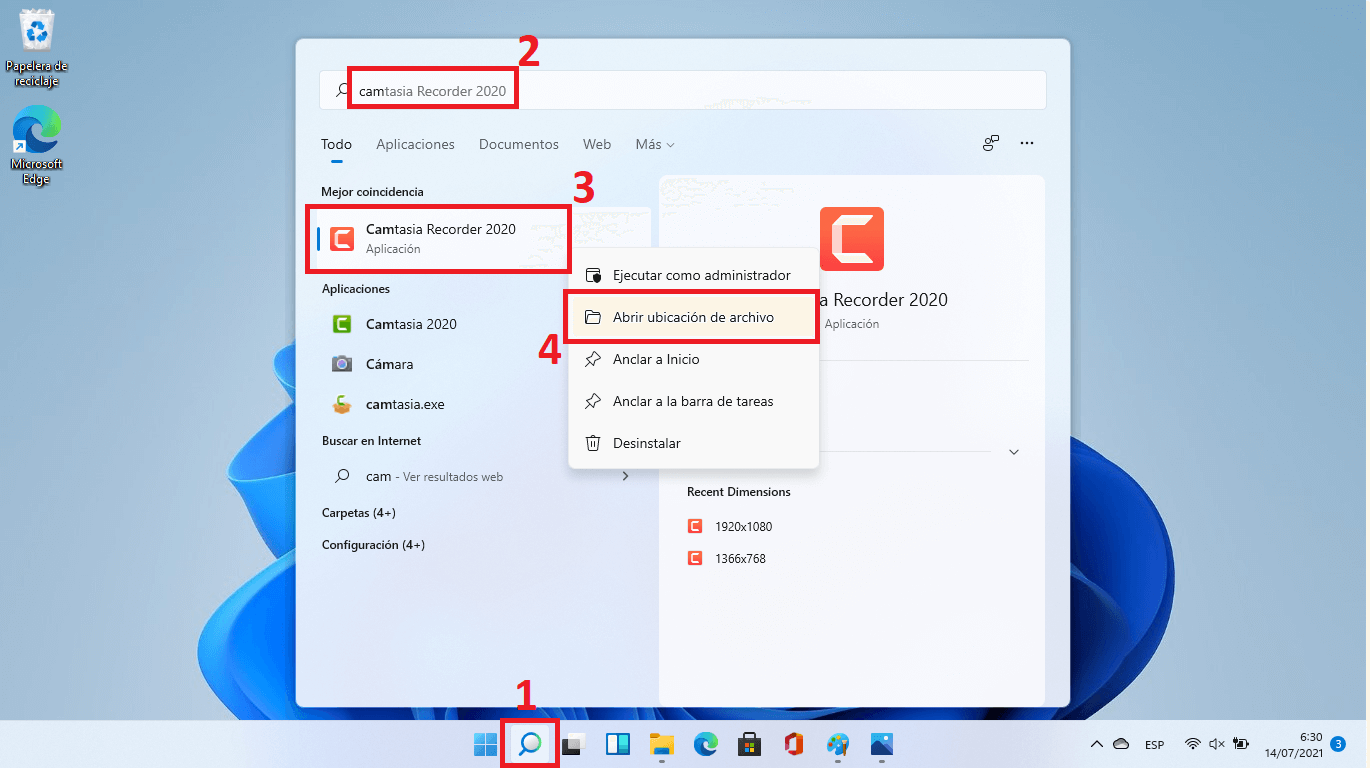

Crear el acceso directo que siempre se ejecute como administrador

Ya con sesión iniciada en la cuenta de administrador local, ve al Escritorio, clic derecho en un espacio vacío y elige Nuevo > Acceso directo. En el campo “Escriba la ubicación del elemento” introduce runas indicando equipo, cuenta integrada y la ruta completa del .exe entre comillas. La opción /savecred permite que el sistema recuerde las credenciales tras la primera vez en cada cuenta:

runas /user:NOMBRE-DE-EQUIPO\Administrator /savecred "RUTA\AL\PROGRAMA\aplicacion.exe"

En instalaciones en español, si la cuenta integrada se llama “Administrador”, quedaría:

runas /user:NOMBRE-DE-EQUIPO\Administrador /savecred "RUTA\AL\PROGRAMA\aplicacion.exe"

Por ejemplo, para NetBeans en un sistema de 64 bits la línea podría ser así (ajusta el nombre del equipo y la ruta exacta a tu caso): es solo un ejemplo de ruta real:

runas /user:Leandro-W8\Administrator /savecred "C:\\Program Files\\NetBeans 7.3.1\\bin\\netbeans64.exe"

Si tu aplicación vive en el perfil del usuario, puedes usar variables de entorno. Un caso típico sería %localappdata%\APP\APP.exe (como hacen algunos instaladores por usuario). El acceso directo aceptará variables, así que algo así funciona sin problemas:

runas /user:NOMBRE-PC\Administrator /savecred "%localappdata%\\APP\\APP.exe"

Completa el asistente, ponle un nombre identificable al acceso (por ejemplo, “Mi herramienta (elevado)”) y, si quieres, termina el asistente. Aún no hemos acabado: vamos a pulir icono y permisos de seguridad para que otros usuarios puedan usarlo sin tocar su contenido.

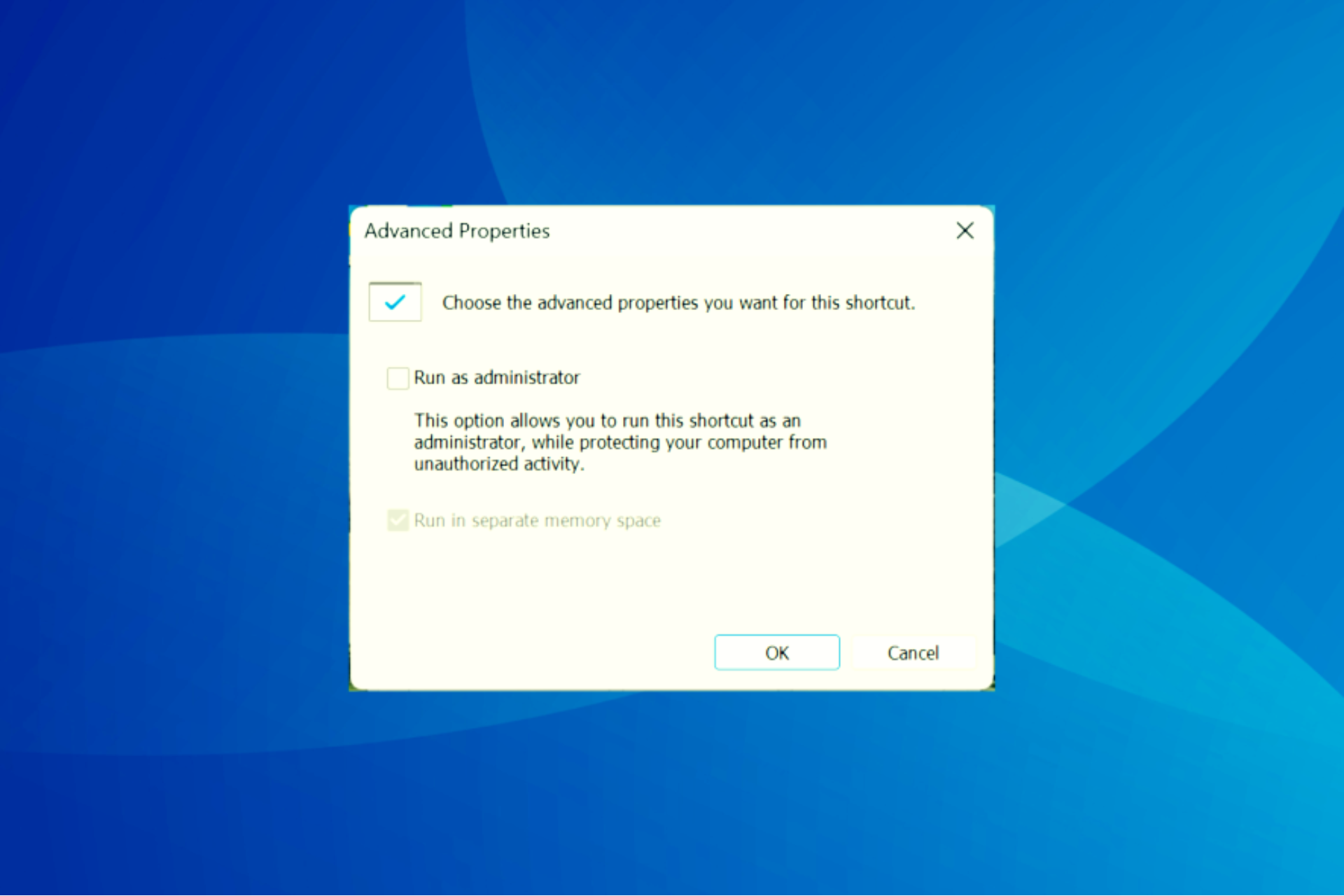

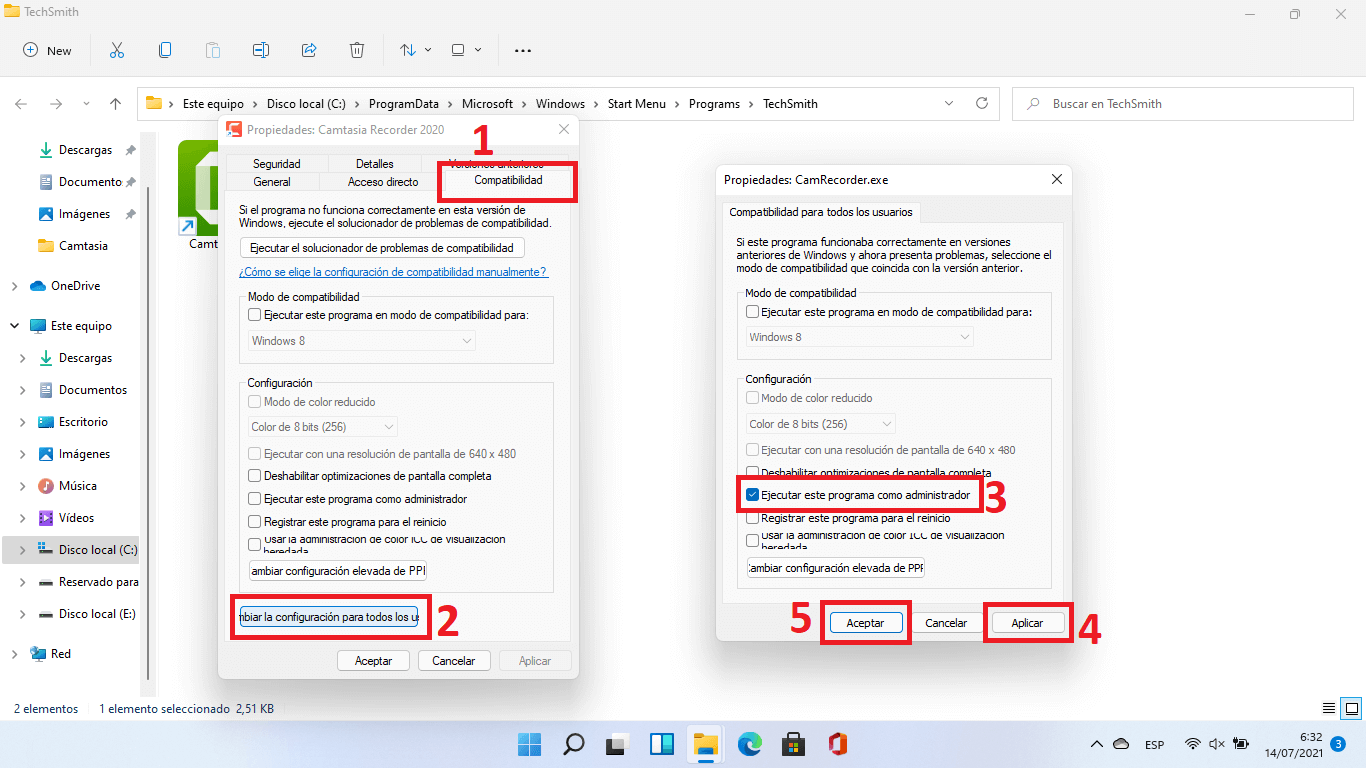

Personalizar icono y ajustar permisos de seguridad del acceso directo

El atajo creado aparecerá con un icono genérico. Para cambiarlo, clic derecho > Propiedades > Cambiar icono, pulsa “Examinar” si quieres elegir un .ico o un ejecutable que contenga iconos, selecciona y acepta. Así queda más reconocible a simple vista.

Ahora toca limitar el acceso al archivo del acceso directo para que los usuarios puedan ejecutarlo, pero no modificarlo ni borrarlo accidentalmente. Clic derecho en el acceso elevado, entra en Propiedades > Seguridad > Opciones avanzadas.

Selecciona la cuenta de usuario (o las cuentas) que vayan a usar este acceso y pulsa “Deshabilitar herencia”. Cuando pregunte qué hacer con los permisos heredados actuales, elige la primera opción, la que convierte los permisos heredados en permisos explícitos en este objeto. Esto te permite ajustar con precisión lo que cada usuario puede hacer con el acceso directo sin romper la configuración existente.

Con la misma cuenta seleccionada, pulsa “Editar” en la parte inferior y deja marcadas únicamente Lectura y Lectura y ejecución. Asegúrate de que no tengan permisos de escritura, modificación o control total. De este modo el usuario podrá lanzar el acceso (y por tanto el programa elevado) pero no podrá cambiar el destino ni la línea de comandos.

Aplica los cambios y cierra todas las ventanas con Aceptar. Si hay más cuentas que vayan a usarlo, repite este ajuste para cada una. Es un paso crítico para evitar que el acceso se altere.

Para mayor comodidad, puedes copiar este acceso y pegárselo en el Escritorio de cada usuario que lo vaya a usar. La primera vez que cada usuario lo abra, Windows pedirá la contraseña de la cuenta de administrador local que activaste. Tras introducirla una vez, gracias a /savecred, ya no la solicitará en las siguientes ejecuciones para ese usuario.

Ten en cuenta que si ese usuario tiene controles parentales u otras restricciones activas, la app podría seguir bloqueada por política, incluso con el acceso elevado. En ese caso, revisa la configuración de familia o las directivas aplicadas.

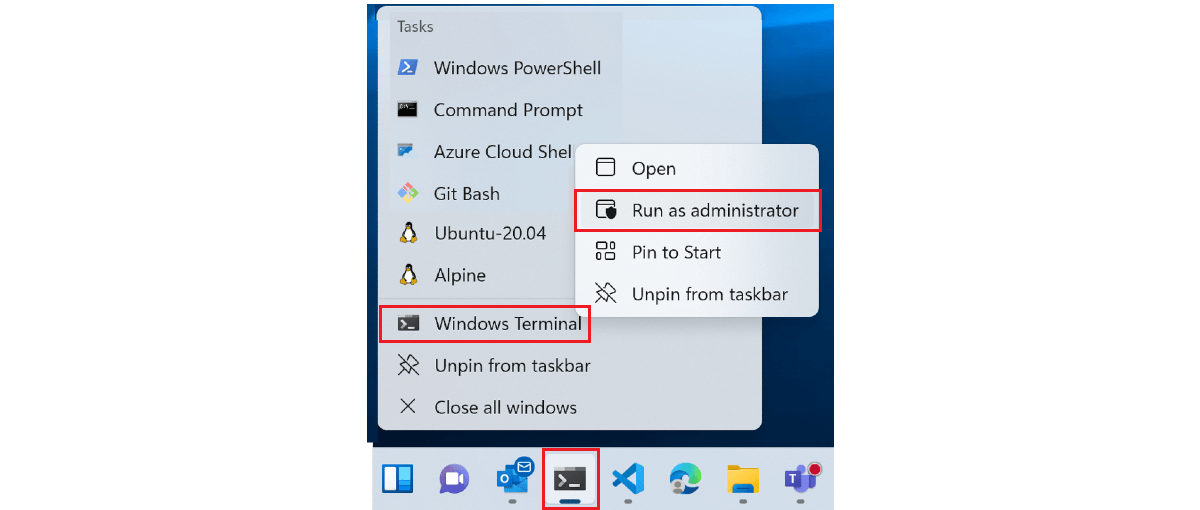

Si lo que necesitas puntualmente es arrancar una herramienta con otras credenciales sin crear el acceso, existe un método rápido documentado por Microsoft: mantén pulsada la tecla Mayús, clic derecho sobre el .exe o su acceso y elige “Ejecutar como usuario diferente”. En la ventana de Seguridad de Windows escribe el usuario administrador y su contraseña y acepta.

Otra vía es la línea de comandos con runas. La sintaxis es similar a la usada en el acceso directo, permitiendo especificar el usuario de destino y, si procede, guardar credenciales para simplificar usos posteriores. Microsoft mantiene documentación de referencia para este comando.

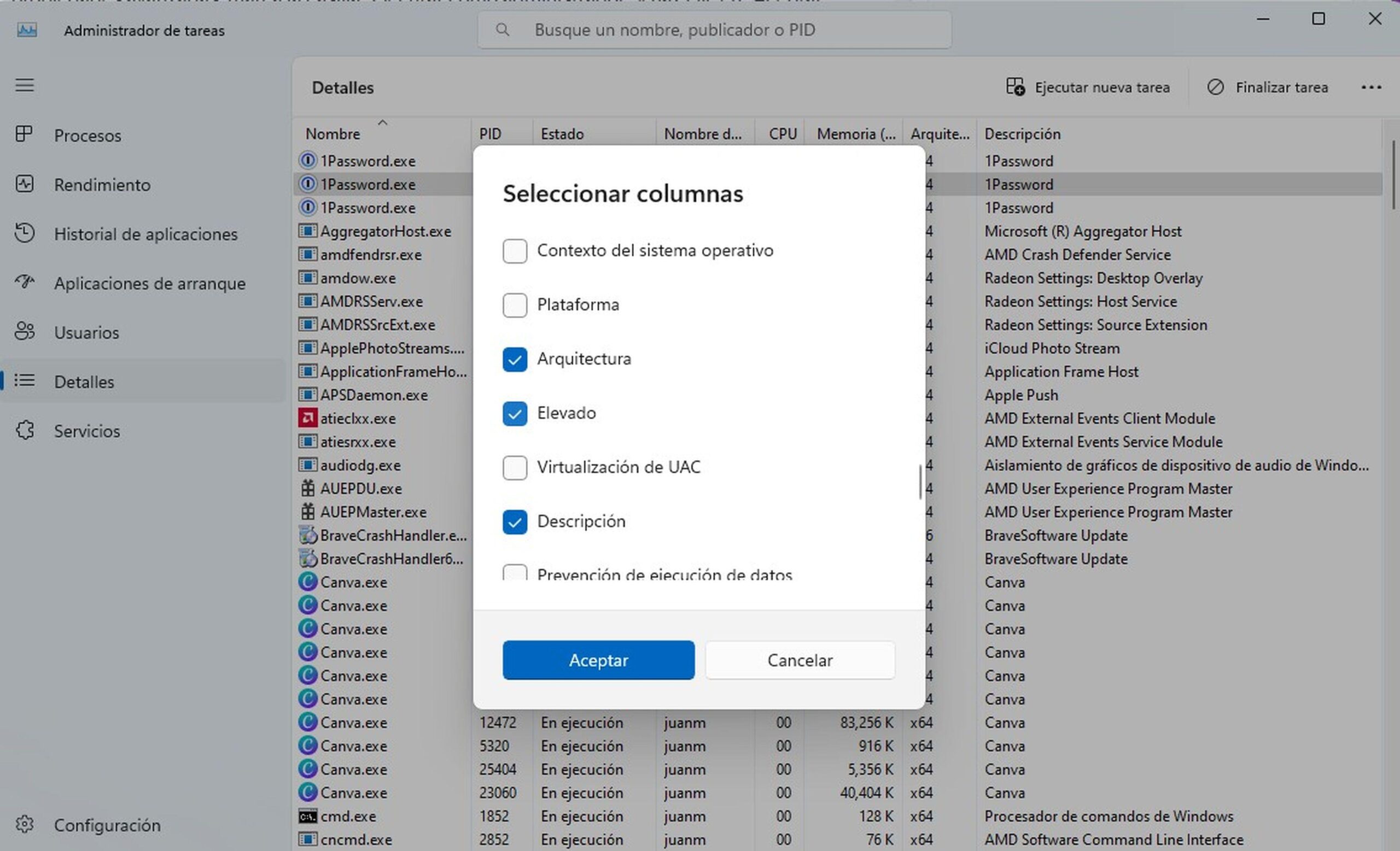

Para escenarios donde se requiere que la app se inicie automáticamente con elevación para varios usuarios en muchos equipos, una opción habitual es combinar el acceso elevado con políticas de inicio o crear una Tarea programada “Al iniciar sesión” ejecutada con los privilegios más altos. Así evitas la interacción manual en cada arranque, manteniendo el control sobre qué usuarios y en qué condiciones se ejecuta el programa. Si tu ejecutable reside en %localappdata%, recuerda que esa ruta cambia por usuario y deberás considerar esa variable en la tarea o el acceso.

A modo de nota de seguridad, cuando uses /savecred recuerda que las credenciales se almacenan en el equipo y se reutilizan para ese objetivo. Empléalo únicamente en entornos de confianza y con la cuenta de administrador local protegida por una contraseña robusta.

Con estos pasos tienes un acceso directo elevado funcional y seguro, que permite a usuarios estándar lanzar un programa específico con permisos de administrador sin otorgarles control total del sistema ni pedir la contraseña en cada apertura.

- Elevación controlada para un programa concreto sin convertir a los usuarios en administradores.

- Uso de runas con /savecred para recordar credenciales tras la primera ejecución.

- Protección del acceso mediante permisos de solo lectura/ejecución para los usuarios objetivo.

- Métodos alternativos como “Ejecutar como usuario diferente” documentados por Microsoft.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.