- La combinación de TPM, PIN y Network Unlock permite proteger y gestionar el arranque seguro en entornos profesionales y personales.

- Configurar BitLocker requiere ajustes avanzados en las directivas de seguridad, el hardware (UEFI/TPM) y la infraestructura de red (WDS, certificados, DHCP, GPO).

- Las opciones de recuperación y las políticas de cifrado deben planificarse cuidadosamente para evitar la pérdida de acceso a los datos y asegurar el cumplimiento de normativas.

La seguridad de los datos es una prioridad para empresas y usuarios particulares que buscan proteger tanto la integridad como la confidencialidad de la información guardada en sus ordenadores. Windows 11, gracias a sus funciones avanzadas de cifrado como BitLocker, brinda la posibilidad de blindar el acceso a los discos mediante diferentes métodos de autenticación, combinando la robustez del TPM (Módulo de Plataforma Segura), la verificación mediante PIN y el exclusivo sistema Network Unlock para desbloqueo en red.

Si te preguntas cómo se puede configurar BitLocker para aprovechar al máximo estas opciones de protección –especialmente la posibilidad de usar simultáneamente TPM, un PIN de arranque y permitir el desbloqueo automático vía red corporativa–, aquí te traemos la guía más detallada y completa que existe en la actualidad, adaptada al español de España y actualizada con toda la información técnica y funcional del sector.

¿Qué es BitLocker y cuáles son sus ventajas?

BitLocker es una función de cifrado de disco integral incluida en las ediciones profesionales y empresariales de Windows. Su objetivo principal es proteger los datos en caso de pérdida, robo o acceso físico no autorizado al equipo. Todo el contenido del disco puede cifrarse, impidiendo el acceso a la información incluso si se extrae el disco y se conecta a otro ordenador.

La integración del TPM proporciona una seguridad adicional, ya que almacena de forma segura las claves de cifrado y otros secretos de autenticación, impidiendo ataques de fuerza bruta o acceso físico directo. La posibilidad de añadir un PIN de arranque refuerza aún más la protección ante amenazas internas y externas. Además, el modo Network Unlock permite arrancar máquinas automáticamente cuando están conectadas a la red corporativa y ciertos servidores, lo que simplifica la gestión en entornos empresariales con despliegue masivo de ordenadores.

¿Por qué utilizar TPM, PIN y Network Unlock juntos?

La combinación de TPM, PIN y Network Unlock proporciona defensa en profundidad y equilibrio perfecto entre seguridad y facilidad de gestión. El TPM garantiza que las claves nunca salen del hardware; el PIN requiere una interacción física para desbloquear el equipo –ideal para portátiles y ordenadores en oficinas compartidas– y Network Unlock automatiza el proceso de arranque en redes corporativas seguras, sin intervención del usuario, facilitando la administración remota, actualizaciones y soporte técnico.

Este enfoque es el más seguro para empresas con flotas de ordenadores y también resulta muy recomendable para usuarios avanzados preocupados por la protección de sus datos personales o equipos con información confidencial.

Requisitos previos: hardware, software y consideraciones de infraestructura

Antes de poder habilitar y sacar partido a todas las funciones de BitLocker, necesitas cumplir varios requisitos en el hardware, firmware, red y configuración de Windows 11. Aquí tienes todo lo necesario:

- Un ordenador compatible con Windows 11 en edición Pro, Enterprise o Education.

- Módulo TPM 2.0 activado desde la BIOS/UEFI. Algunos equipos permiten trabajar sin TPM, pero resulta menos seguro y se requieren más pasos manuales.

- Acceso de administrador en el sistema operativo.

- Red corporativa con DHCP habilitado en al menos un adaptador de red (preferiblemente el integrado).

- Servidor Windows con roles de Servicios de Implementación de Windows (WDS) y la característica de Network Unlock instalados y configurados.

- Infraestructura de clave pública para generar y aprovisionar certificados necesarios (puede ser una CA empresaria o certificados autofirmados.

- Permisos para modificar directivas de grupo (GPO) en el entorno de dominio.

- Es recomendable, aunque no estrictamente necesario, tener Active Directory para el almacenamiento seguro de claves de recuperación y para simplificar la gestión.

Habilitar y configurar BitLocker: pasos previos y primeros ajustes

El proceso de activación de BitLocker en Windows 11 puede realizarse desde el Panel de control, Configuración o mediante herramientas avanzadas (PowerShell, línea de comandos con manage-bde.exe, o scripts automatizados a través de GPO). Aquí desglosamos los procedimientos más habituales:

- Acceso desde el menú Inicio y Panel de control: Puedes buscar ‘BitLocker’ o ‘Administrar BitLocker’ en la barra de búsqueda de Windows o navegar desde el Panel de control a ‘Sistema y Seguridad’ y allí a ‘Cifrado de unidad BitLocker’.

- Acceso desde el explorador de archivos: Haz clic derecho sobre la unidad que desees cifrar y selecciona ‘Activar BitLocker’. Esto inicia un asistente guiado para elegir el método de desbloqueo y las opciones de recuperación.

- Acceso avanzado mediante PowerShell: Si necesitas automatizar el proceso en varios equipos o prefieres la línea de comandos, puedes utilizar los cmdlets específicos de BitLocker, como Enable-BitLocker, Add-BitLockerKeyProtector y otros.

Opciones de protección: solo TPM, TPM + PIN, TPM + llave USB y combinaciones avanzadas

BitLocker permite varios métodos de autenticación para desbloquear la unidad del sistema:

- TPM solamente: Arranque transparente, apropiado para equipos bajo control físico estricto.

- TPM + PIN: Obligatorio introducir un código numérico de entre 6 y 20 dígitos para iniciar Windows.

- TPM + clave de inicio (USB): Requiere tener insertada una memoria USB específica al arrancar.

- TPM + PIN + clave USB (opcional): Dos factores combinados, máxima seguridad.

- Sin TPM (‘compatibilidad’): Puede usarse una contraseña o clave USB, pero con menos garantías de integridad y seguridad.

La opción de PIN es altamente recomendable para portátiles y equipos que puedan quedar desatendidos, mientras que la clave de inicio USB es práctica en entornos restrictivos o como complemento de red.

Estrategias de recuperación de datos: claves, contraseñas y almacenamiento seguro

Antes de activar BitLocker, debes elegir cómo guardar la clave de recuperación. Es crucial conservar esta clave en un lugar seguro, ya que perderla puede significar la pérdida permanente de acceso a los datos.

- Guardar en tu cuenta de Microsoft: Práctico para usuarios individuales o pequeñas empresas.

- Guardar en Active Directory: Ideal para organizaciones, permite a los administradores recuperar claves fácilmente para equipos unidos a dominio.

- Guardar en un USB, imprimir en papel o guardar en un archivo externo offline.

Las políticas de recuperación pueden forzarse mediante GPO para exigir la copia de seguridad en el Active Directory y bloquear el cifrado hasta comprobar que la clave se ha almacenado correctamente.

Detalles técnicos para la configuración avanzada: directivas de grupo y algoritmos de cifrado

La seguridad y gestión de BitLocker se basa, en gran medida, en las políticas de grupo (GPO) que puedes editar desde ‘gpedit.msc’ o mediante la consola de administración de directivas de grupo en servidores. Entre las opciones más relevantes se encuentran:

- Definir el método de cifrado y longitud de clave (XTS-AES 128 o 256 bits), recomendando 256 bits en equipos modernos y 128 bits en dispositivos antiguos.

- Requerir autenticación adicional al inicio para proteger la unidad del sistema operativo: aquí se puede forzar el uso de PIN, claves USB, o ambos junto al TPM.

- Permitir el desbloqueo de red (Network Unlock): solo disponible para equipos unidos a dominio, con la infraestructura necesaria.

- Política sobre el almacenamiento de claves de recuperación en Active Directory.

- Opciones de recuperación en caso de pérdida de PIN/contraseña.

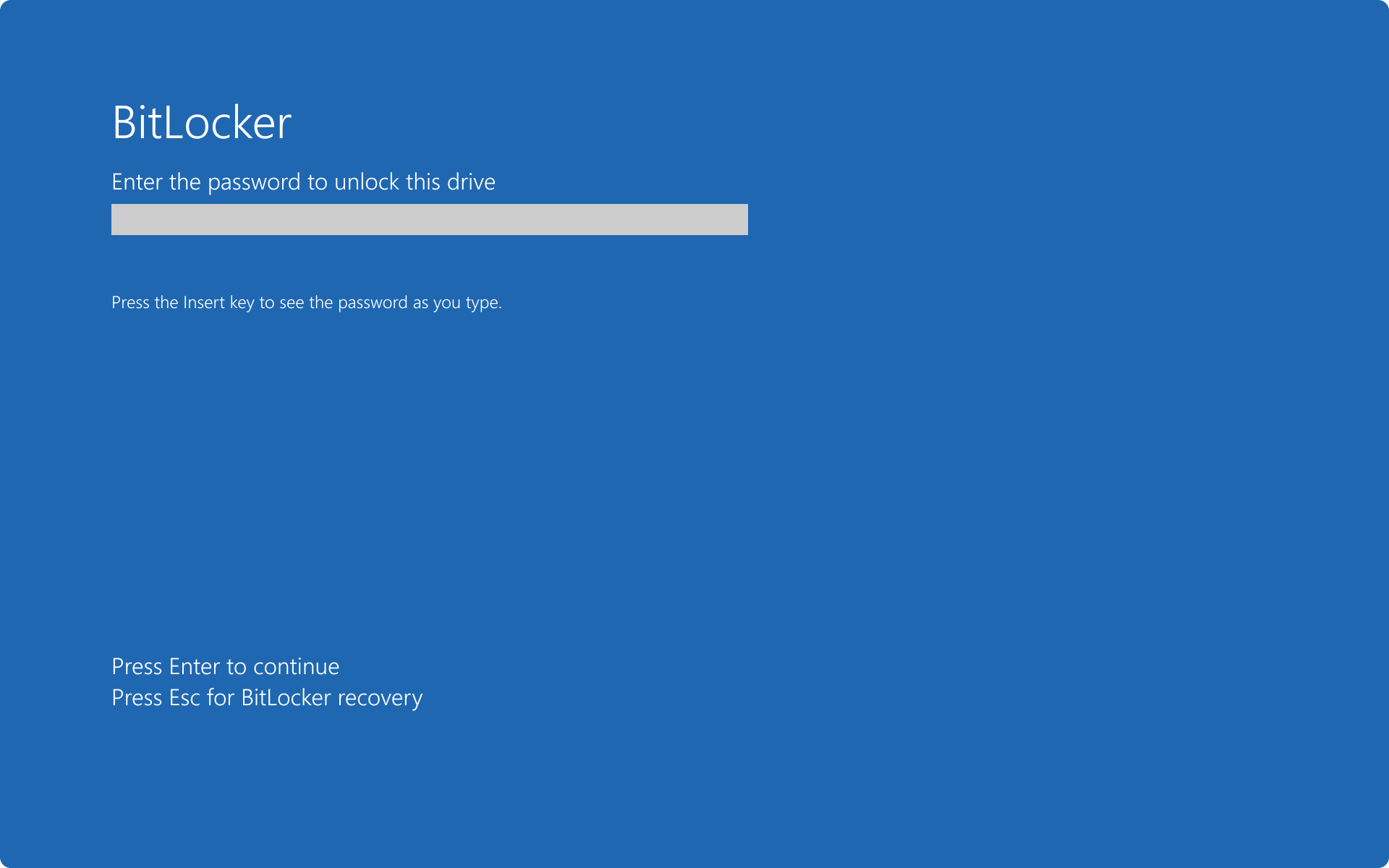

- Configurar advertencias y mensajes personalizados para la pantalla de prearranque.

Configurar estas políticas es esencial para establecer un entorno seguro y facilitar la administración centralizada en grandes organizaciones.

Desbloqueo de red (Network Unlock): Seguridad y automatización en el arranque

El desbloqueo de red o Network Unlock es una característica pensada para escenarios donde los dispositivos deben arrancar sin intervención del usuario, pero dentro de una red corporativa de confianza. Es especialmente útil para desplegar actualizaciones, realizar mantenimiento nocturno o arrancar servidores y ordenadores de sobremesa sin personal presente.

¿Cómo funciona? Al arrancar, el cliente detecta la presencia de un protector de desbloqueo de red y usa el protocolo DHCP de UEFI para comunicarse con el servidor WDS. Mediante una sesión segura, la máquina recibe la clave que, combinada con la almacenada en el TPM, permite descifrar la unidad y continuar el arranque. Si Network Unlock no está disponible, se solicitará el PIN o se recurre a otro método de desbloqueo configurado.

Requisitos para implementar Network Unlock:

- Servidor WDS en la red con el rol de BitLocker Network Unlock instalado y configurado correctamente.

- Certificado X.509 RSA de al menos 2048 bits para cifrar la clave de red, emitido por una infraestructura de clave pública (CA) interna o autofirmado.

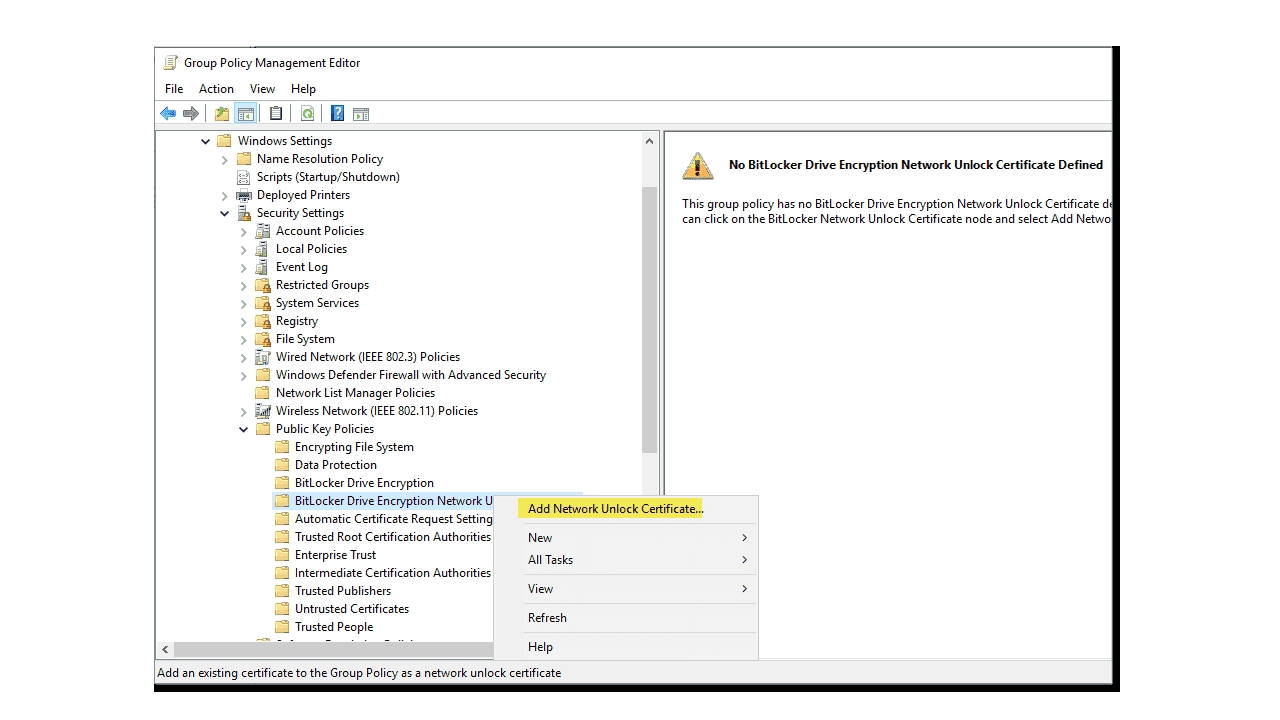

- Directiva de grupo (GPO) que distribuya el certificado de desbloqueo de red entre los clientes.

- El firmware UEFI de los clientes debe soportar DHCP y estar configurado correctamente para arrancar en modo nativo.

Network Unlock es solo compatible con equipos unidos a dominio, no disponible para equipos personales o fuera del entorno empresarial.

Configuración práctica: instalar, desplegar y validar Network Unlock

- Instalación del rol Servicios de implementación de Windows (WDS): Desde el Administrador del servidor o PowerShell (

Install-WindowsFeature WDS-Deployment). - Instalar la característica de Network Unlock en el servidor WDS: (

Install-WindowsFeature BitLocker-NetworkUnlock). - Configurar la infraestructura de certificados: Crear una plantilla de certificado adecuada para desbloqueo de red en la autoridad de certificación (CA) de la empresa, siguiendo las recomendaciones oficiales (nombre descriptivo, compatibilidad con exportación de clave privada, uso de extensión OID 1.3.6.1.4.1.311.67.1.1, etc).

- Emitir y exportar el certificado: Exporta los archivos .cer (clave pública) y .pfx (con clave privada), y distribúyelos cuidadosamente.

- Importar el certificado en el servidor WDS: En la carpeta ‘Desbloqueo de red de cifrado de unidad BitLocker’ de la consola de certificados de equipo local.

- Distribuir el certificado entre los clientes: A través de GPO, importa el certificado .cer en la configuración de directivas de grupo correspondiente.

- Configurar las GPO para ‘Permitir desbloqueo de red al iniciar’ y exigir PIN junto al TPM: Establece también la política ‘Requerir PIN de inicio con TPM’, forzando el uso combinado de PIN y Network Unlock.

- Verificar que la directiva llega a los clientes y que estos reinician para aplicar los cambios.

- Probar el arranque en red (con cable Ethernet) y la autenticación automática vía Network Unlock.

Resolución de problemas frecuentes y mejores prácticas de seguridad

La puesta en marcha de BitLocker con Network Unlock no está exenta de posibles incidencias. Aquí tienes las principales recomendaciones y pasos de solución:

- Asegúrate de que el adaptador de red principal soporta y tiene habilitado DHCP.

- Verifica la compatibilidad del firmware UEFI (versión, modo nativo, sin CSM).

- Comprueba que el servicio WDS está arrancado y ejecutándose correctamente.

- Confirma la publicación y validez de los certificados en el servidor y clientes. Examina tanto la consola de certificados como el Registro (clave FVE_NKP).

- Asegúrate de que las directivas de grupo se aplican bien a las unidades organizativas deseadas.

- Examina los registros de eventos de BitLocker y WDS para detectar mensajes de error o advertencias.

No olvides realizar copias de seguridad periódicas de las claves de recuperación y supervisar los cambios en el hardware o firmware del equipo, ya que pueden desencadenar la necesidad de introducir la clave de recuperación incluso aunque se haya configurado el arranque en red.

Opciones de cifrado para unidades de datos fijas y extraíbles

BitLocker no solo protege la unidad del sistema sino que también ofrece protección total para discos de datos fijos y unidades extraíbles (BitLocker To Go). Desde las directivas de grupo puedes definir políticas específicas para cada tipo de volumen:

- Forzar el cifrado antes de permitir el acceso de escritura.

- Definir el algoritmo de cifrado para cada tipo de unidad.

- Controlar el uso de contraseñas o tarjetas inteligentes para desbloquear los datos.

- Ocultar o mostrar las opciones de recuperación en el asistente de configuración.

Para las unidades extraíbles, puedes denegar el acceso de escritura a dispositivos configurados en otra organización, utilizando identificadores únicos establecidos en las políticas de tu dominio.

Gestión y operaciones habituales: suspender, reanudar, restablecer y desactivar BitLocker

La administración diaria de BitLocker incluye funciones para suspender temporalmente la protección, reanudarla, modificar los protectores (PIN, contraseña, clave de recuperación), restablecer claves y desactivar el cifrado si fuera necesario.

- Suspender BitLocker: Útil antes de cambios de hardware, actualización del BIOS/firmware o mantenimiento. Desde el Panel de control o línea de comandos (PowerShell o manage-bde.exe).

- Reanudar BitLocker: Una vez completado el mantenimiento, es fundamental reactivar la protección desde el mismo menú o comando.

- Restablecer PIN o contraseña: Si se olvida el PIN, se puede restablecer mediante la clave de recuperación. El comando manage-bde -changepin X: permite cambiar el PIN directamente desde la línea de comandos.

- Desactivar BitLocker: Esta opción inicia el proceso de descifrado de datos. Debe usarse solo si ya no se necesita la protección o por requerimientos organizativos.

- Recuperación ante pérdida de credenciales: En caso de pérdida del PIN o la contraseña, la recuperación depende de tener a mano la clave de recuperación de 48 dígitos, almacenada online o en papel.

Automatización y scripting: PowerShell y manage-bde.exe

Las tareas de implementación masiva y administración avanzada pueden agilizarse a través de scripts en PowerShell o el comando manage-bde.exe.

Por ejemplo:

- Habilitar BitLocker con TPM y protector de PIN:

$SecureString = ConvertTo-SecureString "123456" -AsPlainText -Force; Enable-BitLocker C: -EncryptionMethod XtsAes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtector- Comprobar el estado de BitLocker:

manage-bde.exe -status C:- Gestionar protectores de clave:

manage-bde.exe -protectors -add -sid <usuario o grupo>- Eliminar protectores:

manage-bde.exe -protectors -delete C: -type TPMandPIN

Consideraciones sobre rendimiento, compatibilidad y mejores prácticas de uso

BitLocker está optimizado para minimizar el impacto en el rendimiento de equipos modernos, sobre todo usando XTS-AES 256 bits y hardware con aceleración de cifrado.

- El cifrado completo del disco consume más tiempo y recursos en equipos antiguos; el cifrado de solo el espacio usado es más rápido y apropiado para instalaciones nuevas.

- El modo de compatibilidad permite cifrar unidades y usarlas en sistemas antiguos, pero con menor nivel de seguridad.

- La combinación de TPM, PIN y Network Unlock no solo maximiza la protección, sino que facilita la administración centralizada en grandes organizaciones.

- Siempre almacena las claves de recuperación en un sistema seguro y haz pruebas de recuperación antes de desplegar BitLocker a gran escala.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.