- La verificación de ISOs se basa en comparar hashes (SHA-1, SHA-256, etc.) con valores oficiales para garantizar integridad y autenticidad.

- En Windows puedes usar PowerShell (Get-FileHash), 7-Zip o herramientas como Check-ISO y verificadores de ISOs genuinas.

- En Linux bastan comandos como md5sum, sha1sum o sha256sum y los archivos .sum publicados por cada distribución.

- Contrastar siempre con fuentes oficiales o bases de datos fiables evita instalaciones corruptas y reduce riesgos de malware.

Si vas a reinstalar Windows, desplegar un nuevo servidor o probar una distro de Linux, lo último que quieres es que la imagen ISO esté corrupta o manipulada. Un simple fallo en la descarga puede arruinar la instalación, y una ISO trucada por terceros puede abrir la puerta a malware desde el minuto cero. Por eso, antes de grabar nada en un USB o montarlo en una máquina virtual, merece la pena dedicar unos segundos a comprobar que todo está en orden.

En el mundo real casi nadie lo hace, pero en entornos profesionales de TI y también en casa, comprobar la integridad y autenticidad de las imágenes ISO debería ser un paso habitual. El proceso es mucho más sencillo de lo que parece: basta con calcular una suma hash (checksum) de la ISO y compararla con el valor oficial publicado por el fabricante o con una base de datos fiable.

Por qué es tan importante verificar la integridad de una ISO

Uno de los principios básicos de la ciberseguridad es la preservación de la integridad de las fuentes: asegurarse de que el software que utilizas es exactamente el que el fabricante ha publicado, sin modificaciones ni corrupciones. Esto aplica tanto en empresas como en uso doméstico, especialmente cuando hablamos de sistemas operativos y suites ofimáticas.

Es muy habitual encontrar en discos compartidos, NAS antiguos o pendrives olvidados imágenes ISO de Windows, SQL Server, Office u otras herramientas cuyo origen exacto nadie recuerda. Muchas de ellas se descargaron hace años, no se guardó el hash original y ni siquiera está claro de qué versión se trata. En estos casos, verificar la ISO es la única forma fiable de saber qué tienes entre manos.

Más allá de la corrupción accidental durante la descarga o el copiado, el riesgo gordo aparece cuando la ISO ha sido modificada por terceros. Las imágenes retocadas para incluir cracks, activadores o software “extra” pueden traer de regalo spyware, troyanos o backdoors que pasan por alto los controles de seguridad y dejan tu equipo completamente vendido.

La idea clave es que una ISO auténtica genera siempre el mismo hash criptográfico (por ejemplo SHA-256 o SHA-1). Si alguien toca un solo byte del archivo, el hash cambia por completo. Esto permite usar la suma de verificación como una especie de huella digital única que confirma que el archivo es exactamente el que debería ser.

Qué es un hash o checksum y cómo se usa para verificar ISOs

Cuando en la página de descarga de una ISO ves una larga cadena de letras y números etiquetada como MD5, SHA-1, SHA-256, SHA-512 o similar, estás viendo su checksum, es decir, la suma de verificación generada mediante una función hash. Esa cadena es única para ese archivo concreto.

Una función hash es un algoritmo que, a partir de una entrada (por ejemplo, una imagen ISO), genera un código alfanumérico de longitud fija. Esa salida funciona como identificador único: si el archivo cambia, aunque sea un mínimo, el resultado de la función hash ya no coincide. Por eso se utiliza de forma masiva en seguridad informática para verificar integridad de datos, archivos descargados e incluso contraseñas (almacenadas como hash, no en claro).

Los algoritmos más habituales en el contexto de ISOs son SHA-1 y SHA-256, aunque también se pueden usar MD5, SHA-384, SHA-512 u otros. A día de hoy, para verificación de integridad se recomienda optar siempre que se pueda por SHA-256 o versiones más robustas, porque MD5 y SHA-1 presentan debilidades criptográficas y se consideran obsoletos para funciones de seguridad críticas.

El funcionamiento práctico es muy sencillo: descargas la ISO desde una fuente confiable, calculas el hash en tu equipo y comparas el resultado con el valor de referencia publicado por el fabricante o con una base de datos reconocida. Si ambos coinciden, la ISO es íntegra y auténtica. Si difieren, el archivo se ha corrompido o ha sido alterado y no deberías usarlo.

Fuentes oficiales y bases de datos fiables para ISOs de Microsoft

El primer paso para evitar problemas es conseguir la ISO desde el sitio adecuado. En el caso de Microsoft, existen varios canales oficiales tanto para usuarios domésticos como para entornos corporativos, y además hay proyectos comunitarios que recopilan hashes de distribuciones legítimas.

Para particulares y muchos profesionales sin suscripción específica, Microsoft ofrece descargas directas a través de su Centro de descargas en la dirección oficial: https://www.microsoft.com/es-es/download. Desde ahí se pueden obtener imágenes de productos como Windows, SQL Server, Windows Server u Office, aunque por lo general solo están disponibles las versiones actuales o aún soportadas.

En el caso de empresas que trabajan con licencias por volumen, las imágenes se obtienen a través del portal de licencias por volumen o centro de administración correspondiente. El principio es el mismo: descargas desde un origen controlado por Microsoft y, junto a la ISO, dispones de la tabla de hashes oficiales para cada idioma y edición.

El problema llega cuando necesitas versiones antiguas o ya descatalogadas: muchas veces han desaparecido de los portales oficiales y la gente recurre a copias “heredadas” o a descargas de terceros. En esos escenarios es donde entra en juego el uso de bases de datos comunitarias de hashes que recogen las huellas digitales de ISOs legítimas a lo largo de los años.

Una de las más conocidas es files.rg-adguard.net (https://files.rg-adguard.net/), un proyecto impulsado por personal de Microsoft y MVPs que integra hashes de prácticamente todas las distribuciones oficiales de Microsoft. Dispone de una base de datos muy extensa (cientos de terabytes de información e ISOs asociadas a Microsoft) y es una referencia citada frecuentemente en foros técnicos, blogs especializados e incluso respuestas en comunidades de Microsoft.

Cómo calcular el hash de una imagen ISO en Windows con PowerShell

Windows incluye de serie una forma muy potente y flexible de obtener hashes de archivos: PowerShell y el cmdlet Get-FileHash. No hace falta instalar nada adicional en sistemas modernos; basta con abrir la consola y ejecutar el comando correcto.

Para empezar, abre PowerShell (puedes buscar “PowerShell” en el menú Inicio) y ejecuta un comando como el siguiente, adaptando la ruta al archivo ISO que quieras comprobar:

Get-FileHash C:\ruta\al\archivo.iso

Si no indicas nada más, Get-FileHash devuelve por defecto un hash SHA-256, que hoy en día es una opción muy recomendable. Dependiendo del tamaño de la ISO, el tipo de algoritmo y la velocidad del disco donde está almacenada, el cálculo puede tardar desde unos segundos hasta varios minutos.

Si quieres usar un algoritmo concreto, puedes especificarlo con el parámetro -Algorithm. Windows soporta varias opciones, por ejemplo:

Get-FileHash C:\ruta\al\archivo.iso -Algorithm MD5

Get-FileHash C:\ruta\al\archivo.iso -Algorithm SHA1

Get-FileHash C:\ruta\al\archivo.iso -Algorithm SHA256

Get-FileHash C:\ruta\al\archivo.iso -Algorithm SHA384

Get-FileHash C:\ruta\al\archivo.iso -Algorithm SHA512

Get-FileHash C:\ruta\al\archivo.iso -Algorithm MACTripleDES

Get-FileHash C:\ruta\al\archivo.iso -Algorithm RIPEMD160

En la práctica, con poder generar SHA-1 y sobre todo SHA-256 tienes más que de sobra para la enorme mayoría de imágenes de Windows y distribuciones GNU/Linux, ya que son los formatos que suelen publicar los desarrolladores en sus webs oficiales.

Una vez obtengas el hash en pantalla, el último paso es compararlo con el valor oficial ofrecido en la página de descarga o, si se trata de una ISO de Microsoft no disponible ya en los portales, pegar la cadena resultante en el buscador de files.rg-adguard.net, en la pestaña “Search”, y pulsar Enter. Si el hash coincide con uno registrado, sabrás qué ISO es y que la copia es fidedigna.

Verificar ISOs de Microsoft con herramientas específicas como Check-ISO

Cuando solo tienes una o dos imágenes que comprobar, tirar de PowerShell y de bases de datos online es muy manejable. Pero si trabajas en soporte, despliegue de sistemas o administración de servidores, puedes acumular docenas de ISOs de Windows, Office o SQL Server que quieres revisar de golpe, y el proceso manual se vuelve pesado y repetitivo.

Para cubrir precisamente esa necesidad apareció el proyecto Check-ISO, una herramienta de código abierto pensada para automatizar la verificación de imágenes ISO de productos Microsoft. El objetivo es ahorrar tiempo, simplificar el trabajo y reducir errores humanos a la hora de copiar y pegar hashes.

Check-ISO permite seleccionar una o varias imágenes ISO, calcular su hash con el algoritmo que elijas y comprobarlo directamente contra una base de datos de referencias oficiales. La aplicación está disponible en varios formatos (ejecutable, script de PowerShell PS1 y versión publicada en Microsoft Store), y es especialmente útil para técnicos, administradores de sistemas y responsables de seguridad de la información.

El uso es bastante sencillo: arrancas la herramienta, eliges el archivo ISO desde la interfaz, seleccionas el algoritmo de hash con el que quieres trabajar (normalmente SHA-1 o SHA-256) y pulsas el botón de verificación. El tiempo de proceso depende del tamaño de la imagen y del algoritmo elegido, pero la idea es que puedas repetir este flujo rápidamente para muchas ISOs sin tener que tocar la línea de comandos ni navegar por distintas webs.

Una vez finaliza el análisis, si la ISO corresponde a una imagen oficial registrada, la herramienta muestra el nombre de la fuente en verde indicando que es auténtica. Si no encuentra coincidencias, presenta un mensaje en rojo avisando de que no se ha podido verificar, lo que significa que la imagen es sospechosa o simplemente que no está en la base de datos y deberías tomar precauciones.

Descargar y usar Check-ISO en Windows

La herramienta Check-ISO se puede obtener de dos maneras principales, según si prefieres la comodidad de la tienda de Microsoft o el control sobre el código fuente desde GitHub. Ambas vías apuntan a la misma utilidad, pero ofrecen ventajas diferentes.

La opción más sencilla para la mayoría de usuarios es instalar Check-ISO desde la Microsoft Store integrada en Windows. Solo tienes que abrir la tienda, escribir “Check ISO” en el cuadro de búsqueda e instalar la aplicación oficial. Este método tiene varios puntos a favor: no requiere permisos de administrador, la publicación ha sido revisada por el equipo de Microsoft y las actualizaciones se gestionan de manera automática.

Si prefieres trabajar directamente con scripts o quieres revisar el código, también puedes acudir al repositorio oficial del proyecto en GitHub, disponible en: https://github.com/dakhama-mehdi/Check-ISO-Authenticity. Desde ahí podrás ver el script de PowerShell, descargar el código fuente o hacerte con la versión portable en formato .exe, que viene firmada para reforzar su confianza.

En el caso del script PS1, basta con copiar el contenido a tu editor de PowerShell ISE, guardarlo en tu equipo y ejecutarlo siguiendo las instrucciones del repositorio. De esta manera puedes integrar Check-ISO en tus propios flujos de trabajo o automatizaciones, combinándolo con otras tareas de despliegue o mantenimiento.

Sea cual sea la vía elegida, el objetivo final es siempre el mismo: garantizar que tus ISOs de Windows, Office y otros productos Microsoft sean genuinas, ya sea que procedan de portales oficiales actuales, de versiones antiguas o de colecciones heredadas que necesitas auditar antes de reutilizar.

Alternativas para calcular hashes en Windows: 7-Zip y utilidades de terceros

Aunque PowerShell es la opción integrada en Windows para calcular hashes, no todo el mundo se siente cómodo con la consola. En ese caso puedes recurrir a herramientas de terceros como 7-Zip o utilidades específicas de checksum que añaden esta función al menú contextual del explorador.

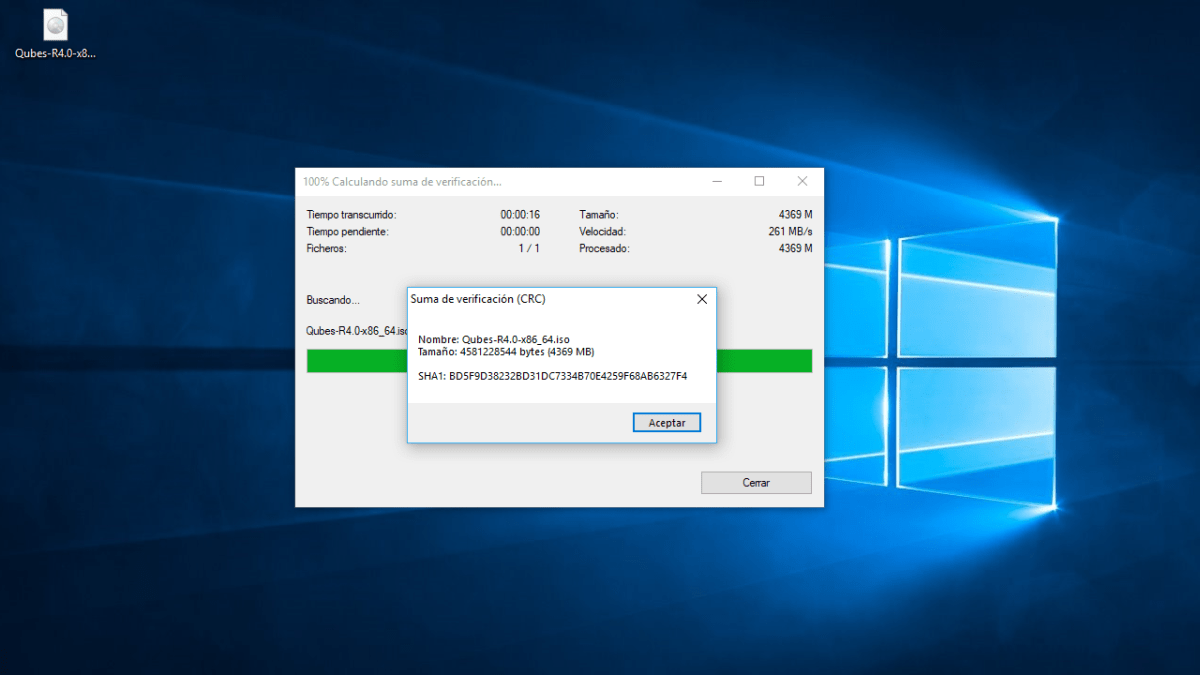

7-Zip es conocido principalmente como compresor y descompresor de archivos, pero incluye una función muy práctica para generar sumas de verificación. Una vez instalado desde su web oficial, solo tienes que hacer clic derecho sobre la ISO, ir al submenú de 7-Zip y elegir la opción CRC SHA. Desde ahí podrás obtener fácilmente los hashes CRC-32, CRC-64, SHA-1 y SHA-256.

Con poder calcular SHA-1 o SHA-256 desde el propio explorador, tienes más que suficiente para comparar la suma obtenida con la que haya publicado el fabricante de la imagen, ya sea una distro GNU/Linux o una ISO de otro tipo de software. El tiempo de cálculo dependerá del procesador y del tamaño del archivo, pero en equipos actuales suele ser cuestión de pocos segundos.

Si necesitas algo aún más orientado a la comprobación de integridad, existen utilidades dedicadas como Quick Hash y otras aplicaciones de checksum, que permiten generar SHA-1, SHA-256 y otros algoritmos desde una interfaz gráfica bastante simple. Algunas incluso permiten procesar varios archivos en lote y exportar resultados.

En todos estos casos, la mecánica no cambia: generas el hash en tu equipo, lo comparas con el valor oficial publicado en la web desde la que descargaste la ISO o en la lista de verificación correspondiente, y si coinciden puedes respirar tranquilo y proceder a grabar o montar la imagen con confianza.

Verificar la integridad de imágenes ISO en Linux

En sistemas GNU/Linux el procedimiento se simplifica todavía más, porque la mayoría de distribuciones traen instaladas por defecto herramientas de línea de comandos para generar los hashes más comunes. No necesitas instalar nada para poder calcular MD5, SHA-1 o SHA-256 de un archivo.

Lo habitual es que la propia página de descarga de la distribución Linux incluya un fichero con las sumas de referencia, normalmente con extensión .sha1sum o .sha256sum, cuyo nombre coincide con la ISO a la que hace referencia. Por ejemplo, para una imagen llamada manjaro-xfce-0.8.1-x86_64.iso, encontrarás archivos como manjaro-xfce-0.8.1-x86_64-sha1.sum o manjaro-xfce-0.8.1-x86_64-sha256.sum.

Esos ficheros son simplemente archivos de texto plano que contienen el hash correcto de la ISO. Puedes abrirlos con cualquier editor (Gedit, Kate, etc.) para ver el valor de referencia. Una vez lo tengas a la vista, solo te queda calcular el hash de tu copia descargada desde la terminal y comparar ambos códigos.

Para hacerlo, abre una terminal y muévete al directorio donde guardaste la ISO usando el comando cd. Por ejemplo, si está en la carpeta Descargas, usarías algo como:

cd Descargas

Después, ejecuta uno de los siguientes comandos, según el tipo de suma que quieras comparar:

md5sum nombre-archivo.iso

sha1sum nombre-archivo.iso

sha256sum nombre-archivo.iso

El sistema generará una cadena alfanumérica y la mostrará junto al nombre de la ISO. Si esa cadena coincide exactamente con la que aparece en el archivo .sum o en la lista de verificación de la web oficial, puedes dar por buena la descarga y seguir con la instalación, ya sea grabando la ISO en un DVD o pendrive booteable, o cargándola en una máquina virtual.

Si los valores no coinciden, significa que la ISO ha cambiado: puede haberse corrompido durante la descarga, el copiado o el almacenamiento, o alguien la ha manipulado. En ese caso lo prudente es borrarla y volver a descargarla desde la fuente oficial antes de usarla para nada serio.

Comprobar la autenticidad de ISOs de Windows y Office con bases de datos y verificadores

Además del cálculo de hashes y su comparación manual, existen utilidades diseñadas específicamente para verificar ISOs de Windows y Office contra bases de datos precompiladas. El enfoque es parecido al de Check-ISO, pero centrado en estos productos concretos y con su propia colección de hashes almacenados.

Un ejemplo clásico es Windows and Office Genuine ISO Verifier, una aplicación portátil que no requiere instalación (solo descomprimir el archivo descargado) y que únicamente pide tener presente el .NET Framework 4 en el sistema. El funcionamiento es muy sencillo: eliges la ISO desde la interfaz, haces clic en Verify y esperas a que calcule el hash.

En menos de un par de minutos, la herramienta genera la suma correspondiente (normalmente SHA-1) y la compara con los registros de su base de datos interna de ISOs genuinas. Si detecta que la imagen se corresponde con una ISO legítima, mostrará un mensaje “Genuine” en verde. Si en cambio hay diferencias o no encuentra coincidencia, mostrará “Not Genuine” en rojo para que tomes nota.

Este tipo de utilidades son especialmente útiles cuando quieres asegurarte de que una ISO de Windows u Office antigüa que llevas años guardando sigue siendo la original. Aun así, debes tener en cuenta que si has personalizado conscientemente la ISO (por ejemplo integrando controladores o quitando software preinstalado), el verificador indicará que no es genuina porque has cambiado el contenido respecto al original, y por tanto el hash ya no coincide.

Otra precaución importante es mantener estas aplicaciones actualizadas, ya que su eficacia depende de lo completa y reciente que sea su base de datos. Si descargas una ISO muy nueva que todavía no esté incluida, es probable que no pueda identificarla, aunque sea totalmente legítima, así que conviene revisar la fecha del último update.

En paralelo, sigue siendo muy recomendable usar recursos como files.rg-adguard.net o el propio portal de descargas de Microsoft para contrastar hashes, sobre todo cuando necesitas cubrir un rango amplio de versiones o ediciones que pueden ir más allá de lo que tenga indexado una sola herramienta.

Al final, dedicar unos minutos a calcular y comparar hashes antes de instalar un sistema operativo, una suite de ofimática o cualquier software crítico es una parte más de la higiene digital: evitas instalaciones inestables por ISOs corruptas y, aún más importante, reduces la probabilidad de meter malware en tu equipo o en toda una infraestructura a través de una fuente aparentemente inocente.

Si incorporas a tu rutina el uso de PowerShell o 7-Zip en Windows, las utilidades de checksum en Linux y, cuando haga falta, herramientas como Check-ISO o verificadores de ISOs genuinas, tendrás un control sólido sobre la autenticidad de tus imágenes, podrás detectar problemas antes de que exploten y ganarás mucha tranquilidad cada vez que prepares un pendrive de instalación o un nuevo entorno de pruebas.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.