- Segmenta y endurece según el perfil: dominio, privada o pública, ajustando reglas y notificaciones.

- Controla apps con reglas de salida y excepciones; evita aperturas innecesarias.

- En OT/IoT, coloca sensores en puntos de tráfico clave y cubre flujos dentro/fuera de segmento.

- Apóyate en procedimientos de restauración y monitorización para mantener la seguridad.

La seguridad de una red IoT y de los entornos OT no va solo de actualizar firmware o aislar dispositivos: también depende de cómo filtras el tráfico en Windows con un cortafuegos. Windows Defender Firewall permite decidir qué entra y qué sale en cada perfil de red, y eso puede marcar la diferencia entre un incidente menor y un problema serio.

Además de proteger tu PC, el cortafuegos puede ayudar en la visibilidad y control del tráfico que toca segmentos industriales, tanto en redes domésticas con dispositivos conectados como en plantas con sensores, PLC o HMIs. Te explicamos cómo configurarlo paso a paso y cómo encaja con redes OT/IoT, incluyendo segmentación, el modelo Purdue, puntos de monitorización e incluso despliegues con diodos de datos.

Qué es Windows Defender Firewall y cómo ayuda en una red IoT

El cortafuegos integrado en Windows actúa como un filtro que permite o deniega conexiones según reglas. Bloquea accesos no autorizados y reduce el riesgo controlando IPs, puertos y rutas de programa. En redes con cámaras, sensores o dispositivos inteligentes, limitar el tráfico es clave para minimizar superficies de ataque.

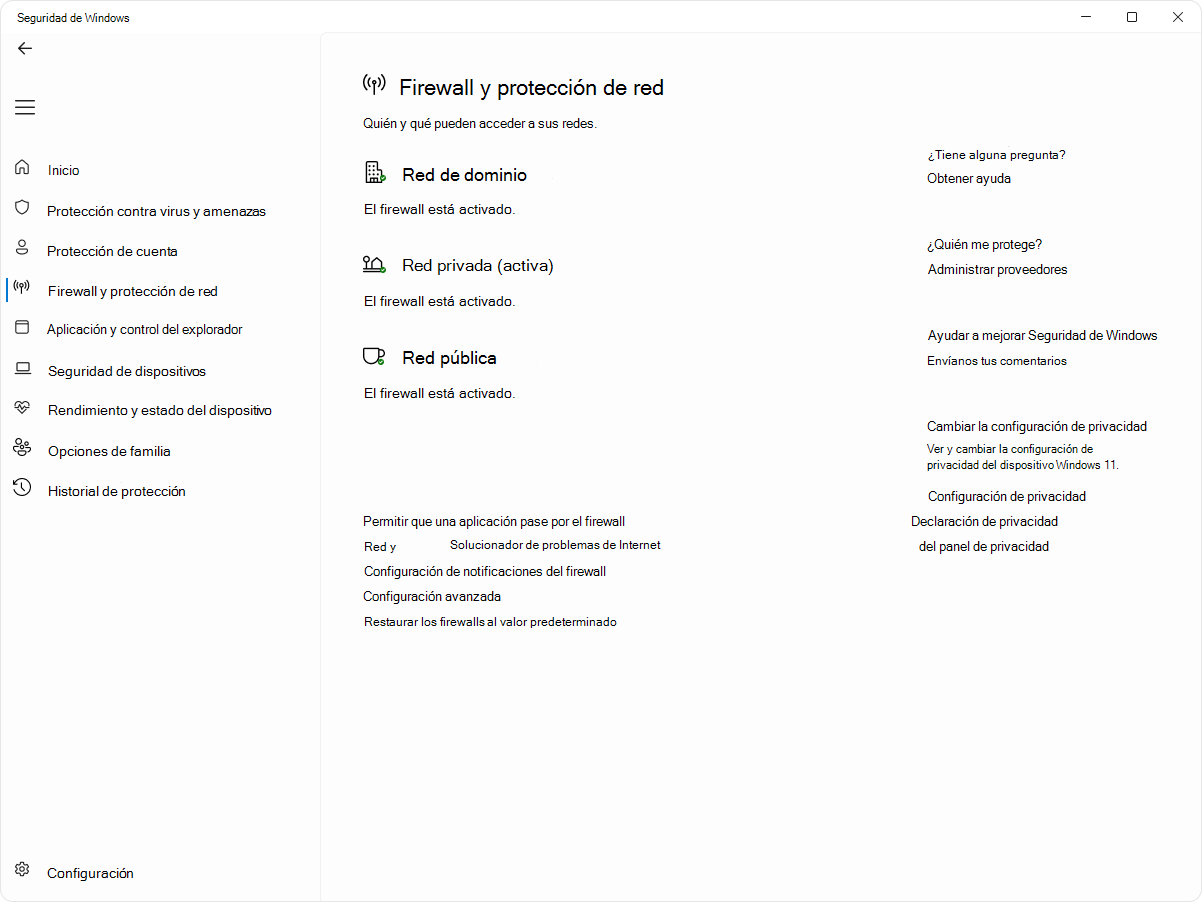

Desde la app Seguridad de Windows puedes ver y gestionar su estado para cada tipo de red: dominio, privada o pública. Es posible activarlo o desactivarlo por perfil y acceder a opciones avanzadas que permiten afinar el comportamiento ante distintas ubicaciones.

Perfiles de red: privada, pública y dominio

Cuando conectas tu equipo, puedes marcar la red como privada o pública. Una red privada (p. ej., tu casa) asume confianza entre dispositivos y que puedan descubrirse entre sí y compartir carpeta de red en Windows 11. En cambio, una red pública (p. ej., el Wi‑Fi de una cafetería) es poco fiable y conviene blindarla más.

Elegir correctamente el perfil cambia el nivel de exposición y las reglas automáticas aplicadas. En redes públicas, lo sensato es endurecer las conexiones entrantes, mientras que en redes privadas puedes permitir determinadas funciones internas si confías en los equipos.

Configurar Windows Defender Firewall desde Seguridad de Windows

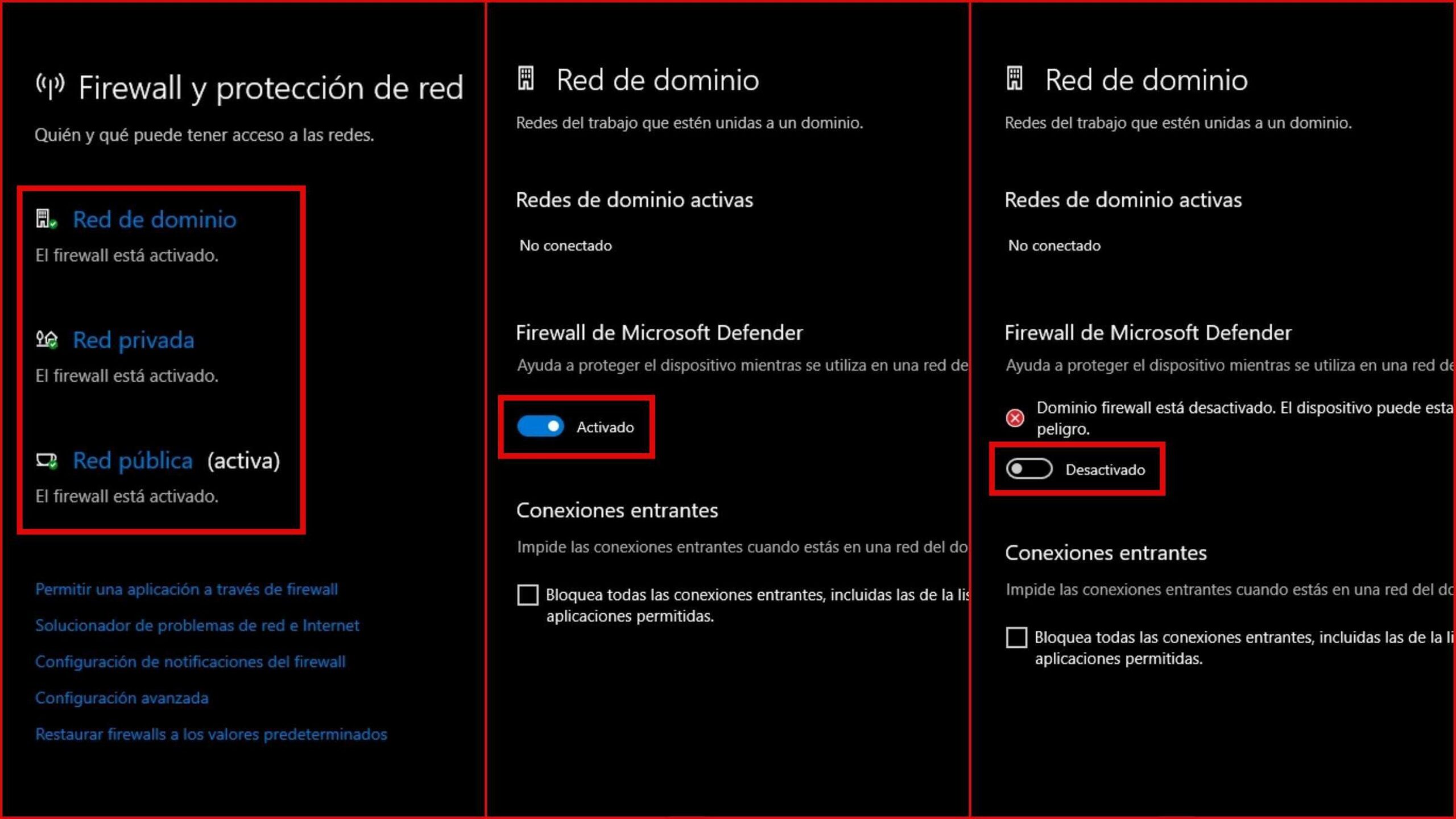

Para ajustar el cortafuegos sin complicarte, entra en Seguridad de Windows y abre la sección Firewall y protección de red. Selecciona el perfil activo (dominio, privada o pública) y activa Microsoft Defender Firewall para que empiece a filtrar el tráfico en ese contexto.

Encontrarás además un control muy útil: Bloquear todas las conexiones entrantes, incluidas las de la lista de aplicaciones permitidas. Al marcarlo, el firewall ignora las excepciones y lo bloquea todo en ese perfil. Aumenta la seguridad, pero puede romper apps que necesiten escuchar conexiones.

En el mismo panel hay accesos a funciones adicionales. Permitir que una aplicación atraviese el firewall añade excepciones (o abre puertos concretos) si una app legítima queda bloqueada. Úsalo con cabeza: abrir innecesariamente puede crear huecos de seguridad.

Si algo en la conectividad general falla, ejecuta el Solucionador de problemas de red e Internet. Este asistente puede diagnosticar y reparar automáticamente incidencias típicas de red y firewall.

También puedes ajustar la Configuración de notificaciones del firewall si recibes demasiados avisos o te faltan alertas. Regular el nivel de notificación ayuda a no pasar por alto bloqueos relevantes sin saturarte de mensajes.

La opción Configuración avanzada abre la consola clásica de Firewall de Windows Defender. Ahí creas reglas de entrada, salida y seguridad de conexión, y revisas registros de supervisión. Ojo: tocar reglas sin conocimiento puede abrir brechas o romper aplicaciones.

Si todo se ha liado, existe un botón de emergencia: Restaurar los firewalls a los valores predeterminados. Vuelve al estado original del equipo y, si estás en una organización, reaplican las directivas corporativas.

Bloquear un programa y gestionar listas blancas

Hay situaciones en las que quieres impedir que una app salga a Internet (evitar telemetría, descargas, juego online sin supervisión o actualizaciones conflictivas). Lo más eficaz es crear una regla de salida que bloquee el ejecutable del programa en cuestión.

- Abre el menú Inicio y entra en el Panel de control. Accede a Windows Defender Firewall y pulsa en Configuración avanzada.

- En el panel izquierdo elige Reglas de salida. En el panel derecho, haz clic en Nueva regla.

- Selecciona Tipo de regla: Programa, y pulsa Siguiente. Indica Esta ruta de acceso del programa y busca el .exe a bloquear (o escribe su ruta si la conoces).

- Marca Bloquear la conexión y continúa. Aplica a Dominio, Privado y Público (lo habitual) y asigna un nombre descriptivo a la regla.

La regla se activa al terminar. Puedes verla y editarla en Reglas de salida. Para bloquearla temporalmente, basta con desactivar/activar la regla con clic derecho cuando lo necesites.

¿Y si necesitas dejar pasar una app confiable? Desde el panel principal, entra en Permitir que una aplicación o característica atraviese el Firewall de Windows. Pulsa Cambiar la configuración y marca Privada o Pública según convenga (no abras en redes públicas apps con datos sensibles).

Capas de red OT/IoT y el modelo Purdue

En redes industriales y IoT, no todos los dispositivos ni servicios se hallan al mismo nivel. La arquitectura suele dividirse en dispositivos de punto final (PCs, servidores, IoT) y dispositivos de red (conmutadores, firewalls, routers y APs), organizados en capas.

Muchos diseños siguen un modelo jerárquico de tres capas: Acceso, Distribución y Núcleo. La capa de acceso aloja la mayoría de los endpoints y suele depender de una puerta de enlace predeterminada para enrutar fuera de la subred. La distribución agrega accesos y aplica servicios (enrutamiento de VLAN, QoS, políticas), y el núcleo ofrece granja de servidores y tránsito rápido con baja latencia.

Además, el modelo de referencia Purdue amplía la segmentación en entornos OT/ICS con niveles del 0 al 5. El Nivel 0 incluye sensores, actuadores y elementos del proceso (miden, conducen, accionan). El Nivel 1 alberga controladores embebidos (PLC, RTU, DCS) que gobiernan esos dispositivos de campo.

El Nivel 2 se centra en la supervisión: HMIs, alarmas, gestión por lotes y puestos de control, muchas veces sobre equipos y sistemas operativos estándar (Windows o UNIX). Estos sistemas conversan con PLC/RTU y en ocasiones intercambian datos con niveles superiores.

Los Niveles 3 y 3,5 agrupan la red perimetral industrial y de sitio: aplicaciones de gestión de operaciones a escala planta (informes de producción, analítica, programación, AD industrial, servidores de archivos o terminal). De aquí suelen integrarse datos hacia TI.

Los Niveles 4 y 5 corresponden a TI corporativa: servicios centralizados gestionados por la organización donde residen los sistemas empresariales.

Colocación de sensores y puntos de tráfico interesantes

Para monitorización pasiva de redes OT con Defender para IoT, los sensores reciben tráfico reflejado (SPAN en switches o TAPs). El puerto de gestión del sensor se conecta a la red de administración o corporativa para enviar datos al portal de Azure, salvo que el perímetro lo impida.

¿Dónde captar el tráfico útil? Identifica las interfaces que conectan la puerta de enlace predeterminada con los switches de distribución o núcleo. Son puntos «interesantes» porque ven el tráfico que sale del segmento IP, lo que permite observar comunicaciones hacia otros segmentos.

No todo el tráfico es unidifusión: considera difusión y multidifusión. El broadcast y el multicast suelen llegar a todas las entidades de la subred, incluida la puerta de enlace, por lo que suelen quedar cubiertos. Con IGMP snooping, el reenvío multicast se optimiza, pero no se garantiza hacia un host concreto.

El tráfico unicast puede ir directo de origen a destino sin tocar a todos los hosts. Para verlo, conviene colocar sensores en switches de acceso, así capturas conversaciones que no pasarían por el default gateway.

Al transmitir tráfico a los sensores, algunos equipos solo reflejan un sentido. Procura monitorizar ambas direcciones para mejorar el contexto de las conversaciones y la precisión de detección.

En subredes críticas, puede haber flujos que no alcanzan el punto interesante típico. Valora añadir RSPAN, TAPs o soluciones específicas para cubrir tráfico atípico u orfandades de visibilidad.

Si trabajas con puertas de enlace unidireccionales (Waterfall, Owl, Hirschmann) con diodos de datos, tienes dos escenarios. Recomendado: colocar sensores OT fuera del perímetro para recibir SPAN unidireccional desde la red al puerto de monitorización del sensor (ideal en despliegues grandes). Alternativamente, situarlos dentro del perímetro y enviar alertas syslog UDP hacia fuera mediante el diodo.

En este último caso, los sensores quedan aislados del exterior y requieren gestión local: no hay conexión a la nube ni administración desde Azure y las actualizaciones de inteligencia deben aplicarse manualmente. Si necesitas sensores conectados a la nube, sitúalos fuera del perímetro.

Flujos de tráfico: dentro y fuera del segmento

El comportamiento del enrutamiento depende de si el destino está dentro o fuera del rango de la máscara de subred del origen. Los dispositivos comparan la IP destino con su subred y deciden enviar directo o a la puerta de enlace. Este proceso puede disparar ARP para resolver direcciones MAC.

Cuando el destino está fuera del segmento, el equipo envía el flujo a su default gateway como primer salto. Colocar un sensor en esa interfaz garantiza ver todo lo que sale del segmento, algo crucial para detectar comunicaciones anómalas hacia otros ámbitos.

Ejemplo: Un PC con IP 10.52.2.201/24 inicia conexión a 10.17.0.88. El sistema calcula que 10.17.0.88 no está en 10.52.2.0/24, por lo que dirige el tráfico a su puerta de enlace. Ese punto es idóneo para monitorizar el flujo.

Si el destino está dentro del rango (p. ej., 10.52.2.17 hacia 10.52.2.131 con /24), el tráfico no cruza la puerta de enlace, se resuelve mediante ARP para encontrar la MAC destino y se entrega localmente. Sin capturas en acceso, estos flujos intra‑segmento podrían pasar desapercibidos.

Motivos para bloquear programas con el cortafuegos

Un firewall supervisa y controla conexiones de entrada y salida según reglas. Es como un control fronterizo digital: decide quién entra y quién sale en función de riesgos. Bloquear programas evita accesos no autorizados, malware y conductas no deseadas.

Además, puedes impedir actualizaciones automáticas que rompan compatibilidades, limitar plataformas de juego para menores o cortar publicidad y conexiones en redes Wi‑Fi públicas no seguras. Las reglas granuladas ofrecen ese control fino que a veces necesitas en el día a día.

Otras formas de limitar conexiones en Windows, macOS y Linux

En Windows, si no quieres tocar reglas, puedes tirar del Modo avión desde el Centro de actividades para cortar Internet temporalmente. Desactívalo para volver a la normalidad cuando termines. También hay firewalls de terceros gratuitos si prefieres otras interfaces o funciones extra.

En macOS, entra en Ajustes del Sistema (o Preferencias), busca la sección de Red/Seguridad y Privacidad y entra en Firewall. Actívalo y, en Opciones, añade apps y marca permitir o bloquear conexiones entrantes. Ten en cuenta que bloquear puede afectar dependencias entre apps.

En Linux (Ubuntu), UFW simplifica la gestión: instala con sudo apt-get install ufw, comprueba estado con sudo ufw status y define reglas básicas antes de habilitar. Permite SSH con sudo ufw allow ssh, habilita HTTP/HTTPS con sudo ufw allow http/https y activa con sudo ufw enable. Revisa con sudo ufw status.

Mantenimiento, notificaciones, desactivación temporal y restauración

Ajustar el nivel de notificación te ayuda a enterarte de bloqueos relevantes sin ruido excesivo. La sección Configuración de notificaciones en Seguridad de Windows es donde calibrar la verbosidad de avisos del cortafuegos.

Si puntualmente necesitas apagar el firewall, hazlo perfil a perfil y sabiendo lo que haces. Desactivar el cortafuegos no es recomendable porque te expone. Mejor crea una excepción controlada o desactiva una regla concreta por tiempo limitado.

Para apagarlo desde Panel de control: Sistema y seguridad > Windows Defender Firewall > Activar o desactivar. Puedes desactivar por perfil, pero el propio sistema te avisa de que no es recomendable. Vuelve a activarlo cuanto antes.

Si la configuración se ha desordenado, vuelve a Restaurar valores predeterminados en el mismo panel del firewall y sigue las indicaciones. Recuperar el estado original soluciona inconsistencias y aplica de nuevo las directivas de tu organización si las hubiera.

Tienes cubiertos los pilares: perfiles de red bien elegidos, reglas de entrada/salida afinadas, excepciones justificadas, visibilidad en redes OT/IoT mediante sensores en puntos clave y procedimientos para bloquear apps o restablecer ajustes. Este enfoque integral reduce riesgos tanto en tu PC como en segmentos industriales y te permite reaccionar con precisión cuando toque.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.