- Define ámbitos, prioridad y publicación de etiquetas para alinear seguridad y uso.

- Aplica cifrado, marcas y control de permisos en M365 y Power BI.

- Integra con Copilot, SDK MIP y DLP de terceros para cubrir más vectores.

La colaboración ya no vive encerrada tras un cortafuegos: los archivos vuelan entre dispositivos, apps y servicios, dentro y fuera de la organización. En ese viaje, la información debe mantenerse segura, cumplir las políticas internas y, al mismo tiempo, no frenar a los usuarios.

Ahí entran en juego las etiquetas de confidencialidad de Microsoft Purview Information Protection, que permiten clasificar y proteger datos de forma coherente en Microsoft 365, Power BI y más, sin sacrificar la productividad ni la colaboración. Te cuento cómo funcionan y cómo aplicarlas de forma efectiva.

Qué son las etiquetas de confidencialidad

Una etiqueta de confidencialidad actúa como un sello que se incrusta en los metadatos del archivo o correo: es personalizable, persistente y legible por aplicaciones y servicios. Esto significa que podemos crear niveles como Personal, Público, General, Confidencial o Altamente confidencial adaptados a la realidad de la empresa.

Estas etiquetas se almacenan en texto no cifrado en los metadatos para que apps y servicios (incluidos los de terceros) puedan reconocerlas y tomar acciones adicionales. Aun así, la protección aplicada por la etiqueta (por ejemplo, cifrado) viaja con el contenido y permanece dondequiera que se mueva.

Para los usuarios de la misma organización, la etiqueta aparece visible en las aplicaciones (por ejemplo, en la barra de título de Word/Excel/PowerPoint/Outlook) e incluso pueden ver la descripción configurada por el administrador. En cambio, los invitados y usuarios externos no ven esas etiquetas en su interfaz.

En cada elemento compatible solo puede haber una etiqueta de confidencialidad aplicada por organización. Los documentos y correos pueden tener además una etiqueta de retención, ya que ambas clasificaciones son compatibles entre sí.

En escenarios como Excel u Outlook, los usuarios pueden cambiar la etiqueta fácilmente desde la barra de confidencialidad o el botón Confidencialidad en la pestaña Inicio, siempre que la política lo permita y, en su caso, aportando justificación para bajar la clasificación.

Para qué sirven y qué pueden hacer

Las etiquetas de confidencialidad pueden aplicar cifrado y control de permisos a documentos, correos e invitaciones a reuniones. Puedes decidir quién ve, edita, imprime o reenvía, y durante cuánto tiempo, e incluso permitir que el propio usuario asigne permisos al aplicar la etiqueta.

También es posible añadir marcas de contenido (marcas de agua, encabezados y pies) en documentos, correos, invitaciones de reunión y páginas o componentes de Loop, con variables como el nombre de la etiqueta o del documento. Ojo a los límites: la marca de agua admite hasta 255 caracteres; encabezados y pies hasta 1024 caracteres, salvo en Excel que tiene un límite de 255 caracteres totales (incluye códigos de formato).

Las etiquetas ayudan a extender la protección de SharePoint cuando se descargan archivos desde bibliotecas con una etiqueta predeterminada; al bajar esos documentos, los permisos actuales de SharePoint viajan con el archivo etiquetado, reforzando la seguridad fuera del sitio.

Se puede proteger el contenido de Teams, Grupos de Microsoft 365, sitios de SharePoint y áreas de trabajo de Loop con etiquetas que configuran privacidad, uso compartido externo, acceso de invitados, controles para dispositivos no administrados y opciones de canales compartidos. Estas etiquetas protegen el contenedor, no etiquetan automáticamente los elementos dentro.

Además, hay soporte para reuniones y chat de Teams etiquetando convocatorias y respuestas, con opción de cifrar y de aplicar opciones específicas de reunión/chat. Y no nos olvidemos de la detección en eDiscovery: el generador de condiciones permite buscar por etiquetas, incluir o excluir contenidos según su clasificación.

Con Microsoft Defender for Cloud Apps puedes detectar, clasificar y proteger contenido en servicios de terceros (Salesforce, Box, Dropbox, etc.), incluso si esas aplicaciones no leen etiquetas de forma nativa. Y con el SDK de Microsoft Information Protection, las apps de terceros pueden leer etiquetas y aplicar protección de manera integrada.

Las etiquetas también pueden ser puramente de clasificación (sin cifrado) para dar contexto visual y recopilar analítica de uso y actividad, y así decidir si más adelante conviene añadir protección. Además, se pueden extender a Power BI y a recursos de datos dentro del Mapa de Datos de Microsoft Purview (por ejemplo, SQL, Azure SQL, Azure Synapse, Azure Cosmos DB y AWS RDS).

Ámbitos de etiqueta, prioridad y estructura

Al crear una etiqueta defines su ámbito, lo que determina qué opciones de protección puedes configurar y en qué servicios/aplicaciones estará disponible. Los ámbitos incluyen: Archivos y otros recursos de datos (Office, Loop, Power BI, Fabric y más), Correos electrónicos, Reuniones, y Grupos y sitios.

Normalmente se seleccionan juntos Archivos y Correos electrónicos para mantener coherencia entre el documento y el adjunto que viaja por email. Para proteger reuniones de Teams (calendario, opciones y chat) debes marcar también Archivos y Correos. Para Grupos y sitios, primero habilita el uso de etiquetas de confidencialidad para contenedores.

El orden en la lista de etiquetas marca su prioridad: conviene colocar la más restrictiva (Altamente confidencial) al final y la menos restrictiva (Pública/Personal) al principio. Esto influye en el comportamiento de autoetiquetado, justificación de bajada de nivel y herencia en adjuntos de correo.

Para organizar esquemas con dos niveles (por ejemplo, Confidencial → Todos los empleados/Personas de confianza), se usan grupos de etiquetas que sustituyen a las antiguas etiquetas primarias. Estas agrupaciones tienen nombre, color, descripciones y prioridad, pero no opciones de protección propias; se publican las etiquetas dentro del grupo, no el grupo en sí.

Si eliminas una etiqueta en el portal, no se quita del contenido ya etiquetado: la protección permanece. Si editas una etiqueta, el contenido conserva la versión que se aplicó en su momento. Hay diferencias entre eliminar la etiqueta y retirarla de una directiva publicada que conviene revisar antes de hacer cambios.

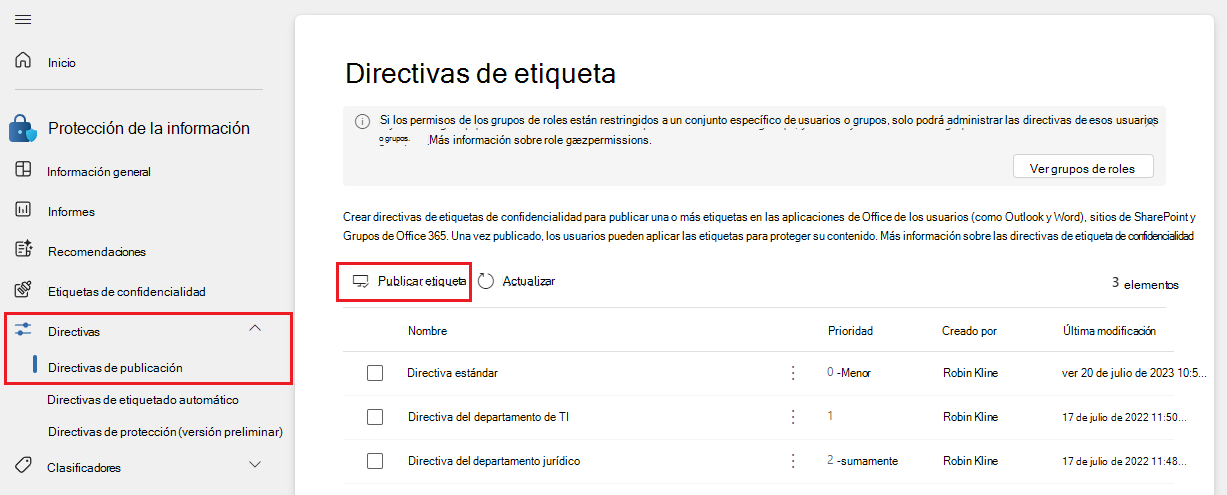

Publicación y directivas de etiquetas

Tras crearlas, toca publicarlas a usuarios y grupos (no a ubicaciones) mediante directivas. Así las verán en sus apps y podrán aplicarlas. Puedes tener varias directivas para distintos colectivos (por ejemplo, todos ven Público/General/Confidencial, pero Legal ve además Altamente confidencial).

Las directivas permiten establecer etiquetas predeterminadas para documentos (incluidos componentes y páginas de Loop), correos e invitaciones, nuevos contenedores (Teams, Grupos, SharePoint) y contenido de Power BI. Cuidado con poner como predeterminada una etiqueta que cifra, porque podrías bloquear colaboraciones externas sin querer.

Es posible exigir justificación al quitar una etiqueta o bajar el nivel (aplica a archivos, correos y reuniones) y habilitar el etiquetado obligatorio en documentos/correos, contenedores y Power BI. También puedes incluir un enlace a una página de ayuda personalizada para resolver dudas del usuario.

El orden de las directivas también tiene prioridad: si un usuario cae en varias, gana la de mayor orden (más alta). Los cambios pueden tardar hasta 24 horas en replicarse. No hay límite de etiquetas salvo que cifren con permisos específicos: en ese caso, hay un máximo de 500 por inquilino. Como buena práctica, mantén el catálogo de etiquetas lo más simple posible.

En el asistente de publicación puedes restringir el alcance con unidades administrativas (preview), elegir qué etiquetas se publican, definir ajustes de política (justificación, obligatoriedad, ayudas) y establecer valores por defecto para documentos. Si te quedas sin licencias RMS, puedes activar una prueba de EMS para completar la creación y despliegue.

Aplicación en Microsoft 365: Windows, Mac, web y móviles

En Office para Windows y Mac, las etiquetas se aplican desde la barra de confidencialidad (junto al nombre del archivo) o desde el botón Confidencialidad en Inicio. Si es obligatorio etiquetar, verás el aviso para seleccionar una etiqueta antes de guardar o enviar.

En archivos nuevos, al guardar por primera vez puede solicitarse la etiqueta o aplicarse la predeterminada configurada por el administrador. Cuando una etiqueta se aplica automáticamente (por reglas) o se recomienda, aparece una notificación bajo la cinta con el detalle.

Para quitar una etiqueta basta con seleccionar «Sin etiqueta» en el menú, salvo que la política exija etiquetado obligatorio. La etiqueta vigente se muestra en la barra de título y puedes consultar tus permisos con el icono correspondiente en la barra de estado (diálogo «Mis permisos»).

En Android e iOS puedes etiquetar desde la pestaña Inicio → Confidencialidad o desde el menú de Más opciones, según dispositivo. Si la etiqueta tiene permisos definidos por el usuario, verás una barra de información al abrir el archivo para consultar los permisos.

En Microsoft 365 para la Web hoy no se muestran los permisos detallados de la etiqueta; para verlos usa las apps de escritorio. Y si hay etiquetado obligatorio, puedes optar por abrir en solo lectura cuando no quieras etiquetar un archivo concreto.

Power BI: clasificación y protección cuando exportas

En Power BI, las etiquetas sirven para clasificar y proteger datasets, informes, paneles y flujos. Dentro del servicio no alteran el acceso al contenido (eso depende de los permisos de Power BI, RLS y OLS), pero cuando exportas a Excel, PowerPoint o PDF, o descargas un .pbix, la etiqueta y su protección viajan con el archivo.

Requisitos previos: licencias de Azure Information Protection P1 o P2 y Power BI Pro/PPU, y etiquetas publicadas para los usuarios/grupos adecuados. Primero habilita el uso de etiquetas en el portal de administración del tenant (Protección de la información → permitir aplicar etiquetas en Power BI).

En Power BI Desktop, al guardar un .pbix la etiqueta y su cifrado quedan incrustados en el archivo. En el servicio, los informes y paneles heredan la etiqueta del dataset o del informe principal, y puedes cambiarla desde la configuración del elemento.

Cada cambio de etiqueta en datasets, informes, paneles o flujos queda registrado en el registro de auditoría, de forma que puedes rastrear quién, cuándo y qué etiqueta se aplicó o modificó. Muy útil para gobernanza y cumplimiento.

Copilot e IA: reconocimiento y respeto de derechos

Microsoft 365 Copilot y Copilot Chat reconocen e integran etiquetas de confidencialidad en sus respuestas. Si una conversación hace referencia a múltiples elementos, se muestra (o hereda) la etiqueta de mayor prioridad para reforzar la seguridad contextual.

Si la etiqueta aplica cifrado de Microsoft Purview, Copilot valida los derechos de uso. Solo devuelve datos si el usuario tiene, por ejemplo, el derecho EXTRACT (copiar). Sin permisos, no hay filtraciones: el asistente respeta el control de acceso de extremo a extremo.

Integración avanzada y desarrollo: SDK MIP y cliente de etiquetado

Como las etiquetas viven en los metadatos, las aplicaciones y servicios pueden leerlas y escribirlas para automatizar procesos. Con el SDK de Microsoft Information Protection, los desarrolladores implementan etiquetado y cifrado en múltiples plataformas e integran flujos con soluciones de terceros.

El cliente de etiquetado clásico de AIP fue reemplazado por el cliente de Microsoft Purview Information Protection para Windows, que extiende el etiquetado a Explorador de archivos, PowerShell, análisis local y visor para archivos cifrados. Las apps de Office de suscripción son totalmente compatibles.

Un ejemplo típico de desarrollo consiste en crear una aplicación de consola (.NET 6) que quite una etiqueta para procesar un documento y vuelva a aplicarla al final. Para ello, registra una aplicación en Entra ID, otorga permisos «Content.SuperUser», «Content.Writer» y «UnifiedPolicy.Tenant.Read», configura autenticación (secreto de cliente), y usa los paquetes Microsoft.InformationProtection.File y Microsoft.Identity.Client, además de la librería de procesamiento de documentos que necesites.

El flujo de prueba habitual es crear un documento en Word, aplicarle una etiqueta (por ejemplo, Confidencial → Todos los empleados), guardarlo en OneDrive, descargar y verificar que se respetan las restricciones, ejecutar tu app para transformar el contenido y comprobar que el archivo de salida mantiene la protección.

Prevención de fuga de datos con FortiSASE y etiquetas MPIP

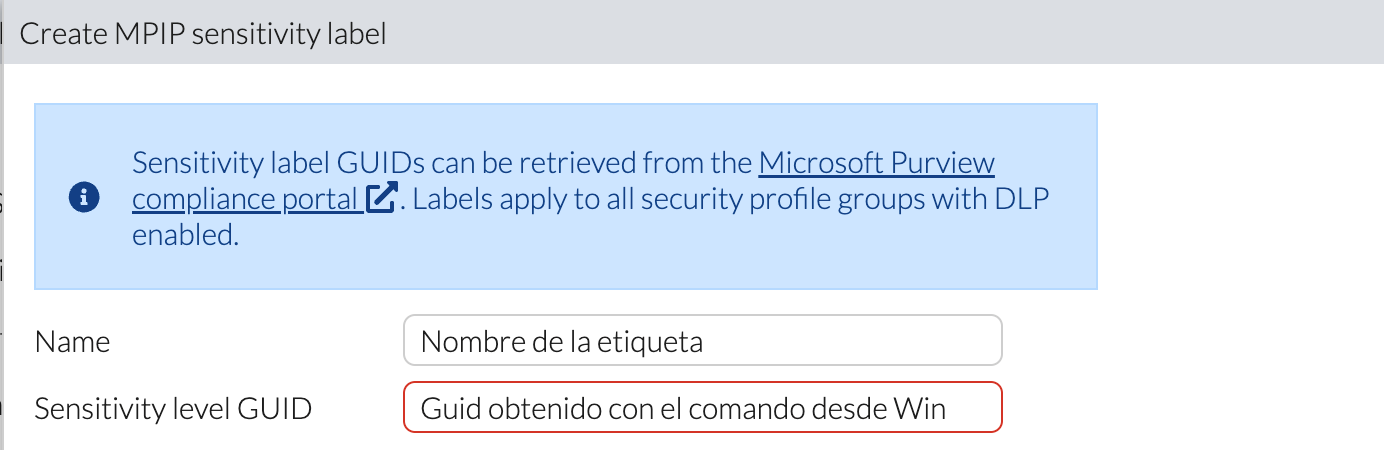

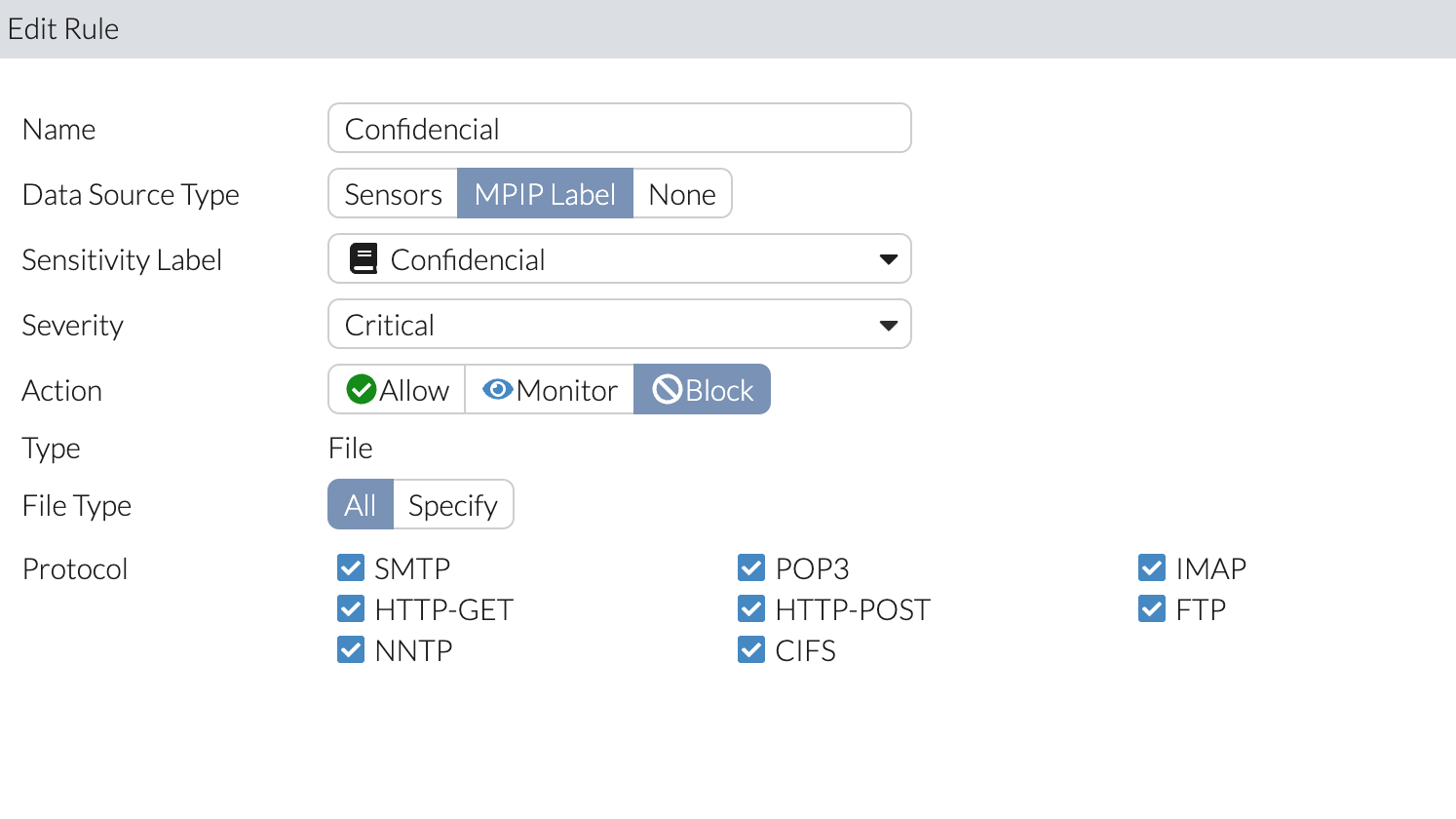

FortiSASE puede usar las etiquetas MPIP (Microsoft Purview Information Protection) para bloquear cargas HTTPS de ficheros etiquetados. Lo hace cotejando el GUID de la etiqueta aplicado al archivo con un diccionario/configuración en la plataforma.

El procedimiento práctico: crear un perfil de DLP en FortiSASE, desactivar funciones de seguridad no necesarias para la prueba, habilitar inspección profunda, añadir una regla DLP con la condición MPIP Label y un diccionario que mapea el nombre de la etiqueta con su GUID, y asociar ese perfil a una política para el grupo de usuarios objetivo.

Para validar, registra el endpoint con FortiSASE, abre el navegador en incógnito y sube a https://dlptest.com/https-post/ un documento de Word con etiqueta MPIP. La carga debe fallar antes y después del envío, y en Analytics → Security → DLP verás los registros del bloqueo, con detalles como el nombre del archivo.

Este enfoque permite extender la protección de Microsoft Purview a la capa de red, asegurando que los datos clasificados no salgan de la organización por canales no permitidos.

Buenas prácticas, licencias y operación

Antes de desplegar, planifica licencias y permisos, define tu estrategia de adopción, revisa escenarios admitidos y prepara comunicación al usuario final. La documentación de implementación de Purview recoge estos puntos y te ahorrará muchos sustos.

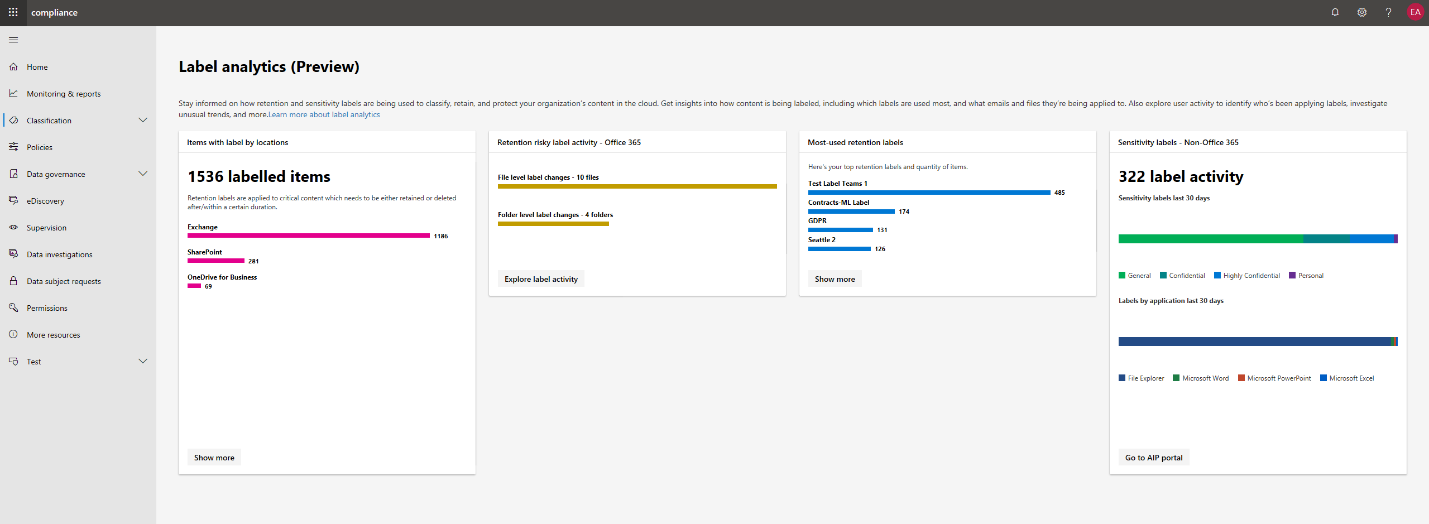

Etiqueta de manera sencilla: menos es más. Reduce el número de etiquetas al mínimo útil para evitar confusión y costes de administración. Aprovecha analítica del portal de Purview para ver uso y actividad, y ajusta la taxonomía con datos en la mano.

Evita poner por defecto una etiqueta que cifre en documentos: muchas organizaciones colaboran con externos que quizá no puedan abrir contenido protegido. Configura también el tipo de vínculo de uso compartido predeterminado en SharePoint/OneDrive para minimizar el sobrecompartir.

Recuerda que las etiquetas funcionan también con aplicaciones de terceros a través de Defender for Cloud Apps y el SDK, y que puedes llevarlas a recursos de datos (SQL, Synapse, Cosmos DB, AWS RDS) mediante el Mapa de Datos de Purview.

En automatizaciones de escritorio (por ejemplo, actividades de Office en RPA), asegúrate de que la conexión tenga permisos para leer/escribir los archivos etiquetados; si no, se producirá una excepción. Y como siempre, prueba plantillas y flujos con tus marcas de contenido reales antes de abrirlas a toda la organización.

Las etiquetas de confidencialidad ofrecen un marco consistente para clasificar, proteger y gobernar datos en Microsoft 365, Power BI y servicios de terceros: cifrado con control de permisos, marcas de contenido dinámicas, protección de contenedores y reuniones, autoetiquetado y auditoría, integración con Copilot y con soluciones como FortiSASE. Si las planificas bien, ordenas su prioridad, publicas con criterio y acompañas con formación, tendrás seguridad que viaja con los datos sin frenar el trabajo del día a día.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.