- Activa el inicio de sesión con FIDO2 en Windows vía Intune, OMA-URI, paquete de aprovisionamiento o GPO.

- Conoce los requisitos y escenarios no admitidos (RDP/VDI, S/MIME, servidor, offline sin logon previo).

- Registra y gestiona llaves: PIN/biometría, restablecimiento y eliminación desde la cuenta y Windows.

- Planifica limitaciones reales (soporte remoto, RDP, UX del PIN) y compatibilidad en iOS/macOS.

La autenticación sin contraseña ya no es una promesa: es una realidad que puedes desplegar hoy en Windows 10 y Windows 11 con claves de seguridad FIDO2 y Windows Hello para empresas. En este artículo reunimos, paso a paso, cómo habilitar el inicio de sesión con clave de seguridad en dispositivos unidos a Microsoft Entra ID (antes Azure AD) y en equipos híbridos, además de cubrir el registro de llaves por parte del usuario, la gestión de PIN/biometría y los escenarios que no están soportados.

Más allá de la teoría, incluimos retos reales de implantación (soporte remoto, RDP, asignación de llaves, obligatoriedad del PIN), recomendaciones prácticas y notas de compatibilidad en iOS y macOS. Si quieres desplegar FIDO2 con cabeza, aquí tienes todo lo que necesitas para evitar sorpresas y lograr una experiencia fluida.

Qué es FIDO2 y cómo encaja con Windows Hello

FIDO2 es un estándar abierto para autenticación sin contraseñas que se apoya en criptografía asimétrica. Consta de dos piezas: WebAuthn (API del navegador definida por W3C) y CTAP2 (protocolo entre el cliente y el autenticador, definido por FIDO Alliance). Las claves de seguridad pueden ser USB, NFC o lector integrado, y el autenticador puede estar embebido (Windows Hello) o ser un dispositivo externo.

Cuando registras una clave, el cliente genera un par de clave pública/privada; la pública se almacena en el servicio (Relying Party) y la privada permanece segura en tu dispositivo o en la llave hardware. Al iniciar sesión, el servidor envía un desafío y el autenticador devuelve una firma válida solo para el dominio autorizado gracias al RP ID, lo que bloquea el phishing y el uso de credenciales en sitios falsos.

En entornos Microsoft, esta modalidad se integra con Windows Hello para empresas y con Microsoft Entra ID, permitiendo acceso a dispositivos y apps en la nube sin contraseña. Las “passkeys” pueden ser de dispositivo (device-bound) o sincronizadas en el ecosistema del proveedor; Windows Hello actúa como autenticador local y las llaves FIDO2 como autenticadores externos multiplataforma.

Requisitos previos y escenarios no admitidos

Antes de empezar, confirma que tu organización tiene activado el método y que usas un navegador compatible. Para el registro y uso de llaves de seguridad, Microsoft exige Windows 10 May 2019 Update o posterior, y dispositivos aprobados por la organización (la llave debe ser FIDO2 y compatible con Microsoft).

Estos son los escenarios no soportados relevantes a la hora de planificar el despliegue:

- Inicio de sesión o desbloqueo de Windows con una clave de acceso en Microsoft Authenticator (passkey en móvil) en lugar de una llave FIDO2 física para el logon del dispositivo.

- Entornos solo de AD DS unido a dominio (on-prem puro) sin capa Entra ID.

- Usos como RDP, VDI y Citrix que dependan de una clave distinta del redireccionamiento WebAuthn.

- Firmas S/MIME con la clave de seguridad FIDO2 (no soportado).

- Operaciones “Ejecutar como” con una clave de seguridad (no soportado).

- Inicio de sesión en servidores con una clave de seguridad (no soportado).

- Uso sin conexión: si no inicias sesión con la clave mientras estás conectado, no podrás usarla para iniciar sesión o desbloquear sin conexión.

- Claves con varias cuentas de Entra ID: Windows selecciona por defecto la última cuenta añadida a la llave para el logon, aunque en flujos WebAuthn sí puedes elegir la cuenta.

- Desbloqueo de dispositivos con Windows 10 1809 (experiencia no compatible). Se recomienda 1903 o superior.

Habilitar el inicio de sesión de Windows con claves FIDO2

Las organizaciones pueden activar el inicio de sesión con llave de seguridad en Windows mediante varias vías. A continuación, reunimos todas las opciones admitidas para que elijas la que mejor encaje con tu gestión (MDM, aprovisionamiento o GPO).

Requisitos de versión del sistema

Para dispositivos unidos a Microsoft Entra ID, se requiere Windows 10 1909 o superior. En el caso de equipos unidos de forma híbrida a Entra ID, es necesaria la versión Windows 10 2004 o posterior. En Windows 11, estas capacidades están disponibles de forma nativa con las versiones recientes.

Habilitar con Microsoft Intune

Si gestionas los equipos con Intune, puedes activar el uso de llaves de seguridad desde el Centro de administración de Intune siguiendo estos pasos:

- Accede al Centro de administración de Microsoft Intune.

- Navega a Dispositivos > Inscribir dispositivos > Inscripción de Windows > Windows Hello para empresas.

- En la configuración, establece “Utilice las claves de seguridad para el inicio de sesión” en Habilitado.

Este ajuste no depende de tener activado Windows Hello para empresas; habilita el proveedor de credenciales de claves de seguridad para el logon.

Implementación de Intune dirigida (OMA-URI)

Si necesitas granularidad, crea un perfil personalizado para activar el proveedor de credenciales en grupos concretos de equipos o usuarios:

- Centro de administración de Microsoft Intune > Dispositivos > Windows > Perfiles de configuración > Crear perfil.

- Configura: Plataforma = Windows 10 y posteriores; Tipo de perfil = Plantillas > Personalizada; Nombre y Descripción a tu elección.

- En Configuraciones, agrega una fila OMA-URI con:

- Nombre: Habilitar claves de seguridad FIDO para inicio de sesión en Windows

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- Tipo de datos: Entero

- Valor: 1

- Asigna el perfil a los usuarios/dispositivos/grupos necesarios.

Habilitar con un paquete de aprovisionamiento

En dispositivos no administrados por Intune, puedes aplicar un paquete de aprovisionamiento con Windows Configuration Designer (disponible en Microsoft Store). Procedimiento resumido:

- Abre el Diseñador de configuración de Windows y crea un Nuevo proyecto (flujo “Paquete de aprovisionamiento”).

- Selecciona “Todas las ediciones del escritorio de Windows” cuando se te pida el alcance de configuración.

- En Configuración de tiempo de ejecución > WindowsHelloForBusiness > SecurityKeys > UseSecurityKeyForSignIn, marca “Habilitado”.

- Exporta y compila el paquete (se generan los archivos .ppkg y .cat) y aplícalo a los equipos objetivo.

Habilitar con Directiva de Grupo (GPO)

Para equipos unidos a Entra ID de forma híbrida, existe una GPO para permitir el logon con llave de seguridad FIDO2. Ruta: Configuración del equipo > Plantillas administrativas > Sistema > Inicio de sesión > Activar inicio de sesión con clave de seguridad.

- Habilitada: permite el inicio de sesión con claves de seguridad.

- Deshabilitada o No configurada: lo impide.

Requiere la plantilla de directiva CredentialProviders.admx actualizada (incluida en Windows Server moderno y Windows 10 20H1). Puedes administrarla localmente o desde un almacén central de plantillas administrativas.

Registro y gestión de la clave de seguridad por el usuario

Antes de registrar, asegúrate de que el administrador ha habilitado el método para tu organización y de que tu equipo/cacharro está actualizado. Necesitarás una llave FIDO2 aprobada (USB o NFC) y un navegador soportado.

Para añadir la llave como método en tu cuenta profesional o educativa: ve a Mi perfil > Información de seguridad, elige “Agregar método” y selecciona “Clave de seguridad”. Escoge el tipo (USB o NFC), inserta o acerca la llave cuando se te pida y sigue las indicaciones en pantalla.

En Windows 11 23H2, si el navegador prioriza una passkey en el móvil, inicia sesión y pulsa Siguiente; en “Más opciones”, elige “Clave de seguridad” y continúa. En versiones anteriores, puede aparecer una pantalla de emparejamiento QR para otra passkey: si quieres registrar la llave física, inserta y toca la llave para forzar ese flujo.

Durante el proceso, Windows te pedirá que establezcas o introduzcas el PIN de la llave en el cuadro de Seguridad de Windows. Al terminar, vuelve a Información de seguridad, pon un nombre identificable a la llave y finaliza. Puedes registrar hasta 10 claves por cuenta.

Para eliminar una llave de tu información de seguridad, usa el vínculo Eliminar en la tarjeta de ese método y confirma. Ojo: esto impide su uso con tu cuenta, pero los datos de credenciales almacenados en la llave siguen ahí; para borrarlos, debes restablecer la llave a fábrica.

Desde Configuración de Windows > Cuentas > Opciones de inicio de sesión > Clave de seguridad > Administrar, puedes restablecer la llave (volver a valores por defecto) o crear/cambiar el PIN de clave de seguridad. Inserta o acerca la llave para verificar tu identidad y sigue las instrucciones del fabricante.

Inicio de sesión con FIDO2 en Windows y flujo de autenticación

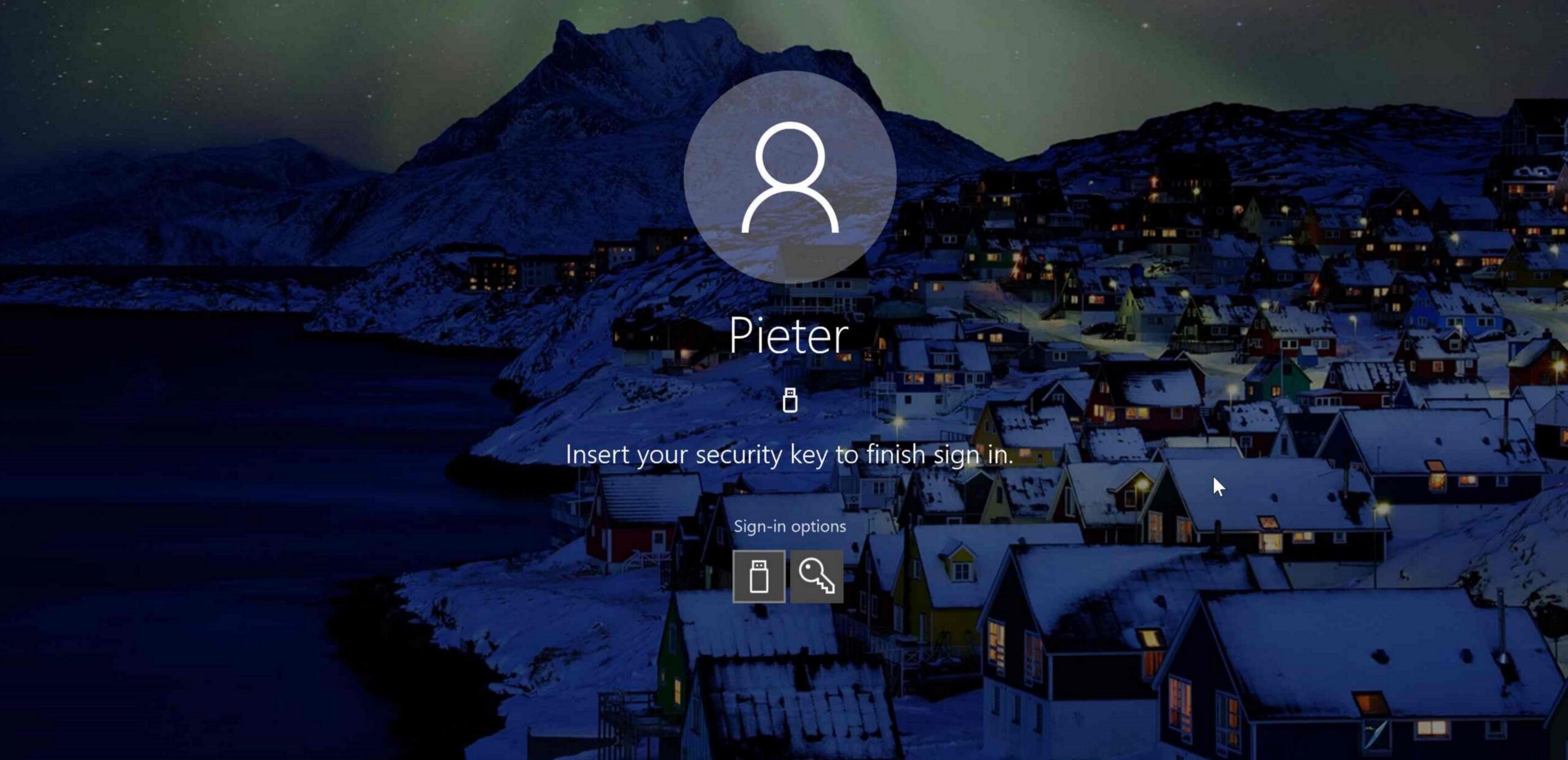

Una vez habilitado el proveedor, en la pantalla de bloqueo de Windows puedes elegir el proveedor de credenciales de clave de seguridad. Inserta la llave, introduce el PIN o realiza el gesto biométrico y accede al escritorio. En equipos híbridos, recuerda habilitar también el inicio de sesión sin contraseña para recursos locales.

El flujo técnico con Entra ID es el siguiente: Windows detecta la llave y envía una solicitud de autenticación; Entra ID devuelve un “nonce”; la llave firma ese nonce con su clave privada; Windows solicita el PRT (Primary Refresh Token) adjuntando la firma; Entra ID verifica con la clave pública y devuelve el PRT, permitiendo el acceso a recursos.

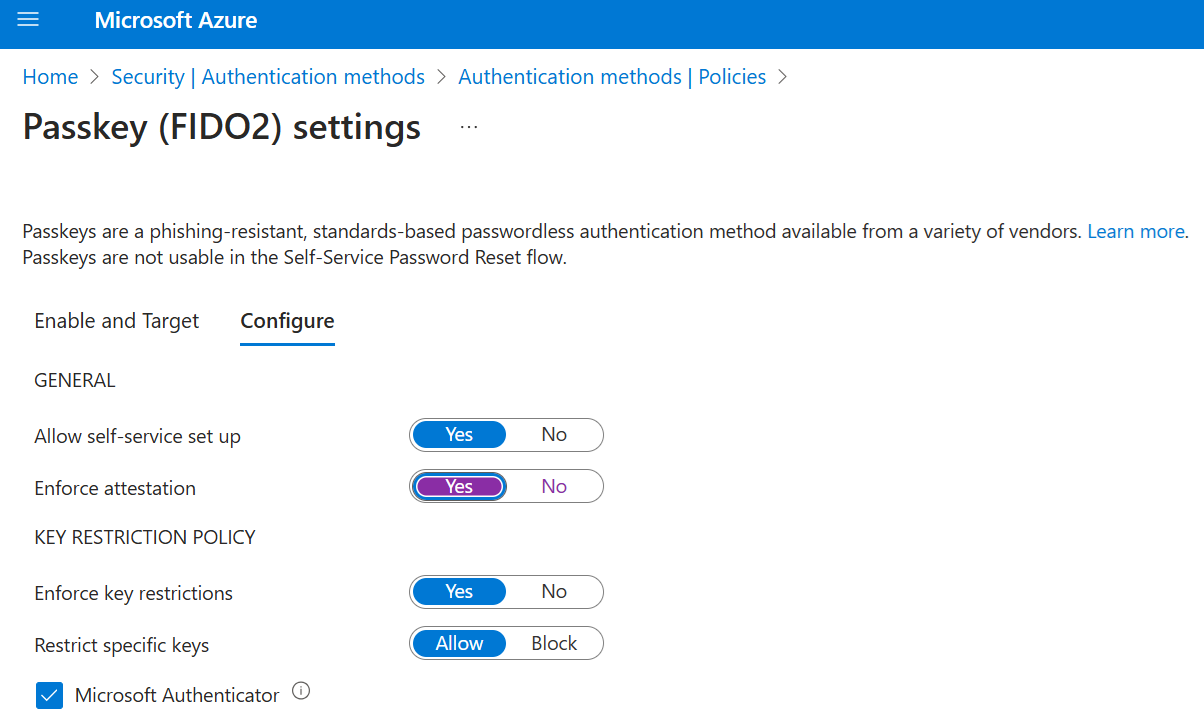

Para garantizar la mejor experiencia y seguridad, Microsoft exige que las llaves certifiquen ciertas extensiones CTAP2 opcionales. En la práctica: elige proveedores certificados que indiquen compatibilidad explícita con Windows/Entra ID (por ejemplo, fabricantes miembros de FIDO Alliance y MISA) para evitar fricciones.

Al trabajar sin conexión, la llave puede funcionar en determinados casos, pero hay limitaciones: si no has iniciado sesión online previamente con la llave, no podrás usarla para iniciar sesión ni desbloquear estando sin conexión.

Qué métodos valen para MFA y cuáles para restablecer contraseña

En Microsoft Entra, los métodos de información de seguridad se usan para verificación en dos pasos y/o para restablecimiento de contraseña (SSPR). No todos sirven para ambas cosas:

| Método | Uso |

| Aplicación de autenticación | Verificación en dos pasos y restablecimiento de contraseña |

| SMS | Verificación en dos pasos y restablecimiento de contraseña |

| Llamada telefónica | Verificación en dos pasos y restablecimiento de contraseña |

| Clave de paso / Llave FIDO2 | Verificación en dos pasos |

| Método de autenticación externa | Verificación en dos pasos |

| Correo electrónico | Solo restablecimiento de contraseña |

| Preguntas de seguridad | Solo restablecimiento de contraseña |

Limitaciones y lecciones aprendidas en despliegues reales

Al llevar FIDO2 a producción surgen cuestiones prácticas. Por ejemplo, si habilitas Windows Hello para usar FIDO2 y passkeys en sitios y apps, Windows puede priorizar el PIN/Hello en el logon del dispositivo. En cuentas locales, esto puede ser indeseado si pretendes seguir usando la contraseña para el inicio de sesión inicial.

En la vida real, algunos equipos reportan que no hay una forma plenamente administrativa de asignar llaves a usuarios: debe registrarlas cada persona en su Información de seguridad una vez que el método está habilitado y la 2FA aplicada. Esto otorga flexibilidad, pero también implica diseñar un proceso de alta inicial (por ejemplo, pase temporal el primer día) y gobierno sobre altas/bajas de llaves.

Otro punto: el uso de llaves requiere un PIN (o biometría), de modo que la secuencia típica es “insertar llave, escribir PIN, tocar la llave”. Es más seguro, pero la UX es diferente a la contraseña clásica, y conviene explicarlo al usuario para evitar fricciones y planificar el desbloqueo de discos (BitLocker).

Forzar la llave como segundo factor a nivel de máquina deshabilitando contraseñas puede romper escenarios como el soporte remoto (p. ej., TeamViewer), elevación “Ejecutar como administrador” y el trabajo con RDP si no está todo el entorno preparado. Si se deshabilita la contraseña sin un plan, podrías terminar dependiendo del administrador local para ciertas tareas, como salir del modo seguro, con el consiguiente riesgo operativo.

Recomendaciones prácticas: define un plan de recuperación (llave de repuesto, métodos alternativos como app de autenticación), proporciona guías de registro paso a paso y establece políticas de ciclo de vida (qué hacer si se pierde una llave, cómo revocarla y cómo reemitir). Si tu entorno usa RDP de forma intensiva, revisa dependencias y compatibilidad antes de intentar eliminar por completo el inicio de sesión con contraseña.

Compatibilidad en iOS/macOS y herramientas de Microsoft 365

En el ecosistema Apple, hay matices: la compatibilidad de FIDO2 en iOS anunciada por Microsoft se aplica a navegadores; para apps nativas, la vía es credenciales basadas en certificados (Azure CBA). En macOS e iOS hay restricciones (por ejemplo, llaves BLE y flujos de registro concretos) que conviene validar.

Además, no todas las herramientas de administración en la nube (como ciertos módulos de Azure PowerShell o clientes MSAL) han soportado siempre FIDO2 de forma homogénea. En despliegues avanzados, soluciones de gestión de credenciales (CMS) pueden facilitar la incorporación remota, recuperación de cuentas y distribución de tokens hardware a escala.

Si una llave se pierde, los PIN intentados se bloquean tras varios fallos y la llave queda inútil para terceros. A nivel de organización, un CMS o los flujos de administración de Entra permiten revocar credenciales registradas en esa llave y emitir una nueva. Mientras tanto, algunos entornos utilizan Windows Hello o la app Authenticator como alternativa temporal.

Consejos para usuarios: registro, uso y copia de seguridad

Muchas guías recomiendan inicializar la llave y asignar un PIN antes del primer uso. Algunos fabricantes disponen de utilidades específicas (por ejemplo, gestores para cambiar PIN o restablecer) que facilitan esta tarea, especialmente si vas a gestionar dos llaves (principal y de respaldo) desde el inicio.

Regla de oro: registra tu llave principal y tu llave de repuesto en los servicios críticos. La configuración puede variar entre proveedores (cada servicio tiene su propia ruta para Seguridad/2FA/MFA), pero el patrón general es siempre añadir un método “Llave de seguridad” y completar el flujo WebAuthn/CTAP2 indicado por el navegador.

En Windows, puedes gestionar la llave desde Configuración > Cuentas > Opciones de inicio de sesión > Clave de seguridad, donde cambiar PIN, actualizar biometría (si la llave es biométrica) o restablecerla si vas a reutilizarla. El restablecimiento borra todo el contenido de la llave y te permite comenzar de cero.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.