- Comprender qué es Sysinternals Autoruns, qué analiza y por qué ofrece la visión más completa sobre el arranque de Windows.

- Aprender a usar Autoruns y Autorunsc para revisar ubicaciones de inicio, filtrar entradas sospechosas y apoyarse en VirusTotal.

- Aplicar Autoruns junto con otras herramientas Sysinternals en análisis forense, detección de persistencia y revisión de procesos maliciosos.

- Conocer buenas prácticas de descarga segura, verificación de firmas y gestión de falsos positivos al trabajar con Autoruns.

Sysinternals Autoruns se ha convertido en una de las herramientas imprescindibles para cualquiera que quiera saber qué demonios se está cargando en su Windows al arrancar, ya sea por curiosidad, por rendimiento o para cazar malware que se cuela sin pedir permiso. No es otro “limpiador mágico”, sino una utilidad forense muy potente que te muestra hasta el último rincón donde un programa puede engancharse para ejecutarse de forma automática.

Si te preocupa que tu equipo tenga procesos raros, tareas programadas sospechosas o binarios sin firmar que se inician solos, Autoruns y su versión de línea de comandos Autorunsc te permiten revisar todas las ubicaciones de inicio conocidas, apoyarte en VirusTotal para comprobar hashes y diferenciar con bastante precisión entre software legítimo y potencialmente malicioso, incluyendo malware fileless. Todo ello en una herramienta oficial de Microsoft Sysinternals, ligera y portátil, pensada tanto para profesionales como para usuarios avanzados.

Qué es Sysinternals Autoruns y por qué es clave para detectar malware

Autoruns es una utilidad creada originalmente por Mark Russinovich y Bryce Cogswell que ofrece el inventario más completo de ubicaciones de inicio automático en Windows. A diferencia de las típicas pestañas de “Inicio” del Administrador de tareas o herramientas básicas de gestión de arranque, Autoruns inspecciona una enorme cantidad de puntos de persistencia usados tanto por software legítimo como por malware.

La herramienta enumera programas, servicios, controladores y extensiones que se arrancan con el sistema o al iniciar sesión, además de lo que se activa al abrir componentes integrados como el Explorador de Windows, Internet Explorer o determinados reproductores multimedia. Esto incluye rutas clásicas y otras bastante más rebuscadas donde el malware suele esconderse.

Entre las ubicaciones que Autoruns es capaz de revisar se encuentran las carpetas de inicio, las claves Run y RunOnce del Registro (para todos los usuarios y por usuario), numerosas claves adicionales de persistencia, así como elementos menos obvios: extensiones de shell del Explorador, barras de herramientas, Browser Helper Objects (BHOs), DLLs de AppInit, “image hijacks” (secuestros de ejecutables), imágenes de arranque, DLL de notificación de Winlogon, servicios de inicio automático, proveedores de servicios en capas (LSP) de Winsock, códecs multimedia, entradas WMI y mucho más.

En la práctica, esto se traduce en que Autoruns va bastante más allá de cualquier gestor de inicio típico, ofreciendo una visión forense global de todos los mecanismos de persistencia configurados en el sistema. Es ideal para diagnosticar si tienes algo malicioso enganchado al arranque o para hacer auditorías periódicas en equipos corporativos.

Además de la interfaz gráfica, el paquete de descarga incluye Autorunsc, la versión de línea de comandos que permite volcar los mismos datos a texto, CSV, XML o formatos tabulados, facilitando el trabajo automatizado, los informes y la integración en scripts de análisis o de respuesta ante incidentes.

Descarga segura de Autoruns y dudas sobre falsos positivos

Autoruns es una herramienta oficial de Microsoft Sysinternals, y la forma correcta de obtenerla sin sustos es descargarla únicamente desde las páginas oficiales de Microsoft o del propio sitio de Sysinternals. La descarga se presenta como un archivo ZIP muy pequeño, de alrededor de 2,8-3 MB, que incluye las versiones de 32 y 64 bits, así como Autorunsc.

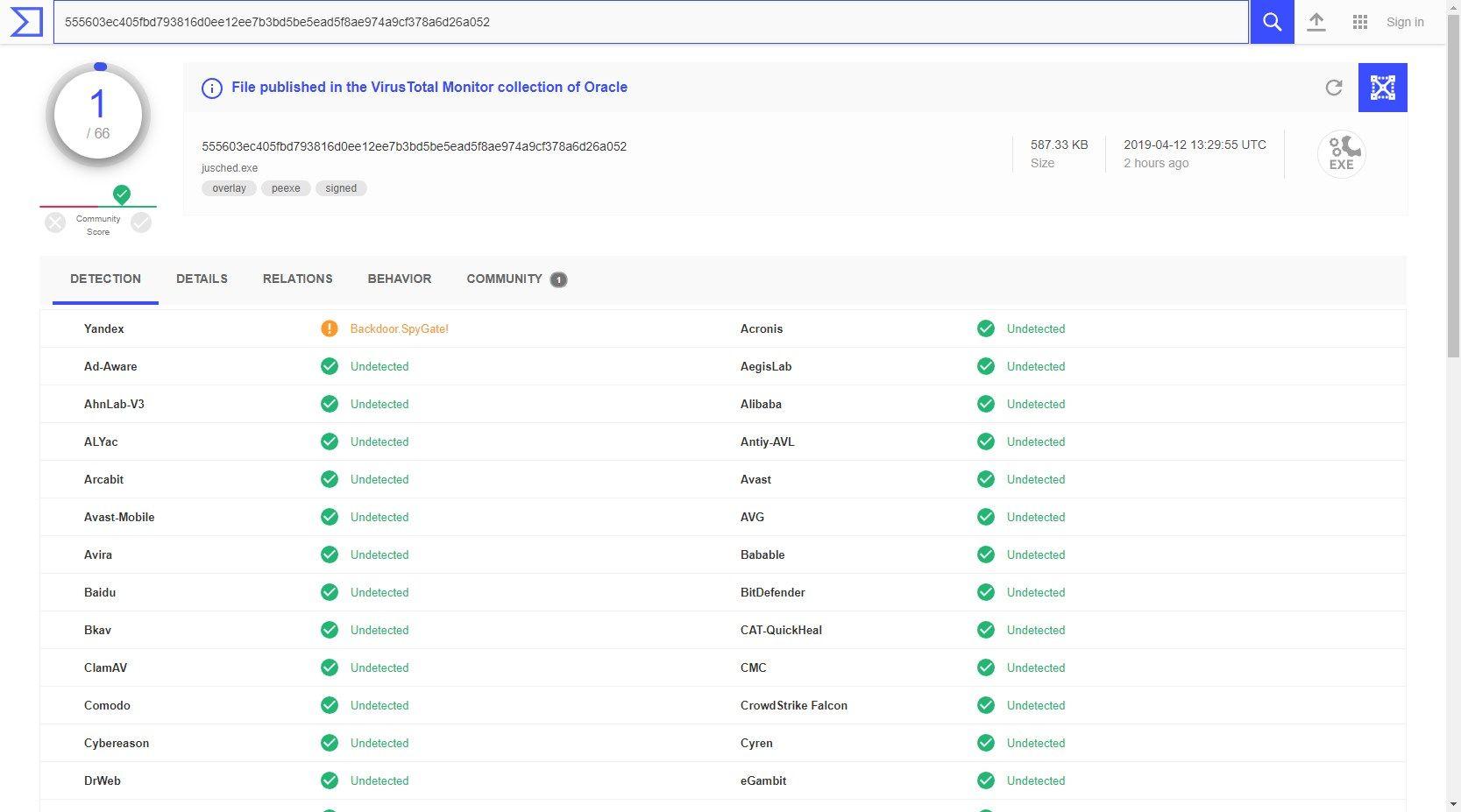

Es relativamente común que aparezca algún falso positivo aislado en servicios como VirusTotal cuando se analiza el ZIP descargado desde el sitio oficial. Por ejemplo, se han visto casos donde un único motor antivirus, como Zillya, lo etiqueta como un troyano tipo “Trojan.Rozena.Win32”, mientras que el resto de motores (70 y pico más) lo consideran limpio. Al tratarse de una herramienta muy conocida y ampliamente usada en entornos profesionales, estos resultados puntuales suelen ser clasificados como falsos positivos.

A la hora de evaluar si ese archivo es seguro para ejecutarlo, lo importante es comprobar que la descarga procede de la URL oficial de Microsoft Sysinternals, validar la firma digital del ejecutable y, si se quiere, revisar los hashes en VirusTotal. Un único motor marcando algo como malicioso frente a docenas que lo consideran limpio, y tratándose de una utilidad reconocida de Microsoft, apunta claramente a una detección errónea.

En términos de seguridad, Autoruns es ampliamente utilizado por administradores, analistas forenses y profesionales de ciberseguridad, precisamente porque ayuda a encontrar malware, no a introducirlo. La clave está en descargarlo de la fuente legítima y no de repositorios de terceros de dudosa procedencia.

Características principales de Autoruns orientadas a la detección de malware

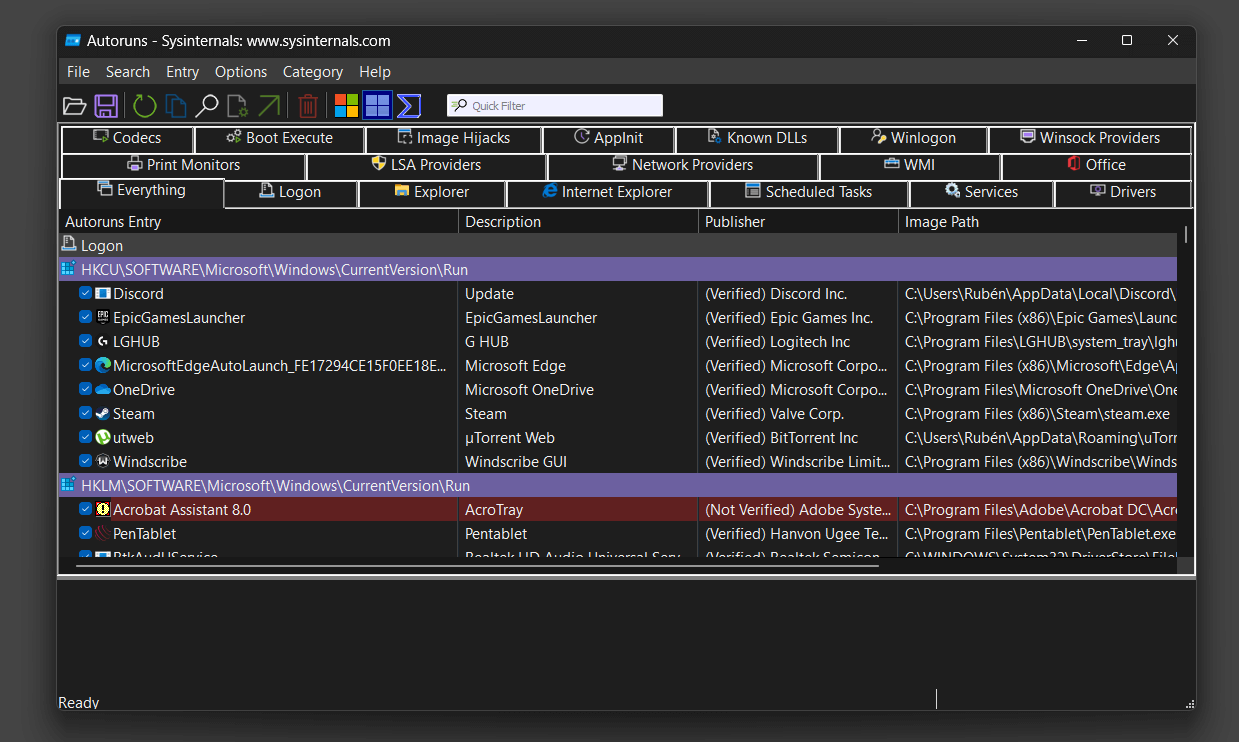

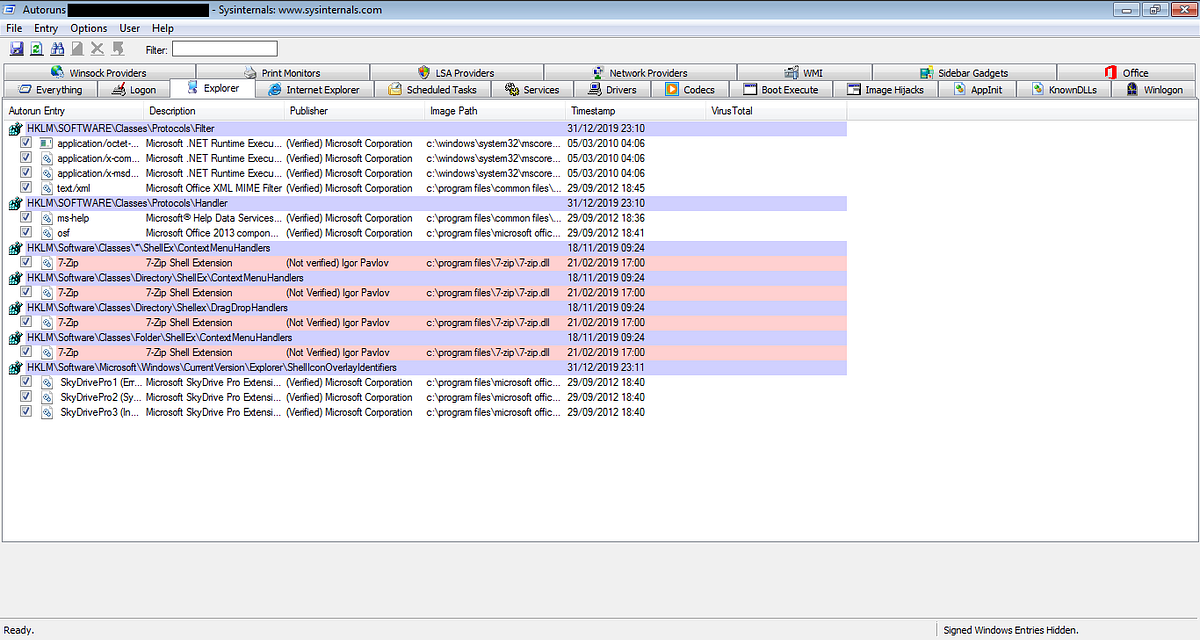

La ventana principal de Autoruns está organizada en pestañas por categorías (Everything, Logon, Services, Scheduled Tasks, Drivers, Internet Explorer, etc.), lo que permite aislar rápidamente el tipo de inicio que queremos revisar. La pestaña “Everything” actúa como vista global con todas las entradas encontradas en carpetas de inicio, accesos directos, claves de Registro y otros puntos de carga automática.

Cada entrada se acompaña de información clave como el nombre del elemento, la ruta completa al ejecutable o DLL, el editor (firma digital), la ubicación en el Registro o sistema de archivos y el estado (habilitado o no). Esta transparencia total es muy útil para localizar tanto programas no deseados que ralentizan el arranque como binarios sospechosos que podrían ser malware.

La activación o desactivación de elementos es tan simple como marcar o desmarcar la casilla situada junto a cada entrada. Si desmarcas un elemento, dejas de permitir que se ejecute automáticamente al iniciar Windows; si lo vuelves a marcar, lo restauras. Este mecanismo reversible facilita experimentar con seguridad: si al deshabilitar algo se rompe una funcionalidad, basta con volver a activarlo.

Para eliminar por completo una entrada de inicio (por ejemplo, la de un malware confirmado), se puede seleccionar el elemento y pulsar la tecla Supr o utilizar el botón “Delete” de la barra de herramientas. Esto borra la referencia de la ubicación de persistencia (por ejemplo, la clave Run correspondiente) y, si el binario malicioso no está adecuadamente protegido, puede impedir que vuelva a ejecutarse.

Una función destacada para la caza de malware es la opción de “Hide Microsoft entries”, que filtra todas las entradas firmadas por Microsoft y deja a la vista solo el software de terceros. Al activarla, el ruido disminuye muchísimo y se hace más sencillo localizar elementos extraños que no recuerdas haber instalado o que pertenecen a editores desconocidos o sin firma.

Cómo descargar, preparar e iniciar Autoruns correctamente

El proceso de puesta en marcha de Autoruns es muy sencillo y no requiere instalación tradicional. Tras descargar el archivo ZIP desde el sitio oficial, basta con guardarlo en una carpeta de tu elección (por ejemplo, Descargas) y descomprimir su contenido con el descompresor integrado de Windows o cualquier herramienta similar.

Al extraer el ZIP, verás varios ejecutables, normalmente incluidos Autoruns.exe (32 bits), Autoruns64.exe (64 bits) y Autorunsc.exe para la parte de línea de comandos. En sistemas modernos de 64 bits, lo habitual es usar Autoruns64.exe para tener una vista completa de todas las entradas del sistema.

Autoruns es una aplicación totalmente portátil: no escribe componentes persistentes ni instala servicios; simplemente se ejecuta desde la carpeta en la que la hayas extraído. Puedes llevarla en un pendrive y utilizarla en diferentes equipos para hacer análisis puntuales sin dejar rastro más allá de los cambios que tú mismo realices en las entradas de inicio.

Al iniciar Autoruns, Windows puede mostrar un mensaje de Control de cuentas de usuario (UAC) solicitando permisos de administrador. Conviene concederlos, porque muchas ubicaciones de persistencia (especialmente servicios y claves de sistema) solo pueden verse y modificarse con privilegios elevados. Si la ejecutas sin esos permisos, la visibilidad será limitada.

Una vez abierta la interfaz, Autoruns comenzará a analizar el sistema automáticamente y en pocos segundos llenará las pestañas con las entradas detectadas. No hay asistentes de instalación ni configuraciones iniciales complicadas: puedes empezar a revisar elementos de forma inmediata.

Uso práctico de Autoruns para localizar y analizar malware

Para investigar la posible presencia de malware, lo primero es revisar las pestañas clave. La pestaña “Logon” muestra los programas que se inician al iniciar sesión; “Services” enseña los servicios y controladores configurados para arrancar con el sistema; “Scheduled Tasks” enumera las tareas programadas, un mecanismo muy habitual para la persistencia maliciosa; “Drivers” detalla los controladores instalados, y otras pestañas como “Explorer” o “Internet Explorer” revelan extensiones que se cargan en estos componentes.

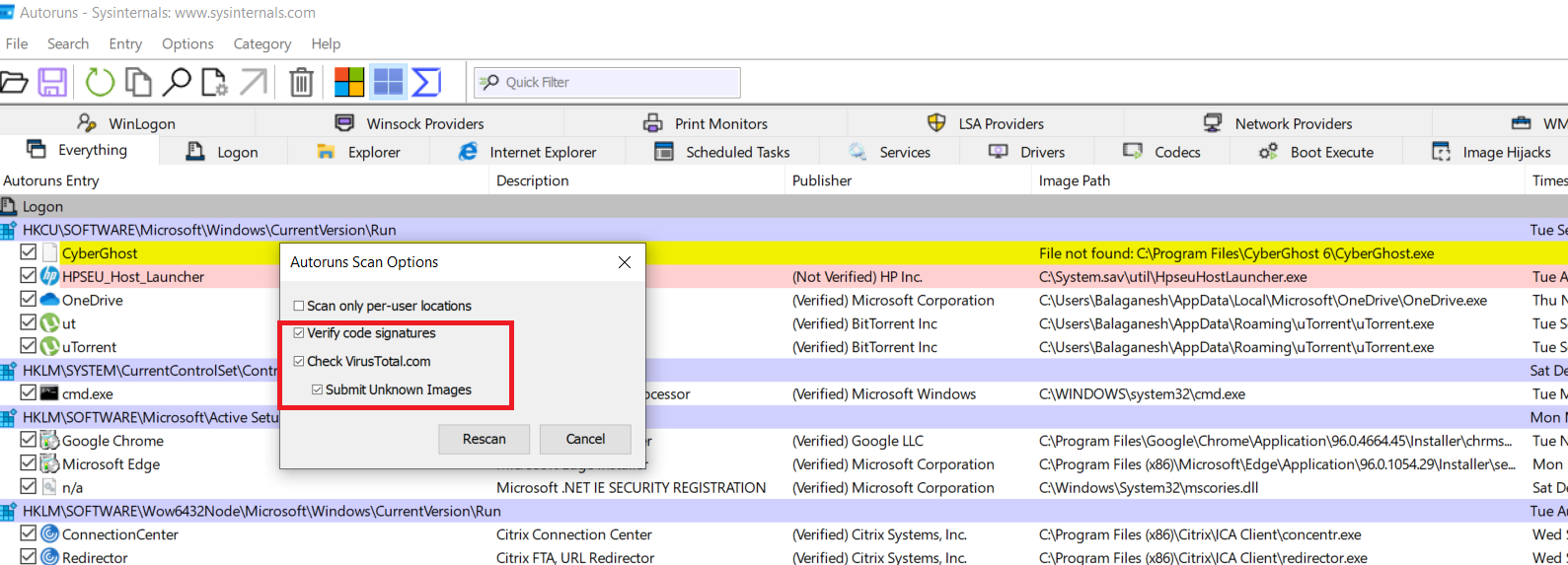

Una buena estrategia inicial consiste en activar “Hide Microsoft entries” y, si es posible, mostrar solo elementos no firmados. Esto se gestiona desde el menú de Opciones, donde también puedes habilitar la comprobación de firmas digitales y la integración con VirusTotal. Al reducir la vista a software de terceros, saltan a la vista binarios de procedencia dudosa que de otro modo quedarían enterrados entre decenas de componentes legítimos de Windows.

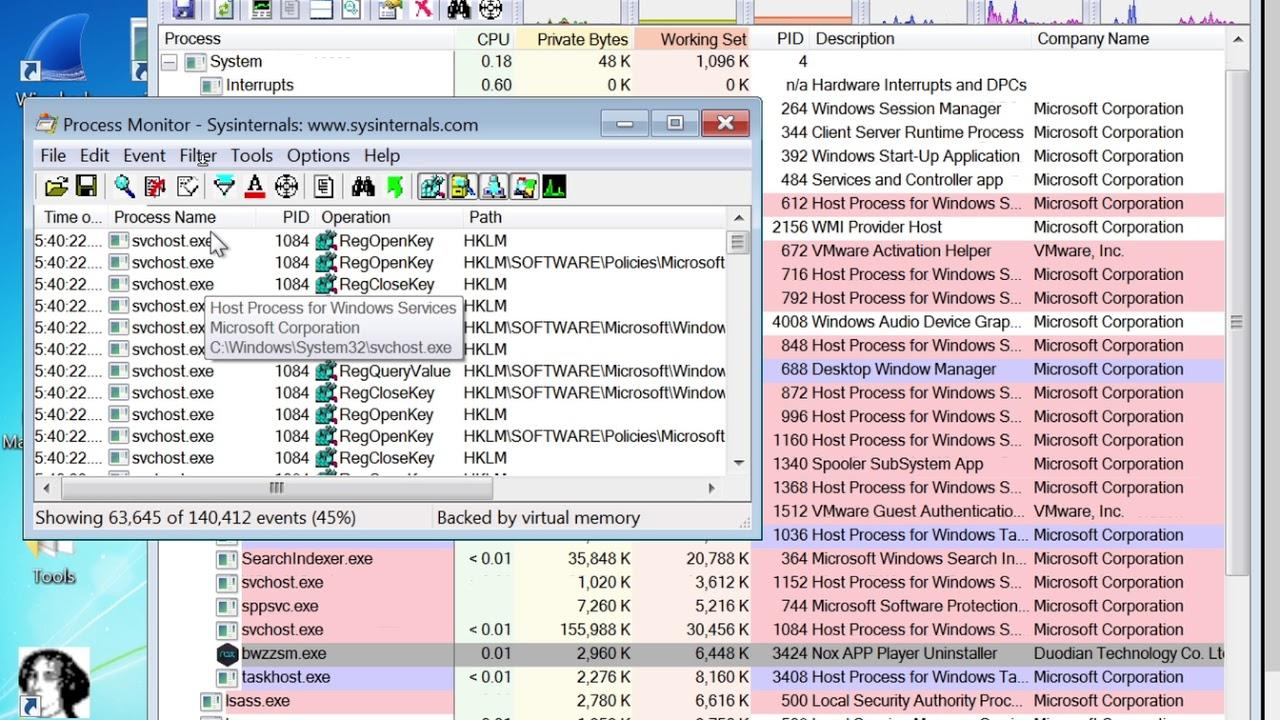

Si detectas una entrada sospechosa, puedes inspeccionarla a fondo desde el propio Autoruns. Selecciona la línea correspondiente y usa el menú de “Properties” o el botón de la barra de herramientas para ver detalles del archivo: ruta, versión, editor, tamaño, fechas, etc. Si tienes Process Explorer y VirusTotal abierto, Autoruns puede incluso enlazar con él para mostrar las propiedades del proceso en ejecución que utiliza ese binario.

Otra función extremadamente útil es el menú “Jump to Entry”, que te lleva directamente a la clave de Registro o a la carpeta de archivos donde se define la persistencia del elemento seleccionado. Esto permite ver con tus propios ojos la clave que el malware ha creado, o la ruta exacta donde se ha colocado el binario, para actuar de forma más precisa y coordinada con otras herramientas (por ejemplo, eliminar archivos sospechosos desde una sesión offline).

La integración con VirusTotal añade una capa extra de verificación. Desde las opciones de escaneo, puedes indicar que Autoruns envíe los hashes de los archivos listados al servicio de VirusTotal, mostrándote el resultado (contador de motores que lo marcan como malicioso) en una columna adicional. También puedes pedirle que suba archivos no analizados previamente, aunque recuerda que los resultados pueden tardar unos minutos en estar disponibles.

Autorunsc: análisis de persistencia desde la línea de comandos

Autorunsc es la versión en modo consola de Autoruns y está pensada para usuarios avanzados, scripts, automatización en servidores y generación de informes. Ofrece las mismas capacidades de enumeración de entradas de inicio, pero en formato textual, con posibilidad de filtrar por categorías, exportar resultados y ejecutar comprobaciones adicionales.

La sintaxis básica de Autorunsc permite seleccionar qué tipos de entradas AutoStart deseas listar mediante el parámetro -a, seguido de un conjunto de letras que representan diferentes categorías. Por ejemplo, b para imágenes de arranque, d para DLL de AppInit, e para complementos del Explorador, h para imágenes secuestradas, i para complementos de Internet Explorer, l para inicios de sesión, m para entradas WMI, n para protocolos Winsock y proveedores de red, o para códecs, p para monitores de impresora, r para proveedores de seguridad LSA, s para servicios y controladores de inicio automático, t para tareas programadas o entradas de Winlogon, etc. Usar * indica que quieres todas las categorías.

Con los modificadores de salida puedes adaptar el formato según tus necesidades: -c genera salida CSV, -ct usa tabuladores, -x produce XML, y -t añade marcas de tiempo normalizadas en formato AAAAMMDD-hhmmss (UTC). Estas opciones son muy prácticas para alimentar sistemas de correlación, hojas de cálculo o herramientas SIEM.

En cuanto a la verificación de seguridad, Autorunsc soporta parámetros para comprobar firmas digitales y VirusTotal. La opción -s valida las firmas, -m oculta entradas firmadas por Microsoft (similar al filtrado de la interfaz gráfica), -h muestra hashes de archivo, y -v (con variantes como -vr o -vs) consulta VirusTotal usando el hash para determinar si se considera malware. Con -u puedes centrarte en archivos desconocidos o con detecciones distintas de cero, o limitarte a mostrar binarios sin firmar si no usas VirusTotal.

Antes de utilizar la integración con VirusTotal desde la línea de comandos, es necesario aceptar los términos del servicio mediante el parámetro -vt; si los omites, se te pedirá de forma interactiva la primera vez. También puedes indicar con -z un sistema Windows offline para examinarlo (por ejemplo, una instalación montada desde otra partición), o especificar un usuario concreto o * para analizar todos los perfiles, de forma muy útil en entornos corporativos con varios usuarios por máquina.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.