- Windows Sandbox ofrece un entorno de escritorio aislado, limpio y desechable integrado en Windows 10 y 11 Pro, Enterprise y Education.

- Los archivos .wsb permiten definir políticas de aislamiento personalizadas: red, vGPU, carpetas compartidas, audio, vídeo, portapapeles, impresoras y cliente protegido.

- Deshabilitar red, usar carpetas de solo lectura y activar Cliente protegido refuerza la seguridad para analizar software sospechoso.

- Cada configuración .wsb se ejecuta con doble clic, creando un sandbox efímero adaptado a distintos escenarios de prueba y seguridad.

Si además aprendes a crear y gestionar políticas de aislamiento mediante archivos .wsb, puedes llevar Windows Sandbox a otro nivel, controlando el acceso a red, GPU, portapapeles, impresoras, carpetas compartidas, memoria, audio, vídeo e incluso endureciendo la seguridad con el modo de cliente protegido. En esta guía vamos a ver paso a paso cómo funciona, qué requisitos tiene y cómo personalizar su comportamiento de forma muy fina.

Qué es Windows Sandbox y por qué es tan útil para el aislamiento

Con el término sandbox nos referimos a un entorno virtual separado del sistema operativo real, que se comporta como un Windows recién instalado, sin programas previos ni configuraciones extrañas. Es como estrenar PC cada vez que lo abres, pero dentro de una simple ventana en tu escritorio.

Windows Sandbox se basa en la tecnología de virtualización de Hyper-V e integra un mini Windows sobre el propio sistema anfitrión, reutilizando componentes del sistema instalado para ser más ligero y arrancar mucho más rápido que una máquina virtual tradicional. Aun así, mantiene un kernel aislado que impide que el software malicioso llegue al sistema principal.

Este espacio aislado está pensado para ejecutar aplicaciones de dudosa procedencia, analizar malware, probar configuraciones o realizar demostraciones sin consecuencias permanentes. Cuando cierras la ventana, se destruye todo: programas instalados, archivos descargados, cambios en el registro y cualquier modificación de sistema.

Una de las grandes ventajas de Windows Sandbox frente a una máquina virtual clásica es que no tienes que descargar ni mantener imágenes, ni preocuparte por licencias adicionales: todo viene incluido en las ediciones compatibles de Windows 10 y Windows 11. Tampoco acumula discos virtuales gigantes; cada sesión es efímera.

En su configuración por defecto, Windows Sandbox se abre con un entorno de escritorio mínimo, con Edge y lo imprescindible para funcionar, pero sin aplicaciones preinstaladas superfluas. Puedes redimensionar la ventana y la resolución se adapta automáticamente, lo que facilita trabajar en paralelo con el sistema anfitrión.

Requisitos y ediciones de Windows compatibles

Antes de hablar de políticas de aislamiento y archivos de configuración, toca asegurarse de que tu equipo cumple los requisitos, porque no todos los Windows ni todos los PCs pueden usar esta característica.

En cuanto a la edición del sistema, Espacio aislado de Windows está disponible solo en versiones profesionales y educativas, concretamente:

- Windows 10 Pro, Enterprise o Education a partir de la compilación 18305.

- Windows 11 Pro, Enterprise, Education y Pro Education/SE en las versiones compatibles.

La edición Home queda fuera del soporte oficial de Windows Sandbox, por lo que si usas un Windows Home y necesitas sí o sí esta funcionalidad, tendrás que plantearte actualizar a una edición Pro o superior.

En cuanto al hardware, los requisitos son bastante razonables para un PC moderno, pero conviene repasarlos:

- Arquitectura AMD64 o ARM64 (esta última a partir de Windows 11, versión 22H2 / build 22483 en adelante).

- Virtualización habilitada en BIOS/UEFI (Intel VT-x, AMD-V o equivalente activado).

- Al menos 4 GB de RAM (se recomiendan 8 GB para ir holgado).

- Mínimo 1 GB de espacio libre en disco, preferiblemente en SSD para mejorar la velocidad.

- Al menos dos núcleos de CPU (se recomiendan cuatro núcleos con hyper-threading).

Además de los requisitos genéricos, Windows Sandbox se beneficia de contar con GPU compatible para usar vGPU, lo que mejora el rendimiento gráfico cuando la opción de GPU virtual está habilitada en la configuración.

En algunos documentos se menciona como requisito tener 4 GB de RAM, 1 procesador y hasta 40 GB de espacio virtual asignado a la máquina, pero en la práctica el entorno es ligero y aprovecha la memoria y almacenamiento de manera dinámica gracias a la gestión inteligente del kernel y al uso compartido de archivos del sistema anfitrión.

Cómo activar Windows Sandbox paso a paso

Incluso cumpliendo los requisitos, Windows Sandbox no viene activado por defecto, así que hay que habilitarlo como una característica opcional del sistema.

En Windows 10 puedes hacerlo desde el clásico panel de control siguiendo este recorrido:

- Abre Panel de control > Programas y características > Activar o desactivar características de Windows.

- En la lista, marca la casilla Espacio aislado de Windows.

- Pulsa en Aceptar y, si el sistema lo pide, reinicia el equipo.

En Windows 11 el camino más sencillo suele ser desde la configuración moderna:

- Ve a Configuración > Sistema > Características opcionales.

- Haz clic en Más características de Windows (enlace al panel clásico).

- Marca Espacio aislado de Windows y reinicia cuando lo solicite.

Si prefieres usar PowerShell, puedes habilitar la característica con un solo comando ejecutado como administrador:

Ejecuta en PowerShell: Enable-WindowsOptionalFeature -FeatureName "Containers-DisposableClientVM" -All -Online

Una vez activada la característica y reiniciado el equipo, verás “Windows Sandbox” o “Espacio aislado de Windows” como una aplicación más en el menú Inicio y en el buscador del sistema. Basta con escribir su nombre y lanzarla.

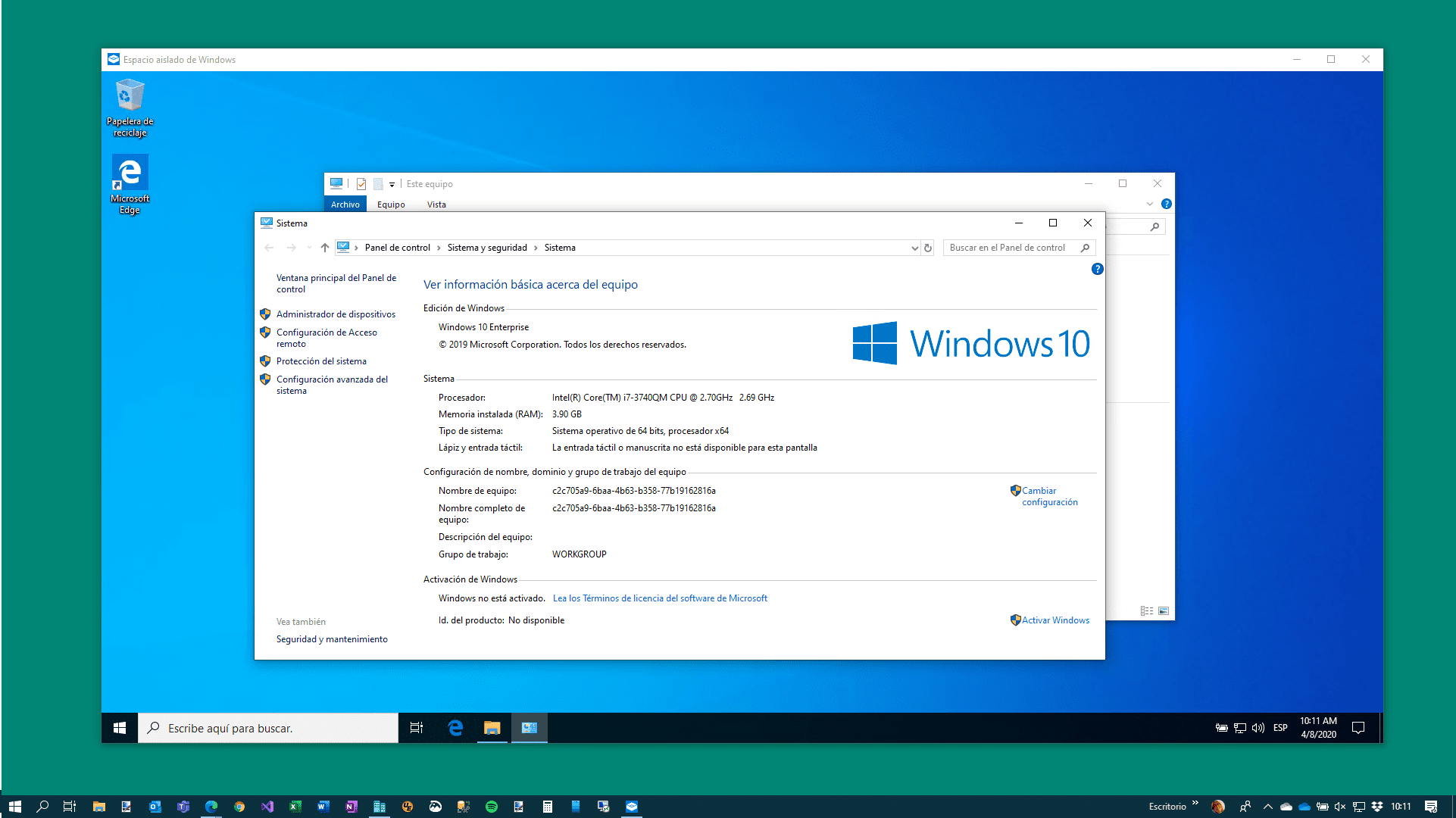

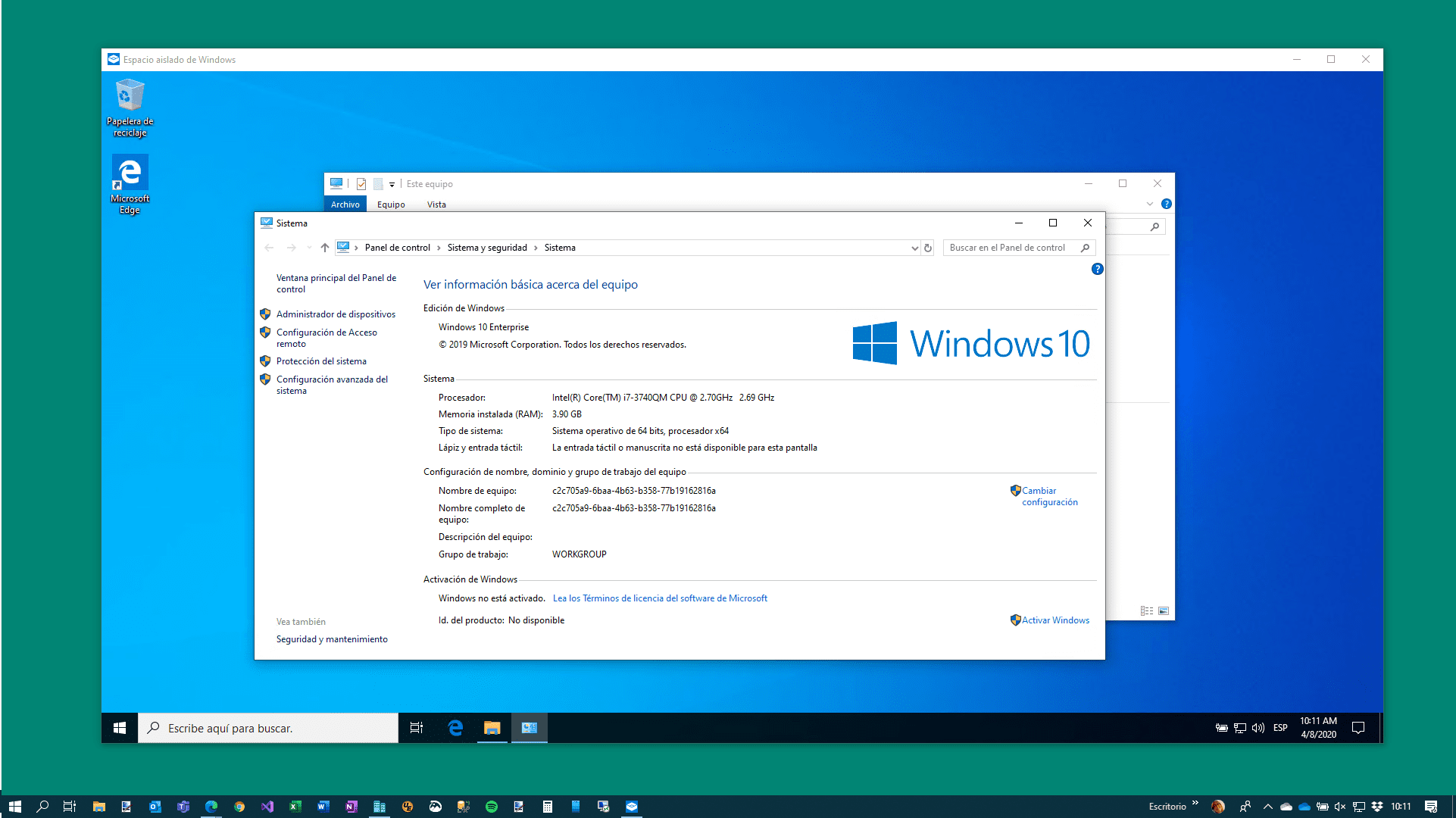

Propiedades de la instancia predeterminada de Windows Sandbox

Cuando abres Windows Sandbox sin archivo de configuración, se crea una instancia básica con parámetros por defecto que son adecuados para la mayoría de usuarios, pero que quizá quieras endurecer o ajustar con tus propias políticas de aislamiento.

La instancia estándar arranca con un límite máximo aproximado de 4 GB de memoria (el sistema ajusta dinámicamente el consumo), y con las siguientes características activadas o desactivadas:

- vGPU habilitada en equipos que no son ARM64, lo que permite usar una GPU virtual para acelerar gráficos.

- Red activada, utilizando el conmutador virtual de Hyper-V con una NIC virtual que sale a Internet a través del host.

- Entrada de audio habilitada, de forma que el espacio aislado puede usar el micrófono del equipo anfitrión.

- Entrada de vídeo deshabilitada, por lo que la cámara web no se comparte por defecto.

- Cliente protegido deshabilitado, es decir, no se aplican mitigaciones adicionales en la sesión RDP interna.

- Redirección de impresoras deshabilitada, el sandbox no ve las impresoras del host.

- Redirección del Portapapeles activada, permitiendo copiar y pegar texto y archivos entre host y espacio aislado.

En este modo estándar puedes abrir archivos, instalar programas descargados desde la web y hacer pruebas como si se tratase de un Windows normal, con la tranquilidad de que todo se eliminará al cerrar.

Cuando sales de la sesión, el sistema muestra un cuadro de diálogo pidiendo confirmación para eliminar todo el contenido. Tras aceptar, se descartan estado, archivos y software instalado, y el equipo anfitrión queda sin rastro de los cambios hechos en el sandbox.

Ventajas de seguridad y escenarios de uso habituales

Windows Sandbox no deja de ser una máquina virtual muy optimizada, pero con varias ventajas clave frente a una VM tradicional: se crea al vuelo, no requiere configurar discos ni snapshots y se integra directamente con el sistema.

Desde el punto de vista de seguridad, se apoya en la virtualización basada en hardware para aislar el kernel, ejecutando un kernel independiente a través del hipervisor de Microsoft. Esto permite que cualquier ataque que se produzca dentro del sandbox se quede contenido, sin comprometer el kernel del host.

Este enfoque lo hace ideal para varios escenarios prácticos en el día a día:

- Pruebas de software en entorno limpio: instalar versiones de prueba, betas, extensiones o complementos sin ensuciar el sistema principal.

- Navegación web segura: visitar sitios potencialmente peligrosos o desconocidos sin exposición directa del host.

- Apertura de adjuntos y archivos sospechosos: analizar documentos de correo, ejecutables o scripts dudosos en un entorno aislado.

- Demostraciones y formación: mostrar instalaciones o configuraciones sin miedo a romper la máquina de trabajo.

- Mantenimiento de entornos de desarrollo diferenciados: por ejemplo, un sandbox para cada versión de Python y sus dependencias, o para distintos toolchains.

La naturaleza desechable del entorno también es muy interesante para pruebas repetitivas, ya que siempre partes de un Windows “recién instalado”, sin residuos de sesiones anteriores que puedan alterar resultados.

Archivos .wsb y personalización de políticas de aislamiento

La verdadera potencia de Windows Sandbox aparece cuando empiezas a usar archivos de configuración .wsb, que te permiten definir políticas de aislamiento personalizadas para cada escenario de uso.

Estos ficheros son documentos XML muy sencillos que se asocian a Windows Sandbox mediante la extensión .wsb. Están disponibles desde Windows 10 build 18342 y en Windows 11, y permiten controlar un conjunto mínimo pero muy útil de parámetros.

Entre las opciones configurables se incluyen la vGPU, la red, carpetas compartidas, comandos de inicio, audio, vídeo, cliente protegido, impresoras, portapapeles y memoria asignada. Lo justo para ajustar el equilibrio entre comodidad y seguridad según lo que vayas a hacer en el sandbox.

Un punto importante es que, cuando usas <MappedFolders> para compartir carpetas del host, estas se montan antes del comando de inicio de sesión, de modo que tu script de arranque puede acceder a esos directorios mapeados desde el primer momento.

Cómo crear un archivo de configuración .wsb

Crear tu propio archivo .wsb es tan simple como editar un documento de texto plano, pero conviene seguir una pequeña estructura para que Windows Sandbox lo reconozca sin problemas.

El proceso básico sería este:

- Abrir un editor de texto sin formato, como Bloc de notas o Visual Studio Code.

- Escribir la estructura básica en XML: Estructura mínima:

<Configuration></Configuration>. - Añadir dentro las etiquetas de configuración que quieras usar (vGPU, Networking, MappedFolders, etc.).

- Guardar el archivo con la extensión .wsb, por ejemplo

SandboxSeguro.wsb. En Bloc de notas, es recomendable guardarlo entre comillas para que respete la extensión:"SandboxSeguro.wsb".

Para ejecutar el sandbox usando esa configuración, basta con hacer doble clic en el archivo .wsb, igual que harías con un ejecutable. También puedes lanzarlo desde la línea de comandos escribiendo el nombre del archivo en la ruta donde se encuentre:

Ejemplo de ejecución: C:\Temp> SandboxSeguro.wsb

Windows Sandbox leerá el contenido del .wsb y levantará una instancia ajustada a esos parámetros. Puedes crear tantos archivos distintos como escenarios tengas: uno sin red para analizar malware, otro con carpetas mapeadas para pruebas de desarrollo, otro con cliente protegido, etc.

Opciones de configuración clave para las políticas de aislamiento

Las etiquetas disponibles en los archivos .wsb son la base de tus políticas de aislamiento. Vamos a repasar cada una, sus valores admitidos y el impacto que tienen en seguridad y funcionalidad.

Control de vGPU (uso de GPU virtual)

La etiqueta <vGPU> determina si el sandbox puede aprovechar la GPU del sistema anfitrión mediante virtualización. Su sintaxis es:

Sintaxis ejemplo: <vGPU>valor</vGPU>

Los valores aceptados son:

- Enable: activa la compatibilidad con GPU virtual, mejorando el rendimiento gráfico.

- Disable: desactiva vGPU y fuerza la representación por software (WARP), más lenta pero con una superficie de ataque algo menor.

- Default: usa la configuración por defecto, que actualmente equivale a tener vGPU habilitada.

Si tu prioridad es exprimir el rendimiento gráfico, mantén vGPU en Enable o Default; si buscas el máximo aislamiento, puedes plantearte deshabilitarla.

Política de red dentro del sandbox

La etiqueta <Networking> controla si el espacio aislado puede acceder a la red y a Internet. Su sintaxis:

Formato: <Networking>valor</Networking>

Valores posibles:

- Enable: el sandbox tiene acceso a la red mediante el conmutador virtual de Hyper-V.

- Disable: se bloquea el acceso a la red, reduciendo drásticamente el riesgo para el host.

- Default: comportamiento estándar, equivalente a tener red habilitada.

Para analizar malware o abrir archivos muy sospechosos, suele ser recomendable deshabilitar la red por completo, combinándolo con carpetas asignadas de solo lectura para pasar los archivos a analizar.

Carpetas asignadas (MappedFolders)

La sección <MappedFolders> define qué rutas del host se comparten con el sandbox y con qué permisos. Su estructura estándar es:

Ejemplo de estructura: <MappedFolders>

<MappedFolder>

<HostFolder>RUTA_HOST</HostFolder>

<SandboxFolder>RUTA_SANDBOX</SandboxFolder>

<ReadOnly>true/false</ReadOnly>

</MappedFolder>

</MappedFolders>

Cada etiqueta <MappedFolder> representa un directorio del host que se expone dentro del sandbox, con estos matices:

- HostFolder: ruta de la carpeta en el equipo anfitrión. Debe existir; si no, el sandbox no arranca.

- SandboxFolder: ruta de destino dentro del espacio aislado. Si no existe, se crea; si la omites, se mapea por defecto en el escritorio del usuario del sandbox.

- ReadOnly: si está en true, la carpeta solo se puede leer desde el sandbox; en false, permite también escribir. El valor por defecto es false.

A partir de Windows 11 23H2, se pueden utilizar variables de entorno en las rutas, lo que da algo más de flexibilidad a la hora de mapear directorios.

Ten en cuenta que, al compartir carpetas del host, abres una posible vía de impacto sobre tu sistema principal, así que para análisis de malware o ficheros dudosos es muy recomendable mapear en modo solo lectura.

Comando de inicio de sesión (LogonCommand)

Si quieres automatizar tareas al arrancar el sandbox, puedes usar la sección <LogonCommand>. La sintaxis es:

Modelo: <LogonCommand>

<Command>comando o ruta dentro del sandbox</Command>

</LogonCommand>

El comando se ejecuta una vez que el espacio aislado ha iniciado sesión con su cuenta interna (WDAGUtilityAccount), que actúa como usuario administrador dentro del entorno.

Esto te permite, por ejemplo, lanzar automáticamente un script de pruebas ubicado en una carpeta mapeada, abrir un instalador o configurar el entorno cada vez que inicias el sandbox con ese .wsb.

Control de entrada de audio y vídeo

Las etiquetas <AudioInput> y <VideoInput> te permiten decidir si el sandbox puede usar micrófono y cámara, respectivamente.

Ejemplo de uso: <AudioInput>valor</AudioInput>

Valores posibles para la entrada de audio:

- Enable: el sandbox puede recibir audio del usuario (por ejemplo, para apps que usan micrófono).

- Disable: se bloquea por completo la entrada de audio.

- Default: valor predeterminado, actualmente equivale a audio habilitado.

Para vídeo, la sintaxis es: <VideoInput>valor</VideoInput>

Valores disponibles para la cámara:

- Enable: permite que el sandbox use la cámara web del host.

- Disable: la entrada de vídeo queda deshabilitada.

- Default: valor por defecto, que actualmente implica que la cámara está deshabilitada.

En la mayoría de escenarios de seguridad es recomendable mantener la cámara desactivada, especialmente si estás analizando software de origen dudoso.

Modo Cliente protegido (ProtectedClient)

El parámetro <ProtectedClient> activa un modo de seguridad reforzada, ejecutando el espacio aislado dentro de un entorno de ejecución AppContainer con límites adicionales.

Formato de etiqueta: <ProtectedClient>valor</ProtectedClient>

Valores admitidos:

- Enable: el sandbox opera en modo Cliente protegido, usando aislamiento AppContainer para credenciales, dispositivos, archivos, red, procesos y ventanas.

- Disable: se usa el modo estándar, sin estas mitigaciones extra.

- Default: actualmente equivalente a tener el modo protegido deshabilitado.

Si tu objetivo es endurecer al máximo el aislamiento, activar Cliente protegido es una buena capa adicional, aunque puede limitar algunas integraciones o comportamientos esperados de ciertas aplicaciones.

Redirección de impresoras y portapapeles

El acceso a recursos compartidos como impresoras y el portapapeles se controla con las etiquetas <PrinterRedirection> y <ClipboardRedirection>.

Ejemplo: <PrinterRedirection>valor</PrinterRedirection>

Valores para impresoras:

- Enable: el sandbox puede ver y usar las impresoras del host.

- Disable: evita la redirección de impresoras; el espacio aislado no “ve” las impresoras del sistema principal.

- Default: comportamiento predeterminado, actualmente con redirección deshabilitada.

Para el portapapeles, la sintaxis es: <ClipboardRedirection>valor</ClipboardRedirection>

Valores posibles para portapapeles:

- Enable: permite copiar y pegar entre el host y el sandbox (texto y archivos).

- Disable: bloquea la compartición de portapapeles, evitando fugas o entradas no deseadas.

- Default: valor predeterminado, que permite la redirección.

A nivel de seguridad, el portapapeles es una vía de entrada y salida de datos, así que si vas a manejar malware o documentos muy sensibles, puedes plantearte desactivarlo y usar carpetas mapeadas de solo lectura para pasar archivos al entorno.

Memoria asignada (MemoryInMB)

La etiqueta <MemoryInMB> te permite fijar el máximo de memoria RAM que puede usar el espacio aislado, en megabytes. Su sintaxis es:

Ejemplo de etiqueta: <MemoryInMB>valor</MemoryInMB>

Si estableces un valor inferior al necesario para arrancar, Windows lo elevará automáticamente al mínimo requerido de 2048 MB, por lo que no te dejará crear un sandbox con menos de 2 GB.

Esta opción es útil para evitar que una carga de trabajo dentro del sandbox consuma demasiada RAM del sistema anfitrión, especialmente en equipos con memoria limitada.

Ejemplo práctico de archivo .wsb con políticas de aislamiento reforzadas

Una vez que conoces todas las opciones, es fácil combinarlas para crear una política de aislamiento muy estricta, por ejemplo para analizar software sospechoso minimizando el riesgo.

Un archivo .wsb orientado a máxima seguridad podría incluir parámetros como:

- vGPU deshabilitada, para reducir superficie de ataque.

- Networking desactivado, sin acceso a Internet ni red interna.

- Carpeta mapeada en modo solo lectura donde dejas el ejecutable a analizar.

- Portapapeles deshabilitado, evitando exfiltración de datos.

- Cliente protegido activado para añadir aislamiento AppContainer.

- Memoria limitada a una cantidad razonable, como 4096 MB.

Con una configuración así, puedes lanzar el ejecutable sospechoso dentro del espacio aislado sabiendo que no tendrá red, no podrá modificar archivos del host (solo lectura) ni compartir información a través del portapapeles, y estará encerrado en un entorno adicionalmente endurecido.

Recuerda que, independientemente de la configuración, al cerrar la ventana del sandbox todo lo que se haya hecho se destruye, y en el siguiente inicio tendrás de nuevo un entorno limpio, listo para repetir pruebas o aplicar otra estrategia de aislamiento con otro archivo .wsb.

Dominar las políticas de aislamiento en Windows Sandbox convierte esta característica en una herramienta tremendamente versátil: desde un simple “laboratorio limpio” para probar software sin ensuciar tu equipo hasta un entorno fuertemente blindado para análisis de malware y navegación extrema, todo controlado mediante unos pocos ajustes en archivos .wsb que puedes adaptar a cada situación sin complicarte la vida con máquinas virtuales completas.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.