- Zero Trust exige controlar identidad, estado del dispositivo y riesgo, donde WDAC actúa como filtro local de ejecución de aplicaciones.

- Microsoft Intune, Defender para Endpoint y Acceso Condicional aplican el modelo de madurez Zero Trust de CISA sobre todo el ciclo de vida del dispositivo.

- La integración con Defender XDR, Sentinel, Defender for Cloud e IoT permite visibilidad, detección de amenazas y respuesta automatizada a gran escala.

- Una implantación gradual de WDAC en modo auditoría, combinada con automatización y buena gobernanza, reduce riesgos sin frenar la operativa.

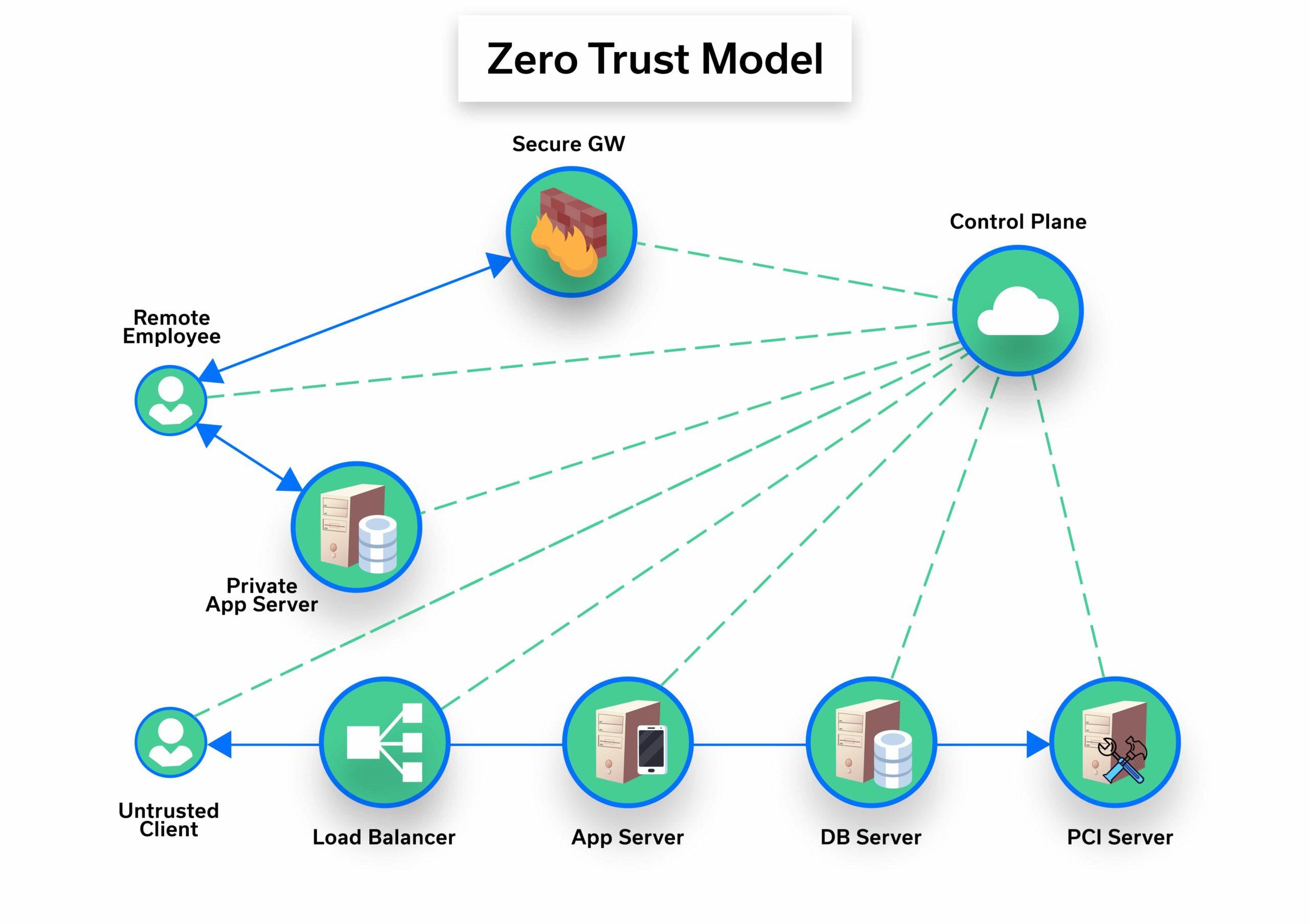

La seguridad perimetral clásica en la que todo lo que está dentro de la red se considera seguro hace ya tiempo que dejó de servir; hoy los usuarios trabajan desde cualquier sitio, con portátiles, móviles, VMs y servicios en la nube, y eso obliga a repensar por completo cómo protegemos los dispositivos y las aplicaciones.

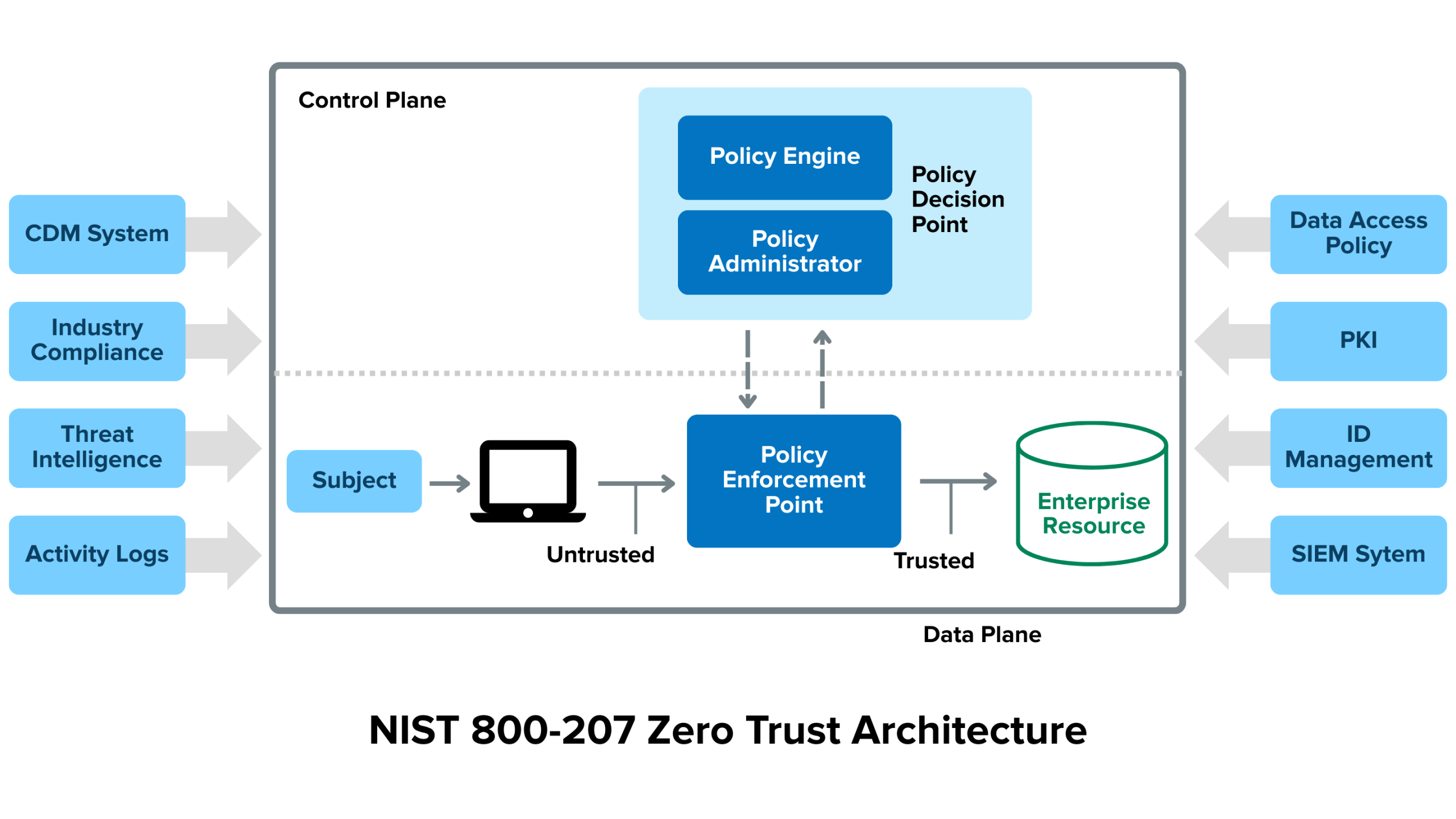

El modelo Zero Trust de Microsoft encaja como anillo al dedo en este nuevo escenario: se basa en el mantra “nunca confíes, verifica siempre” y combina control de identidad, estado del dispositivo, riesgo y contexto. En este artículo vas a ver cómo aprovechar Windows Defender Application Control (WDAC) como pieza clave para aplicar Zero Trust a nivel local, integrándolo con Intune, Microsoft Defender para Endpoint, Acceso Condicional y el resto del ecosistema de seguridad de Microsoft.

Qué es WDAC y por qué encaja tan bien con Zero Trust

Windows Defender Application Control es una funcionalidad de Windows 10/11 Enterprise y Windows Server moderna que permite definir exactamente qué binarios, scripts, controladores y aplicaciones pueden ejecutarse en un dispositivo. Todo lo que no está autorizado por la directiva simplemente no se ejecuta, lo que encaja de lleno con el enfoque Zero Trust y ayuda a tratar errores con aplicaciones no comprobadas.

Frente a los modelos basados solo en antivirus, WDAC aplica una política de control de aplicaciones positiva: en lugar de intentar detectar lo malo, declara una lista de confianza (allowlist) de lo permitido y bloquea el resto. Esto reduce drásticamente la superficie de ataque, frena ransomware, malware sin fichero, abuso de herramientas legítimas y movimientos laterales.

Microsoft recomienda WDAC como uno de los pilares de protección de endpoints para Zero Trust, junto con las capacidades de reducción de superficie de ataque (ASR), la administración de vulnerabilidades y la protección de siguiente generación de Defender para Endpoint. WDAC es, literalmente, el guardia de la puerta en el propio sistema operativo.

Otra ventaja importante de WDAC es que se integra bien con el resto de la plataforma: se puede desplegar y administrar mediante Microsoft Intune, orquestar con Configuration Manager, combinar con reglas ASR y aprovechar los sensores de Defender para Endpoint para tener visibilidad de lo que se ejecuta y lo que se bloquea.

Fundamentos del modelo Zero Trust aplicados a dispositivos

Zero Trust se basa en tres principios que, llevados al terreno de los dispositivos Windows, marcan la forma en la que diseñamos y aplicamos las políticas WDAC y el resto de controles de seguridad:

Verificación explícita y continua: cada solicitud de acceso a un recurso se valida usando señales como la identidad del usuario, el estado de cumplimiento del dispositivo, la ubicación, el riesgo del inicio de sesión y el contexto de la aplicación. WDAC aporta la señal de “qué se ejecuta” y si el binario es de confianza.

Acceso de menor privilegio tanto para usuarios como para aplicaciones: se limita el acceso al mínimo necesario (JIT/JEA), se segmentan las redes y se restringe qué procesos pueden correr en el endpoint. WDAC y otros mecanismos como AppLocker, SELinux/AppArmor en Linux o ASR en Windows reducen el grado de libertad de las aplicaciones, junto a métodos de autenticación modernos como Windows Hello para empresas.

Asumir que puede existir una brecha: el modelo parte de la idea de que algún control puede fallar, de modo que se emplean segmentación, cifrado, monitorización avanzada y XDR para minimizar el impacto. Defender XDR, Microsoft Sentinel y las capacidades de correlación de alertas e incidentes encajan aquí.

Si comparamos Zero Trust con los modelos antiguos centrados en el perímetro, vemos diferencias claras: ya no hay confianza implícita para lo que está “dentro”, el perímetro deja de ser estático y pasa a ser el propio dispositivo y la identidad, el control se vuelve granular y las organizaciones pasan de una postura reactiva basada en incidentes a una postura proactiva basada en prevención y detección temprana.

Modelo de madurez Zero Trust de CISA para el pilar de dispositivos

La guía de CISA sobre el Modelo de Madurez Zero Trust (ZTMM) define cómo debe evolucionar una organización en el pilar de dispositivos, desde un estado inicial hasta un nivel óptimo. Microsoft ha alineado sus recomendaciones con este modelo y aporta soluciones concretas en cada etapa: Intune, Defender para Endpoint, Acceso Condicional, Defender for Cloud, Defender for IoT, XDR, Sentinel, etc.

En el contexto de dispositivos, CISA engloba todo recurso que se conecta a la red: ordenadores de sobremesa y portátiles, servidores, impresoras, móviles, tablets, IoT, OT, equipos de red y también recursos virtuales. Este enfoque amplio obliga a tener una visión unificada de hardware, firmware, sistema operativo y software instalado.

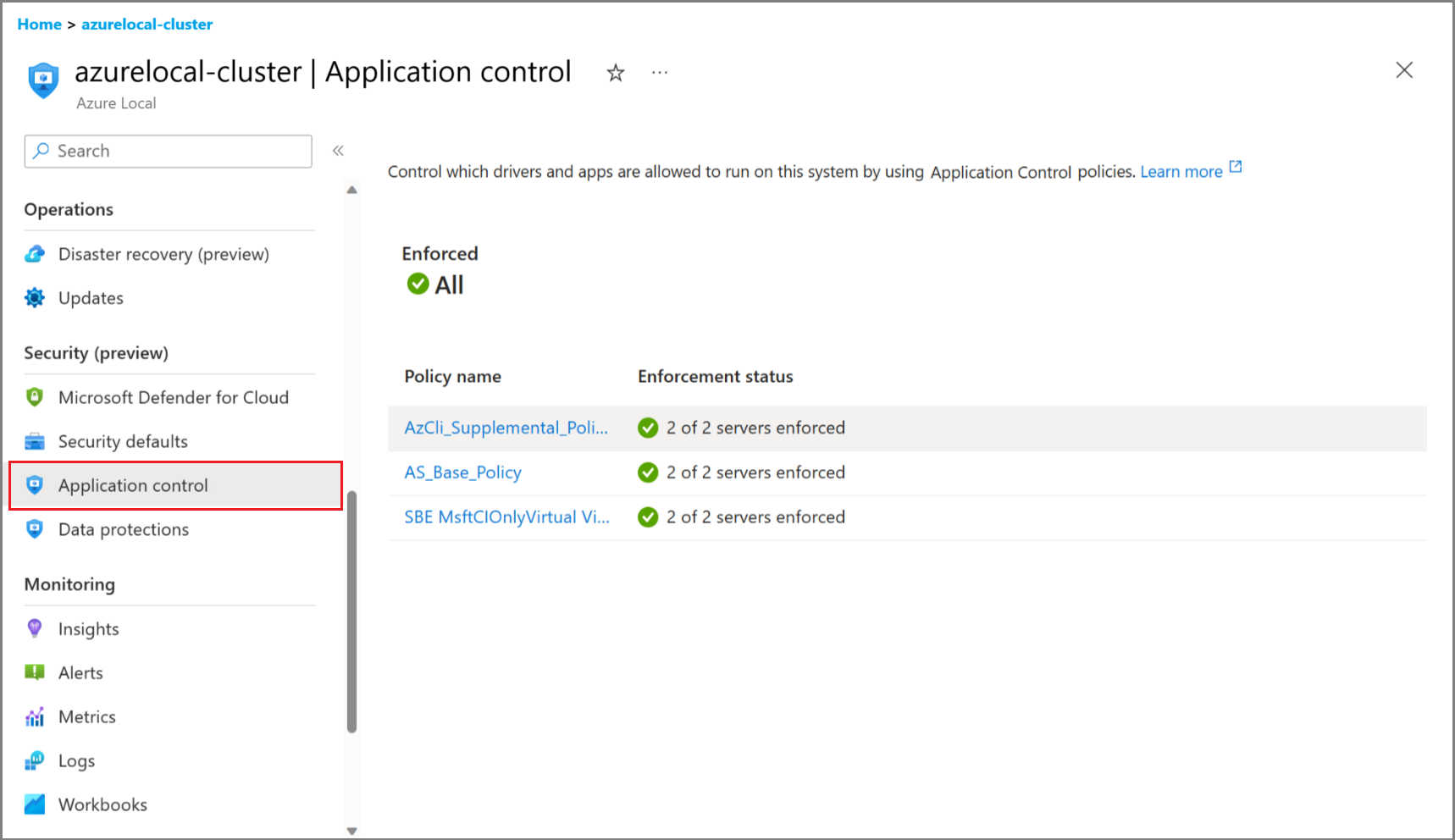

WDAC juega aquí un papel muy específico: se sitúa en el pilar de “protección de endpoint” como control de ejecución de aplicaciones y, en las etapas avanzadas del modelo de madurez, se administra a escala con Intune y se combina con políticas de cumplimiento, Acceso Condicional y administración de vulnerabilidades.

Función 2.1: Cumplimiento de políticas y supervisión

En la etapa de madurez inicial la empresa solo tiene una imagen parcial: los dispositivos se autoinforman (claves, tokens, usuarios) y existen procesos básicos para aprobar software, empujar actualizaciones o tocar configuraciones, pero sin demasiada automatización ni integración.

Microsoft propone aquí Intune y Configuration Manager como base de gestión de dispositivos: inventario, cambio de configuración, despliegue de actualizaciones de software y conexión a la nube (cloud attach) para modernizar el entorno. También se puede consolidar con soluciones MDM de terceros integradas con Intune, aprovechando listas de sistemas operativos y navegadores compatibles.

Al pasar a un estado avanzado se exige que la mayoría de dispositivos estén administrados y en cumplimiento. Intune permite definir políticas de configuración, perfiles de dispositivo, informes de cumplimiento y registro automático de equipos, de modo que el acceso inicial ya va ligado al cumplimiento, mientras que WDAC entra como control específico para aprobar solo el software permitido.

Con Intune puedes desplegar políticas WDAC desde la consola de administración, controlar el uso de aplicaciones, usar AppLocker donde tenga sentido y combinarlo con directivas de protección de aplicaciones móviles para controlar cómo se comparten los datos entre apps en móviles y tablets. Windows Autopilot simplifica aún más la incorporación de nuevos equipos ya alineados con estas políticas.

Defender para Endpoint se integra con Intune para ofrecer administración de vulnerabilidades, puntuación de seguridad y score de exposición, con inventario continuo de software, certificados, hardware y firmware, incluyendo extensiones de navegador. Defender for Cloud y Azure Arc amplían el modelo a recursos virtuales y servidores fuera de Azure, mientras que Defender for IoT cubre dispositivos IoT y OT sin agentes.

En la etapa óptima el cumplimiento deja de ser algo puntual para pasar a ser continuo: Acceso Condicional de Microsoft Entra aplica políticas en función del estado del dispositivo (solo se permite el acceso desde dispositivos conformes), y la administración de vulnerabilidades de Defender mantiene un ciclo permanente de evaluación, priorización basada en riesgo y corrección, tanto en máquinas locales como en recursos multicloud con Defender para servidores.

Función 2.2: Gestión de riesgos de la cadena de suministro y de activos

La gestión de la cadena de suministro TI empieza con algo tan básico como saber qué tienes. En el nivel inicial, la organización hace un seguimiento razonable de activos físicos y algunos virtuales, se guía por marcos como NIST SCRM y define políticas de adquisición y líneas base de control para proveedores.

Intune facilita esta visibilidad porque centraliza datos de los dispositivos administrados: especificaciones de hardware, apps instaladas, estado de cumplimiento, etc. Integrado con Defender para Endpoint ofrece un inventario aún más rico de activos protegidos, tanto físicos como virtuales.

Al llegar a un estado avanzado, se busca una visión completa entre proveedores y plataformas: Intune inscribe dispositivos de Windows, macOS, iOS, Android, etc., creando un inventario único y permitiendo inscripción automatizada con Windows Autopilot o DEP de Apple. Defender para Endpoint añade la detección de dispositivos no administrados en la red y Administración de Vulnerabilidades con vistas a CVE y evaluaciones de terceros.

En el modelo de madurez óptimo, Acceso Condicional exige dispositivos conformes de Intune o MDMs integrados para asegurar una visión casi en tiempo real de la flota. La combinación Intune + Defender para Endpoint mediante conexión servicio a servicio ofrece esa foto actualizada de recursos, mientras Defender for IoT y Defender EASM amplían el control a dispositivos IoT/OT y superficie de ataque externa, ayudando a descubrir activos desconocidos, priorizar riesgos y mitigar amenazas más allá del firewall.

Función 2.3: Acceso a recursos y rol de WDAC

El control de acceso a aplicaciones y datos deja de depender solo del usuario y pasa a considerar la salud y el contexto del dispositivo. En la fase inicial, simplemente se registran dispositivos en Microsoft Entra ID (unidos, híbridos o registrados) y se usan señales básicas como ubicación o atributos del dispositivo en Acceso Condicional.

Cuando la organización madura, los dispositivos se gestionan con Intune, se protege con Defender para Endpoint y se exigen estados específicos (por ejemplo, dispositivo híbrido unido o conforme) para acceder a recursos. Las aplicaciones se integran con Entra ID y se puede usar el proxy de aplicación o partners de acceso híbrido seguro (SHA) para extender Acceso Condicional a aplicaciones on-prem heredadas con un enfoque Zero Trust Network Access (ZTNA).

En el estado óptimo, Microsoft Entra ID Protection aporta análisis de riesgo en tiempo real (usuario, inicio de sesión y dispositivo), y Acceso Condicional utiliza esa información para aplicar MFA resistente al phishing, bloquear accesos de alto riesgo o adaptar el control. Intune y Defender para Endpoint comparten un canal de servicio a servicio que permite usar la puntuación de riesgo por dispositivo como criterio directo de acceso.

Aquí WDAC se convierte en parte de la ecuación: si la política local bloquea la ejecución de binarios no autorizados, se reduce la probabilidad de que un dispositivo pase de un estado de riesgo bajo a uno alto. Defender para Endpoint detecta comportamientos anómalos que escapen al control de aplicaciones, y Acceso Condicional puede cortar el acceso en caliente cuando el riesgo del dispositivo sube.

Función 2.4: Detección de amenazas en el dispositivo

La detección de amenazas en dispositivos comienza, en la fase inicial, con la simple implantación de Defender para Endpoint en equipos de usuario final y su integración con Defender for Cloud para aplicar protección a VMs de Azure, de modo que las capacidades de protección se despliegan y actualizan de forma automatizada.

Al avanzar de nivel, Intune se usa para definir políticas de cumplimiento que incluyan la puntuación de riesgo que da Defender para Endpoint; este se integra como solución Mobile Threat Defense (MTD) y, para dispositivos legacy gestionados con Configuration Manager, se habilita la conexión a la nube. Defensa XDR empieza a pilotarse y, después, se generaliza la implementación, conectando sus componentes (Endpoint, Identity, Cloud Apps, Purview Information Protection) para lograr un enfoque unificado.

Azure Arc y Defender for Cloud añaden protección a servidores físicos y VMs fuera de Azure, permitiendo habilitar Defender para servidores, de forma que la detección de amenazas y las defensas avanzadas se extienden a Windows y Linux, on-prem y multicloud.

En la etapa óptima de madurez, Defender XDR se convierte en el eje de las operaciones de seguridad: las alertas de los distintos sensores se correlacionan en incidentes que representan ataques completos, se usa búsqueda avanzada para threat hunting y se conecta con Microsoft Sentinel para analítica, reglas de correlación y orquestación de respuesta. Defender TI agrega inteligencia de amenazas, perfiles de actores e IoCs para enriquecer la investigación.

Función 2.5: Visibilidad y analítica de dispositivos

Sin visibilidad no hay Zero Trust; en la fase inicial, muchas organizaciones dependen de identificadores digitales básicos (IP, etiquetas, etc.) y de inventarios manuales, con algunos análisis automatizados para detectar anomalías en un subconjunto de dispositivos y recursos virtuales.

Con Intune y Defender para Endpoint se empiezan a hacer pilotos de análisis de anomalías basados en riesgo, usando los identificadores de dispositivo y los datos de telemetría que recoge Defender para Endpoint. Intune ofrece inventarios detallados por dispositivo, incluyendo configuración, software y estado de cumplimiento, lo que simplifica mucho este punto.

En el estado avanzado, Defender para Endpoint automatiza la recopilación de inventario y la detección de anomalías para los dispositivos estándar (PCs, portátiles, móviles, tablets) y sus recursos virtuales. Se detectan dispositivos no autorizados y se cruzan con la información de Intune para entender qué está bajo gestión y qué no.

Al alcanzar la madurez óptima, Acceso Condicional se configura para exigir cumplimiento a todos los dispositivos que acceden a la red; Intune o un socio MDM compatible los gestiona, de modo que la organización tiene estados casi en tiempo real, correlacionados con identidades, para informar las decisiones de acceso. Defender XDR se integra para detectar anomalías de usuario, dispositivo y aplicaciones, mientras Microsoft Entra ID Protection aporta señales de riesgo e integra su detección con XDR para mejorar las decisiones basadas en riesgo.

Microsoft Sentinel con Fusion entra para la detección avanzada de ataques multifase: conectando múltiples orígenes de datos, Fusion es capaz de encadenar eventos aparentemente aislados en una historia coherente de ataque, lo cual es clave cuando se trabaja con un ecosistema tan amplio de dispositivos y recursos virtuales.

Función 2.6: Automatización y orquestación

La automatización es el pegamento que hace viable Zero Trust a escala. En el nivel inicial se empieza con scripts y herramientas sencillas para automatizar aprovisionamiento, configuración, registro y desaprovisionamiento de dispositivos y recursos virtuales, normalmente alrededor de Intune, Microsoft Entra ID, Defender para Endpoint y Sentinel para supervisar el estado.

En la etapa avanzada, Intune ya aplica políticas de cumplimiento y configura dispositivos de manera centralizada; Defender para Endpoint detecta y responde a vulnerabilidades y problemas de cumplimiento, y Sentinel recopila y analiza datos para levantar alertas avanzadas que ayudan en la supervisión y ejecución de las políticas.

El objetivo óptimo es llegar a un ciclo de vida completamente automatizado: Intune gestiona aprovisionamiento, registro, supervisión y retirada; Microsoft Entra ID integra identidades y acceso con administración de dispositivos; Defender XDR ofrece detección y respuesta automatizadas y Sentinel orquesta la monitorización, el cumplimiento normativo y la respuesta a incidentes con playbooks y flujos automáticos.

Función 2.7: Gobernanza de dispositivos y recursos

La gobernanza pone orden a todo lo anterior: en el estado inicial se crean políticas para adquisición y ciclo de vida de nuevos dispositivos (incluidos no tradicionales) y recursos virtuales, y se establecen procesos de supervisión y revisión periódica de esos activos. Intune y Defender para Endpoint sirven para aplicar configuraciones básicas y revisar vulnerabilidades, mientras Sentinel se usa como capa de observabilidad.

Al alcanzar un nivel avanzado, se definen políticas corporativas globales que cubren enumeración, responsabilidad y ciclo de vida de dispositivos y recursos virtuales, con algunos mecanismos de cumplimiento automatizados. Intune consolida la aplicación de estas políticas, Defender para Endpoint refuerza seguridad y cumplimiento con mecanismos automáticos y Sentinel se utiliza para tener una visión detallada de dispositivos y enlazarla con la parte de cumplimiento.

En el estadio óptimo, la organización automatiza las políticas de ciclo de vida para todos los dispositivos conectados a la red y activos virtuales: Intune se encarga de adquirir, configurar, monitorizar y desaprovisionar, Microsoft Entra ID garantiza una experiencia fluida al integrar identidades y control de acceso, Defender XDR aplica detección, respuesta y ejecución de políticas avanzadas, y Sentinel automatiza monitorización, cumplimiento y gobierno de extremo a extremo.

WDAC en la práctica: crear y desplegar una política local Zero Trust

Más allá de la teoría, muchos administradores han ido documentando cómo implementar WDAC en entornos reales. Un enfoque típico consiste en usar un equipo de referencia “limpio” como base, generar desde ahí una política que permita el software corporativo estándar y, después, desplegarla progresivamente al resto de la flota.

La propia documentación de Microsoft cubre escenarios como la creación de políticas WDAC para dispositivos de carga de trabajo fija (por ejemplo, quioscos o puestos dedicados), el uso de scripts para desplegar y actualizar políticas y la combinación de múltiples directivas para distintos casos de uso (equipos de usuario general, servidores críticos, estaciones de administración, etc.).

También existen guías para políticas de denegación, donde se parte de una configuración relativamente abierta y se añaden reglas para bloquear software concreto considerado no deseado, ayudando a entender cómo funciona el modelo de “permitir solo lo confiable y rechazar el resto”. En muchas empresas se empieza con WDAC en modo auditoría para evitar romper nada y, cuando se ha ajustado, se pasa al modo de aplicación estricta.

La comunidad técnica (por ejemplo, proyectos como repositorios de endurecimiento de WDAC) ha explorado a fondo la documentación oficial y ha publicado scripts, plantillas y buenas prácticas que complementan lo que da Microsoft de serie. Esta experiencia de campo refuerza la idea de que WDAC es una pieza clave para endurecer Windows en un entorno Zero Trust, siempre que se combine con buenas prácticas de gestión y un despliegue gradual y controlado.

Zero Trust, Intune y Defender: cómo encaja todo con WDAC

Intune es el orquestador natural para un modelo Zero Trust centrado en dispositivos Microsoft: permite registrar equipos corporativos y BYOD, aplicar políticas de cumplimiento (BitLocker, antivirus, versión mínima de SO, configuración de seguridad), desplegar WDAC y ASR, y controlar quién accede a qué en función del estado del dispositivo.

Acceso Condicional en Microsoft Entra ID usa las señales de Intune y Defender para Endpoint (por ejemplo, si el dispositivo es compliant, si el riesgo de sesión es alto, si se conecta desde una ubicación inusual) para decidir si permite, bloquea o condiciona (por ejemplo, exige MFA) el acceso a recursos como SharePoint, OneDrive, Teams o aplicaciones SaaS de terceros.

Defender para Endpoint añade la capa de riesgo con un machine risk score (bajo, medio, alto); si detecta malware o actividad sospechosa, puede marcar el dispositivo como no conforme, lo que corta su acceso a recursos hasta que se remedia. Sus capacidades de análisis de comportamiento, administración de vulnerabilidades, reducción de superficie de ataque, protección de siguiente generación, EDR y hunting avanzado completan el cuadro.

En escenarios de movilidad y BYOD, las App Protection Policies de Intune (MAM) permiten proteger datos de Microsoft 365 incluso en dispositivos no gestionados: se puede impedir copiar/pegar hacia apps no autorizadas, obligar a cifrar datos en reposo dentro de la app o bloquear el guardado en almacenamiento no corporativo. Para acceder a apps locales se puede usar Microsoft Tunnel, que ofrece una VPN de microsegmentación controlada por Acceso Condicional y soporta protocolos modernos como SMB sobre QUIC.

La reducción de superficie de ataque (ASR) configurable desde Intune añade reglas como bloqueo de macros maliciosas en Office, restricción en ejecución de scripts o limitación de uso de dispositivos USB, que se complementan perfectamente con WDAC: mientras WDAC controla qué binarios pueden ejecutarse, ASR limita la manera en que esos binarios pueden comportarse.

Buenas prácticas y retos al implantar Zero Trust local con WDAC

Adoptar Zero Trust con WDAC no es solo una cuestión técnica; implica cambios culturales, de procesos y de gobierno. Es recomendable empezar por una evaluación inicial de la infraestructura, inventariar dispositivos y aplicaciones, identificar vulnerabilidades y revisar la capacidad actual de monitorización y respuesta.

En cuanto a WDAC, lo sensato es arrancar con políticas en modo auditoría, recoger los eventos, ajustar reglas y, poco a poco, pasar a modo de aplicación en grupos piloto. Es clave trabajar con equipos de referencia bien definidos, separar políticas por tipo de dispositivo (usuarios estándar, administradores, servidores críticos, quioscos) y mantener una gestión de cambios bien controlada para evitar paradas de producción.

La complejidad y el coste son obstáculos habituales: Zero Trust exige orquestar múltiples herramientas (Intune, Entra ID, Defender para Endpoint, Defender XDR, Sentinel, Azure Arc, Defender for Cloud, Defender for IoT, etc.) y no todas las organizaciones tienen las habilidades internas necesarias. Aquí ayudan la formación, la adopción gradual por fases, el uso de automatización (Ansible, scripts, APIs) y el apoyo de partners especializados.

La resistencia al cambio por parte de usuarios y algunos equipos técnicos también es frecuente: políticas más estrictas, MFA obligatorio, bloqueo de aplicaciones “de siempre” o limitaciones de movimiento lateral pueden generar fricción. La experiencia demuestra que una buena comunicación, formación continua, pilotos bien diseñados y una clara explicación de beneficios (menos incidentes, menos impacto de ransomware, mejor cumplimiento normativo) reducen bastante esa resistencia.

Si se combina WDAC con buenas prácticas de parcheo, gestión de vulnerabilidades, segmentación de red, monitorización continua, cifrado de datos en reposo y en tránsito, y una cultura de seguridad transversal, la organización se acerca a un modelo Zero Trust real en el que cada dispositivo, aplicación y acceso se trata como potencialmente sospechoso hasta que se demuestre lo contrario, pero sin penalizar en exceso la productividad del día a día.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.