- Diferencias clave entre Security defaults y Acceso Condicional para exigir MFA.

- Estados de MFA por usuario (Deshabilitado, Habilitado, Aplicado) y su impacto.

- Métodos de verificación: Authenticator, SMS/llamadas y apps TOTP compatibles.

- Automatización y control con Microsoft Graph y buenas prácticas de exclusión.

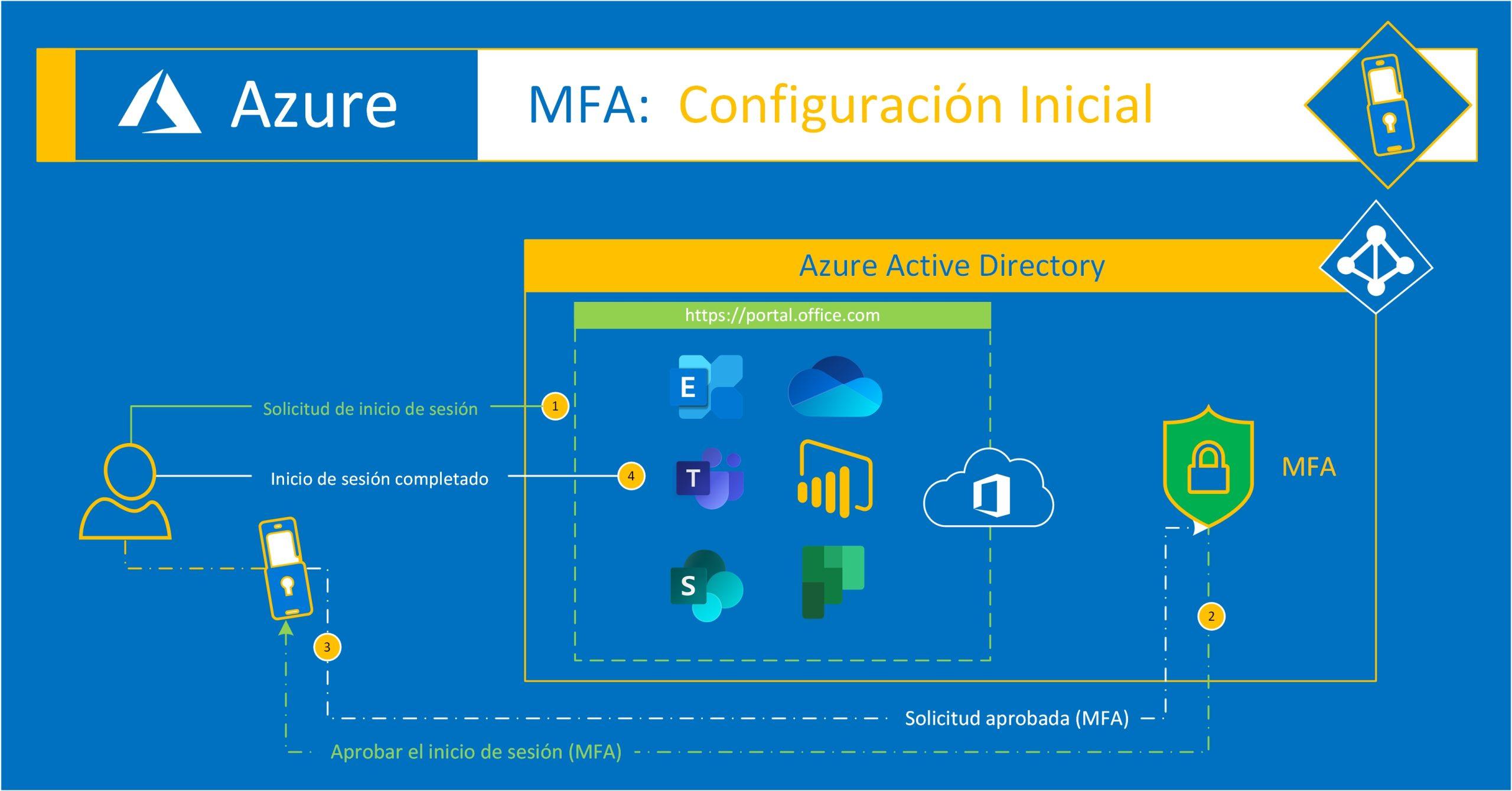

Proteger las cuentas de tu organización ya no es opcional: la autenticación multifactor (MFA) en Microsoft 365 añade una segunda comprobación al inicio de sesión para cortar de raíz el uso de credenciales robadas. En lugar de depender solo de la contraseña, se pide un segundo factor, como un aviso en una app o un código temporal, que frustra a los atacantes aunque sepan tu clave.

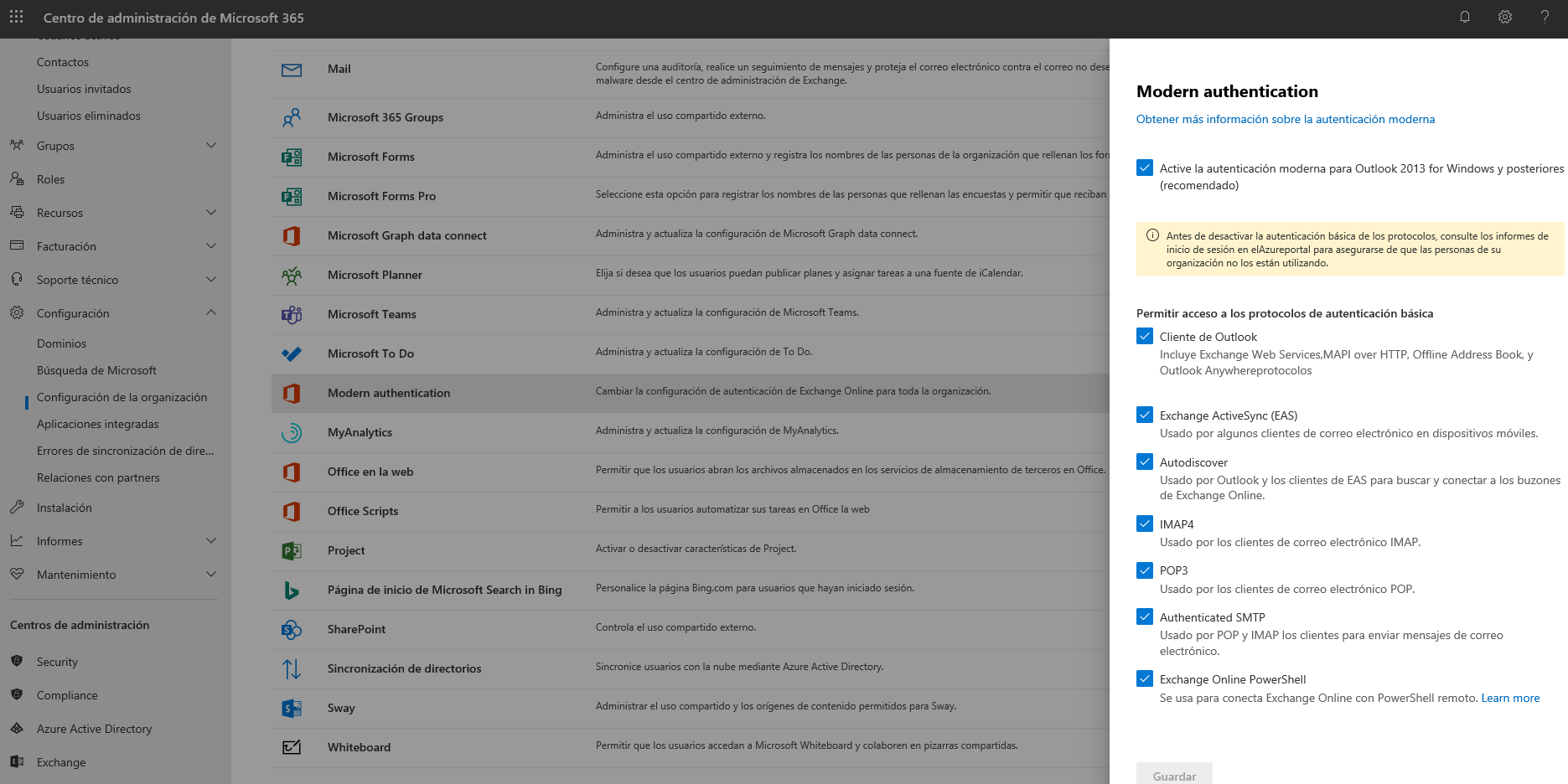

Además de mejorar la seguridad, la experiencia de uso puede ser ágil: con Microsoft Authenticator, muchas verificaciones se resuelven con un toque, sin teclear códigos. Y si gestionas un tenant, verás que hay varios caminos para exigir MFA: desde los Valores predeterminados de seguridad (Security defaults), pasando por Acceso Condicional con licencias P1/P2, hasta el modelo heredado de “MFA por usuario”.

Qué es la autenticación multifactor (MFA) en Microsoft 365

La MFA añade un segundo factor al clásico usuario y contraseña para demostrar que eres tú. Esos factores suelen ser: algo que conoces (una contraseña o PIN), algo que tienes (tu móvil o una clave física) o algo que eres (biometría). Al iniciar sesión por primera vez en un dispositivo o aplicación, además de la contraseña tendrás que completar esa segunda comprobación.

En la práctica, esto significa que incluso si alguien obtiene tu contraseña, no podrá entrar sin ese segundo factor. Con aplicaciones como Microsoft Authenticator, el código de seis dígitos cambia cada 30 segundos, o incluso puedes aprobar un aviso con un toque, lo que dificulta la suplantación y agiliza el uso diario.

Según datos de Microsoft, tener MFA activado reduce el riesgo de sufrir incidentes de seguridad en un 99,99% incluso cuando las credenciales se ven comprometidas. Es una mejora de seguridad de alto impacto y bajo esfuerzo para cualquier organización.

Antes de empezar: requisitos, opciones y recursos

Si tu tenant se creó a partir de octubre de 2019, es posible que Security defaults esté ya habilitado por defecto. Estos valores predeterminados exigen MFA siguiendo una línea base pensada para la mayoría de organizaciones, sin necesidad de licencias adicionales de Acceso Condicional.

Si cuentas con Microsoft Entra ID P1 o P2 (presentes en planes como Microsoft 365 Empresa Premium, E3 o E5), Acceso Condicional te permite crear reglas y excepciones granulares para aplicar MFA según el riesgo, la ubicación, la app, etc. Es el método recomendado para una postura de seguridad más robusta y flexible.

Cuando el administrador activa MFA a nivel de organización o de usuario, cada persona debe completar una breve configuración inicial. El método por defecto es usar la app Microsoft Authenticator, pero también se puede optar por SMS o llamadas, y existen alternativas basadas en TOTP (códigos temporales) en apps compatibles.

Para pequeñas empresas hay recursos adicionales de ayuda, como contenidos específicos y materiales en YouTube, que pueden facilitar el despliegue. También encontrarás documentación oficial con todas las opciones y detalles en los sitios de Microsoft, útiles para ampliar y resolver dudas concretas.

Activar y gestionar los Valores predeterminados de seguridad (Security defaults)

Los Security defaults son la forma más rápida de exigir MFA sin personalización. Para consultarlos o cambiar su estado, entra en el Centro de administración Microsoft Entra en https://entra.microsoft.com, ve a Identidad > Información general del inquilino (o usa el acceso directo TenantOverview.ReactView), y abre la pestaña Propiedades. En la parte inferior encontrarás la sección “Valores predeterminados de seguridad”.

Dependiendo del estado del tenant, verás uno de estos escenarios: si están activados, aparecerá el mensaje que confirma que la organización está protegida por valores predeterminados; si hay políticas de Acceso Condicional (CA) configuradas, no podrás habilitarlos y se te ofrecerá administrar CA; si están desactivados, se mostrará que la organización no está protegida por Security defaults.

Para cambiar el estado, selecciona “Administrar valores predeterminados de seguridad”. En el panel flotante, elige “Habilitado” y guarda para activarlos. Si quieres desactivarlos, selecciona “Deshabilitado” y, en “Motivo para deshabilitar”, escoge “Mi organización planea usar el acceso condicional”, para dejar constancia del cambio de enfoque. Guarda para aplicar la modificación.

Ten presente que Security defaults y Acceso Condicional no pueden convivir al mismo tiempo. Si quieres usar CA, primero desactiva los Security defaults. Del mismo modo, para volver a Security defaults tendrás que eliminar todas las políticas de CA en cualquier estado (Activado, Desactivado o Informe).

Acceso condicional (P1/P2): de la línea base a políticas a medida

Con licencias P1 o P2, Acceso Condicional permite un control más granular que Security defaults. La transición recomendada sigue cuatro pasos: desactivar Security defaults, crear políticas de línea base que repliquen la protección de Security defaults, ajustar exclusiones de MFA, y finalmente crear nuevas políticas a medida.

1) Desactiva Security defaults. Ya lo vimos antes: no se pueden usar CA y Security defaults a la vez, por lo que este primer paso es obligatorio. 2) Crea políticas de línea base desde plantillas. Entra en Acceso condicional > Directivas (Policies), elige “Nueva directiva de la plantilla”, pestaña “Base segura” y selecciona lo necesario (por ejemplo, “Requerir autenticación multifactor para todos los usuarios”).

En “Revisar y crear” establece la directiva en “Activado”, personaliza el nombre si quieres, y revisa “Usuarios y grupos”. Verás “Usuario actual” como excluido de forma predeterminada mientras creas estas políticas; más tarde ajustarás las exclusiones para incluir solo cuentas de acceso de emergencia (break-glass). Crea la directiva y repite con las plantillas restantes. Nota: si lo prefieres, puedes elevar la protección con “Requerir MFA resistente a la suplantación para administradores”.

3) Ajusta exclusiones de MFA. Microsoft recomienda al menos dos cuentas de acceso de emergencia no asignadas a personas concretas. Estas cuentas deben excluirse de MFA para usarlas solo si algo falla. Edita cada política relacionada con MFA, entra en Asignaciones > Usuarios > Excluir, elimina tu usuario si figurase y agrega las cuentas de emergencia. Guarda los cambios y repite en cada política aplicable.

4) Crea políticas adicionales. Con la línea base lista, añade nuevas reglas que reflejen tus necesidades: por ejemplo, exigir MFA desde ubicaciones arriesgadas, relajar requisitos en dispositivos de confianza o forzar métodos resistentes al phishing para roles administrativos. Cuando sea necesario revertir a Security defaults, elimina todas las políticas de CA y vuelve a habilitarlos en Propiedades.

MFA por usuario (modelo heredado): estados y gestión

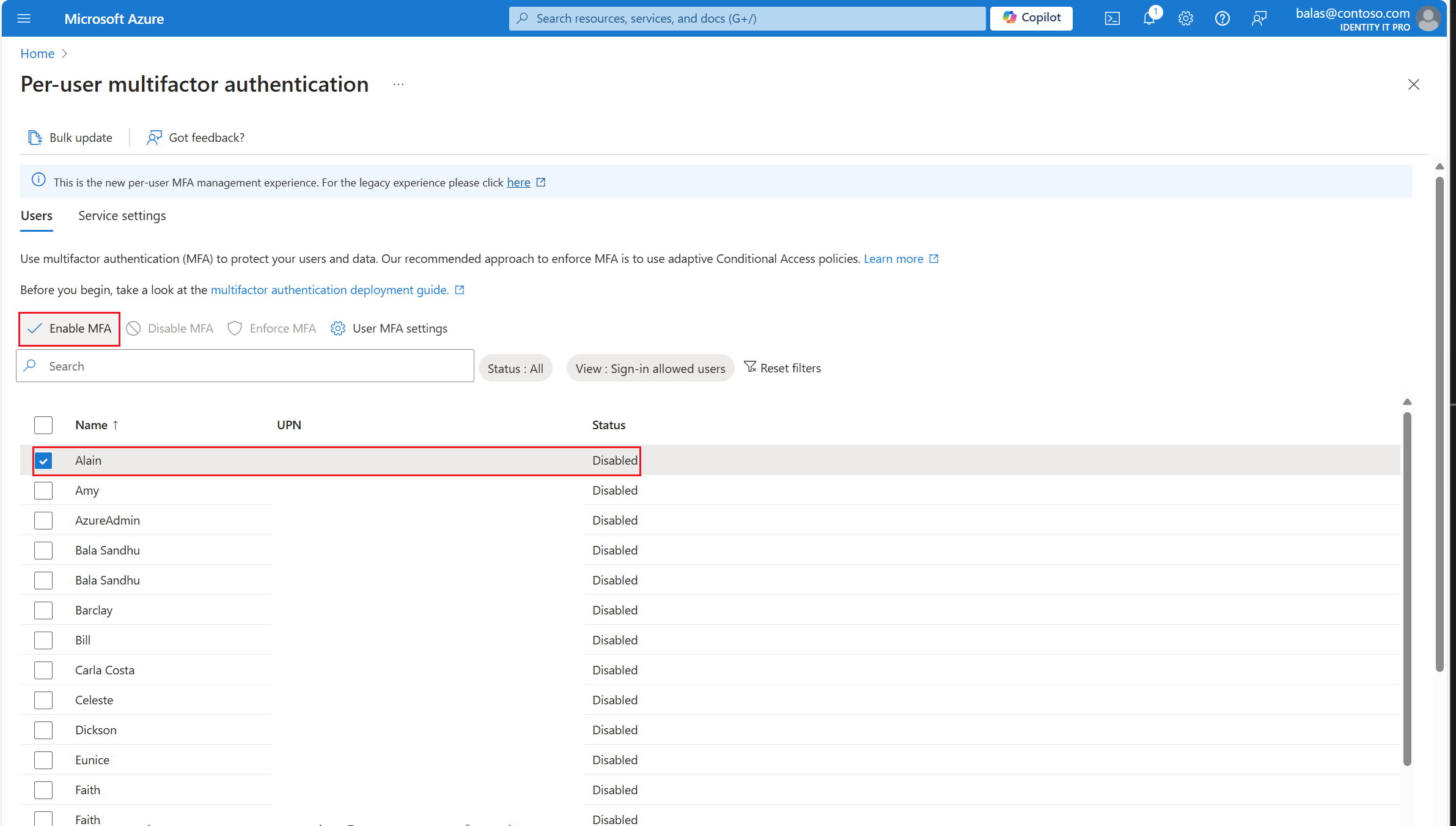

El enfoque de “MFA por usuario” sigue disponible, sobre todo en tenants sin CA que no quieran usar Security defaults, pero Microsoft recomienda evitarlo en favor de los métodos anteriores. Cada cuenta puede estar en tres estados: Deshabilitado, Habilitado o Aplicado (Enforced/Required).

Estos estados tienen implicaciones distintas: en Deshabilitado no se solicita MFA; en Habilitado el usuario está inscrito pero aún puede usar contraseñas con autenticación heredada hasta completar el registro; en Aplicado, MFA se requiere en el inicio de sesión de apps de navegador y modernas, y las aplicaciones heredadas suelen necesitar contraseñas de aplicación.

Para ver y administrar estados, inicia sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación, navega a Identidad > Usuarios > Todos los usuarios y pulsa “MFA por usuario”. Desde ahí podrás abrir la “Configuración de MFA de usuario” para actualizar el estado de cada cuenta y guardar. Si manejas miles de usuarios, usa filtros por Estado o términos de búsqueda específicos para evitar listados vacíos.

Si necesitas cambiar el estado: entra de nuevo en “MFA por usuario”, selecciona la cuenta y elige “Habilitar MFA” o ajusta según convenga. Tras habilitar, avisa a las personas porque aparecerá el aviso de registro la próxima vez que inicien sesión, y considera las contraseñas de aplicación para apps que no soporten autenticación moderna.

Automatizar la administración con Microsoft Graph (versión beta)

También puedes consultar y actualizar el estado de MFA por usuario mediante la API de Graph (beta). Para recuperar el estado, realiza una solicitud como esta, que devuelve la propiedad perUserMfaState:

Petición GET: GET /users/{id | userPrincipalName}/authentication/requirements

Ejemplo de solicitud: GET https://graph.microsoft.com/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

Si el usuario está habilitado por usuario, la respuesta incluirá algo como «perUserMfaState»: «enforced». Para cambiarlo, usa PATCH sobre el mismo recurso:

Ejemplo de PATCH: PATCH https://graph.microsoft.com/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

Con un cuerpo JSON como: { "perUserMfaState": "disabled" }. Si todo va bien, recibirás HTTP 204 No Content. Revisa la documentación de Graph para conocer permisos y consideraciones de producción.

Configuración para el usuario final: completar el registro de MFA

Una vez que el administrador habilita MFA en la organización, cada usuario completa un proceso de configuración inicial muy breve. El flujo típico es así: inicias sesión con tu cuenta profesional/educativa en Microsoft 365 y, tras introducir la contraseña, el sistema pide “más información”.

El asistente propone como método por defecto la app Microsoft Authenticator. Si ya la tienes en el móvil, basta con seguir los pasos para agregar la cuenta; si no, te ofrece el enlace de descarga. Si prefieres recibir SMS o llamadas, elige “Quiero configurar otro método” y proporciona tu número para validar el dispositivo con un código de seis dígitos.

La próxima vez que inicies sesión se te pedirá completar la segunda verificación, ya sea con el aviso/código de la app o con el código recibido por SMS. Si utilizas aplicaciones que no admiten verificación multifactor (autenticación moderna), deberás generar una “contraseña de aplicación” para que sigan funcionando.

Para revisar o añadir métodos, ve a tu página de Información de seguridad, donde podrás administrar las opciones de inicio de sesión (app de autenticación, SMS/llamada, etc.). Es muy buena idea configurar más de un método para no quedarte bloqueado si pierdes el móvil principal.

Buenas prácticas, métodos alternativos y consideraciones habituales

Conviene definir métodos que usen dispositivos distintos para no depender de un único equipo. Por ejemplo, combina Microsoft Authenticator en el móvil principal con SMS a otro teléfono o instala la app en más de un dispositivo para tener respaldo.

No es obligatorio usar el teléfono personal: puedes valerte de apps de autenticación basadas en TOTP (códigos temporales) como andOTP, FreeOTP, Duo Mobile u otras compatibles en Android e iOS. Ten en cuenta que estos códigos caducan normalmente entre 15 y 30 segundos y debes introducirlos antes de que expiren.

Para ver qué métodos tienes activos, accede a tu página de Información de seguridad tras iniciar sesión con tu contraseña y segundo factor. Algunas organizaciones mantienen procedimientos específicos de cambio y recuperación de contraseña (por ejemplo, vía portales internos), así que sigue las indicaciones de tu entidad si aplica.

Si tu organización usa aplicaciones antiguas o heredadas, necesitarás contraseñas de aplicación cuando el estado de MFA esté “Aplicado”. En escenarios con Acceso Condicional, puedes considerar “Recordar MFA en dispositivos de confianza” para reducir fricciones en equipos corporativos sin bajar el listón de seguridad.

Una ventaja de Microsoft Authenticator es que evita costes por itinerancia porque no siempre depende de SMS; en muchos casos basta con aprobar una notificación push. Esta experiencia de “un toque” agiliza el día a día y mejora la adopción por parte de los usuarios.

Activar o desactivar MFA desde paneles de proveedores (ej. GoDaddy)

Si administras Microsoft 365 a través de un proveedor como GoDaddy, existe una página de “Autenticación de múltiples factores” donde puedes habilitar y aplicar MFA a usuarios concretos. Inicia sesión con tu correo y contraseña de Microsoft 365 (ojo: las credenciales de GoDaddy no sirven en esa página) y, si no tienes permisos de administrador, verás un error de acceso.

Para habilitar MFA, marca las casillas de los usuarios deseados y pulsa “Habilitar MFA”, confirma en el aviso y, después, vuelve a seleccionar los mismos usuarios para “Aplicar MFA”. Cada usuario tendrá que definir su método de inicio de sesión (puedes compartirles instrucciones). Si lo necesitas, también puedes deshabilitar MFA para cuentas seleccionadas, tras lo cual solo se les pedirá usuario y contraseña.

Seguridad, cumplimiento y recursos relacionados

Si tu organización opera con marcos regulatorios, Microsoft ofrece documentación de cumplimiento aplicable a entornos como el ENS en España y guías sobre RGPD y ubicación de datos por servicio. Revisar esas referencias te ayudará a validar que la aplicación de MFA y demás medidas encajan con tus obligaciones normativas.

Para planificar despliegues con Acceso Condicional, Microsoft publica guías y tutoriales paso a paso. Encontrarás también materiales relacionados como “Configurar la autenticación multifactor” (artículo y vídeo), “Activar la autenticación multifactor para el teléfono” y reportes para entender por qué se solicitó o no MFA en un inicio de sesión concreto.

Cuando busques soporte adicional, recuerda que hay contenidos de ayuda para pequeñas empresas y canales como YouTube con demostraciones prácticas. Si prefieres delegar la implantación, partners especializados pueden ayudarte a activar Security defaults, diseñar políticas de Acceso Condicional y guiar el registro de usuarios de forma ordenada.

Adoptar MFA en Microsoft 365 es una de esas decisiones que multiplican la seguridad sin añadir complejidad innecesaria: con Security defaults puedes empezar rápido, con Acceso Condicional lograr un control fino, y con MFA por usuario cubrir casos legados. Si, además, combinas buenos hábitos (métodos de respaldo, cuentas de emergencia, contraseñas de aplicación cuando proceda) y apoyas a las personas con guías claras, tu organización quedará mucho mejor protegida frente a ataques de robo de credenciales y suplantación.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.