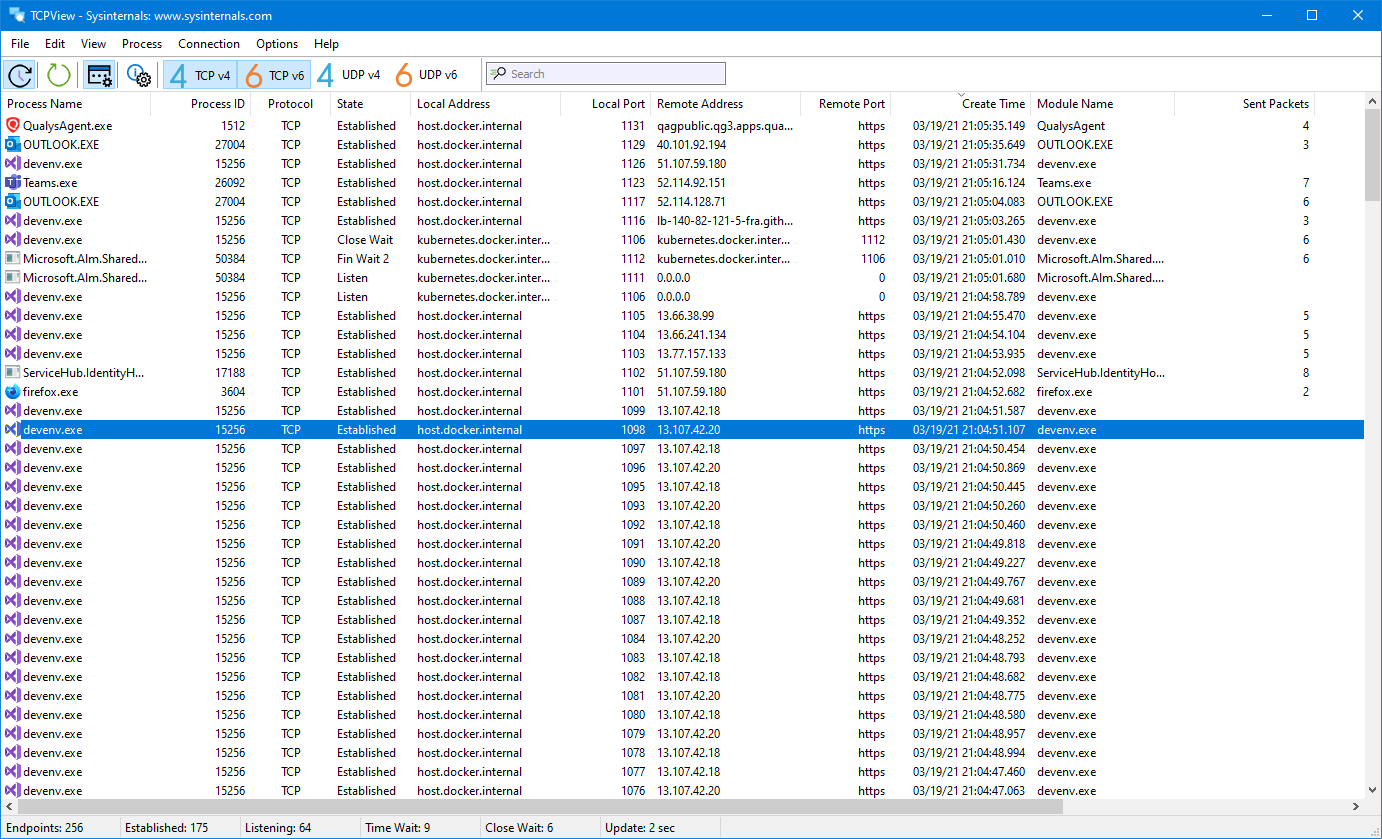

- TCPView muestra conexiones TCP/UDP en tiempo real, con proceso y estado.

- Permite cerrar sockets, guardar evidencias y ajustar el refresco y resolución DNS.

- Tcpvcon y netstat cubren uso por consola, filtros y exportación CSV.

- Se complementa con Nmap, Wireshark y otras herramientas para una auditoría completa.

Si te estás preguntando con qué equipos «habla» tu ordenador ahora mismo, estás en el lugar adecuado: los sistemas Windows traen herramientas para verlo y hay utilidades avanzadas que lo hacen todavía más fácil. TCPView, de Sysinternals (Microsoft), es una de las formas más rápidas de auditar conexiones en vivo sin perderte en la consola.

En entornos corporativos o domésticos, saber qué procesos conectan a Internet y a qué destinos se comunican es vital para diagnosticar problemas, validar reglas de cortafuegos o detectar actividad sospechosa. Además de netstat, TCPView añade una vista en tiempo real, resaltado por colores y gestión directa de conexiones, lo que lo convierte en un sustituto práctico para la auditoría diaria.

Qué es TCPView y por qué es el sustituto práctico de netstat

TCPView es una utilidad gratuita de Microsoft Sysinternals que muestra, en tiempo real, todos los puntos de conexión TCP y UDP del sistema con sus direcciones local/remota y el estado (por ejemplo, ESTABLISHED, TIME_WAIT). A diferencia de un volcado textual, su interfaz te permite identificar de un vistazo qué proceso está detrás de cada socket.

Uno de sus mayores atractivos es que, junto a cada punto de conexión, verás el nombre del proceso propietario y, cuando aplica, el nombre del servicio asociado. Así, no solo detectas el puerto y la IP, sino quién lo abrió, algo esencial para acotar diagnósticos de red o cazar software malicioso.

Desde el punto de vista funcional, TCPView ofrece un subconjunto de netstat presentado de forma más clara y accionable. En el paquete de descarga se incluye también Tcpvcon, una versión de línea de comandos con capacidades equivalentes para automatizar o registrar desde scripts.

Por defecto, la vista se refresca cada segundo, aunque puedes cambiarlo desde Opciones | Frecuencia de actualización. El programa resalta los cambios entre ciclos: nuevos endpoints en verde, cambios de estado en amarillo y conexiones eliminadas en rojo, de modo que la actividad salta a la vista sin esfuerzo.

Otra ventaja clave es que permite actuar sobre lo que ves: puedes cerrar conexiones TCP establecidas desde Archivo | Cerrar conexiones o el menú contextual, algo especialmente útil para cortar de raíz comunicaciones no deseadas mientras continúas investigando.

Si necesitas conservar evidencia o documentar una sesión, la aplicación permite guardar la salida al disco mediante el menú Guardar. Y si prefieres nombres de host legibles, puedes alternar la resolución DNS desde la barra de herramientas o el menú.

En cuanto a compatibilidad, TCPView funciona en Windows 8.1 y posteriores en cliente, y Windows Server 2012 y posteriores en servidor, por lo que cubre ampliamente los escenarios actuales de escritorio y servidor.

La descarga oficial está disponible desde Microsoft y también puedes ejecutar la utilidad al instante con Sysinternals Live. El tamaño del binario ronda actualmente el 1,5 MB, aunque en versiones antiguas fue más ligero; en cualquier caso, se trata de una herramienta portable que no requiere instalación.

Como referencia histórica, el proyecto lleva la firma de Mark Russinovich y su documentación se ha actualizado recientemente (por ejemplo, el 11 de abril de 2023). Esto garantiza soporte y mantenimiento continuo por parte del equipo de Sysinternals.

Uso básico de TCPView en Windows

Al abrir TCPView, el programa enumera todos los endpoints TCP/UDP activos y, si lo tienes activado, resuelve las direcciones IP a nombres de dominio para facilitar la lectura. Puedes activar o desactivar esa resolución según necesites análisis rápido o precisión numérica.

Fíjate en las columnas de proceso, protocolo, direcciones/puertos y estado: ordenar por proceso o por puerto te ayuda a agrupar actividad y detectar patrones (por ejemplo, conexiones masivas a SMTP o a servidores de mando y control conocidos).

El refresco cada segundo marca en colores la actividad: si ves mucho verde y rojo parpadeando con frecuencia, puede indicar intentos de conexión recurrentes, escaneos o reconexiones agresivas de una aplicación. Esta codificación por color acelera la toma de decisiones en momentos críticos.

¿Necesitas cortar tráfico en caliente? Selecciona una o varias filas con estado establecido y usa Archivo | Cerrar conexiones o el botón derecho para cerrar el socket. Es una acción temporal (la app podría volver a conectar), pero útil para frenar exfiltración o spam mientras ajustas políticas.

Para recopilar pruebas o compartir con el equipo, es conveniente guardar un volcado de la ventana con el menú Guardar. Esta captura facilita correlacionar eventos con logs de firewall, IDS o EDR y documentar el incidente.

Si tu objetivo es trabajar con IPs puras, desactiva la resolución de nombres. En entornos con DNS interno, el nombre de host puede aportar contexto, pero las IPs numéricas evitan confusiones por resoluciones inversas no deseadas durante una auditoría forense.

Un apunte práctico: aunque TCPView no requiere instalación, ejecútalo con los permisos adecuados para ver toda la actividad. Abrirlo con privilegios elevados asegura que puedas observar procesos del sistema y servicios que, de otro modo, podrían quedar fuera de tu vista.

Tcpvcon: la versión en consola para automatizar auditorías

Si prefieres integrar la auditoría en scripts o programar registros periódicos, Tcpvcon ofrece la misma observabilidad desde línea de comandos con un uso muy directo. Es ideal para recolectar estados en lotes o generar CSV para análisis posterior.

Uso básico de la herramienta:

tcpvcon [-a] [-c] [-n] [nombre_de_proceso_o_PID]Los modificadores más útiles son:

– -a: muestra todos los endpoints (si no lo usas, verás principalmente conexiones TCP establecidas). Perfecto para una foto completa del sistema sin filtrar por estado.

– -c: exporta la salida como CSV. Ideal para abrir en Excel o alimentar un SIEM con datos tabulados de procesos, puertos y estados.

– -n: no resuelve nombres; imprime direcciones numéricas. Evita latencias por DNS y mantiene precisión forense en entornos críticos.

Ejemplo rápido de caso de uso: conoces el PID sospechoso y quieres listar su actividad sin resolver nombres; bastaría con tcpvcon -a -n 784 para ver sus conexiones activas. La combinación de filtros te permite bajar al detalle de un proceso concreto con mínima fricción.

Netstat para ver conexiones activas: cuándo usarlo y cómo compararlo

Netstat es el veterano del lugar: viene integrado en Windows y, bien utilizado, permite inspeccionar conexiones TCP/UDP, puertos en escucha y estados. Su salida es «más estática» en el sentido de que requiere relanzarlo para actualizar, pero sigue siendo valioso.

Comandos clave que conviene tener a mano:

netstat # lista conexiones y puertos con nombres

netstat -n # muestra IPs y puertos en formato numérico

netstat -a # todas las conexiones y puertos en escucha

netstat -b # requiere admin; muestra el ejecutable asociadoEl modificador -b es especialmente interesante para ver qué binario está detrás de una conexión, pero recuerda abrir la consola como administrador. Sin elevación, parte de la información de procesos puede no mostrarse.

Si quieres una vigilancia en vivo con colores, filtros visuales y capacidad de cerrar conexiones, TCPView te hará ganar tiempo. Si necesitas algo rápido desde consola o estás en un servidor sin GUI, netstat o Tcpvcon son apuesta segura.

Escenarios reales: detectar malware, spam por SMTP y errores de cortafuegos

Una situación habitual en pymes: el ISP bloquea el puerto 25 por detección de spam. En lugar de pasar horas con antimalware en decenas de equipos, puedes lanzar TCPView en cada PC (tarea de un minuto) y localizar al culpable en segundos viendo múltiples conexiones salientes SMTP simultáneas.

En equipos comprometidos por troyanos que envían correo masivo, verás múltiples destinos remotos al puerto 25 o 587 con actividad constante. Frente a la máquina limpia (sin picos extraños), el contraste es obvio y te permite aislar rápidamente el equipo afectado.

Otro escenario: una mala configuración de reenvío de puertos en el cortafuegos que deja un servidor demasiado expuesto. En TCPView podrían aparecer conexiones efímeras desde IPs remotas desconocidas con bajo volumen de datos. Esto puede ser ruido de Internet, escaneos o intentos fallidos, pero no conviene ignorarlo.

En diagnósticos de dominio, es frecuente ver conexiones asociadas al PID 4 (System) hacia controladores de dominio. Esa actividad no es necesariamente maliciosa: el sistema operativo y servicios del kernel establecen comunicaciones legítimas. La clave es correlacionar horarios, puertos y protocolos con las funciones del servidor.

Si cuentas con IDS/IPS, los avisos aportan contexto. Por ejemplo, una alerta sobre SERVER-WEBAPP Linksys E-series HNAP TheMoon (intento RCE) indica exploraciones o ataques dirigidos a routers vulnerables. No implica compromiso en tu host Windows, pero sí sugiere revisar exposición y endurecer perímetros.

Buenas prácticas durante la investigación:

– Congela evidencia guardando la salida de TCPView y logs de firewall/IDS.

– Verifica servicios abiertos con netstat/Tcpvcon y compáralos con la configuración esperada.

– Revisa reglas de NAT/port forwarding y cierra las innecesarias.

– Comprueba procesos y firmas de ejecutables sospechosos con su ruta y editor.

Estas acciones, junto con cortes temporales de conexión desde la interfaz, ayudan a contener el incidente mientras planificas medidas permanentes.

Herramientas complementarias para una auditoría de red completa

Además de TCPView y netstat, merece la pena apoyarse en utilidades de red conocidas que amplían tu campo de visión. Usarlas con fines defensivos te adelanta a cómo trabajan los atacantes y te ayuda a entender tu superficie de exposición.

– TCPDump y WinDump: capturadores de tráfico en línea de comandos. Permiten volcar paquetes para su análisis y ver qué fluye por la red. WinDump requiere WinPcap/Npcap en Windows. Son potentes, pero su curva de lectura es más técnica.

– Nmap: escáner de puertos y auditoría de servicios. Envía paquetes predefinidos a rangos IP para descubrir hosts, puertos abiertos, servicios y a veces el sistema operativo. Es esencial para validar qué expones realmente a la red.

– Wireshark: analizador de protocolos con interfaz gráfica. Permite inspeccionar y desencapsular paquetes TCP/UDP a gran detalle, ideal para diagnosticar problemas finos de comunicación o estudiar protocolos.

– Aircrack-ng: suite para redes inalámbricas orientada a auditar la fortaleza de claves WEP/WPA/WPA2 y analizar paquetes Wi-Fi. Útil para evaluar seguridad de la Wi-Fi corporativa y políticas de contraseñas.

– Kali Linux: distribución orientada a pruebas de penetración que reúne decenas de herramientas (incluye varias de las anteriores). Puede ejecutarse en vivo desde USB o instalarse, y muchas utilidades ofrecen interfaz gráfica además de consola.

Estas soluciones no sustituyen a TCPView, sino que lo complementan: TCPView te da el «quién y ahora» a nivel de proceso, Nmap la exposición de servicios, y Wireshark/TCPDump la visión de paquete. Juntas conforman un flujo de trabajo robusto para detectar anomalías, confirmar hallazgos y reforzar controles.

Descarga, ejecución y compatibilidad

Puedes obtener la utilidad desde la página oficial de Microsoft Sysinternals. La descarga actual pesa en torno a 1,5 MB y se suministra como binario portable. Si prefieres no descargar nada, también es posible ejecutarla al vuelo vía Sysinternals Live directamente desde Internet.

Resumen de requisitos de ejecución:

- Cliente: Windows 8.1 o posterior.

- Servidor: Windows Server 2012 o posterior.

Para aprovechar todas las capacidades, es recomendable ejecutar como administrador en sesiones de troubleshooting, especialmente si vas a utilizar netstat -b o necesitas ver procesos del sistema.

¿Qué escoger en el día a día? Para vigilancia y triage rápidos, TCPView es ágil, visual y accionable. Para scripting, inventario y registros periódicos, Tcpvcon y netstat cubren el flujo por consola. En incidentes con sospecha real, combina estas vistas con capturas y escaneos para pasar de la hipótesis a la evidencia.

Con una herramienta tan ligera y la posibilidad de cortar sockets puntuales, ganas tiempo para aplicar medidas correctivas permanentes (políticas del cortafuegos, endurecimiento de servicios, segmentación o incluso reinstalación cuando sea lo más prudente). Ese equilibrio entre visibilidad y acción inmediata es, precisamente, donde TCPView brilla.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.