- Prepara la red y el perfil Privado; activa detección y uso compartido, y abre puertos SMB.

- Combina permisos SMB y NTFS con usuarios/grupos locales para un control real.

- Conecta por UNC y asigna unidad; admite clientes Windows y Ubuntu con autenticación.

- Evita SMB1 e invitado; usa SMB3 y aplica soluciones a errores típicos.

Para colaborar sin dolores de cabeza en Windows 11, lo esencial es compartir carpetas y asignar permisos correctamente: así cada persona ve, edita o elimina solo lo que debe. En redes pequeñas o caseras funciona con un par de clics, pero si quieres fiabilidad, rendimiento y seguridad, conviene dominar SMB, NTFS, usuarios, grupos y el firewall.

En esta guía reunimos y reescribimos, de forma clara y ordenada, todo lo que necesitas: cómo preparar la red, crear cuentas locales, compartir con “Usuarios específicos” o con “Uso compartido avanzado”, ajustar permisos NTFS, conectar desde otros equipos (incluso desde Ubuntu), evitar contraseñas repetitivas sin perder seguridad, cuándo (no) activar SMB 1.0 y cómo resolver errores típicos como 0x80070035. Vamos a ello paso a paso, pero con ojo en las mejores prácticas.

Antes de empezar: prepara la red y el equipo

Primero asegúrate de que la conexión está en perfil de red Privado, ya que en Público Windows limita la visibilidad y el uso compartido. En Windows 11, ve a Inicio > Ajustes > Red e Internet, entra en tu adaptador y marca Privado.

Activa en el perfil Privado las opciones de Detección de redes y Uso compartido de archivos e impresoras. Esto permite que te encuentren en la red y que otros equipos accedan a tus recursos compartidos sin bloqueos absurdos.

Si usas el Panel de control clásico: Panel de control > Redes e Internet > Centro de redes y recursos compartidos > Cambiar configuración de uso compartido avanzado. También puedes abrirlo con control /name Microsoft.NetworkAndSharingCenter o ir directo a la página avanzada con control.exe /name Microsoft.NetworkAndSharingCenter /page Advanced.

Comprueba el cortafuegos: Windows debe permitir SMB. A nivel de red, asegúrate de que están abiertos los puertos TCP 445, 139, 138 y 137. Sin esto, el mejor tutorial no te salva. Repite estos ajustes en el equipo servidor (donde compartes la carpeta) y en el cliente (desde donde te conectas).

Conceptos rápidos: un servidor SMB es el equipo que comparte la carpeta; un cliente SMB es el que se conecta. Pueden estar en el mismo grupo de trabajo, fuera de dominio, y en la misma subred para simplificar el descubrimiento.

Crear usuarios y grupos locales: base de un acceso bien controlado

No cedas tu cuenta personal para que otros accedan a los recursos. Lo profesional es crear cuentas locales específicas y, si varias personas deben tener el mismo nivel de acceso, agruparlas en un grupo local.

Abre la consola de Administración de equipos desde el menú contextual de Este PC > Administrar (o ejecuta compmgmt.msc). Dentro, ve a Usuarios y grupos locales > Usuarios y crea nuevos usuarios con “Nuevo usuario”.

Define nombre y contraseña y revisa las opciones de la cuenta. Por defecto entran en el grupo Usuarios, lo cual está bien para empezar. Puedes crear usuarios como “usuario11”, “usuario12”, etc., para asignarles permisos granulares más adelante.

Para compartir con permisos comunes, crea un grupo local: en Usuarios y grupos locales > Grupos > Nuevo grupo. Por ejemplo, “sharegroup1”. Pulsa Añadir, escribe usuarios y usa Comprobar nombres para validar que existen. Así, al dar permisos al grupo, se los das a todos los miembros a la vez.

Compartir carpetas: método rápido y uso compartido avanzado

Para un atajo desde el Explorador, haz clic derecho en el archivo o carpeta y elige Conceder acceso a > Usuarios específicos. O selecciona el elemento, abre la pestaña Compartir y, en “Compartir con”, elige “Usuarios específicos”.

Selecciona una persona concreta o elige Todos para acceso general en la red (no recomendado sin límites), y ajusta su nivel (Lectura o Lectura/Escritura). Si seleccionas varios archivos o una carpeta, se comparten en bloque; todo lo que haya dentro de una carpeta compartida hereda el acceso.

Si quieres control fino (y es lo recomendable), usa Compartir avanzado: clic derecho en la carpeta > Propiedades > pestaña Compartir > Compartir avanzado > marca “Compartir esta carpeta”. Asigna un nombre de recurso compartido (por ejemplo, “share01”).

Pulsa Permisos. Por defecto, “Todos” tiene lectura. El patrón profesional es quitar “Todos”, pulsar Añadir y seleccionar el grupo o usuarios exactos (por ejemplo, “sharegroup1” con Control total y “usuario14” solo Lectura). Así limitas quién entra y con qué capacidad.

Tip: puedes administrar recursos desde el complemento Carpetas compartidas ejecutando fsmgmt.msc (o en Administración de equipos > Herramientas del sistema > Carpetas compartidas). Sirve para crear, revisar sesiones abiertas y ver archivos en uso o deshabilitar recursos compartidos.

Permisos NTFS (Seguridad) y permisos SMB: cómo se combinan

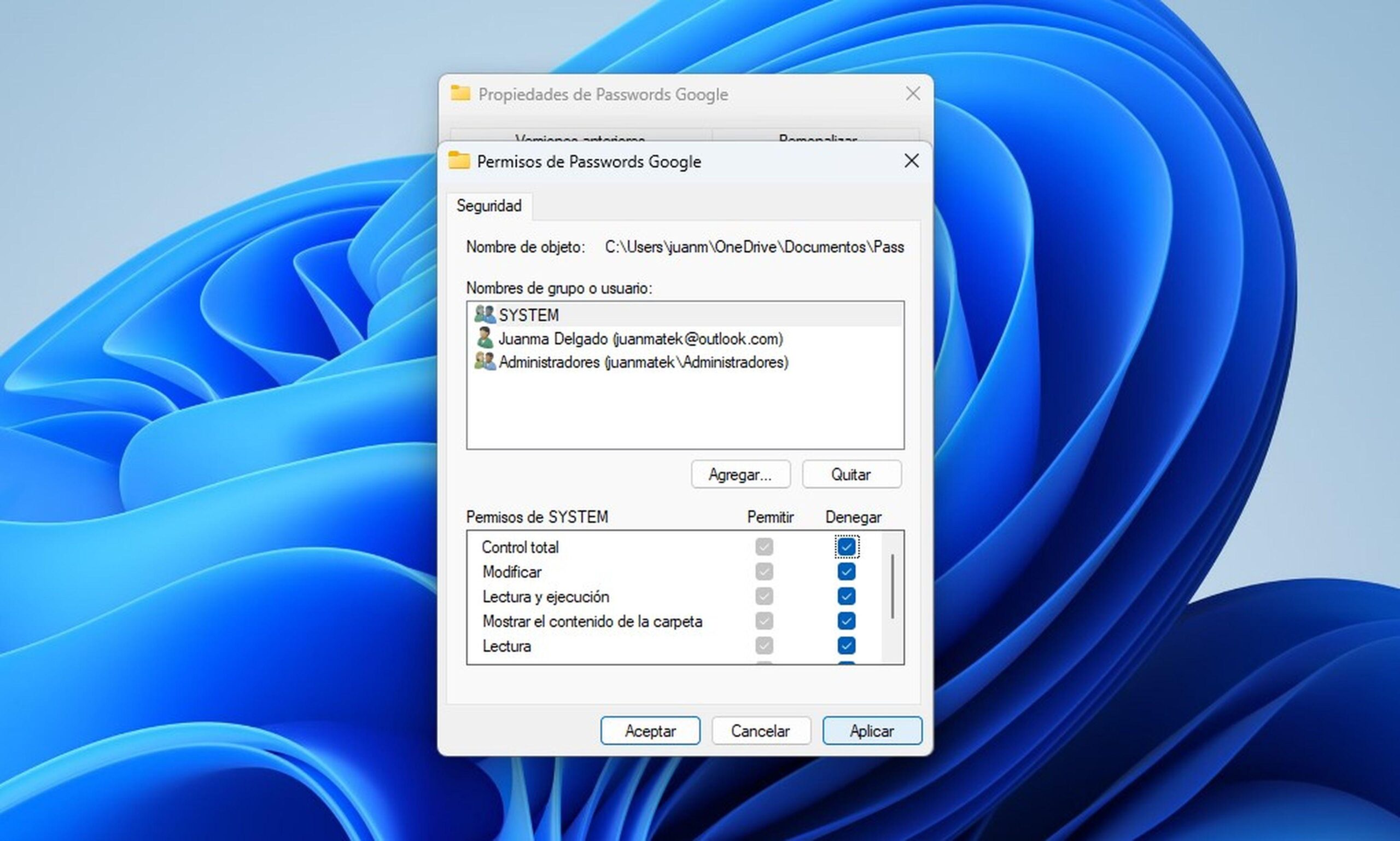

Tras configurar la uso compartido (permisos a nivel SMB), toca revisar la pestaña Seguridad de la carpeta (permisos NTFS). Vuelve a Propiedades > Seguridad > Editar > Añadir, e incorpora los mismos grupos/usuarios (p. ej., “sharegroup1” y “usuario14”).

Asigna Control total a quien deba administrar y permisos de Lectura a quien deba consultar, coherentes con lo que pusiste en “Compartir”. Recuerda: el acceso efectivo es la intersección de ambos mundos; si en SMB das Control total pero en NTFS solo Lectura, ganará Lectura.

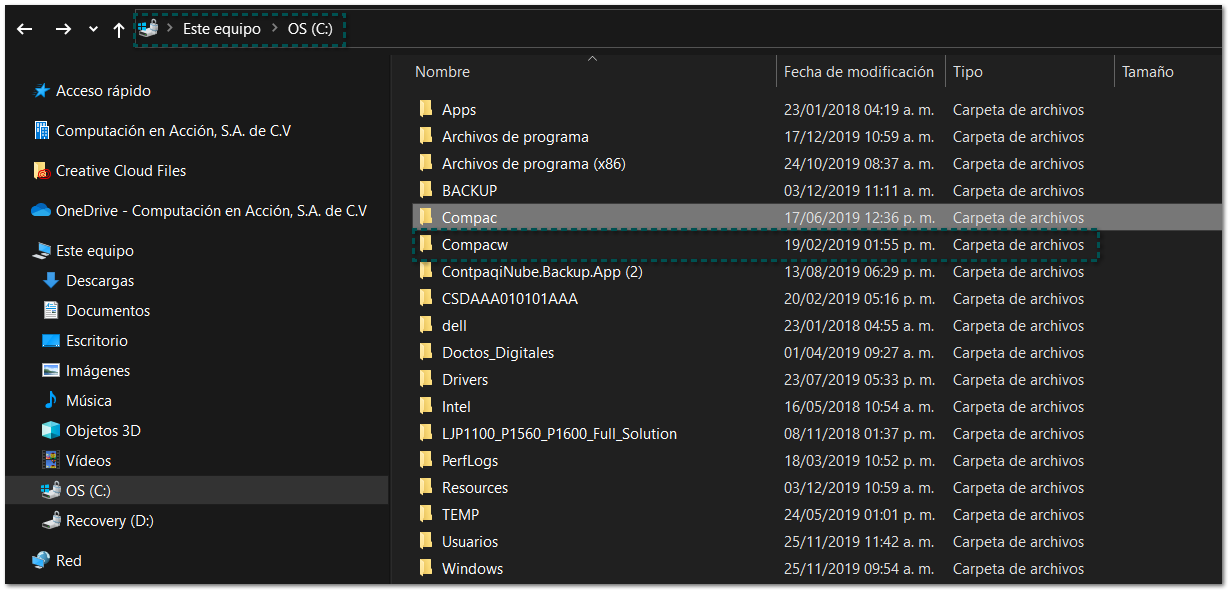

Cuando cierres, verás en Seguridad la lista final de entradas y la ruta de red del recurso compartido. Si el nombre del equipo falla, puedes usar la IP. Por ejemplo, la ruta UNC sería \\Computer10\\share01 o \\192.168.101.212\\share01.

Como alternativa, existe el “uso compartido simple” (botón Compartir). Es cómodo, pero tiene menos opciones. El modo avanzado te da claridad, escalabilidad y reduce sorpresas con permisos.

Conectar desde otros equipos (Windows y Ubuntu) y asignar unidad

En Windows, abre el Explorador y usa el panel Red para descubrir equipos. Si quieres ir al grano, escribe en la barra de direcciones la ruta: \\192.168.101.212 o \\Computer10, o la ruta UNC completa \\Computer10\\share01.

Si necesitas tenerlo “siempre a mano”, asigna una unidad de red: clic derecho sobre la carpeta compartida > Asignar unidad de red > elige letra y marca “Reconectar al iniciar sesión”. Quedará fija hasta que la desasignes.

En Ubuntu, abre Archivos > Otras ubicaciones, y en “Conectar al servidor” escribe smb://IP_del_equipo (por ejemplo, smb://192.168.1.97). Introduce usuario y contraseña válidos; el grupo de trabajo puedes dejarlo por defecto.

Puedes indicar si Ubuntu debe olvidar la contraseña al salir, recordarla hasta cerrar sesión o recordarla para siempre. Al listar recursos de Windows, verás compartidos “normales” y administrativos como C$ o ADMIN$ (accesibles solo con privilegios de administrador). Ubuntu suele mostrarlos aunque en Windows se oculten con el “$”.

Acceso sin pedir contraseña cada vez: método recomendado y riesgos de desproteger

Hay una forma segura de no tener que escribir la contraseña en cada conexión: usa la misma cuenta (nombre y contraseña) en el servidor y el cliente. Si “User1” con “Password1” existe en ambos y accedes desde el cliente como “User1”, la conexión se autentica sola.

Evita desactivar el uso compartido protegido por contraseña. Aunque puedes hacerlo en Ajustes avanzados > Todas las redes, y también activar “Compartir para que cualquiera con acceso a la red pueda leer y escribir en Public”, es una mala idea de seguridad incluso en entornos “de confianza”.

Existe una directiva que permite aplicar los permisos de “Todos” a usuarios anónimos: Editor de directivas (gpedit.msc) > Configuración de Windows > Configuración de seguridad > Directivas locales > Opciones de seguridad > Acceso a la red: Permitir que los permisos de Todos se apliquen a usuarios anónimos. Activarla abre la puerta a accesos no autenticados.

Sobre la cuenta integrada Invitado (Guest): está deshabilitada por defecto. Desde Windows 10 build 10159 en adelante, no se puede habilitar ni recrear la cuenta Guest clásica. Forzar accesos anónimos o tipo invitado aumenta mucho la superficie de ataque.

SMB 1.0/2/3: comprobar versiones, activar solo si toca y entender los riesgos

Windows 10/11 usan SMB 3.x de forma predeterminada. Si conectas con equipos muy antiguos (como Windows XP) puedes tener fallos porque requieren SMB 1.0, desactivado por seguridad. Comprueba las versiones con PowerShell:

- SMB 1.0 en Windows 10/8.1:

Get-WindowsOptionalFeature -Online -FeatureName SMB1ProtocoloDism /online /Get-Features /format:table | find "SMB1Protocol" - SMB 2 en Windows 10/8.1:

Get-SmbServerConfiguration | Select EnableSMB2Protocol - Windows 7:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath} - Ver SMB1 y SMB2 de una vez:

Get-SmbServerConfiguration | select "*enablesmb*"

Para activar compatibilidad con SMB 1.0 (solo si lo necesitas de verdad): Panel de control > Programas y características > Activar o desactivar características de Windows > marca Compatibilidad para compartir archivos SMB 1.0/CIFS. Ten en cuenta que Windows puede desinstalar SMB 1.0 automáticamente si no se usa en 15 días (desde la versión 1709).

También puedes usar PowerShell y otras herramientas: Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol, Set-SmbServerConfiguration -sEnableSMB1Protocol $true, Install-WindowsFeature FS-SMB1, solo cliente: Enable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol-Client" -All, solo servidor: Enable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol-Server" -All.

Deshabilitar SMB 2 solo exceptionalemente (y entiende el impacto): reg.exe add "HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters" /v "SMB2" /t REG_DWORD /d "0" /f; sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi; sc.exe config mrxsmb20 start=disabled. Para revertir, vuelve a habilitar SMB2 con Set-SmbServerConfiguration -EnableSMB2Protocol $true.

Ojo a la seguridad: campañas como WannaCry o NotPetya explotaron vulnerabilidades de SMBv1 (EternalBlue, etc.). Si no necesitas SMB 1.0, no lo actives. Prioriza SMB 3.x siempre que puedas.

Permisos y carpetas públicas en Outlook: referencia útil de niveles

En entornos donde también se gestionan carpetas públicas (como en Outlook), verás niveles de permiso predefinidos: desde Propietario (todo) a Colaborador (mínimos). Al personalizar casillas, el “Nivel de permiso” cambia a Personalizado.

El flujo típico: botón derecho sobre la carpeta pública > Propiedades > pestaña Permisos > elige nivel, ajusta, y con Agregar incorpora usuarios o grupos desde la libreta global. Repite para distintos colectivos y cierra con Aceptar.

Esta lógica por niveles ayuda a entender, por analogía, cómo escalonar permisos granulares también en NTFS/SMB cuando planificas accesos por roles y grupos.

Solución de problemas: errores típicos y cómo salir del atasco

Si ves “Windows no puede acceder a \\hostname\\share” o “No tienes permiso…”, revisa que el usuario/grupo esté realmente agregado en los permisos de Compartir y en la pestaña Seguridad (NTFS).

Útiles de PowerShell: Get-SmbShareAccess -Name "share01" para ver permisos SMB del recurso, y get-acl C:\\share01\\ | fl para listar la ACL NTFS. Asegúrate de usar tu nombre de recurso y ruta reales.

Si hay dudas con credenciales, limpia entradas antiguas en el Administrador de credenciales (Panel de control > Cuentas de usuario > Administrador de credenciales) o abre el gestor clásico con rundll32.exe keymgr.dll,KRShowKeyMgr.

Comprueba servicios: en el servidor de archivos deben estar activos “Publicación de recursos para el descubrimiento de funciones” y “Host de proveedor de detección de funciones”, y en general el servicio Servidor. También puede ser clave “TCP/IP NetBIOS Helper”.

Error 0x80070035 (Ruta de red no encontrada): suele indicar incompatibilidad o bloqueo de SMB. Verifica versiones (SMB1/2/3) y que el firewall y los servicios citados están funcionando. Si te empeñas en acceso de invitado (no recomendado), existe la directiva “Habilitar inicios de sesión de invitados inseguros” en Configuración del equipo > Plantillas administrativas > Red > Estación de trabajo Lanman y el ajuste de registro reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f.

Si aparece un aviso al reconectar una unidad tipo “las políticas bloquean el acceso de invitados no autenticados”, es el comportamiento desde Windows 10 1709: SMB v1/v2 sin firma es inseguro. La salida buena es usar SMB v3 y conexiones autenticadas.

Error 0x80004005: puede saltar cuando SMB 1.0 está deshabilitado y el otro extremo solo habla SMB1. Revisa el apartado de SMB y valora alternativas seguras (idealmente, actualizar o reconfigurar para SMB 3.x).

Límites de conexión: en Windows cliente (7/10/11) hay un máximo de 20 conexiones simultáneas al recurso compartido. Para escenarios con muchos usuarios, monta el servicio en Windows Server o en un NAS preparado.

Para compartir de forma ágil y segura en Windows 11, prepara bien la red (perfil Privado, detección y uso compartido activos), crea usuarios y grupos dedicados, usa el uso compartido avanzado y alinea permisos SMB con NTFS; conecta por UNC, asigna unidades si te conviene, evita el invitado y solo recurre a SMB 1.0 cuando no haya otra salida, apoyándote en las comprobaciones y trucos de resolución de problemas para ahorrar tiempo cuando algo no responde.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.