- MSIX App Attach separa sistema, apps y datos, permitiendo imágenes ligeras y despliegues dinámicos en Windows 11 y Azure Virtual Desktop.

- Los paquetes MSIX se convierten en imágenes VHDX o CIM con MSIXMGR y se montan mediante las fases Stage, Register, Deregister y Destage.

- Visual Studio 2022, MSIX Packaging Tool y App Attach Toolkit facilitan crear, firmar, probar y publicar aplicaciones modernas empaquetadas.

- El aislamiento Win32 con AppContainer y otras tecnologías de seguridad de Windows refuerzan la protección y reducen la superficie de ataque.

MSIX App Attach se ha convertido en la pieza clave para quienes quieren aislar y entregar aplicaciones de forma moderna en Windows 11 y en entornos como Azure Virtual Desktop (AVD). Si vienes de años peleando con imágenes gigantes, App-V, instaladores MSI o scripts de inicio interminables, esta forma de trabajar te permite separar claramente sistema operativo, apps y datos de usuario, y administrar todo con mucha más cabeza.

En este artículo vamos a juntar, ordenar y ampliar toda la información dispersa sobre MSIX, App Attach, aislamiento de aplicaciones Win32, pruebas fuera de AVD y buenas prácticas de empaquetado con Visual Studio y herramientas como MSIX Packaging Tool o MSIXMGR. La idea es que salgas con una visión completa: desde qué es MSIX, cómo crear los paquetes, cómo pasarlos a VHDX/CIM, cómo probarlos localmente, cómo integrarlos en Azure Virtual Desktop y cómo encaja todo esto con el aislamiento de aplicaciones y otros mecanismos de seguridad de Windows 11.

Qué es MSIX y por qué es tan importante para App Attach

MSIX es el formato de empaquetado moderno de Microsoft para aplicaciones Windows, pensado para sustituir poco a poco a los clásicos .exe, .msi, App-V, ClickOnce y compañía. No es solo un instalador más: combina conceptos de instalación tradicional con virtualización de aplicaciones y contenedores, dando lugar a paquetes limpios, fiables y fáciles de mantener tanto on-prem como en la nube.

Las ventajas principales de MSIX están muy enfocadas a la operación diaria: ofrece una tasa de instalación correcta de alrededor del 99,96 %, garantiza una desinstalación sin restos, reduce el consumo de ancho de banda gracias al uso de bloques de 64 KB y evita la duplicación de ficheros en disco entre aplicaciones, permitiendo que Windows gestione archivos compartidos sin romper el aislamiento de las apps.

Para los administradores, MSIX implica un cambio de mentalidad: ya no instalas la aplicación “a fuego” en el sistema, sino que la empaquetas en un contenedor MSIX, con un manifiesto (AppxManifest) que declara identidades, entradas en el menú Inicio, asociaciones de archivo, protocolos personalizados, capacidades de acceso a recursos y otros detalles de integración con el shell y el sistema.

Microsoft proporciona herramientas específicas para facilitar esta transición: la MSIX Packaging Tool para convertir instaladores existentes (EXE, MSI, App-V, ClickOnce) a MSIX; el SDK de MSIX para trabajar con los paquetes fuera de Windows; App Installer para desplegar paquetes desde URL o medios locales; y la plataforma de compatibilidad de paquetes para aplicar “fixes” cuando no tienes acceso al código fuente.

MSIX App Attach: entregar aplicaciones de forma dinámica en Windows 11 y AVD

MSIX App Attach es la forma moderna de entregar paquetes MSIX de manera dinámica a máquinas físicas y virtuales, especialmente integrada con Azure Virtual Desktop y con soporte también en Windows 10/11 Enterprise. A diferencia de instalar la app directamente como MSIX clásico, App Attach está pensado para montar la aplicación desde una imagen de disco (VHD, VHDX o CIM) y “engancharla” al sistema sin que forme parte fija de la imagen base.

El gran atractivo de MSIX App Attach es la separación clara entre imagen de sistema, aplicaciones y datos de usuario. La imagen de Windows se mantiene ligera, las aplicaciones viven en contenedores MSIX dentro de discos virtuales y los perfiles pueden residir en soluciones como FSLogix, facilitando actualizaciones, rollback, pruebas y reducción de tiempos de inicio de sesión.

En entornos AVD, MSIX App Attach permite eliminar la necesidad de tener imágenes monolíticas con todas las apps posibles. En lugar de eso, subes los discos con los paquetes MSIX a un recurso compartido de Azure Files, los declaras en el host pool como paquetes MSIX y los asignas a grupos de aplicaciones y usuarios. El usuario ve las apps como si estuvieran instaladas localmente, pero la imagen del sistema permanece limpia.

Además, MSIX App Attach es útil incluso fuera de Azure Virtual Desktop: las APIs que lo soportan están incorporadas en Windows 10/11 Enterprise y permiten montar, registrar y desmontar paquetes MSIX localmente con PowerShell. Esto es ideal para escenarios de prueba, laboratorios o para validar la compatibilidad de un paquete antes de llevarlo a producción en AVD.

Tipos de imágenes de sistema y por qué App Attach encaja mejor en el modelo moderno

Cuando hablamos de imágenes de Windows para escritorios o VDI, tradicionalmente se han seguido tres enfoques: imágenes “legacy” específicas por departamento, imágenes estándar enormes con todas las aplicaciones y, más recientemente, un enfoque moderno donde la imagen base va casi desnuda y las apps se entregan por streaming o adjuntadas dinámicamente.

En el modelo legacy, cada colectivo de usuarios tiene su propia imagen (contabilidad, desarrollo, diseño, etc.). Esto simplifica algo el día a día de cada grupo, pero a costa de una pesadilla de mantenimiento, parcheo y pruebas, porque cualquier cambio obliga a tocar varias imágenes y coordinar despliegues.

El modelo estándar monolítico reduce el número de imágenes a costa de empaquetar todo dentro de una sola: todas las apps para todos los usuarios en la misma imagen, muchas veces combinándolo con técnicas de app masking para ocultar aplicaciones según quién inicie sesión. Se gana algo de gestión, pero se paga con tiempos de inicio altos y mucha complejidad para actualizaciones.

El modelo moderno apuesta por una imagen limpia con solo el sistema operativo, drivers y componentes críticos, y deja las aplicaciones fuera, entregándolas mediante MSIX, MSIX App Attach o soluciones equivalentes. Este modelo encaja como anillo al dedo con Azure Virtual Desktop y con los contenedores MSIX, ya que las apps se pueden montar y desmontar según necesidad.

De paquete MSIX a imagen de disco: VHDX y CIM con MSIXMGR

Para usar una aplicación con MSIX App Attach no basta con el .msix; necesitas convertir ese paquete en una imagen de disco que pueda montarse como unidad en el sistema. Microsoft permite tres formatos: VHD, VHDX y CIM, aunque hoy en día se recomienda evitar VHD y priorizar VHDX o, mejor aún, CIM (Composite Image File System) por rendimiento y consumo de recursos.

La herramienta clave para este proceso es MSIXMGR, que puedes descargar y extraer en una carpeta de un dispositivo Windows 10 u 11 con permisos de administrador. Con ella puedes desempaquetar un .msix y crear el correspondiente archivo .vhdx o .cim listo para app attach mediante un comando de consola.

El procedimiento básico para crear una imagen CIM consiste en abrir un símbolo del sistema elevado, ir al directorio donde está MSIXMGR, asegurarte de que existe la carpeta de destino y ejecutar un comando del tipo:

msixmgr.exe -Unpack -packagePath "C:\msix\miapp.msix" -destination "C:\msix\miapp\miapp.cim" -applyACLs -create -fileType cim -rootDirectory apps

Para un VHDX, el comando es similar, cambiando el tipo de archivo y el destino, lo que provoca que MSIXMGR cree y formatee el disco virtual, aplique ACLs y lo deje listo para montar como disco:

msixmgr.exe -Unpack -packagePath "C:\msix\miapp.msix" -destination "C:\msix\miapp.vhdx" -applyACLs -create -fileType vhdx -rootDirectory apps

Una vez generada la imagen, el siguiente paso será alojarla en un recurso compartido adecuado (Azure Files para AVD u otra compartición en entornos on-prem) y preparar los scripts o la configuración que realizarán el montaje, registro y desmontaje de la aplicación según el escenario.

Preparar el entorno de desarrollo: Visual Studio, App Attach Toolkit y herramientas MSIX

Si eres desarrollador y quieres empaquetar tus propias apps para App Attach, lo más cómodo es trabajar con Visual Studio 2022 y el Windows App SDK. Para proyectos modernos de escritorio con WinUI 3, la plantilla recomendada es “Blank App, Packaged (WinUI 3 in Desktop)”, que ya viene preparada para MSIX.

Antes de nada, conviene tener Visual Studio 2022 instalado, configurado para C# o C++ según el proyecto, y añadir la carga de trabajo “Desarrollo de Azure” desde el instalador de Visual Studio. Esto facilita la publicación directa a Azure Virtual Desktop y otras integraciones con la nube.

Una pieza muy útil es la extensión App Attach Toolkit, disponible en Visual Studio Marketplace. Instalada la extensión, puedes crear directamente desde el IDE paquetes MSIX listos para App Attach, generar la imagen de disco VHDX y, si quieres, incluso publicar el resultado en un host pool de AVD sin salir de Visual Studio.

Para escenarios más tradicionales o para empaquetar apps Win32 existentes, la MSIX Packaging Tool sigue siendo imprescindible. Te permite hacer la captura de instalación de un EXE o MSI en una máquina de pruebas (idealmente con servicios como Windows Update o Windows Search parados), configurar el certificado de firma, definir tareas de primer inicio, servicios incluidos y otros detalles, y al final producir un .msix listo para usar.

Creación de paquetes listos para App Attach desde Visual Studio 2022

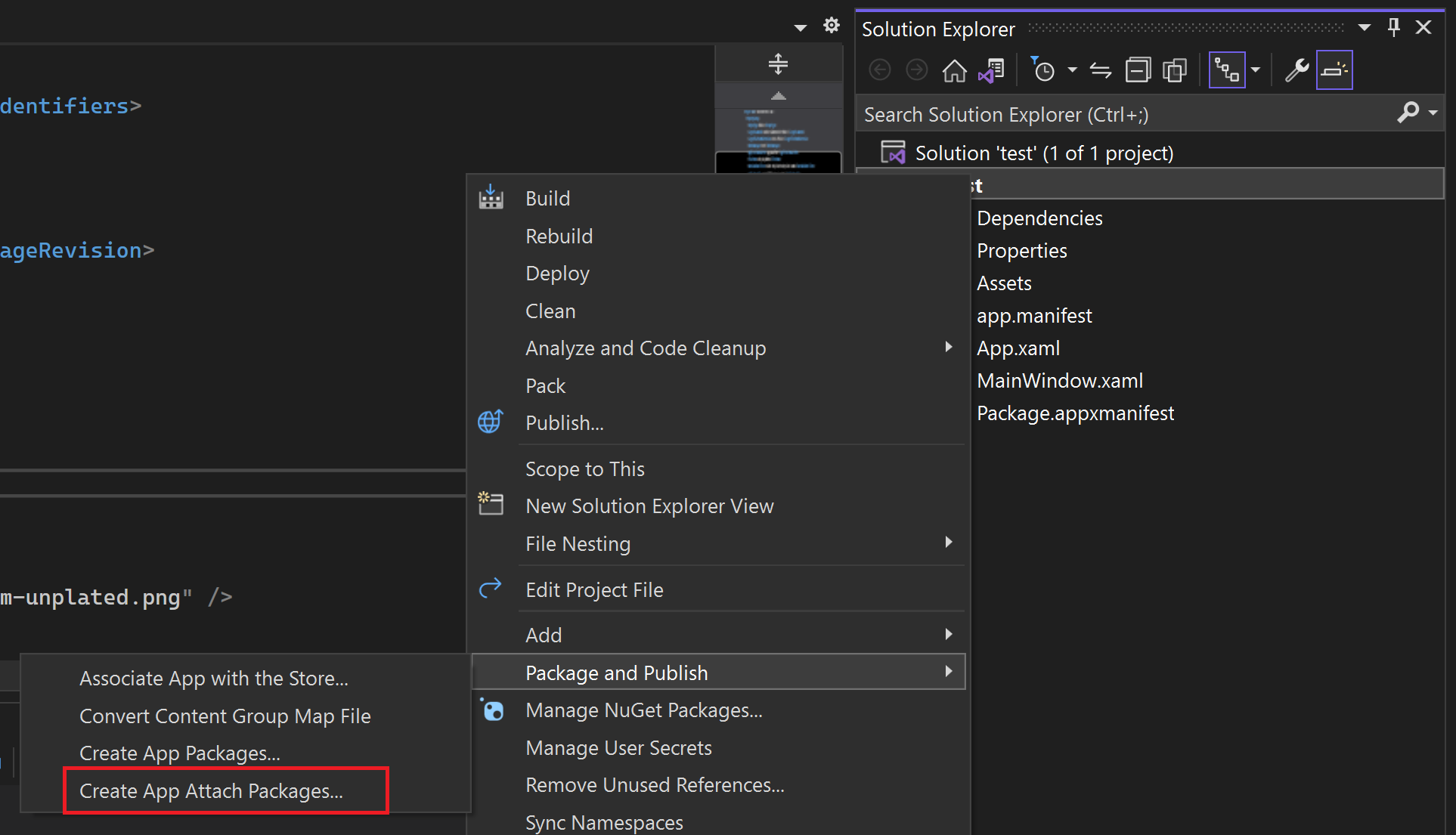

Una vez instalada la extensión de App Attach en Visual Studio 2022, el flujo típico para una app WinUI 3 empaquetada es relativamente directo. Empiezas abriendo Visual Studio en modo administrador (clic derecho, “Ejecutar como administrador”) para evitar problemas de permisos al generar las imágenes y acceder a certificados.

Creas un proyecto de escritorio C# o C++ del tipo WinUI 3 empaquetado y, cuando tengas la aplicación en un estado razonable, vas al Explorador de soluciones, clic derecho en el proyecto empaquetado y eliges “Empaquetar y publicar” > “Crear paquetes de asociación de aplicaciones”. Esta opción es la que dispara el asistente específico de App Attach.

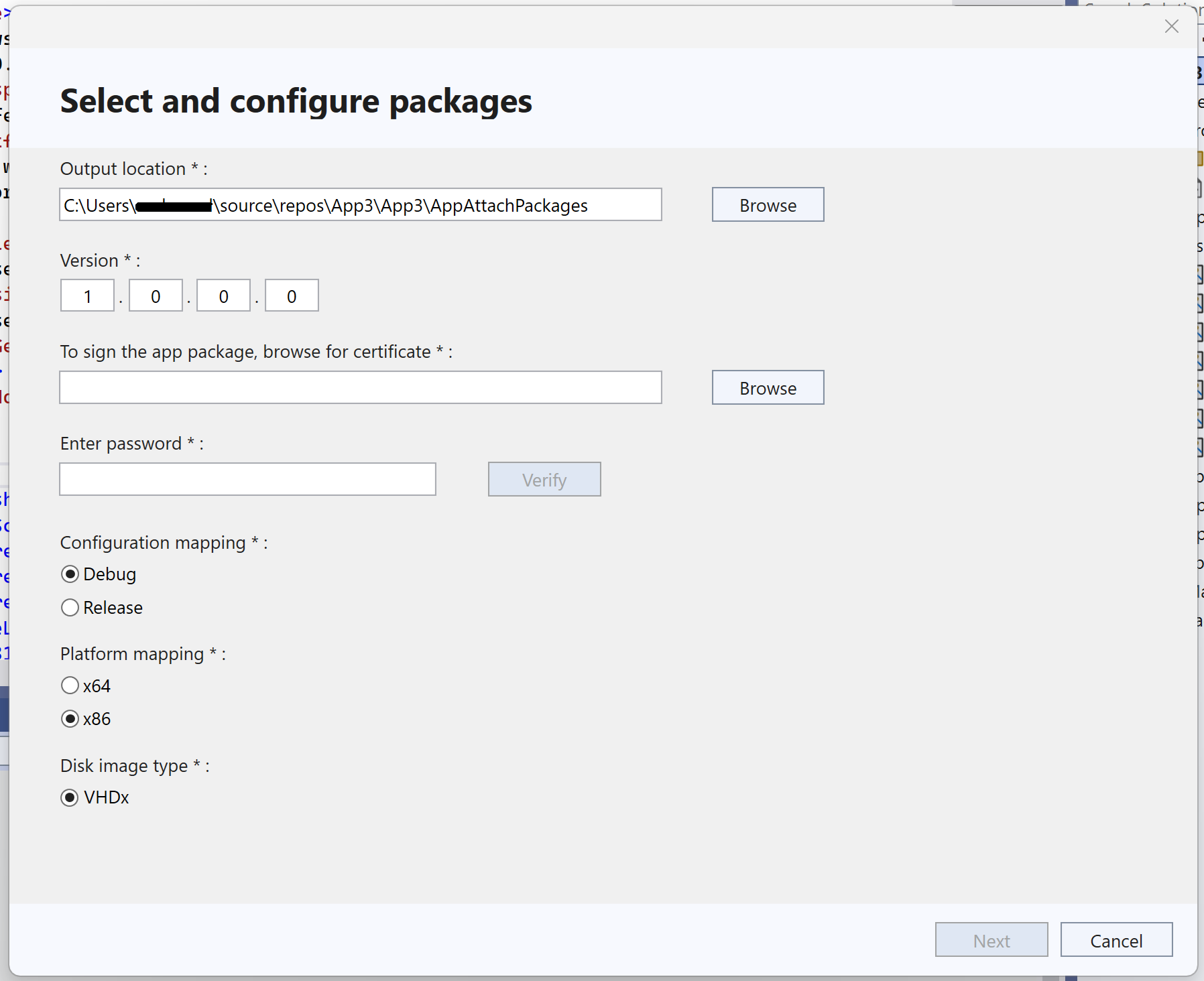

Dentro del asistente puedes configurar varios aspectos del paquete: ubicación de salida donde se generará el archivo MSIX y la imagen de disco VHDX, plataforma de destino (x64, ARM64, etc.), y, sobre todo, el certificado con el que se firmará el paquete. Puedes seleccionar un certificado del almacén local, usar un archivo .pfx o generar uno nuevo al vuelo.

La firma es un requisito obligatorio para que el paquete se pueda instalar en otros equipos; ese certificado debe ser de confianza en las máquinas destino (normalmente instalado en Trusted Root o en Trusted People, según el caso). En entornos corporativos suele provenir de una CA interna, mientras que para distribución pública lo habitual es usar un certificado comercial.

La extensión, además, incorpora distintas opciones de salida: solo crear la imagen de disco para distribuirla manualmente, realizar una vinculación local de la aplicación en el propio equipo de desarrollo (muy práctico para pruebas) o publicar directamente en un grupo de hosts de Azure Virtual Desktop indicando suscripción, grupo de recursos, cuenta de almacenamiento, recurso compartido, grupo de aplicaciones, área de trabajo y host pool.

Opciones de la extensión: imagen de disco, adjuntar localmente o publicar en AVD

La opción “Crear solo una imagen de disco” genera un VHDX o CIM listo para App Attach, pero no lo publica ni registra en ningún sitio. Es ideal cuando quieres copiar el disco a otro recurso compartido, subirlo a Azure Files a mano o integrarlo en otro flujo de automatización que no depende del IDE.

La funcionalidad de “Vinculación de aplicaciones locales” crea el paquete preparado para App Attach y lo publica en el equipo local para que puedas probar la experiencia real sin necesidad de un host pool de AVD. El usuario puede instalar la app, probar su comportamiento, y al terminar expulsar el disco y desinstalar el paquete sin dejar rastros importantes.

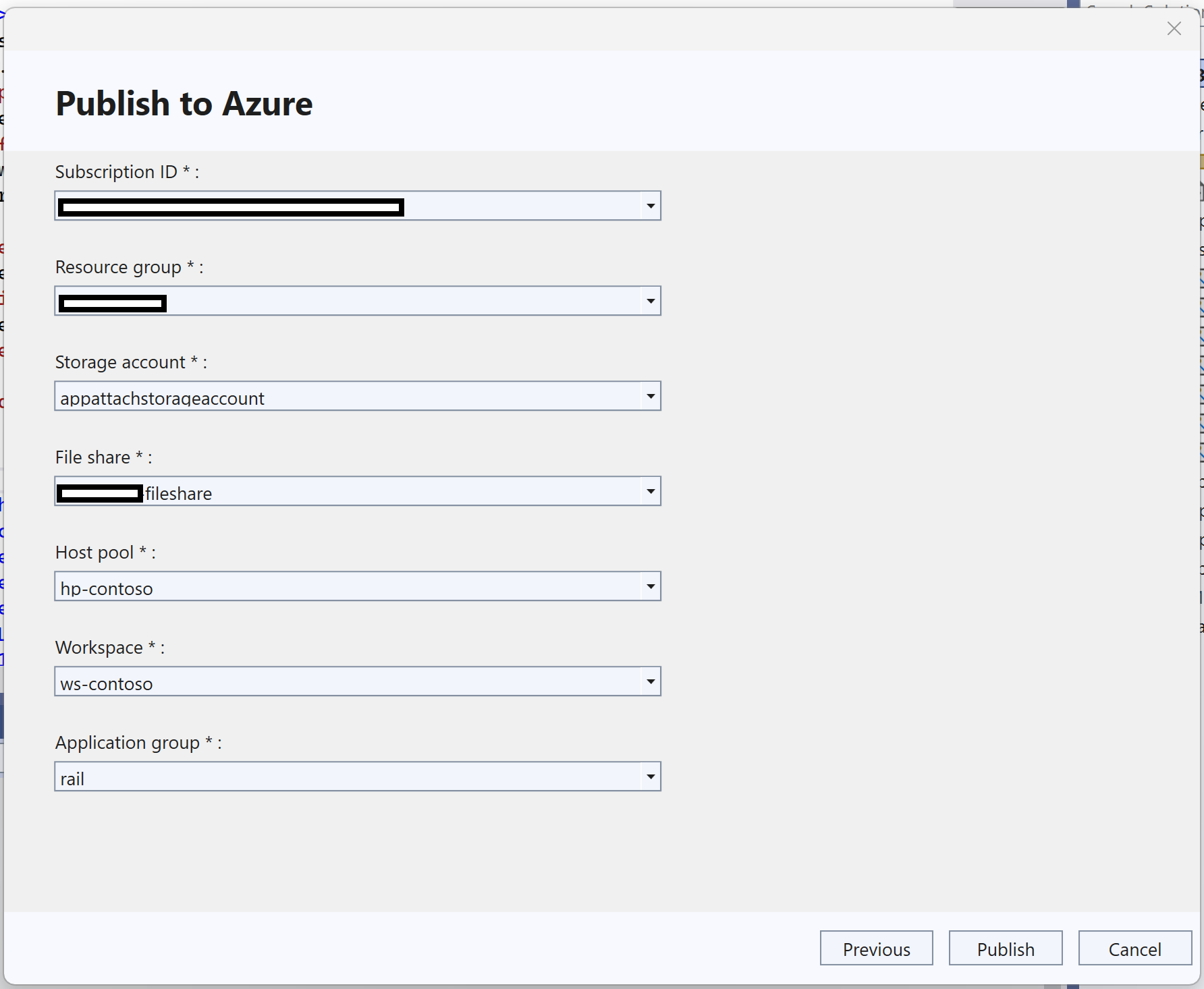

La integración “Asociación de aplicaciones de Azure (AVD)” permite dar el salto completo al entorno productivo. La extensión construye el paquete MSIX, genera la imagen de disco y la sube al recurso compartido de archivos de AVD, registrando el paquete en el grupo de aplicaciones correspondiente y enlazándolo con el host pool y la workspace para que los usuarios lo vean.

En esta publicación hacia Azure debes rellenar varios parámetros críticos: la suscripción de Azure, el grupo de recursos donde vive el host pool, la cuenta de almacenamiento que contiene el file share, el propio recurso compartido, el grupo de aplicaciones, la workspace a la que se asocia y el host pool donde se ejecutarán las sesiones. Con eso, un clic en “Publicar” lanza todo el proceso automático.

Internamente, la extensión modifica mínimamente la solución añadiendo una carpeta AppAttachPackages con los artefactos MSIX y VHDX, y un archivo appattach.config con metadatos necesarios para repetir o mantener la configuración. Aunque puede ignorarse sin problema, conviene versionarlo si quieres tener trazabilidad de cambios.

Preparar Azure Virtual Desktop y Azure Files para MSIX App Attach

En un despliegue real de AVD, MSIX App Attach depende de un buen diseño de almacenamiento y permisos. Lo habitual es usar Azure Files integrado con Active Directory, y organizar permisos NTFS y RBAC para aislar bien quién puede administrar y quién solo puede leer los paquetes.

Un esquema típico comienza creando dos grupos de seguridad en Active Directory: uno para usuarios de AVD (por ejemplo AVDUsers) y otro para los session hosts (AVDSessionHosts). Los usuarios que usarán las apps adjuntas se añaden al primer grupo, las máquinas virtuales al segundo, asegurando que todas están sincronizadas con Azure AD mediante Azure AD Connect.

Después se crea un usuario administrador de almacenamiento (por ejemplo StorageAdmin) que será el que asigne permisos al recurso compartido de Azure Files y gestione NTFS. Una vez creado el Storage Account en Azure (idealmente Premium para producción, con el rendimiento y la redundancia que necesites), se registra en Active Directory usando el módulo AZFilesHybrid con PowerShell.

En la parte de permisos, Azure RBAC se usa para dar roles apropiados como “Storage File Data SMB Share Elevated Contributor” a administradores y “Storage File Data SMB Share Reader” a usuarios normales y session hosts. En NTFS, la carpeta que contendrá los paquetes (por ejemplo \share\MSIXPackages) debe otorgar como mínimo permisos de lectura y listado de carpeta a los grupos de usuarios y máquinas.

El último elemento imprescindible son los certificados de firma de los paquetes MSIX. Puedes usar certificados comerciales, una infraestructura PKI corporativa o certificados autofirmados. Para entornos de laboratorio es bastante habitual tirar de un Self-Signed Certificate creado con PowerShell, exportarlo en .pfx y .cer, usar el .pfx en la herramienta de empaquetado y distribuir el .cer a todos los session hosts (por GPO, imagen personalizada o instalación manual) en el almacén de Trusted Root.

Flujo completo de creación de un paquete MSIX y su contenedor VHDX

Como ejemplo práctico, imaginemos que empaquetamos 7-Zip u otra app Win32 clásica. En una máquina de pruebas unida al dominio y conectada al controlador, descargamos el instalador .exe de la app y la MSIX Packaging Tool desde la Microsoft Store o su página de documentación.

Dentro de MSIX Packaging Tool elegimos “Crear paquete de aplicación”, opción de crear el paquete en este equipo y, al avanzar, la propia herramienta comprobará servicios como Windows Search o Windows Update, ofreciendo deshabilitarlos para evitar ruido durante la captura. Seguidamente, seleccionamos el instalador EXE y, si queremos, indicamos argumentos para una instalación silenciosa.

En el paso de firma seleccionamos el certificado .pfx que hemos preparado, introducimos la contraseña y, si queremos, un servidor de timestamp. A continuación rellenamos la información del paquete: nombre interno, nombre visible, editor, descripción y versión, intentando ser consistentes con la nomenclatura de la organización.

La herramienta lanzará la instalación de la aplicación; aquí es clave desactivar cualquier actualización automática propia de la app y, si hace falta, reiniciar el equipo antes de continuar con el asistente. Es buen momento para abrir la aplicación, verificar que funciona y hacer las configuraciones de primer inicio que quieras capturar.

Al terminar, se definen las tareas de primer inicio (puntos de entrada, rutas a .exe principales), se revisa si hay servicios asociados, y la herramienta crea finalmente el archivo .msix y el log de conversión. Ese paquete ya podría instalarse en otro Windows 10/11 importando antes el certificado de firma.

Para llevar este MSIX al mundo App Attach, lo siguiente es crear un contenedor de disco, normalmente VHDX, usando Hyper-V y MSIXMGR o utilidades de terceros como AppVentiX Community Tool o MSIX Hero. El resultado será un .vhdx que puedes montar como disco, particionar y formatear, y sobre el que desempaquetar el MSIX con MSIXMGR para dejarlo listo para su montaje dinámico en host pools.

Fases de App Attach y pruebas fuera de Azure Virtual Desktop

El motor de App Attach trabaja siempre en cuatro fases bien diferenciadas: Stage (almacenamiento provisional), Register (registro para el usuario), Deregister (anulación de registro) y Destage (eliminación del montaje). Stage y Destage son operaciones a nivel de máquina; Register y Deregister, a nivel de usuario.

Para probar paquetes MSIX fuera de AVD, puedes seguir este mismo esquema en un equipo Windows 10/11 Enterprise con PowerShell. Primero montas la imagen de disco (VHDX/CIM) con el comando apropiado, obtienes el deviceId del volumen, localizas el AppxManifest.xml, construyes la ruta y usas las APIs de Windows.Management.Deployment.PackageManager para ejecutar StagePackageAsync con la opción StageInPlace.

Una vez que el paquete está en estado “staged”, lo registras para el usuario llamando a Add-AppxPackage apuntando al AppxManifest dentro de Program Files\WindowsApps. En ese momento la aplicación aparece en la sesión como cualquier otra app instalada y la puedes abrir para validar funcionalidad y rendimiento.

Cuando terminas de probar, anulas el registro con Remove-AppxPackage usando el nombre completo del paquete (msixPackageFullName). Después procedes a destage: desmontas la imagen de disco con el comando correspondiente al formato (VHDX, VHD, CIM) y, si quieres ser exhaustivo, repites Remove-AppxPackage -AllUsers para asegurarte de que no queda registrado para nadie.

Este mismo patrón de Stage/Register/Deregister/Destage puede automatizarse mediante scripts de inicio, cierre de sesión y apagado con directivas de grupo. Así, sin necesidad de un plano de control como el de AVD, podrías simular el comportamiento de App Attach en máquinas físicas o entornos controlados.

Aislamiento de aplicaciones Win32, AppContainer y seguridad en Windows 11

MSIX y App Attach no viven aislados; forman parte de una estrategia mayor de endurecimiento del sistema en Windows 11, donde el aislamiento de aplicaciones Win32, los contenedores de aplicaciones UWP, Espacio aislado de Windows, WSL y enclaves basados en virtualización juegan un papel clave.

El aislamiento de aplicaciones Win32 se apoya en AppContainer para ejecutar procesos con nivel de integridad bajo, limitando de manera estricta las APIs y recursos accesibles. En un primer paso, la app se lanza dentro de ese contenedor con restricciones duras; en un segundo paso, se le conceden solo las capacidades necesarias mediante el manifiesto de paquete MSIX, que actúa como contrato de acceso a objetos protegibles de Windows.

Para ayudar a los desarrolladores a ajustar estas capacidades sin ir a ciegas, existe Application Capability Profiler (ACP), que permite ejecutar la app en modo de aprendizaje. En ese modo, si falta una capacidad, en lugar de bloquear el acceso, se permite temporalmente y se registra qué capacidad sería necesaria cuando la app se ejecute en modo aislado real.

Más allá del aislamiento Win32, las apps UWP y otras experiencias se ejecutan en contenedores de aplicaciones que también operan a bajo nivel de integridad, restringiendo el acceso al sistema de archivos, registro y red (por ejemplo, limitando el acceso a localhost). Esto reduce drásticamente la superficie de ataque si una app queda comprometida.

Complementando este enfoque están Espacio aislado de Windows (Windows Sandbox) para ejecutar aplicaciones Win32 no confiables en entornos desechables, WSL con controles como firewall de Hyper-V, túnel DNS y proxy automático gestionados por herramientas como Intune, y enclaves de seguridad basados en virtualización (VBS) que actúan como TEEs software para proteger secretos incluso frente a atacantes con privilegios altos.

Gestión de aplicaciones integradas, wsappx y escenarios avanzados en AVD

En entornos Windows 11 multi-sesión en AVD aparece otro frente curioso: la gestión de aplicaciones integradas (Calculadora, To Do, Paint, Bloc de notas, etc.) y el impacto del proceso wsappx en la CPU, especialmente cuando muchos usuarios comparten host.

Muchos administradores quieren deshabilitar Microsoft Store vía GPO para reducir consumo de recursos y bloquear instalaciones no controladas. El problema es que, al cerrarla, las apps AppX preinstaladas dejan de actualizarse por la vía estándar, y no todas están disponibles en winget, que suele ser la herramienta preferida para despliegues automatizados.

Las estrategias posibles pasan por combinar varias técnicas: desde dejar Store activa solo para administración y controlar su uso con políticas fuertes, hasta migrar ciertas apps integradas a versiones empaquetadas como MSIX e incluso App Attach cuando sea viable. En algunos casos, puede optarse por sustituir aplicaciones integradas por equivalentes gestionables con winget o MSIX propio.

Respecto a wsappx, se puede trabajar en optimizaciones de arranque, minimizar tareas en segundo plano relacionadas con Store y AppX, y medir la latencia DPC para detectar qué operaciones concretas están generando carga. En cualquier caso, mover el máximo número de aplicaciones al modelo MSIX + App Attach ayuda a controlar mejor la huella de cada app en el sistema.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.