- El malvertising utiliza anuncios aparentemente legítimos para distribuir malware, estafas y redirecciones maliciosas sin necesidad de que el usuario haga clic.

- Esta técnica puede aprovechar vulnerabilidades en navegadores, plugins y sistemas para lanzar descargas al paso y cargar ransomware, spyware, adware o criptomineros.

- Es una amenaza que afecta a Windows, macOS, móviles y entornos empresariales, llegando incluso a grandes medios y servicios online.

- La combinación de software de seguridad actualizado, bloqueadores de anuncios, sistemas al día y buenos hábitos de navegación reduce de forma notable el riesgo.

La próxima vez que veas un anuncio llamativo mientras navegas tranquilamente, ten en mente que no siempre es solo publicidad inofensiva. Detrás de un banner atractivo, un pop-up molesto o una oferta demasiado buena para ser verdad puede ocultarse un ataque de malvertising listo para infectar tu dispositivo aunque no hagas nada más que cargar la página.

Esta técnica se ha convertido en uno de los métodos favoritos de los ciberdelincuentes porque aprovecha la publicidad legítima y la confianza en webs conocidas para colar malware de todo tipo: ransomware, spyware, troyanos, adware y mucho más. Vamos a ver con calma qué es exactamente el malvertising, cómo funciona, qué tipos existen, qué daños puede causar y, sobre todo, cómo puedes reducir al mínimo la probabilidad de caer en la trampa.

Qué es el malvertising o publicidad maliciosa

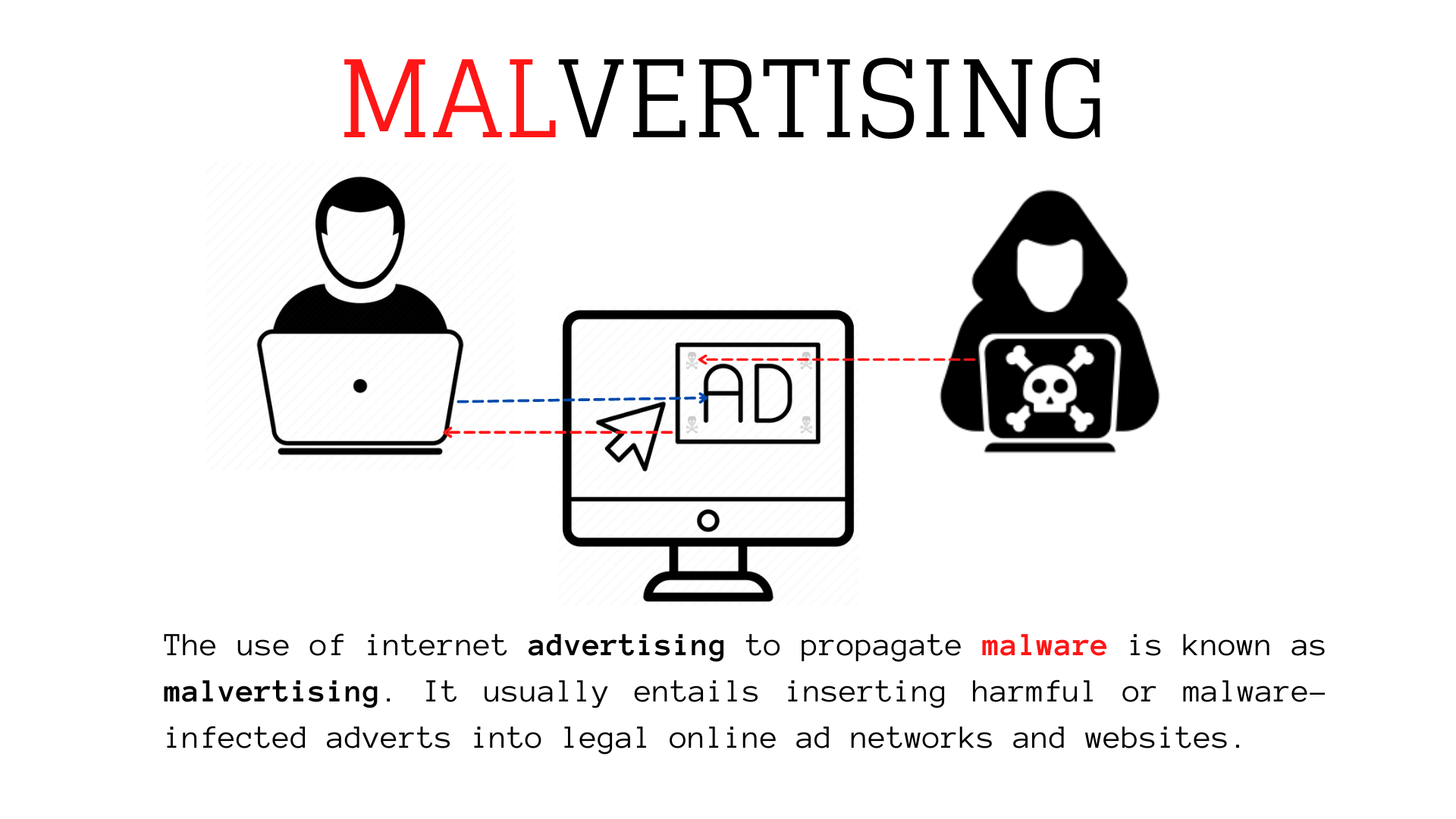

El término malvertising viene de unir las palabras inglesas “malicious” y “advertising”, es decir, publicidad maliciosa. Se refiere al uso de anuncios online como vehículo para difundir malware, estafas y otros contenidos peligrosos. La clave es que el ataque se cuela en espacios publicitarios legítimos, normalmente gestionados por grandes redes de anuncios, y acaba apareciendo en páginas que el usuario percibe como seguras y de confianza.

En lugar de atacar directamente a la web o a la empresa donde se muestran los anuncios, los criminales infectan las creatividades publicitarias o las cadenas de suministro de la publicidad. De este modo, los anuncios parecen normales, se distribuyen a través de plataformas reales y terminan llegando a miles o millones de usuarios sin levantar sospechas.

El malvertising puede funcionar de dos formas principales: a través de clics en el anuncio, que llevan al usuario a sitios fraudulentos o a descargas maliciosas, o mediante descargas al paso (drive-by), donde basta con visualizar la página que contiene el anuncio para que el ataque se ejecute aprovechando fallos en el navegador, en plugins como Flash o Java o en el propio sistema.

Lo más preocupante es que hablamos de una técnica que apenas requiere interacción: en muchos casos, el usuario ni siquiera tiene que pulsar en el anuncio para acabar comprometido, lo que hace que sea una amenaza sigilosa y difícil de detectar a simple vista.

Cómo funciona un ataque de malvertising

Para entender por qué es tan efectivo, conviene ver cómo se orquesta un ataque típico de malvertising, desde que el delincuente prepara la campaña hasta que el usuario queda infectado sin darse cuenta. Todo se apoya en el funcionamiento estándar de la publicidad online, que se basa en redes de anuncios, pujas automáticas y distribución masiva.

En primer lugar, los atacantes crean o manipulan anuncios (banners, anuncios de texto, vídeos, pop-ups, etc.) e introducen en ellos código malicioso, scripts o redirecciones ocultas. Estos anuncios suelen cumplir las normas visuales y técnicas de las plataformas publicitarias, de manera que pasan los filtros básicos de forma relativamente sencilla.

A continuación, envían esas creatividades a redes de publicidad legítimas o a intermediarios (ad exchanges, plataformas de compra programática, etc.), que las distribuyen a miles de sitios web que monetizan su contenido con anuncios. Muchas veces, ni la red publicitaria ni el editor tienen visibilidad total de todo el código que hay detrás de cada banner, por lo que el ataque pasa desapercibido.

Cuando el usuario visita una página con ese espacio publicitario, el navegador hace la petición a la red de anuncios y carga la creatividad maliciosa junto con otros anuncios normales. A partir de aquí pueden ocurrir dos cosas: que el usuario haga clic en el anuncio y sea redirigido a una web fraudulenta, o que el mero hecho de mostrar el anuncio ejecute, en segundo plano, un exploit que intenta aprovechar vulnerabilidades del navegador, de plugins o del sistema.

En el caso de las descargas al paso, se suele utilizar un iframe invisible o elementos de la página que el usuario ni ve ni con los que interactúa. Estos recursos cargan una página de explotación (exploit kit) que analiza el sistema: versión del navegador, plugins instalados, sistema operativo, ubicación, etc. En función de esa información, el servidor de comando y control decide qué tipo de malware es más rentable instalar en esa máquina concreta.

Tipos de campañas y técnicas de malvertising

Con los años, el malvertising ha pasado de explotar vulnerabilidades muy concretas (como ocurrió con Adobe Flash en los primeros casos documentados en 2007-2008) a desplegar un catálogo bastante amplio de tácticas y trucos para saltarse controles y maximizar la efectividad de las infecciones. Estas son algunas de las formas más habituales.

Esteganografía en anuncios

La esteganografía consiste en ocultar información dentro de otra de forma que pase totalmente inadvertida. En el contexto del malvertising, los atacantes ocultan el código malicioso dentro de imágenes aparentemente normales: un banner, una foto de producto o cualquier gráfico que forma parte del anuncio.

El malware puede esconderse en una pequeña zona de píxeles o en los metadatos de la imagen; la red publicitaria y el usuario ven un archivo estándar sin nada raro, pero al cargarse el anuncio, el código incrustado se extrae y se ejecuta mediante scripts asociados. Esta técnica complica enormemente la detección, incluso para soluciones de seguridad avanzadas.

Imágenes políglotas

Las denominadas imágenes políglotas dan un paso más allá: son archivos capaces de comportarse a la vez como imagen válida y como otro tipo de fichero ejecutable o script. En la práctica, esto permite que dentro de una sola imagen viajen tanto la carga maliciosa como el código necesario para lanzarla.

Al no depender de scripts externos visibles, los anuncios que utilizan imágenes políglotas resultan más autónomos y difíciles de filtrar. El archivo puede ser interpretado simultáneamente por el navegador como recurso gráfico y por el motor de JavaScript como código que hay que ejecutar, sin que el usuario note nada extraño en la interfaz.

Scareware y ventanas emergentes alarmistas

Otro clásico del malvertising es el scareware: anuncios o pop-ups diseñados para asustarte con mensajes alarmistas del tipo “Tu PC está gravemente infectado”, “Tu sistema está dañado” o “Se han detectado 45 virus”. El objetivo es crear una sensación de urgencia para que hagas clic en el botón de “solucionar ahora” o “analizar gratis”.

Al acceder a ese supuesto “antivirus” o “limpiador”, en realidad estás descargando malware disfrazado de herramienta de seguridad o de optimización. En otras versiones del engaño, se te envía a webs que simulan ser el sistema operativo o el navegador, mostrándote falsos análisis de seguridad para que pagues por una limpieza inexistente.

Estafas de soporte técnico

Muy relacionadas con el scareware están las estafas de soporte técnico. Aquí los anuncios redirigen a páginas que imitan ser de Microsoft, Apple u otras grandes marcas, mostrando mensajes de error y números de teléfono de “asistencia técnica”. El navegador puede incluso bloquear la pantalla con cuadros de diálogo insistentes para que no puedas cerrarla con normalidad.

Si llamas al número, te atienden falsos agentes que te piden acceso remoto al equipo, datos personales o que pagues por un servicio de “reparación” que no solo no arregla nada, sino que muchas veces deja instalado aún más software malicioso. Este tipo de fraude ha tenido mucha incidencia en usuarios Windows y Mac, y se ve alimentado en gran parte por campañas de malvertising.

Ofertas para hacerse rico rápido y encuestas falsas

Otro gancho habitual en campañas de malvertising son las promesas de dinero fácil, sorteos increíbles o encuestas con premios desorbitados. Seguramente hayas visto banners que ofrecen ingresos mensuales irreales, premios de móviles de última generación o tarjetas regalo simplemente por rellenar unos datos.

Detrás de estas campañas puede haber desde estrategias agresivas de recopilación de datos hasta instalación de adware, spyware o incluso ransomware. El patrón es el de siempre: contenido demasiado bueno para ser verdad que, en realidad, está pensado para llevarte a webs infectadas o para que introduzcas información personal sin garantías.

Falsas actualizaciones de software

Las falsas actualizaciones son uno de los cebos más efectivos, sobre todo en sitios de streaming o descarga de contenido. El anuncio indica que necesitas actualizar Flash Player, el navegador, un códec de vídeo o cualquier otro programa para seguir viendo lo que quieres. En algunos casos, incluso se descarga un instalador automáticamente al entrar en la página.

Si el usuario instala ese supuesto update, termina introduciendo en su sistema spyware, adware, troyanos o cualquier otro tipo de malware, muchas veces junto con un programa aparentemente funcional para que sospeche menos. Por eso es tan importante descargar software y actualizaciones solo desde webs oficiales y no desde banners o ventanas emergentes.

Malvertising frente a adware: en qué se diferencian

Aunque ambos conceptos se mezclan a menudo, conviene distinguir bien entre malvertising y adware, porque no son lo mismo ni actúan igual. Ambos combinan publicidad e intenciones potencialmente dañinas, pero el punto de partida y la forma de actuar cambian.

En el malvertising, el foco del problema está en las redes y campañas publicitarias. El anuncio ya llega contaminado desde la infraestructura publicitaria y usa ese canal para colar malware en el dispositivo del usuario. La infección se produce a través del propio anuncio o de la cadena de redirecciones asociadas a él.

En el caso del adware, primero se instala en tu equipo un programa no deseado (muchas veces incluido en instaladores de software gratuito o empaquetado con otras apps), y a partir de ahí es ese programa el que se dedica a mostrar anuncios intrusivos. Es decir, la infección está ya en el dispositivo y no en la red de anuncios.

Mientras que el malvertising puede usarse para distribuir de todo (ransomware, spyware, troyanos bancarios, mineros de criptomonedas, etc.), el adware suele centrarse en generar ingresos mediante la visualización masiva de publicidad, aunque en ocasiones también sirve como puerta de entrada para amenazas más serias.

Historia y evolución del malvertising

Los primeros ataques de malvertising documentados se remontan a finales de 2007 y principios de 2008, cuando se explotó una vulnerabilidad de Adobe Flash para infectar sitios tan populares como MySpace o Rhapsody. Desde entonces, la complejidad y el alcance de estas campañas no han dejado de crecer.

En 2009, incluso un medio tan prestigioso como The New York Times se vio afectado por un anuncio que inscribía compañías en un enorme botnet. A los lectores se les mostraban avisos falsos de infección y se les empujaba a instalar un software de “seguridad” que era en realidad malware, un ejemplo claro de scareware distribuido vía anuncios legítimos.

A partir de 2010, distintos informes de la industria señalaron que ya se hablaba de miles de millones de impresiones de anuncios infectados en miles de webs, con un salto importante en 2011 cuando plataformas como Spotify sufrieron ataques de descarga automática sin clic.

En los años siguientes, grandes portales de noticias y servicios online han ido cayendo en campañas de malvertising: Los Angeles Times, Yahoo.com (con el ransomware CryptoWall en juego), redes como Google DoubleClick y Zedo, sitios de citas, portales de vídeo para adultos, MSN o incluso la web en inglés de la BBC. Algunos estudios llegaron a estimar que, en torno a 2015, más de un tercio de las páginas más visitadas del mundo habían servido algún tipo de anuncio malicioso.

Un caso especialmente sonado fue el de Zirconium, un actor de amenazas que, según diversas fuentes, compró en 2017 alrededor de mil millones de impresiones de anuncios, usando redirecciones forzadas para enviar a los usuarios a webs de estafas o malware. Se cree que esta sola campaña estuvo presente cada semana en más de la mitad de los sitios web monetizados con publicidad.

Más recientemente, los delincuentes se han vuelto aún más creativos: reutilizan dominios abandonados para servir anuncios maliciosos, integran scripts de criptominería en banners, se apoyan en servicios como Coinhive para minar criptomonedas en segundo plano y, en general, se adaptan a un ecosistema donde la publicidad programática hace que el control sea cada vez más complejo.

Cómo puede afectarte el malvertising

La pregunta realmente importante es: ¿qué puede pasar si tu dispositivo se ve afectado por malvertising? La respuesta corta es que las consecuencias pueden ser muy serias, tanto a nivel personal como empresarial. La carga maliciosa que llega a tu equipo depende del objetivo del atacante y de tu perfil como víctima.

Entre las amenazas más habituales distribuidas por campañas de publicidad maliciosa encontramos malware en todas sus variantes: troyanos bancarios para robar credenciales y datos de pago, ransomware que cifra tus archivos y exige un rescate en criptomonedas, spyware que monitoriza tu actividad, keyloggers que registran todo lo que tecleas, etc.

También es frecuente la instalación de que llena el navegador de banners y ventanas emergentes, redirige tus búsquedas a páginas patrocinadas o manipula resultados para que hagas clic donde no quieres. A esto se suman virus “clásicos” y gusanos que se propagan entre dispositivos, aunque hoy en día el foco esté más en amenazas con retorno económico directo.

Otra vertiente creciente es la minería maliciosa de criptomonedas (cryptojacking): el malware se instala silenciosamente y aprovecha los recursos de tu equipo para minar criptomonedas, enviando las ganancias a los criminales. Esto degrada el rendimiento de tu ordenador o móvil, aumenta el consumo de energía y reduce la vida útil del hardware.

En el ámbito corporativo, el malvertising puede ser la puerta de entrada para comprometer redes internas, robar datos sensibles, corromper información crítica o incluso paralizar la actividad de una organización. Por eso, cada vez más, empresas de todos los tamaños son objetivos prioritarios de estas campañas, no solo los usuarios domésticos.

Plataformas y dispositivos vulnerables

Durante años, Windows ha sido el blanco principal de los ataques de malware en general, y del malvertising en particular, simplemente porque concentra una base de usuarios enorme. Sin embargo, pensar que otros sistemas están a salvo es un error que puede salir caro.

Campañas de publicidad maliciosa enfocadas en el navegador o en complementos concretos pueden afectar igualmente a Mac, Chromebook, teléfonos Android, iPhone o tablets. En el caso de macOS, por ejemplo, se han visto muchas campañas de falsos actualizadores de Flash y scareware específicamente diseñados para ese entorno.

Los dispositivos móviles son especialmente interesantes para los atacantes porque están siempre conectados, acompañan al usuario a todas partes y suelen usarse para compras, banca online y comunicaciones sensibles. Además, muchas personas no tienen en el móvil los mismos niveles de protección que en el ordenador, ni actualizan tan a menudo el sistema o las apps.

En entornos empresariales, donde conviven equipos de todo tipo (PC, portátiles, móviles corporativos, tablets, etc.) y se manejan datos personales y financieros, el impacto de un ataque de malvertising puede ser enorme. Algunos informes han señalado incrementos de más del 50 % en este tipo de incidentes dirigidos a empresas en determinados periodos, lo que muestra una clara tendencia de los atacantes hacia objetivos corporativos.

Métodos habituales de inyección de código malicioso

Para colar su código en la cadena publicitaria, los atacantes cuentan con un abanico amplio de puntos de entrada. No se limitan solo a la creatividad visual, sino que aprovechan cualquier eslabón de la cadena de suministro de anuncios donde puedan introducir scripts o redirecciones.

Un enfoque habitual es comprometer llamadas publicitarias: cada vez que un usuario entra en una página, el sitio solicita anuncios a diferentes proveedores externos. Si uno de esos proveedores ha sido comprometido, puede inyectar código malicioso en la respuesta, contaminando el anuncio que se mostrará al usuario.

Otra vía son las propias creatividades: banners que combinan imágenes y JavaScript pueden llevar scripts embebidos que ejecutan descargas o redirecciones cuando se cargan. También es común que las páginas de destino (landing pages) de los anuncios contengan exploits o kits de malware preparados para atacar en cuanto el usuario llega a ellas.

Entre bastidores, muchos anuncios pasan por varias URLs antes de mostrar la página final: sistemas de tracking, redireccionadores, plataformas de afiliados, etc. Si alguno de estos saltos intermedios está comprometido, puede introducir su propio código dañino en la cadena, provocando descargas no autorizadas o la exfiltración de datos.

Incluso elementos minúsculos como los píxeles de seguimiento (pequeños fragmentos de código usados para contar impresiones o recopilar estadísticas) pueden ser abusados. Si un atacante secuestra estos píxeles, puede interceptar o modificar el flujo de datos, o utilizarlos como punta de lanza para redirecciones ocultas.

Cómo detectar y frenar el malvertising

Aunque algunos ataques de publicidad maliciosa son muy sofisticados, hay una serie de medidas que te ayudan a reducir drásticamente el riesgo de infección tanto si eres usuario final como si gestionas un sitio web con publicidad.

En el lado del usuario, la primera línea de defensa es contar con un buen antivirus o suite de seguridad que analice en tiempo real el tráfico web, bloquee sitios maliciosos conocidos y detecte descargas sospechosas antes de que se ejecuten. Muchas soluciones modernas utilizan análisis en la nube y sistemas de reputación para identificar rápidamente nuevas campañas de malvertising.

Otra herramienta muy efectiva son los bloqueadores de anuncios y extensiones anti-tracking. Al impedir la carga de banners, pop-ups y scripts publicitarios, se reduce al mínimo la superficie de ataque. Como efecto colateral, mejorarás la velocidad de carga, ahorrarás datos en el móvil y limitarás el rastreo de tu actividad online.

Configurar el navegador para que los complementos (como Flash o Java, si aún se utilizan) solo se ejecuten bajo demanda mediante la función de “click-to-play” añade una capa extra de protección: los contenidos activos no se cargan automáticamente, de modo que muchos intentos de explotación se quedan sin efecto.

Por último, es fundamental mantener sistema operativo, navegador, plugins y aplicaciones siempre actualizados. La mayoría de campañas de descarga al paso se apoyan en vulnerabilidades conocidas para las que ya existen parches, pero que siguen siendo explotables porque muchos usuarios no actualizan sus equipos con la frecuencia adecuada.

Buenas prácticas para prevenir infecciones

Además de las medidas técnicas, tu forma de navegar y la actitud con la que usas Internet marcan la diferencia. Un poco de escepticismo y buenas costumbres digitales te ahorrarán muchos sustos relacionados con el malvertising.

En primer lugar, desconfía de anuncios que pidan descargas inmediatas, solicitar datos personales sin motivo claro o ofrecer productos y servicios con descuentos absurdos o gratis. Nadie regala nada: si un banner parece demasiado jugoso, es muy probable que sea una trampa.

Acostúmbrate también a descargar programas, actualizaciones y apps solo desde páginas oficiales o tiendas reconocidas (App Store, Google Play, webs de los fabricantes, etc.). Evita portales de descargas de terceros y, desde luego, no instales nada que llegue a través de un anuncio emergente, por muy convincente que parezca.

Desactiva o desinstala complementos que no utilices, especialmente aquellos que históricamente han sido un imán para los exploits (Flash, Java, viejos reproductores multimedia, etc.). Cuanto menos software innecesario tengas, menos superficie de ataque ofreces a los delincuentes.

Por último, refuerza la seguridad con contraseñas robustas para configurar tu antivirus y otros programas críticos, y fomenta la formación y concienciación en ciberseguridad tanto a nivel personal como en tu empresa. Conocer las señales de alerta del malvertising y las técnicas de ingeniería social habituales es una barrera muy efectiva.

La publicidad maliciosa se aprovecha de la complejidad del ecosistema publicitario y de la confianza que depositamos en webs legítimas, pero con un sistema actualizado, un buen software de seguridad, bloqueadores de anuncios bien configurados y una actitud prudente ante ofertas sospechosas, es posible navegar con mucha más tranquilidad y minimizar el impacto de una de las amenazas más silenciosas y extendidas de la red.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.