- El hardening de Windows 11 se basa en SecPol, GPO, Defender y líneas base de seguridad de Microsoft para reducir la superficie de ataque.

- La protección de credenciales, el arranque seguro, BitLocker y el control de aplicaciones (AppLocker, ASR, PowerShell) son pilares clave del refuerzo.

- Un firewall bien configurado, desactivación de servicios y protocolos heredados y políticas de cuentas estrictas limitan la capacidad de movimiento del atacante.

- Auditoría centralizada, copias de seguridad robustas y una estrategia de parches continua completan la postura de seguridad del endpoint.

Cuando empiezas a meterte en secretos de seguridad de Windows 11, tarde o temprano llegas al mismo punto: los equipos del usuario son el eslabón débil. Un Windows 11 recién instalado, sin una buena configuración de seguridad, es un blanco fácil para malware, ransomware y atacantes que se mueven lateralmente por la red.

La buena noticia es que Windows 11 trae un arsenal enorme de funcionalidades de hardening, y muchas de ellas se pueden controlar con SecPol (Política de seguridad local) y GPO. El reto está en saber qué tocar, cómo combinarlo con líneas base de seguridad de Microsoft, y cómo no romper medio negocio en el intento. Aquí vas a encontrar una guía extensa para reforzar Windows 10 y, sobre todo, Windows 11 con SecPol, GPO, Defender y herramientas oficiales como el Security Compliance Toolkit.

Qué es el hardening de Windows 11 y por qué hacerlo ya

Cuando hablamos de hardening de Windows 11 nos referimos a reducir al máximo la superficie de ataque del sistema: deshabilitar lo que sobra, configurar de forma segura lo que se necesita, y reforzar credenciales, red, aplicaciones y arranque. Todo esto se hace apoyándonos en SecPol.msc, Gpedit.msc, GPMC y herramientas tipo RSAT, Intune o Configuration Manager.

Las estaciones de trabajo con Windows 10 y 11 son el objetivo favorito de los atacantes porque es donde el usuario navega, abre correos, conecta USB, instala cosas y ejecuta macros. Un buen hardening reduce drásticamente las posibilidades de explotación, pero exige planificación, pruebas y una política clara sobre qué se permite y qué no.

No basta con encender el antivirus y ya. Un enfoque serio de hardening combina control de aplicaciones, reducción de superficie de ataque (ASR), protección de credenciales, cifrado, firewall, logging, autenticación fuerte y una buena estrategia de actualizaciones. Y, muy importante, todo ello debe estar gestionado de forma centralizada mediante GPO de dominio o políticas MDM, no a golpe de clic manual en cada PC.

Además de lo técnico, hay un punto de mentalidad: un Windows “funcional” no tiene por qué ser un Windows “seguro”. Muchas funciones que vienen activadas por defecto facilitan la vida al usuario pero también al atacante, así que el hardening consiste en encontrar el equilibrio adecuado para tu entorno.

SecPol, Gpedit y GPMC: puerta de entrada al hardening

El primer bloque para endurecer Windows 11 pasa por entender bien las herramientas nativas: SecPol.msc (Política de seguridad local), Gpedit.msc (Editor de directivas de grupo) y GPMC (Consola de Administración de Directivas de Grupo). Con ellas puedes tocar casi todos los aspectos de seguridad del sistema.

En equipos unidos a dominio, la gestión realista se hace con GPMC desde un servidor o desde un cliente con RSAT instalado. Para abrirla, basta con ir a Inicio, buscar “Administración de directivas de grupo” y lanzar la consola. Desde ahí podrás crear GPO, vincularlas a sitios, dominios u OU y controlar permisos de edición y vinculación.

A nivel local, Gpedit.msc y SecPol.msc son tus aliados para pruebas o para equipos que no están unidos al dominio. Se accede escribiendo gpedit.msc o secpol.msc en el cuadro de búsqueda o en Ejecutar. Si te encuentras con errores de permisos o mensajes de que no se puede abrir, revisa pertenencia a grupos de administradores y, en algunos casos, repara la carpeta C:\Windows\System32\GroupPolicy (por ejemplo renombrando Machine a Machine.old y regenerando la configuración).

Ten en cuenta que para usar GPMC necesitas tener instalada la característica de Administración de directivas de grupo (RSAT) y permisos adecuados sobre los GPO y las OU. Por defecto, solo Administradores de Dominio y de Empresa pueden crear y vincular GPO, aunque se puede delegar el control a grupos específicos.

Creación de una GPO base de hardening para Windows 11 con PowerShell

Una forma muy eficiente de desplegar hardening en masa es combinar GPO + PowerShell. Desde el módulo GroupPolicy puedes crear y rellenar políticas sin tirar de ratón, lo que te permite versionar scripts, replicar entornos y automatizar.

Antes de nada, instala las RSAT desde Configuración > Aplicaciones > Características opcionales > Agregar una característica, buscando “RSAT: Herramientas de administración de directiva de grupo”. Después importas el módulo en una sesión de PowerShell con permisos de administrador.

Un flujo típico para una GPO de hardening podría ser:

- Crear una GPO base, por ejemplo “Hardening-W11”, dedicada solo a seguridad.

- Usar Set-GPRegistryValue para escribir claves críticas: bloqueo de USB, políticas de PowerShell, macros de Office, CMD, AutoRun, Edge, RDP, SMB, etc.

- Vincular la GPO a la OU que contiene los equipos objetivo y forzar su aplicación con New-GPLink -Enforced Yes.

Con este enfoque puedes, por ejemplo, deshabilitar el almacenamiento USB cambiando el valor Start del servicio USBSTOR a 4, exigir que PowerShell solo ejecute scripts firmados (ExecutionPolicy=AllSigned), bloquear macros no confiables en Office (VBAWarnings), impedir el uso de CMD (DisableCMD) o desactivar SMBv1 para quitarte de encima una pila de vulnerabilidades heredadas.

Lo clave es que cada cambio se documente y se pruebe en un entorno de laboratorio o OU piloto antes de desplegar a toda la organización, porque algunas políticas pueden romper flujos de trabajo o aplicaciones legadas.

Security Compliance Toolkit y líneas base de seguridad de Microsoft

En lugar de inventar la rueda, es muchísimo más sensato aprovechar las líneas base de seguridad oficiales de Microsoft. Todo esto se distribuye dentro del Security Compliance Toolkit (SCT), un paquete con GPO preconfiguradas, herramientas de análisis y documentación.

El SCT incluye líneas base para Windows 11 (21H2, 22H2, 23H2, 24H2), Windows 10, Windows Server 2016/2019/2022/2025, Microsoft 365 Apps y Edge. Además trae utilidades como:

Además trae utilidades como:

- Policy Analyzer: compara GPO entre sí o contra la configuración real de un equipo, detecta redundancias, conflictos y desviaciones.

- LGPO.exe: aplica directivas locales desde archivos Registry.pol, plantillas de seguridad o copias de seguridad de GPO, ideal para equipos fuera de dominio.

- SetObjectSecurity.exe: ajusta descriptores de seguridad en archivos, claves de registro, servicios, shares SMB, etc.

- GPO2PolicyRules: convierte copias de seguridad de GPO en archivos .PolicyRules que se pueden analizar con Policy Analyzer sin pasar por la GUI.

Las líneas base siguen unos principios claros: están pensadas para organizaciones bien administradas donde los usuarios estándar no tienen derechos de administrador, solo se tocan configuraciones que mitigan amenazas actuales y se evita romper más de lo que se arregla. Por ejemplo, no se fuerza una opción si el riesgo que mitiga es bajo y el impacto operativo es alto.

Estas líneas base están disponibles para Windows Pro, Enterprise, Education y Pro Education/SE, y se pueden aplicar tanto con GPO tradicionales como con políticas MDM (Intune incluye plantillas específicas de baseline de seguridad para Windows 10/11).

Protección de credenciales y endurecimiento de LSASS

Una de las piezas más críticas de Windows es LSASS (Local Security Authority Subsystem Service), el proceso que guarda credenciales en memoria para que el usuario no tenga que autenticarse todo el rato. Si un atacante consigue volcar LSASS, puede robar hashes de contraseñas, tickets Kerberos o incluso contraseñas en texto claro si WDigest está activo.

Para reducir este riesgo, hay varias medidas recomendadas que puedes aplicar con SecPol o GPO:

- Limitar cacheo de credenciales: reducir el número de logons almacenados en caché o desactivarlos por completo en estaciones de trabajo críticas, evitando que credenciales de administradores de dominio queden residiendo en SAM.

- Deshabilitar WDigest: así se evita que la frase de contraseña se almacene en texto plano en LSASS.

- Habilitar Credential Guard: en Windows 10/11 Enterprise, aísla las credenciales en un entorno protegido por virtualización, inaccesible para procesos con menos privilegios.

- Activar integridad de memoria (HVCI): refuerza aún más el código que se puede cargar en el contexto de LSASS.

Todo esto se controla desde directivas de seguridad avanzadas y directivas de MS Security Guide, incluidas en el Security Compliance Toolkit. Requiere hardware compatible (UEFI, TPM adecuado, soporte de virtualización), pero el salto de seguridad es muy grande, sobre todo frente a ataques tipo Pass-the-Hash o Pass-the-Ticket.

Control de aplicaciones: AppLocker, ASR y restricciones de ejecución

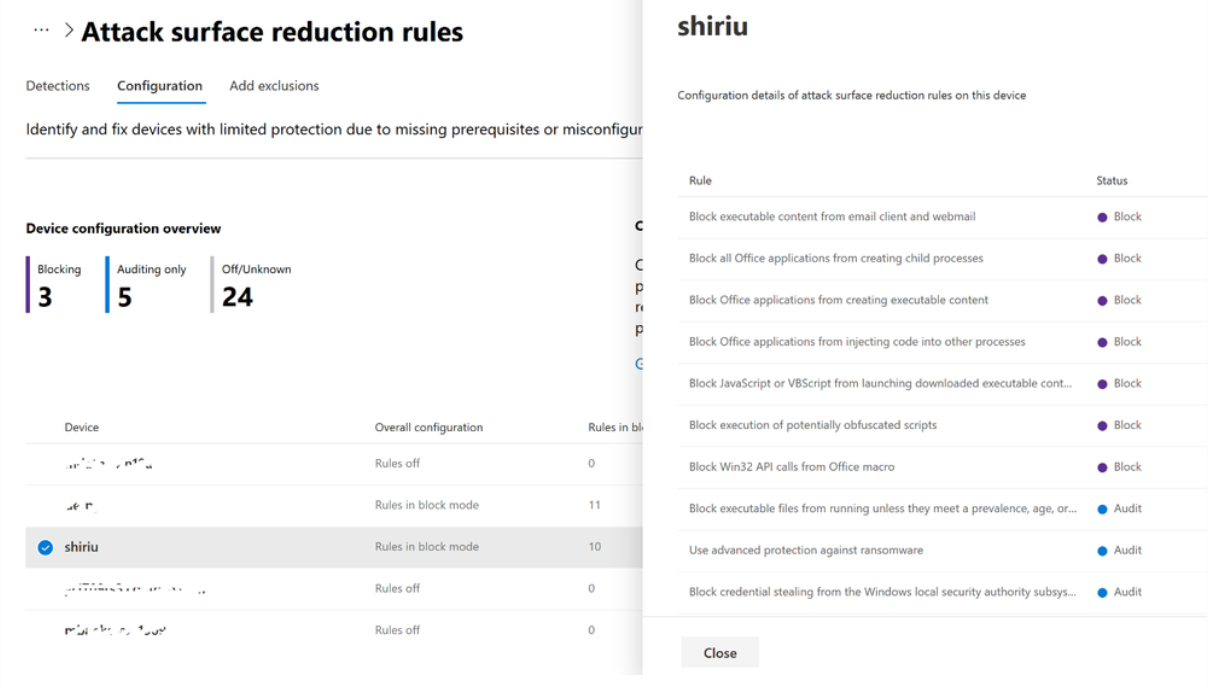

Un vector típico de ataque es el usuario que ejecuta cualquier cosa: adjuntos, binarios de GitHub, scripts vete tú a saber de dónde, y aplicaciones “portables”. El control de aplicaciones en Windows 10/11 se aborda con varias piezas: AppLocker, reglas ASR de Defender y políticas de ejecución de scripts (especialmente PowerShell).

Con AppLocker puedes definir qué ejecutables, instaladores MSI, scripts y aplicaciones empaquetadas se pueden ejecutar, basando las reglas en editor, ruta o hash. Se configura desde Gpedit o GPO en Configuración del equipo > Configuración de Windows > Configuración de seguridad > Directivas de control de aplicaciones > AppLocker. Lo ideal es empezar en modo auditoría, revisar efectos y luego pasar a modo de aplicación.

Por último, controla PowerShell con políticas de ejecución: exigir AllSigned o, en entornos muy exigentes, directamente bloquear la ejecución de scripts de usuario y solo permitir scripts firmados corporativos. Además, puedes registrar transcripciones y bloquear versiones antiguas de PowerShell para reducir vectores de evasión.

Protección frente a ransomware: Acceso controlado a carpetas y copias de seguridad

El ransomware ataca directamente a ficheros del usuario y recursos compartidos. Para mitigar esto, Windows 10/11 incluye Acceso controlado a carpetas, dentro de Microsoft Defender Exploit Guard. Esta función impide que procesos no autorizados modifiquen ciertas rutas (Documentos, Escritorio, etc.).

Desde Seguridad de Windows puedes activar Protección contra ransomware > Acceso controlado a carpetas, añadir carpetas protegidas y permitir aplicaciones de confianza. A nivel corporativo, se configura mejor con GPO o Intune para asegurar que todos los equipos aplican la misma política.

Complementando esto, las buenas prácticas obligan a tener un plan sólido de copias de seguridad 3-2-1: al menos tres copias, en dos soportes distintos y una fuera de la organización o en un repositorio inmutable. Da igual lo bien que tengas el hardening, si el ransomware cifra datos y no hay backup verificado, el incidente se vuelve dramático.

Es recomendable programar copias frecuentes, probar restauraciones periódicas y asegurar que las credenciales usadas para el backup no están expuestas en las mismas estaciones que podrían verse comprometidas.

Arranque seguro, ELAM y cifrado de disco con BitLocker

Otro nivel crítico de seguridad está en el propio arranque del sistema y en la protección del disco. Aquí entran en juego UEFI, Secure Boot, TPM, ELAM y BitLocker.

Con Secure Boot activado en UEFI, el firmware solo permite cargar bootloaders firmados y validados, dificultando la instalación de bootkits que se enganchen antes del sistema operativo. ELAM (Early Launch Anti-Malware) permite registrar un driver antimalware que se carga antes que cualquier driver de terceros y clasifica qué controladores se pueden inicializar.

El arranque medido, combinado con TPM, genera un registro de qué componentes se cargan en el proceso de boot, que puede ser revisado por soluciones de seguridad para detectar manipulaciones. Esto reduce la probabilidad de que un cambio malicioso en el chain de arranque pase desapercibido.

En cuanto a datos, BitLocker ofrece cifrado completo de disco con AES, protegiendo la información si el equipo se pierde, es robado o se extrae el disco. Lo ideal es usar BitLocker con TPM y, si procede, PIN al arranque. Las GPO permiten estandarizar el algoritmo de cifrado, exigir cifrado en todas las unidades, controlar el almacenamiento de claves de recuperación y evitar configuraciones débiles.

Gestión de cuentas, privilegios y autenticación

La gestión de cuentas es otro pilar del hardening. Lo primero es desterrar malas prácticas como usar la cuenta de administrador integrada para todo o dejarla con la misma contraseña en todos los equipos. Esta cuenta debe renombrarse, deshabilitarse si es posible y gestionarse con una solución tipo LAPS, que asigna contraseñas únicas por equipo y las rota.

Igual de importante es separar cuentas de usuario y cuentas de administración. Un administrador no debería navegar por Internet ni leer correo con una cuenta con privilegios. Modelo de doble cuenta: una estándar para el día a día y otra administrativa solo para tareas de alta elevación, idealmente con restricciones para acceso web y correo.

Para accesos sensibles (VPN, accesos remotos, cambios en infraestructuras críticas, acceso a datos confidenciales) es muy recomendable exigir autenticación multifactor basada en hardware: Windows Hello for Business (PIN o biometría apoyado en TPM), llaves FIDO2, tarjetas inteligentes, etc. Esto reduce enormemente el impacto de robo de credenciales.

A nivel de protocolo, conviene forzar el uso de Kerberos y NTLMv2, deshabilitar NTLMv1 y, en la medida de lo posible, evitar mecanismos heredados. También es esencial activar la política NoLMHash para que no se almacenen hashes LM, extremadamente débiles.

Red, firewall, servicios y protocolos heredados

Un Windows bien endurecido también controla qué puede entrar y salir por la red y qué puertos de red abiertos están expuestos. El Firewall de Windows debe estar habilitado para perfiles de dominio, privado y público, con reglas explícitas tanto de entrada como de salida. Lo habitual es permitir solo el tráfico estrictamente necesario, asociado a servicios y aplicaciones conocidas.

En la capa de red conviene:

- Firmar y cifrar canales seguros entre estaciones de trabajo y controladores de dominio, evitando ataques de intermediario.

- Firmar comunicaciones SMB y deshabilitar SMBv1.

- Desactivar NetBIOS sobre TCP/IP en interfaces modernas, ya que solo aporta riesgos en entornos antiguos.

- Bloquear conexiones anónimas que permitan enumerar usuarios, shares o políticas.

También hay que pensar en interfaces de alto riesgo como FireWire o Thunderbolt, que permiten acceso DMA directo a memoria. Si se puede, se deshabilitan en UEFI o por GPO, o al menos se activa la protección DMA del kernel disponible en Windows 10/11.

En cuanto a servicios, la regla es clara: todo lo que no sea imprescindible, fuera o deshabilitado. Revisar servicios que arrancan automáticamente, roles instalados y características de Windows. Enservidores y estaciones críticas, limitar también el uso de RDP al mínimo necesario, protegido por VPN, MFA y GPO específicas que refuercen la seguridad del servicio.

Políticas de seguridad locales, MSS y eliminación de funciones innecesarias

SecPol.msc agrupa buena parte de las políticas de seguridad locales: directivas de contraseñas, bloqueo de cuentas, derechos de usuario, opciones de seguridad. Estas mismas opciones se gestionan habitualmente por GPO a nivel de dominio u OU, pero es importante tener claro qué se aplica localmente y qué viene del dominio; para auditar permisos se puede usar AccessChk y comprobar asignaciones.

Microsoft también define una serie de ajustes especiales conocidos como MSS (Microsoft Security Settings), expuestos vía plantillas administrativas adicionales en el Security Compliance Toolkit. Aunque algunos han quedado obsoletos, otros siguen proporcionando endurecimiento adicional: tiempos de expiración de conexiones, tratamiento de paquetes TCP, comportamientos por defecto de red, etc.

Una parte importante del hardening es eliminar o desactivar funciones que no se van a usar: componentes opcionales de Windows, servicios de compartición de archivos e impresoras locales, grabación de CD si no es necesaria, Telnet, FTP sin cifrar, Windows Remote Shell, características experimentales o poco usadas como Copilot en entornos corporativos donde aún no se ha valorado el riesgo, y además limpiar entradas obsoletas del registro asociadas.

Cuantas menos piezas haya en el sistema, menos superficie de ataque expones y más sencillo es mantener la configuración bajo control y auditada.

Auditoría, logging centralizado y bloqueo de enumeraciones peligrosas

No se puede defender bien lo que no se ve. Parte crítica del hardening consiste en definir una política de auditoría sólida y asegurarse de que los eventos relevantes se almacenan de forma fiable, idealmente en un repositorio central.

En Windows 10/11, las Directivas de auditoría avanzadas permiten granularidad por categorías (inicio de sesión, acceso a objetos, cambios de políticas, uso de privilegios, etc.). La recomendación es activar auditoría para operaciones críticas, configurar un tamaño adecuado de los logs y evitar que los registros sobrescriban eventos recientes sin ser archivados.

Además, es buena idea enviar los logs de los equipos a un servidor de eventos central, SIEM o solución equivalente, de forma que un atacante no pueda simplemente borrar el rastro en la propia estación comprometida. Esto facilita detectar patrones, correlacionar eventos y hacer investigaciones post-incidente.

En paralelo, hay que limitar la información que un usuario estándar puede obtener del sistema: bloquear la generación de informes RSOP por parte de usuarios no privilegiados, ocultar propiedades de seguridad de archivos y carpetas a usuarios sin necesidad, y evitar que se exponga demasiada información en la pantalla de bloqueo.

Gestión de energía, suspensión e hibernación en entornos sensibles

En equipos de usuario al uso, las funciones de suspensión, hibernación y suspensión híbrida ayudan a ahorrar energía, pero en entornos muy sensibles también pueden exponer datos: el contenido de la memoria se mantiene o se vuelca a disco en hiberfil.sys, donde pueden quedar claves de cifrado u otra información sensible.

Por eso, en escenarios de alta seguridad se acostumbra a deshabilitar estos estados de energía por GPO y configurar políticas de bloqueo de sesión estrictas (por ejemplo, bloqueo tras 15 minutos de inactividad y activación de salvapantallas protegido por contraseña). Así se reduce el riesgo de que alguien aproveche un equipo desbloqueado y desatendido.

La combinación de bloqueo automático, tiempos de inactividad razonables e inhabilitación de estados que preserven contenido de memoria es una capa más de protección física, especialmente útil en portátiles o equipos en zonas compartidas.

Aplicación de parches, versiones x64 y actualización continua

Todo este esfuerzo de configuración se queda cojo si el sistema no está correctamente parcheado. Los parches de Windows y de aplicaciones corrigen vulnerabilidades que suelen ser rápidamente explotadas en ataques de día 1 (one-day), así que es clave tener una estrategia de actualización regular, y controlar las actualizaciones automáticas inoportunas.

En entornos corporativos, esto pasa por usar WSUS, Configuration Manager o Windows Update for Business, combinados con Wake-on-LAN para aplicar actualizaciones fuera de horario. Es importante definir ventanas de mantenimiento, priorizar parches críticos y tener un procedimiento claro de rollback si un parche rompe algo esencial.

Además, conviene estandarizar en versiones x64 de Windows, que incluyen mitigaciones de seguridad adicionales (DEP de kernel basado en hardware, PatchGuard, firma obligatoria de controladores, etc.) no presentes en versiones x86. Del mismo modo, mantenerse en versiones recientes de Windows 10/11 reduce exposición a técnicas que ya han sido mitigadas en esas versiones.

Los mismos principios se aplican a aplicaciones: Office, navegadores, Java, .NET, lectores PDF, clientes de correo… todo lo que abra contenido no confiable debe estar siempre en la última versión soportada con parches, idealmente siguiendo guías de hardening específicas del proveedor (por ejemplo, líneas base de seguridad para Office o GUIs de configuración segura de navegadores).

Con todo lo anterior bien orquestado —líneas base de Microsoft, uso inteligente de SecPol y GPO, credenciales protegidas, arranque seguro, cifrado, firewall fino, control de aplicaciones, logging sólido y una disciplina estricta de parches— un Windows 11 pasa de ser un simple sistema funcional a ser un endpoint realmente endurecido, mucho más resistente a ataques cotidianos y preparado para integrarse en una estrategia de seguridad por capas dentro de la organización.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.