- ASR reduce la superficie de ataque limitando comportamientos de alto riesgo en el endpoint.

- Las reglas ASR se integran con Microsoft Defender y soportan modos de bloqueo, auditoría y advertencia.

- Su configuración centralizada vía Intune, GPO, MDM o PowerShell exige planificación y gestión de exclusiones.

- ASR es una pieza clave dentro de una estrategia más amplia de reducción de superficie de ataque y modelo Zero Trust.

Cuando empiezas a bucear en la seguridad de Windows y en todo lo que ofrece Microsoft Defender, el término ASR (Attack Surface Reduction) aparece una y otra vez. Y no es casualidad: hablamos de un conjunto de reglas y técnicas que buscan frenar los ataques antes de que siquiera tengan opción de arrancar.

En un contexto de amenazas cada vez más sofisticadas, con ransomware, scripts ofuscados, robos de credenciales y ataques sin fichero, las reglas ASR se han convertido en un componente clave de la defensa preventiva. El problema es que muchas veces son vistas como algo “mágico” y complicado, cuando en realidad tienen una lógica bastante clara si se explica con calma.

Qué es ASR (Attack Surface Reduction) y qué problema resuelve

Attack Surface Reduction, o reducción de la superficie de ataque, es un enfoque que consiste en disminuir todos aquellos puntos por los que un atacante podría entrar, moverse o ejecutar código en un entorno. En el caso concreto de Microsoft, ASR se materializa en reglas que controlan comportamientos de alto riesgo en el endpoint: ejecución de scripts, macros de Office, procesos desde USB, abuso de WMI, etc.

En términos prácticos, las reglas de ASR de Microsoft Defender para punto de conexión son políticas que dicen: “ciertas cosas que son típicas del malware no se van a permitir, aunque de vez en cuando haya aplicaciones legítimas que también las hagan”. Por ejemplo, que Word arranque PowerShell, que un script descargado desde Internet lance un ejecutable o que un proceso intente inyectar código en otro.

La idea de fondo es recortar el número de caminos por los que un ataque puede llegar a comprometer el sistema. Menos caminos disponibles, menos superficie de ataque. Esto encaja completamente con el modelo Zero Trust: asumimos que en algún punto habrá una brecha, así que reducimos todo lo posible el “radio de explosión” del incidente.

Conviene diferenciar aquí dos conceptos que muchas veces se mezclan: por un lado, la reducción de superficie de ataque como estrategia general (quitar servicios innecesarios, cerrar puertos, eliminar software sobrante, limitar permisos, etc.), y por otro, las ASR Rules de Microsoft Defender, que son un subconjunto muy específico de esa estrategia, centrado en el endpoint y en comportamientos de software.

La superficie de ataque: física, digital y humana

Cuando hablamos de superficie de ataque de una organización nos referimos a todos los puntos por donde un atacante puede meter mano: dispositivos, aplicaciones, servicios online, cuentas de usuario, APIs, redes internas, nubes externas, etc. No es solo un tema técnico, también entran en juego los errores humanos.

En la parte digital encontramos sitios web, servidores, bases de datos, endpoints, servicios en la nube y aplicaciones empresariales. Cada servicio mal configurado, cada puerto sin necesidad abierto, cada software sin parche puede ser la puerta de entrada para un exploit. Por eso muchas empresas se apoyan en herramientas EASM (External Attack Surface Management) que automatizan el descubrimiento de activos expuestos y vulnerabilidades.

En la superficie física entran en juego servidores on-premise, estaciones de trabajo, dispositivos de red y terminales. Aquí el riesgo se mitiga con controles de acceso físico, cámaras, tarjetas, cerraduras, racks cerrados y hardware reforzado. Si cualquiera puede entrar en el CPD con un USB, da igual lo buena que sea tu política lógica.

La tercera pata es la superficie asociada a la ingeniería social y al factor humano. Correos de phishing, llamadas de pretexting, webs de tipo watering hole o simples errores de los empleados que descargan contenido malicioso. Por eso la reducción de superficie de ataque también implica formación y concienciación, no solo tecnología.

ASR como pilar de seguridad preventiva y Zero Trust

En un modelo Zero Trust asumimos que la red ya está comprometida o lo estará, y lo que buscamos es que el atacante no pueda avanzar ni escalar privilegios con facilidad. Las ASR Rules encajan aquí como un guante, porque ponen puertas a los vectores más explotados, sobre todo en el endpoint.

Las reglas ASR aplican el principio de mínimo privilegio aplicado al comportamiento: no se trata solo de qué permisos tiene una cuenta, sino de qué acciones puede llevar a cabo una aplicación concreta. Por ejemplo, Office puede seguir editando documentos sin problema, pero ya no puede lanzar procesos secundarios o crear ejecutables en disco alegremente.

Este tipo de control conductual es especialmente potente frente a amenazas polimórficas y ataques sin fichero. Aunque el malware cambie de firma o de hash constantemente, la mayoría sigue necesitando hacer las mismas cosas: ejecutar scripts, inyectar código en procesos, tocar LSASS, abusar de WMI, escribir controladores vulnerables, etc. ASR se centra justo en esos patrones.

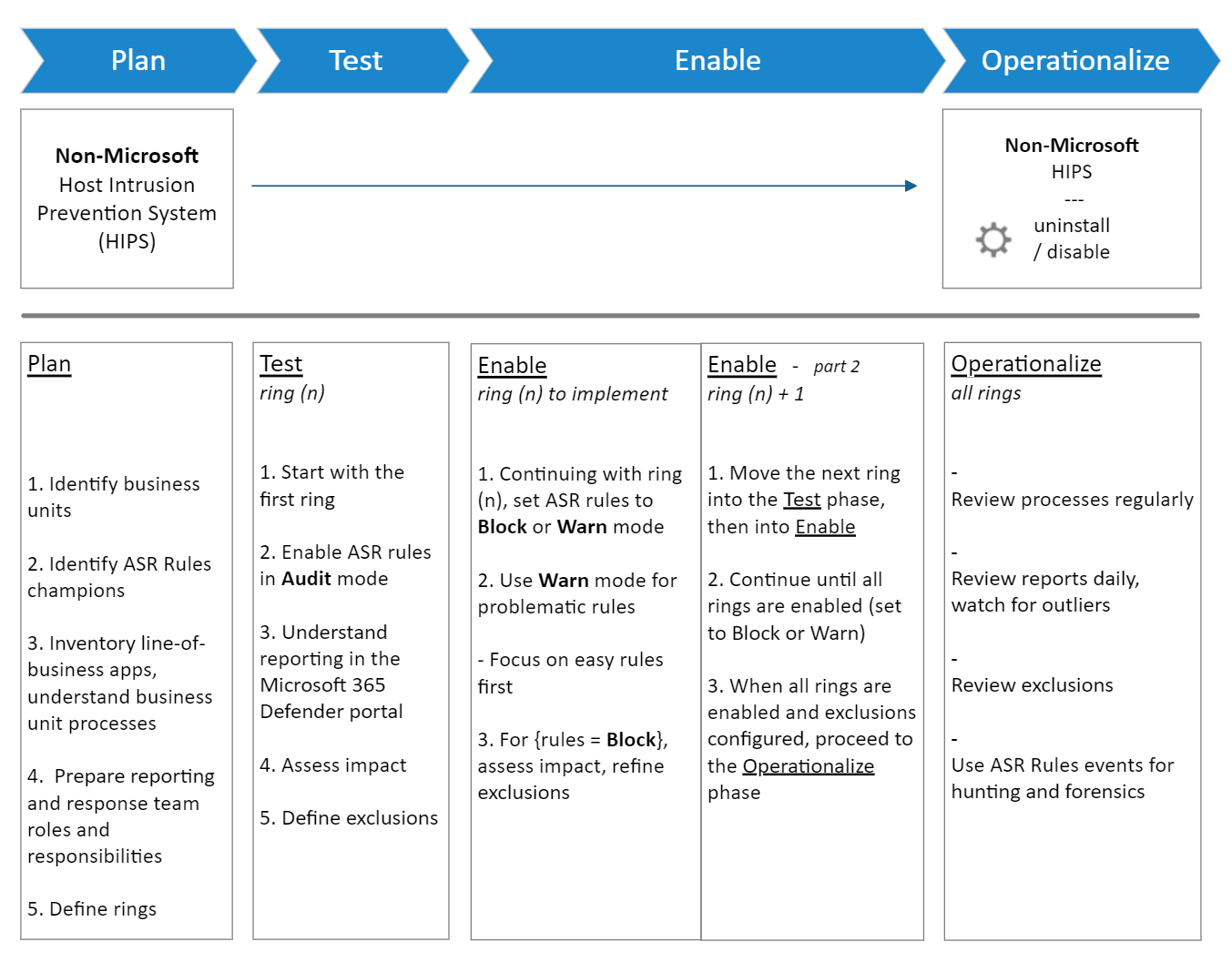

Además, las reglas se pueden ejecutar en distintos modos: bloqueo, auditoría o advertencia. Eso permite una adopción progresiva, empezando por observar su impacto (modo auditoría), luego avisar al usuario (advertencia) y finalmente bloquear sin piedad cuando ya hemos ajustado exclusiones.

Requisitos previos y sistemas operativos compatibles

Para sacar todo el jugo a las reglas ASR en Microsoft Defender es importante que la base esté bien montada. En la práctica, necesitas que Microsoft Defender Antivirus sea el antivirus principal, ejecutándose en modo activo, no pasivo, y con la protección en tiempo real encendida.

Muchas reglas, sobre todo las más avanzadas, requieren tener Cloud-Delivered Protection activa y conectividad con los servicios de Microsoft en la nube. Esto es clave para funciones que dependen de reputación, prevalencia o heurísticas en la nube, como la regla de “ejecutables que no cumplen criterios de prevalencia, edad o lista de confianza” o la de “protección avanzada contra ransomware”.

Aunque las reglas ASR no exigen estrictamente una licencia Microsoft 365 E5, sí es muy recomendable contar con E5 o licencias equivalentes si quieres tener las capacidades avanzadas de administración, monitorización, análisis, reportes y flujos de trabajo integrados en Microsoft Defender para punto de conexión y en el portal de Microsoft Defender XDR.

Si trabajas con licencias como Windows Professional o Microsoft 365 E3 sin esas funciones avanzadas, aún puedes usar ASR, pero tendrás que tirar más de Visor de eventos, registros de Microsoft Defender Antivirus y soluciones propias de monitorización y reporting (reenvío de eventos, SIEM, etc.). En todos los casos es esencial revisar la lista de sistemas operativos soportados, ya que las diferentes reglas tienen requisitos mínimos de Windows 10/11 y versiones de servidor.

Modos de las reglas ASR y evaluación previa

Cada regla ASR se puede configurar en cuatro estados: no configurada/deshabilitada, bloquear, auditoría o advertencia. Estos estados también se representan con códigos numéricos (0, 1, 2 y 6 respectivamente) que se usan en GPO, MDM, Intune y PowerShell.

El modo Bloquear activa la regla y detiene directamente el comportamiento sospechoso. El modo Auditoría registra los eventos que habrían sido bloqueados, pero deja que la acción continúe, lo que permite evaluar el impacto en las aplicaciones de negocio antes de “apretar” la seguridad.

El modo Advertencia (Warn) es una especie de punto intermedio: la regla se comporta como de bloqueo, pero el usuario ve un cuadro de diálogo indicando que se ha bloqueado contenido y se le da la opción de desbloquear temporalmente durante 24 horas. Pasado ese plazo, el mismo patrón volverá a ser bloqueado salvo que el usuario lo vuelva a permitir.

El modo de advertencia solo está soportado a partir de Windows 10 versión 1809 (RS5) en adelante. En versiones anteriores, si configuras una regla en modo advertencia, en realidad se comportará como bloque. Además, hay algunas reglas concretas que no admiten el modo advertencia cuando se configuran vía Intune (aunque sí vía Directiva de grupo).

Antes de llegar al bloqueo se recomienda encarecidamente usar el modo auditoría y apoyarse en la Administración de vulnerabilidades de Microsoft Defender, donde puedes ver el impacto previsto de cada regla (porcentaje de dispositivos afectados, potencial afectación a usuarios, etc.). A partir de los datos de auditoría podrás decidir qué reglas activar en modo bloqueo, en qué grupos piloto y qué exclusiones necesitas.

Reglas ASR por tipo: reglas de protección estándar y otras reglas

Microsoft clasifica las reglas ASR en dos grupos: por un lado las reglas de protección estándar, que son las que recomienda activar casi siempre porque tienen muy poco impacto en la usabilidad, y por otro, el resto de reglas que suelen requerir una fase de prueba más cuidadosa.

Entre las reglas de protección estándar destacan, por ejemplo, “Bloquear el abuso de controladores firmados vulnerables explotados”, “Bloquear el robo de credenciales del subsistema de autoridad de seguridad local (lsass.exe)” o “Bloquear la persistencia a través de suscripciones de eventos WMI”. Estas apuntan directamente a técnicas habituales de escalada de privilegios, evasión de defensas y persistencia.

El resto de reglas, aunque muy poderosas, tienen más posibilidades de chocar con aplicaciones empresariales que hacen un uso intenso de scripts, macros, procesos secundarios o herramientas de administración remota. Aquí entran todas las que afectan a Office, Adobe Reader, PSExec, WMI remoto, scripts ofuscados, ejecución desde USB, WebShells, etc.

Para cada regla, Microsoft documenta un nombre de Intune, posible nombre en Configuration Manager, GUID único, dependencias (AMSI, Cloud Protection, RPC…) y tipos de eventos que se generan en la búsqueda avanzada (por ejemplo, AsrObfuscatedScriptBlocked, AsrOfficeChildProcessAudited, etc.). Estos GUID son los que tendrás que usar en GPO, MDM y PowerShell para activar, desactivar o cambiar el modo.

Descripción detallada de las principales reglas ASR

Las reglas ASR cubren un abanico muy amplio de vectores de ataque. A continuación se resumen las más relevantes y qué bloquea exactamente cada una, basándonos en la referencia oficial y en experiencias prácticas.

Bloquear el abuso de controladores firmados vulnerables explotados

Esta regla impide que una aplicación con privilegios suficientes escriba en disco controladores firmados pero vulnerables que los atacantes puedan cargar después para conseguir acceso al kernel y deshabilitar o eludir soluciones de seguridad. No bloquea la carga de controladores vulnerables que ya estuvieran presentes, pero sí corta uno de los caminos típicos para introducirlos.

Se identifica con el GUID 56a863a9-875e-4185-98a7-b882c64b5ce5 y genera eventos de tipo AsrVulnerableSignedDriverAudited y AsrVulnerableSignedDriverBlocked en la búsqueda avanzada de Microsoft Defender.

Impedir que Adobe Reader cree procesos secundarios

El objetivo de esta regla es evitar que Adobe Reader sirva como trampolín para descargar y lanzar payloads. Bloquea la creación de procesos secundarios desde Reader, protegiendo frente a exploits en PDFs y técnicas de ingeniería social que se apoyan en este visor.

Su GUID es 7674ba52-37eb-4a4f-a9a1-f0f9a1619a2c, y puede generar eventos AsrAdobeReaderChildProcessAudited y AsrAdobeReaderChildProcessBlocked. Depende de que Microsoft Defender Antivirus esté operativo.

Impedir que todas las aplicaciones de Office creen procesos secundarios

Esta regla prohíbe que Word, Excel, PowerPoint, OneNote y Access generen procesos secundarios. Es una forma directa de cortar muchos ataques basados en macros que lanzan PowerShell, CMD u otras herramientas del sistema para ejecutar código malicioso.

El GUID asociado es d4f940ab-401b-4efc-aadc-ad5f3c50688a. En escenarios reales, algunas aplicaciones de negocio legítimas también usan este patrón (por ejemplo, para abrir un símbolo del sistema o aplicar cambios en el Registro), así que es imprescindible probarla antes en modo auditoría.

Bloquear el robo de credenciales de LSASS

Esta regla protege el proceso lsass.exe frente a accesos indebidos de otros procesos, reduciendo la superficie de ataque para herramientas tipo Mimikatz, que intentan extraer hashes, contraseñas en texto claro o tickets de Kerberos.

Comparte filosofía con Microsoft Defender Credential Guard; si tienes Credential Guard ya activado, la regla añade poco, pero es muy útil en entornos donde no puedes habilitarlo por incompatibilidades con drivers o software de terceros. Su GUID es 9e6c4e1f-7d60-472f-ba1a-a39ef669e4b2.

Bloquear contenido ejecutable procedente de cliente de correo y correo web

Aquí entramos en una regla muy alineada con los ataques de phishing. Lo que hace es impedir que ejecutables, scripts y archivos comprimidos descargados o adjuntos desde clientes de correo y webmail se ejecuten directamente. Se aplica sobre todo a Outlook, Outlook.com y proveedores de correo web populares, y es especialmente útil en combinación con otras protecciones de correo y con la configuración segura del navegador.

Su GUID es be9ba2d9-53ea-4cdc-84e5-9b1eeee46550 y genera eventos como AsrExecutableEmailContentAudited y AsrExecutableEmailContentBlocked. Es especialmente útil en combinación con otras protecciones de correo.

Impedir que ejecutables se ejecuten si no cumplen criterios de prevalencia, edad o lista de confianza

Esta regla bloquea la ejecución de binarios (.exe, .dll, .scr, etc.) que no sean suficientemente frecuentes, antiguos o confiables según los datos de reputación de Microsoft en la nube. Es muy potente contra malware nuevo, pero puede ser sensible en entornos con mucho software interno o poco habitual.

El GUID es 01443614-cd74-433a-b99e-2ecdc07bfc25 y depende explícitamente de Cloud Protection. De nuevo, es un claro caso de regla que conviene empezar en modo auditoría y luego pasar a bloqueo con cuentagotas.

Bloquear la ejecución de scripts potencialmente ofuscados

El código ofuscado es pan de cada día tanto para atacantes como, a veces, para desarrolladores legítimos. Esta regla analiza características sospechosas en scripts ofuscados de PowerShell, VBScript, JavaScript o macros y bloquea aquellos con alta probabilidad de ser maliciosos.

Su GUID es 5beb7efe-fd9a-4556-801d-275e5ffc04cc y usa AMSI (Antimalware Scan Interface) y protección en la nube para decidir. Es una de las reglas más efectivas frente a campañas modernas basadas en scripts.

Impedir que JavaScript o VBScript inicien ejecutables descargados

Esta regla se centra en el patrón típico de descargador: un script en JS o VBS baja un binario desde Internet y lo ejecuta. Lo que hace ASR aquí es impedir justo ese paso de lanzamiento del ejecutable descargado.

Su GUID es d3e037e1-3eb8-44c8-a917-57927947596d, se apoya también en AMSI y es especialmente crucial en escenarios donde se siguen usando tecnologías antiguas o scripts en el navegador o en el escritorio.

Impedir que las aplicaciones de Office creen contenido ejecutable

Otra técnica habitual es usar Office para escribir componentes maliciosos en disco que se mantengan después del reinicio (por ejemplo, un ejecutable o DLL persistente). Esta regla frena que Office guarde ese tipo de contenido ejecutable o acceda a él para lanzarlo.

El GUID es 3b576869-a4ec-4529-8536-b80a7769e899 y depende de Microsoft Defender Antivirus y RPC. Es muy eficaz para cortar las cadenas de infección basadas en macros que descargan payloads persistentes.

Impedir que las aplicaciones de Office inserten código en otros procesos

Aquí se evita que Office utilice técnicas de process injection, es decir, inyectar código en otros procesos para camuflar la actividad maliciosa. Microsoft no conoce usos de negocio legítimos de este patrón, por lo que es una regla bastante segura de activar en la mayoría de entornos.

Su GUID es 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84. No obstante, se han documentado aplicaciones concretas que chocan con esta regla, por lo que si aparece ruido en el entorno conviene revisar compatibilidades.

Impedir que aplicaciones de comunicación de Office creen procesos secundarios

Orientada sobre todo a Outlook y otros productos de comunicación de Office, esta regla bloquea la creación de procesos secundarios desde el cliente de correo, mitigando ataques que explotan vulnerabilidades en reglas de Outlook, formularios o correos maliciosos para ejecutar código.

Su GUID es 26190899-1602-49e8-8b27-eb1d0a1ce869 y ayuda a cerrar un vector muy apetecible para campañas de phishing dirigidas.

Bloquear la persistencia a través de suscripciones de eventos WMI

Muchas amenazas “fileless” se apoyan en WMI para lograr persistencia sin dejar rastros claros en disco. Esta regla bloquea la creación de suscripciones de eventos WMI maliciosas que podrían relanzar código cada vez que se cumpla una condición.

Su GUID es e6db77e5-3df2-4cf1-b95a-636979351e5b y no admite exclusiones de archivos o carpetas, precisamente para evitar que se abuse de ellas.

Bloquear procesos creados desde comandos PSExec y WMI

PsExec y WMI son herramientas legítimas de administración remota, pero también se usan constantemente para movimiento lateral y propagación de malware. Esta regla impide que los procesos que se originan desde comandos PSExec o WMI se ejecuten, reduciendo ese vector.

El GUID es d1e49aac-8f56-4280-b9ba-993a6d77406c. Es una de esas reglas donde la coordinación con administradores y equipos de operaciones es clave para no cargarte procesos de gestión remota legítimos.

Bloquear reinicios en modo seguro iniciados por comandos

En modo seguro, muchas soluciones de seguridad quedan deshabilitadas o muy limitadas. Algunos ransomware abusan de comandos como bcdedit o bootcfg para reiniciar en safe mode y cifrar sin mucha resistencia. Esta regla corta esa posibilidad, permitiendo seguir accediendo al modo seguro solo a través del entorno de recuperación manual.

Su GUID es 33ddedf1-c6e0-47cb-833e-de6133960387 y genera eventos como AsrSafeModeRebootBlocked o AsrSafeModeRebootWarnBypassed.

Bloquear procesos no firmados o no confiables desde USB

Aquí se controla una vía de entrada clásica: las unidades USB y tarjetas SD. Con esta regla, los ejecutables no firmados o no confiables que se ejecuten desde estos medios quedan bloqueados. Se aplica a binarios como .exe, .dll, .scr, etc.

El GUID es b2b3f03d-6a65-4f7b-a9c7-1c7ef74a9ba4 y es especialmente útil en entornos donde hay riesgo de uso de USB no controlados.

Bloquear el uso de herramientas del sistema copiadas o suplantadas

Muchos ataques intentan copiar o imitar herramientas del sistema de Windows (como cmd.exe, powershell.exe, regsvr32.exe, etc.) para confundirse con procesos legítimos. Esta regla bloquea la ejecución de ejecutables identificados como copias o impostores de dichas herramientas.

Su GUID es c0033c00-d16d-4114-a5a0-dc9b3a7d2ceb y produce eventos como AsrAbusedSystemToolBlocked. Es un buen complemento a otras técnicas de control de aplicaciones.

Bloquear la creación de WebShell en servidores

Los WebShells son scripts especialmente diseñados para ofrecer al atacante control remoto sobre un servidor, permitiéndole ejecutar comandos, subir ficheros, exfiltrar datos, etc. Esta regla, orientada a servidores y roles como Exchange, bloquea la creación de estos scripts maliciosos.

El GUID es a8f5898e-1dc8-49a9-9878-85004b8a61e6 y está pensado para endurecer específicamente servidores expuestos.

Bloquear llamadas API Win32 desde macros de Office

Probablemente una de las reglas más efectivas contra malware de macros. Bloquea que el código VBA de Office importe y llame a APIs Win32, algo muy utilizado para cargar shellcode en memoria, manipular procesos, acceder a memoria, etc.

Su GUID es 92e97fa1-2edf-4476-bdd6-9dd0b4dddc7b y se apoya en AMSI. En la práctica, corta de raíz muchas plantillas de malware en Word y Excel que se basan en estas llamadas para ejecutar código arbitrario.

Uso de protección avanzada contra ransomware

Esta regla añade una capa adicional de protección basada en heurística de cliente y nube para detectar comportamientos compatibles con ransomware. Tiene en cuenta factores como reputación, firma digital o prevalencia para decidir si un archivo se parece más a un ransomware que a un programa legítimo.

Su GUID es c1db55ab-c21a-4637-bb3f-a12568109d35, y aunque intenta minimizar falsos positivos, tiende a pecar de prudente para no dejar pasar un cifrador real.

Métodos de configuración: Intune, MDM, Configuration Manager, GPO y PowerShell

Las reglas de reducción de superficie de ataque se pueden configurar de varias maneras en función de cómo administres tu parque de dispositivos. La recomendación general de Microsoft es usar plataformas de administración de nivel empresarial (Intune o Configuration Manager), ya que sus políticas tienen prioridad sobre GPO o configuraciones locales de PowerShell al arrancar el sistema.

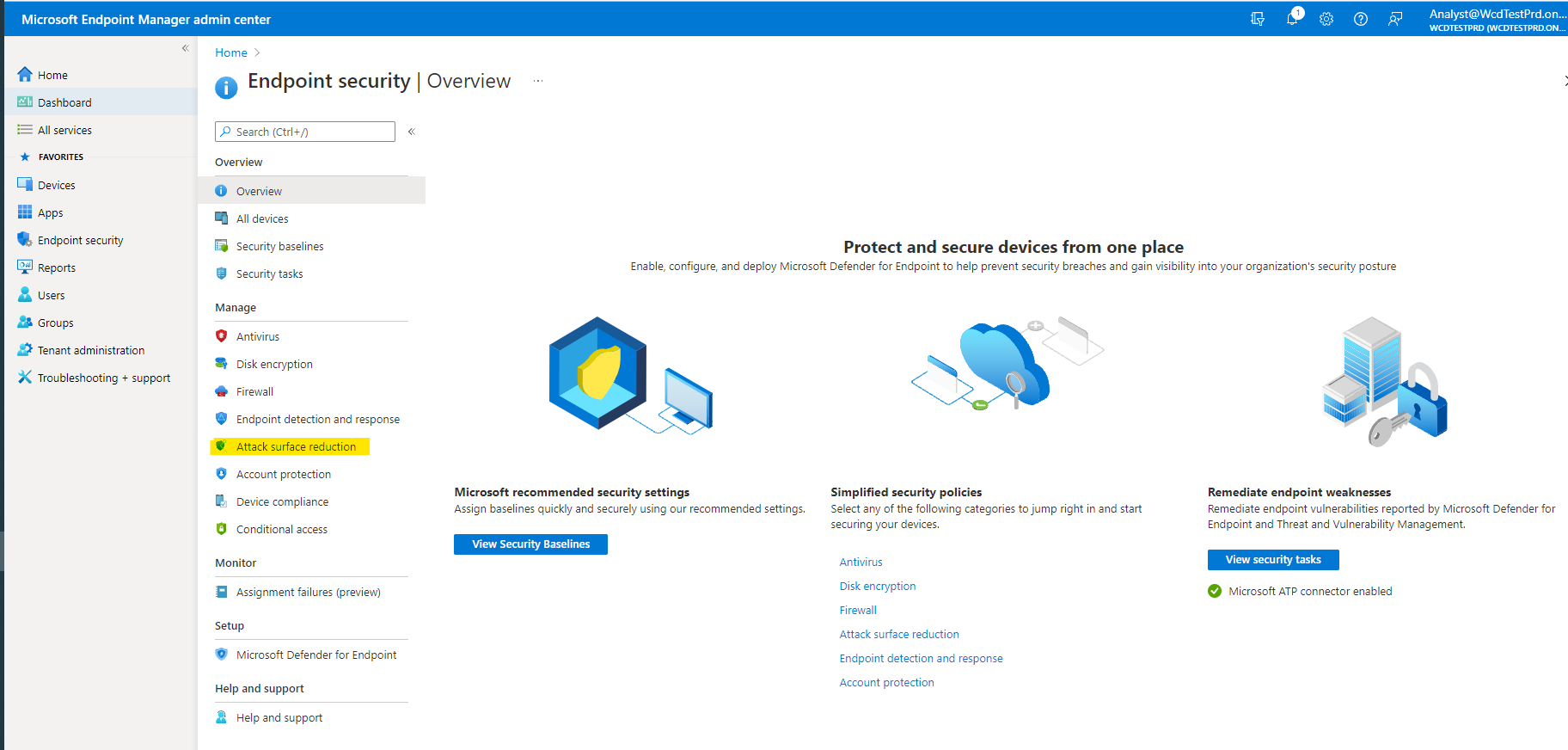

Con Microsoft Intune tienes tres enfoques: la directiva de seguridad de punto de conexión específica para ASR, los perfiles de configuración de dispositivos (Endpoint Protection) y los perfiles personalizados usando OMA-URI para definir reglas por GUID y estado. En todos los casos puedes añadir exclusiones de archivos y carpetas directamente o importarlas desde un CSV.

En entornos MDM genéricos se usa el CSP ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules para definir una matriz de GUID=Estado, separada por barras verticales. Por ejemplo, puedes combinar varias reglas asignando 0, 1, 2 o 6 según quieras deshabilitar, bloquear, auditar o advertir. Las exclusiones se gestionan con el CSP ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions.

Con Microsoft Configuration Manager puedes crear políticas de Windows Defender Exploit Guard orientadas a “Reducción de superficie de ataque”, seleccionar qué reglas quieres bloquear o auditar y desplegarlas a colecciones específicas de dispositivos.

La Directiva de grupo permite configurar ASR vía plantillas administrativas, navegando a los nodos de Microsoft Defender Antivirus y “Reducción de superficie de ataque”. Allí se habilita la política de “Configurar reglas de reducción de superficie expuesta a ataques” e introduces los GUID con su estado correspondiente. Otra GPO adicional permite definir exclusiones de archivos y rutas.

Por último, PowerShell es la vía más directa y útil para pruebas puntuales o scripts de automatización. Cmdlets como Set-MpPreference y Add-MpPreference permiten habilitar, auditar, advertir o deshabilitar reglas individuales, además de gestionar la lista de exclusiones con -AttackSurfaceReductionOnlyExclusions. Eso sí, si hay GPO o Intune de por medio, sus ajustes prevalecen.

Exclusiones, conflictos de directivas y notificaciones

Casi todas las reglas ASR permiten excluir archivos y carpetas para evitar bloquear aplicaciones legítimas que, por diseño, realizan comportamientos similares al malware. Es una herramienta potente, pero que hay que usar con precisión quirúrgica: exclusiones demasiado amplias pueden dejar agujeros serios.

Cuando se aplican políticas desde MDM e Intune que entran en conflicto, la configuración de Directiva de grupo tiene prioridad si existe. Además, las reglas ASR admiten un comportamiento de combinación de directivas: se construye un superconjunto con la configuración no conflictiva, y las entradas en conflicto se omiten para ese dispositivo.

Cada vez que se dispara una regla en modo bloque, el usuario ve una notificación del sistema explicando que se ha bloqueado una operación por motivos de seguridad. Estas notificaciones se pueden personalizar con detalles de la empresa e información de contacto. Para algunas reglas y estados, también se generan alertas de EDR y notificaciones internas visibles en el portal de Microsoft Defender.

No todas las reglas respetan las exclusiones de antivirus de Microsoft Defender ni los indicadores de compromiso (IOC) configurados en Defender para endpoint. Por ejemplo, la regla de bloqueo de robo de credenciales de LSASS o la de inserción de código desde Office no tienen en cuenta ciertos IOCs, precisamente para mantener su robustez.

Monitorización de eventos ASR: portal, búsqueda avanzada y Visor de eventos

La monitorización es clave para que ASR no sea una caja negra. Defender para punto de conexión proporciona informes detallados de eventos y bloqueos relacionados con las reglas ASR, que se pueden consultar tanto en el portal de Microsoft Defender XDR como a través de la búsqueda avanzada.

La búsqueda avanzada permite lanzar consultas sobre la tabla DeviceEvents, filtrando por tipos de acción que empiezan por “Asr”. Por ejemplo, la consulta básica DeviceEvents | where ActionType startswith 'Asr' te muestra los eventos relacionados con ASR agrupados por proceso y por hora, ya que se normaliza a una instancia única por hora para reducir volumen.

En entornos sin E5 o sin acceso a estas capacidades, siempre queda la opción de revisar los registros de Windows en Visor de eventos. Microsoft proporciona vistas personalizadas (como el archivo cfa-events.xml) que filtran los eventos relevantes, con identificadores como 5007 (cambios de configuración), 1121 (regla en modo bloqueo) y 1122 (regla en modo auditoría).

Para despliegues híbridos, es bastante habitual reenviar estos eventos a un SIEM o plataforma de logging centralizada, correlacionarlos con otros indicadores y disparar alertas personalizadas cuando determinadas reglas empiezan a generar demasiados eventos en un segmento concreto de la red.

Reducción de la superficie de ataque más allá de ASR: estrategias, tecnologías y retos

Aunque las reglas ASR son una pieza muy importante, la reducción de la superficie de ataque como estrategia global va mucho más allá del endpoint. Implica mapear todos los activos y puntos de entrada, eliminar servicios innecesarios, segmentar redes, aplicar controles de acceso estrictos, endurecer sistemas, mantener configuraciones seguras y proteger la nube y las APIs.

Las organizaciones suelen arrancar por un inventario completo de dispositivos, software, cuentas y conexiones. Después, se identifican servicios y aplicaciones no usados, se desinstalan, se cierran puertos de red y se desactivan funciones que no aportan valor. Esto simplifica el entorno y reduce la cantidad de “puertas” que hay que vigilar.

La parte de control de acceso es crítica: aplicación del principio de mínimo privilegio, contraseñas robustas, autenticación multifactor, revocación rápida de accesos cuando alguien cambia de rol o abandona la organización, y monitorización de intentos de inicio de sesión sospechosos.

En la nube, la superficie de ataque crece con cada nuevo servicio, API o integración. Configuraciones erróneas en almacenamiento, roles excesivamente amplios, cuentas huérfanas o valores por defecto inseguros son problemas frecuentes. Aquí entran en juego auditorías periódicas de configuración, cifrado de datos en reposo y en tránsito, segmentación de redes virtuales y revisiones continuas de permisos.

Para apoyar todo esto, se usan tecnologías como herramientas de descubrimiento y mapeo de activos, escáneres de vulnerabilidades, sistemas de control de acceso, plataformas de gestión de configuración y herramientas de seguridad de red (firewalls, IDS/IPS, NDR, etc.). Soluciones como SentinelOne, por ejemplo, combinan protección del endpoint, análisis de comportamiento y respuesta automatizada para reducir aún más la superficie de ataque efectiva.

Los retos no son pocos: dependencias complejas entre sistemas, presencia de aplicaciones heredadas que no soportan medidas modernas, rapidez del cambio tecnológico, limitaciones de recursos y el eterno conflicto entre seguridad y productividad. Encontrar el equilibrio correcto exige entender muy bien el negocio y priorizar activos y procesos críticos.

Con todo este contexto, las reglas ASR se convierten en una de las herramientas más eficaces para acotar el terreno de juego del atacante en el endpoint. Bien planificadas (empezando por auditoría), afinadas con exclusiones ajustadas y monitorizadas con atención, permiten que un error de usuario, un exploit puntual o un USB malicioso no se traduzcan automáticamente en un incidente crítico, ayudando a mantener una superficie de ataque más pequeña, manejable y, sobre todo, mucho más difícil de explotar.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.