- SSO permite un acceso único a múltiples aplicaciones y se refuerza con MFA y políticas basadas en riesgo.

- Protocolos clave: SAML, OAuth 2.0, OpenID Connect, Kerberos y JWT; LDAP actúa como directorio.

- En Microsoft Entra ID hay SSO federado, basado en contraseña, vinculado o deshabilitado, según la app.

- SSO no es Active Directory: AD gestiona identidades; SSO orquesta accesos entre servicios.

El inicio de sesión único, más conocido como SSO, se ha convertido en una pieza esencial en la experiencia digital moderna. Permite que una persona se identifique una sola vez y, a partir de ahí, acceda a múltiples aplicaciones sin repetir credenciales. La comodidad es enorme y, bien implementado, también eleva el listón de la seguridad.

Ahora bien, no todo es coser y cantar: si una cuenta SSO cae en manos equivocadas, el intruso podría entrar en un gran número de servicios. Por eso, el SSO exige contraseñas robustas, buenas prácticas de custodia y, sobre todo, autenticación multifactor para cerrar puertas adicionales a los atacantes.

Qué es SSO y por qué importa

SSO es un método de autenticación mediante el cual un usuario inicia sesión una sola vez y obtiene acceso a varios sistemas relacionados pero independientes. La idea es sencilla: menos contraseñas que recordar, menos fricción y una experiencia más fluida en aplicaciones y sitios. Un ejemplo típico es el ecosistema de Google, donde un inicio de sesión puede abrir el paso a servicios como Gmail o YouTube sin repetir credenciales.

Este enfoque encaja dentro de marcos de administración de identidad y acceso, y muy a menudo se integra con modelos de identidad federada. El resultado es una experiencia unificada que, si se diseña con cabeza, mejora la productividad sin bajar la guardia en seguridad.

Cómo funciona: SP, IdP y el flujo básico

En SSO entran en juego dos actores principales: el proveedor de servicios, que es la aplicación o sitio al que queremos entrar, y el proveedor de identidad, que autentica a la persona usuaria. La confianza entre ambas partes, orquestada mediante estándares y tokens, es el núcleo del modelo.

- La persona accede a una aplicación o sitio que actúa como proveedor de servicios.

- Ese proveedor envía una petición o token de autenticación al proveedor de identidad.

- El sistema de identidad responde con la información necesaria para confirmar la autenticación SSO.

- Cuando corresponde, se solicita al usuario que se identifique y complete los factores requeridos.

- Una vez validadas las credenciales, se concede acceso y se extiende esa sesión a otras aplicaciones conectadas sin nuevos inicios

Conviene remarcar que los servicios SSO no suelen almacenar la identidad completa por sí mismos; en general, cotejan credenciales con un servicio de administración de identidad subyacente y emiten o verifican tokens.

Riesgos del SSO y cómo mitigarlos

El riesgo principal es el efecto dominó: con unas credenciales comprometidas, un atacante podría entrar a varias aplicaciones a la vez. La primera defensa consiste en contraseñas largas y complejas, bien protegidas allí donde se guarden.

A ello se suma la recomendación casi unánime de la industria: 2FA o MFA. Sumar un factor adicional, como un código en el móvil, un lector de huellas USB o un documento de identidad, reduce drásticamente la exposición a credenciales robadas.

SSO y autenticación multifactor: aliados naturales

SSO simplifica el acceso, y la autenticación multifactor añade capas de verificación que bloquean accesos no autorizados. Combinarlos ofrece una postura de seguridad mucho más sólida con impacto mínimo en la experiencia de usuario.

Identidad federada, SSO y same sign on

Gestión de identidades federadas

La federación de identidades permite a aplicaciones de distintos proveedores compartir y validar identidades a través de un marco común. Esto hace posible que alguien inicie sesión en una aplicación y después acceda a otras sin relogin cuando existe confianza entre dominios.

SSO frente a federación de identidades

La federación es un paraguas más amplio para administrar y autenticar identidades entre dominios y proveedores. SSO es una funcionalidad concreta dentro de ese marco, que puede limitarse a servicios de un único proveedor o aprovecharse entre múltiples.

Same sign on o mismas credenciales

El concepto same sign on alude a utilizar las mismas credenciales sincronizadas en distintos dispositivos, como si fuera un gestor de contraseñas que rellena accesos. No es lo mismo que SSO porque exige iniciar sesión en cada aplicación, aunque con idénticas credenciales.

SSO frente a same sign on

En SSO basta una autenticación inicial para saltar entre servicios afines; en same sign on el usuario repite el inicio cada vez, usando las mismas claves. En la práctica, SSO reduce prompts y centraliza la verificación; same sign on estandariza credenciales pero no elimina relogins.

Protocolos y tecnologías clave

SAML

Este lenguaje basado en XML describe cómo empaquetar y transportar afirmaciones de autenticación y autorización entre un proveedor de identidad y un proveedor de servicios. SAML es popular en entornos corporativos y resulta muy útil para aplicaciones de Internet que hablen el mismo estándar.

Por sí solo, SAML no garantiza la integridad del mensaje; se apoya en mecanismos complementarios como firmas digitales para asegurar que el contenido no se ha modificado. De ahí la importancia de implementar firmas y validación rigurosa de las aserciones.

Kerberos

Nacido en el MIT dentro del Proyecto Athena, Kerberos define una arquitectura completa de autenticación y autorización basada en criptografía simétrica. Empezó con cifrado DES y hoy adopta AES, ofreciendo claves más largas y rondas que refuerzan la seguridad.

Su naturaleza de clave simétrica requiere un tercero de confianza que gestione claves y tickets, lo que encaja como un guante en redes corporativas, LAN y VPN. En Internet abierta se usa menos, y en entornos Microsoft es la opción por defecto frente a NTLM.

OAuth 2.0

Es un marco de autorización, no de autenticación, pensado para que una aplicación cliente acceda a recursos protegidos en nombre del usuario. Intervienen el cliente, un servidor de autorización que emite tokens y el servidor de recursos que valida esos tokens.

Los permisos pueden ajustarse según contexto o tipo de dispositivo, variando alcance y privilegios. Por ejemplo, un televisor inteligente no suele necesitar el mismo nivel de acceso que un portátil.

OpenID Connect

OIDC añade gestión de identidad sobre OAuth, utilizando JSON y servicios REST para resultar nativo de Internet. Emplea criptografía de clave pública y tokens web JSON, lo que facilita la integración y la verificación a gran escala.

JWT

Los tokens web JSON son compactos, firmados y adecuados para enviarse en cabeceras y URLs. Proporcionan un id token tras autenticación y tokens de acceso para recursos, con validación basada en certificados X.509.

Los JWT no están cifrados por defecto, por lo que deben circular por conexiones seguras y no deben incluir datos sensibles. Este patrón encaja con arquitecturas REST donde el estado viaja en cada petición.

LDAP

El protocolo ligero de acceso a directorios nació para localizar recursos en una red local y almacenar atributos de usuarios y grupos. No es idóneo para uso general en Internet y su autenticación por defecto es débil sin proteger con TLS.

Permite ampliar datos de empleados y pertenencias, pero no gestiona con soltura autorizaciones muy detalladas. Hoy se combina con otras capas para cubrir necesidades de control de acceso más finas.

Autenticación con tarjeta inteligente y passkeys

Los sistemas de tarjeta inteligente y las passkeys se apoyan en criptografía de clave pública, donde una clave privada segura en el dispositivo firma operaciones y una clave pública se comparte para validar. Los dispositivos modernos integran TPM, Secure Enclave o equivalentes como Android Knox para custodiar claves.

Si se pierde un dispositivo y el atacante conoce la contraseña del propietario, la mera criptografía no evitará el uso del equipo. Las tarjetas inteligentes permiten llevar un par de claves reutilizable entre dispositivos mediante lector o NFC. En el mundo de las passkeys, ya hay plataformas que ofrecen SDK y componentes para integrarlas con SSO en muy poco tiempo.

SSO en la nube y en local con Microsoft Entra ID

En Microsoft Entra ID, la opción de SSO varía según cómo se autentique la aplicación. Lo ideal es planificar la estrategia antes de crear o incorporar aplicaciones y utilizar el portal de aplicaciones para una gestión más sencilla.

Federado

Cuando se configura SSO entre distintos proveedores de identidad hablamos de federación. Es la modalidad más completa, basada en protocolos como SAML 2.0, WS Federation u OpenID Connect. En este esquema, Microsoft Entra autentica al usuario con su propia cuenta y la aplicación confía en ese resultado.

Hay situaciones en las que la opción de SSO no aparece en una aplicación empresarial: si la app se ha registrado mediante el apartado de registros de aplicaciones, la autenticación se configura con OpenID Connect y la opción puede no mostrarse en la navegación de aplicaciones empresariales. En ese caso, OIDC se apoya en OAuth 2.0 para autorizar sin exponer credenciales. Además, no estará disponible cuando la app resida en otro inquilino o cuando la cuenta no tenga permisos suficientes como administrador de aplicaciones en la nube, administrador de aplicaciones o propietario de la entidad de servicio.

Basado en contraseña

Las aplicaciones locales pueden optar por SSO basado en contraseñas, especialmente cuando usan Application Proxy. Tras el primer acceso con usuario y clave, el sistema reproduce de forma segura las credenciales mediante extensión del navegador o app móvil. Es útil cuando se quiere aprovechar el inicio de sesión existente en la aplicación y permitir a un administrador gestionar contraseñas sin que el usuario las conozca.

Vinculado

El inicio de sesión vinculado sirve para dar una experiencia coherente durante una migración. Permite publicar enlaces a diferentes aplicaciones en el portal, aunque no ofrece SSO real a través de Microsoft Entra. En este caso, no se pueden aplicar MFA ni acceso condicional a la app vinculada, y es necesario que exista una cuenta en la aplicación destino, aprovisionada de forma automática o manual.

Deshabilitado

Cuando el SSO está deshabilitado, los usuarios pueden tener que autenticarse dos veces, primero en Microsoft Entra y luego en la aplicación. Es una opción válida si todavía no se va a integrar la app, se están haciendo pruebas o se quiere forzar autenticación en una aplicación local que no la requería. Ojo: si la app usa SAML iniciado por el proveedor de servicios y se deshabilita SSO, los usuarios podrían seguir iniciando fuera del portal de aplicaciones; para impedirlo, hay que desactivar la capacidad de inicio de sesión del usuario.

Para apps en la nube, conviene optar por protocolos de federación. En entornos locales, Application Proxy facilita el acceso remoto y la publicación segura. La elección del método dependerá de dónde se hospeda la app, cómo enruta el tráfico y qué protocolos soporta.

Experiencia de usuario y portal de aplicaciones

La mayoría de usuarios quiere entrar y ponerse a trabajar sin pensar en protocolos. El portal de aplicaciones, conocido como Mis aplicaciones, centraliza accesos y reduce la necesidad de introducir contraseñas continuamente.

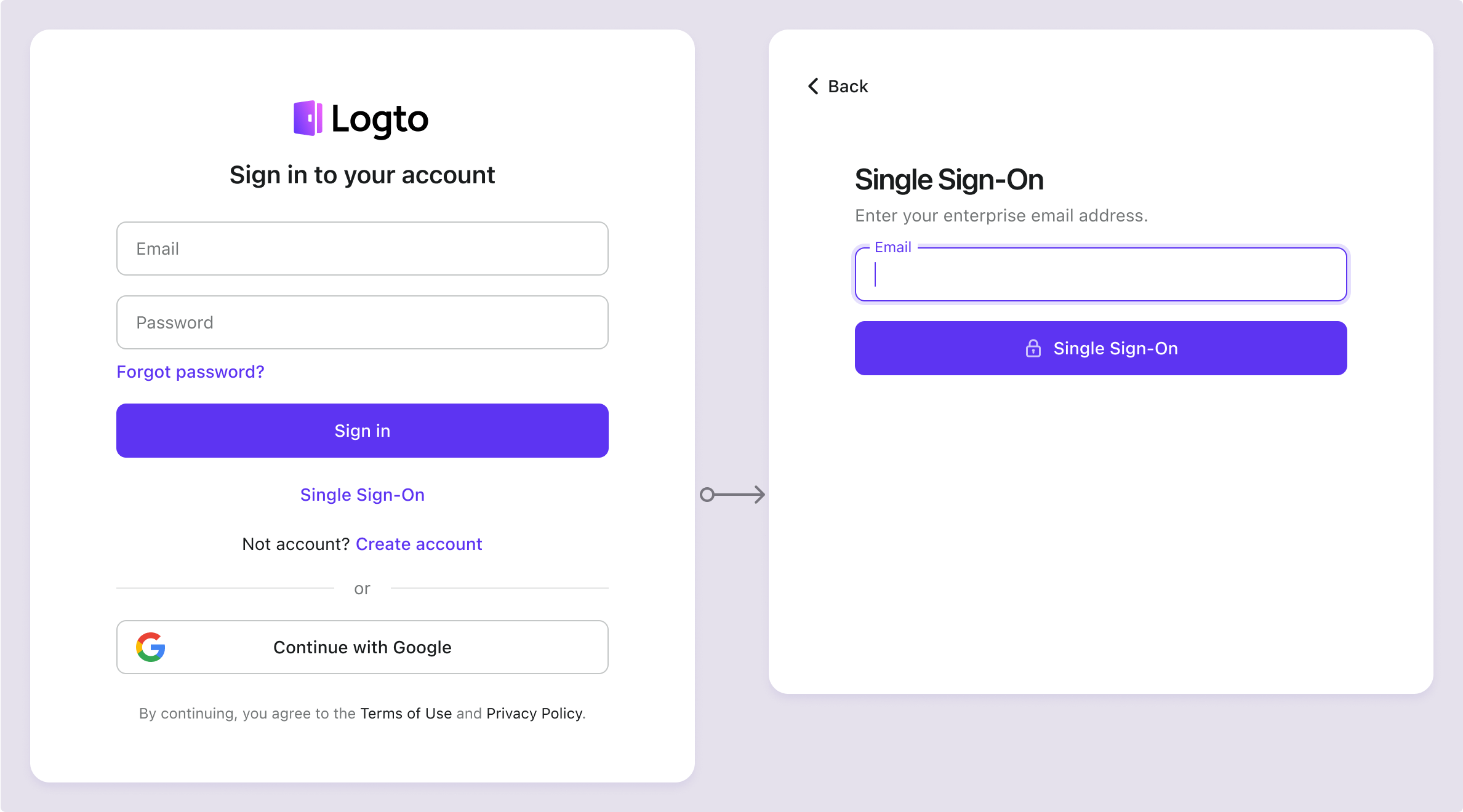

IdP iniciado frente a SP iniciado

En un flujo iniciado por el proveedor de identidad, la sesión arranca desde el IdP que emite una aserción al proveedor de servicios. Si lo inicia el SP, el usuario accede primero a la app, que le redirige al IdP para autenticarse y volver con garantías.

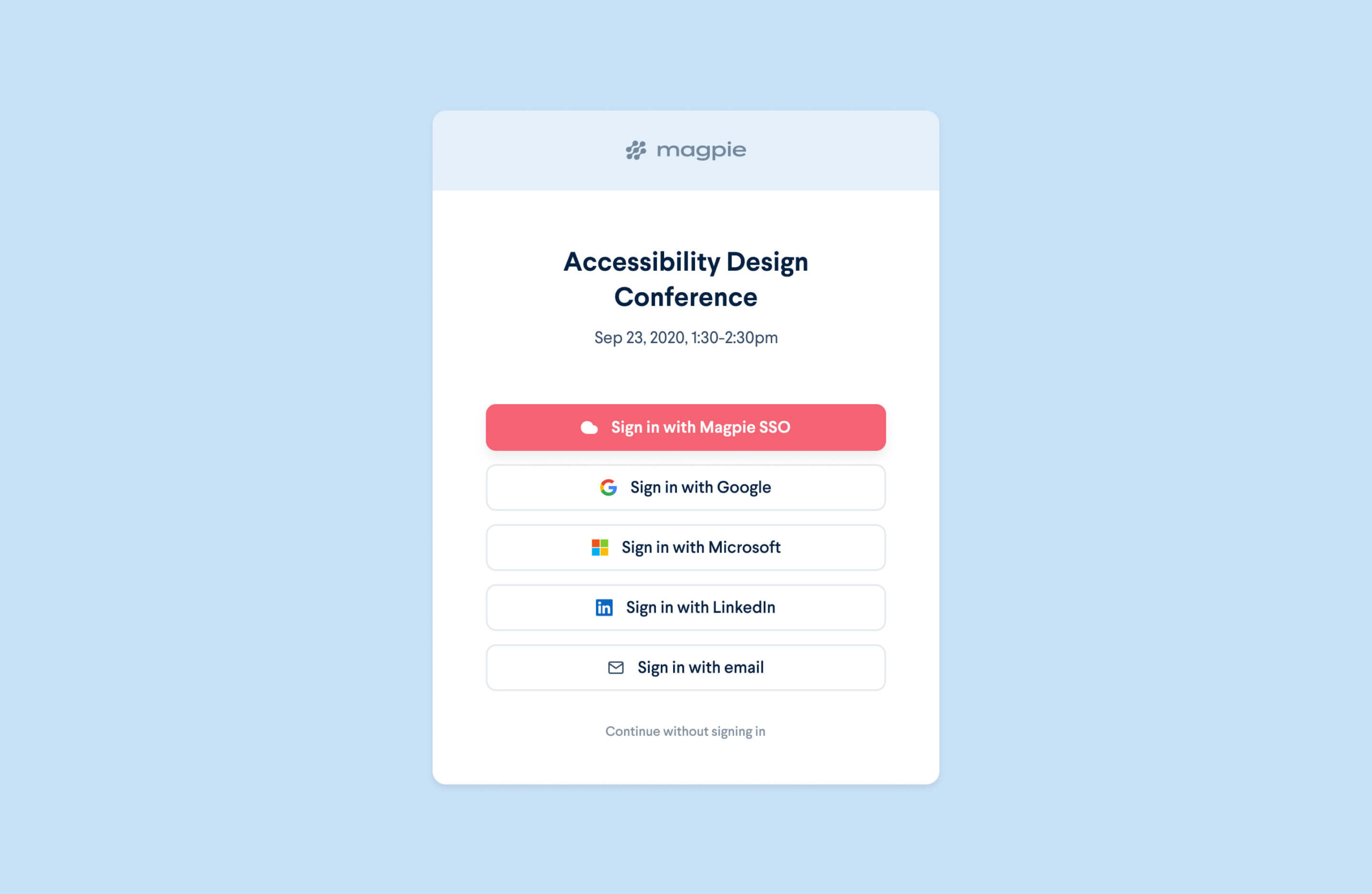

SSO social: ventajas y cautelas

Plataformas como Google, Facebook o LinkedIn permiten utilizar sus credenciales para acceder a servicios de terceros. La comodidad es innegable, pero una brecha en la plataforma social podría tener efecto dominó sobre otras cuentas enlazadas; por ejemplo, consulta cómo informar de tu inicio de sesión en Gmail.

SSO de empresa y SSO web

En grandes organizaciones, el SSO de empresa o eSSO opera dentro de los límites de la red corporativa. Puede confiar en cifrado simétrico, preferir SAML y combinar múltiples factores de autenticación para dispositivos y accesos más seguros. Con el auge de las aplicaciones SaaS, las compañías deciden entre adoptar marcos más propios de Internet como OAuth u obligar a que esas apps se integren en su esquema corporativo; muchas admiten ambos enfoques.

Para aplicaciones web públicas, el tándem OAuth más OpenID Connect suele ser la opción natural. Son estándares ampliamente aceptados, pensados para escalar en múltiples dominios y alineados con expectativas de desarrollo moderno.

Zero Trust, políticas adaptativas y buenas prácticas

Los sistemas SSO robustos incorporan verificaciones contextuales y políticas basadas en riesgo: ubicación, dispositivo, postura de seguridad de la red o hábitos de uso. Aplicar MFA en función del riesgo y adoptar decisiones adaptativas ayuda a alinear SSO con el enfoque Zero Trust.

En cuanto a protección de datos, las comunicaciones deben ir cifradas con algoritmos sólidos como AES 256 o RSA 2048, además de firmar tokens y aserciones. La formación de usuarios, la definición de políticas claras y las auditorías periódicas completan el triángulo de la seguridad operativa.

SSO y Active Directory: diferencias clave

SSO es una propiedad de control de acceso que permite a un usuario autenticarse una vez y acceder a múltiples sistemas relacionados sin volver a introducir credenciales. Active Directory, por su parte, es un servicio de directorio que centraliza información, políticas y seguridad en una infraestructura Windows.

AD se consulta y gestiona a través de LDAP y sirve para organizar usuarios, equipos, grupos y permisos a gran escala, desde redes pequeñas hasta grandes despliegues con múltiples dominios. Mientras AD almacena y gobierna la identidad, SSO orquesta el acceso fluido entre aplicaciones apoyándose en esa identidad.

SSO ofrece comodidad y una gestión de accesos más limpia, pero exige proteger la llave maestra con MFA y controles basados en riesgo. Los protocolos como SAML, OAuth y OpenID Connect, junto con tecnologías como Kerberos, JWT, LDAP o tarjetas inteligentes, permiten construir soluciones que funcionen en local, en la nube y a gran escala sin perder de vista la seguridad.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.