- BitM controla sesiones desde un navegador remoto, roba tokens y puede eludir MFA.

- Se diferencia de MitM (red) y MitB (malware local) por su foco en el navegador.

- Mitigación: HTTPS/TLS, VPN, tokens rotativos, aislamiento, UEBA y Zero Trust.

- La educación del usuario y pruebas Red Team cierran brechas explotadas por ingeniería social.

Imagínate que, sin darte cuenta, “abres sesión” en el navegador del propio atacante y empiezas a teclear tu usuario, tu contraseña y hasta el código MFA como si nada. Suena a locura, pero eso describe, tal cual, el efecto práctico de un ataque Browser‑in‑the‑Middle (BitM): tú crees que navegas con tu equipo, y en realidad estás interactuando con un navegador remoto transparente bajo control del ciberdelincuente.

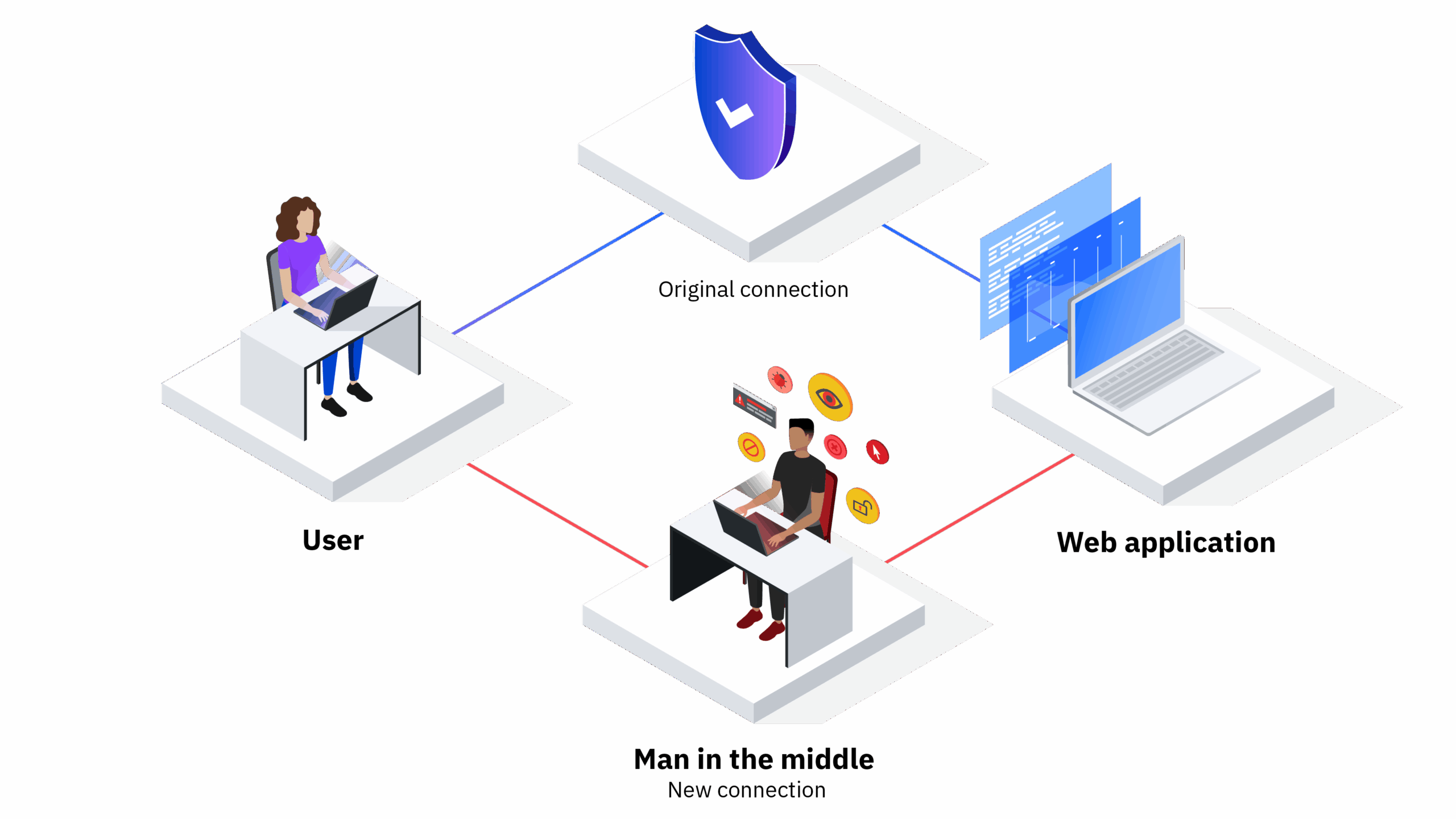

Los ataques de intermediario tradicionales (MitM) ya eran un dolor de cabeza, pero el BitM da una vuelta de tuerca porque opera desde la propia lógica del navegador, no desde la red o el dispositivo. Investigadores como Franco Tommasi, Christian Catalano e Ivan Taurino (Universidad de Salento, International Journal of Information Security) explican que, en BitM, es «como si el usuario estuviera sentado frente al ordenador del atacante», lo que permite capturar, guardar y manipular todo el intercambio de datos en tiempo real.

¿Qué es exactamente un ataque Browser‑in‑the‑Middle (BitM)?

Un BitM permite a los atacantes “secuestrar” sesiones web sin comprometer el equipo ni la red. Lo consiguen desplegando un entorno web falso que clona interfaces legítimas (banca, correo, servicios cloud). La víctima introduce sus credenciales o interactúa con MFA en esa copia fiel, y el atacante, desde el navegador transparente remoto, ve y controla cada paso.

En la práctica, el BitM funciona como un navegador remoto interpuesto entre tú y el servicio real. No hace falta inyectar malware en tu ordenador: si pinchas en el enlace equivocado, ya estás dentro del «teatro» del atacante. Desde ahí, este puede leer formularios, capturar tokens de sesión, reproducir tus clics o incluso modificar instrucciones antes de enviarlas al sitio legítimo.

Diferencias clave: MitM vs BitM vs MitB (Man‑in‑the‑Browser)

- MitM clásico: el atacante intercepta el tráfico entre cliente y servidor a nivel de red o transporte. Técnicas típicas: ARP spoofing, puntos de acceso Wi‑Fi falsos, suplantación DNS, o incluso secuestro BGP. A veces se apoya en proxys e intenta degradar HTTPS (SSL stripping) o introducir certificados falsos.

- BitM: actúa “desde” el navegador, pero en remoto. No requiere infectar tu equipo. Te lleva a una página clonada que, por detrás, renderiza el sitio real en un navegador controlado por el atacante. El resultado: el criminal observa y manipula todo con una fidelidad de interfaz altísima, difícil de detectar a simple vista.

- MitB (Man‑in‑the‑Browser): aquí sí hay troyanos dentro del navegador (extensiones/inyectores) que se cargan cuando visitas objetivos concretos. Este enfoque cobró notoriedad en Japón desde 2012 y especialmente en 2014 por fraudes bancarios de alto perfil. MitB evita que la verificación de certificados o la identidad del sitio te salve, porque el ataque ocurre tras iniciar sesión.

- Conclusión operativa: MitM manipula la ruta; MitB manipula el navegador local; BitM manipula un navegador remoto que se hace pasar por el tuyo. Los tres persiguen lo mismo: interceptar, leer y, si interesa, alterar lo que haces en la web.

Anatomía de un ataque BitM paso a paso

- Fase 1 — Engaño (phishing/smishing/social): la víctima recibe un enlace por email, SMS o redes sociales (sí, campañas distribuidas incluso desde vídeos en plataformas virales) y hace clic. Ese enlace apunta al servidor del atacante, que presenta una web aparentemente legal y «activa» una aplicación intermedia.

- Fase 2 — «Navegador transparente» remoto: la página falsa inicia una sesión contra el sitio real desde un navegador controlado por el atacante. A menudo se inyecta JavaScript para capturar pulsaciones, eventos de formularios y tokens. Para la víctima, todo se ve y responde como cabría esperar.

- Fase 3 — Explotación de servicios web: el usuario introduce credenciales, aprueba MFA y usa sus servicios sin notar nada raro. Mientras, el atacante roba cookies y tokens de sesión (incluido OAuth/JWT) y puede ejecutar operaciones en vivo o poco después, con la sesión ya autenticada.

Los equipos de Mandiant (filial de Google) lo han descrito de forma contundente: «robar el token de sesión equivale a robar la sesión autenticada». Si el token cae en manos del atacante, la MFA ya no frena el abuso posterior. Y como estas herramientas están automatizadas, los tokens pueden exfiltrarse en segundos, con una puesta en marcha mínima.

Sesiones, cookies y tokens: por qué la MFA puede no salvarte

La MFA sigue siendo vital, pero su protección se centra en el momento del inicio de sesión. En BitM, cuando tú completas el segundo factor, el navegador remoto del atacante recibe también el «premio»: un token de sesión ya válido. Ese token puede reutilizarse en cuestión de segundos para entrar en tus cuentas sin necesidad de repetir la MFA.

Esto afecta a cookies de sesión, tokens OAuth y JWT. Muchos sitios utilizan tokens de larga duración para mejorar la comodidad del usuario; sin políticas de rotación y vinculación robustas, esos artefactos son oro puro para los atacantes. En estructuras BitM, la web legítima llega a la víctima a través del navegador del atacante, lo que complica muchísimo detectar la trampa visualmente.

Buenas prácticas recomendadas por expertos incluyen tokens de corta vida, revocación agresiva y rotación variable. La idea de «reforzar tokens» minimiza la ventana de explotación si llegasen a filtrarse. En paralelo, cookies con flags Secure y HttpOnly ayudan a reducir exposición desde el lado del navegador.

Importante: las contraseñas no han pasado a la historia. Siguen siendo la primera línea de defensa en muchas organizaciones y un componente clave de MFA. Si el atacante no consigue el token al primer intento, una buena higiene de contraseñas y MFA efectiva puede frenarlo en seco.

El prisma criptográfico y el ataque de intermediario “clásico”

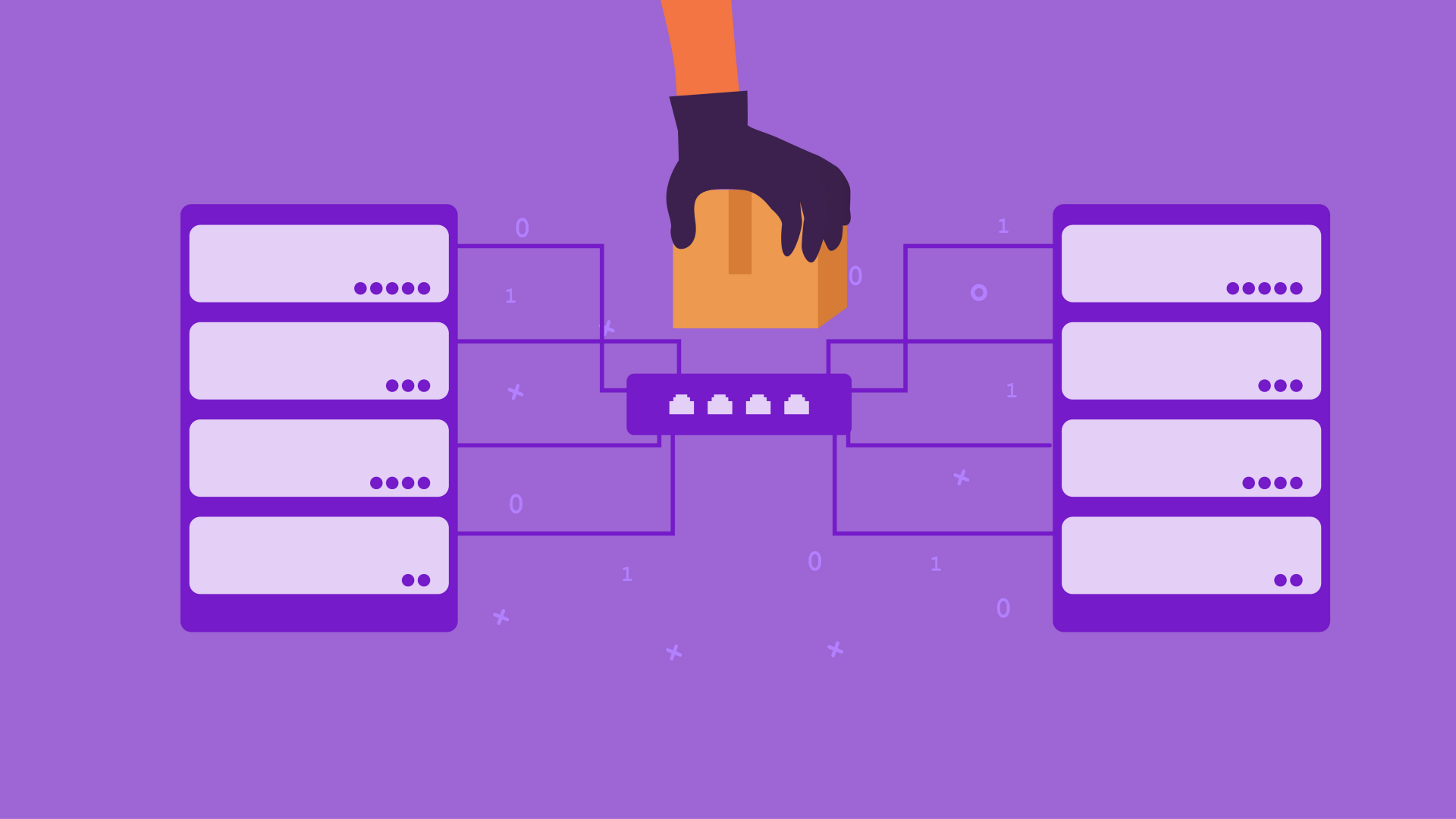

Para entender por qué los ataques de intermediario siguen siendo peligrosos, conviene recordar la historia de Alice, Bob y Mallory. Alice pide la clave pública de Bob. Mallory la intercepta, sustituye la clave por la suya y se la envía a Alice. Ella cifra su mensaje creyendo que es para Bob, pero en realidad lo cifra para Mallory, que lo lee, lo altera si quiere y lo reenvía a Bob cifrado con la clave auténtica. Bob no sospecha nada.

La enseñanza es clara: la integridad de las claves públicas debe verificarse. Ahí entran las Autoridades de Certificación (CA) y mecanismos como el certificate pinning o la autenticación mutua fuerte. Sin esa capa, cualquier intercambio de claves públicas es vulnerable a sustitución y manipulación.

Más allá del cifrado, el MitM incluye subataques bien conocidos: análisis de tráfico, ataques por texto elegido o conocido, sustitución, repetición y hasta denegación de servicio para forzar fallos y aprovecharlos. Si a esto le añadimos vectores de red, aparece un abanico amplio.

Vectores frecuentes relacionados (MitM y entorno)

- ARP/DHCP spoofing: en redes locales, un atacante responde como si fuera el servidor ARP/DHCP o la puerta de enlace, redirigiendo el flujo para inspeccionarlo o alterarlo. El falso servidor DHCP, por ejemplo, puede imponer DNS malicioso y puertas de enlace “a su gusto”.

- Puntos de acceso Wi‑Fi simulados: se montan redes con nombres «creíbles» en cafeterías, aeropuertos, etc. Si tu dispositivo se conecta automáticamente al AP con más señal, todo tu tráfico pasará por el equipo del atacante. Ojo con las redes abiertas.

- Suplantación DNS/IP: envenenar cachés DNS o falsificar IPs hace que creas que visitas el sitio real cuando, en realidad, estás hablando con el atacante. Es un clásico para redirigir transacciones y capturar credenciales.

- SSL stripping y certificados falsos: el criminal intenta degradar de HTTPS a HTTP o colarte un certificado no válido. Con dos sesiones SSL/TLS, una hacia cada extremo, el atacante puede leer y reescribir datos al vuelo si acepta su certificado.

- Secuestro BGP: a escala de Internet, anunciar rutas falsas fuerza que parte del tráfico pase por sistemas del atacante. Es menos común, pero tremendamente efectivo si se ejecuta.

Casos y patrones que se ven en la práctica

- Navegación móvil e IoT con protocolos inseguros: hay apps o dispositivos que aún usan HTTP o Telnet. En estos casos, leer y modificar el tráfico es trivial si el atacante logra interponerse (AP malicioso, ARP/DNS).

- Campañas sociales con señuelos virales: se han visto campañas que distribuyen kits de BitM a través de enlaces en redes sociales y vídeos. Un clic basta para entrar en un flujo de navegación instrumentado por el atacante.

- Correo electrónico y fraude transaccional: tomando el control de buzones de empleados/clientes, los atacantes interceptan hilos reales y redirigen pagos. Es una variante de secuestro de correo muy efectiva contra banca y empresas.

- Flujo de SSL stripping (ejemplo simplificado): la víctima pide https://sitio. El MitM reenvía al servidor por HTTPS, pero responde a la víctima por HTTP. Si la víctima no detecta que falta el candado, termina en una página no cifrada donde sus credenciales quedan expuestas.

- Robo de sesión y cookies: una vez te has autenticado, la sesión activa se convierte en objetivo prioritario. BitM captura esos artefactos y los reutiliza para entrar sin repetir MFA.

Estrategias de mitigación técnica y operativa

- HTTPS y TLS bien desplegados: usa siempre conexiones seguras y no ignores advertencias de certificados. Para aplicaciones, aplica TLS actualizado, configura HSTS y pinning si procede, y minimiza superficies HTTP.

- Seguridad de endpoints: parches al día, antivirus/antimalware con protección en tiempo real y endpoints endurecidos reducen el riesgo de MitB y de inyecciones en el navegador.

- VPN para redes no confiables: cifra tu tráfico en Wi‑Fi públicas o entornos dudosos. Una buena VPN evita que un tercero lea/modifique paquetes en tránsito. Como referencia de mercado, soluciones comerciales como NordVPN ofrecen cifrado fuerte y auditorías de no‑logs.

- MFA y credenciales ligadas a dispositivo: prioriza factores resistentes al phishing (FIDO2/WebAuthn, llaves físicas, biometría local) y vinculación de tokens a dispositivos para que un token robado no sirva desde otra máquina.

- Cifrado extremo a extremo y buenas prácticas web: protege correo, mensajería y registros DNS con cifrados robustos. En aplicaciones, usa cookies con Secure y HttpOnly, SameSite y gestiona sesiones con expiración corta y revocación proactiva.

- Refuerzo de tokens: emite tokens rotativos de corta duración con caducidad variable; así, aunque roben uno, la ventana de explotación es mínima.

- Aislamiento del navegador: para sitios de riesgo, ejecuta la sesión en contenedores aislados o servicios de navegación remotos controlados por la organización para reducir el impacto de BitM.

- Monitoreo de sesiones y UEBA: detecta comportamientos anómalos (ubicaciones imposibles, cambios de huella de navegador, uso simultáneo extraño) y corta sesiones en caliente.

- Política Zero Trust: acceso condicionado por contexto (dispositivo, geolocalización, postura de seguridad), sin confianza implícita por estar “dentro” de la red.

- Concienciación y procedimientos: forma a los usuarios para que verifiquen URLs, desconfíen de acortadores y previsualicen enlaces antes de hacer clic. Mucho BitM empieza con ingeniería social: el clic que no se hace es el mejor control.

- Pruebas periódicas (Red Team): ejercicios trimestrales centrados en amenazas del navegador destapan huecos que pasan desapercibidos en auditorías estáticas.

Wi‑Fi públicas, correo y otros frentes que no debes descuidar

- Evita operar con datos sensibles en Wi‑Fi públicas. Si no queda otra, usa VPN y verifica el candado. Desactiva la conexión automática a redes abiertas y olvida SSIDs inseguros de tu historial.

- Correo electrónico: desconfía de solicitudes de cambio de cuenta bancaria o urgencias poco creíbles. Verifica por un canal alternativo (teléfono oficial) antes de mover dinero.

- Actualizaciones y navegador: mantén navegador y extensiones al día; elimina plugins que no uses. Revisa permisos y fuentes; muchas intrusiones empiezan con extensiones de dudosa procedencia.

- HTTPS “siempre”: escribe manualmente «https://» si dudas, mira el candado y no aceptes certificados sospechosos. Si el navegador avisa, no continúes por pura inercia.

Soluciones, referencias y marcos útiles

Check Point dispone de VPN de acceso remoto para proteger empleados frente a MitM y otras amenazas. Es un ejemplo de cómo las VPN corporativas bien gestionadas reducen la exposición.

Specops Password Policy ayuda a endurecer contraseñas de Active Directory y detectar contraseñas filtradas (escaneos frente a bases de datos masivas). Combinado con Specops Secure Access (MFA), refuerza el momento del inicio de sesión.

Kymatio ofrece gestión de ciberriesgo de empleados y concienciación para minimizar exposición por ingeniería social, un punto de partida frecuente en BitM.

En el plano de inteligencia y estándares, Google Cloud Threat Intelligence ha documentado técnicas de robo de sesiones en BitM, y MITRE CAPEC‑701 recoge el patrón del ataque «Browser‑in‑the‑Middle». En la literatura académica, trabajos como los de Boffo & Arfaoui, y los ya citados de la Universidad de Salento, profundizan en el modelo técnico del atacante. Informes periodísticos especializados han descrito campañas que distribuyen kits de BitM vía redes sociales, reforzando la idea de que la ingeniería social es la mecha que enciende todo.

Los ataques Browser‑in‑the‑Middle han cambiado las reglas del juego porque convierten tu navegación en una actuación en un escenario ajeno: el del atacante. La combinación de señuelos convincentes, navegadores remotos y el robo de tokens de sesión hace que el impacto sea rápido y difícil de detectar. Poner el foco en hábitos (comprobar URLs, evitar redes públicas para operaciones sensibles), tecnologías (TLS robusto, VPN, aislamiento del navegador, tokens de corta vida, MFA resistente al phishing) y procesos (UEBA, Zero Trust, Red Team y formación) es la forma realista de reducir riesgos sin perder la cabeza.

Redactor apasionado del mundo de los bytes y la tecnología en general. Me encanta compartir mis conocimientos a través de la escritura, y eso es lo que haré en este blog, mostrarte todo lo más interesante sobre gadgets, software, hardware, tendencias tecnológicas, y más. Mi objetivo es ayudarte a navegar por el mundo digital de forma sencilla y entretenida.